Reduzieren Sie Risiken beim Teilen mit Drittparteien

Kontrolle und Transparenz | Sicherer Datenzugriff

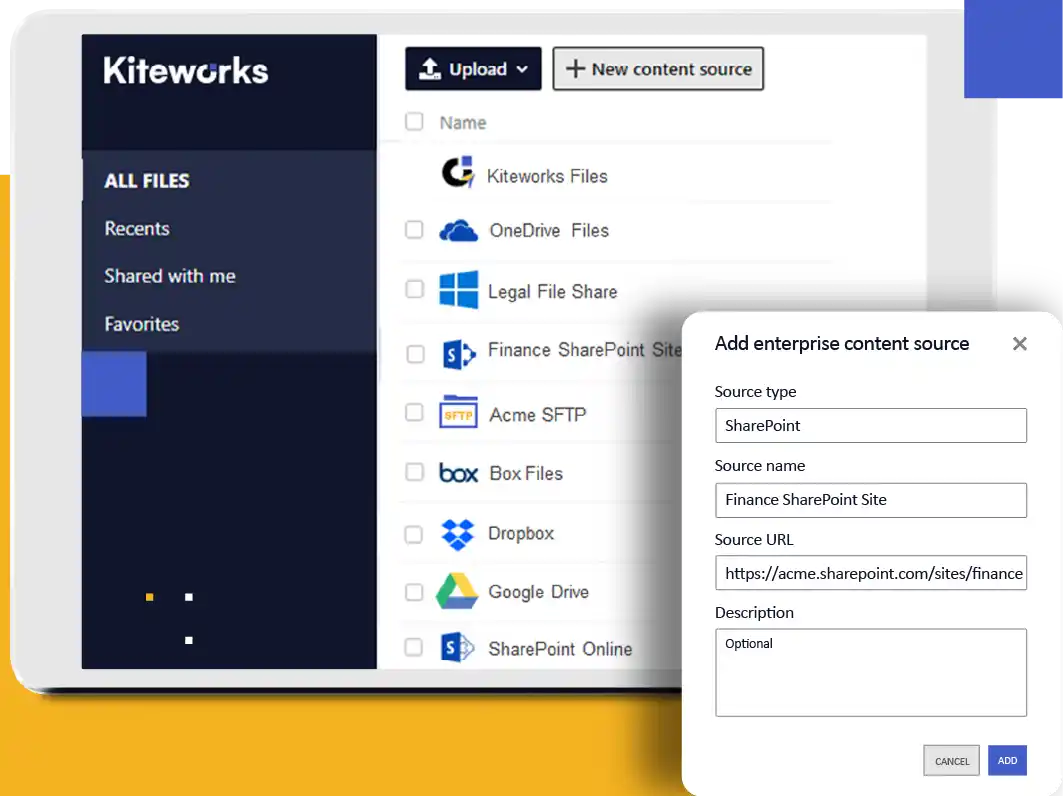

- Teilen Sie Daten, die in Dateifreigaben, ECM-Systemen und öffentlichen Cloud-Speicherdiensten gespeichert sind, mit Drittparteien über einen sicheren, konformen Kanal

- Verwalten Sie das Teilen von Cloud-Speicherdaten mit Drittparteien mit voller Transparenz und Kontrolle

- Wissen Sie, wer die Verantwortung für sensible Unternehmensdaten trägt

- Bewahren Sie alte ECM-Datenspeicher sicher hinter der Netzwerk-Firewall auf und vermeiden Sie Datenmigration

- Setzen Sie rollenbasierte Freigaberichtlinien durch, während Sie Quellberechtigungen, Sperrungen und Versionierungen respektieren

Teilen Sie Ihre Datei, nicht Ihr OneDrive

OneDrive for Business | Sicherer Datenzugriff

- Jetzt können Sie riskante externe OneDrive-Freigaben sperren

- Teilen Sie sensible OneDrive-Dateien mit Drittparteien über sichere, verwaltete Kiteworks-Ordner, E-Mail und andere Kanäle

- Verwalten Sie externe Benutzer, ohne sie zu zwingen, Microsoft Office 365-Konten zu verwenden

- Üben Sie volle administrative Kontrolle über die Freigabeberechtigungen der Mitarbeiter aus

- Vollständiger Audit-Trail fließt in zentralisierte, normalisierte SysLogs ein

Sichern und Vereinheitlichen Sie den Zugriff auf Unternehmensdaten

ECMs | Sicherer Datenzugriff

- Selbstbedienungszugriff auf Unternehmensdaten unter IT-Richtlinienkontrolle

- Keine Notwendigkeit für Migration oder schwer zu verwaltende VPNs

- Benutzer navigieren durch Ordner, als ob sie die ECM-Benutzeroberfläche verwenden

- Benutzer suchen nach Daten innerhalb von SharePoint und Dateifreigaben

Unterstützte Enterprise Content Management (ECM)-Quellen

- MS SharePoint

- MS Windows-Dateifreigaben und Heimfreigaben

- SFTP

- Erstellen Sie benutzerdefinierte Integrationen mit MANAGED FILE TRANSFER (MFT) ODER APIs

Kontrollieren Sie das Filesharing in der Consumer-Cloud

Verwalten Sie Schatten-IT | Sicherer Datenzugriff

- Bieten Sie Mitarbeitern eine konforme Alternative zu Dropbox

- Zugriff auf öffentlichen Cloud-Speicher über einen sicheren, verwalteten Kanal

- Setzen Sie Compliance durch und auditieren Sie Downloads

Deckt die beliebtesten Cloud-Speicherquellen ab

- Microsoft OneDrive for Business

- Microsoft SharePoint Online

- Box

- Dropbox

- Google Drive

Häufig gestellte Fragen

Sicherer Datenzugriff bezieht sich auf den Prozess des sicheren Abrufs und der Ansicht von Daten oder Dokumenten aus verschiedenen Speichersystemen oder Anwendungen wie Salesforce, NetSuite, Oracle usw. Dies beinhaltet die Implementierung von Sicherheitsmaßnahmen, um sicherzustellen, dass nur autorisierte Personen oder Systeme auf bestimmte Daten zugreifen können. Diese Maßnahmen können Benutzer-Authentifizierung, Zugriffskontrollen, Verschlüsselung, Prüfprotokolle und andere Sicherheitsprotokolle umfassen. Sicherer Datenzugriff bedeutet, einen sicheren und eingeschränkten Weg für den Abruf und Zugriff auf Dateien zu haben. Dies gewährleistet die Datenintegrität, Vertraulichkeit und Verfügbarkeit und minimiert das Risiko eines unbefugten Zugriffs oder Datenschutzverstoßes. Dieses Konzept ist in der heutigen Geschäftswelt von entscheidender Bedeutung, da vertrauliche Informationen häufig auf verschiedenen Plattformen und Systemen gespeichert werden und es einen wesentlichen Bestandteil der gesamten Datensicherheitsstrategie eines Unternehmens bildet.

Sicherer Datenzugriff ist ein wesentlicher Bestandteil der Gewährleistung von Datenschutz. Funktionen wie Zugriffskontrolle, Datenschutz, Prüfprotokolle, Richtliniendurchsetzung und andere helfen Unternehmen dabei, festzulegen, durchzusetzen, zu verfolgen und zu berichten, wo personenbezogene Daten und geschützte Gesundheitsinformationen, Finanzdaten, geistiges Eigentum und andere sensible Daten gespeichert sind, wer darauf zugreift und was damit gemacht wird (Herunterladen, Bearbeiten, Teilen, Drucken usw.). Dieses granulare Maß an Transparenz ermöglicht es Unternehmen, Prüfern und Aufsichtsbehörden zu zeigen, dass sie ihre sensiblen Daten fest im Griff haben und Schutzmaßnahmen vorhanden sind, um diese Daten vor unbefugtem Zugriff zu schützen.

Sicherer Datenzugriff hilft Unternehmen, ihre sensiblen Informationen auf vielfältige Weise vor unbefugtem Zugriff zu schützen. Beispielsweise kann sicherer Datenzugriff erfordern, dass Mitarbeiter und vertrauenswürdige Partner ihre Identität authentifizieren, bevor sie auf bestimmte sensible Informationen zugreifen. Unternehmen können auch die Zwei-Faktor-Authentifizierung (2FA) vor dem Zugriff auf sensible Informationen einsetzen. Sobald die Identität eines Benutzers bestätigt ist, können Zugriffskontrollen verwendet werden, um sicherzustellen, dass Mitarbeiter und Partner nur auf die Dateien zugreifen können, die sie benötigen, aber nicht auf andere. Systeme mit sicherem Datenzugriff überwachen und protokollieren auch, wer auf welche Daten wann zugreift, um verdächtige Aktivitäten zu identifizieren. Diese und andere Sicherheitsfunktionen ermöglichen es Organisationen, das Risiko erheblich zu verringern, dass sensible Informationen von unbefugten Personen eingesehen werden.

Sie können Daten, die in Unternehmens-Repositorys wie SharePoint, OneDrive, Box und anderen gespeichert sind, sicher mit Drittparteien teilen, indem Sie eine Plattform verwenden, die sichere und konforme Kanäle für das Teilen bietet. Stellen Sie sicher, dass die Plattform es Ihnen ermöglicht, rollenbasierte Freigaberichtlinien durchzusetzen, Quellberechtigungen beizubehalten und Transparenz und Kontrolle darüber zu bieten, wer Zugriff auf sensible Unternehmensdaten hat. Die Plattform sollte auch Sicherheitsfunktionen wie Zugriffskontrollen, Zwei-Faktor-Authentifizierung (2FA), Verschlüsselung aller Daten während der Übertragung und im ruhenden Zustand, Data Loss Prevention (DLP)-Integrationen und andere enthalten.

Unternehmen können sicherstellen, dass sie ihre sensiblen Informationen vor unbefugtem Zugriff auf verschiedene Weise geschützt haben. Beispiele hierfür sind, aber nicht beschränkt auf: starke Benutzer-Authentifizierung, rollenbasierte Zugriffskontrollen, Datenverschlüsselung, ein sicheres Netzwerk mit Firewalls, VPNs und anderen Sicherheitsprotokollen, Anti-Malware-Software, Data Loss Prevention (DLP)-Tools und schließlich sichere Content-Management-Systeme, die den Zugriff auf sensible Dokumente kontrollieren, Änderungen verfolgen und sehen können, wer ein Dokument angesehen hat.

EMPFOHLENE INFORMATIONSQUELLEN