Wer benötigt SOC 2 Compliance? Checkliste für CISOs

Als CISO, IT-Management-Exekutive, CIO oder Leiter für Cybersecurity-Compliance und Risikomanagement eines großen Unternehmens verstehen Sie die Bedeutung der SOC 2-Compliance. Wer braucht aber genau die SOC 2-Compliance? In der heutigen digitalen Landschaft, in der Datenverletzungen und Cyberbedrohungen an der Tagesordnung sind, ist die SOC 2-Compliance für jede Organisation, die sensible Kundendaten, Finanzinformationen oder geistiges Eigentum handhabt, von entscheidender Bedeutung.

Wenn es um Cybersicherheit geht, sollten Sie mit verschiedenen Begriffen vertraut sein. Elektronischer Datenaustausch (EDI), sicheres FTP (SFTP), Managed File Transfer (MFT), Advanced Encryption Standard (AES), Encrypting File System (EFS), Enterprise File Protection (EFP), Secure Hypertext Transfer Protocol (HTTPS), File Transfer Protocol (FTP) und File Transfer Protocol über Secure Sockets Layer (FTPS) sind alle wichtige Bestandteile eines sicheren Datenübertragungsverfahrens.

Risikomanagement-Compliance ist ein weiterer kritischer Aspekt, um eine sichere Umgebung aufrechtzuerhalten. Das Verständnis von Begriffen wie HTTP, DSGVO, FISMA, CMMC, Gesetz zur Portabilität und Rechenschaftspflicht von Krankenversicherungen (HIPA) und Federal Risk and Authorization Management Program wird Ihnen helfen, die komplexe Landschaft der Compliance-Anforderungen zu navigieren.

| Themen | Diskussionen |

|---|---|

| SOC 2 Compliance verstehen: Ein essenzieller Leitfaden für Unternehmen | Erfahren Sie mehr über den essenziellen Leitfaden für Unternehmen zum Verständnis von SOC 2 Compliance und deren Bedeutung in der heutigen Cybersecurity-Landschaft. |

| Die Kraft von SOC 2 und ISO 27001 für Großindustrien freisetzen | Entdecken Sie, wie SOC 2 und ISO 27001 Großindustrien zugutekommen und ihre Cybersecurity-Position stärken können. |

| Essenzielle Funktionen und technische Spezifikationen für Ihre SOC 2 Compliance-Checkliste | Erhalten Sie Einblicke in die wesentlichen Funktionen und technischen Spezifikationen, die in Ihrer SOC 2 Compliance-Checkliste enthalten sein sollten. |

| Die Risiken verstehen: Nicht konforme Protokolle in der SOC 2 Compliance | Erforschen Sie die Risiken, die mit nicht konformen Protokollen in der SOC 2 Compliance verbunden sind und wie man sie mindern kann. |

| Schlüsselvorteile der Compliance freischalten: SOC 2 versus ISO 27001 erklärt | Erfahren Sie mehr über die Schlüsselvorteile der Compliance von SOC 2 im Vergleich zu ISO 27001 und welcher Rahmen am besten für Ihr Unternehmen geeignet ist. |

| Aufschlussreiche Unternehmens-Cybersecurity-Statistiken, die Sie kennen müssen | Entdecken Sie aufschlussreiche Unternehmens-Cybersecurity-Statistiken, die die Bedeutung von SOC 2 Compliance und robusten Cybersecurity-Maßnahmen unterstreichen. |

| Beherrschung der SOC 2 Compliance: Wesentliche Industriestandards für optimierte Workflows | Beherrschen Sie die wesentlichen Industriestandards für die SOC 2 Compliance und optimieren Sie Ihre Cybersicherheits-Workflows. |

| Kiteworks Private Content Network für SOC 2 Vs ISO 27001 | Erforschen Sie, wie das Kiteworks Private Content Network Ihnen dabei helfen kann, die SOC 2 Compliance zu erzielen und vergleichen Sie dies mit ISO 27001. |

| Häufig gestellte Fragen zum SOC 2 Compliance-Checklist | Finden Sie Antworten auf häufig gestellte Fragen zum SOC 2 Compliance-Checklist und stellen Sie sicher, dass Sie ein umfassendes Verständnis der Anforderungen haben. |

| Zusätzliche Ressourcen | Zugang zu weiteren Ressourcen, um Ihr Wissen über SOC 2 Compliance und Best Practices in der Cybersicherheit zu erweitern. |

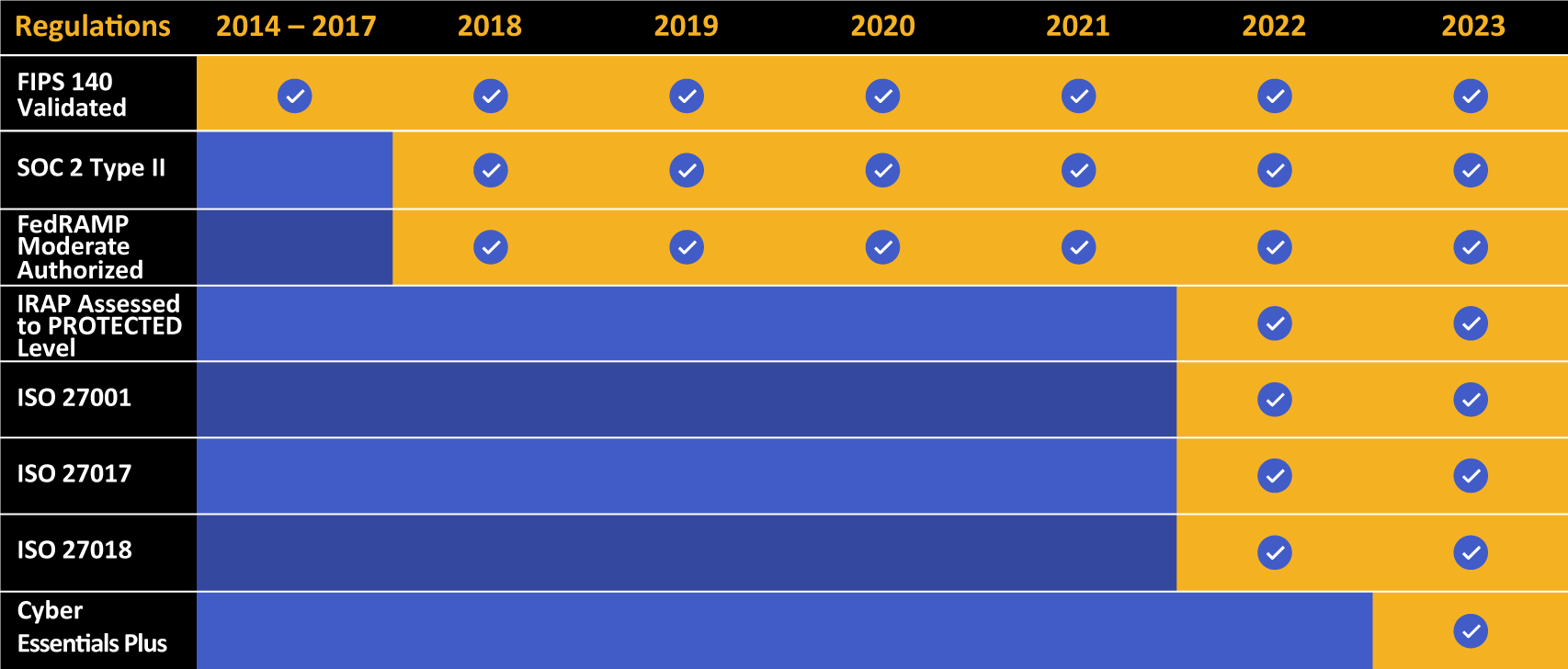

Kiteworks kann eine lange Liste von Erfolgen in Bezug auf Compliance und Zertifizierung vorweisen.

Verständnis der SOC 2 Compliance: Wesentlicher Leitfaden für Unternehmen

Die SOC 2 Compliance ist ein entscheidender Aspekt der Cybersicherheit für Unternehmen, die sensible Kundendaten verarbeiten. Sie bietet Kunden und Stakeholdern die Gewissheit, dass eine Organisation wirksame Kontrollmaßnahmen implementiert hat, um ihre Daten zu schützen. Laut dem wesentlichen Leitfaden zur SOC 2 Compliance von Intruder basiert dieses Framework auf fünf Vertrauensservicestandards: Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.

Sicherheit ist der Grundpfeiler für die SOC 2-Compliance und dient als Fundament zum Schutz von Informationen und Systemen gegen unbefugten Zugriff, sowohl physisch als auch logisch. Robuste Zugriffskontrollen, verstärkte Netzwerksicherheitsmaßnahmen und wachsame Überwachungssysteme sind unerlässlich, um potenzielle Bedrohungen abzuwehren. Verfügbarkeit ist ebenso entscheidend und gewährleistet den nahtlosen Zugang und den störungsfreien Betrieb von Systemen und Diensten, wodurch Ausfallzeiten und Unterbrechungen minimiert werden. Die Verarbeitungsintegrität spielt eine zentrale Rolle bei der Gewährleistung einer genauen, vollständigen und zeitgerechten Datenverarbeitung, die durch strenge Kontrollen zur Verhinderung von Fehlern oder unbefugten Änderungen gestärkt wird.

Der Schutz sensibler Informationen ist in der heutigen digitalen Landschaft von größter Bedeutung. Die Gewährleistung von Vertraulichkeit und Datenschutz ist entscheidend, um Daten vor unbefugtem Zugriff zu schützen. Vertraulichkeit garantiert, dass nur autorisierte Personen oder Einheiten Zugang zu den Daten haben, während sich der Datenschutz auf die ordnungsgemäße Erhebung, Nutzung und Offenlegung von personenbezogenen Daten in Übereinstimmung mit den relevanten Gesetzen und Vorschriften konzentriert.

Organisationen, die eine SOC 2-Compliance anstreben, müssen umfassende Richtlinien, Verfahren und Kontrollen über fünf essentielle Vertrauensdienstkriterien aufstellen und aufrechterhalten. Diese Kriterien bilden die Basis für die Aufrechterhaltung der höchsten Sicherheitsstandards, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.

Wichtige Überlegungen für die SOC 2-Compliance

- Sensible Daten identifizieren und klassifizieren: Verstehen Sie die Arten von Daten, mit denen Ihre Organisation umgeht, und kategorisieren Sie sie basierend auf ihrer Sensibilität.

- Zugangskontrollen implementieren: Etablieren Sie starke Authentifizierungsmechanismen, rollenbasierte Zugangskontrollen und regelmäßige Zugriffsüberprüfungen, um sicherzustellen, dass nur autorisierte Personen Zugang zu sensiblen Daten haben.

- Sicherheitsvorfälle überwachen und erkennen: Implementieren Sie robuste Überwachungssysteme, um Sicherheitsvorfälle rechtzeitig zu erkennen und darauf zu reagieren. Dazu gehören Intrusion-Detection-Systeme, Log-Monitoring und Sicherheitsinformationen- und Event-Management (SIEM)-Lösungen.

- Regelmäßige Beurteilung und Testen von Kontrollen: Führen Sie regelmäßige interne und externe Audits, Schwachstellenbewertungen und Penetrationstests durch, um Schwächen in Ihren Sicherheitskontrollen zu identifizieren und sie rechtzeitig zu beheben.

- Vorfallreaktions- und Datenverletzungsbenachrichtigungsverfahren festlegen: Entwickeln Sie einen umfassenden Vorfallreaktionsplan, der die Schritte beschreibt, die im Falle eines Sicherheitsvorfalls oder einer Datenverletzung zu unternehmen sind. Stellen Sie sicher, dass Sie Mechanismen zur Benachrichtigung der betroffenen Personen oder Stellen gemäß den geltenden Gesetzen und Vorschriften haben.

Die Kraft von SOC 2 und ISO 27001 für Großindustrien freisetzen

Technisches Fachwissen über SOC 2-Konformität, SOC 2-Konformitätschecklisten und SOC 2 gegen ISO 27001 kann erhebliche Vorteile und Nutzen für diejenigen bieten, die die Cybersicherheitsposition ihrer Organisation sicherstellen müssen. Das Verstehen der Feinheiten der SOC 2-Konformität ermöglicht es Unternehmen, robuste Sicherheitskontrollen zu etablieren und zu erhalten, sensible Daten zu schützen und Vertrauen zu ihren Kunden und Partnern aufzubauen. Durch die Befolgung einer umfassenden SOC 2-Konformitätscheckliste können Organisationen ihre Sicherheitspraktiken systematisch beurteilen, Schwachstellen identifizieren und notwendige Verbesserungen implementieren. Darüber hinaus hilft der Vergleich von SOC 2 mit ISO 27001 Organisationen, das für ihre speziellen Sicherheitsanforderungen am besten geeignete Modell zu bestimmen. Dieses Wissen ermöglicht es Unternehmen, fundierte Entscheidungen zu treffen, ihre Sicherheitsposition zu verbessern und Cyberrisiken effektiv zu mindern.

Die Bedeutung der SOC 2-Konformität in Regierungsoperationen verstehen

Die SOC 2-Konformität spielt eine entscheidende Rolle in den Operationen von Regierungseinrichtungen und stellt sicher, dass diese die notwendigen Sicherheits- und Datenschutzanforderungen erfüllen. Wie Vanta hervorhebt, ist die SOC 2-Konformität entscheidend bei der Schaffung von Vertrauen und Sicherheit in Regierungsoperationen und zeigt deren unerschütterliches Engagement für die Sicherung sensibler Daten. Dies ist insbesondere für Regierungsbehörden von entscheidender Bedeutung, denen das Handling der persönlichen Informationen der Bürger, Finanzdaten und anderer hochsensibler Daten anvertraut ist.

Die Einhaltung der …SOC 2 Konformitätsstandards sind für Regierungsorganisationen von entscheidender Bedeutung, um Risiken effektiv zu managen und die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sicherzustellen. Die Ressource von Vanta betont die Bedeutung der SOC 2-Konformität, da sie einen robusten Rahmen für die Implementierung strenger Sicherheitskontrollen bietet, regelmäßige Audits durchführt und kontinuierlich die Sicherheitspraktiken überwacht und verbessert. Durch die Ausrichtung der Regierungstätigkeit an branchenüblichen Best Practices und regulatorischen Anforderungen reduziert die SOC 2-Konformität das Risiko von Datenverstößen und unbefugtem Zugang erheblich.

Die Kraft von SOC 2 und ISO 27001 für Industrielieferanten und Hersteller freisetzen

Die Ausschöpfung des Potenzials von SOC 2 und ISO 27001 kann die Cybersicherheitslandschaft für Industrielieferanten und Hersteller revolutionieren. Diese beiden robusten Cybersicherheitsrahmenwerke legen eine solide Grundlage für die Verbesserung der Sicherheitspraktiken und für das Schaffen von Vertrauen bei den Kunden. Eine kürzlich von Vanta durchgeführte Studie ergab, dass überwältigende 78% der Kunden die SOC 2-Konformität als wesentliche Anforderung bei der Beurteilung potenzieller Lieferanten ansehen. Diese Statistik unterstreicht die Bedeutung der SOC 2-Zertifizierung für die Bereitstellung eines deutlichen Wettbewerbsvorteils für Industrielieferanten.

ISO 27001 hingegen stellt einen weltweit anerkannten Standard fürInformationssicherheits-Managementsysteme. Ihre Implementierung zeigt die unerschütterliche Hingabe von Industrielieferanten und Herstellern, sensible Daten zu schützen und die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Diese Verpflichtung fördert nicht nur das Vertrauen unter Kunden und Partnern, sondern stärkt auch die allgemeine Cybersicherheits-Posture von Organisationen.

Die Macht der SOC 2-Konformität für Spitzenleistungen im Banken- und Finanzsektor freisetzen

Die Banken- und Finanzindustrie arbeitet in einem hochregulierten Umfeld, das eine strenge Einhaltung von Compliance-Standards erfordert, um die Sicherheit und Privatsphäre der Kundendaten zu gewährleisten. Eine solche Imperative ist die SOC 2-Konformität, die den Schwerpunkt auf die Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Privatsphäre von Kundendaten legt. Die Einhaltung der SOC 2 kann eine Vielzahl von Vorteilen für Organisationen im Banken- und Finanzsektor freischalten.

Die Konformität mit SOC 2 ist eine kritische Demonstration des unerschütterlichen Engagements einer Organisation, die Datensicherheit und Privatsphäre zu schützen. Durch die Implementierung robuster Kontrollen und Sicherheitsmaßnahmen versichert es den Kunden und Stakeholdern, dass sensible Informationen mit größter Sorgfalt geschützt werden. Diese unerschütterliche Hingabe an die Datensicherheit verbessert nicht nur den Ruf der Organisation, sondern fördert auch das Vertrauen bei den Kunden, was zu erhöhter Kundenloyalität und -bindung führt.

Darüber hinaus kann die Implementierung der SOC 2-Compliance einen erheblichen Vorteil für Banken und Finanzorganisationen bieten. In einer Branche, die von massiven Datenverletzungen und unerbittlichen Cyber-Bedrohungen geplagt wird, setzt die Erreichung der SOC 2-Compliance eine Organisation von ihren Mitbewerbern ab. Sie dient als ein mächtiges Marketinginstrument, indem sie das unerschütterliche Engagement der Organisation zum Schutz von Daten demonstriert und potenziellen Kunden Vertrauen einflößt, die letztendlich ihre Dienstleistungen den anderen vorziehen.

SOC 2 und ISO 27001 einfach für Ihr Geschäft und Ihre E-Commerce-Anforderungen anpassen

Die Rahmenwerke SOC 2 und ISO 27001 stehen als Säulen des Vertrauens und der Anerkennung in Bezug auf die Sicherung der Sicherheit und Privatheit von Daten in Organisationen. Indem Sie diese Rahmenwerke auf Ihre Geschäfts- und E-Commerce-Operationen zuschneiden, können Sie Ihre Sicherheitsposition stärken und sich einen Wettbewerbsvorteil auf dem sich ständig weiterentwickelnden Markt verschaffen.

Die Implementierung von SOC 2 ermöglicht es Ihnen, Kontrollen und Anforderungen an Ihre einzigartigen Geschäftsprozesse und branchenspezifischen Regulierungen anzupassen. Dies zeigt Ihren Kunden und Partnern, dass Sie robuste Sicherheitsmaßnahmen zum Schutz ihrer sensiblen Daten implementiert haben. Ebenso bietet ISO 27001 ein flexibles Rahmenwerk, das auf die spezifischen Risiken und Compliance-Anforderungen Ihres E-Commerce-Betriebs zugeschnitten werden kann. Durch die Einführung von ISO 27001 etablieren Sie einen systematischen Ansatz zum Management der Informationssicherheit, der das Vertrauen Ihrer Kunden stärkt.

Vereinfachung der SOC 2-Implementierung gegenüber ISO 27001 für verbesserte Cybersicherheit im Gesundheitswesen

Die Gesundheitsbranche muss die Implementierung robuster Cybersicherheitsmaßnahmen priorisieren, um sensible Patientendaten zu schützen und die Integrität der Gesundheitssysteme zu erhalten. Bei der Auswahl des am besten geeigneten Frameworks zur Stärkung der Cybersicherheit im Gesundheitswesen stehen Organisationen oft an einer Weggabelung zwischen SOC 2 und ISO 27001. Obwohl beide Frameworks wertvolle Sicherheitskontrollen bieten, kann eine rationalisierte Implementierung von SOC 2 innerhalb des Gesundheitssektors eindeutige Vorteile bieten.

SOC 2, ein robustes Framework, das speziell für Dienstleistungsorganisationen entwickelt wurde, erweist sich als ideale Lösung für Gesundheitsanbieter, die stark auf mehrere Drittanbieter und Dienstleister angewiesen sind. Durch die Implementierung von SOC 2-Kontrollen können Gesundheitsorganisationen effektiv sicherstellen, dass ihre Anbieter die wesentlichen Sicherheitsanforderungen erfüllen, wodurch das Risiko potenzieller Datenverstöße und anderer schädlicher Cybersicherheitsvorfälle gemindert wird.

Darüber hinaus legt SOC 2 großen Wert auf den Schutz der Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Privatsphäre sensibler Daten, was sich nahtlos mit den einzigartigen Anforderungen des Gesundheitssektors vereinbart. Dieses robuste Framework bietet einen ganzheitlichen Ansatz zur Cybersicherheit, einschließlich kritischer Aspekte wie strenge Zugriffskontrollen, robuste Datenverschlüsselung, schnelle Vorfallsreaktion und kontinuierliche Überwachung.

Wenn es um Cybersicherheit in der Gesundheitsbranche geht, haben Organisationen zwei beliebte Frameworks zur Auswahl: SOC 2 und ISO 27001. Obwohl beide Frameworks wertvolle Anleitungen bieten, können Gesundheitsorganisationen von einem zielgerichteteren und branchenspezifischen Ansatz profitieren, indem sie die Implementierung von SOC 2 rationalisieren.

SOC 2 legt großen Wert auf Dienstleistungsorganisationen, was es besonders relevant für Gesundheitsanbieter macht. Die Ausrichtung auf die Anforderungen im Gesundheitswesen stellt sicher, dass Organisationen ihre Cybersicherheitsmaßnahmen verbessern und die Patientendaten effektiv schützen können.

Wahl zwischen SOC 2 und ISO 27001 für verbesserte Unternehmensrechts- und Rechtsanwaltsnachhaltigkeit

Wenn es darum geht, die Nachhaltigkeit im Unternehmensrecht und bei Rechtsanwälten zu stärken, hat die Wahl zwischen SOC 2 und ISO 27001 erhebliches Gewicht. Beide Frameworks bieten unschätzbare Sicherheitskontrollen und Zertifizierungen, die es Organisationen ermöglichen, sensible Daten zu schützen und ihr unerschütterliches Engagement für Datenschutz und Datensicherheit zu zeigen. Es ist zwingend, die grundlegenden Unterschiede zwischen SOC 2 und ISO 27001 zu verstehen, um eine kluge Entscheidung zu treffen.

SOC 2, entwickelt vom American Institute of Certified Public Accountants (AICPA), ist ein umfassendes Framework, das sich auf den Schutz der Sicherheit, Verfügbarkeit, Integrität der Verarbeitung, Vertraulichkeit und Privatsphäre von Kundendaten konzentriert. Es ist speziell auf Dienstleistungsorganisationen zugeschnitten, die Kundendaten in der Cloud speichern und verarbeiten. Die Einhaltung von SOC 2 dient als Zeichen für das Engagement einer Organisation zur Implementierung robuster Kontrollen, die Kundendaten effektiv schützen und bestimmte Vertrauensdienstkriterien erfüllen.

ISO 27001, ein international anerkannter Standard, bietet einen systematischen Ansatz zur effektiven Verwaltung sensibler Unternehmensinformationen. Der Schwerpunkt liegt auf der Einrichtung, Implementierung, Aufrechterhaltung und kontinuierlichen Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Durch das Erreichen der ISO 27001-Zertifizierung zeigen Organisationen ihr Engagement für die Implementierung eines umfassenden Satzes von Kontrollen, die Informationssicherheitsrisiken effektiv verwalten und sensible Daten schützen.

Bei der Wahl zwischen SOC 2 und ISO 27001 gibt es mehrere Faktoren zu berücksichtigen. Diese Rahmenbedingungen bieten wertvolle Orientierungshilfen für Organisationen, aber die Entscheidung hängt letztlich von den branchenspezifischen Anforderungen, den Erwartungen der Kunden und den regulierungskonformen Bedürfnissen ab.

Organisationen, die cloudbasierte Dienste anbieten, bevorzugen oft SOC 2. Dieser Rahmen ermöglicht es ihnen, die Sicherheit und Vertraulichkeit der Kundendaten nachzuweisen und ihren Kunden dadurch Sicherheit zu geben. Andererseits ist ISO 27001 weltweit anerkannt und kann von bestimmten Branchen oder Gerichtsbarkeiten verlangt werden.

Wesentliche Merkmale und technische Spezifikationen für Ihre SOC 2 Compliance-Checkliste

Die Sicherstellung der SOC 2-Konformität ist für Organisationen, denen sensible Kundendaten anvertraut werden, absolut notwendig. Um eine umfassende Compliance-Checkliste zu gewährleisten, ist es unabdingbar, essentielle Merkmale und technische Spezifikationen einzubeziehen. Diese entscheidenden Elemente bilden einen robusten Sicherheitsrahmen und zeigen eindeutig Ihre bedingungslose Verpflichtung zum Schutz von Kundendaten.

Zugangskontrollen sind ein kritischer Bestandteil der SOC 2-Konformität. Um sicherzustellen, dass unbefugter Zugang verhindert wird, ist es zwingend notwendig, robuste Authentifizierungsmechanismen zu implementieren, wie beispielsweise Mehrfaktor-Authentifizierung (MFA). Dies fügt eine zusätzliche Sicherheitsebene hinzu, indem es von den Benutzern fordert, mehrere Identifikationsformen vorzulegen. Zusätzlich sollten rollenbasierte Zugangskontrollen (RBAC) eingerichtet werden, um Benutzerprivilegien einzuschränken und sensible Daten vor unbefugten Personen zu schützen.

Die Datenverschlüsselung ist ein kritischer Bestandteil der SOC 2-Konformität. Um sensible Informationen vor unbefugtem Zugang zu schützen, ist es unerlässlich, robuste Verschlüsselungsmaßnahmen umzusetzen. Es ist zwingend notwendig, starke Verschlüsselungsalgorithmen einzusetzen und die ordnungsgemäße Verwaltung und den Schutz von Verschlüsselungsschlüsseln zu gewährleisten.

Die Gewährleistung der Einhaltung der SOC 2 erfordert die Implementierung robuster Überwachungs- und Protokollierungspraktiken. Durch die Einrichtung eines umfassenden Protokollierungssystems erlangen Sie die Fähigkeit, Systemaktivitäten zu verfolgen und zu analysieren, Anomalien zu erkennen und potenzielle Sicherheitsvorfälle gründlich zu untersuchen. Es ist von größter Wichtigkeit, Protokollierungsrichtlinien zu etablieren und durchzusetzen, während regelmäßig Protokolle überprüft werden, um verdächtige Aktivitäten zu identifizieren.

- Die Implementierung von Einbruchserkennungs- und -verhinderungssystemen (IDPS) hilft, potenzielle Sicherheitsverletzungen zu erkennen und zu mildern. Diese Systeme überwachen den Netzwerkverkehr, identifizieren bösartige Aktivitäten und ergreifen proaktive Maßnahmen, um unautorisierten Zugriff zu verhindern.

- Regelmäßige Schwachstellenbewertungen und Penetrationstests sind für die Einhaltung der SOC 2 unerlässlich. Diese Tests helfen dabei, potenzielle Schwachstellen in Ihren Systemen und Anwendungen zu identifizieren und zu beheben. Es ist wichtig, diese Bewertungen regelmäßig durchzuführen und erkannte Schwachstellen prompt zu beheben.

- Die Etablierung von Prozessen zur Reaktion und zum Management von Vorfällen ist für die Einhaltung der SOC 2 unerlässlich. Ein gut definierter Reaktionsplan bei Vorfällen trägt dazu bei, dass Sicherheitsvorfälle schnell erkannt, eingedämmt und gelöst werden. Es ist wichtig, Ihren Reaktionsplan bei Vorfällen regelmäßig zu testen und zu aktualisieren, um aufkommenden Bedrohungen zu begegnen.

- Die kontinuierliche Überwachung und Prüfung Ihrer Systeme und Kontrollen ist für die Einhaltung der SOC 2 unerlässlich. Durch regelmäßige Überprüfung und Bewertung Ihrer Sicherheitskontrollen stellen Sie sicher, dass sie effektiv sind und mit den besten Praktiken der Branche übereinstimmen. Es ist wichtig, alle Änderungen, die an Ihren Systemen und Kontrollen vorgenommen wurden, zu dokumentieren und zu verfolgen.

Verstehen der Risiken: Nicht konforme Protokolle bei der Einhaltung der SOC 2

Die Einhaltung von SOC 2 ist ein absolut kritisches Element, um die Sicherheit und Vertraulichkeit sensibler Daten innerhalb von Organisationen zu gewährleisten. Es ist unerlässlich, die Risiken, die mit nicht konformen Protokollen verbunden sind, vollständig zu verstehen und zu adressieren. Ein besonderes Risiko, das Aufmerksamkeit erfordert, ist die Nutzung von veralteten oder nicht unterstützten Protokollen.

Veraltete Protokolle stellen ein ernstes Risiko für die Einhaltung von SOC 2 dar. Diese Protokolle verfügen oft nicht über die essentiellen Sicherheitsmerkmale und Aktualisierungen, die erforderlich sind, um sich gegen aufkommende Bedrohungen zu schützen. Indem sie die bekannten Schwachstellen dieser Protokolle ausnutzen, können Angreifer unautorisierten Zugriff erlangen, Daten kompromittieren und die Compliance gefährden.

Eines der kritischen Risiken im Zusammenhang mit der Einhaltung von SOC 2 liegt in der Verwendung von nicht verschlüsselten Protokollen. Die Bedeutung der Verschlüsselung kann nicht hoch genug eingeschätzt werden, wenn es darum geht, Daten während der Übertragung zu schützen. Sie gewährleistet die Vertraulichkeit und Integrität der Informationen und schützt sie vor unautorisierten Abfangen und Lauschangriffen. Die Verwendung von nicht verschlüsselten Protokollen kann jedoch sensible Daten entblößen, wodurch ihre Vertraulichkeit und Integrität gefährdet wird.

Darüber hinaus kann die Verwendung von nicht konformen Protokollen zu Kompatibilitätsproblemen führen und die nahtlose Integration mit anderen Systemen und Diensten behindern. Dies kann wiederum zu betrieblichen Ineffizienzen, erhöhter Komplexität und potentiellen Sicherheitslücken führen. Es ist zwingend notwendig, dass die von Organisationen eingesetzten Protokolle den strengen Anforderungen der SOC 2 Compliance entsprechen, um diese Risiken effektiv zu minimieren.

Entscheidende Compliance-Vorteile freischalten: SOC 2 gegenüber ISO 27001 erklärt

Wenn CISOs, IT-Management-Profis, CIOs, Ingenieure für das Management von Cybersicherheitsrisiken und Führer im Bereich Benutzerdatenschutz von Unternehmen in verschiedenen Branchensektoren ein tieferes Verständnis für die Vorteile der Einhaltung von Datensicherheitsstandards und Benutzerdatenschutzbestimmungen besitzen, erlangen sie einen bedeutenden Vorteil beim Schutz sensibler Informationen ihrer Organisationen. Mit erweitertem technischen Wissen können diese Fachleute robuste Cybersicherheitsmaßnahmen effektiv umsetzen, potenzielle Schwachstellen erkennen und Risiken mindern. Indem sie über die neuesten Branchentrends und Best Practices informiert bleiben, können sie aufkommende Bedrohungen proaktiv angehen und die Einhaltung sich entwickelnder Vorschriften sicherstellen. Diese technische Expertise befähigt sie, informierte Entscheidungen zu treffen, geeignete Sicherheitskontrollen umzusetzen und ihre Organisationen vor potenziellen Datenverletzungen und regulatorischen Strafen zu schützen. Darüber hinaus können sie durch das Verständnis der Vorteile der Compliance die Bedeutung von Datensicherheit und Datenschutz effektiv an die Stakeholder kommunizieren und eine Kultur der Sicherheitsbewusstheit und Rechenschaftspflicht in der gesamten Organisation fördern.

Bezahlbare Grundlagen für die SOC 2-Compliance für florierende Unternehmen und E-Commerce-Plattformen

Die Einhaltung der SOC 2 ist eine immer wichtiger werdende Anforderung für Unternehmen und E-Commerce-Plattformen, die sensible Kundendaten verarbeiten. Während die ISO 27001-Zertifizierung sich auf das Informations-Sicherheitsmanagement konzentriert, befasst sich die SOC 2-Zertifizierung speziell mit der Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und dem Datenschutz von Kundendaten. Beide Zertifizierungen haben einen hohen Wert, aber die SOC 2-Compliance ist besonders relevant für Organisationen, die Kundendaten in der Cloud speichern und verarbeiten.

Die Einhaltung der SOC 2-Bestimmungen bietet eine Vielzahl von Vorteilen und ist somit ein unverzichtbares Framework zur Evaluierung und Verbesserung der internen Kontrollen einer Organisation in Bezug auf Kundendaten. Durch die Implementierung von SOC 2-Kontrollen können Unternehmen ihre unerschütterliche Hingabe zur Sicherung von Kundeninformationen und die Einhaltung der besten Branchenpraktiken demonstrieren. Dies fördert nicht nur das Vertrauen bei Kunden und Partnern, sondern setzt die Organisation auch von ihren Wettbewerbern ab und etabliert einen starken Wettbewerbsvorteil.

Bei der Erreichung der SOC 2-Konformität müssen Unternehmen und E-Commerce-Plattformen eine Reihe von wesentlichen Aspekten priorisieren. Einer der ersten Schritte besteht darin, eine umfassende Risikobewertung durchzuführen, die eine entscheidende Rolle bei der Identifizierung potenzieller Schwachstellen und der Entwicklung einer effektiven Risikomanagementstrategie spielt. Diese Bewertung umfasst die Evaluierung der Sicherheit sowohl physischer als auch logischer Zugangskontrollen sowie die Beurteilung der Wirksamkeit bestehender Sicherheitsrichtlinien und -verfahren.

Die Implementierung robuster Zugangskontrollen und die Anwendung strenger Verschlüsselungsmaßnahmen sind unerlässlich für die Sicherung von Kundendaten. Es ist von entscheidender Bedeutung, eine Multi-Faktor-Authentifizierung, rollenbasierte Zugangskontrollen und Verschlüsselungsprotokolle für Daten sowohl im Transit als auch im Ruhezustand zu etablieren. Zusätzlich spielen kontinuierliche Überwachung und umfassende Protokollierung von Zugriffsversuchen und Systemaktivitäten eine zentrale Rolle bei der prompten Identifizierung und Minderung potenzieller Sicherheitsvorfälle.

Die Bedeutung der SOC 2-Konformität für Stabilität in US-Regierungsstellen und Auftragnehmern aufdecken

Die Stabilität und Sicherheit von US-amerikanischen Regierungsstellen und Auftragnehmern sind von größter Bedeutung, insbesondere wenn es um den Schutz sensibler Daten und die Einhaltung von Branchenvorschriften geht. Ein entscheidendes Element zur Gewährleistung dieser Stabilität ist die SOC 2-Konformität. SOC 2, oder Service Organization Control 2, ist eine Zertifizierung, die die Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Privatsphäre von Daten in Dienstleistungsunternehmen priorisiert.

Das Erreichen der SOC 2-Konformität ist für Regierungsstellen und Auftragnehmer unerlässlich, um ihr unerschütterliches Engagement zum Schutz sensibler Informationen zu demonstrieren. Diese Zertifizierung dient den Stakeholdern als Beleg dafür, dass die Organisation robuste Kontrollen und Prozesse implementiert hat, um Daten vor unbefugtem Zugriff, Offenlegung und Veränderung zu schützen. Die SOC 2-Konformität unterstützt Organisationen auch bei der Erfüllung der Anforderungen von regulatorischen Rahmenwerken wie dem Health Insurance Portability and Accountability Act und dem Gramm-Leach-Bliley Act (GLBA).

Bei der Zertifizierung gibt es einen wichtigen Unterschied im Bewertungsumfang zwischen SOC 2 und ISO 27001. Während ISO 27001 sich auf das gesamte Informationssicherheitsmanagementsystem einer Organisation konzentriert, bewertet SOC 2 speziell Kontrollen und Prozesse in Bezug auf Datensicherheit und Privatsphäre. Unabhängige Auditoren führen SOC 2-Bewertungen durch und bewerten sorgfältig die Einhaltung der Trust Services Criteria (TSC). Diese Kriterien umfassen Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Privatsphäre.

Regierungsstellen und Auftragnehmer können erheblich davon profitieren, die Konformität mit SOC 2 zu erreichen. Diese entscheidende Zertifizierung erhöht nicht nur den Ruf der Organisation und stärkt das Vertrauen der Stakeholder, sondern spielt auch eine entscheidende Rolle bei der Minderung des Risikos von Datenverstößen und Nichtkonformität mit Branchenvorschriften. Durch vollständiges Verständnis und Anerkennung der Bedeutung der SOC 2-Konformität können Regierungsstellen und Auftragnehmer die Stabilität und Sicherheit ihres Betriebs gewährleisten und somit zur allgemeinen Stabilität des Ökosystems der US-Regierung beitragen.

Steigern Sie Ihre SOC 2-Konformität mit unserem anpassbaren Workflow für Hersteller und globale Distributoren

Die Verbesserung Ihrer SOC 2-Konformität ist absolut wesentlich für Hersteller und globale Distributoren, die die Sicherheit und Privatsphäre sensibler Daten priorisieren. Die Erreichung der SOC 2-Zertifizierung zeigt Ihr unerschütterliches Engagement für die Implementierung robuster Kontrollen und Vorkehrungen zum Schutz von Kundeninformationen. Indem Sie unseren hoch adaptiven Workflow nutzen, können Sie Ihre Bemühungen zur Einhaltung der Compliance straffen und effizient die SOC 2-Zertifizierung erlangen.

Unser hoch adaptiver Workflow ist speziell auf die einzigartigen Anforderungen und Komplexitäten zugeschnitten, mit denen Hersteller und globale Distributoren konfrontiert sind. Wir verstehen die Herausforderungen und Anforderungen Ihrer Branche, und unsere Lösung bietet einen umfassenden Rahmen, der alle wesentlichen Schritte zur Erreichung der SOC 2-Konformität umfasst. Dies beinhaltet die Durchführung gründlicher Risikobewertungen, die Entwicklung robuster Richtlinien, die Implementierung wirksamer Kontrollen und die Aufrechterhaltung kontinuierlicher Überwachung.

Unser anpassbarer Workflow ermöglicht es Ihnen, den Compliance-Prozess auf die einzigartigen Bedürfnisse und Ziele Ihrer Organisation abzustimmen. Diese beispiellose Flexibilität ermöglicht es Ihnen, sich auf die Bereiche zu konzentrieren, die für Ihr Unternehmen am kritischsten sind, und sorgt für eine reibungslose Einhaltung der SOC 2-Anforderungen, während unnötiger Aufwand und Kosten minimiert werden. Durch die nahtlose Integration unseres Workflows können Sie Ihre Sicherheitsposition stärken, das Vertrauen Ihrer geschätzten Kunden fördern und einen ausgeprägten Wettbewerbsvorteil auf dem dynamischen Markt gewinnen.

Beschleunigen Sie Ihre SOC 2 Compliance-Checkliste für verbesserte Skalierbarkeit in Gesundheitseinrichtungen

Wenn es darum geht, die Sicherheit und Privatsphäre sensibler Daten innerhalb von Gesundheitseinrichtungen zu schützen, wird die Einhaltung von Industriestandards äußerst wichtig. In diesem Kontext sind zwei Zertifizierungen, die eine erhebliche Anerkennung genießen, ISO 27001 und SOC 2. Beide Zertifizierungen konzentrieren sich hauptsächlich auf Informationssicherheit, weisen jedoch bemerkenswerte Unterschiede auf.

ISO 27001, der international anerkannte Standard, dient als robustes Rahmenwerk für die Einrichtung, Implementierung, Aufrechterhaltung und kontinuierliche Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Es umfasst eine Vielzahl von Sicherheitskontrollen und erfordert, dass Organisationen umfassende Risikobewertungen durchführen und geeignete Maßnahmen ergreifen, um identifizierte Risiken zu mindern.

SOC 2 hingegen hebt sich als Zertifizierung ab, die vom renommierten American Institute of Certified Public Accountants (AICPA) eingeführt wurde. Sein Hauptaugenmerk liegt auf dem Schutz der Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Privatsphäre unschätzbarer Kundendaten. Unabhängige Prüfer führen SOC 2-Audits durch, indem sie die Kontrollen und Prozesse einer Organisation sorgfältig gegen vordefinierte Kriterien bewerten.

Wenn es darum geht, die SOC 2-Compliance für Gesundheitseinrichtungen zu beschleunigen, gibt es eine Reihe von strategischen Maßnahmen, die ergriffen werden können. Zunächst sollte eine umfassende Bewertung der bestehenden Sicherheitskontrollen durchgeführt werden, wobei der Schwerpunkt auf der Identifizierung von potenziellen Lücken oder Bereichen liegt, die einer Verbesserung bedürfen. Diese Bewertung kann durch interne Audits oder durch die Inanspruchnahme der Expertise einer renommierten Cybersecurity-Firma durchgeführt werden.

Zuallererst ist es für Gesundheitseinrichtungen von entscheidender Bedeutung, die Entwicklung und Implementierung von Richtlinien und Verfahren zu priorisieren, die nahtlos mit den SOC 2-Kriterien übereinstimmen. Dies beinhaltet das Aufstellen kristallklarer Leitlinien, die den Datenzugang, die Verschlüsselung, die Reaktion auf Vorfälle und umfassende Mitarbeiter-Schulungen umfassen. Um eine kontinuierliche Compliance sicherzustellen, ist es entscheidend, diese Anforderungen rigoros durchzusetzen und eine regelmäßige Überwachung und Prüfung der vorhandenen Kontrollen durchzuführen.

Vereinfachung der SOC 2 Compliance-Checkliste für Anwaltskanzleien und Rechtsanwaltsfachangestellte

Die Sicherheit und Privatsphäre sensibler Mandantendaten ist für Anwaltskanzleien und Rechtsanwaltsfachangestellte von größter Bedeutung. Eine entscheidende Anforderung in diesem Zusammenhang ist die Compliance mit SOC 2. Durch die Vereinfachung der SOC 2 Compliance-Checkliste können diese Organisationen ihre Bemühungen straffen und effizienter die Zertifizierung erreichen, wodurch die Informationen ihrer Klienten geschützt werden.

Wenn es um die Sicherstellung der Compliance mit den SOC 2-Standards geht, ist ein Bereich, der die größte Aufmerksamkeit erfordert, die Etablierung robuster Richtlinien und Verfahren für den Schutz wertvoller Mandantendaten. Dies beinhaltet die Implementierung von strengen Zugriffskontrollen, robusten Verschlüsselungsmaßnahmen und gut definierten Reaktionsplänen auf Vorfälle, um die ständig drohenden Bedrohungen von Datenverletzungen und unberechtigtem Zugriff effektiv abzumildern.

Ein entscheidendes Element in der Checkliste ist die Bewertung von physischen und Umgebungskontrollen, die zum Schutz von Kundendaten implementiert wurden. Es ist zwingend erforderlich, sicherzustellen, dass Datenzentren und Serverräume mit robusten Sicherheitsmaßnahmen ausgestattet sind, einschließlich Zugangskontrollen, Überwachungssystemen und Brandschutzsystemen.

Darüber hinaus ist es unerlässlich, die Bedeutung von kontinuierlicher Überwachung und rigoroser Prüfung von Sicherheitskontrollen zu unterstreichen, um Schwachstellen umgehend zu identifizieren und sofortige Maßnahmen zu ergreifen. Dies beinhaltet die Durchführung regelmäßiger Penetrationstests, Vulnerability-Assessments und umfassender Sicherheitsschulungen für alle Mitarbeiter.

Letztlich ist es entscheidend, die Bedeutung einer umfassenden Dokumentation und akribischen Aufzeichnung aller sicherheitsrelevanten Aktivitäten und Vorfälle zu betonen. Dies umfasst die sorgfältige Nachverfolgung von Sicherheitsrichtlinien, Verfahren und Incident-Response-Plänen, zusammen mit der akribischen Pflege von Logdateien, die Sicherheitsereignisse und -vorfälle erfassen, und als unschätzbare Ressourcen für Auditzwecke dienen.

Einfacher Leitfaden für SOC 2 Compliance für Banken und Finanzinstitutionen

Finanzinstitutionen, wie Banken, stehen unter steigendem Druck, ihr unerschütterliches Engagement für die Sicherheit und den Datenschutz zur Schau zu stellen. Eine wirksame Methode, dies zu erreichen, ist die Erlangung der SOC 2 Compliance – eine weit anerkannte Zertifizierung, die den Schwerpunkt auf die Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz von Kundendaten legt. SOC 2 bietet Kunden und Stakeholdern die Gewissheit, dass die Organisation robuste Kontrollen implementiert hat, um ihre sensiblen Informationen zu schützen.

Die Erlangung der SOC 2-Konformität kann ein hochkomplexer und anspruchsvoller Prozess sein, insbesondere für Banken und Finanzinstitutionen. Diese Einrichtungen verarbeiten riesige Mengen sensibler Finanzdaten, was die Wichtigkeit der Implementierung robuster Sicherheitsmaßnahmen unterstreicht. Um die Navigation auf dem Weg zur SOC 2-Konformität zu erleichtern, wird im Folgenden ein exklusiver, speziell für Banken und Finanzinstitutionen zugeschnittener Leitfaden präsentiert:

1. Klarheit über den Anwendungsbereich gewinnen: Beginnen Sie mit einer gründlichen Definition des Umfangs Ihrer SOC 2-Konformitätsinitiativen. Es ist entscheidend, die Systeme, Prozesse und Daten zu identifizieren, die in den Anwendungsbereich fallen und anhand der SOC 2-Kriterien bewertet werden müssen. Dieser Schritt ermöglicht es Ihnen, Ihre Bemühungen zu konzentrieren und Ressourcen effizient einzusetzen.

2. Umfassende Lückenanalyse durchführen: Bewerten Sie Ihre bestehenden Sicherheitskontrollen und -praktiken anhand der SOC 2-Anforderungen mit akribischer Genauigkeit. Identifizieren Sie etwaige Mängel oder Bereiche, die Verbesserungen erfordern. Diese detaillierte Analyse dient als strategische Roadmap für die Implementierung der erforderlichen Kontrollen und Prozesse, um die volle Konformität zu erreichen.

3. Stärken Sie Ihre Sicherheit: Ergreifen Sie sofortige Maßnahmen, um Ihre Organisation auf der Grundlage der Ergebnisse der umfassenden Lückenanalyse zu stärken. Beheben Sie die identifizierten Schwachstellen durch die Implementierung robuster Sicherheitskontrollen. Diese Kontrollen umfassen eine Reihe von Maßnahmen, wie Zugangskontrollen, Verschlüsselungsprotokolle, Verfahren zur Reaktion auf Vorfälle, Strategien zur Datensicherung und -wiederherstellung und Mitarbeitertrainingsinitiativen. Es ist unerlässlich, diese Kontrollen akribisch zu dokumentieren und Nachweise dafür aufzubewahren, um die Konformität während Audits sicherzustellen.

4. Kontinuierliche Überwachung und Bewertung: Die Einhaltung der SOC 2 ist ein fortlaufender Prozess. Es ist entscheidend, Ihre Sicherheitskontrollen kontinuierlich zu überwachen und zu bewerten, um deren Wirksamkeit und Übereinstimmung mit den SOC 2-Anforderungen sicherzustellen. Führen Sie regelmäßige interne Audits und Bewertungen durch, um aufkommende Risiken oder Bereiche, die Verbesserungen erfordern, zu identifizieren.

5. Beauftragung eines Drittanbieter-Auditors: Es ist entscheidend, einen qualifizierten Drittanbieter-Auditor einzubeziehen, um die Konformität mit SOC 2 zu erreichen. Dieser Auditor wird die Kontrollen und Praktiken Ihrer Organisation gründlich auf die SOC 2-Kriterien prüfen und eine unabhängige Bewertung Ihrer Compliance liefern. Um ein umfassendes Verständnis der einzigartigen Herausforderungen und Anforderungen der Branche zu gewährleisten, wird empfohlen, einen Auditor auszuwählen, der nachweisliche Erfahrungen bei der Prüfung von Banken und Finanzinstitutionen hat.

Enthüllung aufschlussreicher Unternehmens-Cybersicherheitsstatistiken, die Sie kennen müssen

Das Verständnis der Auswirkungen der Cybersicherheits-Compliance und der Risikomanagementstrategie ist für Unternehmen auf Unternehmensebene in verschiedenen Branchensektoren von entscheidender Bedeutung. Die Überwachung und Analyse relevanter Statistiken spielen eine wesentliche Rolle bei der Gewinnung wertvoller Einblicke in den Datenschutz, das Risikomanagement und die Compliance sensibler Inhaltskommunikationen.

- Der Datenschutz- und Compliance-Bericht für sensible Inhalte von Kiteworks für das Jahr 2023 zeigt, dass 90% der Unternehmen 4+ Kanäle nutzen, um sensible Inhalte zu teilen, wobei 46% sechs oder mehr Werkzeuge, Systemplattformen und Kanäle verwenden. Diese umfassende globale Umfrage unter IT-, Cybersecurity- und Compliance-Experten in Unternehmen auf Unternehmensebene unterstreicht die weit verbreitete Nutzung mehrerer Kanäle zum Teilen sensibler Inhalte.

- Der Bericht zeigt auch, dass mehr als 90% der Unternehmen sensible Inhalte mit 1.000 bis 2.500 externen Organisationen und Dritten teilen. Dieser Befund betont die Notwendigkeit robuster Sicherheitsmaßnahmen zum Schutz sensibler Daten, wenn diese mit einer großen Anzahl von externen Einheiten geteilt werden.

- Darüber hinaus zeigt die Umfrage, dass sich Fachleute aus verschiedenen Branchen, geografischen Regionen und Jobgrades über ein breites Spektrum an Angriffsmethoden Sorgen machen, die auf sensible Daten abzielen, einschließlich personenbezogener Daten (PII) und geistigem Eigentum (IP). Dies unterstreicht die Wichtigkeit der Implementierung umfassender Sicherheitsmaßnahmen zum Schutz sensibler Inhalte.

- Zudem bleibt die Compliance für Organisationen eine Herausforderung, insbesondere in Europa, wo die DSGVO der EU erhebliche Strafen für Nichteinhaltung verhängt. Der Bericht zeigt, dass die meisten Befragten in mindestens einer Rechtsordnung Datenschutzbestimmungen unterliegen und hinsichtlich Branchenstandards geprüft werden. Darüber hinaus machen 99% der Befragten Geschäfte mit Regierungsstellen, was die Einhaltung spezieller Anforderungen für den Austausch von vertraulichen Daten und sensiblen Inhalten erfordert.

Für ein umfassendes Verständnis der neuesten Erkenntnisse und Entdeckungen empfehlen wir dringend, den Datenschutz- und Compliance-Bericht für sensible Inhalte von Kiteworks zu konsultieren.

Beherrschung der SOC 2 Compliance: Wesentliche Branchenstandards für effiziente Workflows

Die Implementierung der SOC 2 Compliance ist ein entscheidender Faktor für den Erhalt sicherer und effizienter Workflows in allen Branchen. Die Standards können einschüchternd wirken, insbesondere wenn man die fünf Vertrauensdienst-Kriterien bedenkt: Sicherheit, Verfügbarkeit, Integrität der Verarbeitung, Vertraulichkeit und Datenschutz. Das Meistern dieser Standards ist jedoch keine unüberwindbare Herausforderung. Durch den Erwerb des richtigen Wissens und die Anwendung eines strategischen Ansatzes können Unternehmen die Komplexität der SOC 2-Compliance effektiv navigieren, was einen reibungslosen Workflow und robuste Sicherheit gewährleistet.

Eine der größten Herausforderungen auf dem Weg zur Einhaltung der SOC 2 Standards ist das weit verbreitete mangelnde Verständnis für den Umfang und die Anforderungen dieser Standards. Missverständnisse können zu unzureichender Vorbereitung führen, was zu gescheiterten Audits und möglichen Sicherheitsverletzungen führen kann. Daher ist es unerlässlich, ein umfassendes Verständnis der SOC 2 Standards zu entwickeln, das die spezifischen Anforderungen für jedes der fünf Vertrauensdienst-Kriterien umfasst. Dieses Wissen legt auch eine robuste Grundlage für die Implementierung effektiver Compliance-Strategien.

Ein zentrales Hindernis auf dem Weg zur Erlangung der SOC 2-Compliance ist der Mangel an Ressourcen und Fachwissen. Zahlreiche Unternehmen kämpfen mit begrenzten Ressourcen, sei es Personal oder Budget. Dieser Mangel kann Schwierigkeiten verursachen, die notwendige Zeit und Anstrengung für Compliance-Bemühungen aufzuwenden. Durch die Anwendung strategischer Planung und Priorisierung können Unternehmen jedoch ihre Ressourcen effektiv einsetzen und sicherstellen, dass die Compliance-Bemühungen nicht beeinträchtigt werden.

Ohne Zweifel kann die fortwährende Natur der SOC 2-Konformität für zahlreiche Organisationen überwältigend erscheinen. Compliance ist kein einmaliges Ereignis, sondern ein fortlaufender Prozess, der beständige Überwachung und Aktualisierungen erfordert. Dies kann sich insbesondere angesichts sich ständig weiterentwickelnder Technologie und der ständig aufkommenden Sicherheitsbedrohungen als besonders mühsam erweisen. Dennoch können Organisationen, indem sie einen proaktiven Ansatz annehmen und ein unerschütterliches Engagement für kontinuierliche Verbesserung zeigen, effektiv der Kurve voraus bleiben, sie gewährleisten dauerhafte Compliance und verstärkte Sicherheit.

Kiteworks Private Content Network für SOC 2 Vs ISO 27001

Entdecken Sie die enorme Kraft eines vereinheitlichten Private Content Network, das sichere E-Mail, sicheres Filesharing, sichere Webformulare und Managed File Transfer nahtlos in eine einzige, robuste Plattform integriert. Diese außergewöhnliche Lösung ermächtigt Unternehmen auf Enterprise-Ebene dazu, vollständige Kontrolle auszuüben, höchsten Schutz zu gewährleisten und umfassende Sichtbarkeit über jede Datei zu behalten, die ihr Netzwerk betritt und verlässt. Optimieren Sie Ihre Cybersicherheitsstrategie und heben Sie Ihre Datensicherheits-Compliance mit unseren beispiellosen sicheren Dateiübertragungsfähigkeiten auf ein neues Niveau.

Entdecken Sie die enorme Kraft einer robusten Lösung, die Ihnen ermöglicht, den Zugriff auf sensible Daten effektiv zu verwalten, damit diese bei der externen Freigabe bestmöglich geschützt sind. Dieses beispiellose Sicherheitsniveau wird durch die nahtlose Integration von automatisierter Ende-zu-Ende-Verschlüsselung, Multi-Faktor-Authentifizierung und einer umfassenden Sicherheitsinfrastruktur-Integration erreicht. Erhalten Sie beispiellose Sichtbarkeit über alle Dateiaktivitäten und detaillierte Einblicke in das Wer, Was, Wann und Wie des Dateiaustauschs.

Nutzen Sie außerdem die außergewöhnlichen Fähigkeiten unseres hochmodernen Email Protection Gateways, das die E-Mail-Verschlüsselung und Entschlüsselung nahtlos automatisiert und so Ihrer Datenaustauschprozesse eine zusätzliche Sicherheitsschicht verleiht.

Für CISOs, IT-Management-Executives, CIOs und Führungskräfte im Bereich Cybersecurity-Risk-Management und Datenschutz-Compliance innerhalb von Unternehmen auf Unternehmensebene ist es von größter Bedeutung, eine unerschütterliche Einhaltung entscheidender Regulierungen und Standards zu gewährleisten. Dazu gehören DSGVO, HIPAA, CMMC, Cyber Essentials Plus, IRAP und andere.

Erleben Sie die revolutionären Fähigkeiten eines hochmodernen Private Content Network, betrieben von Kiteworks. Verwandeln Sie das Potenzial Ihres Unternehmens – buchen Sie jetzt eine individuelle Vorführung.

FAQs Zur SOC 2 Compliance-Checkliste

Das Verständnis der Auswirkungen einer Nicht-Einhaltung der SOC 2-Standards kann Organisationen bei der Risikominderung helfen und eine potenzielle rechtliche und finanzielle Konsequenzen vermeiden. Obwohl SOC 2 nicht gesetzlich vorgeschrieben ist, wird es häufig von Kunden und Geschäftspartnern gesucht, um die Sicherheit und Privatsphäre ihrer Daten zu gewährleisten. Einrichtungen, die sensible Kundendaten verwalten – wie Dienstleister, Rechenzentren und Cloud-Service-Anbieter – müssen SOC 2 einhalten. Dieser Standard gilt für jede Organisation, die Kundendaten speichert, verarbeitet oder überträgt. Der Besitz eines SOC-Berichts signalisiert die Engagement einer Organisation für Sicherheit und Compliance, wodurch das Vertrauen und die Glaubwürdigkeit bei Kunden und Stakeholdern gestärkt wird.

Was sind die Folgen einer Nichterfüllung der SOC 2-Anforderungen?

Ein Verstoß gegen die SOC 2-Anforderungen kann für Organisationen schwerwiegende Folgen haben. Zum Anfang kann dies zu erheblichen Rufschäden führen, was das Vertrauen von Kunden und Partnern in die Fähigkeit des Unternehmens, ihre sensiblen Daten zu schützen, schwächt. Darüber hinaus kann die Nichteinhaltung rechtliche und regulatorische Verstrickungen nach sich ziehen, einschließlich der Verhängung von Geldstrafen und Strafen. Unzureichende Sicherheitskontrollen infolge der Nichteinhaltung können zudem das Risiko von Cyber-Bedrohungen und potenziellen Datenverletzungen erhöhen. Schließlich könnten Unternehmen ohne SOC 2-Compliance wertvolle Geschäftsmöglichkeiten verpassen, da viele Kunden die Einhaltung dieser Standards vor dem Aufbau von Partnerschaften verlangen. Es ist daher unerlässlich, dass Organisationen die Einhaltung der SOC 2-Standards priorisieren, um diese Risiken zu mindern und die Sicherheit sowie die Vertrauenswürdigkeit ihrer Systeme und Daten sicherzustellen.

Ist SOC 2 eine gesetzliche Anforderung?

SOC 2, obwohl nicht regulativ vorgeschrieben, dient als anerkanntes Framework zur Beurteilung und Offenlegung der System- und Datensicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz einer Organisation. Sein Zweck besteht darin, Kunden und Stakeholdern die Gewissheit zu geben, dass die Organisation robuste Kontrollen zur Sicherung ihrer Daten implementiert hat. Nach Angaben von Imperva zeigt die SOC 2-Konformität das unerschütterliche Engagement einer Organisation für die Datensicherheit und kann als Wettbewerbsvorteil auf dem Markt dienen.

Wer muss die SOC 2-Vorschriften einhalten?

Die SOC 2-Konformität ist eine entscheidende Anforderung für Organisationen, die mit sensiblen Kundendaten betraut sind oder Dienstleistungen für Kunden anbieten, die robuste Maßnahmen zur Datensicherung verlangen. Wie Reciprocity hervorhebt, müssen mehrere Branchen, einschließlich Technologie, Gesundheitswesen, Finanzen und professionelle Dienstleistungen, die SOC 2-Konformitätsstandards einhalten. Durch die Einhaltung der SOC 2-Vorschriften zeigen diese Organisationen ihre Verpflichtung, Kundendaten vor unbefugtem Zugriff, Offenlegung und Missbrauch zu schützen. Dies fördert nicht nur das Vertrauen der Kunden, sondern unterstreicht auch ihre Hingabe an die Aufrechterhaltung von Daten- und Privatsphäre. Die Aufrechterhaltung der SOC 2-Konformität erfordert regelmäßige Audits und Bewertungen zur Beurteilung der Wirksamkeit der Sicherheitskontrollen und Prozesse.

Für wen gilt SOC 2?

Die Einhaltung von SOC 2 ist eine entscheidende Anforderung für Organisationen, die Kundendaten verarbeiten, unabhängig davon, ob diese in der Cloud oder On-Premise gespeichert sind. Dieser Compliance-Rahmen ist besonders relevant für Dienstleister, einschließlich SaaS-Unternehmen, Rechenzentren und Managed Service Provider. Er findet auch Anwendung bei Organisationen in sensiblen Branchen wie Finanzinstituten, Gesundheitsdienstleistern und E-Commerce-Plattformen. Das primäre Ziel der SOC 2-Compliance besteht darin zu gewährleisten, dass diese Organisationen robuste Sicherheitskontrollen implementiert und aufrechterhalten haben, um Kundendaten vor unbefugtem Zugriff, Offenlegung und Missbrauch zu schützen.

Wer benötigt einen SOC-Bericht?

Organisationen, die sensible Daten verarbeiten und ihren unerschütterlichen Einsatz für die Sicherheit demonstrieren möchten, müssen über einen SOC-Bericht verfügen. Ein SOC-Bericht, auch bekannt als System- und Organisationskontrollbericht, bietet eine unabhängige Bewertung der Kontrollen einer Organisation im Hinblick auf Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz. Dieser Bericht hat enorme Bedeutung für Organisationen, die Dienstleistungen für andere Unternehmen erbringen, einschließlich Rechenzentren, Cloud-Service-Providern und Managed Service Providern. Durch den Erhalt eines SOC-Berichts können diese Organisationen ihren Kunden die Gewissheit geben, dass sie robuste Kontrollen zur Sicherung ihrer Daten und Systeme implementiert haben. SOC-Berichte dienen auch als wertvolles Asset für Organisationen, die eine Übereinstimmung mit Branchenvorschriften und Standards anstreben, wie dem Health Insurance Portability and Accountability Act oder dem Payment Card Industry Data Security Standard (PCI DSS).

Zusätzliche Ressourcen

- Fallstudie: Mandiant nutzt Kiteworks zum Schutz sensibler Inhalte, die Unternehmen weltweit schützen

- Kurzinformation: Kiteworks gehärtete virtuelle Appliance

- Kurzinformation: Erreichen Sie Zero Trust-Sicherheit mit Kiteworks: Ein umfassender Ansatz zur Datensicherheit

- Top 5: Top 5 Methoden, mit denen Kiteworks die Kommunikation mit Dritten über Microsoft 365 absichert

- Webinar: Wie automatische E-Mail-Verschlüsselung verbesserten Datenschutz und Compliance liefert