Nouveau rapport de Kiteworks établissant des repères sur les risques de confidentialité et de conformité liés aux communications de contenu sensible

Des données sensibles sous cyberattaque

Protéger vos données et démontrer la conformité avec les réglementations et normes qui gouvernent la manière dont elles sont partagées et stockées n’a jamais été aussi difficile. Les États-nations étrangers qui parrainent les activités cybercriminelles, les syndicats du crime organisé et les acteurs malveillants isolés comprennent la valeur des données, et le volume et la complexité des cyberattaques sur les données ne cessent donc de croître. Selon le dernier Rapport sur les enquêtes de violation de données de Verizon, les violations de données ont augmenté de 33% d’une année sur l’autre.

Certains types de cyberattaques ont connu des augmentations exponentielles. Par exemple, le Rapport Global sur les Menaces 2022 de CrowdStrike révèle que les fuites de données liées aux rançongiciels ont augmenté de 82% l’année dernière. Le montant moyen de la rançon exigée par les acteurs malveillants a également augmenté – en hausse de 36% par rapport à 2020. La multiplication des cyberattaques au sein de la chaîne d’approvisionnement l’année passée a également été alarmante, servant de signal d’alarme pour de nombreuses organisations.

Bien que les secteurs de la fabrication et du transport restent les principales cibles des attaques sur la chaîne d’approvisionnement, la plupart des secteurs sont susceptibles de subir des attaques sur la chaîne d’approvisionnement. En effet, ces attaques ne visent pas uniquement la logistique. Elles englobent plutôt les différentes technologies utilisées par une organisation, le code – à la fois open source et personnalisé – utilisé dans les applications, les sous-traitants et fournisseurs, les partenaires, les clients et de nombreux tiers.

Enquête sur les Risques des Communications de Contenu Sensible

Dans le nouvellement publié Rapport 2022 sur la confidentialité et la conformité des communications de contenu sensible de Kiteworks, nous avons constaté que près des deux tiers des organisations admettent qu’elles partagent régulièrement du contenu sensible avec plus de 1 000 organisations externes – et un tiers des répondants partagent du contenu sensible avec plus de 2 500 tiers. Les communications numériques mettent en danger les données confidentielles, tant lorsqu’elles sont partagées (à savoir, les données en mouvement) que lorsqu’elles sont stockées (à savoir, les données au repos).

Les organisations utilisent différents canaux de communication numérique lors de l’envoi, du partage et de la réception de contenu sensible : courrier électronique, partage de fichiers sécurisé, transfert de fichiers sécurisé, transfert sécurisé de fichiers, protocoles d’interface de programmation d’applications (API) et formulaires web. Les cybercriminels exploitent ces canaux de différentes manières. Les emails non chiffrés, les partages de fichiers et les transferts de fichiers sont facilement interceptés et accessibles. De plus, une technologie de chiffrement inadéquate et des politiques peuvent être exploitées.

Les acteurs malveillants intègrent également des logiciels malveillants et des virus dans des messages et des pièces jointes qui, lorsqu’ils sont ouverts, permettent l’accès à des systèmes contenant des données critiques. Lorsque ces virus facilitent la prise en main des comptes, les emails, les partages de fichiers et les transferts de fichiers peuvent être interceptés et accessibles. Enfin, les menaces internes, que ce soit par inadvertance de la part d’un employé négligent ou intentionnellement de la part d’un initié malveillant, augmentent également le risque de violation de données sensibles.

Avoir et Démontrer la Conformité dans la Gouvernance et la Sécurité

De nombreuses réglementations et normes gouvernementales et industrielles existent pour atténuer ces risques. Certaines concernent les informations personnelles identifiables et les informations médicales protégées, comme la Health Insurance Portability and Accountability Act (HIPAA), le Règlement Général sur la Protection des Données (RGPD), le California Consumer Privacy Act (CCPA), la Personal Information Protection and Electronic Documents Act (PIPEDA), et le Payment Card Industry Data Security Standard (PCI DSS). Certaines sont liées à la protection des communications de contenu sensible avec le secteur gouvernemental comme la Cybersecurity Maturity Model Certification (CMMC), le Federal Risk and Authorization Management Program (FedRAMP), la Federal Information Processing Standard (FIPS) 140-2, et l’Infosec Registered Assessors Program (IRAP). D’autres, comme la National Institute of Standards and Technology (NIST) 800-171 et SOC 2, fournissent aux entités du secteur privé et public des normes rigoureuses pour protéger la confidentialité des données.

Les types de contenu sensible couverts par les différentes réglementations et normes varient. Pratiquement toutes les organisations envoient, partagent, reçoivent et stockent des informations personnelles identifiables liées à leurs employés, sous-traitants, partenaires et clients. Les entreprises financières – banques, investisseurs, assureurs – fournissent des services de confiance aux entreprises et aux consommateurs et envoient, partagent et transfèrent des relevés de comptes, des demandes de prêt, des réclamations d’assurance et d’autres documents financiers sensibles. Les conceptions de produits, les listes de clients, les calendriers de production et diverses informations liées à la propriété intellectuelle (PI) constituent du contenu sensible pour les fabricants. Les organisations de santé partagent des informations médicales protégées comme les dossiers de patients, les radiographies et les prescriptions, non seulement en lien avec l’HIPAA mais aussi avec le RGPD et le PCI DSS, entre autres réglementations. D’autres secteurs de l’industrie comme le gouvernement, le juridique, etc., ont leurs propres types de données respectifs. Enfin, notre enquête indique que les départements des finances, des ressources humaines et des affaires juridiques sont généralement les plus actifs dans l’envoi, le partage, la réception et le stockage du contenu sensible.

Quatre Aperçus sur la Communication de Contenu Sensible dans le Rapport

Le Rapport 2022 sur la Confidentialité et la Conformité des Communications de Contenu Sensible de Kiteworks vise à identifier les principales tendances et perspectives dans les secteurs industriels en Amérique du Nord, en Europe et dans la région Asie-Pacifique. En interrogeant 400 professionnels de l’informatique, de la sécurité, de la confidentialité et de la conformité dans 15 différents pays, le rapport fournit aux organisations une référence pour évaluer la maturité de leurs communications de contenu sensible. Le rapport répartit ses aperçus en quatre catégories.

Aperçu #1 : Silos et Inefficacités

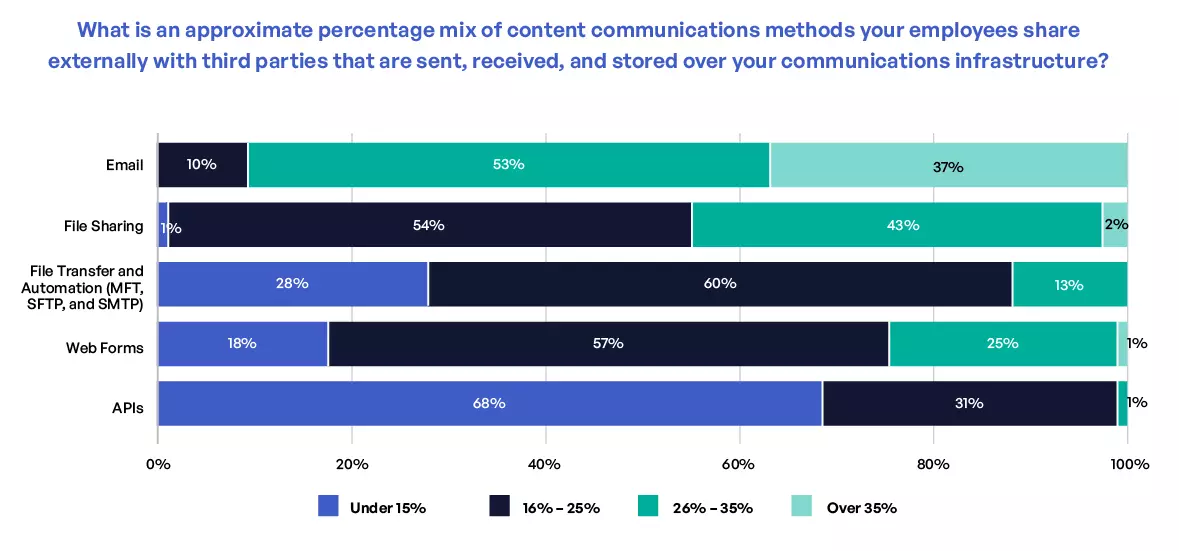

Les répondants à l’enquête ont indiqué qu’ils utilisent différents canaux de communication pour envoyer et recevoir du contenu sensible. Neuf répondants sur dix, par exemple, utilisent le courrier électronique pour un quart de leurs communications de contenu sensible, et un peu plus d’un tiers l’utilisent pour 35% ou plus (Figure 1). Le partage de fichiers sécurisé arrive en deuxième position avec 45% des répondants l’utilisant pour un quart ou plus de leurs communications. D’autres canaux de communication sont utilisés régulièrement, bien que en petit nombre et fréquence. Différents systèmes sont utilisés pour suivre, contrôler et sécuriser les communications de contenu sensible ; quatre ou plus dans deux tiers des cas. Le besoin de gérer chacun d’eux et leurs consoles et flux de données séparés crée de la complexité et du risque. Cela rend également difficile la gouvernance des données sensibles et la démonstration de la conformité avec les régulateurs et les auditeurs.

Figure 1. Moyens de communication utilisés par les employés pour partager et transférer du contenu sensible.

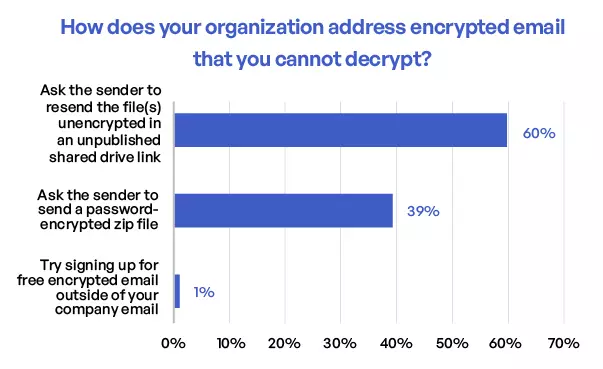

Les protocoles de chiffrement des e-mails sont incompatibles les uns avec les autres, ce qui complique les communications de contenu avec les tiers qui utilisent un autre protocole en interne. Si un e-mail chiffré ne peut être déchiffré sur place, 60% des répondants ont indiqué qu’ils demandent aux expéditeurs de renvoyer des fichiers non chiffrés via un lien partagé non publié via Box, Dropbox, Google Drive et d’autres référentiels de contenu basés sur le cloud ; les 40% restants demandent aux expéditeurs d’utiliser un fichier zip chiffré par mot de passe. Tous ces allers-retours se traduisent non seulement par des inefficacités, mais aussi par des risques (Figure 2).

Figure 2. La manière dont les organisations gèrent les e-mails chiffrés qui ne peuvent être déchiffrés.

Point de vue n°2 : Lacunes en matière de sécurité

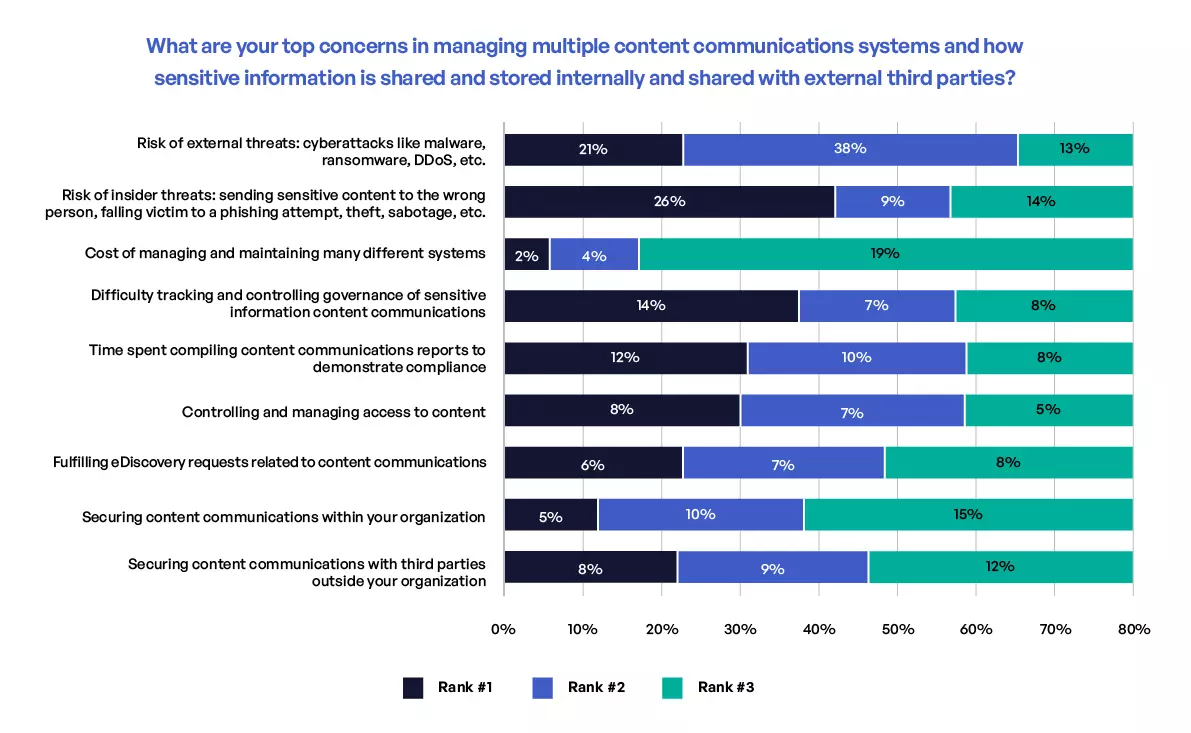

Les menaces internes impliquent le partage de contenu sensible en interne avec des tiers extérieurs à une organisation, où le contenu sensible est envoyé ou partagé avec la mauvaise personne. Cela peut être intentionnel (vol ou sabotage) ou non intentionnel (hameçonnage, hameçonnage ciblé). Plus de répondants ont cité les menaces internes comme une principale préoccupation en matière de sécurité que tout autre domaine de sécurité (26% l’ont classé en premier). Les menaces externes étaient également une préoccupation majeure pour les répondants, près de 6 sur 10 les classant en première ou deuxième position. La gouvernance des communications de contenu sensible était également une préoccupation en matière de sécurité souvent citée par les répondants, 29% d’entre eux la classant en première, deuxième ou troisième position (Figure 3).

Figure 3. Principales préoccupations en matière de sécurité dans la gestion des communications de contenu sensible.

Étonnamment, le ratio de la prévention de la perte de données (DLP) pour le partage de contenu sensible sortant était plus faible que ce que l’on pourrait attendre. Par exemple, 54% des répondants n’utilisent pas la DLP ou ne l’utilisent que pour certains e-mails envoyés à des tiers. Presque 6 répondants sur 10 n’utilisent pas la DLP ou ne l’utilisent que dans certains cas pour le partage et le transfert de fichiers et l’automatisation. Pour les communications entrantes, 7% des répondants n’utilisent pas de technologies antivirus ou antispam pour toutes les communications de contenu entrant avec des tiers, et près de la moitié ne les utilisent que pour certains. Et malgré l’attention importante portée à la sécurité zéro confiance, y compris son importance cruciale dans l’Ordre exécutif 14028, la confiance zéro est appliquée de manière incohérente à travers les différents canaux de communication.

Point de vue n°3 : Gestion des risques

Avec une multitude d’outils utilisés pour les communications de contenu sensible et une infrastructure en silos, de nombreux répondants ont mentionné la gestion des risques comme un défi. Plus de la moitié ont indiqué que leurs organisations ne sont pas suffisamment protégées contre les risques liés aux communications de contenu sensible avec des tiers. Les professionnels de la confidentialité et de la conformité ont exprimé la plus grande inquiétude, plus de 7 sur 10 indiquant que leurs organisations ne sont pas protégées contre les risques liés au contenu sensible provenant de tiers.

Seulement 16% des répondants ont déclaré que leur stratégie de gestion des risques liés aux tiers était irréprochable, alors que 41% souhaiteraient voir une amélioration significative ou même une toute nouvelle approche. Les répondants ont noté que l’unification, le suivi et le contrôle des communications de contenu sensible sont une priorité absolue pour la direction exécutive (Figure 4).

Figure 4. Niveau de confiance dans la gestion des risques et la protection des communications de contenu sensible avec des tiers.

Point de vue n°4 : Conformité

Les répondants ont cité de nombreuses réglementations de conformité qui impactent leurs organisations. Le HIPAA, le PCI DSS, le CCPA, le RGPD et la loi sur la protection des données (DPA) ont été listés par plus de 50% comme des normes auxquelles ils doivent se conformer chaque année. Plus de la moitié des répondants (56%) produisent plus de sept rapports de conformité par an. Cela représente de nombreuses heures, avec 77% passant plus de 20 heures par rapport. Et malgré tout le temps consacré à la conformité, un nombre surprenant de 79% ont indiqué que leurs rapports de conformité ne sont pas entièrement précis.

Pourquoi ce chiffre est-il si élevé ? Une des raisons est que 69% des répondants ont dit qu’une amélioration de leur gouvernance des communications de contenu sensible est nécessaire. Parmi ceux-ci, 35% pensent qu’une amélioration significative ou une approche entièrement nouvelle de la gouvernance est nécessaire.

Comprendre les principaux enseignements des communications de contenu sensible

La menace que le contenu sensible soit consulté par des utilisateurs non autorisés, intentionnellement ou accidentellement, en transit ou au repos, est réelle. À mesure que davantage d’informations personnelles identifiables, d’informations médicales protégées et de PI passent en ligne, les cybercriminels trouvent des moyens de les voler, de les vendre ou d’exiger une rançon pour elles. Historiquement, les organisations ont utilisé des mécanismes de sécurité à la périphérie informatique pour sécuriser le contenu non structuré sensible. Ce rapport révèle un sérieux fossé en matière de sécurité et de conformité, qui, s’il n’est pas comblé, peut être coûteux ; IBM et le Ponemon Institute dans leur dernier rapport sur le coût d’une violation de données, estiment le coût moyen d’une violation de données à 4,24 millions de dollars.

À mesure que les réglementations et les normes évoluent et que de nouvelles sont introduites, la conformité continuera à prendre de plus en plus d’importance. Mais sans les bons suivis et contrôles de gouvernance en place, les organisations resteront soit à risque de non-conformité, soit auront du mal à démontrer la conformité en raison d’un ensemble d’outils en silos. La triste réalité est que les approches actuelles des communications de contenu sensible ne peuvent simplement pas suivre le rythme des exigences des entreprises modernes.

Visitez notre page web du Rapport 2022 sur la confidentialité et la conformité des communications de contenu sensible qui regroupe toutes les ressources disponibles surune seule page.

Ressources supplémentaires

- Article de blogConformité à la souveraineté des données

- Article de blogQuel est l’impact de la conformité des données ?

- Article de blogSouveraineté des données et RGPD

- Article de blogComment être conforme au RGPD

- Article de blogProtection de votre contenu le plus sensible