Neuer Kiteworks Bericht setzt Benchmarks für Datenschutz- und Compliance-Risiken im Zusammenhang mit der Kommunikation sensibler Inhalte

Sensible Inhalte unter Cyberangriff

Ihre Daten zu schützen und die Einhaltung der Vorschriften und Standards, die regeln, wie sie geteilt und gespeichert werden, zu demonstrieren, war noch nie schwieriger. Ausländische Nationalstaaten, die Cyberkriminalität unterstützen, organisierte Kriminalbanden und bösartige Einzeltäter erkennen den Wert von Daten. Daher steigt das Volumen und die Komplexität von Cyberangriffen auf Daten stetig an. Im jüngsten Verizon Data Breach Investigations Report stiegen die Datenverstöße im Jahresvergleich um 33%.

Bestimmte Arten von Cyberangriffen erlebten exponentielle Spitzenwerte. So zeigt der Global Threat Report 2022 von CrowdStrike einen Anstieg der Ransomware-bezogenen Datenlecks um 82% im letzten Jahr. Der durchschnittliche Lösegeldbetrag, den die Angreifer forderten, wuchs ebenfalls an—um 36% gegenüber 2020. Auch die Multiplikation der Cyberangriffe innerhalb der Lieferkette im vergangenen Jahr war erschreckend und diente vielen Organisationen als Weckruf.

Während die Produktionsbranche und der Verkehrssektor die primären Ziele für Angriffe auf die Lieferkette bleiben, sind die meisten Branchen anfällig für Angriffe auf die Lieferkette. Tatsächlich zielen Angriffe auf die Lieferkette nicht nur auf die Logistik ab. Vielmehr umfassen sie die verschiedenen Technologien, die eine Organisation verwendet, den Code—sowohl Open Source als auch individuell angepasst—in Anwendungen, Auftragnehmer und Lieferanten, Partner, Kunden und zahlreiche Drittparteien.

Risiken von sensiblen Inhaltskommunikationen im Überblick

In dem neu veröffentlichten 2022 Bericht über Privatsphäre und Compliance bei sensiblen Inhaltsgesprächen von Kiteworks haben wir festgestellt, dass fast zwei Drittel der Organisationen zugeben, dass sie regelmäßig sensible Inhalte mit über 1.000 externen Organisationen teilen—und ein Drittel der Befragten teilt sensible Inhalte mit über 2.500 Dritten. Digitale Kommunikation gefährdet vertrauliche Daten sowohl beim Teilen (d. h., Daten in Bewegung) als auch bei der Speicherung (d. h., Daten im Ruhezustand).

Organisationen nutzen verschiedene digitale Kommunikationskanäle zum Senden, Teilen und Empfangen sensibler Inhalte: E-Mail, sicheres Teilen von Dateien, sichere Dateiübertragung, sicherer Dateitransfer, Anwendungsprogrammierschnittstellen (API) und Webformulare. Cyberkriminelle nutzen diese Kanäle auf verschiedene Weise aus. Unverschlüsselt gesendete E-Mails, Dateifreigaben und Dateiübertragungen können leicht abgefangen und aufgerufen werden. Zusätzlich kann unzureichende Verschlüsselungstechnologie und -politik ausgenutzt werden.

Bösartige Akteure betten auch Schadsoftware und Viren in Nachrichten und Anhänge ein, die, wenn geöffnet, Zugang zu Systemen ermöglichen, die kritische Daten enthalten. Wenn diese Viren Kontenübernahmen erleichtern, können E-Mails, Dateifreigaben und Dateiübertragungen abgefangen und aufgerufen werden. Schließlich erhöhen auch Insider-Bedrohungen, ob unbeabsichtigt durch einen nachlässigen Mitarbeiter oder absichtlich durch einen bösartigen Insider, das Risiko eines sensiblen Datenverstoßes.

Einhaltung von Governance- und Sicherheitsstandards erreichen und demonstrieren

Es gibt zahlreiche staatliche und branchenspezifische Vorschriften und Standards, um diese Risiken zu mindern. Einige betreffen persönlich identifizierbare Informationen (PII) und geschützte Gesundheitsinformationen (PHI), wie das Health Insurance Portability and Accountability Act (HIPAA), die Allgemeine Datenschutzverordnung (GDPR), das California Consumer Privacy Act (CCPA), das Personal Information Protection and Electronic Documents Act (PIPEDA) und das Payment Card Industry Data Security Standard (PCI DSS). Einige beziehen sich auf den Schutz sensibler Inhaltskommunikationen mit dem staatlichen Sektor wie dem Cybersecurity Maturity Model Certification (CMMC), dem Federal Risk and Authorization Management Program (FedRAMP), dem Federal Information Processing Standard (FIPS) 140-2 und dem Infosec Registered Assessors Program (IRAP). Andere wie das National Institute of Standards and Technology (NIST) 800-171 und SOC 2 bieten privaten und öffentlichen Einrichtungen strenge Standards zum Schutz der Datensphäre.

Die Arten sensibler Inhalte, die von den verschiedenen Vorschriften und Standards abgedeckt werden, variieren. Fast jede Organisation sendet, teilt, empfängt und speichert PII, die sich auf ihre Mitarbeiter, Auftragnehmer, Partner und Kunden beziehen. Finanzfirmen—Banken, Investoren und Versicherungen—bieten vertrauenswürdige Dienstleistungen für Unternehmen und Verbraucher und senden, teilen und übertragen Kontoauszüge, Kreditanträge, Versicherungsansprüche und andere sensible Finanzdokumente. Produktentwürfe, Kundenlisten, Produktionspläne und verschiedene Informationen im Zusammenhang mit geistigem Eigentum (IP) fallen in die Kategorie der sensiblen Inhalte für Hersteller. Gesundheitsorganisationen teilen geschützte Gesundheitsinformationen (PHI) wie Patientenakten, Röntgenbilder und Rezepte, die nicht nur mit HIPAA, sondern auch mit GDPR und PCI DSS in Verbindung stehen, unter anderem. Andere Branchen wie die Regierung, der juristische Bereich und andere haben ihre eigenen jeweiligen Datentypen. Schließlich zeigt unsere Umfrage, dass die Finanz-, Personal- und Rechtsabteilungen in der Regel die aktivsten Abteilungen beim Senden, Teilen, Empfangen und Speichern sensibler Inhalte sind.

Vier Erkenntnisse zur Kommunikation sensibler Inhalte im Bericht

Der Kiteworks 2022 Bericht zur Privatsphäre und Compliance bei der Kommunikation sensibler Inhalte will Schlüsseltrends und Erkenntnisse in den Branchen in Nordamerika, Europa und der Asien-Pazifik-Region identifizieren. Der Bericht befragt 400 IT-, Sicherheits-, Datenschutz- und Compliance-Experten in 15 verschiedenen Ländern und bietet Organisationen einen Benchmark zur Bewertung der Reife ihrer Kommunikation sensibler Inhalte. Der Bericht gliedert seine Erkenntnisse in vier Kategorien.

Erkenntnis #1: Silos und Ineffizienzen

Die Befragten der Umfrage gaben an, dass sie verschiedene Kommunikationskanäle nutzen, um sensitive Inhalte zu senden und zu empfangen. Neun von zehn Befragten verwenden beispielsweise E-Mail für ein Viertel ihrer sensiblen Inhaltskommunikationen, und etwas mehr als ein Drittel verwenden sie für 35 % oder mehr (Abbildung 1). Dateifreigabe liegt an zweiter Stelle, wobei 45 % der Befragten sie für ein Viertel oder mehr ihrer Kommunikationen nutzen. Andere Kommunikationskanäle werden regelmäßig genutzt, wenn auch in geringer Zahl und Häufigkeit. Verschiedene Systeme werden verwendet, um sensible Inhaltskommunikationen zu verfolgen, zu kontrollieren und zu sichern; in zwei Dritteln der Fälle vier oder mehr. Die Notwendigkeit, jede von ihnen und ihre separaten Konsolen und Datenflüsse zu verwalten, schafft Komplexität und Risiko. Dies macht es auch schwierig, sensible Daten zu regieren und die Einhaltung gegenüber Regulierungsbehörden und Prüfern nachzuweisen.

Abbildung 1. Kommunikationskanäle, die von Mitarbeitern zur Weitergabe und Übertragung sensibler Inhalte verwendet werden.

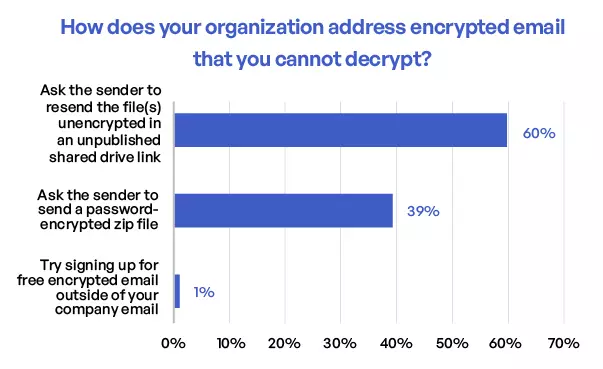

E-Mail-Verschlüsselungsprotokolle sind untereinander nicht kompatibel und erschweren die Inhaltskommunikation mit Dritten, die intern ein anderes Protokoll verwenden. Wenn eine verschlüsselte E-Mail vor Ort nicht entschlüsselt werden kann, gaben 60% der Befragten an, sie bitten die Absender, unverschlüsselte Dateien über einen unveröffentlichten Freigabelink via Box, Dropbox, Google Drive und andere cloudbasierte Inhaltsrepositories erneut zu senden; die restlichen 40% bitten die Absender, eine passwortverschlüsselte Zip-Datei zu verwenden. Dieses hin und her führt nicht nur zu Ineffizienzen, sondern auch zu Risiken (Abbildung 2).

Abbildung 2. Wie Organisationen mit verschlüsselten E-Mails umgehen, die nicht entschlüsselt werden können.

Einblick Nr. 2: Sicherheitslücken

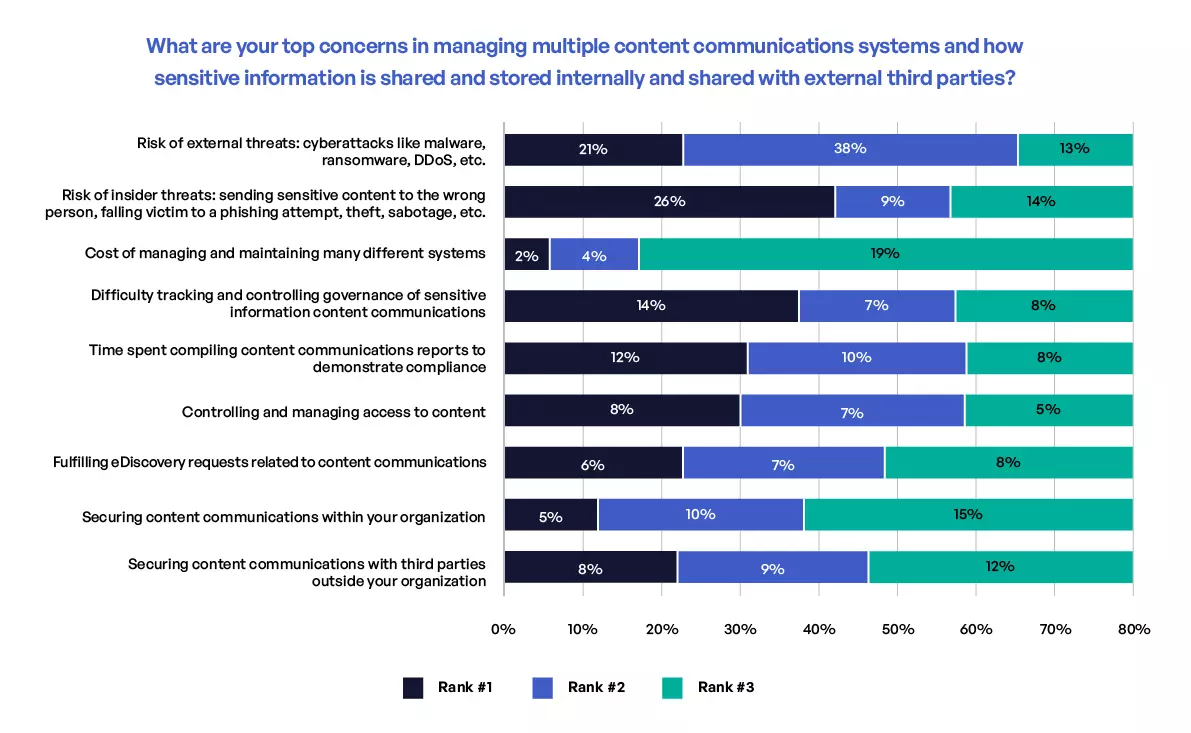

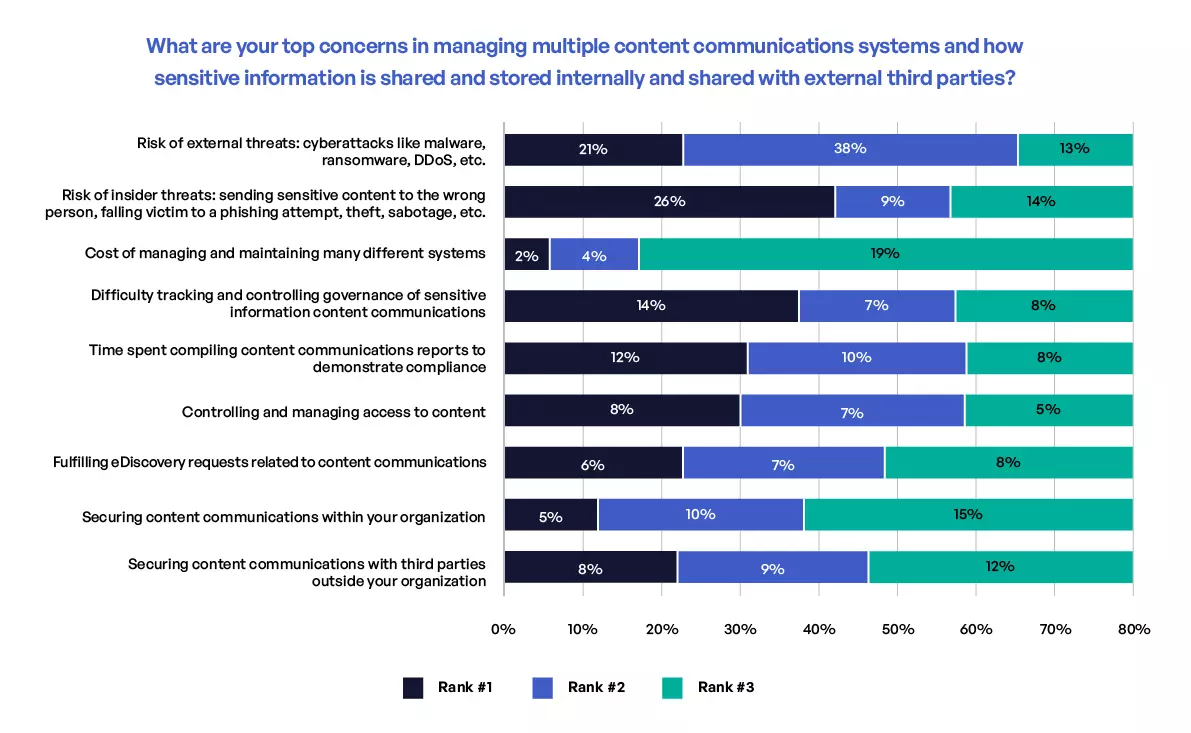

Interne Bedrohungen betreffen die Weitergabe von sensiblen Inhalten intern an Dritte außerhalb einer Organisation, bei denen sensible Inhalte an die falsche Person gesendet oder mit dieser geteilt werden. Dies kann absichtlich (Diebstahl oder Sabotage) oder unbeabsichtigt (Phishing, Spear-Phishing) sein. Mehr Befragte nannten interne Bedrohungen als ein Hauptanliegen in der Sicherheit als jeden anderen Sicherheitsbereich (26% nannten sie #1). Auch externe Bedrohungen waren den Befragten ein Anliegen, mit fast 6 von 10, die sie auf Platz #1 oder #2 einordneten. Die Governance von sensiblen Inhaltskommunikationen war auch ein Sicherheitsbedenken, das häufig von den Befragten genannt wurde, wobei 29% der Befragten es auf #1, #2 oder #3 einstuften (Abbildung 3).

Abbildung 3. Die größten Sicherheitsbedenken bei der Verwaltung von sensiblen Inhaltskommunikationen.

Überraschenderweise war das Verhältnis von Data Loss Prevention (DLP) für die Weitergabe sensibler Inhalte nach außen geringer als man erwarten würde. Zum Beispiel gaben 54% der Befragten an, dass sie DLP entweder gar nicht nutzen oder nur für einige E-Mails, die an Dritte gesendet werden, verwenden. Fast 6 von 10 Befragten nutzen DLP entweder gar nicht oder nur in einigen Fällen für den Dateiaustausch und die Automatisierung der Dateiübertragung. Bei eingehenden Kommunikationen nutzen 7% der Befragten für alle eingehenden Inhaltskommunikationen mit Dritten keine Antivirus- oder Antispam-Technologien und fast die Hälfte verwendet sie nur für einige. Und trotz der bedeutenden Bedeutung von Zero-Trust-Sicherheit einschließlich seiner zentralen Bedeutung in der Executive Order 14028 wird das Zero-Trust-Konzept in den verschiedenen Kommunikationskanälen uneinheitlich angewendet.

Einblick Nr. 3: Risikomanagement

Durch die Vielzahl der für sensible Inhaltskommunikationen verwendeten Tools und einer in Silos organisierten Infrastruktur wurde das Risikomanagement von vielen Befragten als Herausforderung genannt. Mehr als die Hälfte gaben an, dass ihre Organisationen nicht ausreichend vor Risiken im Zusammenhang mit der Kommunikation sensibler Inhalte mit Dritten geschützt sind. Datenschutz- und Compliance-Fachleute äußerten die größte Besorgnis, wobei mehr als 7 von 10 angaben, dass ihre Organisationen nicht vor Risiken durch sensible Inhalte Dritter geschützt sind.

Nur 16% der Befragten gaben an, dass ihre Strategie zum Risikomanagement bei Dritten einwandfrei ist, während 41% eine bedeutende Verbesserung oder sogar einen völlig neuen Ansatz sehen wollen. Die Befragten stellten fest, dass die Vereinheitlichung, Verfolgung und Kontrolle von sensiblen Inhaltskommunikationen für die Führungskräfte eine hohe Priorität hat (Abbildung 4).

Abbildung 4. Vertrauensniveau im Risikomanagement und Schutz von sensiblen Inhaltskommunikationen mit Dritten.

Einblick Nr. 4: Compliance

Die Befragten nannten zahlreiche Compliance-Vorschriften, die sich auf ihre Organisationen auswirken. HIPAA, PCI DSS, CCPA, RGPD und Data Protection Act (DPA) wurden von über 50% als Standards genannt, denen sie jährlich entsprechen müssen. Über die Hälfte der Befragten (56%) erstellen jährlich sieben oder mehr Compliance-Berichte. Das summiert sich zu vielen Stunden, wobei 77% pro Bericht über 20 Stunden aufwenden. Und trotz der vielen Zeit, die für die Compliance aufgewendet wird, gaben erstaunlicherweise 79% an, dass ihre Compliance-Berichte nicht vollständig korrekt sind.

Warum ist diese Zahl so hoch? Ein Grund ist, dass 69% der Befragten angaben, dass die Verbesserung ihrer Governance von sensiblen Inhaltskommunikationen notwendig ist. Von diesen glauben 35%, dass eine erhebliche Verbesserung oder ein völlig neuer Ansatz zur Governance erforderlich ist.

Erkenntnisse aus der Kommunikation sensibler Inhalte ziehen

Die Bedrohung, dass sensible Inhalte von unbefugten Benutzern, ob absichtlich oder versehentlich, während des Transports oder in Ruhe abgerufen werden, ist real. Da immer mehr persönlich identifizierbare Informationen, geschützte Gesundheitsinformationen und IP online gestellt werden, finden Cyberkriminelle Möglichkeiten, diese zu stehlen, zu verkaufen oder Lösegeld dafür zu verlangen. Historisch gesehen haben Organisationen Sicherheitsmechanismen am Computing-Edge eingesetzt, um sensible, unstrukturierte Inhalte zu sichern. Dieser Bericht zeigt eine ernste Sicherheits- und Compliance-Lücke auf, die, wenn sie nicht angegangen wird, teuer sein kann; das IBM und Ponemon Institute veranschlagen in ihrem neuesten Bericht über die Kosten eines Datenverstoßes den Durchschnittswert eines Datenverstoßes auf 4,24 Millionen Dollar.

Da sich Vorschriften und Standards weiterentwickeln und zusätzliche eingeführt werden, wird die Einhaltung der Compliance immer wichtiger. Doch ohne die richtigen Governance-Tracking- und Kontrollmechanismen werden Organisationen entweder weiterhin ein Risiko der Nichteinhaltung der Compliance eingehen oder aufgrund eines zu sehr diversifizierten, in Silos organisierten Toolsatzes Probleme haben, die Einhaltung der Compliance nachzuweisen. Die harte Realität ist, dass die derzeitigen Ansätze zur sensiblen Inhaltskommunikation einfach nicht in der Lage sind, den Anforderungen moderner Unternehmen gerecht zu werden.

Besuchen Sie unsere Webseite zum Bericht 2022 über die Datenschutz- und Compliance-Richtlinien für sensible Inhaltskommunikation, die alle verfügbaren Ressourcen auf einer Seite zusammenfasst.

Zusätzliche Ressourcen

- Blog PostCompliance für Datensouveränität

- Blog PostWie wirkt sich Daten-Compliance aus?

- Blog PostDatensouveränität und DSGVO

- Blog PostWie man DSGVO-konform ist

- Blog PostIhren sensibelsten Inhalt schützen