Collaborez en toute sécurité à travers les frontières géographiques

La collaboration avec des collègues, des partenaires et des clients à travers les frontières géographiques permet aux entreprises d’élargir leur portée de marché, de réduire les coûts, d’accéder à des compétences et des expertises distinctes, et de se connecter efficacement à des marchés diversifiés. Les organisations doivent cependant protéger les données sur lequel elles collaborent. Avec Kiteworks, choisissez la méthode de chiffrement qui correspond le mieux à vos besoins : S/MIME, OpenPGP, chiffrement TLS 1.2 pour les données en transit, AES-256 pour les données au repos, et des chiffrements validés par FIPS 140-2. Une passerelle de chiffrement d’email chiffre les données au niveau du client email ou de la passerelle, non des plugins, et maintient les données chiffrées de l’envoi au client récepteur pour une protection intégrale et ininterrompue. Utilisez des contrôles d’accès granulaires pour définir et faire respecter qui peut accéder aux informations personnelles identifiables et autres données sensibles en fonction du rôle et définissez des dates d’expiration pour s’assurer que les utilisateurs autorisés n’ont accès aux données que pendant la durée nécessaire.

Assurer la Protection des Données Clients là où elles doivent rester

Il ne suffit pas que les organisations s’engagent à stocker les informations personnelles identifiables là où réside le propriétaire des données. Les organisations doivent le prouver ou faire face à des amendes et des pénalités pour non-conformité. Avec Kiteworks, les organisations mettent en œuvre le géofencing en définissant des listes noires et des listes blanches pour les plages d’adresses IP. Les clients peuvent configurer un système distribué pour stocker les données d’un utilisateur uniquement dans son pays d’origine. Assurez la confidentialité dans les pays hostiles avec la propriété exclusive des clés de chiffrement. Enfin, configurez Kiteworks pour démontrer la souveraineté des données et le géofencing qu’il soit déployé sur site, sur IaaS, hébergé par Kiteworks, FedRAMP, ou dans un nuage hybride. Ou utilisez un nuage privé Kiteworks pour éviter le risque de mélange des données avec celles d’autres clients.

Se conformer aux réglementations régionales sur la vie privée

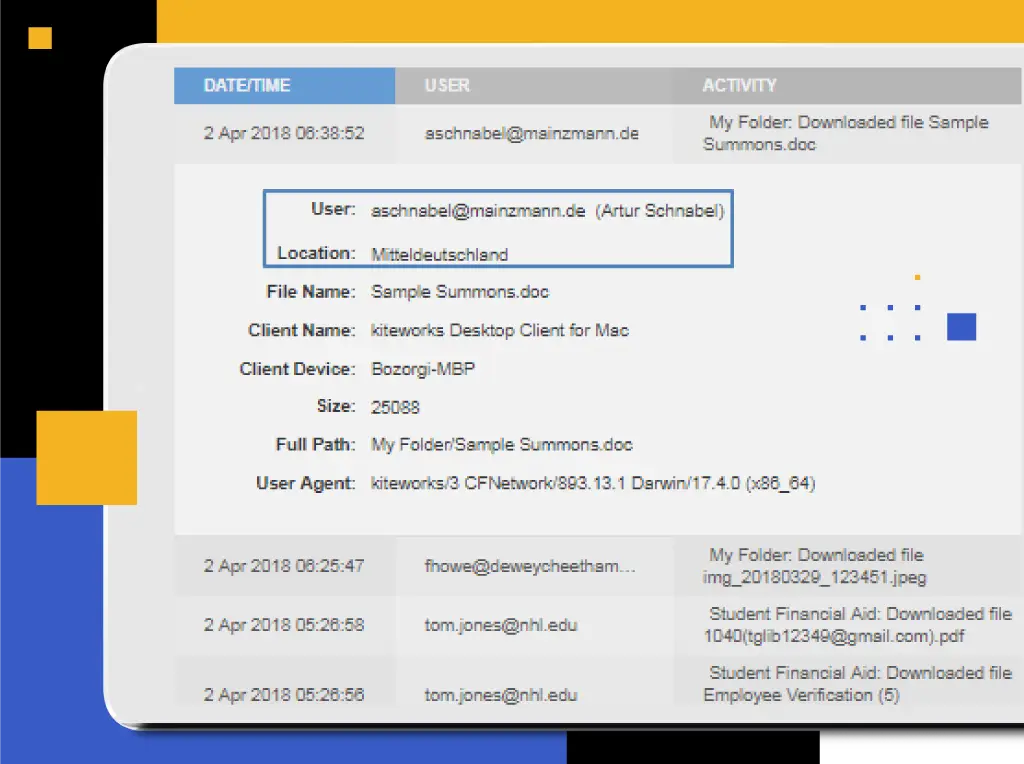

Face aux cyber-menaces persistantes, à l’usage abusif généralisé des données personnelles, à la prise de conscience croissante du public en matière de droits à la vie privée des données et à d’autres facteurs, les gouvernements sont sous pression pour faire appliquer des lois de protection des données robustes. Kiteworks permet aux organisations de se conformer aux lois nationales, régionales et étatiques sur la vie privée des données. Des contrôles d’accès granulaires et des permissions basées sur les rôles garantissent que seuls les personnels autorisés ont accès aux informations personnelles identifiables (PII). Visualiser, suivre et rapporter chaque téléchargement, envoi, ou édition de fichiers. Un tableau de bord CISO vous permet de voir tous les fichiers de tous les systèmes connectés et toute activité : qui envoie quoi à qui, quand et où. Intégrer les journaux d’activité dans votre solution SIEM, et d’un seul clic, générer des rapports de conformité détaillés qui fournissent une visibilité sur les configurations et les paramètres de sécurité d’un système et signalent les problèmes impactant la conformité.

Voyez où les informations personnelles identifiables sont stockées et qui y a accès

Sauf si vous pouvez voir où les informations personnelles identifiables, les informations médicales protégées et autres informations sensibles sont stockées dans toute l’entreprise, vous ne pouvez pas les protéger. Vous ne pouvez pas contrôler qui peut y accéder ou ce qu’ils en font. Bref, vous ne pouvez pas garantir qu’elles restent privées. Avec Kiteworks, les organisations ont une vue complète de toutes les informations sensibles qui entrent, transitent et sortent de l’entreprise. Voyez tous les fichiers de tous les systèmes connectés, qu’ils soient sur site ou dans le cloud. La visibilité s’étend jusqu’au niveau du fichier, le plus près que vous pouvez être des données. Définissez, appliquez, suivez et rapportez toutes les activités de fichier, y compris les téléchargements, les modifications, les partages, les réceptions, les analyses DLP et ATP, et plus encore.

Respectez les exigences de portabilité des données

Le RGPD de l’UE, le CDR de l’Australie, la LPRPDE du Canada, la CCPA de la Californie et d’autres lois sur la protection des données comportent des exigences en matière de portabilité des données, permettant aux individus d’obtenir et de réutiliser leurs données personnelles. Les organisations qui ne respectent pas ou ne peuvent pas se conformer aux exigences de portabilité des données risquent des sanctions sévères et une atteinte à leur réputation. Kiteworks soutient les exigences de portabilité des données en permettant l’accès sécurisé, le transfert et le téléchargement des informations personnelles d’un citoyen. Les informations personnelles identifiables sont rapidement découvertes à partir d’un seul panneau de contrôle avec une visibilité sur toutes les sources des données connectées sur site et dans le nuage. Établissez des mécanismes et des procédures d’opt-in pour la collecte de données, des formulaires de consentement détaillés et des procédures de consentement pour les mineurs. De plus, les données restent protégées pendant le processus de portabilité grâce aux fonctionnalités de partage sécurisé de fichiers, de chiffrement et de contrôle d’accès.

Questions Fréquemment Posées

La souveraineté des données est le concept selon lequel les données sont soumises aux lois, exigences réglementaires et actions gouvernementales du pays ou de la région dans lesquelles elles sont créées, collectées, stockées ou traitées. C’est un concept qui sous-tend de nombreuses lois internationales sur la confidentialité et la sécurité des données, reconnaissant l’importance de maintenir l’intégrité des données générées et utilisées dans une juridiction particulière. La souveraineté des données aide également à protéger le droit à la vie privée d’un individu, car elle fixe des limites claires sur l’endroit et la manière dont ses données peuvent être utilisées, et garantit que les données seront soumises au même niveau de protection, quel que soit l’endroit où elles sont traitées, consultées ou stockées.

La souveraineté des données est étroitement liée au concept de protection et de confidentialité des données. Lorsqu’elles envisagent la souveraineté des données, les organisations doivent réfléchir à la manière dont les données sont collectées, stockées, consultées et traitées, et selon quelles lois. De plus, les organisations doivent considérer si et comment les données peuvent être transférées d’une juridiction à une autre. Les considérations relatives à la souveraineté des données s’appliquent également à la sécurité des données et aux organisations responsables de leur protection, y compris les niveaux de chiffrement utilisés, les contrôles d’accès et les politiques de gouvernance.

La souveraineté des données aide les organisations à garantir que les données de leurs clients sont traitées conformément aux lois et réglementations locales de la région ou du pays dans lesquelles elles sont créées, collectées, stockées ou traitées. Elle contribue également à donner aux individus une certaine assurance que leurs données sont protégées et sécurisées, quel que soit l’endroit où elles sont stockées.

La souveraineté des données s’applique à tous les types de données, y compris les informations personnelles identifiables, ainsi qu’à d’autres données liées aux activités et opérations d’une entreprise. Elle s’applique aux données générées et stockées dans une juridiction donnée, quelle que soit la forme que prennent ces données (par exemple, les enregistrements électroniques ou papier). De plus, la souveraineté des données peut également s’appliquer aux données qui sont transférées d’une juridiction à une autre, et les organisations doivent prendre en compte les implications de la souveraineté des données avant de transférer des données.

Les organisations doivent être conscientes des lois, réglementations et actions gouvernementales de la juridiction dans laquelle leurs données sont créées, collectées, stockées et traitées. Elles doivent garantir que leurs données sont sécurisées et conformes aux lois pertinentes, et elles doivent veiller à avoir en place les processus, systèmes et politiques nécessaires pour protéger les données et garantir qu’elles sont traitées conformément aux exigences de la souveraineté des données. De plus, les organisations doivent prendre en compte les implications de la souveraineté des données avant de transférer des données

RESSOURCES EN VEDETTE

Maîtriser les réglementations NIS-2, DORA et autres – Mettre en place une stratégie gagnante de mise en conformité