Die Herausforderungen des Digital Rights Managements meistern: Ein umfassender Leitfaden für Unternehmen

Digitales Rechtemanagement (Digital Rights Management, DRM) spielt eine entscheidende Rolle beim Schutz wertvoller Informationen und Daten in Unternehmen. Es stellt sicher, dass sensible Inhalte sicher abgerufen und geteilt werden, und bietet einen Schutzschild gegen unbefugte Nutzung und Verbreitung. Trotz der erheblichen Vorteile bringt DRM jedoch auch einige Herausforderungen mit sich, die Unternehmen bewältigen müssen, um einen effizienten und effektiven Datenschutz zu erreichen.

In diesem Blogbeitrag beleuchten wir die vier wichtigsten Herausforderungen, denen Unternehmen bei der Implementierung von DRM-Lösungen begegnen, und erläutern die Bedeutung ihrer Überwindung.

Wie Digitales Rechtemanagement funktioniert

Digital Rights Management (DRM)-Technologie schützt digitale Inhalte vor unbefugtem Zugriff und Verbreitung. DRM verschlüsselt in der Regel Inhalte, sodass nur autorisierte Anwender diese entschlüsseln und darauf zugreifen können. Dies geschieht über ein Lizenzsystem, das die Benutzerberechtigungen und -rechte für die Inhalte überprüft. DRM kann die Anzahl der Geräte begrenzen, auf denen Inhalte abgerufen werden dürfen, das Kopieren oder Teilen unterbinden und steuern, wie lange Inhalte genutzt werden können. DRM wird auf verschiedenen Ebenen in Software, Firmware oder Hardware implementiert und dient dazu, geistiges Eigentum zu schützen und sicherzustellen, dass Urheber und Distributoren die Kontrolle über ihre digitalen Produkte behalten.

DRM-Anwendungsfälle

Digital Rights Management (DRM) ist für Unternehmen unerlässlich, um die Verbreitung ihrer digitalen Inhalte zu kontrollieren und zu schützen. Hier sind drei typische Anwendungsfälle für DRM:

- Schutz von Video- und Audioinhalten: Unternehmen, die Filme, Musik oder andere Multimedia-Inhalte produzieren oder vertreiben, nutzen DRM, um unbefugtes Kopieren und Verbreiten zu verhindern. DRM-Technologien beschränken die Anzahl der Geräte, auf denen Inhalte abgerufen werden können, und verhindern, dass Anwender heruntergeladene Dateien mit Nicht-Abonnenten teilen.

- E-Book-Schutz: Verlage und Autoren setzen DRM ein, um E-Books vor Piraterie und unbefugter Weitergabe zu schützen. Dies umfasst typischerweise die Begrenzung der Geräteanzahl, auf denen ein E-Book gelesen werden darf, sowie Einschränkungen beim Drucken oder Kopieren von Texten.

- Softwarelizenzierung und -aktivierung: Softwareentwickler nutzen DRM, um Lizenzvereinbarungen durchzusetzen und unbefugte Nutzung ihrer Anwendungen zu verhindern. Dazu gehören Mechanismen wie die Anforderung von Produktschlüsseln zur Aktivierung, Online-Validierungsprüfungen und die Begrenzung der Installationen pro Lizenz. Durch den Einsatz von DRM-Technologien können Softwareunternehmen Piraterie reduzieren, die Einhaltung von Lizenzbedingungen sicherstellen und ihr geistiges Eigentum schützen.

In all diesen Fällen helfen DRM-Technologien Unternehmen dabei, ihre digitalen Vermögenswerte zu schützen, Einnahmequellen zu sichern und die Kontrolle darüber zu behalten, wie ihre Inhalte genutzt und verbreitet werden.

Einschränkungen von DRM: Herausforderungen, die die Einführung begrenzen

Digital Rights Management (DRM) ist grundsätzlich sinnvoll. Viele – wenn nicht die meisten – digitale Content-Ersteller und Rechteinhaber begrüßen die Technologie, da sie eine angemessene Vergütung für die Nutzung und Verbreitung ihrer Werke im Kampf gegen Piraterie und andere Formen des Diebstahls geistigen Eigentums sicherstellt. Dennoch weist DRM deutliche Einschränkungen auf, die eine breitere Akzeptanz hemmen.

Eine der größten Herausforderungen besteht darin, eine starke Sicherheit mit Benutzerfreundlichkeit für Endanwender in Einklang zu bringen, sodass urheberrechtlich geschützte und sensible Inhalte geschützt werden, ohne die Produktivität zu beeinträchtigen. Und unabhängig davon, wie sicher eine DRM-Lösung ist oder zu sein behauptet: Sie ist nur so effektiv wie die Menschen, die sie nutzen. Insider-Bedrohungen – ob versehentlich oder böswillig – setzen weiterhin sensible Inhalte unbefugten Anwendern aus, selbst wenn diese durch DRM-Technologie geschützt sind. Unternehmen setzen DRM ein, um ihr geistiges Eigentum und damit ihre Umsätze zu schützen, doch Datenschutzgesetze verlangen zunehmend den Einsatz von DRM oder vergleichbaren Lösungen zum Schutz personenbezogener und geschützter Gesundheitsdaten (PII/PHI). Bei Nichteinhaltung drohen Bußgelder, Strafen, Rechtsstreitigkeiten und Reputationsschäden.

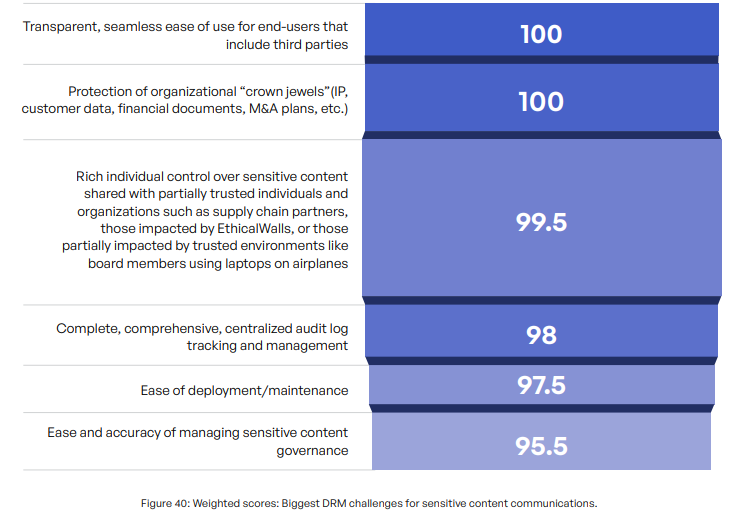

So gaben 55 % der Befragten im Kiteworks Sensitive Content Communications Privacy and Compliance Report 2023 an, dass sie Schwierigkeiten haben, ein DRM-Tool zu finden, das mit Compliance-Standards übereinstimmt und den Zugriff an Anwender, Rollen und Inhaltsklassen koppelt. 53 % nannten zudem die Notwendigkeit von Agents auf Drittparteien-Clients, um unverschlüsselte Inhalte zu öffnen, während 50 % die Möglichkeit betonten, beliebige Inhalte anzeigen und bearbeiten zu können.

Trotz dieser Herausforderungen erkennen die meisten Unternehmen die Bedeutung von DRM an und passen ihre Strategien entsprechend an. Indem sie sich auf die Überwindung dieser DRM-Herausforderungen konzentrieren, können Unternehmen ihre wertvollen Datenbestände besser schützen, das Content-Management optimieren und sowohl die Sicherheitsmaßnahmen als auch die Anwenderfreundlichkeit verbessern. Im Folgenden betrachten wir diese und weitere Herausforderungen im Detail.

DRM-Herausforderung #1: Benutzerfreundlichkeit für Endanwender

Eine der größten Herausforderungen für Unternehmen besteht darin, Endanwendern – darunter Mitarbeitenden und vertrauenswürdigen Drittparteien – ein transparentes und nahtloses DRM-Erlebnis zu bieten, wenn sie auf geschützte Inhalte zugreifen müssen. Das Hauptziel von DRM-Lösungen ist der Schutz von geistigem Eigentum und sensiblen Informationen. Diese Lösungen dürfen jedoch nicht zum Hindernis für den legitimen Datenzugriff oder für effiziente Arbeitsabläufe werden. Andernfalls suchen Mitarbeitende unsichere Umgehungslösungen.

Um dieses Gleichgewicht zu erreichen, müssen DRM-Systeme die Anwenderfreundlichkeit in den Mittelpunkt stellen. Das bedeutet, benutzerfreundliche Oberflächen zu implementieren, die intuitiv und auch für technisch weniger versierte Anwender leicht zu bedienen sind. Klare und verständliche Anweisungen sowie hilfreiche Fehlermeldungen sollten die Anwender durch Authentifizierungs- und Zugriffsprozesse führen.

Darüber hinaus ist Transparenz bei der DRM-Implementierung essenziell. Anwender sollten über Zweck und Umfang des DRM-Schutzes, die Verwendung ihrer Daten und etwaige Einschränkungen informiert werden. Ein offener und ehrlicher Umgang schafft Vertrauen bei Endanwendern und Drittparteien.

Indem Unternehmen die Bedürfnisse der Anwender in den Mittelpunkt stellen und DRM-Lösungen mit Fokus auf Transparenz und Benutzerfreundlichkeit gestalten, fördern sie die breite Akzeptanz von DRM-Technologie und stellen die Einhaltung von Standards zum Schutz geistigen Eigentums sicher.

Komplexität bei der Endanwender-Authentifizierung

Ein weiteres zentrales Hindernis bei der DRM-Einführung ist der komplexe Authentifizierungsprozess, dem Endanwender beim Zugriff auf geschützte Inhalte häufig begegnen. Herkömmliche Methoden wie umständliche Anmeldeverfahren oder häufige Anfragen nach Zugangsdaten führen zu Frustration und verleiten Anwender möglicherweise dazu, DRM-Beschränkungen zu umgehen.

Um diese Herausforderung zu meistern, sollten DRM-Anbieter innovative und sichere Authentifizierungsmethoden entwickeln, die den Anmeldeprozess vereinfachen, ohne die Sicherheit zu beeinträchtigen. Technologien wie Multi-Faktor-Authentifizierung (MFA), biometrische Verfahren und Single Sign-on (SSO) bieten einen guten Kompromiss zwischen Anwenderfreundlichkeit und Datenschutz.

Darüber hinaus kann die Nutzung kontextbezogener Informationen während der Authentifizierung das Anwendererlebnis verbessern. Beispielsweise kann die Einbindung von Geräteerkennung oder Geolokalisierungsdaten helfen, vertrauenswürdige Geräte zu identifizieren und die Häufigkeit von Authentifizierungsabfragen für bekannte Geräte zu reduzieren – der Zugriff auf geschützte Inhalte wird dadurch reibungsloser.

Es ist entscheidend, das richtige Gleichgewicht zwischen Sicherheit und Anwenderfreundlichkeit zu finden. Ein reibungsloser Authentifizierungsprozess, der Anwender nicht mit übermäßigen Hürden belastet, steigert die Zufriedenheit und fördert die Einhaltung von DRM-Richtlinien.

Es ist entscheidend, das richtige Gleichgewicht zwischen Sicherheit und Anwenderfreundlichkeit zu finden. Ein reibungsloser Authentifizierungsprozess, der Anwender nicht mit übermäßigen Hürden belastet, steigert die Zufriedenheit und fördert die Einhaltung von DRM-Richtlinien.

Die Sicherstellung der DRM-Kompatibilität über eine Vielzahl von Geräten und Plattformen hinweg ist unerlässlich, um eine breite Anwenderbasis effektiv zu erreichen. Anwender greifen von unterschiedlichen Betriebssystemen, Webbrowsern und Endgeräten auf geschützte Inhalte zu. Es ist daher entscheidend, Kompatibilitätsprobleme zu vermeiden, die die Produktivität beeinträchtigen und die Akzeptanz von DRM-Lösungen erschweren können.

Um Kompatibilität zu gewährleisten, sollten DRM-Anbieter Industriestandards und Technologien nutzen, die plattformübergreifend weit verbreitet sind. Der Einsatz offener Standards stellt sicher, dass geschützte Inhalte unabhängig vom Hersteller oder Betriebssystem nahtlos auf verschiedenen Geräten zugänglich sind.

Regelmäßige Tests und Updates sind notwendig, um mit technologischen Entwicklungen Schritt zu halten und die Kompatibilität dauerhaft sicherzustellen. Dies umfasst die Überwachung von Änderungen an Gerätespezifikationen, Browser-Updates und Weiterentwicklungen von Betriebssystemen, um Kompatibilitätsprobleme frühzeitig zu erkennen und zu beheben.

Zudem helfen klare Anleitungen und Systemanforderungen für Endanwender dabei, zu prüfen, ob ihre Geräte und Software mit dem DRM-System kompatibel sind. Gut informierte Anwender können fundierte Entscheidungen treffen und mögliche Frustrationen vermeiden.

DRM-Herausforderung #2: Verlass auf DRM zum Schutz der „Kronjuwelen“ ohne DRM-Strategie

Der Schutz der wichtigsten und sensibelsten Unternehmenswerte – oft als „Kronjuwelen“ bezeichnet – hat für die meisten Unternehmen höchste Priorität. Dazu zählen geistiges Eigentum (IP), Kundendaten, Finanzdokumente, M&A-Pläne und andere proprietäre Informationen mit hohem Wert für das Unternehmen.

Eine durchdachte DRM-Strategie ist entscheidend, um diese Werte vor unbefugtem Zugriff, Diebstahl oder Datenschutzverstößen zu schützen. Eine geeignete DRM-Strategie bietet Unternehmen einen systematischen Ansatz, um die Nutzung, Verbreitung und Veränderung digitaler Inhalte zu steuern, zu überwachen und zu verwalten. Dazu gehören technische Einschränkungen, um unbefugte Nutzung zu verhindern und die Rechte des Urhebers zu wahren. Leistungsstarke DRM-Lösungen umfassen Zugriffskontrollen, Verschlüsselung und weitere Sicherheitsmaßnahmen, damit nur autorisierte Personen die Kronjuwelen des Unternehmens einsehen, bearbeiten und herunterladen können.

Die Entwicklung, Implementierung und Pflege einer DRM-Strategie ist jedoch aus mehreren Gründen herausfordernd:

- Technologische Weiterentwicklung: Da sich die Technologie ständig weiterentwickelt, müssen auch DRM-Strategien kontinuierlich angepasst werden. Das erfordert erhebliche Ressourcen, Fachwissen und Zeit.

- Benutzerfreundlichkeit: Ein Gleichgewicht zwischen Schutz digitaler Rechte und Anwenderfreundlichkeit zu finden, ist schwierig. Zu restriktive DRM-Lösungen können legitime Anwender behindern und sie möglicherweise zu illegalen Alternativen treiben.

- Rechtliche Herausforderungen: Gesetze und Vorschriften zu digitalen Rechten unterscheiden sich stark von Land zu Land. Eine DRM-Strategie, die in einem Land funktioniert, kann in einem anderen unzulässig oder sogar illegal sein.

- Sicherheit: DRM-Systeme sind häufig Ziel von Hackern. Um diesen Bedrohungen stets einen Schritt voraus zu sein, sind kontinuierliche Anstrengungen und fortschrittliche Sicherheitsmaßnahmen erforderlich.

- Interoperabilität: DRM-Systeme sind oft nicht interoperabel, sodass Inhalte, die durch ein DRM-System geschützt sind, auf anderen Systemen nicht zugänglich sind. Das erschwert Anwendern den Zugriff auf gekaufte Inhalte über verschiedene Geräte und Plattformen hinweg.

- Wahrnehmung durch Verbraucher: Viele Anwender empfinden DRM als Einschränkung ihrer Rechte, gekaufte Inhalte frei zu nutzen. Diese negative Wahrnehmung kann die Akzeptanz und langfristige Wirksamkeit von DRM-Strategien beeinträchtigen.

Eine umfassende DRM-Strategie sollte regelmäßige Sicherheitsüberprüfungen und Updates beinhalten, um neuen Bedrohungen stets einen Schritt voraus zu sein. Durch kontinuierliche Überwachung und Verbesserung der DRM-Infrastruktur können Unternehmen ihre Kronjuwelen effektiv schützen und sich einen Wettbewerbsvorteil sichern.

DRM-Herausforderung #3: Insider-Bedrohungen minimieren

Eine der größten Herausforderungen bei der DRM-Implementierung ist der Umgang mit Insider-Bedrohungen. Mitarbeitende und andere autorisierte Personen mit Zugriff auf sensible Informationen stellen – ob absichtlich oder unbeabsichtigt – ein potenzielles Risiko für die Datensicherheit dar. Insider-Bedrohungen können von unzufriedenen Mitarbeitenden, fahrlässigem Umgang mit Daten oder Social-Engineering-Angriffen ausgehen.

Eine umfassende DRM-Lösung sollte mehrere zentrale Elemente enthalten, um Insider-Bedrohungen wirksam zu minimieren:

- Zugriffskontrollen: Granulare Zugriffskontrollen stellen sicher, dass Mitarbeitende nur auf die für ihre Aufgaben relevanten Informationen zugreifen können. Rollenbasierter Zugriff und das Prinzip der minimalen Rechte verhindern unnötige Zugriffe und reduzieren das Risiko von Datenmissbrauch.

- Überwachung der Anwenderaktivitäten: DRM-Systeme sollten umfassende Überwachungsfunktionen bieten, um Anwenderaktivitäten zu protokollieren und verdächtiges Verhalten zu erkennen. Ungewöhnliche Zugriffsmuster, mehrfache Anmeldeversuche oder Zugriffsversuche auf unbefugte Ressourcen können Alarme auslösen, sodass Sicherheitsteams schnell reagieren können.

- Mitarbeiterschulungen: Schulungen zur Sensibilisierung für Datensicherheit, die Risiken von Insider-Bedrohungen und Best Practices im Umgang mit sensiblen Informationen sind unerlässlich. Regelmäßige Trainings fördern das Sicherheitsbewusstsein und eine sicherheitsorientierte Unternehmenskultur.

- Data Loss Prevention (DLP): Die Integration von DLP-Lösungen in DRM bietet eine zusätzliche Schutzebene. DLP-Tools erkennen und verhindern Versuche der Datenexfiltration – etwa per E-Mail, Wechselmedien oder Cloud-Diensten.

- Incident-Response-Plan: Ein klar definierter Incident-Response-Plan ermöglicht es Unternehmen, bei Verdacht auf Datenschutzverstöße oder Insider-Bedrohungen schnell und effektiv zu reagieren. Der Plan sollte Schritte für Untersuchung, Eindämmung, Beseitigung und Wiederherstellung enthalten.

Durch die Kombination dieser Maßnahmen können Unternehmen das Risiko von Insider-Bedrohungen deutlich reduzieren und ihre Sicherheitslage stärken.

Datensicherheit während der Übertragung und im ruhenden Zustand

Digitale Daten sind nicht nur beim Zugriff, sondern auch bei der Übertragung und Speicherung gefährdet. DRM-Lösungen müssen beide Aspekte abdecken, um einen umfassenden Schutz zu gewährleisten.

- Daten während der Übertragung: DRM sollte bei der Übertragung von Daten über Netzwerke starke Verschlüsselung und sichere Kommunikationsprotokolle einsetzen. Technologien wie Transport Layer Security (TLS) und Secure Sockets Layer (SSL) verschlüsseln Daten während der Übertragung und verhindern unbefugtes Abfangen und Abhören.

- Daten im ruhenden Zustand: Bei der Speicherung auf Servern, in Datenbanken oder anderen Speichermedien müssen Daten verschlüsselt werden, um sie vor unbefugtem Zugriff zu schützen. Fortschrittliche Verschlüsselungsalgorithmen wie AES sorgen dafür, dass Daten auch bei physischen Zugriffen ohne den passenden Schlüssel unlesbar bleiben.

- Schlüsselmanagement: Effektives Schlüsselmanagement ist für sichere Verschlüsselungs- und Entschlüsselungsprozesse unerlässlich. DRM-Lösungen sollten starke Schlüsselmanagement-Praktiken wie Schlüsselrotation und sichere Schlüsselaufbewahrung implementieren, um unbefugten Zugriff auf Verschlüsselungsschlüssel zu verhindern.

- Sichere Authentifizierung: Sichere Authentifizierungsmechanismen sind entscheidend, damit nur autorisierte Anwender auf verschlüsselte Daten zugreifen können. Multi-Faktor-Authentifizierung (MFA) und starke Passwort-Richtlinien helfen, den Zugriff auf berechtigte Personen zu beschränken.

- Regelmäßige Audits: Regelmäßige Sicherheitsüberprüfungen sind notwendig, um die Wirksamkeit von Verschlüsselungs- und Datenschutzmaßnahmen zu bewerten. Audits und Audit-Trails helfen, potenzielle Schwachstellen oder Konfigurationsprobleme zu identifizieren, die die Datensicherheit gefährden könnten. Audit-Trails sind zudem wichtig, um Compliance nachzuweisen.

Durch einen umfassenden Ansatz zum Schutz von Daten während der Übertragung und im ruhenden Zustand reduzieren DRM-Lösungen das Risiko von Datenschutzverstößen und unbefugtem Zugriff erheblich. Unternehmen stärken so das Vertrauen von Kunden, Partnern und Stakeholdern in ihren Umgang mit Datensicherheit und Datenschutz.

DRM-Herausforderung #4: Kontrolle sensibler Inhalte im Austausch mit Supply-Chain-Partnern

Unternehmen müssen häufig sensible Inhalte mit vertrauenswürdigen Drittparteien wie Auftragnehmern, Beratern oder Supply-Chain-Partnern teilen. Während Ihr Unternehmen über umfassende Cybersicherheitslösungen und -prozesse verfügt, ist dies bei Ihren Partnern möglicherweise nicht der Fall. Viele Cyberangriffe auf Großunternehmen nehmen tatsächlich bei einem kleineren Supply-Chain-Partner mit geringem IT-Budget und wenigen Sicherheitswerkzeugen ihren Anfang. Daher investieren Unternehmen umfangreich in das Management von Drittparteien-Risiken. Jedes Unternehmen muss sicherstellen, dass nur die richtigen Personen und Partner Zugriff auf die jeweils relevanten Inhalte erhalten und diese Zugriffe kontrolliert bleiben.

DRM spielt eine entscheidende Rolle, damit Unternehmen auch beim Teilen von Informationen mit Drittparteien die Kontrolle behalten. Eine wichtige Funktion von DRM-Lösungen ist die individuelle Steuerung von Zugriffsrechten. Durch die Feinabstimmung der Zugriffsrechte wird sichergestellt, dass nur die jeweils relevanten Personen Zugriff auf die sensiblen Informationen erhalten, die sie für ihre Aufgaben oder Projekte benötigen.

Darüber hinaus sind zeitlich begrenzte Zugriffe und die dynamische Entziehung von Zugriffsrechten entscheidend. Mit zeitlich begrenztem Zugriff können Unternehmen festlegen, in welchem Zeitraum Inhalte für bestimmte Anwender zugänglich sind – ideal bei zeitkritischen Informationen oder temporären Projekten. Die dynamische Entziehung von Zugriffsrechten ermöglicht es, den Zugriff auf geteilte Inhalte sofort zu entziehen, etwa bei Sicherheitsvorfällen, Vertragsbeendigung oder Projektabschluss.

Durch die individuelle Steuerung sensibler Inhalte ermöglicht DRM Unternehmen, Informationen sicher zu teilen und das Risiko von Datenabfluss und unbefugtem Zugriff zu minimieren.

Feingranulare Zugriffskontrollen für sensible Dateien

Um die Herausforderungen beim Teilen sensibler Inhalte zu bewältigen, sollten DRM-Lösungen feingranulare Zugriffskontrollen bieten. Diese ermöglichen es Unternehmen, Zugriffsrechte auf granularer Ebene individuell festzulegen, sodass nur autorisierte Anwender auf bestimmte Inhalte zugreifen können.

Feingranulare Zugriffskontrollen erlauben es Unternehmen, nicht nur festzulegen, wer auf Inhalte zugreifen darf, sondern auch, welche Aktionen mit ihnen möglich sind. So können beispielsweise das Drucken, Kopieren oder Herunterladen sensibler Dokumente unterbunden werden, damit Inhalte im vorgesehenen Rahmen bleiben.

Darüber hinaus sollte DRM Zugriffskontrollen auf Basis von Anwenderattributen, Rollen und Berechtigungen unterstützen. Dadurch lassen sich Zugriffsrechte dynamisch anpassen, wenn sich die Rolle oder der Status einer Person im Unternehmen ändert – das sorgt für Flexibilität bei gleichbleibender Sicherheit.

Die Kombination aus feingranularen und zeitbasierten Zugriffskontrollen erhöht die Sicherheit zusätzlich. Unternehmen können Zugriffszeiträume festlegen, sodass Inhalte nur für eine bestimmte Dauer verfügbar sind und das Risiko einer längeren Gefährdung minimiert wird.

Digitale Wasserzeichen und Nachverfolgung für Rückverfolgbarkeit

Um unbefugte Weitergabe zu verhindern und die Rückverfolgbarkeit zu gewährleisten, können DRM-Systeme digitale Wasserzeichen und Tracking-Technologien einsetzen. Digitale Wasserzeichen sind unsichtbare Markierungen, die in sensible Inhalte eingebettet werden und es ermöglichen, die Quelle von geleakten oder unrechtmäßig geteilten Informationen zurückzuverfolgen.

Wasserzeichen wirken abschreckend, da Anwender weniger geneigt sind, Inhalte unbefugt weiterzugeben, wenn sie wissen, dass ihre Aktivitäten nachverfolgt werden können. Gerade beim Teilen von Inhalten mit Drittparteien ist dies besonders wichtig, da es eine zusätzliche Ebene der Verantwortlichkeit schafft.

Neben Wasserzeichen können DRM-Lösungen Tracking-Funktionen integrieren, um Anwenderaktivitäten und Zugriffe auf Inhalte zu überwachen. Durch das Protokollieren und Analysieren von Zugriffsmustern und Anwenderverhalten können Unternehmen verdächtige Aktivitäten oder potenzielle Sicherheitsvorfälle in Echtzeit erkennen und schnell reagieren.