Strenge Anforderungen an den Datenschutz und operative Effizienz im Gleichgewicht

Die Einhaltung der BDSG-Vorgaben stellt Unternehmen vor große Herausforderungen: Besonders strenge Kontrollen für besondere Kategorien personenbezogener Daten, umfassende Dokumentationspflichten und weitreichende technische Schutzmaßnahmen sind gefordert. Unternehmen müssen geeignete Sicherheitsmaßnahmen implementieren, operative Effizienz wahren und durch lückenlose Dokumentation und Prüfprotokolle ihre Rechenschaftspflicht nachweisen.

Der Compliance-Spagat bei technischen Anforderungen

Unternehmen stehen vor erheblichen Herausforderungen, wenn sie BDSG-Compliance für besondere Kategorien personenbezogener Daten umsetzen. Das Gesetz verlangt präzise technische Kontrollen, die die Verarbeitung ausschließlich auf gesetzlich zulässige Zwecke beschränken, und umfassende Schutzmaßnahmen für die Rechte der Betroffenen. Unternehmen müssen komplexe Berechtigungskonzepte etablieren, starke Verschlüsselungssysteme einsetzen, detaillierte Prüfprotokolle führen und kontextabhängige Zugriffskontrollen konfigurieren – und dabei die operative Effizienz sichern. Notwendige Risikoanalysen und Folgenabschätzungen erhöhen die Komplexität zusätzlich und erfordern spezielles Know-how sowie kontinuierliches Monitoring.

Security-Privacy Balanceakt

Die Umsetzung angemessener technischer und organisatorischer Maßnahmen gemäß § 22 Abs. 2 verlangt von Unternehmen schwierige Abwägungen. Sie müssen Stand der Technik, Implementierungskosten und Verarbeitungsrisiken bewerten und gleichzeitig einen starken Schutz für besondere Kategorien von personenbezogenen Daten gewährleisten. Unternehmen stehen vor der Herausforderung, aus Maßnahmen wie Pseudonymisierung, Verschlüsselung, Zugriffsbeschränkungen und Mitarbeiterschulungen die richtigen auszuwählen – ausreichend Schutz, ohne die operative Effizienz zu beeinträchtigen.

Gefangen in der Dokumentationsflut

Die Nachweispflichten des BDSG führen zu erheblichem operativem Aufwand. Unternehmen müssen umfassende Systeme etablieren, die erfassen, wer personenbezogene Daten eingesehen, verändert oder gelöscht hat, und detaillierte Verarbeitungs- sowie Übertragungsprotokolle führen. Teams müssen technische Maßnahmen implementieren, um sämtliche Dateninteraktionen zu protokollieren, diese sicher zu speichern und sie Behörden bei Bedarf schnell bereitzustellen. Diese Dokumentationslast bindet Ressourcen und schafft komplexe Compliance-Herausforderungen, die ständige Aufmerksamkeit und Fachwissen erfordern.

Umfassender Schutz für vertrauliche Datenaustausche

Präziser Schutz ohne Stillstand

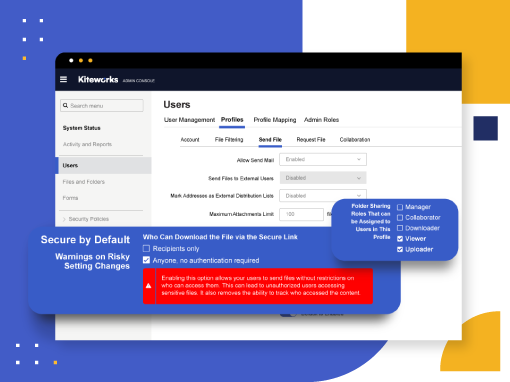

Kiteworks erfüllt die BDSG-Anforderungen für besondere Daten durch mehrschichtige Sicherheitsmaßnahmen, die Sicherheit und Benutzerfreundlichkeit in Einklang bringen. Zero-trust-Datenaustausch steuert die Verarbeitung anhand von Asset-Attributen, Nutzerprofilen und Aktionstypen und verhindert so unbefugten Umgang mit sensiblen Informationen. Die Plattform bietet starke Autorisierungskontrollen – darunter rollen- und attributbasierte Zugriffe, Least-Privilege-Standards und administrative Aufgabentrennung – und stellt sicher, dass nur berechtigte Personen auf besondere Kategorien von Daten zugreifen können. Doppelte Verschlüsselung schützt Daten im ruhenden Zustand, während umfassende Prüfprotokolle alle Interaktionen dokumentieren. Diese integrierten Schutzmechanismen sichern die Compliance, ohne die Effizienz zu beeinträchtigen.

Mehrschichtige Schutzmechanismen ohne Komplexitätsüberladung

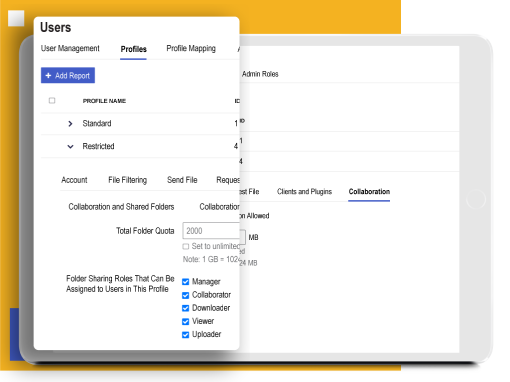

Kiteworks löst die Herausforderungen der Compliance nach §22(2) BDSG durch integrierte technische Schutzmaßnahmen, die speziell auf den Schutz besonderer Kategorien von Daten zugeschnitten sind. Die Plattform kombiniert starke Autorisierungsframeworks – etwa rollen- und attributbasierte Zugriffskontrollen mit Least-Privilege-Standards – mit präzisen Zusammenarbeitsberechtigungen, die Dateninteraktionen anhand der Nutzerrolle begrenzen. Diese granulare Steuerung erstreckt sich auf alle Daten und bietet anpassbare Ordnerrollen (Owner, Manager, Collaborator, Downloader, Viewer, Uploader), sodass Unternehmen passende Schutzmaßnahmen umsetzen können, ohne operative Engpässe oder unnötigen Verwaltungsaufwand zu erzeugen.

Lückenlose Nachverfolgung, einfache Auditierung

Kiteworks erfüllt die Anforderungen an die Nachverfolgung durch umfassende Prüfprotokolle mit SIEM-Feeds, die detaillierte Aufzeichnungen jeder Dateninteraktion erstellen. Das System protokolliert sämtliche Datenaktionen – Datei-Uploads, Bearbeitungen, Löschungen und Filesharing-Ereignisse – jeweils mit Benutzer-ID, Zeitstempel und Standort. Diese konsolidierten Protokolle lassen sich durchsuchen, filtern, sortieren und für Prüfzwecke per Syslog oder Splunk Universal Forwarder exportieren. Die spezielle Auditor-Rolle erhält ausschließlich Zugriff auf das Berichtsportal in der Compliance-Konsole, was eine klare Aufgabentrennung ermöglicht und gleichzeitig volle Transparenz für Aufsichtsbehörden gewährleistet.

Häufig gestellte Fragen

Kiteworks schützt besondere Kategorien personenbezogener Daten durch mehrschichtige Sicherheitsmaßnahmen wie zero-trust Datenbewegungen, rollenbasierte Zugriffskontrollen und doppelte Verschlüsselung. Diese Funktionen beschränken den Zugriff auf autorisierte Personen, verhindern unbefugte Verarbeitung und gewährleisten umfassende Prüfprotokolle – alles essenziell für die Einhaltung der Anforderungen nach BDSG § 22(2), ohne die notwendigen Geschäftsabläufe einzuschränken.

Kiteworks stellt umfassende Prüfprotokolle bereit, die jede Interaktion mit personenbezogenen Daten erfassen – inklusive wer auf Inhalte zugegriffen, sie verändert, geteilt oder gelöscht hat, jeweils mit Zeitstempel und Standortdaten. Diese Protokolle lassen sich über SIEM-Feeds exportieren, durchsuchen, filtern und für Compliance-Berichte nutzen.

Kiteworks vereint strenge Sicherheitsanforderungen mit geschäftlicher Effizienz durch ein fein abgestuftes Berechtigungssystem. Die Plattform bietet individuell anpassbare Ordnerrollen (Owner, Manager, Collaborator, Downloader, Viewer, Uploader) und zero-trust Datenbewegungen, die automatisch situationsabhängige Kontrollen anwenden. So bleibt die Sicherheit gewährleistet, ohne legitime Arbeitsabläufe zu behindern.

Kiteworks dokumentiert alle internationalen Übermittlungen in umfassenden Prüfprotokollen und zeichnet auf, wann Dateien domänen- und länderübergreifend geteilt werden. Geofencing und IP-Adressbeschränkungen der Plattform helfen, Übertragungsbeschränkungen durchzusetzen. Die gehärtete virtuelle Appliance-Architektur bietet die technischen Schutzmaßnahmen, die für konforme grenzüberschreitende Datenbewegungen nach BDSG erforderlich sind.

EMPFOHLENE INFORMATIONSQUELLEN

2026 Daten-und Compliance Risiko: Datensouveränität in Europa

Kiteworks Europe AG erhält BSI Cloud Computing Compliance Criteria Catalogue Attestation für regulierte Branchen in Deutschland

Verwalten und Sichern Sie Wasabi-Datenübertragungen mit Managed File Transfer

IT, SECURITY, PRIVACY, AND COMPLIANCE LEADERS AT THOUSANDS OF THE WORLD’S LEADING ENTERPRISES AND GOVERNMENT AGENCIES TRUST KITEWORKS