Les 4 plus grands obstacles à la gestion des droits numériques

La gestion des droits numériques (DRM) joue un rôle crucial dans la protection des informations et des données précieuses au sein des organisations. Elle garantit que le contenu sensible est consulté et partagé de manière sécurisée, fournissant un bouclier contre l’utilisation et la distribution non autorisées. Cependant, bien que la DRM offre des avantages significatifs, elle présente également plusieurs défis que les organisations doivent relever pour atteindre une protection des données efficace et efficiente.

Dans ce blog, nous discutons des quatre obstacles les plus importants rencontrés par les organisations lors de la mise en œuvre de solutions DRM et explorons l’importance de les surmonter.

Conformité CMMC 2.0 Feuille de route pour les contractants du DoD

Défis rencontrés par les organisations lors du déploiement de la DRM

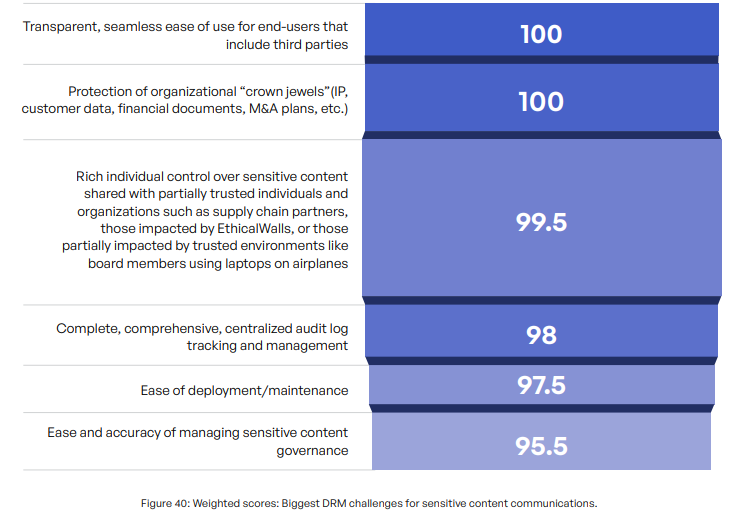

55% des répondants à l’enquête du Rapport 2023 sur la confidentialité et la conformité des communications de contenu sensible de Kiteworks ont cité des défis liés à la recherche d’un outil DRM qui s’aligne avec les normes de conformité, liant l’accès aux utilisateurs, aux rôles et aux classes de contenu. De plus, 53% ont mentionné le besoin d’agents sur les clients tiers pour ouvrir un contenu non chiffré, tandis que 50% ont souligné la nécessité de visualiser et d’éditer n’importe quel type de contenu.

Mais malgré ces problèmes, la plupart des organisations reconnaissent l’importance de la DRM et doivent ajuster leurs stratégies pour l’intégrer.

Obstacle DRM #1 : Facilité d’utilisation pour les utilisateurs finaux

Un des principaux défis auxquels les organisations sont confrontées est de fournir une expérience de gestion des droits numériques transparente et sans heurts pour les utilisateurs finaux, ainsi que

tiers impliqués dans l’accès au contenu protégé. L’objectif principal des solutions de DRM est de protéger la propriété intellectuelle et les informations sensibles, mais en même temps, elles ne doivent pas devenir des obstacles qui entravent l’accès légitime aux données ou perturbent l’efficacité du flux de travail.

Pour atteindre cet équilibre délicat, les systèmes DRM doivent prioriser l’expérience utilisateur. Cela signifie mettre en œuvre des interfaces conviviales qui sont intuitives et faciles à naviguer, même pour les individus ayant des connaissances techniques limitées. Des instructions claires et concises, accompagnées de messages d’erreur informatifs, doivent être fournies pour guider les utilisateurs tout au long du processus d’authentification et d’accès.

De plus, la transparence est essentielle dans les mises en œuvre de DRM. Les utilisateurs doivent être informés de l’objectif et de la portée de la protection DRM, de la manière dont leurs données seront utilisées et des restrictions qui pourraient s’appliquer. En favorisant une approche ouverte et honnête, les organisations peuvent instaurer la confiance avec leurs utilisateurs finaux et les parties prenantes tierces.

En se concentrant sur les besoins des utilisateurs et en concevant des solutions DRM avec un engagement envers la transparence et la facilité d’utilisation, les organisations peuvent encourager l’adoption généralisée de la technologie DRM et garantir la conformité aux normes de protection de la propriété intellectuelle.

Complexités liées à l’authentification de l’utilisateur final

Un autre obstacle majeur à la mise en œuvre du DRM est le processus d’authentification complexe auquel les utilisateurs finaux sont souvent confrontés lorsqu’ils tentent d’accéder au contenu protégé. Les méthodes d’authentification traditionnelles, telles que les procédures de connexion fastidieuses ou les demandes fréquentes de justificatifs, peuvent entraîner de la frustration et peuvent même inciter les utilisateurs à trouver d’autres moyens de contourner les restrictions DRM.

Pour relever ce défi, les fournisseurs de DRM doivent explorer des techniques d’authentification innovantes et sécurisées qui simplifient le processus de connexion de l’utilisateur sans compromettre la sécurité. Des technologies telles que l’authentification multifactorielle (MFA), la biométrie et l’authentification unique (SSO) peuvent offrir un équilibre entre la commodité de l’utilisateur et la protection des données.

De plus, l’exploitation des informations contextuelles lors de l’authentification peut améliorer l’expérience utilisateur. Par exemple, l’intégration de la reconnaissance des appareils ou des données de géolocalisation peut aider à identifier les appareils de confiance et réduire la fréquence des demandes d’authentification pour les appareils reconnus, rendant l’accès au contenu protégé plus fluide.

Il est crucial de trouver le bon équilibre entre la sécurité et l’expérience utilisateur. Un processus d’authentification sans friction qui n’accable pas les utilisateurs avec des obstacles excessifs contribuera à une plus grande satisfaction des utilisateurs et encouragera le respect des politiques de DRM.

Il est crucial de trouver le bon équilibre entre la sécurité et l’expérience utilisateur. Un processus d’authentification sans friction qui n’accable pas les utilisateurs avec des obstacles excessifs contribuera à une plus grande satisfaction des utilisateurs et encouragera le respect des politiques de DRM.

Assurer la compatibilité de DRM sur une gamme diversifiée d’appareils et de plateformes est essentiel pour répondre efficacement à une large base d’utilisateurs. Les utilisateurs peuvent accéder au contenu protégé à partir de différents systèmes d’exploitation, navigateurs web et appareils, ce qui rend crucial l’élimination des problèmes de compatibilité qui peuvent entraver la productivité et décourager les utilisateurs d’adopter les solutions DRM.

Pour atteindre la compatibilité, les fournisseurs de DRM devraient adopter des normes et des technologies de l’industrie qui sont largement soutenues sur les plateformes. L’utilisation de normes ouvertes garantit que le contenu protégé peut être consulté de manière transparente sur différents appareils, quels que soient leurs fabricants ou systèmes d’exploitation.

Des tests réguliers et des mises à jour sont nécessaires pour rester à la pointe des technologies en évolution et garantir une compatibilité continue. Cela implique de surveiller les changements dans les spécifications des appareils, les mises à jour des navigateurs et les avancées des systèmes d’exploitation pour répondre rapidement à tout défi de compatibilité qui pourrait survenir.

De plus, fournir des directives claires et des exigences système aux utilisateurs finaux peut les aider à identifier si leurs appareils et logiciels sont compatibles avec le système DRM. Lorsque les utilisateurs sont bien informés sur la compatibilité, ils peuvent prendre des décisions éclairées et éviter des frustrations potentielles.

KEY TAKEAWAYS

POINTS CLÉS

- Défis de la mise en œuvre de la GDN :

Une stratégie efficace de GDN est entravée par des défis courants tels que : l’alignement sur la conformité, les problèmes d’accès des utilisateurs et les préoccupations de compatibilité. - Facilité d’utilisation pour les utilisateurs finaux :

Prioriser l’expérience utilisateur avec des interfaces intuitives et des instructions claires favorise la confiance et encourage le respect des politiques de GDN. - Complexités de l’authentification des utilisateurs finaux :

L’implémentation de techniques d’authentification innovantes telles que l’authentification multifactorielle et l’authentification contextuelle équilibre la sécurité et la commodité de l’utilisateur. - Assurer la compatibilité sur les appareils et les plateformes :

L’adoption de normes industrielles et la réalisation de tests et de mises à jour réguliers garantissent un accès transparent au contenu protégé sur divers appareils et plateformes. - Protéger les “joyaux de la couronne” organisationnels avec une stratégie de GDN :

La protection des actifs critiques nécessite une stratégie de GDN globale qui aborde les défis technologiques, légaux et de sécurité.

Obstacle n°2 du DRM : Protéger les “Joyaux de la Couronne” Organisationnels avec une Stratégie DRM

La protection des actifs les plus critiques et sensibles d’une organisation, souvent appelés “joyaux de la couronne”, est d’une importance primordiale. Ces actifs peuvent inclure la propriété intellectuelle (IP), les données des clients, les documents financiers, les plans de fusion et d’acquisition (M&A) et d’autres informations propriétaires qui ont une immense valeur pour l’organisation.

Une stratégie DRM solide joue un rôle vital dans la protection de ces actifs contre l’accès non autorisé, le vol ou les violations de données. La “stratégie DRM” fait référence à une approche systématique utilisée par les détenteurs de droits d’auteur pour contrôler, surveiller et gérer l’utilisation, la distribution et la modification du contenu numérique. La stratégie DRM implique l’utilisation de diverses restrictions technologiques pour prévenir l’utilisation non autorisée et garantir que les droits du détenteur du droit d’auteur ne sont pas compromis. En réponse, des solutions DRM robustes sont conçues pour appliquer des contrôles d’accès, le chiffrement et d’autres mesures de sécurité pour garantir que seuls le personnel autorisé peut accéder et utiliser ces ressources précieuses.

Cependant, la création, la mise en œuvre et le maintien d’une stratégie DRM peuvent être difficiles pour plusieurs raisons :

- Évolution technologique : La technologie avançant constamment, les stratégies de DRM doivent évoluer en continu. Cela nécessite des ressources considérables, des compétences et du temps.

- Convivialité : Il est difficile de trouver un équilibre entre la protection des droits numériques et la convivialité. Un DRM trop restrictif peut gêner les utilisateurs légitimes et potentiellement les pousser vers des alternatives illégales.

- Défis juridiques : Les lois et réglementations concernant les droits numériques varient considérablement d’une juridiction à l’autre. Par conséquent, une stratégie de DRM qui fonctionne dans un pays peut ne pas être applicable ou légale dans un autre.

- Sécurité : Les systèmes de DRM sont souvent la cible de pirates. Garder ces systèmes sécurisés et en avance sur les entités malveillantes nécessite un effort continu et des mesures de sécurité avancées.

- Interopérabilité : Les systèmes de DRM manquent souvent d’interopérabilité, ce qui signifie que le contenu protégé par le DRM d’un système peut ne pas être accessible sur un autre. Cela rend difficile pour les utilisateurs d’accéder à leur contenu acheté sur différents appareils et plateformes.

- Perception du consommateur : De nombreux consommateurs voient le DRM comme un obstacle à leurs droits d’utiliser et de profiter du contenu qu’ils ont légalement acheté. Cette perception négative peut affecter l’adoption et l’efficacité à long terme des stratégies de DRM.

Une stratégie de DRM complète devrait inclure des évaluations de sécurité régulières et des mises à jour pour rester en avance sur les menaces émergentes. En surveillant et en améliorant constamment l’infrastructure de DRM, les organisations peuvent protéger efficacement leurs joyaux de la couronne et maintenir un avantage concurrentiel dans leurs industries respectives.

Obstacle #3 au DRM : Atténuer les menaces internes

L’un des défis les plus significatifs dans la mise en œuvre du DRM est de s’attaquer

menaces internes. Les employés et autres personnels autorisés ayant accès à des informations sensibles représentent un risque potentiel pour la sécurité des données, qu’ils agissent intentionnellement ou non. Les menaces internes peuvent provenir d’employés mécontents, d’une manipulation négligente des données ou encore de la victime d’attaques d’ingénierie sociale.

Une stratégie de DRM complète devrait comprendre plusieurs éléments clés pour atténuer efficacement les menaces internes :

- Contrôles d’accès : La mise en œuvre de contrôles d’accès granulaires garantit que les employés ne peuvent accéder qu’aux informations pertinentes pour leurs rôles et responsabilités. L’accès basé sur les rôles et le principe du moindre privilège limitent l’accès inutile, réduisant ainsi la probabilité d’une utilisation abusive des données.

- Surveillance de l’activité des utilisateurs : Les systèmes DRM devraient inclure des capacités de surveillance robustes pour suivre l’activité des utilisateurs et détecter les comportements suspects. Des schémas d’accès inhabituels, de multiples tentatives de connexion, ou des tentatives d’accès à des ressources non autorisées peuvent déclencher des alertes, permettant aux équipes de sécurité de réagir rapidement.

- Formation des employés : Sensibiliser les employés à l’importance de la sécurité des données, aux risques liés aux menaces internes et aux meilleures pratiques pour la gestion des informations sensibles est crucial. Des sessions de formation régulières peuvent augmenter la sensibilisation et favoriser une culture de la sécurité au sein de l’organisation.

- Prévention de la perte de données (DLP) : L’intégration de solutions DLP avec DRM peut ajouter une couche supplémentaire de protection. Les outils DLP peuvent détecter et prévenir les tentatives d’exfiltration de données, que ce soit par e-mail, par des supports amovibles ou par des services cloud.

- Plan de réponse aux incidents : Avoir un plan de réponse aux incidents bien défini en place permet aux organisations de réagir rapidement et efficacement en cas de suspicion de violation de données ou d’incident lié à une menace interne. Le plan devrait inclure des étapes pour l’investigation, le confinement, l’éradication et la récupération.

En combinant ces mesures, les organisations peuvent réduire considérablement le risque de menaces internes et renforcer leur posture de sécurité des données.

Sécurisation des données en transit et au repos

Les données numériques sont vulnérables non seulement lorsqu’elles sont consultées, mais aussi pendant la transmission et le stockage. Les solutions de DRM doivent aborder ces deux aspects pour garantir une protection complète des données.

- Données en transit : Le DRM doit utiliser un chiffrement robuste et des protocoles de communication sécurisés lorsque les données sont transmises sur les réseaux. Des technologies comme le Transport Layer Security (TLS) et le Secure Sockets Layer (SSL) chiffrent les données pendant le transit, empêchant ainsi toute interception et écoute non autorisées.

- Données au repos : Lorsque les données sont stockées sur des serveurs, des bases de données ou d’autres supports de stockage, elles doivent être chiffrées pour se protéger contre un accès non autorisé. Les algorithmes de chiffrement avancés garantissent que même si les supports physiques sont compromis, les données restent indéchiffrables sans les clés de déchiffrement appropriées.

- Gestion des clés : Une gestion efficace des clés est essentielle pour les processus de chiffrement et de déchiffrement sécurisés. Les solutions DRM devraient mettre en œuvre de bonnes pratiques de gestion des clés, y compris la rotation des clés et le stockage sécurisé des clés, pour prévenir l’accès non autorisé aux clés de chiffrement.

- Authentification sécurisée : Les mécanismes d’authentification sécurisés sont essentiels pour empêcher les utilisateurs non autorisés d’accéder aux données chiffrées. L’authentification multifactorielle (MFA) et les politiques de mot de passe solides aident à garantir que seules les personnes autorisées peuvent déchiffrer et accéder aux informations sensibles.

- Audits réguliers : Des audits de sécurité périodiques devraient être effectués pour évaluer l’efficacité des mesures de chiffrement et de protection des données. Les audits peuvent identifier des vulnérabilités potentielles ou des problèmes de configuration qui peuvent compromettre la sécurité des données.

En mettant en œuvre une approche globale pour sécuriser les données en transit et au repos, les solutions de DRM réduisent considérablement le risque de violations de données et d’accès non autorisé. Les organisations peuvent inspirer confiance à leurs clients, partenaires et parties prenantes en démontrant leur engagement en faveur de la sécurité et de la confidentialité des données.

Obstacle n°4 du DRM : Contrôler le contenu sensible partagé avec des individus et des organisations partiellement fiables

Les organisations ont souvent besoin de collaborer et de partager du contenu sensible avec des parties partiellement fiables, telles que des partenaires de la chaîne d’approvisionnement, des sous-traitants ou des consultants externes. Cependant, s’assurer que seuls les bons individus et organisations ont accès au contenu approprié tout en gardant le contrôle sur cet accès est un défi significatif.

Le DRM joue un rôle crucial pour permettre aux organisations de partager des informations en toute confiance, même avec des parties partiellement fiables. L’une des caractéristiques clés que les solutions de DRM devraient offrir est un contrôle individuel riche sur les permissions d’accès. Le réglage fin des permissions d’accès garantit que seuls les individus pertinents ont accès aux informations sensibles dont ils ont besoin pour leurs rôles ou projets spécifiques.

De plus, l’accès limité dans le temps et la révocation d’accès dynamique sont des composants vitaux de ce contrôle. Avec l’accès limité dans le temps, les organisations peuvent définir des périodes spécifiques pendant lesquelles le contenu est accessible aux utilisateurs désignés. Cette fonctionnalité est particulièrement utile lors du partage d’informations sensibles au temps ou de projets de collaboration temporaires. La révocation d’accès dynamique permet aux organisations de révoquer instantanément l’accès au contenu partagé si le besoin se présente, comme dans les cas de violations de la sécurité, de résiliations de contrats, ou de fin de projet.

En offrant un contrôle individuel riche sur le contenu sensible, le DRM permet aux organisations de partager les informations de manière sécurisée, atténuant le risque de fuites de données et d’accès non autorisé.

Contrôles d’accès à grain fin pour les fichiers sensibles

Pour répondre aux défis associés au partage de contenu sensible, les solutions DRM devraient incorporer des contrôles d’accès à grain fin. Ces contrôles permettent aux organisations de personnaliser les permissions d’accès à un niveau granulaire, garantissant que seuls les utilisateurs autorisés peuvent accéder à des pièces spécifiques de contenu.

Les contrôles d’accès à grain fin permettent aux organisations de définir non seulement qui peut accéder au contenu, mais aussi quelles actions ils peuvent effectuer avec celui-ci. Par exemple, les organisations peuvent empêcher les utilisateurs d’imprimer, de copier ou de télécharger des documents sensibles, garantissant que le contenu reste dans les limites prévues.

De plus, le DRM devrait prendre en charge les contrôles d’accès basés sur les attributs, les rôles et les privilèges des utilisateurs. Cela signifie que les permissions d’accès peuvent être ajustées dynamiquement en fonction des changements de rôle ou de statut d’un individu au sein de l’organisation, offrant de la flexibilité tout en maintenant la sécurité.

La combinaison de contrôles d’accès à grain fin avec un accès basé sur le temps améliore encore la sécurité. Les organisations peuvent définir des périodes d’accès, garantissant que le contenu n’est disponible que pour une durée spécifique, réduisant le risque d’exposition prolongée à des menaces potentielles.

Filigrane numérique et suivi pour la traçabilité

Pour décourager la distribution non autorisée et maintenir la traçabilité, les systèmes DRM peuvent utiliser des technologies de filigrane numérique et de suivi. Les filigranes numériques sont des marqueurs imperceptibles intégrés dans le contenu sensible, permettant de retracer la source d’informations fuitées ou partagées de manière inappropriée jusqu’à leur origine.

Les filigranes agissent comme un puissant dissuasif, car les individus sont moins susceptibles de se livrer à des partages non autorisés lorsqu’ils savent que leurs actions peuvent être retracées. Cela peut être particulièrement crucial lors du partage de contenu avec des organisations tierces, car cela ajoute une couche supplémentaire de responsabilité.

En plus du marquage à l’eau, les solutions de DRM peuvent intégrer des capacités de suivi pour surveiller les activités des utilisateurs et l’accès au contenu. En enregistrant et en analysant les modèles d’accès et le comportement des utilisateurs, les organisations peuvent identifier les activités suspectes ou les éventuelles failles de sécurité en temps réel, permettant une réponse et une atténuation rapides.

Partagez en toute confiance des fichiers sensibles avec les capacités DRM de Kiteworks

Kiteworks fournit aux organisations un réseau de contenu privé (PCN) conçu pour offrir une gouvernance du contenu, une conformité et une protection. Cette plateforme est conçue pour gérer le contenu sensible qui circule au sein, entre et hors d’une organisation. Le réseau de contenu privé unifie, suit, contrôle et sécurise le contenu sensible, améliorant considérablement la gestion des risques et assurant la conformité réglementaire sur toutes les communications de contenu sensible.

Le DRM est une fonctionnalité essentielle dans le PCN de Kiteworks qui renforce considérablement la sécurité desPartage sécurisé de fichiers. En plus des capacités de chiffrement avancées telles que le chiffrement automatisé de bout en bout, Kiteworks garantit que seules les personnes autorisées peuvent accéder et modifier les fichiers, et il donne à l’expéditeur le contrôle sur la durée de disponibilité du fichier, la possibilité de révoquer l’accès à tout moment, et la capacité de suivre qui a accédé au fichier. Ce niveau de contrôle et de sécurité est crucial pour maintenir l’intégrité des informations sensibles, améliorer la gestion des risques tout en garantissant la conformité réglementaire pour toutes les communications d’informations confidentielles.

De plus, les capacités DRM de SafeView et SafeEdit de Kiteworks permettent aux organisations de déterminer le niveau d’accès à définir en lecture seule ou de permettre la collaboration. Cela empêche les destinataires de stocker des copies locales du contenu. Enfin, les administrateurs peuvent définir des politiques pour faire expirer l’accès au fichier après une certaine période ou après un nombre spécifié de vues.

Pour en savoir plus sur les capacités DRM de Kiteworks, planifiez une démo personnalisée aujourd’hui.

Ressources supplémentaires

- Rapport Évaluez la confidentialité et la conformité de vos communications de contenu sensible

- Article Gestion des droits numériques (DRM) : Protéger la propriété intellectuelle à l’ère numérique

- Kitecast Connecter GRC avec DRM

- Webinaire Maîtrisez la gestion des droits numériques : une table ronde en webinaire sur le rapport 2023 de Kiteworks sur les communications de contenu sensible

- Article de blog Il est temps pour un “nouveau départ” de la DRM : Résultats et conclusions dans le rapport 2023 de Kiteworks sur les communications de contenu sensible