Feuille de route CMMC : Le guide ultime pour la conformité CMMC 2.0

Le CMMC 2.0 fournit au Département de la Défense des États-Unis (DoD) les moyens de protéger les données privées contre les cyberattaques sur sa chaîne d’approvisionnement. Il intègre les exigences du NIST 800-171 à chacune de ses pratiques de niveau 2 et utilisera le NIST 800-172 pour ses pratiques de niveau 3—une fois qu’elles seront publiées.

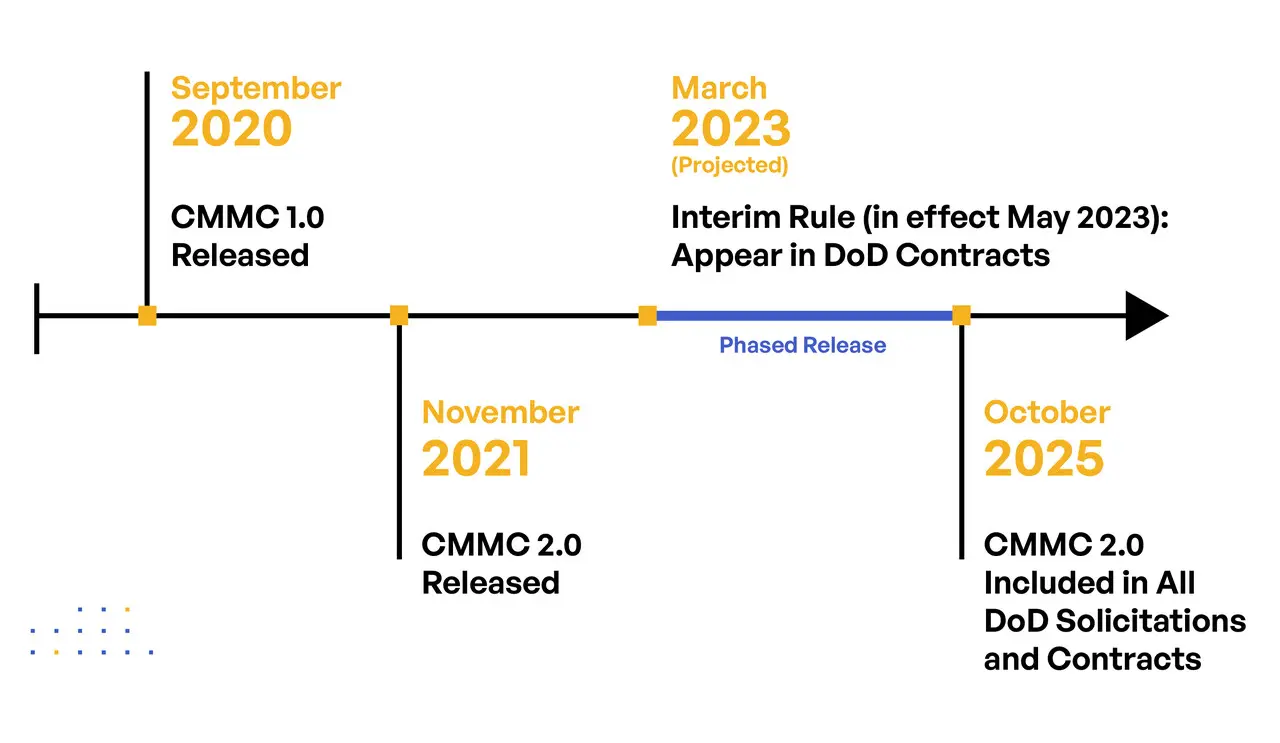

Les contractants du DoD doivent démontrer leur conformité avec la Certification de Maturité en Cybersécurité (CMMC 2.0) par le biais d’auto-évaluations ainsi que l’utilisation d’organisations évaluatrices tierces de CMMC (C3PAOs). Une mise en œuvre progressive du CMMC 2.0 est prévue pour commencer en mai 2023 avec une finalisation complète en octobre 2025. En préparation pour mai 2023, certains contractants du DoD commencent déjà à exiger que leurs sous-traitants démontrent leur conformité dès maintenant.

CMMC 2.0 : Introduction

Le CMMC 2.0 est une mise à jour de la Certification de Maturité en Cybersécurité (CMMC) qui a été initialement publiée en janvier 2021. La nouvelle version inclut des mises à jour pour la protection des informations des contrats fédéraux (FCI) et des informations non classifiées contrôlées (CUI).

Les notes de version du CMMC 2.0 expliquent que les changements ont été effectués en réponse aux retours des contractants, des agences fédérales, des évaluateurs et d’autres parties prenantes. L’un des objectifs de la mise à jour était de faciliter la compréhension par les entreprises de ce qu’elles doivent faire pour se conformer aux normes CMMC.

Évaluation de la menace pour la chaîne d’approvisionnement du DoD

Bien que le CUI (Controlled Unclassified Information) ne soit pas classifié, le gouvernement considère qu’il doit être protégé car sa compromission pourrait représenter une menace pour la sécurité nationale. En particulier, les systèmes informatiques du DoD (Département de la Défense) contiennent d’énormes quantités de données sensibles, y compris le CUI, qui sont envoyées, partagées, reçues et stockées en interne ainsi qu’avec des centaines de milliers d’entrepreneurs et de sous-traitants.

Ces données, qu’elles soient en transit ou en mouvement, peuvent être vulnérables aux cyberattaques. Une posture de cybersécurité bien mise en œuvre par un entrepreneur du DoD, une diligence raisonnable astucieuse dans les achats et des dispositions contractuelles peuvent ne pas nécessairement éliminer toutes les vulnérabilités associées à l’envoi, au partage, à la réception et au stockage du CUI et à l’impact potentiel sur le DoD et ses entrepreneurs et sous-traitants.

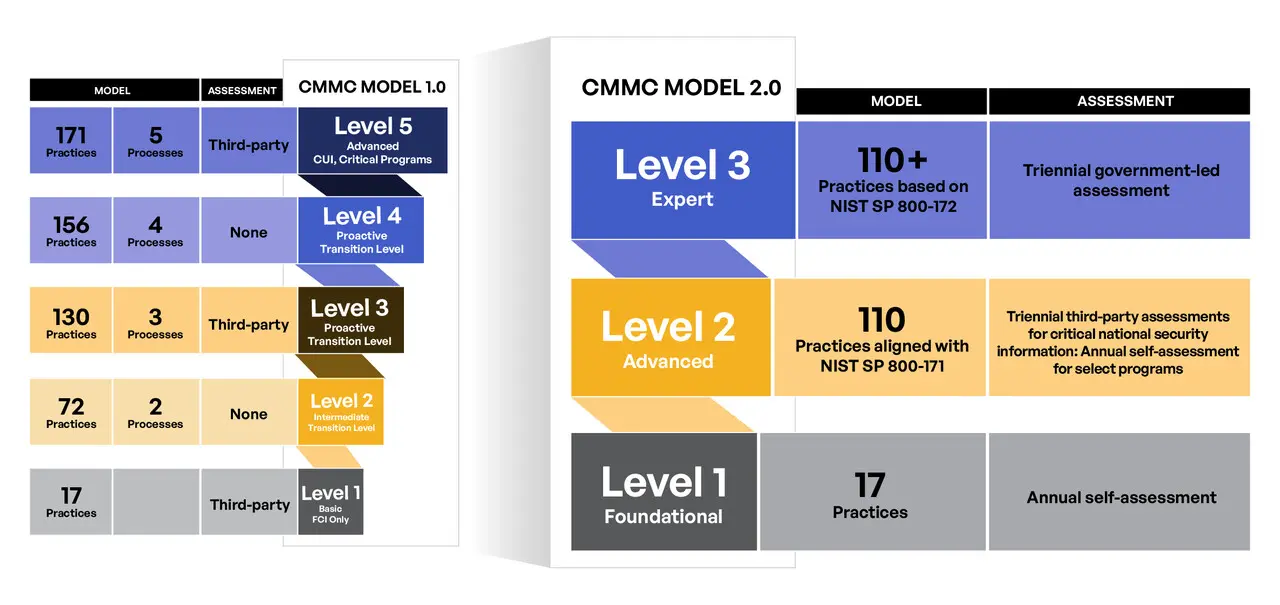

Le CMMC 2.0 simplifie ce qui avait été initialement publié dans le CMMC 1.0, passant de cinq niveaux à trois et cartographiant chacun des domaines au niveau 2 au NIST 800-171.

Points Clés

Points Clés

- Feuille de route pour la conformité CMMC 2.0 :

La mise en œuvre par phases, de mai 2023 à octobre 2025, implique des auto-évaluations et des évaluations par des tiers, cruciales pour les sous-traitants du DoD. - Impact sur la chaîne d’approvisionnement du DoD :

Le CMMC 2.0 garantit des normes de cybersécurité robustes dans toute la chaîne d’approvisionnement du DoD, protégeant les informations sensibles contre les violations. - Simplification du CMMC 2.0 :

La réduction des niveaux de cinq à trois améliore l’accessibilité, s’aligne sur les normes NIST et adapte les mesures de sécurité aux besoins organisationnels. - Considérations pour les petites entreprises :

Les petites entreprises font face à des défis uniques pour se conformer au CMMC 2.0 ; des ressources et des programmes d’assistance sont disponibles pour aider à répondre aux exigences. - Processus de certification CMMC :

Le processus de certification implique une planification approfondie, une auto-évaluation, la mise en œuvre de contrôles et une surveillance continue.

CMMC 2.0 : Qui est concerné

Toutes les organisations civiles faisant affaire avec le gouvernement doivent se conformer au CMMC 2.0. La liste des entités comprend :

- Les entrepreneurs principaux du DoD

- Les sous-traitants du DoD

- Les fournisseurs à tous les niveaux de la Base Industrielle de la Défense (DIB)

- Les petites entreprises fournisseurs du DoD

- Les fournisseurs commerciaux qui traitent, manipulent ou stockent le CUI

- Les fournisseurs étrangers

- Les membres d’équipe des entrepreneurs du DoD qui gèrent le CUI tels que les prestataires de services informatiques gérés

Le niveau de conformité CMMC est attribué aux entrepreneurs et sous-traitants en fonction du type de CUI et de FCI qu’ils gèrent et échangent.

Juridiction du CMMC 2.0 : Jusqu’où dans la chaîne d’approvisionnement du DoD le CMMC s’étend-il ?

La norme CMMC s’applique à toutes les entités de la chaîne d’approvisionnement du DoD, y compris les organisations qui traitent des informations relatives aux contrats fédéraux (FCI), des informations non classifiées contrôlées (CUI) et d’autres informations sensibles, quel que soit l’organisme spécifique avec lequel le contrat est établi. Cela inclut à la fois les entrepreneurs principaux et leurs sous-traitants à tout niveau, y compris les fournisseurs, les vendeurs et les consultants.

Les niveaux du CMMC 2.0 : Quels changements

Une fois de plus, le CMMC 2.0 simplifie ce qui avait été initialement publié dans le CMMC 1.0 et réduit le niveau de maturité de cinq à trois. La décision de réduire les cinq niveaux de maturité à trois a été prise après une évaluation rigoureuse et des retours de l’industrie. Cela a été fait pour de multiples raisons, la principale étant de simplifier le processus de mise en œuvre pour les entrepreneurs de la défense, en particulier les petites et moyennes entreprises. Le modèle précédent avec cinq niveaux s’est avéré trop complexe et lourd pour certaines entreprises, entraînant souvent de la confusion et entravant la conformité efficace.

En condensant le cadre à trois niveaux distincts : basique, intermédiaire et avancé, le CMMC 2.0 vise à fournir une solution plus rationalisée, gérable et rentable pour les organisations. Ce modèle échelonné permet une progression plus graduelle dans la mise en œuvre des mesures de sécurité, rendant plus facile pour les entreprises de comprendre et de répondre à leurs exigences de conformité.

Un autre avantage significatif est que la nouvelle structure à trois niveaux correspond plus adéquatement à la gamme diversifiée de menaces auxquelles différentes organisations pourraient être confrontées. Elle offre une approche plus personnalisée de la cybersécurité, alignant le niveau de contrôles de sécurité sur le niveau de sensibilité et de criticité des informations qu’une entreprise gère.

Enfin, la réduction à trois niveaux dans le CMMC 2.0 pourrait conduire à une meilleure standardisation à travers l’industrie de la défense. Un cadre plus simple a plus de chances d’être adopté de manière cohérente, améliorant ainsi l’hygiène et la résilience cybernétiques globales des entreprises au sein de la chaîne d’approvisionnement.

En substance, la transition vers moins de niveaux de maturité dans le CMMC 2.0 est un effort pour équilibrer la nécessité de défenses cybernétiques robustes avec les réalités pratiques des opérations commerciales dans la chaîne d’approvisionnement de la défense. L’objectif est d’atteindre un modèle qui encourage la conformité, réduit la complexité et répond aux besoins d’un ensemble diversifié d’organisations.

Nous allons explorer chaque niveau plus en détail ci-dessous.

Explication des niveaux du CMMC 2.0

Le CMMC 1.0 avait cinq niveaux de maturité, mais le CMMC 2.0 les a réduits à trois niveaux. Le CMMC 2.0 élimine tous les processus de maturité et les pratiques de sécurité uniques au CMMC 1.0 et s’aligne étroitement sur les normes NIST 800.

Tableau 1. CMMC 2.0 a réduit le nombre de niveaux de cinq à trois et a associé le Niveau 2 à la norme NIST SP 800-171.

Le CMMC 2.0 contient trois niveaux d’évaluations basés sur le niveau d’accès aux informations (voir Tableau 1). Ils comprennent :

Niveau 1 du CMMC 2.0 : Fondamental

Le niveau Fondamental exige une auto-évaluation annuelle attestée par un dirigeant d’entreprise. Ce niveau englobe les exigences de base de protection pour les informations fédérales contractuelles spécifiées dans la clause FAR 52.204-21.

Niveau 2 du CMMC 2.0 : Avancé

Le niveau avancé est conforme à la norme NIST SP 800-171. Il exige des évaluations triennales par des tiers pour les entrepreneurs qui envoient, partagent, reçoivent et stockent des informations critiques pour la sécurité nationale. Ces évaluations par des tiers sont réalisées par des C3PAO. Les entrepreneurs sélectionnés qui relèvent uniquement du Niveau 2 nécessitent des auto-évaluations annuelles avec une attestation d’entreprise.

Ce niveau englobe les exigences de sécurité pour les informations confidentielles non classifiées (CUI) spécifiées dans le NIST SP 800-171 Rév 2 conformément à la clause DFARS 252.204-7012 [3, 4, 5].

CMMC 2.0 Niveau 3 : Expert

Le niveau Expert est conforme à la norme NIST SP 800-172 et nécessitera des évaluations dirigées par le gouvernement tous les trois ans. Les informations sur le Niveau 3 seront publiées ultérieurement et comprendront un sous-ensemble des exigences de sécurité spécifiées dans le NIST SP 800-172 [6].

Domaines CMMC : Les 17 domaines de sécurité essentiels du CMMC 2.0 Niveau 2

Les 17 domaines de sécurité essentiels du CMMC 2.0 représentent les pratiques et processus de sécurité auxquels les organisations doivent se conformer lors de la manipulation des CUI. Ces 17 domaines sont considérés comme essentiels pour la protection des CUI et constituent la base sur laquelle les différents niveaux de certification CMMC sont construits.

Les 17 domaines sont :

1. Contrôle d’accès (AC) – Restreindre l’accès aux CUI

Une pratique de sécurité qui restreint l’accès aux CUI basée sur le principe du besoin de connaître. Le contrôle d’accès aide également à garantir que seuls les individus, processus et autres entités authentifiés et autorisés ont accès aux CUI, en utilisant différentes méthodes telles que l’identification, l’authentification, l’autorisation et la non-répudiation. Le contrôle d’accès surveille et enregistre également tous les accès aux CUI.

2. Gestion des actifs (AM) – Connaître vos CUI

Le processus de vérification et de suivi des activités des utilisateurs, des processus et d’autres entités qui accèdent aux informations non classifiées contrôlées (CUI). Il implique la consignation de l’accès aux CUI, le suivi des modifications apportées aux CUI et la réalisation de revues périodiques des CUI pour garantir leur intégrité. L’objectif de l’audit et de la responsabilisation est de s’assurer que la sécurité des CUI est maintenue et de détecter, enquêter et prévenir l’accès et l’utilisation non autorisés des CUI.

3. Audit et Responsabilité (AA) – Suivre et Rapporter Qui Accède au CUI

Le processus de vérification et de suivi des activités des utilisateurs, des processus et d’autres entités ayant accès au CUI. Il implique la consignation de l’accès au CUI, le suivi des modifications apportées au CUI et la réalisation de revues périodiques du CUI pour garantir son intégrité. L’objectif de l’Audit et de la Responsabilité est de s’assurer que la sécurité du CUI est maintenue, et de détecter, enquêter et prévenir l’accès et l’utilisation non autorisés du CUI.

4. Sensibilisation et Formation (AT) – Développer et Renforcer le Traitement Approprié du CUI

La pratique consistant à fournir aux employés et aux contractants une formation à la sensibilisation à la sécurité et d’autres formations liées à la sécurité. Cette formation devrait couvrir au moins les bases du programme de sécurité de l’organisation, telles que l’identification des menaces de sécurité, la manipulation et la protection du CUI, l’élimination appropriée des données et la réponse aux incidents de sécurité.

5. Gestion de la Configuration (CM) – Maintenir l’Intégrité du Système d’Information

Une pratique qui établit et maintient l’intégrité du matériel, du logiciel et de la documentation d’un système d’information tout au long de son cycle de vie. Elle comprend l’établissement et le maintien d’une configuration de base, la tenue d’un inventaire des composants, le suivi des modifications apportées à la base de référence et l’assurance de l’exactitude de la configuration. La Gestion de la Configuration inclut également la sécurisation et la protection des composants du système et garantit leur disponibilité en cas de besoin.

6. Identification et Authentification (IA) – Vérifier que Seul le Personnel Autorisé Peut Accéder au CUI

Une pratique de sécurité qui consiste à vérifier l’identité d’un individu, d’un processus ou d’une autre entité et à s’assurer qu’il est autorisé à accéder aux informations confidentielles non classifiées (CUI). Elle inclut généralement l’utilisation de mots de passe, de biométrie ou de jetons pour authentifier et identifier les utilisateurs, les processus ou les dispositifs. Il est important de garantir que seuls les individus et les processus autorisés puissent accéder aux CUI.

7. Réponse aux incidents (IR) – Détecter et répondre aux incidents de sécurité

La pratique qui consiste à identifier, répondre et atténuer les incidents de sécurité. La réponse aux incidents implique de détecter et de répondre aux violations de sécurité et autres activités malveillantes, d’analyser l’impact de l’incident, d’établir un plan de confinement, et de développer et mettre en œuvre un plan de récupération. La réponse aux incidents inclut également la restauration des systèmes à un fonctionnement normal, l’investigation de la source de l’incident, et la mise en place de mesures pour prévenir la récurrence d’incidents similaires.

8. Maintenance (MA) – Maintenir les systèmes d’information en fonctionnement optimal

La pratique de maintien de l’état opérationnel d’un système d’information, y compris ses composants et son environnement, pour assurer que le système reste sécurisé et opérationnel. Ceci inclut la maintenance préventive, la maintenance corrective et la maintenance administrative. La maintenance préventive implique de s’assurer que les composants du système et les logiciels sont à jour et que les politiques, procédures et mesures de sécurité sont correctement mises en œuvre. La maintenance corrective implique d’identifier, de répondre et d’atténuer les incidents de sécurité et autres activités malveillantes. La maintenance administrative implique de s’assurer que les droits d’accès au système sont à jour et que les contrôles de sécurité sont correctement mis en place.

9. Protection des médias (MP) – Protéger les informations CUI stockées sur des supports amovibles

La pratique de protection des informations confidentielles non classifiées (CUI) stockées sur des supports amovibles, tels que des clés USB, des CD-ROM et d’autres types de supports de stockage externes. Cela inclut la protection des supports contre l’accès et la modification non autorisés, en s’assurant que les supports ne sont pas exposés à des menaces potentielles et en veillant à ce que les supports soient éliminés correctement. La protection des supports implique également le chiffrement des CUI stockées sur les supports et l’application de politiques de contrôle d’accès pour les supports.

10. Sécurité du personnel (PS) – Vérifier et protéger les employés qui gèrent les CUI

La protection de la posture de sécurité du personnel, à l’intérieur et à l’extérieur de l’organisation, qui est associé à la manipulation ou au traitement des CUI. Cela inclut la protection du personnel contre des menaces potentielles, telles que l’accès non autorisé, la modification, la destruction ou le vol des CUI. Cela implique également la mise en œuvre de politiques et de procédures garantissant que le personnel possède les connaissances, les compétences et les capacités nécessaires pour protéger les CUI, et dispose des vérifications d’antécédents et autres qualifications liées à la sécurité.

11. Protection physique (PE) – Maintenir une sécurité physique adéquate des équipements et des installations

Une pratique de sécurité qui implique la protection des ressources et des actifs physiques, tels que les ordinateurs, les réseaux et autres matériels et équipements, contre l’accès non autorisé, la modification, la destruction ou le vol. Cela comprend la mise en œuvre de divers contrôles de sécurité physiques et logiques tels que des verrous, des gardes, des caméras, des barrières, des dispositifs d’authentification et des pare-feu. La protection physique implique également l’application de politiques de contrôle d’accès et la surveillance de l’accès physique aux CUI.

12. Récupération (RE) – Répondre et se remettre d’un événement de sécurité

Les pratiques nécessaires pour restaurer un système d’information, ses composants et son environnement dans un état sécurisé et opérationnel après un incident de sécurité ou une activité malveillante. Cela implique de remettre les systèmes en fonctionnement normal, d’enquêter sur l’origine de l’incident, de limiter l’impact de l’incident et de développer et mettre en œuvre des mesures pour empêcher des incidents similaires de se produire à l’avenir.

13. Gestion des risques (GR) – Identifier et traiter toutes les vulnérabilités pour atténuer les risques

Le processus d’identification, d’évaluation et d’atténuation des risques afin de réduire la vulnérabilité d’une organisation et d’éliminer les menaces de sécurité potentielles. Il s’agit de reconnaître, d’analyser et de déterminer le risque pour les actifs, les systèmes et les informations confidentielles non classifiées (CUI) d’une organisation, et d’évaluer et de mettre en œuvre des mesures appropriées pour les protéger. La gestion des risques comprend également la mise en œuvre de politiques, procédures et contrôles de sécurité efficaces, la réalisation d’évaluations périodiques des risques et la surveillance des systèmes et réseaux pour détecter les menaces potentielles.

14. Évaluation de la sécurité (CA) – Évaluer les exigences de sécurité et élaborer un plan pour répondre aux exigences

Le processus d’identification des exigences de sécurité et de vérification que les contrôles de sécurité appropriés sont en place pour répondre à ces exigences. Il inclut l’identification des menaces potentielles, la réalisation d’évaluations de vulnérabilité et de risque, la mise en œuvre de contrôles de sécurité appropriés et la surveillance des systèmes et réseaux pour détecter les menaces potentielles. L’évaluation de la sécurité comprend également le développement et la mise en œuvre de politiques, procédures et lignes directrices de sécurité, ainsi que le suivi de la conformité à ces politiques. De plus, l’évaluation de la sécurité implique la réalisation de revues périodiques des systèmes et réseaux pour s’assurer que les contrôles de sécurité fonctionnent comme prévu.

15. Conscience situationnelle (SA) – Reconnaître et comprendre les changements et anomalies

La capacité à reconnaître et comprendre l’importance des changements dans l’environnement, à détecter les menaces et les opportunités, à évaluer efficacement l’impact de ces menaces et opportunités, et à prendre des décisions appropriées pour y répondre. La Conscience de la Situation est un élément clé de la posture de sécurité, car elle aide à protéger le personnel, les actifs et les informations contre les menaces potentielles, et permet à une organisation de reconnaître rapidement, de répondre à, et d’atténuer les cyberattaques.

16. Protection des Systèmes et des Communications (SC) – Mettre en Place des Contrôles pour Identifier et Repousser les Menaces Potentielles

La pratique de sécurité consistant à protéger les systèmes et les communications contre les accès, modifications, destructions ou vols non autorisés. Elle implique la mise en œuvre de divers contrôles de sécurité physiques et logiques, tels que les pare-feu, le chiffrement, les dispositifs d’authentification, les politiques de contrôle d’accès, et la surveillance des systèmes et réseaux pour détecter les menaces potentielles. La Protection des Systèmes et des Communications est un aspect clé de la sécurité, car elle contribue à garantir que les informations à usage restreint (CUI) sont protégées contre les accès, modifications, destructions ou vols non autorisés.

17. Intégrité des Systèmes et des Informations (SI) – Protéger les Informations et les Systèmes Informatiques contre les Menaces

Un composant essentiel du modèle CMMC 2.0 qui consiste à assurer l’exactitude, l’exhaustivité et la fiabilité des informations et des systèmes. Cela inclut la mise en œuvre de contrôles de sécurité efficaces pour protéger les systèmes contre les activités malveillantes, la surveillance des systèmes pour détecter les menaces potentielles, et la réalisation de revues périodiques pour s’assurer que les informations et les systèmes restent sécurisés et inchangés. De plus, l’Intégrité des Systèmes et des Informations implique de prévenir l’accès non autorisé aux informations et aux systèmes, et de protéger la confidentialité, l’intégrité et la disponibilité des informations.

Quel niveau CMMC 2.0 les contractants du DoD devraient-ils viser ?

Il existe trois niveaux de CMMC 2.0, allant de l’hygiène de base en cybersécurité aux pratiques avancées en cybersécurité. Ces niveaux sont conçus pour être cumulatifs, ce qui signifie que chaque classe se fonde sur les exigences de l’histoire précédente. Plus le groupe est élevé, plus les exigences en matière de cybersécurité sont rigoureuses.

Pour soumissionner sur des contrats du DoD nécessitant la conformité en cybersécurité, les contractants doivent être certifiés au niveau approprié. Cela signifie que les contractants doivent évaluer leurs pratiques de cybersécurité et prendre des mesures pour s’assurer qu’ils répondent au niveau nécessaire de conformité. Pour les contractants du DoD, les niveaux CMMC 2.0 signifient qu’ils doivent répondre à des exigences spécifiques en matière de cybersécurité pour être éligibles à soumissionner sur des contrats avec le DoD.

CMMC 2.0 et les contractants des petites entreprises

Les petites entreprises constituent une partie essentielle de la Base Industrielle de la Défense (DIB) et jouent un rôle significatif dans l’économie. Cependant, la mise en œuvre du CMMC 2.0 présente un ensemble unique de défis et de considérations pour ces contractants. Les petites entreprises sont confrontées aux mêmes exigences que les plus grands contractants, mais elles peuvent ne pas disposer des mêmes ressources et capacités pour se conformer aux normes. Le cadre CMMC 2.0 exige des contractants qu’ils aient en place des mesures de cybersécurité adéquates pour protéger les informations contrôlées non classifiées (CUI) stockées dans leurs systèmes. Les petites entreprises doivent comprendre l’impact du CMMC 2.0 sur leurs opérations et prendre des mesures pour assurer la conformité réglementaire.

Les petites entreprises sont confrontées à des défis et considérations uniques lorsqu’il s’agit de se conformer aux exigences du CMMC 2.0. La communauté des petites entreprises doit comprendre l’impact du CMMC 2.0 sur leurs opérations et prendre des mesures proactives pour répondre aux exigences. Les petites entreprises doivent tenir compte du coût de la mise en œuvre de mesures de cybersécurité adéquates et de la formation, de la disponibilité de l’expertise en cybersécurité et de la nécessité d’évaluations régulières.

Impact du CMMC 2.0 sur les petites entreprises

Le cadre CMMC 2.0 exige que les sous-traitants subissent des évaluations par des tiers pour vérifier qu’ils ont mis en œuvre des mesures de cybersécurité adéquates dans leurs systèmes. Les petites entreprises doivent comprendre leur niveau de préparation pour ces évaluations et élaborer un plan pour répondre aux exigences. Les petites entreprises devront investir dans des mesures de cybersécurité et dans la formation pour s’assurer qu’elles sont prêtes pour les évaluations. Ne pas se conformer aux exigences du CMMC 2.0 pourrait entraîner la perte de contrats existants, l’incapacité à soumissionner sur de nouveaux contrats, ou même des amendes et des pénalités.

Ressources et programmes d’assistance pour les petites entreprises pour se conformer au CMMC 2.0

Le DoD reconnaît l’importance des petites entreprises dans la Base Industrielle de Défense (DIB) et a développé des ressources et des programmes d’assistance pour les aider à se conformer aux exigences du CMMC 2.0. L’Administration des Petites Entreprises (SBA) propose plusieurs programmes, y compris les programmes de Recherche Innovante pour les Petites Entreprises (SBIR) et de Transfert de Technologie pour les Petites Entreprises (STTR), qui fournissent des fonds pour que les petites entreprises développent de nouvelles technologies et capacités pouvant être utilisées pour répondre aux exigences du CMMC 2.0.

À quoi s’attendre lors du début du parcours de certification CMMC

L’accréditation pour le niveau 2 du CMMC 2.0 nécessite de la préparation et du temps pour être complétée, tant pour l’auto-évaluation que pour l’évaluation réalisée par un C3PAO.

L’accréditation nécessite la mise en place d’évaluations périodiques des contrôles de sécurité pour déterminer s’ils sont efficaces dans leur application, la documentation et les mises à jour du Plan de Sécurité du Système (SSP), et la documentation d’un plan de remédiation (POA&M) pour aborder les domaines de contrôle de pratique qui n’ont pas réussi l’audit initial ainsi que les délais et les ressources nécessaires pour rectifier les problèmes identifiés.

En raison de ces exigences, les experts de CMMC 2.0 recommandent que les organisations initient un audit au moins six mois à l’avance. Avec une mise en œuvre par phases à partir de mai 2023, le moment est venu pour les entrepreneurs et sous-traitants du DoD de commencer.

La méthodologie actuelle du DoD pour le NIST SP 800-171—auquel le niveau 2 de CMMC 2.0 est aligné—l’auto-évaluation fournit trois scores pour chacune des 110 pratiques du niveau 2 avec un poids de 1, 3 ou 5.

Bien que les détails finaux sur le système de notation de CMMC 2.0 n’aient pas encore été publiés, il semble que la méthodologie de notation et de pondération pour le NIST SP 800-171 sera probablement reflétée dans ces directives. Plus important encore, sur les 110 contrôles de sécurité dans CMMC 2.0 (et NIST SP 800-171), 50 ont un poids de 1, tandis que les 60 autres valent 3 ou 5 points.

Selon les informations divulguées par un directeur de CMMC lors d’un événement de cybersécurité en avril 2022, seuls les contrôles de pratique avec 1 point seront autorisés à avoir un POA&M. Ainsi, pour les contrôles de pratique avec des poids de 3 ou 5, aucun POA&M ne sera requis ; la lacune doit être corrigée avant que des affaires avec le DoD puissent être menées.

En plus de ce qui précède, le DoD prévoit d’établir un score de risque de performance des fournisseurs (SPRS) minimum qui doit être atteint lorsque les POA&M sont utilisés pour obtenir l’accréditation. Dans le même temps, les organisations auront un délai spécifié pour remédier aux déficiences, car les POA&M seront limités dans le temps avec des limites strictement appliquées (probablement 180 jours).

Les avantages de CMMC 2.0

Bien que peu d’entre nous attendent avec impatience un autre long voyage, en matière de sécurité de l’information, le passage de CMMC 1.0 à 2.0 est une étape critique et nécessaire. Les nouvelles exigences reflètent une attention accrue à la protection des FCI et des CUI.

Ce niveau de protection accru est essentiel dans l’environnement commercial d’aujourd’hui, où les violations de données deviennent plus courantes et les cyberattaques se sophistiquent—des éléments qui peuvent représenter un risque sérieux pour la chaîne d’approvisionnement du DoD.

La bonne nouvelle, c’est qu’il y a des avantages significatifs à mettre en œuvre le CMMC 2.0. En voici quelques-uns :

- Réduire les risques cybernétiques à travers la chaîne d’approvisionnement du DoD en établissant des normes de gestion des risques de la chaîne d’approvisionnement auxquelles tous les contractants et sous-traitants doivent se conformer.

- Se baser sur les réglementations existantes (par exemple, DFARS 252.204-7012, NIST SP 800) utilisées pour construire la confiance en ajoutant une norme de vérification pour la cybersécurité.

- Un moyen rentable pour les petites entreprises—qui constituent la majorité des contractants et sous-traitants du DoD—d’implémenter des contrôles de cybersécurité qui réduisent le risque pour elles-mêmes ainsi que pour le DoD et d’autres entités publiques et privées avec lesquelles elles font affaire. L’accréditation peut offrir un avantage concurrentiel à une petite entreprise en l’aidant à se démarquer des concurrents qui n’ont pas la certification CMMC 2.0.

Préparation au CMMC 2.0 : Recette du succès

Alors que nous poursuivons notre chemin vers le CMMC 2.0, il est important de se rappeler que la protection des FCI et des CUI est primordiale. La transition vers le CMMC 2.0 exige des organisations qu’elles mettent en œuvre de nouveaux contrôles et processus pour sauvegarder ces informations.

Bien que cela puisse sembler intimidant, de nombreuses ressources sont disponibles pour vous aider à vous préparer à la transition. Prendre le temps de se familiariser avec les nouvelles exigences sera bénéfique à long terme et aidera à assurer une transition en douceur pour votre organisation.

Élaborer une stratégie de conformité CMMC 2.0

Élaborer une stratégie de conformité CMMC 2.0 nécessite une planification et une exécution minutieuses. Les entrepreneurs doivent établir un plan de conformité, définir les rôles et responsabilités, et identifier les ressources et outils nécessaires.

Établir un Plan de Conformité et des Politiques

Développer un plan de conformité est la première étape vers l’atteinte de la conformité CMMC 2.0. Il est essentiel d’identifier la portée du programme de conformité, y compris les actifs et systèmes qui nécessitent une protection. De plus, il est crucial de déterminer le niveau de maturité CMMC requis pour la conformité. Le plan de conformité doit inclure des politiques qui définissent les procédures de protection des données, les contrôles d’accès et les procédures de manipulation des données. Les politiques doivent être cohérentes avec le niveau CMMC requis et les opérations de l’entrepreneur. En outre, les politiques doivent être régulièrement révisées pour assurer la conformité avec les normes CMMC en évolution.

Définir les Rôles et Responsabilités

Les rôles et responsabilités doivent être clairement définis pour assurer la conformité aux normes CMMC 2.0. L’équipe de conformité doit être composée d’individus connaissant les normes CMMC et ayant de l’expérience dans la mise en œuvre de programmes de conformité. Il est essentiel d’attribuer des rôles aux individus qui ont l’autorité pour faire respecter les politiques et procédures de conformité. L’équipe doit également inclure des individus de différents domaines de l’organisation, y compris l’informatique, le juridique, les ressources humaines et la finance, pour gérer efficacement les problèmes de conformité.

Identifier les Ressources et Outils Nécessaires

Pour atteindre la conformité CMMC 2.0, les entrepreneurs doivent identifier et investir dans les ressources et outils nécessaires. Par exemple, ils devraient investir dans des outils de sécurité tels que des pare-feu, des logiciels antivirus et des systèmes de détection d’intrusion. De plus, les entrepreneurs devraient envisager de former leurs employés à la sensibilisation à la sécurité, aux évaluations de vulnérabilité et à la réponse aux incidents. Ces ressources et outils doivent être alignés avec le niveau CMMC et les opérations de l’entrepreneur. Les entrepreneurs devraient également envisager de travailler avec des fournisseurs tiers pour fournir l’expertise et les outils nécessaires à l’obtention de la conformité.

Cartographie des exigences CMMC

Lors de l’élaboration d’une stratégie de conformité CMMC 2.0, les entrepreneurs et sous-traitants du DoD doivent également cartographier les exigences CMMC, identifier les lacunes et mettre en œuvre des contrôles. Les entrepreneurs doivent adopter une approche de surveillance et d’amélioration continue pour maintenir la conformité avec les normes CMMC en évolution.

Identifier les Lacunes et Mettre en Œuvre des Contrôles

Les lacunes identifiées lors du processus de cartographie doivent être comblées en mettant en œuvre des contrôles qui doivent être cohérents avec le niveau CMMC requis et les opérations de l’entrepreneur ou du sous-traitant. Les contrôles doivent être documentés, testés et surveillés pour s’assurer qu’ils atténuent efficacement les risques et répondent aux exigences CMMC. Par exemple, les entrepreneurs peuvent devoir mettre en place des contrôles d’accès pour restreindre l’accès aux données sensibles, mettre en œuvre des procédures de sauvegarde des données, garantir l’utilisation de pratiques de développement de logiciels sécurisés et mettre en œuvre des procédures de réponse aux incidents.

S’Engager dans la Surveillance et l’Amélioration Continues

Atteindre la conformité CMMC 2.0 n’est pas un événement ponctuel ; cela nécessite une surveillance continue et une amélioration des politiques, procédures et contrôles. Les contractants doivent établir un système de surveillance continue pour détecter et répondre aux incidents de sécurité et identifier les lacunes nécessitant une remédiation. Les contractants doivent également réaliser des évaluations périodiques pour s’assurer que les systèmes et les politiques sont à jour avec les normes CMMC en évolution. Les efforts d’amélioration continue peuvent aider les contractants à maintenir la conformité et à éviter des incidents de sécurité coûteux.

Comment se préparer pour CMMC 2.0

Un webinaire animé par le VP d’Optiv (et ancien CIO du FBI) James Turgal et le CISO et SVP des opérations de Kiteworks Frank Balonis a examiné ce que les contractants et sous-traitants du DoD doivent faire pour se préparer à CMMC 2.0. Voici certaines des recommandations qu’ils ont pour les contractants et sous-traitants du DoD lors de l’élaboration d’une feuille de route vers CMMC 2.0 :

1. Unifier les communications de données de fichiers et d’e-mails sur une seule plateforme

L’identification d’une plateforme technologique et/ou d’outils pour envoyer, partager, recevoir et stocker les FCI et CUI répondra à de nombreuses exigences de pratique du niveau 2. Avoir la bonne plateforme de communication de contenu sensible en place pour les e-mails, le partage sécurisé de fichiers, le transfert sécurisé de fichiers, les formulaires Web et les interfaces de programmation d’applications (API) simplifiera considérablement le processus d’accréditation.

2. Connaître vos données privées : FCI, CUI ou les deux

Examinez vos contrats et déterminez quelles informations sont classées FCI ou CUI, le cas échéant. Le CUI est une information pertinente pour les intérêts des États-Unis et comprend des informations sensibles non classifiées qui nécessitent des contrôles pour en assurer la protection ou la diffusion. Les catégories spécifiques de CUI peuvent être trouvées dans leRegistre CUI du DoD.

3. Déterminer le niveau approprié de CMMC 2.0

Les informations FCI sont des informations fournies par ou générées dans le cadre d’un contrat gouvernemental qui n’ont pas été et ne sont pas destinées à être rendues publiques. Toute entreprise détenant des informations FCI doit obtenir la certification de Niveau 1 Fondamental du CMMC 2.0. Cela inclut les sous-traitants et les contractants du DoD qui ne gèrent même pas de CUI. Pour ceux qui gèrent des CUI, la certification de Niveau 2 du CMMC 2.0 est probablement requise.

4. Comprendre votre SSP et votre POA&M

Examinez votre plan de sécurité du système (SSP) et les documents POA&M. Vous devriez vous poser les questions suivantes, parmi d’autres. Votre SSP couvre-t-il l’étendue où vous détenez des FCI et des CUI ? Quels changements sont survenus dans votre environnement qui nécessitent une révision ? Quelles actions de votre POA&M devez-vous encore compléter ? Planifiez lesquelles de ces actions vous allez réaliser, quand et d’où proviendra l’argent. (Rappel important : les POA&M seront probablement éligibles uniquement pour les exigences de pratique de Niveau 2 avec un score pondéré de 1.)

5. Mettre en ordre votre documentation

Organisez votre documentation de gestion intégrée des risques. Avez-vous des politiques et procédures de cybersécurité écrites en place ? Sont-elles suivies ? Quand avez-vous effectué la dernière révision ? Si vous deviez être audité, vos politiques et procédures résisteraient-elles à l’examen ?

6. Tester et valider vos contrôles

Testez et validez les contrôles que vous indiquez avoir déjà mis en œuvre. Rappelez-vous que la sécurité est un processus, et non une destination, et vous devriez réévaluer vos contrôles (de préférence au moins annuellement). Examinez vos politiques et procédures documentées pour vous assurer qu’elles sont efficaces, efficientes et suivies.

7. Aller au-delà des contrôles de cybersécurité de base

Allez au-delà des mesures de conformité de base pour effectuer une cybersécurité efficace de vos informations commerciales critiques. Par exemple, le CMMC n’exige pas que vous sauvegardiez vos données, mais ignorer les sauvegardes dans la poursuite des contrôles de conformité ne vous apportera aucun réconfort si votre entreprise est victime d’un rançongiciel. Les experts du CMMC affirment souvent, très justement, que les contrôles requis ne sont qu’une norme minimale et ne sont pas nécessairement indicatifs d’une sécurité active des données de votre entreprise.

Calendrier de mise en œuvre du CMMC

Sur la base de ce qui a été dit et publié par l’organisme CMMC, la mise en œuvre progressive du CMMC 2.0 commence bientôt. Les entrepreneurs et sous-traitants du DoD doivent commencer dès aujourd’hui à déterminer si le niveau 1, 2 ou 3 s’applique à leur organisation. Les auto-évaluations et les évaluations des risques par des tiers réalisées par des C3PAO doivent débuter prochainement, si ce n’est déjà fait.

Calendrier du CMMC 2.0 : Quand le CMMC sera-t-il inclus dans les contrats ?

Le calendrier de mise en œuvre du CMMC 2.0 dans les contrats du DoD est toujours en cours et sujet à modification, mais le DoD a fourni quelques orientations sur le déploiement du CMMC.

À partir de 2021, le DoD a commencé à intégrer les exigences du CMMC dans les demandes d’informations (RFI) et les demandes de propositions (RFP) pour certains approvisionnements. En d’autres termes, le DoD a commencé à inclure les exigences du CMMC comme partie des critères d’évaluation pour certains contrats.

Au cours des prochaines années, le DoD prévoit de continuer à intégrer les exigences du CMMC dans davantage de contrats. Le calendrier spécifique pour le déploiement des exigences du CMMC variera en fonction du type et de la portée du contrat. Le DoD a déclaré qu’il inclura les exigences du CMMC dans tous les nouveaux accords d’ici 2026.

Bien que la mise en œuvre complète du CMMC 2.0 ne sera achevée qu’en octobre 2025, cela ne signifie pas que les entrepreneurs et sous-traitants du DoD peuvent attendre encore un an ou deux avant de se préoccuper de l’ordonnance.

De plus, il est très probable que les propositions faites par les entrepreneurs et les sous-traitants seront évaluées en fonction de leur niveau de conformité aux pratiques du Niveau 2 du CMMC 2.0—certainement lorsque la mise en œuvre par phases commencera bientôt. En effet, Kiteworks constate déjà que certains entrepreneurs du DoD évaluent les propositions des sous-traitants sur la base de la conformité au CMMC 2.0. (Voir le Tableau 2 pour un aperçu rapide du calendrier du CMMC.)

Tableau 2. Étapes clés du calendrier CMMC.

Processus et calendrier de certification CMMC

Le processus de certification CMMC est généralement ardu pour la plupart des organisations, nécessitant du temps, de l’argent et de la main-d’œuvre. Le processus favorise néanmoins les organisations qui sont organisées, concentrées et agiles. La liste suivante fournit un aperçu du processus de certification CMMC :

Préparer la certification CMMC

Avant qu’une entreprise puisse poursuivre sa certification CMMC, elle doit comprendre les fondamentaux et les exigences du cadre CMMC. De plus, elle doit évaluer sa posture de sécurité actuelle par rapport aux exigences de la norme CMMC et identifier les lacunes.

Désigner un Champion pour la certification CMMC

Les organisations doivent désigner un champion pour diriger le processus d’obtention de la certification CMMC. Ce champion devrait avoir l’autorité et la responsabilité de gérer l’ensemble du processus et de le mener du début à la fin.

1. Élaborer un plan pour la certification CMMC

Un plan détaillé doit être mis en place, décrivant le calendrier pour obtenir la certification. Ce plan doit couvrir toutes les activités, de la cartographie de leur environnement système aux exigences du CMMC jusqu’à la formation de leur personnel.

2. Réaliser une auto-évaluation pour la certification CMMC

Les organisations doivent réaliser une auto-évaluation pour identifier les écarts entre l’environnement système actuel et les exigences du CMMC. Cela aidera à guider le développement de leur programme de sécurité.

3. Mettre en œuvre les contrôles requis pour la certification CMMC

Après avoir réalisé leur auto-évaluation, l’organisation doit mettre en œuvre les contrôles nécessaires pour combler les écarts identifiés. Cette étape peut inclure l’achat de matériel ou de logiciels de sécurité supplémentaires, ainsi que l’établissement de politiques et procédures appropriées.

4. Réaliser une évaluation de préparation au CMMC

Les organisations peuvent avoir besoin de recruter un évaluateur tiers indépendant pour réaliser une évaluation de préparation afin de s’assurer qu’elles sont prêtes pour le processus de certification formel.

5. Obtenir la certification CMMC

Après que l’organisation a satisfait à toutes les exigences du CMMC, elle devrait compléter le processus de certification et recevoir sa certification CMMC.

6. Maintenir la certification CMMC

Les organisations doivent s’assurer qu’elles surveillent continuellement et régulièrement leurs systèmes pour rester conformes aux exigences du CMMC.

En général, les organisations peuvent s’attendre à ce que le processus prenne environ 6 à 9 mois, selon les ressources de l’organisation et la complexité de l’environnement système. Après la préparation initiale, l’organisation devrait consacrer 3 à 4 mois à cartographier leur environnement système, à mettre en œuvre des contrôles et à réaliser une évaluation de préparation. Le processus de certification devrait prendre 3 à 4 mois supplémentaires, incluant l’évaluation, la certification et toute remédiation nécessaire. Enfin, l’organisation devrait prévoir une surveillance continue de leur environnement système pour s’assurer qu’elle reste conforme.

Les coûts associés à l’obtention de la certification CMMC varient en fonction de la taille et de la complexité de l’organisation. Les petites organisations peuvent être en mesure de maintenir les coûts relativement bas en s’appuyant principalement sur des ressources internes. Pour les grandes organisations, les coûts peuvent varier de dizaines de milliers à plusieurs centaines de milliers de dollars. Cela inclut les dépenses pour l’embauche d’un évaluateur tiers, l’achat de nouveau matériel ou logiciel de sécurité, et la formation du personnel.

Malgré le coût, le processus et le délai impliqués dans l’obtention de la certification CMMC, cela en vaut la peine, car cela peut aider les organisations à protéger leur réseau et leurs informations. La certification CMMC augmente également la crédibilité et la confiance d’une organisation auprès de ses clients, car les organisations certifiées peuvent démontrer qu’elles prennent la sécurité de l’information au sérieux et qu’elles s’engagent à protéger leurs données. De plus, l’obtention de la certification CMMC peut donner à une organisation un avantage concurrentiel sur le marché, car la certification devient de plus en plus importante pour les organisations cherchant à faire affaire avec les sous-traitants du DoD.

Accélérez votre processus de conformité au niveau 2 de CMMC 2.0 avec Kiteworks

Le cadre CMMC 2.0 comprend des contrôles de pratiques étendus. Les sous-traitants et les entrepreneurs du DoD—certainement ceux qui nécessitent une accréditation de niveau 2—doivent rechercher des experts CMMC qui peuvent les aider dans leur parcours.

Des cabinets de conseil comme Optiv ont l’expertise pour cartographier les exigences de pratique de niveau 2 à vos contrôles et technologies existants et vous guider à travers le processus de remédiation des POA&M et l’engagement avec un C3PAO pour l’évaluation et l’accréditation.

En même temps et comme mentionné ci-dessus, les sous-traitants et les entrepreneurs du DoD peuvent accélérer leur processus d’accréditation au niveau 2 de CMMC 2.0 en s’assurant qu’ils disposent de la bonne plateforme de communication de contenu sensible. De nombreuses organisations reconnaissent utiliser plusieurs outils lorsqu’il s’agit d’envoyer, de partager, de recevoir et de stocker du contenu privé tel que le CUI et le FCI. Par exemple, Kiteworks a découvert dans notre dernier Rapport annuel sur la confidentialité et la conformité des communications de contenu sensible, que plus des deux tiers des organisations s’appuient sur quatre systèmes d’enregistrement ou plus. Cela augmente la complexité et les inefficacités, ainsi que le risque.

Plutôt que d’utiliser un ensemble désagrégé d’outils pour l’échange numérique de contenu privé comme le CUI et le FCI, un nombre croissant d’organisations – aujourd’hui au nombre de 3 800 – utilisent la plateforme Kiteworks. Comme Kiteworks est autorisé par FedRAMP, contrairement à de nombreuses autres options de solution sur le marché, il se conforme ou se conforme partiellement à un plus grand nombre de domaines de pratique de niveau 2 du CMMC 2.0 que ces options concurrentielles. Plutôt que de démontrer une conformité avec environ 50 % des exigences de pratique du CMMC, les entrepreneurs et sous-traitants du DoD utilisant des réseaux de contenu privé activés par Kiteworks bénéficient d’un soutien pour près de 90 % des exigences de niveau 2 dès la sortie de la boîte.

Les entrepreneurs et sous-traitants du DoD cherchant à prendre une longueur d’avance et à obtenir l’accréditation de niveau 2 du CMMC 2.0 avant leurs concurrents doivent sérieusement envisager Kiteworks. Planifiez une démonstration personnalisée adaptée à vos besoins dès aujourd’hui.

Ressources supplémentaires

- Webinaire Ce que Optiv et Kiteworks recommandent pour les entrepreneurs et sous-traitants du DoD pour le CMMC 2.0

- Guide Un guide détaillé du CMMC 2.0 pour les entrepreneurs et sous-traitants du DoD

- Vidéo L’avis de Frank Balonis, CISO chez Kiteworks, sur le CMMC 2.0

- Article Qu’est-ce que la certification Cybersecurity Maturity Model?

- Article de blog Qu’est-ce que la conformité de sécurité CMMC?