Voir toutes les données sensibles entrantes et sortantes de l’entreprise

Affichage du tableau de bord RSSI

- Aperçu en temps réel ou différé de tous les mouvements de fichiers entrants et sortants

- Sur le web ou dans l’application Splunk de Kiteworks

- Concerne tous les fichiers de tous les systèmes connectés, sur site ou dans le cloud.

- Et toute l’activité : qui envoie quoi à qui, quand et où

- Repère les anomalies dans les volumes, les emplacements, les domaines, les utilisateurs, les sources et les résultats d’analyse

Analyser les anomalies pour réagir si nécessaire

Tableau de bord RSSI et rapports ad hoc

- Recherche d’informations utiles, comme des utilisateurs, des horodatages et des adresses IP

- Visibilité jusqu’au niveau du fichier, le plus proche des données

- Exportation vers un tableur pour une analyse plus approfondie

- Prise de décision basée sur des éléments factuels et non sur des intuitions

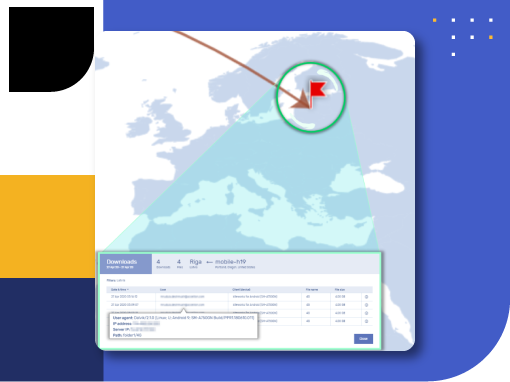

Le tableau de bord du RSSI vous signale les téléchargements suspects

Information, analyse et message d’alerte

- Détecte les risques de fuite de données lorsqu’un fichier inhabituel est téléchargé à un endroit inhabituel

- Crée une entrée syslog pour analyse et évaluation ultérieures par votre SIEM

- Envoie une notification à votre service de contrôle d’accès (SOC)

- Repère l’emplacement sur la cartographie du tableau de bord RSSI

- Fournit tous les détails : utilisateur, adresse IP, appareil, serveur, etc.

Personnaliser votre tableau de bord et les rapports dans votre SIEM

Une traçabilité totale avec des Syslogs complets

- Créez votre propre tableau de bord SIEM à partir d’une journalisation détaillée

- Aperçu global de toutes les informations entrantes, sortantes et circulant dans l’entreprise

- Même les analyses DLP, AV, ATP des fichiers sont enregistrées et peuvent être extraites dans des reportings

- Piste d’audit vers les sources de données connectées sur site et dans le cloud

- Consultez également chaque connexion, échec de connexion, erreur, paramètre administratif ou modification d’autorisation, ainsi que chaque événement système

- Utilisez n’importe quel SIEM qui lit les syslogs : Splunk, IBM QRadar, ArcSight, LogRhythm ou encore FireEye Helix

Réussir les audits et être conforme aux réglementations de votre secteur d’activité

Rapports de conformité détaillés

- Facilite le respect des normes HIPAA/HITECH, RGPD, FERPA, SOC 2, FINRA, GLBA ou encore FISMA

- Toute l’activité des fichiers est enregistrée, vérifiable et peut faire l’objet d’un reporting

- Rapports de conformité RGPD et HIPAA téléchargeables en un clic

- Rapports de conformité disponibles pour les exigences en matière de processus, de sécurité physique et de sécurité technologique

- Conformité aux normes NIST 800-53 et 800-171

RESSOURCES EN VEDETTE

Supprimez les risques associés auxdéplacements de vos cadres dirigeants

Supprimez les risques associés auxdéplacements de vos cadres dirigeants

Forcepoint + Kiteworks – Une solution commune pour réduire de manière exhaustive les risques liés au contenu

Forcepoint + Kiteworks – Une solution commune pour réduire de manière exhaustive les risques liés au contenu

Vue d’ensemble de la plateforme – Kiteworks® Content Firewall