Améliorer le transfert sécurisé de fichiers dans l’industrie de la défense pour la conformité CMMC 2.0

In der heutigen digitalen Ära ist die sichere Übertragung von sensiblen und vertraulichen Dateien von größter Bedeutung, insbesondere in der Verteidigungsindustrie. Mit der Einführung der Cybersecurity Maturity Model Certification (CMMC) 2.0 sind Organisationen, die in der Verteidigungsindustrie tätig sind, verpflichtet, ihre Dateiübertragungssicherheit zu verbessern, um die Compliance-Anforderungen zu erfüllen. Dieser Artikel zielt darauf ab, die Bedeutung der CMMC 2.0-Konformität in der Verteidigungsindustrie, die Rolle der sicheren Dateiübertragung, Strategien zur Verbesserung der Dateiübertragungssicherheit, Implementierungsschritte und die Zukunft der sicheren Dateiübertragung in diesem Sektor zu erforschen.

CMMC 2.0-Konformität Fahrplan für DoD-Auftragnehmer

Verständnis der CMMC 2.0-Konformität

Die Verteidigungsindustrie arbeitet mit einer großen Menge an kritischen Informationen, die vor verschiedenen Cyber-Bedrohungen geschützt werden müssen. Die CMMC 2.0-Konformität adressiert diese Bedenken, indem sie eine Umfassendes Rahmenwerk zum Schutz sensibler Verteidigungsinformationen (CDI) und kontrollierter, nicht klassifizierter Informationen (CUI). Es beinhaltet eine strukturierte Reihe von Cybersicherheitspraktiken und -prozessen, an die sich Organisationen halten müssen, um Risiken zu minimieren und vertrauliche Daten zu schützen.

Wenn es um den Schutz sensibler Verteidigungsinformationen und kontrollierter, nicht klassifizierter Informationen geht, spielt die CMMC 2.0-Konformität eine entscheidende Rolle. Sie geht über traditionelle Cybersicherheitsmaßnahmen hinaus und bietet ein robustes Rahmenwerk, das verschiedene Aspekte der Informationssicherheit umfasst. Durch die Implementierung der in CMMC 2.0 skizzierten Praktiken und Prozesse können Organisationen eine starke Verteidigung gegen Cyberbedrohungen aufbauen.

Die Bedeutung von CMMC 2.0 in der Verteidigungsindustrie

CMMC 2.0 ist zu einer wesentlichen Anforderung für Organisationen in der Verteidigungsindustrie geworden. Die Einhaltung der Vorschriften gewährleistet nicht nur den Schutz sensibler Informationen, sondern hilft auch, Vertrauen und Glaubwürdigkeit bei Partnern und Stakeholdern aufzubauen. Darüber hinaus stärkt sie die allgemeine Cybersicherheitsposition innerhalb der Verteidigungsindustrie und fördert ein sichereres Ökosystem.

Mit der zunehmenden Raffinesse von Cyberbedrohungen, die auf die Verteidigungsindustrie abzielen, ist die CMMC 2.0-Konformität wichtiger denn je. Sie bietet Organisationen einen standardisierten Ansatz zur Cybersicherheit und stellt sicher, dass sie die notwendigen Anforderungen zum Schutz kritischer Informationen erfüllen. Durch die Einhaltung von CMMC 2.0 können Organisationen ihr Engagement für Cybersicherheit demonstrieren und einen Wettbewerbsvorteil in der Verteidigungsindustrie erlangen.

Hauptanforderungen der CMMC 2.0-Konformität

Die Einhaltung von CMMC 2.0 umfasst verschiedene Schlüsselanforderungen, die Organisationen erfüllen müssen. Dazu gehören die Durchführung regelmäßiger Risikobewertungen, die Implementierung robuster Zugriffskontrollmaßnahmen, die Verwendung starker Authentifizierungsmechanismen und die Aufstellung von Vorfallsreaktionsplänen. Durch die Erfüllung dieser Anforderungen können Organisationen ihre Cybersecurity-Fähigkeiten verbessern und sich an das CMMC 2.0-Framework anpassen.

Regelmäßige Risikobewertungen sind ein grundlegender Aspekt der CMMC 2.0-Konformität. Durch die Identifizierung und Bewertung potenzieller Risiken können Organisationen proaktiv Schwachstellen angehen und geeignete Sicherheitsmaßnahmen implementieren. Dies stellt sicher, dass sensible Verteidigungsinformationen und kontrollierte nicht klassifizierte Informationen angemessen geschützt sind.

Zugriffskontrollmaßnahmen spielen eine entscheidende Rolle bei der CMMC 2.0-Konformität. Organisationen müssen strenge Kontrollen etablieren, um den Zugriff auf sensible Informationen zu regulieren. Dies beinhaltet die Implementierung starker Authentifizierungsmechanismen, wie z.B. die Multi-Faktor-Authentifizierung, um die Identität der Benutzer zu verifizieren. Auf diese Weise können Organisationen unbefugten Zugriff verhindern und das Risiko von Datenverletzungen reduzieren.

Zusätzlich zur Zugriffskontrolle sind Vorfallsreaktionspläne eine weitere wesentliche Anforderung der CMMC 2.0-Konformität. Organisationen müssen einen gut definierten Plan haben, um effektiv auf Cybersecurity-Vorfälle reagieren zu können. Dies beinhaltet Prozesse zur Erkennung, Analyse und Minderung von Sicherheitsverletzungen. Durch einen robusten Vorfallsreaktionsplan können Organisationen die Auswirkungen von Cyberangriffen minimieren und eine schnelle Wiederherstellung sicherstellen.

Insgesamt ist die CMMC 2.0-Konformität ein umfassendes Framework, das die einzigartigen Cybersecurity-Herausforderungen der Verteidigungsindustrie adressiert. DurchEinhaltung der Schlüsselanforderungen von CMMC und Implementierung der notwendigen Praktiken und Prozesse können Organisationen ihre Cybersicherheitsfähigkeiten verbessern und kritische Informationen vor Cyber-Bedrohungen schützen.

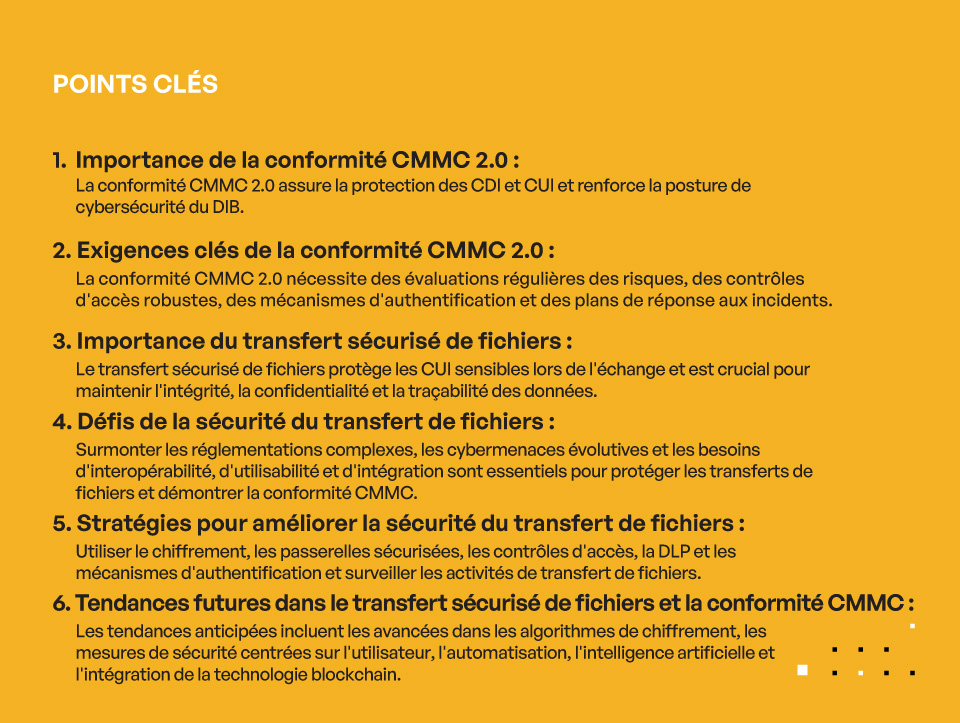

POINTS CLÉS

- Importance de la conformité CMMC 2.0 :

La conformité CMMC 2.0 assure la protection des CDI et CUI et renforce la posture de cybersécurité du DIB. - Exigences clés de la conformité CMMC 2.0 :

La conformité CMMC 2.0 nécessite des évaluations régulières des risques, des contrôles d’accès robustes, des mécanismes d’authentification et des plans de réponse aux incidents. - Importance du transfert sécurisé de fichiers :

Le transfert sécurisé de fichiers protège les CUI sensibles lors de l’échange et est crucial pour maintenir l’intégrité, la confidentialité et la traçabilité des données. - Défis de la sécurité du transfert de fichiers :

Surmonter les réglementations complexes, les cybermenaces évolutives et les besoins d’interopérabilité, d’utilisabilité et d’intégration sont essentiels pour protéger les transferts de fichiers et démontrer la conformité CMMC. - Stratégies pour améliorer la sécurité du transfert de fichiers :

Utiliser le chiffrement, les passerelles sécurisées, les contrôles d’accès, la DLP et les mécanismes d’authentification et surveiller les activités de transfert de fichiers. - Tendances futures dans le transfert sécurisé de fichiers et la conformité CMMC :

Les tendances anticipées incluent les avancées dans les algorithmes de chiffrement, les mesures de sécurité centrées sur l’utilisateur, l’automatisation, l’intelligence artificielle et l’intégration de la technologie blockchain.

Die Rolle des sicheren Dateitransfers in der Verteidigungsindustrie

Der sichere Dateitransfer spielt eine entscheidende Rolle in der Verteidigungsindustrie und ermöglicht den nahtlosen und geschützten Austausch sensibler Informationen. Ob es sich um die Weitergabe von klassifizierten Dokumenten, Militärplänen oder geistigem Eigentum handelt, ein zuverlässiges und sicheres Dateitransfersystem ist unerlässlich, um die Datenintegrität, Vertraulichkeit und Nachverfolgbarkeit zu gewährleisten.

Die Notwendigkeit eines sicheren Dateitransfers

In der Verteidigungsindustrie ergibt sich die Notwendigkeit eines sicheren Dateitransfers aus der sensiblen Natur der ausgetauschten Daten. Traditionelle E-Mails oder Standard-Dateiübertragungsmethoden bieten nicht das notwendige Sicherheitsniveau, um gegen fortgeschrittene Cyber-Bedrohungen zu schützen. Daher ist die Implementierung eines sicheren Dateiübertragungsprotokolls von entscheidender Bedeutung, um Datenverletzungen zu verhindern und die Integrität kritischer Informationen zu wahren.

Wenn es um Verteidigungsorganisationen geht, sind die Einsätze hoch. Der Austausch sensibler Informationen beschränkt sich nicht nur auf die interne Kommunikation, sondern erstreckt sich auch auf die Zusammenarbeit mit externen Partnern, Auftragnehmern und Regierungsbehörden. Die Folgen einer Sicherheitsverletzung können katastrophal sein und die nationale Sicherheit, militärische Operationen und die Sicherheit des Personals gefährden.

Sichere Dateiübertragungsprotokolle bieten eine robuste Lösung für diese Herausforderungen. Durch die Nutzung von Verschlüsselung, Authentifizierung und Zugriffskontrollen stellen diese Protokolle sicher, dass nur autorisierte Personen auf sensible Dateien zugreifen und diese übertragen können. Darüber hinaus beinhalten sichere Dateiübertragungslösungen oft Funktionen wie Audit-Trails und Aktivitätsprotokolle, die es Organisationen ermöglichen, Dateiübertragungen zu verfolgen und zu überwachen, um Rechenschaftspflicht und Compliance mit regulatorischen Anforderungen zu gewährleisten.

Aktuelle Herausforderungen bei der Sicherheit der Dateiübertragung

Obwohl eine sichere Dateiübertragung unerlässlich ist, sieht sich die Verteidigungsindustrie mehreren Herausforderungen bei der Umsetzung effektiver Sicherheitsmaßnahmen gegenüber. Zu diesen Herausforderungen gehören komplexe Vorschriften, sich entwickelnde Cyber-Bedrohungen, Interoperabilitätsprobleme, Bedenken hinsichtlich der Benutzerfreundlichkeit und die Notwendigkeit einer nahtlosen Integration in bestehende Systeme. Die Bewältigung dieser Herausforderungen ist entscheidend für die erfolgreiche Implementierung sicherer Dateiübertragungslösungen.

Eine der größten Herausforderungen ist die komplexe regulatorische Landschaft, durch die sich Verteidigungsorganisationen navigieren müssen. Die Einhaltung verschiedener Vorschriften, wie etwa der International Traffic in Arms Regulations (ITAR) und des National Industrial Security Program Operating Manual (NISPOM), ist unerlässlich, um sensible verteidigungsbezogene Informationen zu schützen. Sichere Dateiübertragungslösungen müssen diesen Vorschriften entsprechen und die notwendigen Kontrollen bereitstellen, um die Compliance zu gewährleisten.

Eine weitere bedeutende Herausforderung sind die ständig weiterentwickelnden Cyber-Bedrohungen, denen die Verteidigungsindustrie ausgesetzt ist. Angriffsvektoren wie Phishing, Malware und Social Engineering werden immer ausgefeilter, weshalb es unerlässlich ist, dass sichere Dateiübertragungslösungen diesen Bedrohungen immer einen Schritt voraus sind. Regelmäßige Updates und Patches, robuste Authentifizierungsmechanismen und fortschrittliche Bedrohungserkennungsfähigkeiten sind entscheidend, um das Risiko von Datenverletzungen zu minimieren.

Die Interoperabilität stellt eine weitere Herausforderung dar, mit der Verteidigungsorganisationen bei der Implementierung von sicheren Dateiübertragungslösungen konfrontiert sind. Mit mehreren Systemen, Plattformen und Netzwerken im Einsatz kann die Gewährleistung einer nahtlosen Integration und Kompatibilität komplex sein. Standardisierungsbemühungen, wie die Verwendung von branchenüblichen Protokollen wie Secure File Transfer Protocol (SFTP) und Managed File Transfer (MFT), können helfen, Interoperabilitätsprobleme zu lösen und den sicheren Datenaustausch über verschiedene Systeme zu erleichtern.

Auch die Benutzerfreundlichkeit ist ein entscheidender Faktor für die erfolgreiche Einführung von sicheren Dateiübertragungslösungen. Verteidigungspersonal, das oft in Hochdruckumgebungen arbeitet, benötigt intuitive und benutzerfreundliche Schnittstellen, die den Dateiübertragungsprozess vereinfachen. Schulungs- und Sensibilisierungsprogramme können dazu beitragen, die Benutzer über die besten Praktiken aufzuklären und sicherzustellen, dass sie die Bedeutung der sicheren Dateiübertragung zum Schutz sensibler Informationen verstehen.

Zum Abschluss spielt die sichere Dateiübertragung eine entscheidende Rolle in der Verteidigungsindustrie und ermöglicht den sicheren Austausch von sensiblen Informationen. Es müssen jedoch mehrere Herausforderungen bewältigt werden, um effektive Sicherheitsmaßnahmen zu gewährleisten. Indem sie komplexe Vorschriften navigieren, sich stets über die sich entwickelnden Cyber-Bedrohungen auf dem Laufenden halten, Interoperabilitätsprobleme angehen und die Benutzerfreundlichkeit priorisieren, können Verteidigungsorganisationen sichere Dateiübertragungslösungen implementieren, die kritische Informationen schützen und die nationale Sicherheit aufrechterhalten.

Verbesserung der sicheren Dateiübertragung für die CMMC 2.0 Compliance

Um die sichere Dateiübertragung für die CMMC 2.0 Compliance zu verbessern, können Organisationen verschiedene Strategien anwenden und fortschrittliche Tools und Technologien nutzen. Durch die Annahme eines vielschichtigen Ansatzes können Organisationen ihre Dateiübertragungssicherheit stärken, Compliance-Anforderungen erfüllen und potenzielle Schwachstellen mildern.

Die Sicherstellung der Sicherheit von Dateiübertragungen ist von größter Bedeutung für Organisationen, die die Vorgaben des Cybersecurity Maturity Model Certification (CMMC) 2.0 erfüllen möchten. Angesichts der zunehmenden Raffinesse von Cyberbedrohungen ist es für Organisationen unerlässlich, robuste Maßnahmen zum Schutz sensibler Daten während des Transports zu implementieren.

Strategien zur Verbesserung der Sicherheit von Dateiübertragungen

Organisationen können die Sicherheit von Dateiübertragungen verbessern, indem sie Verschlüsselungsprotokolle implementieren, sichere Dateiübertragungsgateways einrichten, Zugriffskontrollen und Benutzerauthentifizierungsmechanismen implementieren und die Aktivitäten der Dateiübertragung überwachen. Diese Strategien schützen Daten während der Übertragung und stellen sicher, dass nur autorisiertes Personal Zugang zu sensiblen Dateien hat.

Verschlüsselungsprotokolle wie das Secure File Transfer Protocol (SFTP), File Transfer Protocol Secure (FTPS) und Hypertext Transfer Protocol Secure (HTTPS) bieten Organisationen sichere Kanäle für die Übertragung sensibler Daten. Diese Protokolle verwenden Verschlüsselungsalgorithmen, um die Vertraulichkeit und Integrität der übertragenen Dateien zu schützen.

Zusätzlich zu Verschlüsselungsprotokollen können Organisationen sichere Dateiübertragungsgateways einrichten. Diese Gateways fungieren als Vermittler zwischen Sender und Empfänger und stellen sicher, dass Dateien sicher übertragen werden. Durch die Implementierung sicherer Gateways können Organisationen ihren Dateiübertragungsprozessen eine zusätzliche Schutzschicht hinzufügen.

Die Implementierung von Zugriffskontrollen und Benutzerauthentifizierungsmechanismen ist ein weiterer entscheidender Aspekt zur Verbesserung der Sicherheit von Dateiübertragungen. Organisationen können strenge Zugriffskontrollen durchsetzen, um sicherzustellen, dass nur autorisierte Personen Dateiübertragungen initiieren und empfangen können. Benutzerauthentifizierungsmechanismen, wieMehrfaktor-Authentifizierung kann die Sicherheit von Dateiübertragungen weiter stärken, indem zusätzliche Verifizierungsschritte erforderlich sind.

Die Überwachung von Dateiübertragungsaktivitäten ist unerlässlich, um verdächtige oder unbefugte Aktivitäten zu erkennen und darauf zu reagieren. Durch die Implementierung robuster Überwachungssysteme können Organisationen potenzielle Sicherheitsverstöße identifizieren und sofort Maßnahmen zur Risikominderung ergreifen. Regelmäßige Audits und Log-Analysen können wertvolle Einblicke in Dateiübertragungsaktivitäten bieten und Organisationen helfen, Verbesserungsbereiche zu identifizieren.

Tools und Technologien für sichere Dateiübertragung

Es steht eine breite Palette von Tools und Technologien zur Verfügung, um die sichere Dateiübertragung in der Verteidigungsindustrie zu unterstützen. Sichere Dateiübertragungsprotokolle wie SFTP, FTPS und HTTPS bieten verschlüsselte Kanäle für die Übertragung sensibler Daten. Diese Protokolle stellen sicher, dass Dateien vor Abfangen und unbefugtem Zugriff geschützt sind.

Allerdings reicht die alleinige Verwendung von Protokollen möglicherweise nicht aus für Organisationen, die ihre Dateiübertragungssicherheit verbessern möchten. Spezielle Dateiübertragungslösungen, die mit erweiterten Sicherheitsfunktionen ausgestattet sind, können Organisationen einen umfassenden Schutz bieten. Diese Lösungen beinhalten oft Funktionen wie Verschlüsselung im Ruhezustand, sicheres Filesharing und granulare Zugriffskontrollen.

Darüber hinaus bieten diese speziellenDateiübertragungslösungen kommen oft mit Auditprotokollen und Integrationsfähigkeiten. Auditprotokolle ermöglichen es Organisationen, Dateiübertragungsaktivitäten zu verfolgen und zu überprüfen, um die Einhaltung der CMMC 2.0-Anforderungen zu gewährleisten. Integrationsfähigkeiten ermöglichen eine nahtlose Integration in bestehende Systeme und Arbeitsabläufe, was die Dateiübertragungsprozesse optimiert und die Gesamteffizienz verbessert.

Organisationen können auch Datenverlustprävention (DLP) Technologien nutzen, um die sichere Dateiübertragung zu verbessern. DLP-Lösungen können den unbefugten Transfer sensibler Daten erkennen und verhindern, was eine zusätzliche Schutzschicht zu den Dateiübertragungsprozessen hinzufügt. Diese Technologien verwenden fortschrittliche Algorithmen und maschinelles Lernen, um sensible Daten zu identifizieren und zu klassifizieren, und stellen sicher, dass sie nicht durchgesickert oder an unbefugte Empfänger übertragen werden.

Zusammenfassend erfordert die Verbesserung der sicheren Dateiübertragung für die CMMC 2.0-Konformität einen umfassenden Ansatz. Durch die Implementierung von Verschlüsselungsprotokollen, die Einrichtung sicherer Gateways, die Implementierung von Zugriffskontrollen und Benutzerauthentifizierungsmechanismen und die Überwachung von Dateiübertragungsaktivitäten können Organisationen ihre Dateiübertragungssicherheit stärken. Darüber hinaus können durch die Nutzung spezieller Dateiübertragungslösungen und fortschrittlicher Technologien wie DLP die Sicherheit und Compliance von Dateiübertragungsprozessen weiter verbessert werden.

Implementierung der sicheren Dateiübertragung in Ihrer Organisation

Die Implementierung einer sicheren Dateiübertragung erfordert einen systematischen Ansatz, um ihre Wirksamkeit zu gewährleisten. Organisationen können einer Reihe von Schritten folgen, um sichere Dateiübertragungsmechanismen nahtlos in ihre bestehende Infrastruktur zu integrieren, während sie Störungen minimieren und Sicherheitsvorteile maximieren.

Schritte zur Implementierung der sicheren Dateiübertragung

Organisationen sollten zunächst ihre Anforderungen an den Dateiaustausch identifizieren, eine umfassende Risikobewertung durchführen, eine geeignete Lösung für den Dateiaustausch auswählen und diese entsprechend ihren spezifischen Bedürfnissen konfigurieren. Ein unternehmensweiter Einführungsplan, Schulungs- und Sensibilisierungsprogramme sowie kontinuierliche Überwachungs- und Verbesserungsmechanismen sollten ebenfalls implementiert werden, um die erfolgreiche Einführung sicherer Dateiaustauschpraktiken zu gewährleisten.

Wartung und Aktualisierung Ihres sicheren Dateiaustauschsystems

Nach der Implementierung müssen Organisationen die Wartung und regelmäßige Aktualisierung ihres sicheren Dateiaustauschsystems sicherstellen. Die Überwachung von Dateiaustauschaktivitäten, die Durchführung von Systemaudits, das Patchen von Sicherheitslücken und das Auf-dem-Laufenden-Bleiben mit den neuesten Sicherheitspraktiken sind unerlässlich für die Aufrechterhaltung der Integrität und Effektivität des Systems.

Die Zukunft des sicheren Dateiaustauschs in der Verteidigungsindustrie

Die Verteidigungsindustrie steht vor ständiger Innovation und sich entwickelnden Herausforderungen in der Cybersicherheit. Um voraus zu bleiben und einen robusten Schutz der Verteidigungsinformationen zu gewährleisten, müssen Organisationen zukünftige Änderungen im sicheren Dateiaustausch und der CMMC-Konformität antizipieren und sich darauf vorbereiten.

Vorhergesagte Trends im sicheren Dateiaustausch

Die Zukunft des sicheren Dateiaustauschs in der Verteidigungsindustrie wird voraussichtlich Fortschritte in Verschlüsselungsalgorithmen, einen verstärkten Fokus auf benutzerzentrierte Sicherheitsmaßnahmen, eine breitere Einführung von Automatisierung und künstlicher Intelligenz und die Integration von Blockchain-Technologie zur Verbesserung der Datenintegrität und Nachverfolgbarkeit erleben.

Vorbereitung auf zukünftige Änderungen in der CMMC-Konformität

Die Anpassung an zukünftige Änderungen in der CMMC-Konformität erfordert von Organisationen, eine proaktive Cybersicherheitskultur zu fördern. Dies beinhaltet regelmäßige Schulungen und Weiterbildungen des Personals, Investitionen in fortschrittliche Cybersicherheitslösungen und eine enge Partnerschaft mit Regulierungsbehörden, um über bevorstehende Überarbeitungen und Aktualisierungen informiert zu bleiben.

Kiteworks Hilft Verteidigungsunternehmen Sicher Bei Der Dateiübertragung Gemäß CMMC

Die Gewährleistung einer sicheren Dateiübertragung in der Verteidigungsindustrie ist von größter Bedeutung. Durch das Verständnis der Bedeutung der Einhaltung der CMMC 2.0, der Rolle des sicheren Dateiaustauschs, Strategien zur Verbesserung, Implementierungsschritte und zukünftige Trends können Organisationen ein robustes Sicherheitsframework für die Dateiübertragung aufbauen, das mit Branchenstandards übereinstimmt und sensible Verteidigungsinformationen schützt.

Das Private Content Network von Kiteworks, eine FIPS 140-2 Level 1 validierte Plattform für sicheres Filesharing und sichere Dateiübertragung, konsolidiert E-Mails, Filesharing, Webformulare, SFTP und Managed File Transfer, sodass Organisationen jede Datei kontrollieren, schützen und verfolgen können, wenn sie die Organisation betritt und verlässt.

Kiteworks hat nicht nur SFTP modernisiert, sondern revolutioniert. Die Secure File Transfer-Lösung von Kiteworks bietet volle Kontrolle über alle Inhalte. Administratoren können die Ordnerverwaltung delegieren, aber den Benutzerzugriff, das Ablaufdatum, die Whitelist/Blacklist für Domains und andere Richtlinien kontrollieren. Benutzer können Dateien über eine einfache Web-Sharing-Schnittstelle hoch- und herunterladen und können Inhalte auch sicher zu und von Repositories wie SharePoint und Windows-Netzwerkfreigaben austauschen. Schließlich können Organisationen Dateifreigaberichtlinien sowohl auf Benutzer- als auch auf Unternehmensebene durchsetzen, um sicherzustellen, dass alle Dateiübertragungen den Datenschutzrichtlinien des Unternehmens entsprechen.

Für Organisationen, die ihre SFTP-Dateiübertragungen automatisieren möchten, bietet Kiteworks MFT robuste Automatisierung, zuverlässiges, skalierbares Operationsmanagement und einfache, codefreie Formulare und visuelle Bearbeitung. Kiteworks übernimmt alle Protokollierungs-, Governance- und Sicherheitsanforderungen mit zentralisierter Richtlinienverwaltung, während eine gehärtete virtuelle Appliance Daten und Metadaten vor böswilligen Insidern und fortgeschrittenen anhaltenden Bedrohungen schützt.

Die Bereitstellungsoptionen von Kiteworks umfassen On-Premises, gehostet, privat, Hybrid und FedRAMP Virtual Private Cloud. Mit Kiteworks: Steuern Sie den Zugriff auf sensible Inhalte; schützen Sie diese, wenn sie extern mit automatisierter Ende-zu-Ende-Verschlüsselung, mehrstufiger Authentifizierung und Sicherheitsinfrastruktur-Integrationen geteilt werden; sehen, verfolgen und berichten Sie alle Dateiaktivitäten, nämlich wer was an wen sendet, wann und wie.

Zeigen Sie schließlich die Einhaltung von Vorschriften und Standards wie DSGVO, HIPAA, CMMC, Cyber Essentials Plus, IRAP und vielen mehr.

Um mehr über Kiteworks zu erfahren, planen Sie heute eine individuelle Demo.

Zusätzliche Ressourcen

- Kurzbericht Sicheres Protokollpaket: Stärkung des Datenaustauschs mit SFTP und SMTP

- Blogbeitrag Worauf Sie bei einem Enterprise SFTP-Server achten sollten

- Blogbeitrag Worauf Sie bei einer Enterprise SFTP-Serverlösung achten sollten

- Video Kiteworks Snackable Bytes: SFTP-Server

- Blogbeitrag Worauf Sie bei einem Top SFTP-Server achten sollten: Kritische Funktionen