Onze Exigences pour un Transfert de Fichiers Géré en Sécurité

L’entreprise moderne d’aujourd’hui nécessite une solution de transfert de fichiers gérée et sécurisée. Les solutions de transfert sécurisé de fichiers (MFT) ont étonnamment démontré une grande durabilité au sein de l’entreprise, malgré l’émergence et la banalisation de nombreux autres mécanismes de transfert de fichiers comme l’email et le SFTP. Cependant, peu d’entreprises ont revisité leur investissement en MFT depuis qu’elles ont acheté une autre solution de transfert de fichiers héritée : le fax. La seule solution de transfert de fichiers gérée qui vaille la peine d’être utilisée est une solution de transfert de fichiers gérée et sécurisée.

Transfert sécurisé de fichiers géré : une évolution

Tant que l’efficacité reste une priorité majeure pour les entreprises, les solutions de transfert de fichiers gérées continueront à se justifier, que le flux de travail soit de personne à personne, de personne à serveur, de serveur à personne ou de serveur à serveur. Votre solution de transfert de fichiers gérés, dans le minimum requis, devrait :

- Automatiser et sécuriser le processus de transfert de fichiers

- Être basée sur le protocole réseau FTP

- Supporter de multiples protocoles de transfert de fichiers comme FTP, SFTP, OFTP, SCP, HTTP, et HTTPS

- Fournir un reporting en temps réel et une visibilité opérationnelle sur les transferts de fichiers en transit

- Détecter et résoudre les échecs de transfert de fichiers

- Offrir une sécurité et un chiffrement pour protéger les données en transit

- Fournir des audits et des logs pour assurer la conformité interne et réglementaire

- S’intégrer à votre infrastructure de sécurité existante

La plupart des fournisseurs de solutions de transfert de fichiers gérés offrent ces atouts de base et, dans des conditions normales, se font concurrence sur le prix pour gagner des marchés. Cependant, les conditions normales ont cessé à la mi-mars. La pandémie mondiale a créé une crise de santé publique ainsi qu’une crise de cybersécurité. Depuis que les employés ont commencé à travailler à domicile, le périmètre de sécurité s’est étendu et la surface d’attaque s’est élargie. La sécurité du travail à distance s’érode alors que les pirates exploitent les employés insouciants et les réseaux domestiques non sécurisés pour accéder aux conceptions de produits, aux budgets financiers, aux dossiers du personnel et à d’autres informations confidentielles.

La sécurité et la gouvernance sont donc devenues des capacités de plus en plus importantes pour une solution de transfert sécurisé de fichiers. Malheureusement, les solutions de transfert sécurisé de fichiers ne peuvent pas suivre les changements rapides dans le paysage des menaces ou l’environnement de conformité réglementaire. En fait, plusieurs régulations de conformité ont émergé depuis que les fournisseurs de solutions de transfert sécurisé de fichiers originels ont architecturé leurs solutions, y compris le RGPD, PCI DSS, HIPAA, SOC2, NIST 800-53, et bien d’autres.

Transfert Sécurisé de Fichiers: Une Liste de Contrôle

Alors que le transfert sécurisé de fichiers traditionnel offre une meilleure sécurité que le SFTP, il laisse les bases de données et les répertoires exposés sur vos serveurs, et laisse la gouvernance à la charge de vos développeurs de flux de travail. En fin de compte, votre entreprise risque une violation de données ou de conformité lors de chaque transfert de fichiers, à moins que votre solution de transfert sécurisé de fichiers actuelle ne puisse gouverner qui accède aux informations confidentielles, sécuriser ces données en transit, et tracer et enregistrer l’activité de transfert.

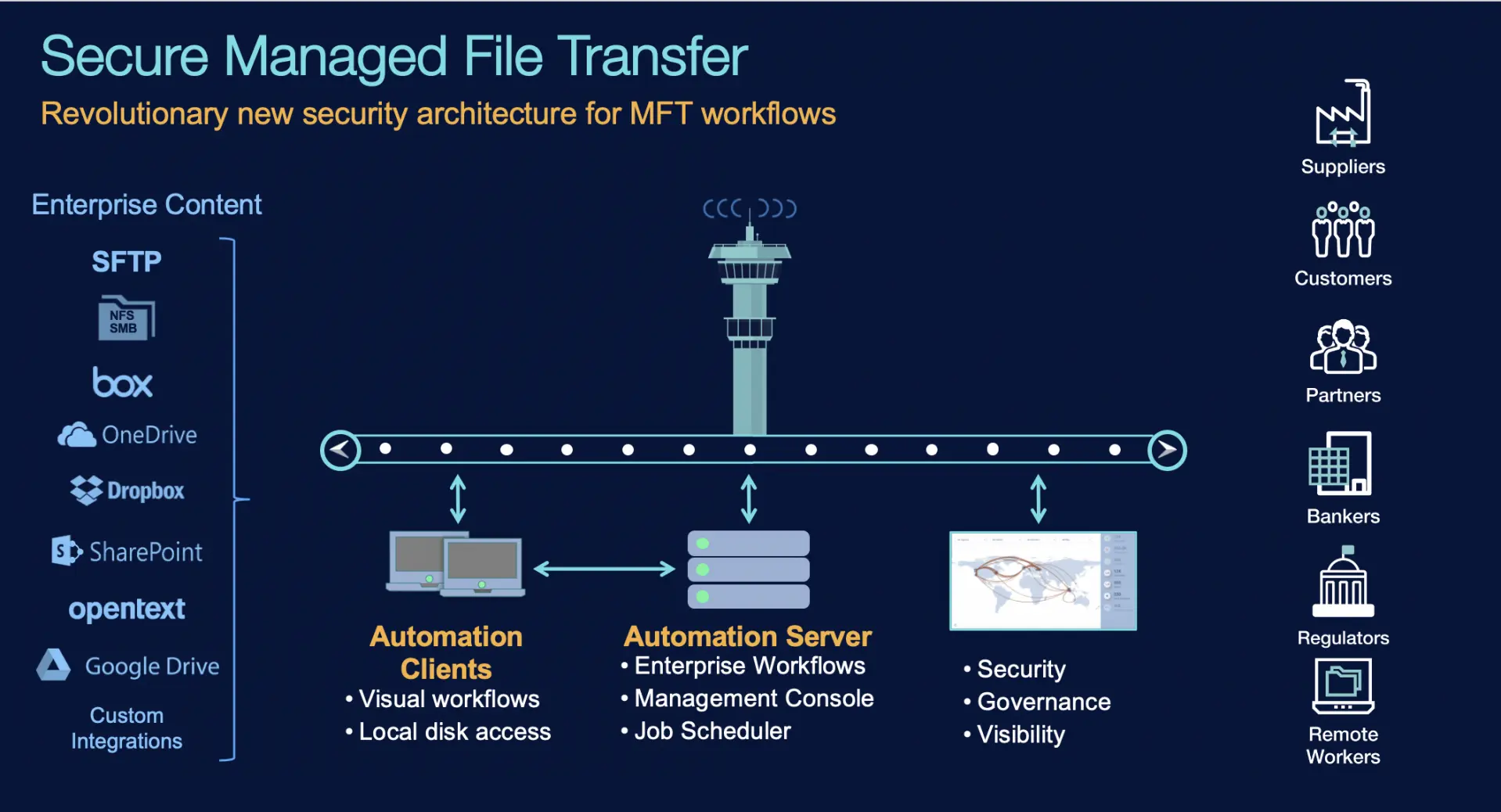

Le contenu d’entreprise partagé de manière externe devrait être acheminé via un dédale de contrôles de sécurité et de gouvernance, selon vos politiques. Par-dessus tout, vous devez pouvoir voir vos actifs de données critiques en transit, leur classe de sensibilité, qui accède à ces actifs, et dans quels domaines et lieux, tout cela pour permettre les alertes de sécurité et l’analyse médico-légale.

Le contenu d’entreprise partagé de manière externe devrait être acheminé via un dédale de contrôles de sécurité et de gouvernance, selon vos politiques. Par-dessus tout, vous devez pouvoir voir vos actifs de données critiques en transit, leur classe de sensibilité, qui accède à ces actifs, et dans quels domaines et lieux, tout cela pour permettre les alertes de sécurité et l’analyse médico-légale.

Le transfert sécurisé de fichiers de nouvelle génération nécessite une architecture qui intègre la sécurité dès la base. Prenez en compte les onze capacités suivantes, réparties en trois catégories distinctes, qui constituent une liste de vérification pour une solution moderne de transfert sécurisé de fichiers.

Sécurité du Transfert Sécurisé de Fichiers

- Appliance virtuelle durcie – réduisez la surface de menace avec un serveur appliance virtuelle durcie qui comprend le système d’exploitation, les bases de données, les systèmes de fichiers, les serveurs Web, les serveurs d’applications, etc.

- Moindre privilège – appliquez par défaut un principe de zéro confiance ou de moindre privilège à tous les accès aux dossiers et aux transferts de données. Exigez une autorisation spécifique pour obtenir un accès entre les services internes à l’appliance, un accès entre les nœuds du cluster, ainsi que les transferts de fichiers externes. Tous les accès sont soumis à des politiques d’expiration.

- Autorisé par FedRAMP et validé par FIPS – une meilleure pratique si ce n’est une exigence pour travailler avec les agences gouvernementales ; l’autorisation FedRAMP et la conformité FIPS démontrent au Département de la Défense des États-Unis que vous considérez la sécurité comme une priorité lorsque vous partagez des données confidentielles.

- AV et ATP intégrés avec quarantaine – mettez automatiquement en quarantaine les fichiers détectés, fournissez des alertes et permettez au personnel de sécurité de déverrouiller les fichiers en cas de faux positifs.

- HSM intégré – assurez-vous que tout déchiffrement de fichier nécessite l’accès aux clés stockées dans un module de sécurité durci, protégé par des couches de dérivations, transformations et obscurcissements.

- Accès sécurisé au stockage d’entreprise – accès sécurisé au contenu aux systèmes de gestion de contenu dans le cloud et sur site, aux partages de fichiers et à d’autres référentiels pour prévenir les fuites accidentelles et les violations intentionnelles.

Gouvernance des Fichiers Gérés de manière Sécurisée

- Contrôle d’accès à la création de flux – ne laissez pas la gouvernance des workflows de transfert sécurisé de fichiers comme les sources, les destinations, les classes de données sensibles, voire les chiffrements aux développeurs. Avec une visibilité unifiée, vous pouvez centraliser la gouvernance de ces workflows et exercer le même niveau de contrôle que vous avez sur les emails sécurisés et le partage sécurisé de fichiers.

- Rôles de contrôle d’accès aux dossiers granulaires – allez au-delà du niveau du répertoire racine dans le modèle de fichier en premier en permettant que les permissions d’accès soient attribuées à un dossier imbriqué. Avec une architecture axée sur la sécurité, un modèle d’accès aux données granulaires est indépendant du système d’exploitation sous-jacent.

- Politiques utilisateur basées sur les rôles – dépassez les contrôles d’accès aux données traditionnels pour contrôler qui est autorisé à partager des données, qui peut créer des workflows de transfert, qui peut les exécuter, vers quels domaines les données peuvent être envoyées, etc.

- Journaux consolidés et normalisés – agrégez les journaux du transfert sécurisé de fichiers et de tous les autres canaux de communication comme l’email sécurisé, le partage de fichiers sécurisé, le SFTP et les connecteurs d’accès au contenu. Lorsque la syntaxe et la sémantique sont normalisées dans un journal propre et unique, les analystes SIEM peuvent se concentrer sur la recherche de modèles transcanal qui indiquent des menaces ou des attaques.

Visibilité sécurisée du transfert de fichiers géré

- Visualisations de sécurité, analyses, notifications – un Tableau de bord CISO qui voit, suit et enregistre tout mouvement de données à travers tous les canaux de communication tiers pour détecter des anomalies, envoyer des alertes et permettre une analyse à des niveaux détaillés.

Si votre solution de transfert sécurisé de fichiers géré n’a pas ces capacités de sécurité, de gouvernance et de visibilité, il est temps d’envisager une mise à niveau. Seule une solution de transfert sécurisée de fichiers gérée permet à votre entreprise de s’accélérer et de protéger votre organisation.

Pour en savoir plus sur la solution de transfert sécurisé de fichiers gérée par Kiteworks, planifiez une démonstration personnalisée de Kiteworks aujourd’hui.

Ressources supplémentaires

- Article de blog Fournisseurs de logiciels de transfert sécurisé de fichiers

- Article de blog Le SFTP est-il chiffré ?

- Article de blog Options de partage de fichiers les plus sécurisées pour les entreprises & la conformité

- Article de blog Partage sécurisé de fichiers en entreprise

- Article de blog Protocole de transfert de fichiers sécurisé