Que sont les normes ISO 27001, ISO 27017 et ISO 27018 ?

Chaque année, les violations de sécurité coûtent des millions de dollars aux entreprises et mettent leurs clients en danger. Les violations de données continueront à se produire à mesure que les organisations produiront davantage de données sensibles, les partageront avec des tiers de confiance et les stockeront dans le cloud. Les entreprises doivent donc redoubler d’efforts pour garantir la sécurité de leurs données et de leurs systèmes.

Besoin de gestion de la sécurité de l’information

Les organisations collectent une grande quantité de données. Ces données comprennent des données sensibles sur les clients, la propriété intellectuelle et d’autres données essentielles à l’avantage concurrentiel et à la capacité de fonctionnement d’une organisation.

Ces données sont si précieuses qu’elles sont constamment menacées d’être volées par des cybercriminels, des États-nations malveillants, des employés mécontents ou d’autres types de personnes mal intentionnées. Il est donc essentiel d’avoir une stratégie et une architecture de gestion de la sécurité efficaces, car les organisations doivent se protéger, ainsi que leurs clients.

Normes de sécurité de l’information

Une façon pour les entreprises d’améliorer leur sécurité de l’information et de protéger leurs données sensibles est la certification ISO. Il existe en fait plusieurs normes ISO, notamment ISO 27001, ISO 27017 et ISO 27018. Quelle est la différence entre ces normes ? Lisez la suite pour en savoir plus sur ces trois normes en détail.

Certification ISO/CEI 27001

La certification ISO/CEI 27001 est simplement appelée certification ISO 27001. Elle est considérée comme la norme internationale en matière de sécurité de l’information. ISO 27001 établit les spécifications d’un système de gestion de la sécurité de l’information (SMSI). Elle a été publiée pour la première fois en 2005 par l’Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI). La certification a été révisée en 2013 et la dernière version est officiellement ISO/CEI 27001:2013.

ISO 27001, qui fait partie de la série ISO 27000 des normes de sécurité de l’information, est un cadre qui aide les organisations à établir, mettre en œuvre, exploiter, surveiller, examiner, maintenir et améliorer en permanence un SMSI.

L’approche de bonnes pratiques d’ISO 27001 aide les organisations à gérer leur sécurité de l’information en traitant les aspects humains, les processus et la technologie. La certification selon la norme ISO 27001 est reconnue dans le monde entier et indique que votre SMSI est conforme aux meilleures pratiques en matière de sécurité de l’information.

Certification ISO 27017

ISO/CEI 27017:2015 fournit des lignes directrices en matière de sécurité de l’information pour les organisations qui utilisent des services cloud. Cette norme internationale recommande et aide les fournisseurs de services cloud à mettre en place les contrôles de sécurité de l’information applicables à leurs services cloud. Ce code de bonne pratique complète également les recommandations des normes ISO/CEI 27002 et ISO/CEI 27001 en incluant des conseils de mise en œuvre et des contrôles supplémentaires spécifiques aux services cloud. ISO/CEI 27017 fournit un cadre qui conseille sur l’alignement de la gestion de la sécurité pour les services cloud et les réseaux virtuels et physiques.

Certification ISO 27018

ISO 27018 est une norme internationale créée spécifiquement pour la protection de la vie privée des données dans le cloud. Il s’agit de la norme de protection des informations personnelles identifiables (PII) dans le stockage en cloud. La norme fournit des conseils supplémentaires pour la mise en œuvre de l’ISO 27002 pour les contrôles publiés dans l’ISO/CEI 27001 et donne des indications supplémentaires sur les exigences de protection des PII pour le cloud public.

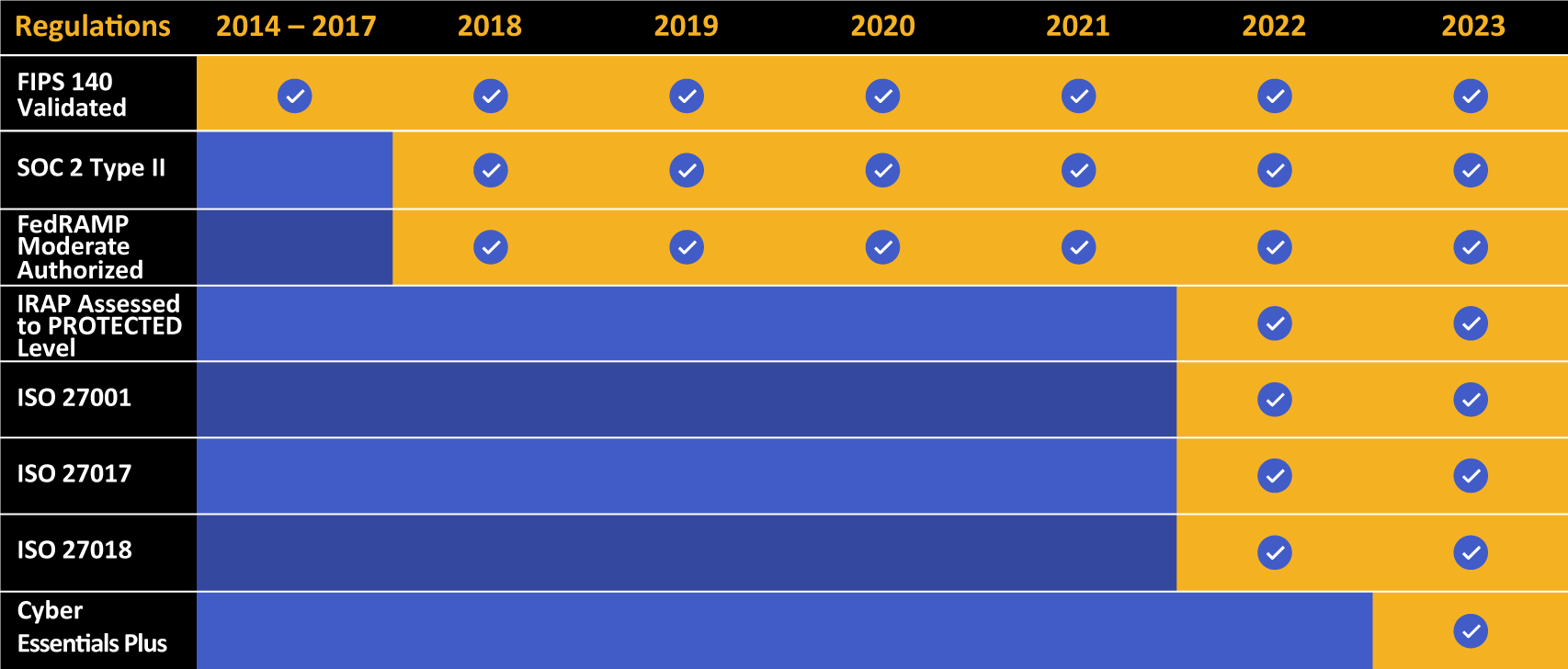

Kiteworks se vante d’une longue liste de réalisations en matière de conformité et de certification.

Comment fonctionne ISO 27001 ?

Comme ISO 27001 est considérée comme la norme internationale en matière de sécurité de l’information, concentrons-nous sur cette certification.

La norme ISO 27001 fournit aux entreprises un cadre pour protéger la confidentialité, l’intégrité et la disponibilité de l’information de l’organisation. La norme est conçue pour aider les organisations à déterminer leurs besoins en matière d’évaluation des risques, puis à définir ce qui doit être fait pour gérer ces risques. La norme exige qu’une entreprise répertorie tous les contrôles mis en œuvre dans le document de déclaration d’applicabilité.

La norme ISO 27001 est divisée en deux parties. La première partie comprend 11 clauses, et la deuxième partie, l’annexe A, fournit des lignes directrices pour 114 objectifs de contrôle et contrôles. Les quatre premières clauses présentent la norme ISO 27001. Elles comprennent :

- Introduction

- Portée

- Références normatives

- Termes et définitions

Les clauses 5 à 11 énoncent les exigences de l’ISO 27001 qui sont obligatoires pour une organisation souhaitant se conformer à la norme.

Quels sont les domaines et les contrôles de la norme ISO 27001 ?

Les contrôles ou mesures de sécurité de l’ISO 27001 sont les pratiques à mettre en place par les organisations pour réduire les risques à des niveaux acceptables. Les contrôles peuvent être techniques, organisationnels, juridiques, physiques ou humains. Il existe également 14 domaines répertoriés à l’annexe A de la norme ISO 27001. Ces domaines sont organisés dans les sections A.5 à A.18. Ils couvrent les éléments suivants :

Politiques de sécurité de l’information

Ce premier domaine comprend deux contrôles qui demandent si votre organisation dispose d’un ensemble clair de politiques visant à maintenir la sécurité de ses systèmes d’information. Ce domaine définit le ton en ce qui concerne les processus de sécurité de l’information en place et la manière dont le personnel de l’organisation est informé de ces processus. Les contrôles comprennent :

- Document de politique de sécurité de l’information

- Examen de la politique de sécurité de l’information

Organisation de la sécurité de l’information

Les sept contrôles de cette section fournissent le cadre de base pour la mise en œuvre et l’exploitation de la sécurité de l’information en définissant son organisation interne. Les contrôles comprennent :

- Engagement de la direction envers la sécurité de l’information

- Coordination de la sécurité de l’information

- Attribution des responsabilités en matière de sécurité de l’information

Sécurité des ressources humaines

Les neuf contrôles de cette section veillent à ce que les employés d’une organisation soient embauchés, formés et gérés de manière sécurisée. Ces contrôles exigent que chaque employé soit clairement conscient de ses responsabilités en matière de sécurité de l’information. Les contrôles comprennent :

- Rôles et responsabilités

- Conditions d’emploi

- Responsabilités de la direction

- Sélection

- Sensibilisation, formation et éducation à la sécurité de l’information

- Procédure disciplinaire

- Responsabilités en cas de cessation d’emploi

- Restitution des actifs

- Suppression des droits d’accès

Gestion des actifs

La certification ISO 27001 exige qu’une organisation identifie ses actifs d’information, en attribue la propriété, les classe et applique des processus de gestion en fonction de ces classifications. Les dix contrôles de cette section veillent à ce que les actifs de sécurité de l’information soient identifiés, que les responsabilités en matière de sécurité de ces actifs soient désignées et que les employés sachent comment gérer ces actifs en fonction des niveaux de classification prédéfinis. Les contrôles comprennent :

- Inventaire des actifs

- Propriété des actifs

- Utilisation acceptable des actifs

- Directives de classification

- Étiquetage et traitement de l’information

Contrôle d’accès

Le domaine du contrôle des actifs est l’une des plus grandes sections avec 14 contrôles. Ces contrôles limitent l’accès aux informations et aux actifs d’information en fonction des besoins de l’entreprise. Les contrôles prévoient à la fois un accès physique et logique. Les contrôles comprennent :

- Politique de contrôle d’accès

- Inscription des utilisateurs

- Gestion des privilèges

- Gestion des mots de passe des utilisateurs

- Examen des droits d’accès des utilisateurs

- Équipement utilisateur non surveillé

- Politique de bureau et d’écran vide

- Authentification des utilisateurs pour les connexions externes

- Identification de l’équipement dans les réseaux

- Ségrégation dans les réseaux

- Procédures de connexion sécurisées

- Identification et authentification des utilisateurs

- Système de gestion des mots de passe

- Limitation de la durée de connexion

Cryptographie

Une organisation doit avoir une politique documentée pour gérer le chiffrement. Les deux contrôles de cette section fournissent la base pour une utilisation appropriée des solutions de chiffrement afin de protéger la confidentialité, l’authenticité et l’intégrité des informations. Les contrôles comprennent :

- Politique d’utilisation des contrôles cryptographiques

- Gestion des clés

Sécurité physique et environnementale

Il s’agit du plus grand domaine qui comprend 15 contrôles visant à protéger les informations de l’organisation contre les risques réels. Les 15 contrôles permettent de prévenir l’accès non autorisé aux zones physiques. Ils permettent également de protéger les équipements et les installations contre toute compromission, qu’elle soit humaine ou naturelle. Ce domaine comprend également des contrôles pour les employés qui travaillent à distance. Les contrôles comprennent :

- Contrôles d’accès physique

- Protection contre les menaces externes et environnementales

- Sécurisation des bureaux, des salles et des installations

- Travail dans des zones sécurisées

- Accès public, zones de livraison et de chargement

- Implantation et protection de l’équipement

- Prise en charge des services publics

- Sécurité du câblage

- Maintenance de l’équipement

- Sécurité de l’équipement hors site

- Élimination ou réutilisation sécurisée de l’équipement

- Retrait de la propriété

Sécurité des opérations

Ce domaine exige qu’une entreprise sécurise les installations de traitement de l’information et les systèmes constituant son SMSI. Les 14 contrôles de cette section garantissent que les systèmes sont sécurisés et protégés contre la perte de données. Les contrôles abordent également le besoin d’une organisation d’enregistrer les événements, de générer des preuves, de vérifier périodiquement les vulnérabilités et de prendre des mesures pour empêcher les activités d’audit d’affecter les opérations. Les contrôles comprennent :

- Procédures d’exploitation documentées

- Gestion des changements

- Séparation des tâches

- Séparation des installations de développement, de test et d’exploitation

- Prestation de services

- Surveillance et examen des services de tiers

- Gestion des modifications des services de tiers

Sécurité des communications

Ce domaine comprend sept contrôles répartis en deux sections :

- Les contrôles qui empêchent les attaquants d’accéder à des informations sensibles en exploitant les vulnérabilités de la sécurité du réseau de l’organisation

- Les contrôles pour le transfert d’informations

Quelques exemples de contrôles techniques qui aident à protéger les informations au sein des systèmes et applications d’une organisation comprennent les pare-feu, les listes de contrôle d’accès, la ségrégation logique ou virtuelle et les systèmes de détection d’intrusion. Les contrôles comprennent :

- Politiques et procédures d’échange d’informations

- Accords d’échange

- Supports physiques en transit

- Messagerie électronique

- Systèmes d’information commerciale

Acquisition, développement et maintenance des systèmes

Ce domaine couvre la manière dont une organisation gère les changements du système d’information au fil du temps. Les 13 contrôles de ce domaine garantissent que la sécurité de l’information est prise en compte (si ce n’est pas une priorité) lors de l’achat de nouveaux systèmes ou de la mise à niveau des systèmes existants. Les contrôles comprennent :

- Analyse et spécification des exigences en matière de sécurité de l’information

- Sécurisation des services d’application sur les réseaux publics

- Protection des transactions des services d’application

Relations avec les fournisseurs

Lorsqu’ils cherchent à obtenir la certification ISO 27001, les entreprises se concentrent souvent sur les opérations internes et les systèmes opérationnels et négligent la gestion des risques liés aux fournisseurs. Les cinq contrôles de cette section garantissent que les actions externalisées effectuées par les fournisseurs utilisent également des contrôles de sécurité de l’information appropriés. Les contrôles comprennent :

- Politique de sécurité de l’information pour les relations avec les fournisseurs

- Prise en compte de la sécurité dans les accords avec les fournisseurs

- Chaîne d’approvisionnement en technologies de l’information et de la communication

Gestion des incidents de sécurité de l’information

En cas d’impact d’une menace ou d’un incident de sécurité, un processus de gestion des incidents doit être en place pour faciliter le signalement, l’évaluation, la réponse et les enseignements tirés afin d’éviter une récurrence. Les contrôles comprennent :

- Signalement des événements de sécurité de l’information

- Signalement des faiblesses de sécurité

- Responsabilités et procédures

- Apprentissage des incidents de sécurité de l’information

- Collecte de preuves

Aspects de la sécurité de l’information dans la gestion de la continuité des activités

Ce domaine reconnaît que la sécurité de l’information peut facilement être oubliée en cas de perturbation des activités. Les cinq contrôles de ce domaine garantissent la continuité de la gestion de la sécurité de l’information pendant de telles perturbations. Les contrôles comprennent :

- Inclusion de la sécurité de l’information dans le processus de gestion de la continuité des activités

- Gestion de la continuité des activités et évaluation des risques

- Élaboration et mise en œuvre de plans de continuité incluant la sécurité de l’information

- Cadre de planification de la continuité des activités

- Tests, maintenance et réévaluation des plans de continuité des activités

Conformité

Ce dernier domaine détaille la manière dont une organisation se conforme aux lois sur la sécurité de l’information. Les huit contrôles de cette section fournissent un cadre pour éviter les violations légales, statutaires, réglementaires et contractuelles. Les contrôles comprennent :

- Identification de la législation applicable

- Droits de propriété intellectuelle (DPI)

- Protection des enregistrements organisationnels

- Protection des données et confidentialité des informations personnelles

- Prévention de l’utilisation abusive des installations de traitement des informations

- Conformité aux politiques et normes de sécurité

- Vérification de la conformité technique

Pourquoi vous avez besoin d’une organisation tierce pour obtenir la certification ISO 27001

La certification ISO 27001 par un organisme d’évaluation tiers indépendant est une bonne approche pour démontrer la conformité de votre entreprise. L’organisme tiers peut certifier le système de gestion de la sécurité de l’information d’une organisation par rapport aux exigences ou certifier les personnes chargées de mettre en œuvre ou d’auditer une organisation par rapport aux exigences de l’ISO 27001.

Documenter et mettre en œuvre des exigences liées à la sécurité de l’information (telles que l’évaluation des risques) ne sont que des parties des tâches si une organisation souhaite obtenir la certification ISO 27001. La norme exige également que les organisations effectuent des examens de gestion des audits internes et traitent les non-conformités et les actions correctives.

Combien de temps faut-il à une organisation pour obtenir la certification ISO 27001 ?

Le temps nécessaire au processus de certification ISO 27001, de la mise en œuvre à l’achèvement de l’audit de certification, dépend de différentes variables telles que les ressources disponibles, l’expertise, l’expérience des exigences de la norme, et autres. Cependant, le processus complet prend généralement de trois à douze mois.

Comment Kiteworks peut aider votre organisation à obtenir la certification ISO/IEC 27001

Kiteworks fournit le cadre pour aider les organisations à obtenir la certification ISO/IEC 27001. Les clients de Kiteworks peuvent démontrer à leurs fournisseurs et clients leur engagement à maintenir la confidentialité des communications de contenu sensible et à respecter les normes mondiales.

Kiteworks répond également à plusieurs normes de conformité mondiales, notamment FedRAMP, le Règlement général sur la protection des données (RGPD), SOC 2, le Cybersecurity Maturity Model Certification (CMMC), et les Federal Information Processing Standards (FIPS), entre autres.

Planifiez une démonstration personnalisée de Kiteworks pour voir comment cela fonctionne et en savoir plus sur la manière dont cela fournit le cadre pour que les organisations se préparent à la certification.