Directive NIS 2 : comment se traduit-elle pour votre entreprise ?

La Directive sur la sécurité des réseaux et des systèmes d’information (Directive NIS) est une législation adoptée par l’Union européenne (UE) en 2016 pour renforcer la cybersécurité et protéger les services essentiels et les infrastructures contre les menaces cybernétiques. La Directive NIS exige des États membres de l’UE qu’ils établissent un cadre national pour la sécurité des réseaux et des systèmes d’information et désignent certains opérateurs de services essentiels (OES) et fournisseurs de services numériques (DSP) comme « infrastructures critiques » qui doivent répondre aux normes de cybersécurité. La directive impose également des exigences en matière de signalement d’incidents et requiert que les États membres coopèrent sur les questions de cybersécurité.

Évolution de la Directive NIS

La Directive NIS visait à accroître la coopération entre les États membres, à promouvoir une culture de la sécurité à travers les industries vitales pour l’économie ou la société, et à garantir que les fournisseurs de services numériques et les opérateurs de services essentiels répondent aux exigences nécessaires en matière de cybersécurité.

Cependant, avec la transformation numérique rapide et l’augmentation des cybermenaces, une législation plus complète s’avérait nécessaire. Cela a conduit la Commission européenne à proposer la Directive NIS 2 en décembre 2020.

La Directive NIS 2, une version améliorée de la Directive NIS, vise à combler les lacunes et incohérences identifiées, telles que celles liées aux exigences de sécurité et à la supervision des principaux fournisseurs de services numériques. Elle élargit également son champ d’application pour couvrir davantage de secteurs tels que les services postaux et de messagerie, la gestion des eaux usées, etc., et introduit des mesures de surveillance plus strictes.

La Directive NIS 2 vise également à harmoniser davantage les obligations de sécurité des entreprises, en simplifiant l’environnement réglementaire et en prévenant le forum shopping.

En novembre 2022, l’Union européenne a annoncé son intention d’élargir le champ d’application de la Directive sur les réseaux et systèmes d’information (NIS) comme solution contre les vulnérabilités et menaces cybernétiques. Ces réformes, désormais désignées sous le nom de NIS 2, visent à établir une cyber résilience plus forte en ajoutant les fournisseurs de TI externalisés et les fournisseurs de services gérés (MSP) à la couverture actuelle de la directive. Comme prévu, les nouvelles règles affecteront les fournisseurs de services essentiels, tels que l’énergie, les soins de santé, les transports ou l’eau, qui seront contraints de se conformer aux réglementations et risquent d’encourir des amendes allant jusqu’à 17 millions de livres sterling au Royaume-Uni et 10 millions d’euros ou 2 % du chiffre d’affaires mondial dans l’UE pour tout manquement.

L’approbation formelle de la Directive NIS 2 a eu lieu le 10 novembre 2022, avec la publication formelle entrant en vigueur le 16 janvier 2023. Cela signifie que les États membres de l’UE doivent commencer la mise en œuvre dans les 21 mois suivant la date de publication. Ainsi, la mise en œuvre doit être achevée avant le 17 octobre 2024.

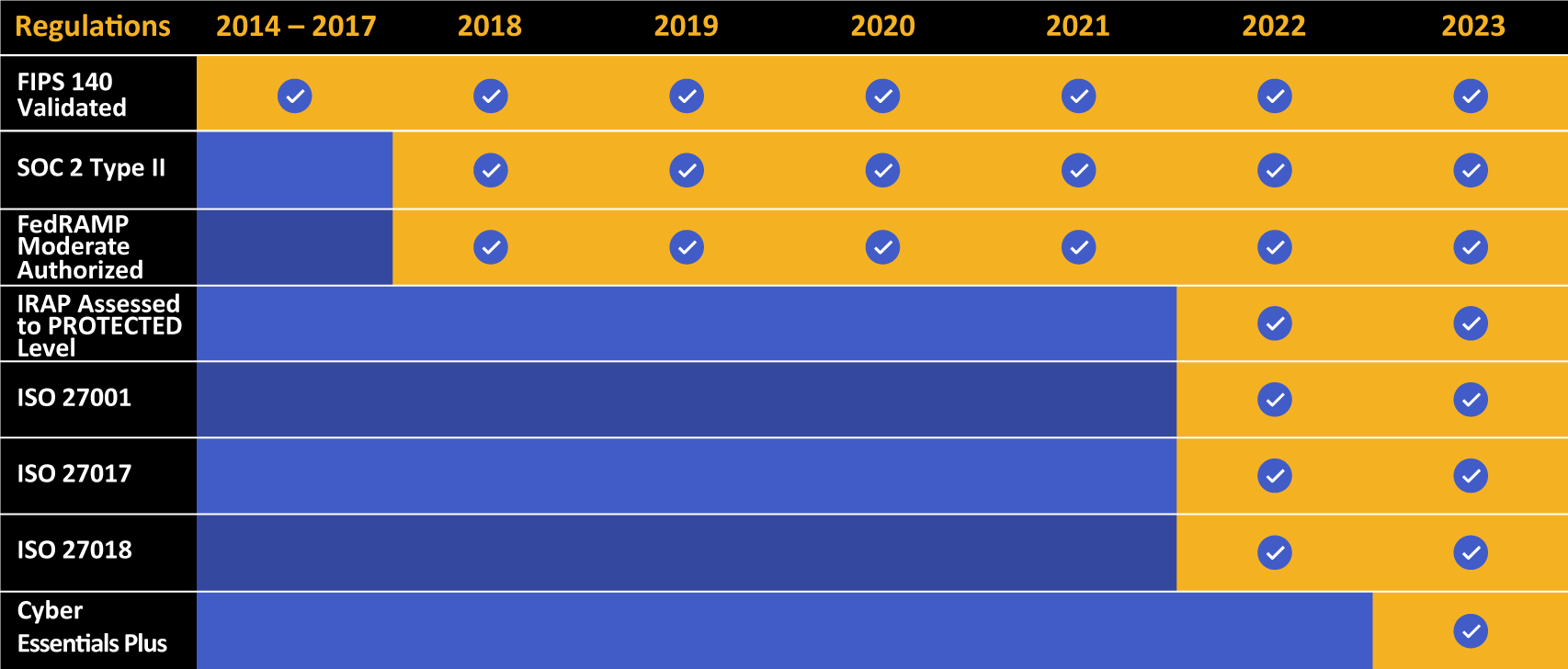

Kiteworks se targue d’une longue liste de réalisations en matière de conformité et de certification.

Directive NIS 2 : Principaux Changements

La directive NIS 2 abroge la directive NIS originale et crée un ensemble de règles plus étendu et standardisé sur la cybersécurité pour les organisations menant leurs activités au sein de l’UE. La NIS 2 comprend plusieurs changements majeurs, y compris :

Élargissement du champ d’application de la directive NIS 2

Le nombre d’organisations soumises à la directive NIS 2 a considérablement augmenté par rapport à la directive NIS originale. La nouvelle directive NIS 2 définit spécifiquement les organisations auxquelles les obligations s’appliquent. L’inclusion des services postaux, de la gestion des déchets, de la production et de la distribution chimiques et des secteurs agroalimentaires portera le nombre de secteurs couverts par la directive NIS 2 de 19 à 35.

De plus, la NIS 2 fournit plus de détails sur les entités de ces secteurs qui sont soumises aux exigences. Toute entité comptant plus de 250 employés et un chiffre d’affaires annuel de plus de €50 millions et/ou un bilan annuel supérieur à €43 millions est concernée. Et dans certaines circonstances, les entités doivent se conformer indépendamment de la taille de l’entreprise, comme les fournisseurs de réseaux de communications électroniques publics.

Renforcement des exigences de sécurité dans la directive NIS 2

La directive NIS 2 renforce les exigences de sécurité pour les entreprises en imposant une approche de gestion des risques et en fournissant une liste minimale d’éléments de sécurité de base qui doivent être appliqués. De plus, elle introduit des dispositions plus spécifiques sur le processus de signalement des incidents, le contenu des rapports et les délais (c’est-à-dire, dans les 24 heures suivant la découverte de l’incident).

Collaboration accrue avec la directive NIS 2

La directive NIS 2 vise à renforcer la collaboration en augmentant la confiance et en facilitant le partage d’informations entre les États membres de l’UE et leur gestion coordonnée des crises cybernétiques à grande échelle au niveau de l’UE. Cela a conduit à la création du Réseau européen de liaison en cas de crise cybernétique (EU CyCLONe), qui est spécifiquement dédié à ces initiatives au niveau de l’UE.

Signalement d’incidents plus rapide avec la directive NIS 2

La directive NIS 2 exige que les entités clés et critiques notifient leurs équipes nationales de réponse aux incidents de sécurité informatique (CSIRTs) ou, le cas échéant, les autorités compétentes concernées de tout incident ayant un effet majeur sur leurs services. Les mesures à prendre comprennent : envoyer un avertissement précoce dans les 24 heures suivant la prise de conscience de l’incident, qui doit mentionner si l’incident pourrait être le résultat d’actes malveillants ou avoir un effet transfrontalier ; envoyer une notification d’incident dans les 72 heures, fournissant un premier examen de l’incident et son ampleur et ses conséquences ; envoyer un rapport intermédiaire si demandé par le CSIRT, ou l’autorité compétente ; et envoyer un rapport final au plus tard un mois après la notification de l’incident, qui doit détailler la cause probable de l’incident, toutes les mesures d’atténuation employées, et toutes les répercussions transfrontalières de l’incident.

Application de la conformité à la directive NIS 2

Les États membres de l’UE pourront utiliser un système d’application rigoureux, qui comprend le droit de réaliser des inspections, des évaluations de sécurité et d’exiger des données et documents. Les infractions à la directive NIS 2 pourraient entraîner de lourdes pénalités financières :

- Jusqu’à €10 millions ou 2 % du chiffre d’affaires annuel mondial total pour les OES (Opérateur de Services Essentiels)

- Jusqu’à €10 millions ou 2 % du chiffre d’affaires annuel mondial total pour les DSPs (Fournisseurs de Services Numériques)

La Directive NIS 2 atténue les risques tiers dans la chaîne d’approvisionnement

La chaîne d’approvisionnement est une cible de cyberattaques. La gestion des risques de la chaîne d’approvisionnement (SCRM) cherche à comprendre et à équilibrer les différences entre les contrôles de sécurité existants, les vulnérabilités potentielles, les exigences réglementaires et les objectifs commerciaux. La Directive NIS 2 prend en compte ce risque de cybersécurité en exigeant une gestion des risques rigoureuse de la chaîne d’approvisionnement.

La Directive NIS 2 introduit des exigences de sécurité plus strictes et basées sur le risque

Une approche de la sécurité basée sur le risque sous-tend les nouvelles obligations de sécurité de la Directive NIS 2. Cette approche est en accord avec d’autres réglementations telles que le Règlement Général sur la Protection des Données (RGPD). Les techniques de réponse aux incidents et de gestion des crises et des risques jouent un rôle clé dans la conformité à la NIS 2 et devraient constituer une base pour la mise en œuvre des mesures de sécurité décrites dans la directive. Pour maintenir un haut niveau de sécurité au sein des fournisseurs de services essentiels, la NIS 2 exige que les organisations concernées se conforment à des exigences strictes pour :

- Réaliser une évaluation des risques et avoir en place des politiques de sécurité des systèmes d’information suffisantes

- Prévenir, détecter et répondre rapidement aux incidents

- Gestion de crise et continuité opérationnelle en cas d’incident cyber majeur

- Assurer la sécurité de leur chaîne d’approvisionnement

- Assurer la sécurité de leurs réseaux et systèmes d’information

- Disposer de politiques et procédures évaluant l’efficacité des pratiques de gestion des risques de cybersécurité

- Utiliser un chiffrement fort

Comment les entreprises peuvent améliorer leur préparation à la conformité avec la directive NIS 2

Les entreprises peuvent améliorer leur préparation à la conformité NIS 2 en mettant en œuvre les mesures suivantes, telles que :

Modèle de confiance zéro défini par le contenu

Les modèles de confiance zéro sont basés sur le principe de « ne jamais faire confiance, toujours vérifier », limitant l’accès au réseau ou au système d’une entreprise uniquement aux utilisateurs autorisés. Des politiques d’authentification doivent être mises en place pour garantir qu’aucun accès n’est accordé à moins que l’utilisateur n’ait été identifié par le système via l’authentification multifactorielle (MFA) ou un autre processus de vérification. Une approche de confiance zéro définie par le contenu devrait inclure des politiques de contrôle d’accès granulaires et des journaux pour permettre aux entreprises de protéger leurs communications de contenu sensibles contre les risques de cybersécurité et de conformité.

Gestion des risques de cybersécurité

La gestion des risques doit être un composant central de toute stratégie de sécurité d’organisation. Des évaluations des risques doivent être menées régulièrement pour identifier toute menace ou vulnérabilité potentielle. Des politiques et des contrôles doivent également être mis en place pour contrer toute menace identifiée. Cela inclut des solutions techniques, telles que les pare-feu, les systèmes de détection d’intrusion et la protection antivirus/antimalware, ainsi que des solutions non techniques telles que la formation à la sécurité des employés et des procédures pour gérer et surveiller les risques potentiels.

Authentification multifactorielle

L’authentification multifactorielle peut être utilisée pour ajouter une couche supplémentaire de sécurité à l’authentification des utilisateurs. Cela exige des utilisateurs qu’ils entrent deux facteurs d’authentification ou plus, tels qu’un nom d’utilisateur et un mot de passe, afin d’accéder à un système ou à une ressource. C’est particulièrement important pour l’accès à distance, où un processus de vérification supplémentaire, tel qu’un code à usage unique envoyé par SMS ou e-mail, ajoute une couche de sécurité supplémentaire.

Chiffrement de bout en bout

Le chiffrement de bout en bout est essentiel pour protéger les données sensibles stockées ou transmises sur un réseau. Il s’agit d’un processus de brouillage des données, les rendant illisibles jusqu’à ce qu’elles soient déverrouillées à l’aide d’une clé appropriée. Plusieurs algorithmes de chiffrement peuvent être utilisés, tels que le chiffrement AES-256. Le chiffrement peut également être utilisé pour anonymiser les données ou pour garantir que seuls les utilisateurs autorisés y aient accès, comme via une clé de chiffrement.

Partage sécurisé de fichiers

Cela implique la mise en œuvre d’une solution de partage sécurisé de fichiers pour protéger les données confidentielles contre le partage avec des individus non autorisés. Cela peut inclure l’utilisation de politiques de contrôle d’accès pour permettre uniquement au personnel autorisé d’accéder aux données et des outils pour surveiller quels membres du personnel partagent des fichiers. De plus, la gestion des droits numériques (DRM) peut être utilisée pour contrôler qui peut ouvrir, modifier et partager des fichiers, et l’accès peut être restreint en fonction des rôles et des profils d’utilisateur.

Courriel sécurisé

Le courrier électronique est souvent la première cible des escroqueries d’ingénierie sociale ou de hameçonnage, il est donc important de s’assurer que les e-mails sont sécurisés et que toute information sensible soit chiffrée. Les solutions de courrier électronique sécurisé peuvent aider à protéger contre l’accès non autorisé ou l’interception de messages, et peuvent inclure le chiffrement, les signatures numériques et d’autres mesures de sécurité.

Programme de formation et de sensibilisation à la sécurité

Il est essentiel que le personnel soit conscient des pratiques appropriées en matière de cybersécurité et puisse reconnaître et éviter les menaces potentielles. Cela peut être accompli grâce à des programmes de formation à la sensibilisation à la sécurité, qui peuvent inclure des sujets tels que les escroqueries par hameçonnage, les tactiques d’ingénierie sociale et la création de mots de passe robustes. De plus, il est important que les employés restent informés des nouvelles mesures de sécurité, des meilleures pratiques et des dernières menaces.

Solutions de sécurité réseau

Les pare-feux, les systèmes de prévention des intrusions et les solutions antivirus/antimalware sont tous des éléments essentiels d’une solution de sécurité réseau complète. Les pare-feux peuvent être utilisés pour contrôler le flux de trafic entrant et sortant du système, empêchant ainsi l’accès non autorisé. Les systèmes de détection des intrusions peuvent détecter toute activité malveillante, telle que les logiciels malveillants, la perte de données et les tentatives de piratage, et alerter les administrateurs. Les solutions antivirus/antimalware peuvent protéger contre tout logiciel malveillant qui pourrait être présent sur le système. De plus, une stratégie de sécurité efficace doit également inclure des analyses régulières des systèmes et des réseaux, l’application de correctifs, la surveillance et les tests.

Kiteworks soutient les entreprises avec un réseau de contenu privé conforme à la directive NIS 2

Kiteworks aide les organisations à démontrer leur conformité à la Directive NIS 2. Comment ? Le réseau de contenu privé Kiteworks offre les plus hauts niveaux de visibilité et de contrôle de leur contenu sensible, y compris où il est stocké, qui y a accès et avec qui il est partagé. Ces capacités, prises ensemble, aident à se conformer aux exigences rigoureuses de la Directive NIS 2. La plateforme Kiteworks y parvient à travers :

Application de la conformité avec les politiques de sécurité des systèmes d’information

Kiteworks permet aux clients de standardiser les politiques de sécurité à travers les e-mails, le partage sécurisé de fichiers, les mobiles, le transfert sécurisé de fichiers, SFTP, et plus encore avec la possibilité d’appliquer des contrôles de politique granulaires pour protéger la confidentialité des données. Les administrateurs peuvent définir des permissions basées sur les rôles pour les utilisateurs externes, renforçant ainsi la conformité à la Directive NIS 2 de manière cohérente à travers les canaux de communication.

Soutien à la continuité des affaires

Maintenir des registres précis de toutes les activités et données techniques avec des affichages de suivi conviviaux, permettant aux journaux d’audit de servir le double objectif de garantir qu’une organisation peut enquêter sur les violations de données et fournir des preuves de conformité lors des audits. En cas de violation, cela donne à une organisation la capacité de voir exactement ce qui a été exfiltré afin qu’elle puisse immédiatement commencer la récupération après sinistre et continuer ses activités quotidiennes tout en maintenant la conformité.

Définition et application des pratiques de base en matière d’hygiène cybernétique

L’ISO a validé Kiteworks pour protéger efficacement votre contenu sensible contre les risques de cyberattaques (ISO 27001), y compris lorsqu’il est déployé en tant que service cloud (ISO 27017), et pour protéger votre organisation contre les fuites dommageables d’informations personnelles identifiables comme validé par l’ISO 27018. De plus, Kiteworks possède une bibliothèque de certifications de conformité, incluant la conformité et la certification SOC 2. Ces certifications, combinées à l’architecture à locataire unique et au durcissement multicouche, valident la capacité de Kiteworks à atténuer le risque de contenu avec le système de gestion de contenu et à maintenir vos pratiques de cyberhygiène de base en conformité avec la NIS 2.

Protection du contenu par chiffrement

Assurez le chiffrement au niveau des volumes et des fichiers de tout contenu au repos (avec le chiffrement AES-256) et le chiffrement TLS en transit pour protéger le contenu contre les accès non autorisés, la corruption des données et les logiciels malveillants. Le chiffrement flexible permet aux clients d’utiliser le chiffrement de bout en bout de Kiteworks et de créer des passerelles vers des partenaires ayant des normes différentes telles qu’OpenPGP, S/MIME et TLS. L’email sécurisé de Kiteworks fournit un chiffrement et des contrôles de sécurité uniformes avec une passerelle de protection des emails (EPG) qui garantit que seuls les utilisateurs authentifiés peuvent lire les messages.

Établissement de politiques de contrôle d’accès et de gestion des actifs

Les administrateurs de Kiteworks mettent en place des contrôles granulaires pour protéger le contenu sensible et faire respecter les politiques de conformité, permettant aux propriétaires d’entreprise de gérer facilement le contenu, les dossiers, les invitations et les contrôles d’accès pour assurer la conformité de tout contenu avec la NIS 2. Le contrôle d’accès peut être encore géré en conformité avec le géorepérage, l’activation d’applications, le filtrage des types de fichiers et le contrôle de transfert des emails.

Kiteworks offre une gamme de fonctionnalités pour faire respecter la conformité aux politiques de sécurité des systèmes d’information, gérer les incidents avec efficacité, soutenir la continuité des activités, gérer les vulnérabilités dans le développement et la maintenance, définir et appliquer les pratiques de base en matière d’hygiène cybernétique, protéger le contenu par chiffrement, établir des politiques de contrôle d’accès et de gestion des actifs, et vérifier les utilisateurs avec l’authentification multifactorielle. Ces fonctionnalités permettent aux organisations de détecter et de répondre aux incidents de sécurité, de gérer les vulnérabilités et de maintenir la conformité aux exigences de la directive NIS 2.

Les entreprises de l’UE souhaitant entamer leur mise en conformité avec la directive NIS 2 peuvent planifier une démo personnalisée pour en savoir plus sur la plateforme Kiteworks.

Ressources supplémentaires

- Vidéo Directive NIS 2 : Exigences, obligations et comment Kiteworks peut aider à la conformité

- Dossier Optimiser la gouvernance du partage de fichiers, la conformité et la protection du contenu

- Webinaire Débloquez la puissance de la VRAIE confiance zéro grâce aux politiques de risque basées sur le contenu

- Étude de cas Atténuer les risques avec une plateforme unique de partage de fichiers sécurisée

- Article de blog Architecture de confiance zéro : Ne jamais faire confiance, toujours vérifier