NIS 2-Richtlinie: Was bedeutet sie für Ihr Unternehmen?

Die Richtlinie über Netzwerk- und Informationssysteme (NIS-Richtlinie) ist ein von der Europäischen Union (EU) im Jahr 2016 verabschiedetes Gesetz, das die Cybersicherheit erhöhen und wesentliche Dienste sowie Infrastrukturen vor Cyberbedrohungen schützen soll. Die NIS-Richtlinie verpflichtet die EU-Mitgliedstaaten, einen nationalen Rahmen für Netzwerk- und Informationssicherheit zu schaffen und bestimmte Betreiber wesentlicher Dienste (OES) sowie Anbieter digitaler Dienste (DSPs) als „kritische Infrastrukturen“ auszuweisen, die Cybersicherheitsstandards erfüllen müssen. Die Richtlinie schreibt zudem Berichtspflichten bei Vorfällen vor und fordert die Mitgliedstaaten zur Zusammenarbeit in Fragen der Cybersicherheit auf.

Entwicklung der NIS-Richtlinie

Die NIS-Richtlinie zielte darauf ab, die Zusammenarbeit zwischen den Mitgliedstaaten zu erhöhen, eine Kultur der Sicherheit in für die Wirtschaft oder Gesellschaft lebenswichtigen Branchen zu fördern und sicherzustellen, dass Anbieter digitaler Dienste und Betreiber wesentlicher Dienste die notwendigen Cybersicherheitsanforderungen erfüllen.

Aufgrund der rasanten digitalen Transformation und der zunehmenden Cyberbedrohungen war jedoch eine umfassendere Gesetzgebung erforderlich. Dies führte dazu, dass die Europäische Kommission im Dezember 2020 den Entwurf der NIS 2-Richtlinie vorschlug.

Die NIS 2-Richtlinie, eine erweiterte Version der NIS-Richtlinie, zielt darauf ab, identifizierte Lücken und Inkonsistenzen anzugehen, wie zum Beispiel solche, die sich auf die Sicherheitsanforderungen und die Überwachung wichtiger digitaler Dienstleister beziehen. Sie erweitert auch den Geltungsbereich, um weitere Sektoren wie Post- und Kurierdienste, Abwasserwirtschaft usw. abzudecken, und führt strengere Aufsichtsmaßnahmen ein.

Die NIS 2-Richtlinie zielt auch darauf ab, die Sicherheitsverpflichtungen von Unternehmen weiter zu harmonisieren, die regulatorische Umgebung zu vereinfachen und Forum Shopping zu verhindern.

Im November 2022 kündigte die Europäische Union ihre Absicht an, den Geltungsbereich der Richtlinie über Netzwerk- und Informationssysteme (NIS) als Lösung gegen Cyber-Schwachstellen und -Bedrohungen zu erweitern. Diese Reformen, die nun als NIS 2 bezeichnet werden, zielen darauf ab, eine stärkere Cyber-Resilienz zu etablieren, indem IT-Outsourcing-Anbieter und Managed-Service-Provider (MSPs) in die aktuelle Abdeckung der Richtlinie aufgenommen werden. Wie erwartet, werden die neuen Regeln wesentliche Dienstleister wie Energie, Gesundheitswesen, Verkehr oder Wasser betreffen, was sie dazu zwingen wird, sich an die Vorschriften zu halten und das Risiko einzugehen, in Großbritannien Strafen von bis zu 17 Millionen Pfund und in der EU 10 Millionen Euro oder 2 % des weltweiten Umsatzes bei Nichteinhaltung zu zahlen.

Die formelle Genehmigung von NIS 2 erfolgte am 10. November 2022, das formelle Inkrafttreten am 16. Januar 2023. Dies bedeutet, dass die EU-Mitgliedstaaten mit der Umsetzung innerhalb von 21 Monaten nach dem Veröffentlichungsdatum beginnen müssen. Somit muss die Umsetzung bis zum 17. Oktober 2024 abgeschlossen sein.

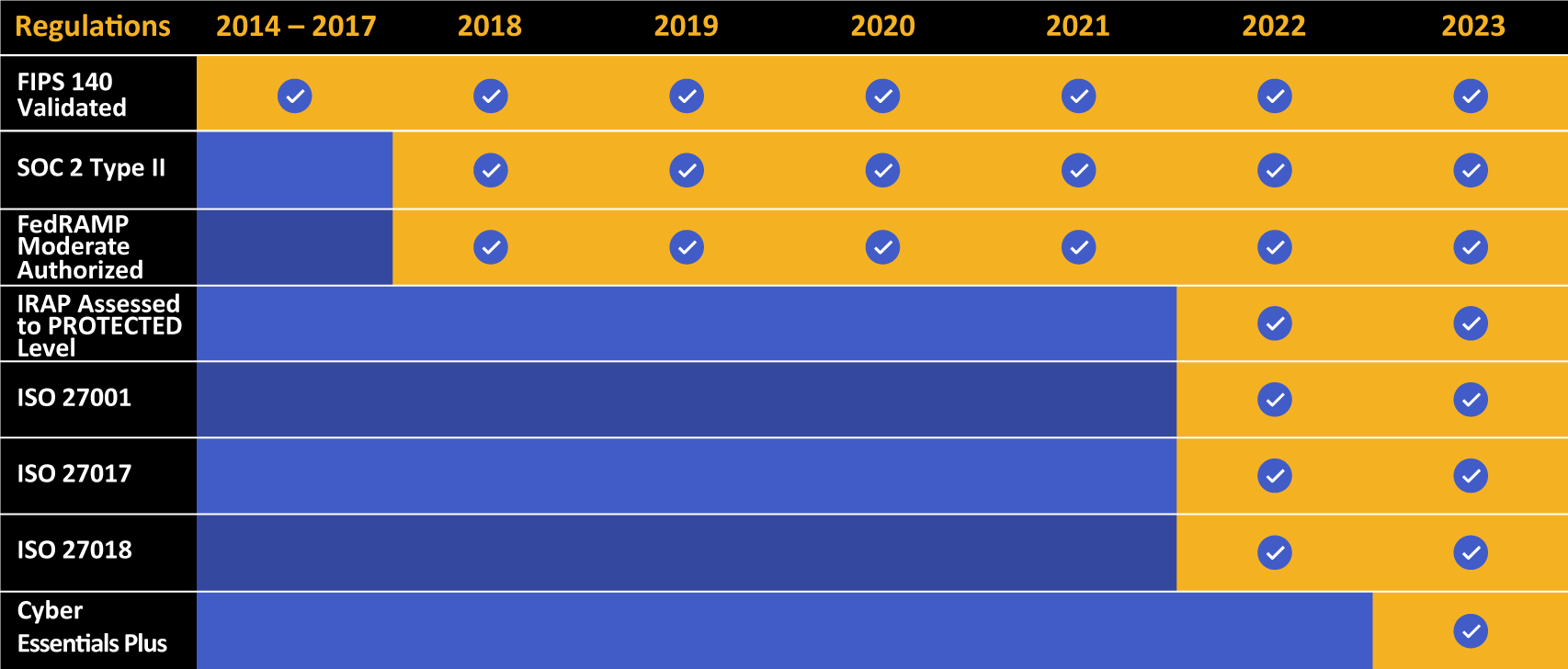

Kiteworks kann eine lange Liste von Compliance- und Zertifizierungserfolgen vorweisen.

NIS 2-Richtlinie: Wesentliche Änderungen

Die NIS-2-Richtlinie hebt die ursprüngliche NIS-Richtlinie auf und schafft einen umfangreicheren und standardisierten Regelkatalog zum Thema Cybersicherheit für Organisationen, die ihre Aktivitäten innerhalb der EU ausführen. Die NIS-2 umfasst einige wesentliche Änderungen, einschließlich:

Erweiterter Geltungsbereich der NIS-2-Richtlinie

Die Anzahl der Organisationen, die der NIS-2-Richtlinie unterliegen, hat sich im Vergleich zur ursprünglichen NIS-Richtlinie deutlich erhöht. Die neue NIS-2-Richtlinie definiert spezifisch die Organisationen, auf die die Verpflichtungen zutreffen. Die Einbeziehung von Postdiensten, Abfallwirtschaft, chemischer Produktion und Verteilung sowie des Agrar- und Lebensmittelsektors wird dazu führen, dass die Anzahl der von der NIS-2-Richtlinie abgedeckten Sektoren von 19 auf 35 steigt.

Darüber hinaus gibt die NIS-2 genauere Details darüber, welche Einheiten innerhalb dieser Sektoren den Anforderungen unterliegen. Jede Einheit mit mehr als 250 Mitarbeitern und einem Jahresumsatz von mehr als 50 Millionen Euro und/oder einer Jahresbilanz über 43 Millionen Euro ist abgedeckt. Und unter bestimmten Umständen müssen Einheiten unabhängig von der Unternehmensgröße die Anforderungen erfüllen, wie zum Beispiel Anbieter öffentlicher elektronischer Kommunikationsnetze.

Verstärkte Sicherheitsanforderungen in der NIS-2-Richtlinie

Die NIS-2-Richtlinie verstärkt die Sicherheitsanforderungen für Unternehmen, indem sie einen Risikomanagement-Ansatz durchsetzt und eine Mindestliste grundlegender Sicherheitselemente vorschreibt, die angewendet werden müssen. Zusätzlich führt sie spezifischere Bestimmungen zum Prozess der Meldung von Vorfällen, zum Inhalt der Berichte und zum Zeitpunkt ein (d.h. innerhalb von 24 Stunden nach Entdeckung des Vorfalls).

Erhöhte Zusammenarbeit mit der NIS-2-Richtlinie

NIS 2 zielt darauf ab, die Zusammenarbeit zu verbessern, indem das Vertrauen gestärkt und der Informationsaustausch zwischen den EU-Mitgliedstaaten sowie das koordinierte Management von großangelegten Cyberkrisen auf EU-Ebene erleichtert werden. Dies führte zur Gründung des Europäischen Netzwerks für Cybersicherheitskrisenverbindungsorganisationen (EU CyCLONe), das sich speziell diesen Initiativen auf EU-Ebene widmet.

Schnellere Meldung von Vorfällen mit der NIS 2-Richtlinie

Die NIS 2-Richtlinie schreibt vor, dass Schlüssel- und kritische Einrichtungen ihre jeweiligen nationalen Computer-Notfallteams (CSIRTs) oder gegebenenfalls die zuständigen Behörden über jeden Vorfall, der erhebliche Auswirkungen auf ihre Dienste hat, informieren müssen. Die zu ergreifenden Schritte umfassen: eine Frühwarnung innerhalb von 24 Stunden nach Kenntnisnahme des Vorfalls, die angeben muss, ob der Vorfall das Ergebnis bösartiger Handlungen sein könnte oder grenzüberschreitende Auswirkungen haben könnte; eine Vorfallmeldung innerhalb von 72 Stunden, die eine erste Überprüfung des Vorfalls sowie dessen Umfang und Folgen liefert; einen Zwischenbericht, wenn dieser vom CSIRT oder der zuständigen Behörde angefordert wird; und einen Abschlussbericht spätestens einen Monat nach der Meldung des Vorfalls, der die wahrscheinliche Ursache des Vorfalls, alle ergriffenen Minderungsmaßnahmen und alle grenzüberschreitenden Auswirkungen des Vorfalls detailliert darlegen muss.

Durchsetzung der NIS 2-Richtlinienkonformität

Die EU-Mitgliedstaaten werden in der Lage sein, ein strenges Durchsetzungssystem zu nutzen, das das Recht beinhaltet, Inspektionen und Sicherheitsbewertungen durchzuführen sowie Daten und Dokumente anzufordern. Verstöße gegen die NIS 2-Richtlinie könnten zu schwerwiegenden finanziellen Strafen führen:

- Bis zu €10 Millionen oder 2% des weltweiten jährlichen Gesamtumsatzes für Betreiber wesentlicher Dienste (OES)

- Bis zu €10 Millionen oder 2% des weltweiten jährlichen Gesamtumsatzes für digitale Diensteanbieter (DSPs)

Die NIS 2-Richtlinie mindert das Risiko durch Drittanbieter in der Lieferkette

Die Lieferkette steht im Fokus von Cyberangriffen. Das Risikomanagement der Lieferkette (SCRM) zielt darauf ab, die Unterschiede zwischen bestehenden Sicherheitskontrollen, potenziellen Schwachstellen, regulatorischen Anforderungen und Geschäftszielen zu verstehen und auszugleichen. Die NIS 2-Richtlinie berücksichtigt dieses Cybersicherheitsrisiko, indem sie ein strenges Risikomanagement der Lieferkette fordert.

Die NIS 2-Richtlinie führt strengere, risikobasierte Sicherheitsanforderungen ein

Ein risikobasierter Ansatz für Sicherheit liegt den neuen Sicherheitsverpflichtungen der NIS 2-Richtlinie zugrunde. Dieser Ansatz steht im Einklang mit anderen Verordnungen wie der Datenschutz-Grundverordnung (DSGVO). Techniken für das Incident Response und das Krisen- und Risikomanagement spielen eine Schlüsselrolle bei der Einhaltung der NIS 2 und sollten die Grundlage für die Umsetzung der in der Richtlinie beschriebenen Sicherheitsmaßnahmen sein. Um ein hohes Sicherheitsniveau bei wesentlichen Dienstleistern aufrechtzuerhalten, fordert die NIS 2, dass relevante Organisationen strenge Anforderungen erfüllen müssen für:

- Die Durchführung einer Risikobewertung und das Vorhandensein ausreichender Sicherheitsrichtlinien für Informationssysteme

- Die Prävention, Erkennung und schnelle Reaktion auf Vorfälle

- Krisenmanagement und operative Kontinuität im Falle eines schwerwiegenden Cyber-Vorfalls

- Die Sicherstellung der Sicherheit ihrer Lieferkette

- Die Sicherstellung der Sicherheit ihrer Netzwerk- und Informationssysteme

- Das Vorhandensein von Richtlinien und Verfahren, die die Wirksamkeit von Cybersicherheits-Risikomanagementpraktiken bewerten

- Die Verwendung von starker Verschlüsselung

Wie Unternehmen ihre Bereitschaft zur Einhaltung der NIS-2-Richtlinie verbessern können

Unternehmen können ihre Bereitschaft zur Einhaltung der NIS-2-Richtlinie verbessern, indem sie folgende Maßnahmen umsetzen:

Content-Defined Zero-Trust-Modell

Zero-Trust-Modelle basieren auf dem Prinzip “niemals vertrauen, immer verifizieren” und beschränken den Zugriff auf das Netzwerk oder System eines Unternehmens ausschließlich auf autorisierte Nutzer. Authentifizierungsrichtlinien müssen implementiert werden, um sicherzustellen, dass der Zugriff nicht gewährt wird, solange der Nutzer nicht vom System über Multi-Faktor-Authentifizierung (MFA) oder einen anderen Verifizierungsprozess identifiziert wurde. Ein content-defined Zero-Trust-Ansatz sollte detaillierte Zugriffskontrollrichtlinien und Protokollierung umfassen, um Unternehmen zu ermöglichen, ihre sensiblen Inhaltskommunikationen vor Cyber- und Compliance-Risiken zu schützen.

Cybersicherheits-Risikomanagement

Risikomanagement muss ein zentraler Bestandteil jeder Sicherheitsstrategie einer Organisation sein. Risikobewertungen sollten regelmäßig durchgeführt werden, um potenzielle Bedrohungen oder Schwachstellen zu identifizieren. Es sollten auch Richtlinien und Kontrollen implementiert werden, um identifizierte Bedrohungen zu bekämpfen. Dies umfasst sowohl technische Lösungen wie Firewalls, Intrusion-Detection-Systeme und Antivirus-/Anti-Malware-Schutz als auch nichttechnische Lösungen wie Mitarbeitersicherheitsschulungen und Verfahren zur Verwaltung und Überwachung potenzieller Risiken.

Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung kann verwendet werden, um eine zusätzliche Sicherheitsebene zur Benutzerauthentifizierung hinzuzufügen. Dies erfordert, dass Benutzer zwei oder mehr Authentifizierungsfaktoren eingeben, wie beispielsweise Benutzername und Passwort, um Zugang zu einem System oder einer Ressource zu erhalten. Dies ist insbesondere für den Fernzugriff wichtig, wo ein zusätzlicher Verifizierungsprozess, wie ein einmaliger Code, der per SMS oder E-Mail gesendet wird, eine zusätzliche Sicherheitsebene hinzufügt.

Ende-zu-Ende-Verschlüsselung

Ende-zu-Ende-Verschlüsselung ist entscheidend für den Schutz sensibler Daten, die über ein Netzwerk gespeichert oder übertragen werden. Dabei handelt es sich um einen Prozess, bei dem Daten verschlüsselt werden, sodass sie unlesbar sind, bis sie mit einem passenden Schlüssel entschlüsselt werden. Es gibt mehrere Verschlüsselungsalgorithmen, die verwendet werden können, wie zum Beispiel AES-256-Verschlüsselung. Verschlüsselung kann auch dazu verwendet werden, Daten zu anonymisieren oder sicherzustellen, dass nur autorisierte Benutzer darauf zugreifen können, wie etwa über einen Verschlüsselungsschlüssel.

Sicheres Filesharing

Hierbei geht es um die Implementierung einer sicheren Filesharing-Lösung, um zu verhindern, dass vertrauliche Daten mit nicht autorisierten Personen geteilt werden. Dies kann den Einsatz von Zugriffskontrollrichtlinien umfassen, die nur autorisiertem Personal den Zugriff auf die Daten erlauben, sowie Werkzeuge zur Überwachung, welche Mitarbeiter Dateien teilen. Zusätzlich kann digitales Rechtemanagement (DRM) verwendet werden, um zu steuern, wer Dateien öffnen, bearbeiten und teilen kann, und der Zugriff kann basierend auf Rollen und Benutzerprofilen eingeschränkt werden.

Sichere E-Mail

E-Mails sind oft das erste Ziel für Social Engineering oder Phishing-Angriffe, daher ist es wichtig, sicherzustellen, dass E-Mails sicher sind und dass alle sensiblen Informationen verschlüsselt werden. Lösungen für sichere E-Mails können vor unbefugtem Zugriff oder Abfangen von Nachrichten schützen und können Verschlüsselung, digitale Signaturen und andere Sicherheitsmaßnahmen umfassen.

Sicherheitsschulung und Bewusstseinsprogramm

Es ist essenziell, dass das Personal über angemessene Cybersicherheitspraktiken informiert ist und potenzielle Bedrohungen erkennen und vermeiden kann. Dies kann durch Sicherheitsbewusstseinsschulungen erreicht werden, die Themen wie Phishing-Angriffe, Social Engineering-Taktiken und das Erstellen starker Passwörter umfassen können. Zusätzlich ist es wichtig, dass Mitarbeiter stets über neue Sicherheitsmaßnahmen, bewährte Verfahren und die neuesten Bedrohungen informiert bleiben.

Netzwerksicherheitslösungen

Firewalls, Intrusion Prevention Systeme und Antivirus-/Anti-Malware-Lösungen sind alle wesentliche Elemente einer umfassenden Netzwerksicherheitslösung. Firewalls können verwendet werden, um den Datenverkehr, der in das System eintritt und es verlässt, zu kontrollieren und unbefugten Zugriff zu verhindern. Intrusion Detection Systeme können jede bösartige Aktivität, wie Malware, Datenverlust und Hacking-Versuche erkennen und die Administratoren alarmieren. Antivirus-/Anti-Malware-Lösungen können vor jeglicher bösartiger Software schützen, die auf dem System vorhanden sein könnte. Zusätzlich sollte eine effektive Sicherheitsstrategie auch regelmäßige System- und Netzwerkscans, das Patchen von Anwendungen, Überwachung und Tests beinhalten.

Kiteworks unterstützt Unternehmen mit einem NIS 2-Richtlinien konformen Private Content Network

Kiteworks unterstützt Organisationen dabei, die Konformität mit der NIS-2-Richtlinie nachzuweisen. Wie? Das Kiteworks Private Content Network bietet höchste Transparenz und Kontrolle über sensible Inhalte, einschließlich der Speicherorte, der Zugriffsberechtigungen und der Freigabepartner. Diese Fähigkeiten helfen dabei, die strengen Anforderungen der NIS-2-Richtlinie zu erfüllen. Die Kiteworks-Plattform erreicht dies durch:

Durchsetzung der Konformität mit Sicherheitsrichtlinien für Informationssysteme

Kiteworks ermöglicht es Kunden, Sicherheitsrichtlinien für E-Mails, Filesharing, mobile Anwendungen, Managed File Transfer, SFTP und mehr zu standardisieren und granulare Richtlinienkontrollen zur Wahrung der Datenschutz anzuwenden. Administratoren können rollenbasierte Berechtigungen für externe Nutzer definieren und so die NIS-2-Konformität konsistent über alle Kommunikationskanäle hinweg durchsetzen.

Unterstützung der Geschäftskontinuität

Halten Sie genaue Aufzeichnungen aller Aktivitäten und technischen Daten mit benutzerfreundlichen Tracking-Anzeigen vor, sodass Audit-Protokolle sowohl dazu dienen können, Datenverletzungen zu untersuchen, als auch während Audits Nachweise der Konformität zu liefern. Im Falle einer Verletzung ermöglicht dies einer Organisation, genau zu sehen, was entwendet wurde, sodass sie sofort mit der Katastrophenwiederherstellung beginnen und ihr Tagesgeschäft unter Einhaltung der Compliance fortsetzen kann.

Definition und Durchsetzung grundlegender Praktiken der Cyberhygiene

Die ISO hat Kiteworks validiert, um Ihren vertraulichen Inhalt effektiv vor Cyber-Risiken zu schützen (ISO 27001), einschließlich des Einsatzes als Cloud-Service (ISO 27017) und um Ihre Organisation vor schädlichen Lecks von personenbezogenen Daten (PII) zu schützen, wie durch ISO 27018 validiert. Zusätzlich verfügt Kiteworks über eine Bibliothek von Compliance-Zertifizierungen, einschließlich SOC 2 konform und SOC 2 zertifiziert zu sein. Diese Zertifizierungen, zusammen mit der Single-Tenant-Architektur und der mehrschichtigen Härtung, bestätigen Kiteworks Fähigkeit, Inhaltsrisiken mit dem Content-Management-System zu mindern und Ihre grundlegenden Cyber-Hygiene-Praktiken innerhalb der NIS-2-Konformität zu halten.

Inhalte mit Verschlüsselung schützen

Stellen Sie die Volumen- und Dateiebene-Verschlüsselung aller Inhalte im Ruhezustand (mit AES-256-Verschlüsselung) und TLS-Verschlüsselung im Transit sicher, um Inhalte vor unbefugtem Zugriff, Datenkorruption und Malware zu schützen. Flexible Verschlüsselung ermöglicht es Kunden, Kiteworks Ende-zu-Ende-Verschlüsselung zu nutzen und eine Brücke zu Partnern mit unterschiedlichen Standards wie OpenPGP, S/MIME und TLS zu schlagen. Kiteworks Secure Email bietet Verschlüsselung und einheitliche Sicherheitskontrollen mit einem Email Protection Gateway (EPG), das sicherstellt, dass nur authentifizierte Benutzer Nachrichten lesen können.

Zugriffskontrollrichtlinien und Asset-Management etablieren

Kiteworks-Administratoren richten granulare Kontrollen ein, um vertrauliche Inhalte zu schützen und Compliance-Richtlinien durchzusetzen, die es Geschäftsinhabern ermöglichen, Inhalte, Ordner, Einladungen und Zugriffskontrollen einfach zu verwalten, um die NIS-2-Konformität aller Inhalte zu gewährleisten. Die Zugriffskontrolle kann weiterhin im Einklang mit Compliance-Aspekten wie Geofencing, App-Aktivierung, Dateitypfilterung und Kontrolle der E-Mail-Weiterleitung verwaltet werden.

Kiteworks bietet eine Reihe von Funktionen, um die Einhaltung von Sicherheitsrichtlinien für Informationssysteme durchzusetzen, Vorfälle effizient zu bearbeiten, die Geschäftskontinuität zu unterstützen, Schwachstellen in Entwicklung und Wartung zu verwalten, grundlegende Praktiken der Cyberhygiene zu definieren und durchzusetzen, Inhalte durch Verschlüsselung zu schützen, Zugriffskontrollrichtlinien und Asset-Management zu etablieren und Nutzer mit Multi-Faktor-Authentifizierung zu verifizieren. Diese Funktionen ermöglichen es Organisationen, Sicherheitsvorfälle zu erkennen und darauf zu reagieren, Schwachstellen zu verwalten und die Einhaltung der Anforderungen der NIS 2-Richtlinie sicherzustellen.

Unternehmen in der EU, die ihre Compliance mit der NIS 2-Richtlinie beginnen möchten, können eine individuelle Demo vereinbaren, um mehr über die Plattform von Kiteworks zu erfahren.

Zusätzliche Ressourcen

- Video NIS 2-Richtlinie: Anforderungen, Pflichten und wie Kiteworks bei der Compliance helfen kann

- Brief Optimierung der Governance, Compliance und des Schutzes beim Filesharing

- Webinar Die Kraft von echtem Zero Trust durch inhaltsbasierte Risikorichtlinien freisetzen

- Case Study Risikominderung mit einer einzigen, sicheren Filesharing-Plattform

- Blog Post Zero Trust Architektur: Niemals vertrauen, immer verifizieren