CMMC 2.0 Compliance für Auftragnehmer der Marineverteidigung

In der Welt der Marineverteidigungsverträge ist die Einhaltung von Industrienormen und Vorschriften von entscheidender Bedeutung. Eine solche Reihe von Vorschriften, die in den letzten Jahren erheblich an Bedeutung gewonnen hat, ist die CMMC 2.0 Compliance. Um zu verstehen, was die CMMC Compliance bedeutet, welche wesentlichen Änderungen sie mit sich bringt und welche Schritte zur Erreichung notwendig sind, ist für Auftragnehmer in diesem Bereich unerlässlich.

Der CMMC-Zertifizierungsprozess ist mühsam, aber unser CMMC 2.0 Compliance-Fahrplan kann helfen.

Verständnis der CMMC 2.0 Compliance

CMMC, das für Cybersecurity Maturity Model Certification steht, ist ein Rahmenwerk, das entwickelt wurde, um die Cybersecurity-Praktiken von Verteidigungsauftragnehmern zu bewerten und zu verbessern. Es wurde entwickelt, um sensible Regierungsinformationen wie Controlled Unclassified Information (CUI) zu schützen und die Sicherheit der Verteidigungslieferkette zu gewährleisten.

CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Die Bedeutung von CMMC 2.0 in der Marineverteidigung kann nicht genug betont werden. Angesichts der zunehmenden Bedrohung durch Cyberangriffe ist es entscheidend, dass Auftragnehmer robuste Cybersicherheitsmaßnahmen anwenden. CMMC 2.0 setzt die Standards für diese Maßnahmen und zielt darauf ab, sensible Informationen vor unbefugtem Zugriff, Offenlegung und Missbrauch zu schützen.

Die Bedeutung von CMMC 2.0 in der Marineverteidigung

Organisationen der Marineverteidigung befassen sich täglich mit klassifizierten und äußerst sensiblen Daten. Diese Informationen reichen von Bauplänen und Entwürfen bis hin zu mission-kritischen Betriebsdetails. Jeder Verstoß gegen diese Daten könnte die nationale Sicherheit gefährden, militärische Operationen bedrohen und schwerwiegende Folgen haben.

Die Einhaltung von CMMC 2.0 ist unerlässlich, da sie sicherstellt, dass Auftragnehmer angemessene Cybersicherheitsmaßnahmen zum Schutz dieser sensiblen Informationen haben. Durch die Einhaltung der CMMC 2.0-Anforderungen demonstrieren Auftragnehmer der Marineverteidigung ihr Engagement für den Schutz der nationalen Sicherheitsinteressen.

Darüber hinaus konzentriert sich CMMC 2.0 nicht nur auf den Schutz sensibler Informationen, sondern betont auch die Bedeutung der Aufrechterhaltung der Integrität und Verfügbarkeit von Daten. Dieser umfassende Ansatz stellt sicher, dass Organisationen der Marineverteidigung ihre Operationen ohne durch Cyber-Bedrohungen verursachte Unterbrechungen fortsetzen können.

Zudem erstreckt sich die Einhaltung von CMMC 2.0 über die Auftragnehmer selbst hinaus. Sie umfasst auch die gesamte Verteidigungsindustriebasis (Defense Industrial Base), oder Verteidigungslieferkette, einschließlich Subunternehmer und Lieferanten. Dieser ganzheitliche Ansatz stellt sicher, dass alle an der Marineverteidigung beteiligten Entitäten die gleichen hohen Standards der Cybersicherheit einhalten, was das Risiko von durch Drittanbieter-Verbindungen ausgenutzten Schwachstellen reduziert.

Schlüsseländerungen in CMMC 2.0

CMMC 2.0 bringt

mehrere Änderungen im Vergleich zu seinem Vorgänger, CMMC 1.0. Diese Änderungen zielen darauf ab, Cybersicherheitspraktiken weiter zu verbessern und einen robusteren Rahmen für die Compliance zu schaffen. Einige der wichtigen Änderungen in CMMC 2.0 umfassen:

- Übergang zu einem Reife-basierten Ansatz: CMMC 2.0 konzentriert sich eher auf Reifegrade als auf einzelne Praktiken. Es bewertet die Fähigkeit einer Organisation, Cybersicherheitsrisiken zu managen und entwickelt sich mit der Zeit in der Reife.

- Erhöhter Fokus auf Prozessreife: CMMC 2.0 legt mehr Wert auf die Implementierung reifer Prozesse und die Messung ihrer Wirksamkeit. Es fördert die Entwicklung einer starken Cybersicherheitskultur in den Organisationen.

- Erweiterte Kontrollfamilien: CMMC 2.0 führt zusätzliche Kontrollfamilien ein, um aufkommende Cybersicherheitsherausforderungen effektiv anzugehen. Diese neuen Familien decken Bereiche wie die Risikoverwaltung in der Lieferkette und Vorfallsreaktion ab.

- Kontinuierliches Monitoring und Verbesserung: CMMC 2.0 betont die Notwendigkeit, Cybersicherheitspraktiken kontinuierlich zu überwachen und zu verbessern. Es ermutigt Organisationen, ihre Sicherheitsposition regelmäßig zu bewerten und notwendige Anpassungen vorzunehmen, um sich gegen sich entwickelnde Bedrohungen zu behaupten.

Diese Änderungen in CMMC 2.0 spiegeln die sich entwickelnde Natur von Cybersicherheitsbedrohungen und die Notwendigkeit eines proaktiven und adaptiven Ansatzes zur Verteidigung wider. Durch die Annahme dieser Änderungen können Marineverteidigungsunternehmer ihre Cybersicherheitsfähigkeiten erweitern und widerstandsfähig gegen aufkommende Bedrohungen bleiben.

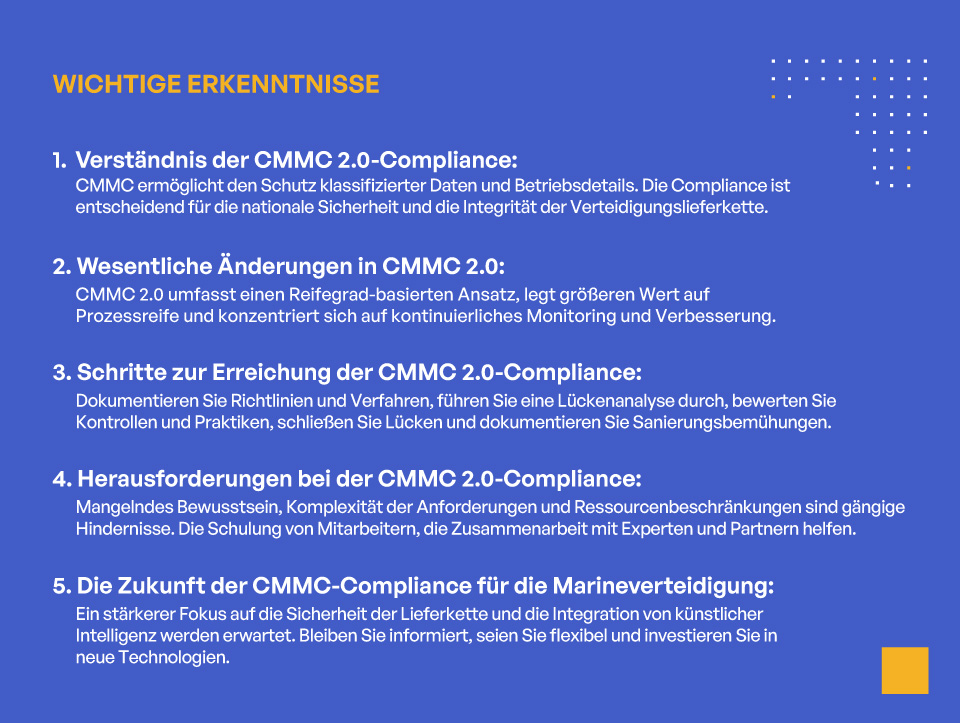

WICHTIGE ERKENNTNISSE

- Verständnis der CMMC 2.0-Compliance:

CMMC ermöglicht den Schutz klassifizierter Daten und Betriebsdetails. Die Compliance ist entscheidend für die nationale Sicherheit und die Integrität der Verteidigungslieferkette. - Wesentliche Änderungen in CMMC 2.0:

CMMC 2.0 umfasst einen Reifegrad-basierten Ansatz, legt größeren Wert auf Prozessreife und konzentriert sich auf kontinuierliches Monitoring und Verbesserung. - Schritte zur Erreichung der CMMC 2.0-Compliance:

Dokumentieren Sie Richtlinien und Verfahren, führen Sie eine Lückenanalyse durch, bewerten Sie Kontrollen und Praktiken, schließen Sie Lücken und dokumentieren Sie Sanierungsbemühungen. - Herausforderungen bei der CMMC 2.0-Compliance:

Mangelndes Bewusstsein, Komplexität der Anforderungen und Ressourcenbeschränkungen sind gängige Hindernisse. Die Schulung von Mitarbeitern, die Zusammenarbeit mit Experten und Partnern helfen. - Die Zukunft der CMMC-Compliance für die Marineverteidigung:

Ein stärkerer Fokus auf die Sicherheit der Lieferkette und die Integration von künstlicher Intelligenz werden erwartet. Bleiben Sie informiert, seien Sie flexibel und investieren Sie in neue Technologien.

Schritte zur Einhaltung der CMMC 2.0 Compliance

Vorbereitung auf die Vorabprüfung

Vor einer CMMC 2.0-Compliance-Bewertung müssen Auftragnehmer sich angemessen auf den Prozess vorbereiten. Dies beinhaltet:

- Dokumentation von Richtlinien und Verfahren: Auftragnehmer müssen gut definierte Richtlinien und Verfahren haben, die mit den Anforderungen der CMMC 2.0 übereinstimmen. Diese Dokumente sollten den Ansatz der Organisation zur Cybersicherheit skizzieren.

- Durchführung einer Lückenanalyse: Das Erkennen von bestehenden Lücken in den Cybersicherheitskontrollen ist entscheidend. Auftragnehmer sollten eine gründliche Bewertung durchführen, um Bereiche zu ermitteln, die einer Verbesserung bedürfen, und dementsprechend einen Aktionsplan erstellen.

- Mitarbeiterschulung: Mitarbeiter spielen eine entscheidende Rolle bei der Aufrechterhaltung der Cybersicherheit. Durch Schulung zu Best Practices und Sensibilisierung für potenzielle Bedrohungen wird ein sicherheitsbewusstes Arbeitsumfeld geschaffen.

Um Richtlinien und Verfahren zu dokumentieren, müssen Marinetechnik-Auftragnehmer die spezifischen Anforderungen der CMMC 2.0 sorgfältig berücksichtigen. Dies beinhaltet eine umfassende Recherche und Konsultationen mit Cybersicherheitsexperten, um sicherzustellen, dass alle notwendigen Elemente enthalten sind. Richtlinien und Verfahren sollten eine breite Palette von Bereichen abdecken, einschließlich Zugriffskontrollen, Incident Response und Datenschutz.

Die Durchführung einer Lückenanalyse erfordert von Auftragnehmern eine gründliche Beurteilung ihrer aktuellen Cybersicherheitskontrollen und -praktiken. Dies beinhaltet interne Audits und die Zusammenarbeit mit externen Cybersicherheitsexperten, um Schwachstellen oder Anfälligkeiten zu identifizieren. Die Lückenanalyse sollte umfassend sein und alle Aspekte der Cybersicherheitsinfrastruktur der Organisation abdecken.

Die Schulung der Mitarbeiter ist ein kritischer Schritt, um die CMMC 2.0-Konformität zu erreichen. Auftragnehmer sollten ein umfassendes Schulungsprogramm entwickeln, das Themen wie Passwortsicherheit, Phishing-Bewusstsein und sichere Surfgewohnheiten abdeckt. Diese Sicherheitsbewusstseinsschulung sollte kontinuierlich erfolgen, mit regelmäßigen Auffrischungen und Updates, um sicherzustellen, dass die Mitarbeiter auf dem neuesten Stand der Cybersicherheitsbedrohungen und Best Practices sind.

Der Bewertungsprozess

Die Durchführung einer CMMC 2.0-Konformitätsbewertung beinhaltet mehrere Schritte. Diese Schritte beinhalten typischerweise:

Maßnahmen nach der Bewertung

Nach Abschluss der Bewertung müssen Auftragnehmer angemessene Maßnahmen auf Grundlage der Erkenntnisse des Compliance-Berichts ergreifen. Diese Maßnahmen können beinhalten:

- Beseitigung identifizierter Lücken: Alle während der Bewertung festgestellten Mängel sollten umgehend behoben werden. Auftragnehmer müssen notwendige Kontrollen und Maßnahmen zur Risikominderung umsetzen und die Compliance sicherstellen. Dies kann die Implementierung neuer Technologien, die Aktualisierung von Richtlinien und Verfahren oder die Verbesserung von Mitarbeiterschulungsprogrammen beinhalten.

- Dokumentation von Beseitigungsbemühungen: Auftragnehmer sollten Aufzeichnungen über die ergriffenen Maßnahmen zur Behebung identifizierter Lücken führen. Diese Aufzeichnungen dienen als Nachweis für laufende Compliance-Bemühungen und können zur Demonstration kontinuierlicher Verbesserungen im Laufe der Zeit herangezogen werden.

- Regelmäßige Neubewertung: Da die CMMC 2.0 Compliance ein fortlaufender Prozess ist, sollten Auftragnehmer ihre Cybersicherheitspostur regelmäßig neu bewerten, um die fortlaufende Compliance zu gewährleisten und auf sich entwickelnde Bedrohungen zu reagieren. Dies kann die Durchführung regelmäßiger interner Audits, die Zusammenarbeit mit externen Prüfern und das Aktualisieren mit den neuesten Industriestandards und Best Practices beinhalten.

Die Beseitigung identifizierter Lücken verlangt von den Auftragnehmern die Entwicklung eines umfassenden Beseitigungsplans. Dieser Plan sollte spezifische Maßnahmen, zuständige Parteien und Fristen für die Fertigstellung skizzieren. Es ist wichtig, Beseitigungsmaßnahmen basierend auf dem Risikoniveau und der potenziellen Auswirkung auf die Cybersicherheitspostur der Organisation zu priorisieren.

Die Dokumentation von Beseitigungsbemühungen ist entscheidend für die Demonstration einer kontinuierlichen Compliance und stetigen Verbesserung. Auftragnehmer sollten detaillierte Aufzeichnungen aller ergriffenen Maßnahmen führen, einschließlich Aktualisierungen von Dokumentationen, Mitarbeiterschulungen und der Implementierung neuer Kontrollen. Diese Aufzeichnungen dienen als Beleg für das Engagement der Organisation im Bereich Cybersicherheit und können zur Demonstration der Compliance bei zukünftigen Bewertungen verwendet werden.

Eine regelmäßige Neubewertung ist unerlässlich, um sicherzustellen, dass die Cybersicherheits-Bereitschaft eines Unternehmens effektiv und aktuell bleibt. Dies beinhaltet die Durchführung regelmäßiger interner Audits, um neue Schwachstellen oder Schwächen zu identifizieren, die Zusammenarbeit mit externen Prüfern zur Validierung der Compliance und um informiert über die neuesten Industriestandards und Best Practices zu bleiben. Durch regelmäßige Neubewertung ihrer Cybersecurity-Position können Auftragnehmer proaktiv auf sich entwickelnde Bedrohungen reagieren und ein hohes Maß an Compliance mit den CMMC 2.0 Anforderungen aufrechterhalten.

Die Herausforderungen der CMMC 2.0 Compliance meistern

Häufige Hindernisse bei der Einhaltung der Vorschriften

Die Einhaltung der CMMC 2.0 kann für Marine-Verteidigungsauftragnehmer verschiedene Herausforderungen darstellen. Einige häufige Hindernisse sind:

- Mangelndes Bewusstsein und Verständnis: Auftragnehmer haben möglicherweise nur begrenzte Kenntnisse über die CMMC 2.0, ihre Anforderungen und die Auswirkungen von Nicht-Compliance.

- Ressourcenbeschränkungen: Die Implementierung robuster Cybersicherheitsmaßnahmen kann ressourcenintensiv sein, insbesondere für kleine und mittlere Organisationen mit begrenzten Budgets.

- Komplexität der Anforderungen: Die Einhaltung der strengen Anforderungen der CMMC 2.0 kann komplex sein, insbesondere für Auftragnehmer, die neu in umfassenden Cybersicherheitsframeworks sind.

Überwindung von Compliance-Schwierigkeiten

Obwohl die CMMC 2.0 Compliance herausfordernd erscheinen mag, können die folgenden Strategien den Auftragnehmern helfen, diese Schwierigkeiten zu bewältigen:

- Mitarbeiter schulen und weiterbilden: Durch Investitionen in Schulungs- und Sensibilisierungsprogramme können Auftragnehmer ihre Cybersecurity-Kultur stärken und ein Verantwortungsgefühl für die Compliance unter ihren Mitarbeitern fördern.

- Mit Experten zusammenarbeiten: Die Beratung durch Cybersecurity-Profis oder Berater, die sich auf CMMC-Compliance spezialisiert haben, kann wertvolle Einblicke liefern und den Compliance-Prozess optimieren.

- Mit Branchenpartnern zusammenarbeiten: Der Austausch von Best Practices und Erfahrungen mit anderen Auftragnehmern in der Marineverteidigungsindustrie kann dazu beitragen, gemeinsame Compliance-Herausforderungen effektiv zu bewältigen.

CMMC 2.0 Compliance aufrechterhalten

Die CMMC 2.0 Compliance ist keine einmalige Anstrengung. Auftragnehmer müssen eine Kultur der kontinuierlichen Verbesserung etablieren, indem sie regelmäßige Compliance-Check-ups durchführen. Diese Check-ups beinhalten:

- Regelmäßige Überprüfung von Kontrollen und Prozessen: Auftragnehmer sollten regelmäßig ihre Cybersecurity-Kontrollen und Prozesse überprüfen, um sicherzustellen, dass sie effektiv bleiben und sich an sich ändernde Bedrohungen und Vorschriften anpassen.

- Aktualisierung der Dokumentation: Wenn sich Policies, Verfahren und Praktiken weiterentwickeln, sollten Auftragnehmer ihre Dokumentation entsprechend aktualisieren, um den aktuellen Stand ihres Cybersecurity-Programms widerzuspiegeln.

Aktualisierung von Compliance-Strategien

Angesichts der ständig wechselnden Landschaft der Cybersicherheit müssen Auftragnehmer proaktiv bleiben und ihre Compliance-Strategien aktualisieren. Dies kann beinhalten:

- Überwachung regulatorischer Änderungen: Das auf dem Laufenden bleiben über Änderungen in den CMMC-Anforderungen und anderen relevanten Vorschriften ermöglicht es Auftragnehmern, sich anzupassen und notwendige Anpassungen an ihrem Compliance-Ansatz vorzunehmen.

- Investition in aufstrebende Technologien: Die Einführung innovativer Lösungen und Technologien kann Auftragnehmern helfen, ihre Cybersicherheitsposition zu verbessern und sich vor sich weiterentwickelnden Bedrohungen zu behaupten.

Die Zukunft der CMMC-Compliance in der Marineverteidigung

Vorhergesagte Änderungen in den Compliance-Vorschriften

Die Landschaft der Compliance-Vorschriften entwickelt sich ständig weiter, und CMMC 2.0 ist keine Ausnahme. Einige potenzielle Änderungen in der CMMC-Compliance für Marineverteidigungsunternehmer könnten beinhalten:

- Vermehrter Fokus auf die Sicherheit der Lieferkette: Mit einem Anstieg der Angriffe auf die Lieferkette könnten zukünftige Versionen von CMMC noch stärker darauf abzielen, die Sicherheit und Integrität der Verteidigungslieferkette zu gewährleisten.

- Integration von künstlicher Intelligenz: Da Cyberbedrohungen immer ausgefeilter werden, könnte die Verwendung von künstlicher Intelligenz und maschinellem Lernen in Compliance-Frameworks integriert werden, um die proaktive Bedrohungserkennung und -reaktion zu verbessern.

Vorbereitung auf zukünftige Compliance-Anforderungen

Um sich auf zukünftige Compliance-Anforderungen vorzubereiten, sollten Auftragnehmer in Erwägung ziehen:

- Auf dem Laufenden bleiben: Indem sie aktiv Entwicklungen in der Cybersicherheit und Compliance verfolgen, können Auftragnehmer Veränderungen antizipieren und ihre Praktiken proaktiv anpassen.

- Flexibilität in Cybersicherheits-Frameworks integrieren: Agile Cybersicherheits-Frameworks, die sich an sich ändernde Compliance-Anforderungen anpassen können, werden für Auftragnehmer in der Zukunft von entscheidender Bedeutung sein.

Kiteworks unterstützt Marineverteidigungsunternehmer dabei, die CMMC 2.0 Level 2 Compliance zu erreichen

Zusammenfassend ist es von größter Wichtigkeit für Marineverteidigungsunternehmer, die CMMC 2.0 Compliance zu erreichen und aufrechtzuerhalten. Durch das Verständnis der Bedeutung von CMMC 2.0, die Navigation durch den Compliance-Prozess und die Bewältigung von Herausforderungen auf dem Weg können Auftragnehmer eine robuste Cybersecurity-Kultur fördern und zur Sicherung der nationalen Sicherheit beitragen.

Das Kiteworks Private Content Network, eine nach FIPS 140-2 Level validierte Filesharing- und Managed-File-Transfer-Plattform, vereint E-Mails, Filesharing, Webformulare, SFTP und Managed File Transfer, so dass Organisationen jede Datei kontrollieren, schützen und nachverfolgen können, während sie die Organisation betritt und verlässt.

Kiteworks unterstützt fast 90% der CMMC 2.0 Level 2 Anforderungen out-of-the-box. Dadurch können Vertragspartner und Subunternehmer des DoD ihren CMMC 2.0 Level 2 Akkreditierungsprozess beschleunigen, indem sie sicherstellen, dass sie die richtige Plattform für sensibles Inhaltskommunikation haben.

Mit Kiteworks vereinigen Waffenhersteller und andere DoD Vertragspartner und Subunternehmer ihre sensitive Inhaltskommunikation in einem dedizierten Private Content Network, das automatisierten Richtlinienkontrollen und Nachverfolgungs- und Cybersicherheitsprotokollen nutzt, die mit den CMMC 2.0 Praktiken übereinstimmen.

Kiteworks ermöglicht eine schnelle CMMC 2.0 Compliance mit Kernfunktionen und Merkmalen, einschließlich:

- Zertifizierung gemäß wichtigen US-Regierungsstandards und -Anforderungen, einschließlich SSAE-16/SOC 2, NIST SP 800-171 und NIST SP 800-172

- FIPS 140-2 Level 1 Validierung

- FedRAMP autorisiert für mittleren Auswirkungsgrad CUI

- AES 256-Bit-Verschlüsselung für ruhende Daten, TLS 1.2 für Daten im Transit und ausschließlicher Besitz des Verschlüsselungsschlüssels

Die Bereitstellungsoptionen von Kiteworks umfassen lokale, gehostete, private, hybride und FedRAMP virtuelle private Clouds. Mit Kiteworks: Kontrollieren Sie den Zugriff auf sensible Inhalte; schützen Sie sie, wenn sie extern mit automatisierter Ende-zu-Ende-Verschlüsselung, Multi-Faktor-Authentifizierung und Sicherheitsinfrastruktur-Integrationen geteilt werden; sehen, verfolgen und berichten Sie über jegliche Dateiaktivitäten, nämlich wer sendet was an wen, wann und wie. Weisen Sie schließlich die Einhaltung von Vorschriften und Standards wie DSGVO, HIPAA, CMMC, Cyber Essentials Plus, IRAP und vielen mehr nach.

Um mehr über Kiteworks zu erfahren, planen Sie eine individuelle Demo heute.

Zusätzliche Ressourcen

- Blogbeitrag Wie Sie das richtige CMMC-Level für Ihr Unternehmen auswählen

- Video Treten Sie dem Kiteworks Discord Server bei und vernetzen Sie sich mit gleichgesinnten Fachleuten für CMMC 2.0 Compliance-Unterstützung

- Blogbeitrag Ein Fahrplan für CMMC 2.0 Compliance für Auftragnehmer des Verteidigungsministeriums

- Leitfaden CMMC 2.0 Compliance Mapping für die Kommunikation sensibler Inhalte

- Blogbeitrag 12 Dinge, die Lieferanten der Defense Industrial Base wissen müssen, wenn sie sich auf die CMMC 2.0 Compliance vorbereiten