Conformité CMMC 2.0 pour les sous-traitants en technologie militaire

Dans le monde de la haute technologie d’aujourd’hui, les entrepreneurs en technologie militaire jouent un rôle crucial dans la sécurité nationale. Pour garantir l’intégrité et la confidentialité des informations sensibles, le Département de la Défense (DoD) a mis en place le cadre de certification de maturité en cybersécurité (CMMC). La dernière version, CMMC 2.0, introduit plusieurs changements importants et représente de nouveaux défis pour les entrepreneurs qui s’efforcent de se conformer.

Le processus de certification CMMC est ardu, mais notre feuille de route pour la conformité CMMC 2.0 peut aider.

Comprendre les bases de CMMC 2.0

Le CMMC est un cadre de cybersécurité complet conçu pour protéger les informations non classifiées contrôlées (CUI) qui résident au sein de la base industrielle de défense (DIB). Il fournit un processus standardisé pour évaluer et certifier les pratiques de sécurité informatique des entrepreneurs à différents niveaux de maturité.

Le cadre est crucial pour assurer la protection des données de défense sensibles, qui est devenue une priorité en raison de l’augmentation de la sophistication des cyberattaques. Le CMMC 2.0 vise à réduire les vulnérabilités et à protéger les informations critiques contre les adversaires.

L’importance du CMMC 2.0 dans les contrats militaires

La cybersécurité est devenue un aspect critique des contrats militaires en raison de l’évolution de la nature des cybermenaces. L’industrie de la défense est une cible privilégiée pour les adversaires cherchant à obtenir un accès non autorisé à des informations sensibles. Par conséquent, il est essentiel que les sous-traitants en technologie militaire répondent à des exigences de cybersécurité rigoureuses.

Le CMMC 2.0 joue un rôle vital pour garantir que les sous-traitants de la base industrielle de défense ont en place des pratiques de cybersécurité robustes. En mettant en œuvre ce cadre, le Département de la Défense (DoD) vise à améliorer la posture de cybersécurité globale de la chaîne d’approvisionnement de la défense.

Changements clés du CMMC 1.0 au 2.0

Le CMMC 2.0 introduit plusieurs changements significatifs pour améliorer la posture de cybersécurité des sous-traitants en technologie militaire. Ces changements sont le résultat de l’intégration des retours des parties prenantes de l’industrie et de l’alignement sur les menaces de cybersécurité en évolution.

- Extension de la couverture de domaine : Le CMMC 2.0 traite les cybermenaces émergentes en élargissant la couverture de domaine. Cela garantit que les entrepreneurs sont équipés pour faire face à un large éventail de défis et de vulnérabilités en matière de cybersécurité.

- Introduction de contrôles et de pratiques supplémentaires : Afin de renforcer davantage les mesures de cybersécurité, le CMMC 2.0 introduit des contrôles et des pratiques supplémentaires. Ces nouvelles exigences visent à aborder des domaines spécifiques de préoccupations et fournissent aux entrepreneurs une approche plus complète de la cybersécurité.

- Accent sur la gestion des risques de la chaîne d’approvisionnement : Reconnaissant l’importance de la sécurité de la chaîne d’approvisionnement, le CMMC 2.0 met davantage l’accent sur la gestion des risques de la chaîne d’approvisionnement. Il est demandé aux entrepreneurs de mettre en œuvre des mesures pour identifier et atténuer les risques associés à leur chaîne d’approvisionnement, garantissant ainsi l’intégrité et la sécurité de l’ensemble de la base industrielle de la défense.

En intégrant ces changements, le CMMC 2.0 vise à suivre le rythme de l’évolution du paysage des menaces et à fournir aux entrepreneurs les outils et les directives nécessaires pour améliorer leurs pratiques en matière de cybersécurité. Ce cadre joue un rôle crucial dans la sauvegarde des informations de défense sensibles et dans le maintien de l’intégrité de la base industrielle de la défense (DIB).

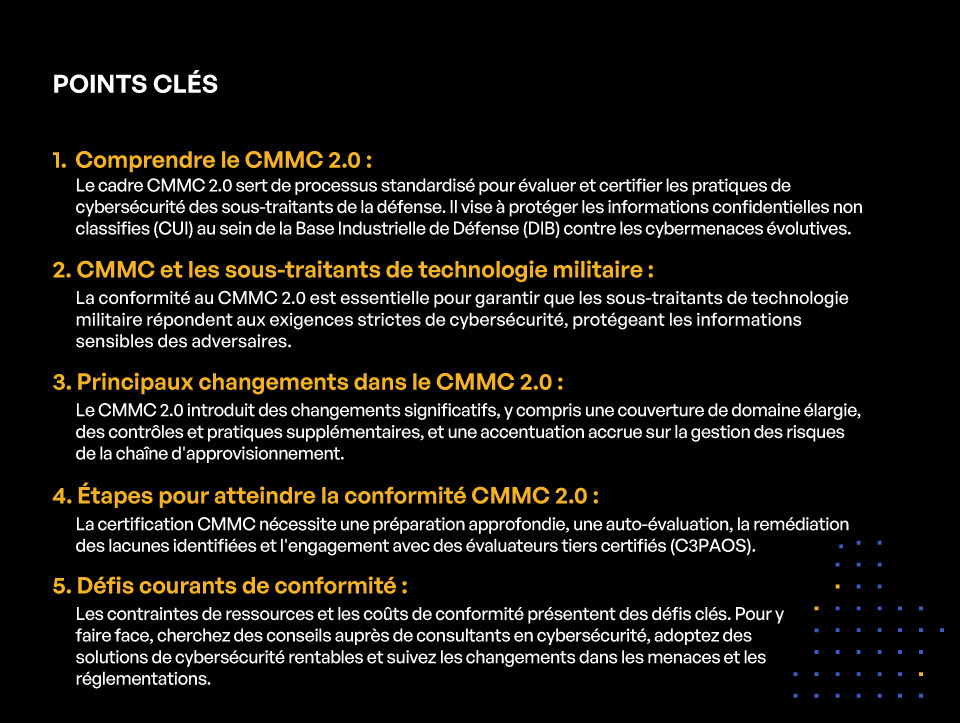

POINTS CLÉS

- Comprendre le CMMC 2.0:

Le cadre CMMC 2.0 sert de processus standardisé pour évaluer et certifier les pratiques de cybersécurité des sous-traitants de la défense. Il vise à protéger les informations confidentielles non classifies (CUI) au sein de la Base Industrielle de Défense (DIB) contre les cybermenaces évolutives. - CMMC et les sous-traitants de technologie militaire:

La conformité au CMMC 2.0 est essentielle pour garantir que les sous-traitants de technologie militaire répondent aux exigences strictes de cybersécurité, protégeant les informations sensibles des adversaires. - Principaux changements dans le CMMC 2.0:

Le CMMC 2.0 introduit des changements significatifs, y compris une couverture de domaine élargie, des contrôles et pratiques supplémentaires, et une accentuation accrue sur la gestion des risques de la chaîne d’approvisionnement. - Étapes pour atteindre la conformité CMMC 2.0:

La certification CMMC nécessite une préparation approfondie, une auto-évaluation, la remédiation des lacunes identifiées et l’engagement avec des évaluateurs tiers certifiés (C3PAOS). - Défis courants de conformité:

Les contraintes de ressources et les coûts de conformité présentent des défis clés. Pour y faire face, cherchez des conseils auprès de consultants en cybersécurité, adoptez des solutions de cybersécurité rentables et suivez les changements dans les menaces et les réglementations.

Étapes pour atteindre la conformité CMMC 2.0

Assurer la conformité avec le CMMC 2.0 nécessite une approche systématique et une préparation minutieuse. Les entrepreneurs devraient suivre des étapes spécifiques pour obtenir et maintenir la certification.

La conformité avec la Certification du Modèle de Maturité en Cybersécurité (CMMC) 2.0 est d’une importance capitale pour les entrepreneurs en technologie militaire qui travaillent avec le Département de la Défense (DoD). Ce cadre de certification est conçu pour renforcer la posture de sécurité de la technologie militaire et d’autres entrepreneurs du DoD et protéger les informations sensibles contre les cybermenaces.

Approfondissons les étapes impliquées dans l’obtention de la conformité CMMC 2.0 :

Préparation de l’évaluation préliminaire

Avant de subir une évaluation CMMC 2.0, les entrepreneurs en technologie militaire doivent se préparer de manière exhaustive. Cela implique de mener une revue globale des politiques, procédures et contrôles techniques existants pour identifier toute lacune ou faiblesse. Faire appel à un professionnel qualifié en cybersécurité peut grandement aider dans ce processus.

Pendant la phase de préparation à l’évaluation préalable, les entrepreneurs en technologie militaire devraient également s’assurer que leurs employés sont bien formés aux meilleures pratiques en matière de cybersécurité. Cela inclut la fourniture de sessions de formation régulières sur des sujets tels que la sensibilisation au phishing, l’hygiène des mots de passe et les protocoles de réponse aux incidents.

De plus, les entrepreneurs en technologie militaire devraient établir un plan de réponse aux incidents robuste qui décrit les étapes à suivre en cas d’incident de cybersécurité. Ce plan devrait inclure des procédures pour détecter, contenir et atténuer l’impact d’une éventuelle violation.

Réalisation d’une auto-évaluation

L’une des étapes cruciales pour atteindre la conformité CMMC 2.0 est de mener une évaluation autonome approfondie. Cela implique d’évaluer les pratiques de cybersécurité de l’organisation, d’identifier les domaines d’amélioration et de mettre en œuvre les changements nécessaires. Il est essentiel de documenter toutes les découvertes et les actions entreprises lors de ce processus.

Lors de l’évaluation autonome, les entrepreneurs devraient revoir leurs mécanismes de contrôle d’accès pour garantir que seules les personnes autorisées aient accès aux informations sensibles. Cela peut impliquer la mise en œuvre de l’authentification multifactorielle (MFA), de contrôles d’accès basés sur les rôles, et de revues régulières d’accès.

De plus, les entrepreneurs devraient évaluer leurs mesures de sécurité du réseau, telles que les pare-feu, les systèmes de détection d’intrusion, et les protocoles de chiffrement. Des évaluations régulières de vulnérabilité et des tests de pénétration devraient également être effectués pour identifier et traiter toute faiblesse potentielle.

Remédiation et Analyse des Écarts

Après avoir terminé l’auto-évaluation, les entrepreneurs doivent traiter les lacunes ou les faiblesses identifiées dans leurs pratiques de cybersécurité. La remédiation peut impliquer la mise en œuvre de contrôles de sécurité supplémentaires, l’amélioration des politiques et des procédures, ou la mise à jour de l’infrastructure technique. Une analyse des écarts devrait être effectuée périodiquement pour garantir la conformité continue.

Les entrepreneurs en technologie militaire devraient établir un processus robuste de gestion des correctifs pour garantir que tous les logiciels et systèmes sont à jour avec les derniers correctifs de sécurité. Cela aide à se protéger contre les vulnérabilités connues qui pourraient être exploitées par les cybercriminels.

De plus, les entrepreneurs en technologie militaire devraient établir un fortformation à la sensibilisation à la sécurité pour éduquer leurs employés sur les dernières menaces cybernétiques et les meilleures pratiques. Cela peut inclure des simulations de phishing régulières, des bulletins d’information sur la cybersécurité, et des sessions de formation continues.

En suivant ces étapes et en surveillant continuellement leur posture de cybersécurité, les technologies militaires et autres sous-traitants de la défense peuvent atteindre et maintenir la conformité CMMC 2.0. Cela aide non seulement à protéger les informations sensibles mais améliore également leur réputation en tant que partenaires de confiance dans l’industrie de la défense.

Naviguer dans le processus de certification CMMC 2.0

La certification CMMC 2.0 est réalisée par des évaluateurs tiers certifiés (C3PAOs) qui évaluent les pratiques de cybersécurité des sous-traitants par rapport aux exigences du cadre. Naviguer dans ce processus nécessite une planification et une préparation minutieuses.

Le processus de certification CMMC 2.0 est une évaluation complète des pratiques de cybersécurité d’un sous-traitant de technologie militaire pour s’assurer qu’ils répondent aux exigences nécessaires pour travailler avec le Département de la Défense (DoD). Cette certification est essentielle pour les sous-traitants qui manipulent des informations sensibles et souhaitent participer aux contrats du DoD.

Lorsqu’ils entament le parcours de certification CMMC 2.0, les sous-traitants de technologie militaire doivent d’abord comprendre l’importance de choisir le bon C3PAO. Le choix d’un évaluateur réputé et expérimenté est crucial pour une évaluation de certification réussie.

Sélectionner un évaluateur tiers certifié

Choisir le bon C3PAO est crucial pour une évaluation de certification réussie. Les sous-traitants doivent effectuer une recherche approfondie, vérifier les références de l’évaluateur et prendre en compte leur expérience et leur expertise dans le secteur de la défense.

Les contractants dans le domaine de la technologie militaire devraient également prendre en compte la familiarité de l’évaluateur avec le secteur spécifique dans lequel ils opèrent. Différents secteurs peuvent avoir des défis et des exigences uniques en matière de cybersécurité, il peut donc être bénéfique de travailler avec un évaluateur qui comprend ces nuances.

De plus, les contractants technologiques militaires devraient évaluer les antécédents et la réputation de l’évaluateur au sein de l’industrie. Cela peut être fait en demandant des références à d’autres organisations qui ont subi le processus de certification avec le même évaluateur.

Préparation à l’évaluation de la certification

Avant l’évaluation de la certification, les contractants devraient s’assurer qu’ils ont mis en œuvre toutes les pratiques et contrôles nécessaires en matière de cybersécurité. Cela implique l’examen de la documentation, la conduite d’audits internes, et la réalisation de auto-évaluations pratiques afin d’identifier les lacunes restantes.

Les contractants devraient établir un programme de cybersécurité complet qui est en accord avec les exigences du CMMC 2.0. Ce programme devrait inclure les politiques, les procédures, et les contrôles techniques qui répondent aux besoins de sécurité spécifiques de leur organisation.

Il est essentiel pour les contractants en technologie militaire de mener régulièrement des audits internes pour évaluer leur posture en matière de cybersécurité et identifier les domaines d’amélioration. Ces audits peuvent aider à découvrir des vulnérabilités ou des faiblesses dans les mesures de sécurité existantes et permettre une remédiation en temps opportun.

Actions post-évaluation et maintien de la conformité

Après avoir reçu la certification, les contractants doivent continuer à maintenir leur conformité avec les exigences du CMMC 2.0. Cela comprend la mise en place d’une surveillance continue et des évaluations régulières, ainsi que la résolution rapide de tout problème de non-conformité qui pourrait survenir.

Les entrepreneurs en technologie militaire devraient établir un système de surveillance robuste pour suivre et évaluer en continu leurs pratiques de cybersécurité. Cela peut impliquer la mise en œuvre d’outils et de technologies automatisés qui offrent une visibilité en temps réel sur la posture de sécurité de l’organisation.

En plus de la surveillance, les entrepreneurs en technologie militaire devraient effectuer des évaluations régulières pour assurer une conformité continue avec les exigences CMMC 2.0. Ces évaluations peuvent aider à identifier tous les changements ou mises à jour nécessaires pour maintenir la certification.

Il est essentiel pour les entrepreneurs en technologie militaire de résoudre rapidement tout problème de non-conformité qui pourrait survenir. Cela implique la conduite d’enquêtes approfondies, la mise en œuvre d’actions correctives, et la documentation des étapes prises pour rectifier la non-conformité.

En maintenant la conformité avec les exigences CMMC 2.0, les entrepreneurs en technologie militaire peuvent démontrer leur engagement en matière de cybersécurité et se positionner comme des partenaires de confiance pour le DoD. Cette certification non seulement améliore leur réputation, mais ouvre également les portes à de nouvelles opportunités d’affaires au sein du secteur de la défense.

Surmonter les défis courants de conformité CMMC 2.0

En cherchant à atteindre la conformité CMMC 2.0, les entrepreneurs en technologie militaire sont souvent confrontés à divers défis. Comprendre ces défis et mettre en œuvre des stratégies appropriées est crucial pour le succès.

La conformité CMMC 2.0 n’est pas une mince affaire. Elle exige des entrepreneurs de respecter des normes de cybersécurité strictes pour protéger les informations sensibles de la défense. Cependant, les entrepreneurs en technologie militaire ne doivent pas être découragés par les défis qu’ils peuvent rencontrer en cours de route. En s’attaquant directement à ces défis, ils peuvent assurer la résilience et la sécurité de la base industrielle de défense.

Surmonter les contraintes de ressources

Les petits entrepreneurs en technologie militaire peuvent être confrontés à des ressources limitées et à une expertise en matière de cybersécurité. Le paysage des menaces en constante évolution et les exigences complexes en matière de cybersécurité peuvent être accablantes pour les organisations aux capacités limitées. Cependant, plusieurs stratégies peuvent être employées par les entrepreneurs pour surmonter ce défi.

Une approche consiste à solliciter les conseils de consultants en cybersécurité spécialisés dans l’aide aux organisations pour naviguer à travers les subtilités de la conformité CMMC. Ces consultants peuvent fournir des informations précieuses et des recommandations adaptées aux besoins spécifiques de l’entrepreneur.

Une autre option consiste à tirer parti des services de sécurité gérés. En s’associant à un fournisseur de services de sécurité gérés (MSSP), les entrepreneurs en technologie militaire peuvent externaliser leurs besoins en matière de cybersécurité à des experts disposant des ressources et de l’expertise nécessaires. Cela permet aux entrepreneurs en technologie militaire de se concentrer sur leurs activités principales tout en garantissant que leurs exigences en matière de cybersécurité sont satisfaites.

La collaboration avec des partenaires est également un moyen efficace de répondre aux contraintes de ressources. En formant des partenariats avec d’autres entrepreneurs ou organisations, les entrepreneurs en technologie militaire peuvent partager les responsabilités en matière de cybersécurité et mutualiser leurs ressources. Cette approche collaborative contribue non seulement à répondre aux exigences de conformité, mais favorise également le partage de connaissances et renforce la posture globale en matière de cybersécurité.

Gestion des coûts de conformité

Les efforts de conformité à la CMMC 2.0 peuvent être coûteux, en particulier pour les organisations ayant des besoins complexes en matière de cybersécurité. La mise en œuvre de mesures de cybersécurité robustes, des audits réguliers et une surveillance continue nécessitent des investissements financiers. Cependant, les sous-traitants en technologie militaire peuvent prendre plusieurs mesures pour atténuer les coûts et assurer une conformité rentable.

Élaborer un budget réaliste est la première étape dans la gestion des coûts de conformité. En évaluant soigneusement les exigences en matière de cybersécurité et les dépenses associées, les sous-traitants en technologie militaire peuvent allouer efficacement leurs ressources. La priorisation des contrôles critiques est également cruciale. Les sous-traitants en technologie militaire devraient se concentrer sur la mise en œuvre des contrôles qui répondent directement aux risques de cybersécurité les plus importants, garantissant que les ressources limitées sont allouées là où elles sont le plus nécessaires.

Adopter des solutions de cybersécurité rentables est une autre stratégie pour gérer les coûts de conformité. Les sous-traitants en technologie militaire peuvent explorer des outils open-source ou gratuits qui offrent les capacités nécessaires en matière de cybersécurité sans faire exploser le budget. De plus, l’exploitation des ressources gouvernementales disponibles et des subventions peut aider à compenser les coûts de conformité. Les sous-traitants en technologie militaire devraient rechercher et profiter des opportunités de financement offertes par les agences gouvernementales pour soutenir leurs efforts de conformité.

Assurer une conformité continue

La conformité avec la CMMC 2.0 n’est pas une réalisation unique, mais un engagement continu. Les sous-traitants en technologie militaire doivent établir un programme robuste de gestion de la cybersécurité pour assurer une conformité continue.

Les audits réguliers sont un élément essentiel pour maintenir la conformité. En effectuant des évaluations périodiques de leurs contrôles et pratiques de cybersécurité, les contractants de technologie militaire peuvent identifier les lacunes ou les vulnérabilités et prendre des mesures correctives rapidement. Ces audits offrent également une occasion d’évaluer l’efficacité des contrôles existants et de faire les ajustements nécessaires pour s’aligner sur les menaces et les réglementations de cybersécurité en évolution.

Se tenir à jour avec les menaces et les réglementations de cybersécurité en évolution est crucial pour garantir une conformité continue. Les contractants de technologie militaire devraient surveiller activement les tendances de l’industrie, participer à des programmes de formation pertinents, et s’engager avec les communautés de cybersécurité pour rester informés des dernières bonnes pratiques et des menaces émergentes. En prenant de l’avance, les contractants de technologie militaire peuvent adapter de manière proactive leurs mesures de cybersécurité pour atténuer les nouveaux risques et maintenir la conformité avec les exigences CMMC en évolution.

En adoptant la conformité CMMC 2.0, les contractants de technologie militaire contribuent à renforcer la posture de cybersécurité de la nation et à protéger les informations de défense sensibles. En comprenant le cadre, en suivant les étapes nécessaires et en surmontant les défis courants, ces contractants peuvent réussir à atteindre et maintenir la conformité, assurant ainsi la résilience et la sécurité de la base industrielle de défense.

Kiteworks aide les contractants de technologie militaire à atteindre la conformité CMMC 2.0

Le KiteworksRéseau de contenu privé, une plateforme de validation FIPS 140-2 niveau pour le partage sécurisé de fichiers et le transfert sécurisé de fichiers, consolide l’email, le partage sécurisé de fichiers, les formulaires web, SFTP et le transfert sécurisé de fichiers, permettant ainsi aux organisations de contrôler, protéger et suivre chaque fichier lorsqu’il entre et sort de l’organisation.

Kiteworks couvre presque 90% des exigences du CMMC 2.0 Niveau 2 dès la sortie de la boîte. Par conséquent, les sous-traitants et contracteurs du DoD peuvent accélérer leur processus d’accréditation au CMMC 2.0 Niveau 2 en s’assurant qu’ils disposent de la bonne plateforme de communication de contenu sensible.

Avec Kiteworks, la technologie militaire et autres sous-traitants et contracteurs du DoD unifient leurs communications de contenu sensible au sein d’un réseau de contenu privé dédié, exploitant des contrôles de politiques automatisés et des protocoles de cybersécurité conformes aux pratiques du CMMC 2.0.

Kiteworks permet une conformité rapide au CMMC 2.0 avec des capacités et des fonctionnalités clés, notamment :

- Certification aux normes et exigences clés de conformité du gouvernement américain, y compris SSAE-16/SOC 2, NIST SP 800-171 et NIST SP 800-172

- Validation FIPS 140-2 niveau 1

- Autorisation FedRAMP pour le niveau d’impact modéré CUI

- Chiffrement AES 256 bits pour les données au repos, TLS 1.2 pour les données en transit, et possession exclusive de clé de chiffrement

Kiteworks

Les options de déploiement incluent sur site, hébergé, privé, hybride et le cloud privé virtuel FedRAMP. Avec Kiteworks : contrôlez l’accès au contenu sensible; protégez-le lorsqu’il est partagé en externe en utilisant le chiffrement de bout en bout des e-mails automatisé, l’authentification multifactorielle, et les intégrations d’infrastructure de sécurité; voyez, suivez et signalez toute activité de fichier, à savoir qui envoie quoi à qui, quand et comment. Enfin, démontrez la conformité aux réglementations et normes comme le RGPD, HIPAA, CMMC, Cyber Essentials Plus, IRAP, et bien d’autres encore.

Pour en savoir plus sur Kiteworks, planifiez une démo personnalisée aujourd’hui.

Ressources supplémentaires

- Article de blog Choisissez le niveau CMMC qui convient à votre entreprise

- Vidéo Rejoignez le serveur Discord de Kiteworks et connectez-vous avec des professionnels aux idées similaires pour le support de conformité CMMC 2.0

- Article de blog Un plan d’action pour la conformité CMMC 2.0 pour les entrepreneurs du DoD

- Guide Mappage de conformité CMMC 2.0 pour les communications de contenu sensible

- Article de blog 12 Choses que les fournisseurs de la Base industrielle de la Défense doivent savoir lors de la préparation à la conformité CMMC 2.0