Conformité CMMC 2.0 pour les sous-traitants de défense nucléaire

Dans le monde en rapide évolution de la cybersécurité, la conformité est devenue un aspect crucial pour les organisations, surtout pour celles qui opèrent dans des secteurs à haut risque comme la défense nucléaire. Avec l’introduction de CMMC 2.0, le paysage des exigences de conformité a subi des changements significatifs, posant de nouveaux défis et opportunités pour les contractants de la défense nucléaire. Comprendre et adhérer à ces changements est primordial pour assurer la sécurité et la sûreté des infrastructures de défense critiques. Le processus de certification CMMC est ardu, mais notre feuille de route pour la conformité CMMC 2.0 peut aider.

Comprendre la conformité CMMC 2.0

La certification de maturité en matière de cybersécurité (CMMC), est une norme unifiée développée par le département de la défense (DoD) pour évaluer et améliorer les capacités de cybersécurité des contractants de la défense. Le cadre CMMC combine diverses normes de cybersécurité, telles que NIST SP 800-171, en un seul modèle complet. CMMC 2.0 élève l’actuel CMMC 1.0 à de nouveaux sommets en introduisant des exigences de conformité améliorées et des contrôles stricts.

Les bases de CMMC 2.0

CMMC 2.0 reconfigure les cinq niveaux de maturité en matière de cybersécurité établis dans CMMC 1.0. Chaque niveau représente un ensemble de pratiques et de processus spécifiques que les organisations doivent mettre en œuvre pour protéger les informations sensibles de la défense. Les trois niveaux de maturité de CMMC 2.0 vont de Fondamental (CMMC Niveau 1) à Avancé (CMMC Niveau 2) à Expert (CMMC Niveau 3). Les entrepreneurs de la défense nucléaire et autres entrepreneurs sont tenus d’atteindre un niveau de maturité spécifique pour être éligibles aux contrats du DoD.

Au niveau 1, les organisations sont tenues de mettre en œuvre des pratiques basiques de cybersécurité, telles que l’utilisation de mots de passe robustes et la mise à jour régulière des logiciels. À mesure que les organisations progressent vers des niveaux supérieurs, elles doivent mettre en œuvre des contrôles plus avancés, tels que l’authentification multifactorielle, la segmentation du réseau, et la surveillance continue de leurs systèmes.

CMMC 2.0 introduit également le concept de “maturité des processus” en plus des contrôles techniques. Cela signifie que les organisations ont non seulement besoin d’avoir la bonne technologie en place, mais aussi besoin de démontrer qu’elles ont des processus et des procédures bien définis pour garantir l’efficacité de leurs pratiques de cybersécurité.

Importance du CMMC 2.0 en Défense Nucléaire

Dans le domaine de la défense nucléaire, l’importance de pratiques solides en matière de cybersécurité ne peut être surestimée. Avec l’augmentation de la menace cybernétique et la sophistication croissante des cyberattaques, le maintien de l’intégrité, de la confidentialité et de la disponibilité des informations critiques de défense est crucial. Le CMMC 2.0 agit comme un cadre complet qui assure le plus haut niveau de maturité en matière de cybersécurité parmi les entrepreneurs de défense, renforçant la résilience du secteur de la défense nucléaire.

Dans le secteur de la défense nucléaire, il existe des défis et des risques uniques qui nécessitent une posture de cybersécurité solide. Les conséquences d’une cyberattaque sur les systèmes de défense nucléaire peuvent être catastrophiques, entrainant potentiellement la compromission des systèmes de commandement et de contrôle, un accès non autorisé à des informations sensibles, et même la perturbation des infrastructures essentielles. Par conséquent, il est impératif que les sous-traitants de défense dans ce secteur se conforment aux exigences rigoureuses du CMMC 2.0.

Le CMMC 2.0 aide non seulement les sous-traitants de défense à protéger leurs propres systèmes et données, mais aussi à assurer la sécurité de l’ensemble de la chaîne d’approvisionnement. En exigeant que les sous-traitants de la défense nucléaire atteignent un niveau spécifique de maturité en matière de cybersécurité, le Département de la Défense prend des mesures proactives pour atténuer le risque de cyberattaques qui pourraient potentiellement compromettre les capacités de défense nucléaire de la nation.

De plus, le CMMC 2.0 promeut une culture d’amélioration continue et d’adaptabilité face aux menaces cybernétiques en constante évolution. Le cadre encourage les organisations à évaluer régulièrement leurs pratiques de cybersécurité, à identifier les domaines à améliorer, et à mettre en œuvre les changements nécessaires pour rester en avance sur les risques émergents. Cette approche proactive est cruciale dans le secteur de la défense nucléaire, où le paysage des menaces est constamment en évolution, et les adversaires deviennent de plus en plus sophistiqués.

En somme, le CMMC 2.0 joue un rôle vital dans le renforcement de la posture de cybersécurité des sous-traitants de défense dans le secteur de la défense nucléaire. En mettant en œuvre les contrôles et processus rigoureux décrits dans le cadre, les organisations peuvent améliorer leur capacité à se défendre contre les cybermenaces et contribuer à la sécurité globale et à la résilience des capacités de défense nucléaire de la nation.

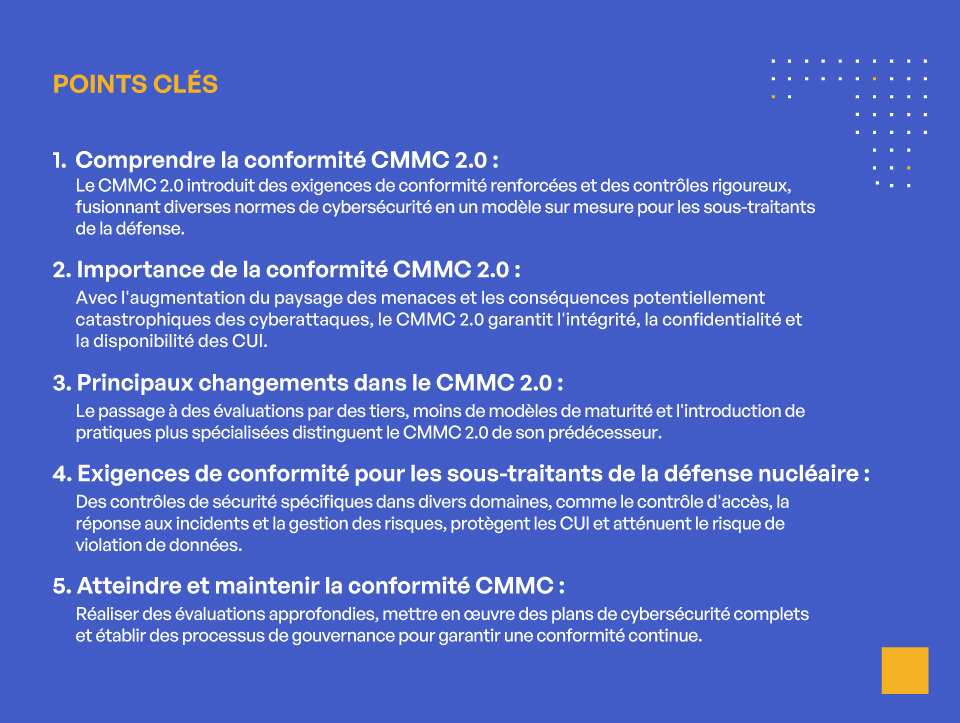

POINTS CLÉS

- Comprendre la conformité CMMC 2.0 :

Le CMMC 2.0 introduit des exigences de conformité renforcées et des contrôles rigoureux, fusionnant diverses normes de cybersécurité en un modèle sur mesure pour les sous-traitants de la défense. - Importance de la conformité CMMC 2.0 :

Avec l’augmentation du paysage des menaces et les conséquences potentiellement catastrophiques des cyberattaques, le CMMC 2.0 garantit l’intégrité, la confidentialité et la disponibilité des CUI. - Principaux changements dans le CMMC 2.0 :

Le passage à des évaluations par des tiers, moins de modèles de maturité et l’introduction de pratiques plus spécialisées distinguent le CMMC 2.0 de son prédécesseur. - Exigences de conformité pour les sous-traitants de la défense nucléaire :

Des contrôles de sécurité spécifiques dans divers domaines, comme le contrôle d’accès, la réponse aux incidents et la gestion des risques, protègent les CUI et atténuent le risque de violation de données. - Atteindre et maintenir la conformité CMMC :

Réaliser des évaluations approfondies, mettre en œuvre des plans de cybersécurité complets et établir des processus de gouvernance pour garantir une conformité continue.

Changements clés dans le CMMC 2.0

Le CMMC 2.0 apporte plusieurs changements notables par rapport à son prédécesseur, le CMMC 1.0. Ces changements ont des implications considérables pour les sous-traitants de la défense et nécessitent une compréhension approfondie du nouveau paysage de conformité.

Différences entre le CMMC 1.0 et le 2.0

L’une des différences clés entre le CMMC 1.0 et le 2.0 réside dans le passage d’un cadre d’auto-évaluation à un modèle d’évaluation par un tiers. Sous le CMMC 2.0, les sous-traitants de la défense nucléaire sont tenus de subir des audits et des évaluations menées par les organisations d’évaluation tierces du CMMC (C3PAOs). Ce changement garantit un niveau plus élevé d’objectivité et de précision dans l’évaluation de la conformité.

Ce passage à des évaluations par des tiers devrait avoir un impact significatif sur les sous-traitants de la défense nucléaire et d’autres secteurs. Les évaluations par des tiers garantissent un processus d’évaluation standardisé, réduisant les éventuels biais et conflits d’intérêts. La participation d’évaluateurs indépendants apporte une nouvelle perspective et une expertise au processus de conformité, renforçant ainsi l’intégrité globale des résultats de l’évaluation.

Par ailleurs, le CMMC 2.0 introduit des pratiques plus affinées et spécialisées, couvrant un spectre plus large de contrôles de la cybersécurité. Ces pratiques mises à jour s’alignent sur les menaces émergentes et les meilleures pratiques de l’industrie, renforçant ainsi la posture de sécurité globale de l’industrie de la défense.

Les pratiques mises à jour dans le CMMC 2.0 reflètent l’évolution des menaces cybernétiques auxquelles sont confrontés les contractants de défense. En incorporant les dernières mesures de cybersécurité, le CMMC 2.0 vise à garantir que les contractants de défense sont équipés pour faire face efficacement au paysage des menaces en constante évolution.

Impact des changements sur les contractants de défense nucléaire

Le passage à des évaluations par des tiers devrait avoir un impact significatif sur les contractants de défense. Les évaluations par des tiers garantissent un processus d’évaluation standardisé, réduisant les biais potentiels et les conflits d’intérêts. Cependant, ce changement pose également des défis pour les contractants nucléaires et autres qui doivent allouer des ressources et s’adapter à de nouvelles méthodologies d’évaluation.

Les contractants de défense devront investir du temps et des efforts pour comprendre les exigences du CMMC 2.0 et se familiariser avec le nouveau processus d’évaluation. Cela peut impliquer la formation des employés, la mise à jour des politiques et procédures internes, et la mise en œuvre des contrôles de cybersécurité nécessaires pour répondre aux nouvelles normes.

Il est essentiel que les contractants de défense nucléaire se forment proactivement aux nouvelles exigences et s’engagent avec les C3PAO certifiés en temps opportun pour garantir un processus de conformité fluide. Collaborer avec les C3PAO peut offrir des perspectives précieuses et des conseils tout au long du processus d’évaluation, aidant les contractants à naviguer efficacement dans les complexités du CMMC 2.0.

De plus, les contractants de défense nucléaire devraient tenir compte de l’impact potentiel sur leur chaîne d’approvisionnement. Alors que le CMMC 2.0 devient une exigence pour les contrats de défense, les contractants de défense nucléaire devront s’assurer que leurs sous-traitants et fournisseurs répondent également aux normes de conformité nécessaires. Cela peut impliquer l’évaluation et la validation des pratiques de cybersécurité de leurs partenaires pour maintenir une chaîne d’approvisionnement sécurisée et conforme.

En conclusion, le CMMC 2.0 apporte des changements significatifs au paysage de la conformité pour les sous-traitants de défense. Le passage à des évaluations par des tiers et l’introduction de pratiques actualisées reflètent l’engagement de l’industrie à améliorer la cybersécurité et à atténuer les menaces émergentes. Bien que ces changements puissent poser des défis, une engagement proactif avec des évaluateurs certifiés et une compréhension approfondie des nouvelles exigences permettront aux sous-traitants de défense nucléaire de réussir avec succès le processus de conformité.

Exigences de conformité pour les sous-traitants de défense nucléaire

Se conformer au CMMC 2.0 est un processus multifacette qui englobe divers aspects de la maturité en matière de cybersécurité. Comprendre les exigences de conformité et mettre en œuvre les contrôles nécessaires est essentiel pour les sous-traitants de défense nucléaire.

Les sous-traitants de défense nucléaire jouent un rôle crucial dans la sécurité nationale, et leur respect des normes de conformité est d’une importance primordiale. Le cadre CMMC 2.0 fournit une vue d’ensemble détaillée des contrôles de sécurité spécifiques et des pratiques que les organisations doivent mettre en œuvre pour atteindre la conformité.

Les normes de conformité détaillées dans le CMMC 2.0 couvrent un large éventail de domaines de cybersécurité, garantissant que les sous-traitants de défense nucléaire traitent tous les aspects de leur posture de sécurité. Ces domaines comprennent le contrôle d’accès, la réponse aux incidents, la gestion des risques et plus encore. En analysant et en mettant en œuvre minutieusement ces contrôles, ces sous-traitants peuvent assurer une conformité complète et protéger les informations sensibles.

Vue d’ensemble détaillée des normes de conformité

Le CMMC 2.0 établit des contrôles de sécurité spécifiques et des pratiques que les organisations doivent mettre en œuvre pour atteindre la conformité. Ces contrôles couvrent un large éventail de domaines de cybersécurité, y compris le contrôle d’accès, la réponse aux incidents, la gestion des risques et plus encore. Il est crucial pour les sous-traitants d’analyser et de mettre en œuvre minutieusement ces contrôles pour assurer une conformité complète.

Les mesures de contrôle d’accès sont vitales pour prévenir l’accès non autorisé à des informations sensibles. En mettant en œuvre des mécanismes d’authentification forts, tels que l’authentification multifactorielle et les contrôles d’accès basés sur les rôles, les sous-traitants de la défense nucléaire peuvent s’assurer que seules les personnes autorisées ont accès aux systèmes et données critiques.

La réponse aux incidents est un autre aspect crucial de la conformité. Les sous-traitants doivent avoir des plans de réponse aux incidents robustes en place pour détecter, répondre et se rétablir des incidents de cybersécurité. Cela inclut l’établissement de procédures claires pour signaler les incidents, mener des enquêtes et mettre en œuvre des actions correctives pour prévenir les occurrences futures.

La gestion des risques est un processus continu qui implique l’identification, l’évaluation et l’atténuation des risques potentiels pour les systèmes d’information de l’organisation. Les sous-traitants de la défense nucléaire doivent effectuer des évaluations régulières des risques, mettre en œuvre des stratégies appropriées d’atténuation des risques et surveiller et mettre à jour continuellement leurs pratiques de gestion des risques.

Calendrier de Conformité et Échéances

La conformité en matière de cybersécurité n’est pas une affaire ponctuelle mais plutôt un voyage continu. CMMC 2.0 introduit des calendriers et des échéances spécifiques pour que les sous-traitants atteignent et maintiennent la conformité. Les sous-traitants doivent se familiariser avec ces calendriers et garantir la mise en œuvre en temps opportun des contrôles nécessaires pour répondre aux exigences de conformité.

Le respect des échéances de conformité est crucial pour les sous-traitants de la défense nucléaire car il démontre leur engagement envers la cybersécurité et leur capacité à protéger les informations sensibles. Le non-respect de ces échéances peut entraîner des pénalités, la perte de contrats et des dommages à la réputation du sous-traitant.

Les contractants devraient établir une feuille de route de conformité complète qui décrit les étapes et jalons nécessaires pour atteindre et maintenir la conformité. Cette feuille de route devrait inclure des évaluations régulières, des audits, et des initiatives d’amélioration continue pour assurer une conformité continue avec le paysage évolutif de la cybersécurité.

En abordant de manière proactive les exigences de conformité et en se tenant à jour avec les dernières pratiques de cybersécurité, les contractants de la défense nucléaire peuvent améliorer leur posture globale de sécurité et contribuer à la protection des intérêts de la sécurité nationale.

Atteindre et Maintenir la Conformité

Atteindre la conformité avec le CMMC 2.0 est un processus rigoureux qui nécessite une approche stratégique et proactive. Les contractants doivent adhérer à des étapes et des stratégies spécifiques pour naviguer avec succès dans le paysage de la conformité.

Étapes pour Atteindre la Conformité CMMC 2.0

Les contractants de la défense nucléaire devraient commencer par effectuer une évaluation approfondie de leurs pratiques actuelles de cybersécurité. Identifier les lacunes et les vulnérabilités aide à établir une base pour l’amélioration. Par la suite, les organisations devraient développer et mettre en œuvre un plan complet de cybersécurité, répondant aux contrôles et pratiques spécifiques décrits dans le CMMC 2.0. Une surveillance et un test réguliers des contrôles mis en œuvre assurent la conformité continue et l’identification des éventuelles vulnérabilités.

Stratégies pour Maintenir la Conformité

Pour maintenir leur conformité, les sous-traitants de défense nucléaire doivent établir des processus de gouvernance et de documentation robustes. Cela comprend la réalisation d’évaluations de risque périodiques, la surveillance continue des systèmes et la résolution rapide de toute faiblesse identifiée. Les programmes réguliers de formation à la sensibilisation à la sécurité pour les employés jouent également un rôle crucial dans la promotion d’une culture centrée sur la cybersécurité et la réduction des risques liés à l’erreur humaine.

Conséquences du non-respect des normes

Le non-respect de la norme CMMC 2.0 peut avoir de graves implications pour les sous-traitants de la défense nucléaire, tant sur le plan juridique que du point de vue des affaires. Comprendre les conséquences potentielles est essentiel pour les organisations qui cherchent à protéger leurs opérations et leur réputation.

Implications juridiques du non-respect des normes

Le non-respect de la CMMC 2.0 peut entraîner la perte de contrats du DoD existants et l’inéligibilité pour de futurs contrats. De plus, les organisations peuvent faire face à des conséquences juridiques, y compris des amendes et des pénalités, pour ne pas avoir protégé de manière adéquate des informations de défense sensibles. Il est essentiel pour les sous-traitants de défense nucléaire de prioriser la conformité pour éviter d’éventuelles implications juridiques.

Risques d’affaires associés au non-respect des normes

Le non-respect des normes peut également présenter des risques significatifs pour les opérations commerciales globales et la réputation des sous-traitants de défense nucléaire. Une violation des informations de défense sensibles peut entraîner des dommages à la réputation, la perte de la confiance des clients et la possibilité de litiges coûteux. Prioriser la conformité garantit non seulement la sécurité de l’infrastructure de défense critique, mais aussi la viabilité à long terme et le succès des sous-traitants de défense.

Kiteworks aide les sous-traitants de défense nucléaire à atteindre la conformité CMMC 2.0

Alors que le paysage des menaces continue d’évoluer, la conformité CMMC 2.0 reste un aspect vital pour les sous-traitants de la défense nucléaire. En comprenant les subtilités du cadre réglementaire, en adhérant diligemment aux exigences de conformité et en mettant en œuvre des pratiques robustes de cybersécurité, les sous-traitants de la défense peuvent renforcer leurs défenses et contribuer à la résilience globale du secteur de la défense nucléaire.

Le réseau de contenu privé Kiteworks, une plateforme de fichier sécurisé et de transfert sécurisé de fichiers validée au niveau FIPS 140-2, consolide l’email, le partage sécurisé de fichiers, les formulaires web, leSFTP et le transfert sécurisé de fichiers, permettant ainsi aux organisations de contrôler, protéger et suivre chaque fichier entrant et sortant de l’organisation.

Kiteworks supporte près de 90% des exigences du niveau 2 de la CMMC 2.0 dès la sortie de la boîte. Par conséquent, les sous-traitants du DoD peuvent accélérer leur processus d’accréditation au niveau 2 de la CMMC 2.0 en s’assurant qu’ils disposent de la bonne plateforme de communication pour les contenus sensibles.

Avec Kiteworks, les sous-traitants de la défense nucléaire et d’autres sous-traitants du DoD unifient leurs communications sur les contenus sensibles dans un réseau de contenu privé dédié, en tirant parti des contrôles automatisés de politique et de suivi et des protocoles de cybersécurité qui s’alignent sur les pratiques de la CMMC 2.0.

Kiteworks permet une conformité rapide à la CMMC 2.0 grâce à des capacités et des caractéristiques de base, notamment :

- Certification conformément aux principales normes et exigences de conformité du gouvernement américain, y compris SSAE-16/SOC 2, NIST SP 800-171, et NIST SP 800-172

- Validation FIPS 140-2 Niveau 1

- FedRAMP autorisé pour le niveau d’impact modéré CUI

- Chiffrement AES 256 bits pour les données au repos, TLS 1.2 pour les données en transit et propriété exclusive de la clé de chiffrement

Les options de déploiement de Kiteworks incluent en local, hébergé, privé, hybride et le nuage privé virtuel FedRAMP. Avec Kiteworks : contrôlez l’accès au contenu sensible ; protégez-le lorsqu’il est partagé en externe en utilisant le chiffrement de bout en bout automatisé des e-mails, l’authentification multifactorielle, et les intégrations d’infrastructure de sécurité ; voyez, suivez, et faites le rapport de toute activité de fichier, qui envoie quoi à qui, quand, et comment. En fin de compte, démontrez la conformité avec des réglementations et des normes comme le RGPD, HIPAA, CMMC, Cyber Essentials Plus, IRAP, et bien d’autres.

Pour en savoir plus sur Kiteworks, programmez une démonstration personnalisée dès aujourd’hui.

Ressources supplémentaires

- Article de Blog Choisir le niveau CMMC qui convient à votre entreprise

- Vidéo Rejoignez le serveur Discord de Kiteworks et connectez-vous avec des professionnels partageant les mêmes idées pour le soutien à la conformité CMMC 2.0

- Article de Blog Une feuille de route pour la conformité CMMC 2.0 pour les contractants du DoD

- Guide Cartographie de la conformité CMMC 2.0 pour les communications de contenu sensible

- Article de Blog 12 choses que les fournisseurs de la Base Industrielle de l’Armée doivent savoir lors de la préparation à la conformité CMMC 2.0