Processus de certification FedRAMP

Le Federal Risk and Authorization Management Program, ou FedRAMP, est un programme à l’échelle du gouvernement qui fournit une approche standardisée pour l’évaluation de la sécurité, l’autorisation et la surveillance continue des services basés sur le cloud. Ce programme est conçu pour aider les organisations et les industries qui gèrent des communications de contenu sensible à garantir que leurs données sont protégées et sécurisées. Cet article fournira un aperçu de FedRAMP et de son processus de certification, y compris son objectif, les exigences de certification, l’évaluation et l’autorisation, les contrôles de sécurité, les avantages, ainsi que le coût et le temps.

Présentation de FedRAMP

Le Federal Risk and Authorization Management Program (FedRAMP) est un programme à l’échelle du gouvernement qui fournit une approche standardisée pour l’évaluation de la sécurité, l’autorisation et la surveillance continue des produits et services cloud utilisés par le gouvernement fédéral des États-Unis. L’objectif du programme est de garantir que les solutions cloud utilisées par le gouvernement fédéral répondent à un standard de sécurité minimal et sont suffisamment sécurisées pour protéger la confidentialité, l’intégrité et la disponibilité des données. FedRAMP utilise le NIST CSF (Cadre de cybersécurité de l’Institut national des normes et de la technologie) pour fournir une base commune à travers les agences gouvernementales. Le programme exige que les fournisseurs de services cloud suivent un processus en trois étapes qui comprend l’évaluation, l’autorisation et la surveillance continue. FedRAMP fournit également un ensemble commun de politiques, processus et procédures qui aident les agences à gérer le risque associé aux services cloud.

Utilisation de FedRAMP dans les communications de contenu sensible

FedRAMP est utilisé par les organisations et les industries pour garantir le partage sécurisé de données. Avec l’autorisation FedRAMP, les organisations peuvent garantir que leurs données sont protégées et conformes aux normes les plus élevées.

L’un des éléments clés de FedRAMP qui le distingue d’autres cadres de sécurité est son processus d’évaluation de la sécurité approfondi et rigoureux. Avant qu’un fournisseur de cloud puisse recevoir l’autorisation FedRAMP, il doit subir une évaluation indépendante de ses contrôles de sécurité par un tiers (par un C3PAO). Cette évaluation couvre non seulement les aspects techniques de la sécurité, tels que le chiffrement des données et l’architecture réseau, mais aussi les aspects opérationnels, tels que la réponse aux incidents et la gestion des changements.

Un autre facteur critique qui rend FedRAMP très sécurisé est son accent sur la surveillance continue. Les fournisseurs de cloud autorisés par FedRAMP doivent surveiller régulièrement leurs systèmes et signaler tout incident de sécurité ou changement dans leur environnement. Cela aide à garantir que les vulnérabilités sont identifiées et traitées rapidement et que la posture de sécurité de l’environnement cloud reste forte au fil du temps.

En plus de ces éléments techniques et opérationnels, FedRAMP prend également en compte l’environnement réglementaire plus large. Il est conçu pour s’aligner sur d’autres cadres de sécurité gouvernementaux, tels que le National Institute of Standards and Technology (NIST) 800-171 et le Federal Information Security Management Act (FISMA), et les normes industrielles, telles que ISO 27001. Cela aide à garantir que les fournisseurs de technologie répondent aux normes de sécurité les plus élevées, tant en termes de contrôles techniques que de pratiques de sécurité générales.

Exigences de certification FedRAMP

Pour devenir certifié FedRAMP, une organisation doit répondre à des exigences spécifiques, y compris développer un plan d’évaluation de la sécurité, compléter une évaluation de la sécurité et soumettre un dossier d’autorisation. Le plan d’évaluation de la sécurité doit décrire les contrôles de sécurité et les processus pour protéger les informations sensibles. Un évaluateur tiers autorisé doit mener la session d’évaluation de la sécurité. Le dossier d’autorisation doit inclure les résultats de l’évaluation de la sécurité et être examiné et approuvé par un évaluateur tiers autorisé par FedRAMP.

Évaluation et autorisation FedRAMP

Le processus d’évaluation et d’autorisation FedRAMP commence par le développement d’un plan d’évaluation de la sécurité, qui décrit les contrôles de sécurité et les procédures utilisés pour protéger les informations sensibles. Le dossier d’autorisation doit être examiné et approuvé par un évaluateur tiers autorisé par FedRAMP. Il doit comprendre les résultats de l’évaluation de la sécurité, un plan pour la surveillance continue et une déclaration d’autorisation d’exploitation. Un évaluateur tiers autorisé doit mener l’évaluation de la sécurité, et les résultats de l’évaluation doivent être inclus dans le dossier d’autorisation.

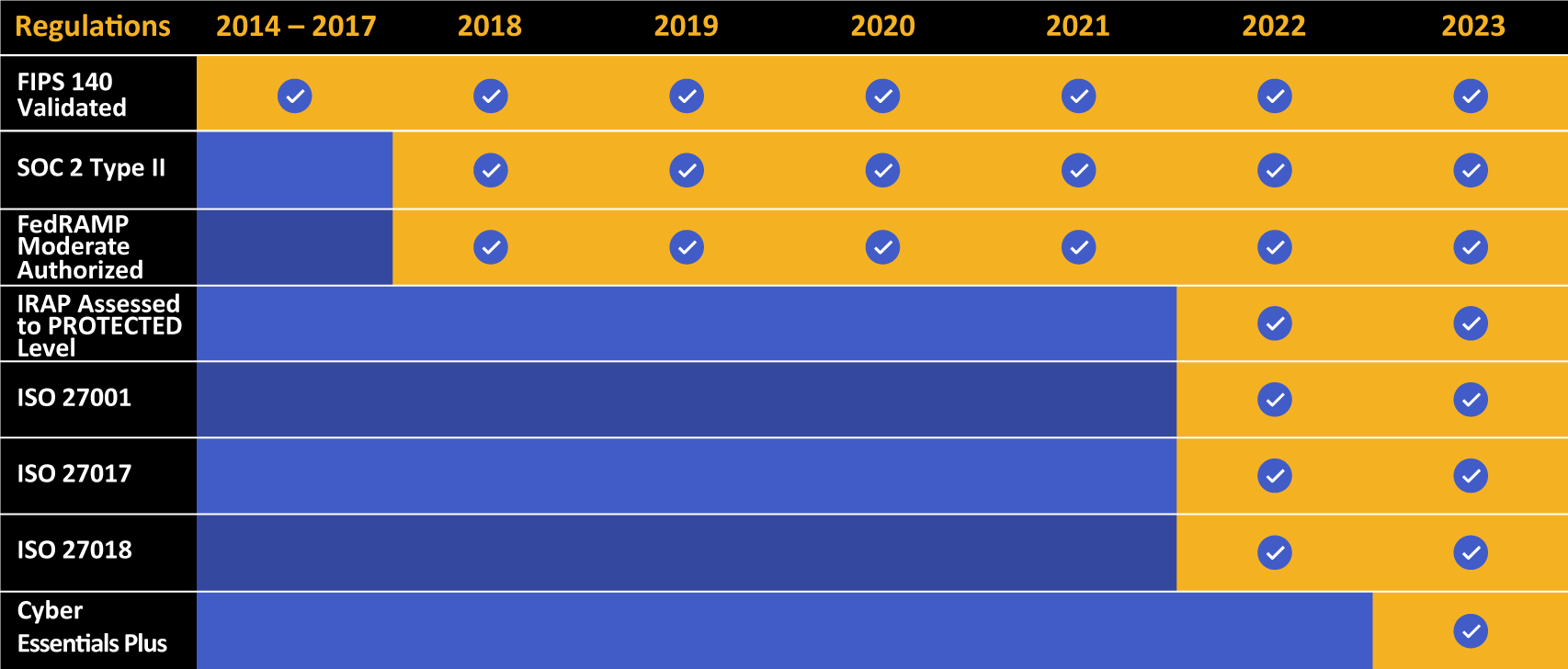

Kiteworks affiche une longue liste de réalisations en matière de conformité et de certification.

Contrôles de sécurité FedRAMP

Les contrôles de sécurité utilisés dans FedRAMP sont conçus pour fournir une approche globale de l’évaluation de la sécurité, de l’autorisation et de la surveillance continue. Les organisations doivent démontrer qu’elles ont mis en œuvre ces contrôles et qu’elles disposent des processus en place pour garantir la sécurité des informations sensibles. Voici un aperçu de chaque contrôle de sécurité FedRAMP :

Contrôle d’accès

Le contrôle d’accès est une mesure de sécurité qui applique des règles pour protéger les informations et les ressources. Le contrôle d’accès est un élément clé du Federal Risk and Authorization Management Program (FedRAMP) et est couramment utilisé pour mettre en œuvre les normes établies par FedRAMP pour protéger les données gouvernementales. Le contrôle d’accès comprend l’identification, l’authentification et l’autorisation des utilisateurs, la limitation et le contrôle de l’accès aux systèmes, et la gestion des changements, tels que l’octroi et la révocation des droits d’accès. Le contrôle d’accès est utilisé pour empêcher les utilisateurs non autorisés d’accéder aux systèmes, applications et données. De plus, le contrôle d’accès garantit que seules les personnes autorisées peuvent accéder, modifier ou supprimer des informations, préservant ainsi la confidentialité, l’intégrité et la disponibilité des ressources.

Maintenance du système

La maintenance du système implique la mise à jour et le patching réguliers des systèmes et logiciels pour traiter les vulnérabilités potentielles et garantir qu’ils restent sécurisés. Cela inclut la surveillance des systèmes pour les menaces de sécurité potentielles et la prise de mesures proactives pour les atténuer. La maintenance du système aide les organisations à prévenir les violations de sécurité, à protéger les informations sensibles et à maintenir l’intégrité de leurs systèmes.

Réponse aux incidents

La réponse aux incidents fait référence aux processus et procédures que les organisations ont en place pour répondre aux incidents de sécurité et minimiser leur impact. Cela inclut le développement d’un plan pour répondre aux incidents de sécurité, l’identification des ressources et du personnel nécessaires pour répondre, et s’assurer que toutes les parties prenantes sont conscientes des procédures de réponse aux incidents. En ayant un plan de réponse aux incidents bien défini, les organisations peuvent répondre rapidement et efficacement aux incidents de sécurité et minimiser leur impact.

Sauvegarde et récupération

La sauvegarde et la récupération impliquent de créer régulièrement des sauvegardes d’informations sensibles et de garantir qu’elles peuvent être récupérées en cas de désastre ou de violation de sécurité. Cela inclut l’établissement de procédures de sauvegarde, le test des sauvegardes pour s’assurer qu’elles sont efficaces et avoir un plan en place pour restaurer les données en cas de défaillance. En disposant de procédures robustes de sauvegarde et de récupération, les organisations peuvent garantir que leurs données sont protégées et récupérables en cas de désastre ou de violation de sécurité.

Intégrité du Système et des Informations

L’intégrité du système et des informations implique de s’assurer que les systèmes et les informations restent intacts et protégés contre l’accès non autorisé, la manipulation ou la corruption. Cela inclut la mise en œuvre de mesures de sécurité pour protéger les systèmes et les informations, la surveillance régulière des systèmes pour détecter les menaces potentielles de sécurité, et la mise en place de procédures pour détecter et répondre aux incidents de sécurité. En maintenant l’intégrité du système et des informations, les organisations peuvent garantir que leurs systèmes et données restent sécurisés et protégés contre les menaces potentielles.

Gestion de la Configuration

La gestion de la configuration implique d’établir et de maintenir une configuration cohérente des systèmes et logiciels à travers l’organisation. Cela inclut la documentation des configurations, le suivi des changements, et le contrôle de l’accès aux systèmes et logiciels. En mettant en œuvre une gestion efficace de la configuration, les organisations peuvent garantir que leurs systèmes et logiciels restent sécurisés et que les changements non autorisés sont empêchés.

Évaluation et Autorisation de Sécurité

L’évaluation et l’autorisation de sécurité impliquent d’évaluer régulièrement la sécurité des systèmes et des informations et de s’assurer qu’ils restent conformes aux normes FedRAMP. Cela inclut la réalisation d’évaluations de sécurité régulières, l’exécution de scans de vulnérabilité, et la mise en œuvre de contrôles de sécurité pour adresser toute vulnérabilité identifiée. En effectuant régulièrement des évaluations et autorisations de sécurité, les organisations peuvent garantir que leurs systèmes et informations restent sécurisés et protégés.

Planification de Contingence

La planification de contingence implique de développer un plan pour continuer les opérations critiques en cas de désastre ou de violation de sécurité. Cela inclut l’identification des opérations critiques, la détermination des ressources nécessaires pour continuer les opérations, et la mise en place d’un plan pour restaurer les systèmes et les données en cas de défaillance. En ayant un plan de contingence robuste, les organisations peuvent garantir que leurs opérations critiques continuent même en cas de désastre ou de violation de sécurité.

Protection des Médias

La protection des médias implique de protéger les informations sensibles stockées sur des supports électroniques, tels que les disques durs, les clés USB et les bandes. Cela inclut la mise en œuvre de contrôles de sécurité physiques et logiques pour prévenir l’accès non autorisé, ainsi que la sauvegarde régulière et la protection des informations stockées pour garantir qu’elles restent récupérables en cas de désastre. En mettant en œuvre des contrôles efficaces de protection des médias, les organisations peuvent garantir que leurs informations sensibles restent sécurisées et protégées contre les menaces potentielles.

Sensibilisation et Formation à la Sécurité

La sensibilisation et la formation à la sécurité impliquent d’éduquer les employés et autres parties prenantes sur l’importance de la sécurité et les mesures de sécurité spécifiques mises en place pour protéger les informations sensibles. Cela inclut la fourniture de formations sur les politiques et procédures de sécurité, ainsi que des rappels réguliers et des mises à jour sur les dernières menaces de sécurité et les meilleures pratiques. En fournissant régulièrement une sensibilisation et une formation à la sécurité, les organisations peuvent garantir que toutes les parties prenantes comprennent l’importance de la sécurité et sont équipées pour aider à protéger les informations sensibles.

Autres Contrôles

En plus des contrôles de sécurité spécifiques décrits ci-dessus, FedRAMP inclut également une gamme d’autres contrôles pour garantir la sécurité des systèmes et des informations. Cela peut inclure des contrôles d’accès supplémentaires, le chiffrement des informations sensibles, et la surveillance régulière des systèmes et réseaux pour détecter les menaces potentielles de sécurité. En mettant en œuvre un ensemble complet de contrôles de sécurité, les organisations peuvent garantir que leurs systèmes et informations restent sécurisés et protégés contre les menaces potentielles, et conformes à FedRAMP.

Avantages de la Certification FedRAMP

Obtenir la certification FedRAMP présente des avantages pour les organisations et les industries, car elles démontrent à leurs clients et partenaires qu’elles ont investi dans les plus hauts niveaux de sécurité et de protection pour les informations sensibles, améliorant la crédibilité et la réputation, augmentant l’efficacité et les économies de coûts, et offrant un avantage concurrentiel sur le marché.

La certification FedRAMP offre de nombreux avantages pour les organisations cherchant à sécuriser leurs informations sensibles. En devenant certifiées FedRAMP, les organisations démontrent leur engagement à respecter les normes les plus élevées en matière de sécurité et de protection des informations.

L’un des principaux avantages de la certification FedRAMP est la possibilité de rationaliser les évaluations de sécurité et les processus d’autorisation. Les organisations peuvent réduire le temps et les ressources nécessaires pour compléter les évaluations de sécurité, car elles sont déjà conformes aux normes FedRAMP. Cela facilite également la tâche aux agences gouvernementales pour faire affaire avec ces organisations, car elles peuvent être confiantes que leurs données sont sécurisées.

Un autre avantage de la certification FedRAMP est la confiance accrue qu’elle procure aux clients et parties prenantes. En démontrant leur engagement envers la sécurité de l’information, les organisations peuvent construire leur crédibilité et établir la confiance avec leurs clients, qui sont plus enclins à faire affaire avec eux en sachant que leurs données sont sécurisées.

De plus, la certification FedRAMP aide les organisations à devancer les menaces de sécurité potentielles. Avec des audits et évaluations réguliers, les organisations peuvent identifier et adresser toute vulnérabilité potentielle, ce qui aide à réduire le risque de violations de sécurité. Cela protège non seulement leurs propres données, mais aussi les informations sensibles de leurs clients.

En fin de compte, la certification FedRAMP fournit aux organisations un cadre de sécurité complet qui les aide à protéger leurs informations sensibles, à réduire les risques et à établir la confiance avec leurs clients. En devenant certifiées FedRAMP, les organisations peuvent se concentrer sur leurs activités principales, sachant que leurs informations sont sécurisées et protégées.

Coût et Temps pour la Certification FedRAMP

Le coût et le temps requis pour la certification FedRAMP peuvent varier selon la taille et la complexité de l’organisation et les services proposés. Généralement, devenir certifié FedRAMP peut prendre plusieurs mois, et les organisations doivent s’attendre à investir des ressources significatives pour répondre aux exigences de la certification. Le coût de la certification FedRAMP peut inclure le coût de l’évaluation de sécurité, du paquet d’autorisation, et du coût de la surveillance et de la maintenance continues.

Accélérez votre processus de certification FedRAMP avec Kiteworks

Le processus de certification FedRAMP offre une approche complète et standardisée pour l’évaluation de la sécurité, l’autorisation et le suivi continu des services basés sur le cloud. Que vous soyez une agence gouvernementale, un fournisseur de services cloud ou une industrie qui gère des communications de contenu sensible, la certification FedRAMP est essentielle pour protéger vos données et sécuriser les informations sensibles. En devenant certifiée FedRAMP, les organisations peuvent s’assurer que leurs données sont protégées et que leurs informations sensibles sont sécurisées lorsqu’elles sont partagées entre organisations.

Le Réseau de contenu privé activé par Kiteworks est autorisé par FedRAMP pour les informations de niveau d’impact modéré depuis plusieurs années. Cela est important tant pour les organisations du secteur public que privé qui comptent sur Kiteworks pour unifier, suivre, contrôler et sécuriser leurs communications de contenu sensible. Pour conserver son statut d’autorisation FedRAMP, Kiteworks doit passer des audits annuels comprenant plus de 400 contrôles en matière de personnel, de sécurité informatique et physique, surveiller en continu les vulnérabilités et les cyberattaques, mener une formation et certification continue des employés, et documenter minutieusement les processus de sécurité et les évaluations des systèmes associés.

Pour apprendre comment le Réseau de contenu privé autorisé par FedRAMP de Kiteworks est le bon choix pour votre organisation, planifiez une démo sur mesure dès aujourd’hui.