Top 5 Anforderungen für eine effektive DRM-Lösung

Der Datenaustausch ist ein integraler Bestandteil der Geschäftstätigkeit. Wenn dieser Austausch jedoch das Senden sensibler Inhalte außerhalb des Perimeters beinhaltet, an Kunden, Lieferanten, Partner und andere vertrauenswürdige Dritte, erhöht sich das Risiko eines Datenlecks. Eine robuste Digital-Rights-Management- (DRM) Lösung spielt eine entscheidende Rolle bei der Risikominderung von unberechtigtem Zugriff.

Leider sind jedoch nicht alle DRM-Lösungen gleich geschaffen. In diesem Blogbeitrag werden wir eine erstklassige DRM-Lösung definieren und die fünf wichtigsten Anforderungen für eine effektive DRM-Lösung sowie die Hindernisse, die deren Einsatz behindern, aufzeigen.

CMMC 2.0 Compliance Fahrplan für DoD Auftragnehmer

Die Bedeutung von DRM zum Schutz sensibler Inhalte

DRM entwickelt sich zu einer entscheidenden Ergänzung der Bemühungen von Organisationen, ihre sensiblen Inhalte zu schützen. DRM ist jedoch nicht völlig neu; seine Wurzeln reichen mehrere Jahrzehnte zurück. Aber da sich die DRM-Technologie parallel zur zunehmenden Weitergabe und Verteilung sensibler Informationen durch Organisationen entwickelt hat, ist der Schutz dieser Inhalte vor unberechtigtem Zugriff von größter Bedeutung geworden. DRM beantwortet diese Bedenken, indem es Organisationen ein robustes Framework zum Schutz sensibler Informationen bietet, insbesondere geistiges Eigentum.

Digital Rights Management: Eine Auffrischung

Im Kern bezieht sich DRM auf eine Reihe von Technologien, Strategien und Richtlinien, die darauf abzielen, den Zugang zu digitalen Inhalten zu kontrollieren und die Nutzungsrechte zu verwalten. Es bietet Organisationen die Möglichkeit, Einschränkungen in Bezug auf die Nutzung sensibler Inhalte durchzusetzen und sicherzustellen, dass nur autorisierte Personen oder Einheiten auf diese Inhalte zugreifen, sie kopieren, ändern oder verteilen können.

Die Einführung von DRM durch verschiedene Unternehmen ist ein Schritt nach vorne, um die Risiken im Zusammenhang mit unbefugten Datenverletzungen, Diebstahl von geistigem Eigentum und illegaler Verbreitung von sensiblen Informationen zu minimieren. Sensibler Inhalt kann vertrauliche Geschäftsdaten, proprietäre Software, klassifizierte Regierungsdokumente, urheberrechtlich geschützte Medien und anderes wertvolles geistiges Eigentum umfassen.

DRM kann verschiedene Schutzmechanismen umfassen, wie Verschlüsselung, Wasserzeichen, Zugangskontrollen und Lizenzmodelle. Durch die Implementierung dieser Maßnahmen können Inhaltsinhaber die Nutzung ihres Inhalts regulieren und den Zugriff auf spezifische Geräte, autorisierte Benutzer oder vordefinierte Nutzungsszenarien beschränken.

Einer der Hauptvorteile von DRM besteht darin, dass es Organisationen ermöglicht, ein Gleichgewicht zwischen der Weitergabe von Informationen an Dritte und der Kontrolle über deren Nutzung zu finden. Dies wird besonders relevant, wenn man mit externen Partnern, Lieferanten oder Kunden zusammenarbeitet, die möglicherweise Zugang zu sensiblen Inhalten benötigen, aber nicht die uneingeschränkte Freiheit haben sollten, diese auszunutzen.

Darüber hinaus ermöglicht DRM Inhaltsinhabern, die Nutzung ihrer Inhalte zu verfolgen und zu überwachen, und bietet Einblicke in mögliche Sicherheitsverletzungen oder unbefugte Aktivitäten. Es dient auch als Abschreckung für potenzielle Piraten und macht es für unbefugte Benutzer schwieriger, von illegaler Verbreitung zu profitieren.

Top 5 Anforderungen für eine effektive DRM-Lösung

Eine effektive DRM-Lösung dient als befestigte Festung, die wertvolle digitale Vermögenswerte vor unbefugtem Zugriff, Verbreitung und Manipulation schützt. Allerdings sind nicht alle DRM-Lösungen gleich und die Wahl der richtigen kann erhebliche Auswirkungen auf die Datenschutzstrategie eines Unternehmens haben.

Bei der Betrachtung einer DRM-Lösung gibt es mehrere Schlüsselfaktoren zu bewerten, um sicherzustellen, dass Sie die richtige auswählen, um Ihre spezifischen Bedürfnisse und Sicherheitsanforderungen zu erfüllen. Hier sind fünf wesentliche Anforderungen an eine effektive DRM-Lösung, die bei der Bewertung verschiedener DRM-Produktangebote als unverhandelbar angesehen werden sollten.

DRM-Anforderung #1: Sicherstellung der Benutzerakzeptanz durch Benutzerfreundlichkeit

Die primäre und wichtigste Anforderung an jede effektive DRM-Lösung ist die Benutzerfreundlichkeit. Komplizierte und verschachtelte DRM-Systeme können Benutzer frustrieren, was zur Annahme von Umwegen oder zur Vernachlässigung von Sicherheitsprotokollen insgesamt führt. Daher ist es unerlässlich, dass eine DRM-Lösung eine benutzerfreundliche Oberfläche hat, die sich nahtlos in bestehende Arbeitsabläufe integriert. Wenn Benutzer das DRM-System einfach zu navigieren und zu verstehen finden, sind sie eher bereit, Sicherheitsmaßnahmen einzuhalten und sensible Inhalte effektiv zu schützen.

DRM-Anforderung #2: Schützt sensible Inhalte

Im Kern ist das Hauptziel von DRM, sensible Inhalte zu schützen. Daher muss eine effektive DRM-Lösung robuste Verschlüsselungsmethoden anwenden, um sicherzustellen, dass die Daten sowohl im Ruhezustand als auch während der Übertragung geschützt bleiben. Diese Art der Verschlüsselung stellt sicher, dass der Inhalt auch dann unlesbar und unbrauchbar bleibt, wenn unbefugte Personen Zugang dazu erhalten. Durch die Sicherung des Inhalts können Organisationen Datenverstöße verhindern und ihr wertvolles geistiges Eigentum und vertrauliche Informationen schützen.

DRM-Anforderung #3: Protokolliert alle Informationsfreigaben mit Audit-Protokollen

Ein wesentlicher Aspekt jedes DRM-Systems besteht darin, eine umfassendeAudit-Protokoll, das alle Benutzeraktivitäten im Zusammenhang mit dem geschützten Inhalt verfolgt. Dieses detaillierte Protokoll liefert wertvolle Einblicke in jeden Inhalt oder jede Datei, die möglicherweise ohne Erlaubnis zugegriffen wurden. Protokollierte Aktivitäten umfassen Benutzeraktionen wie Versuche, auf Dateien zuzugreifen, Dateidownloads, Inhaltsbearbeitungen und Versuche, sensible Inhalte oder Dateien mit sensiblen Inhalten zu teilen. Durch die Analyse von Audit-Protokollen können Organisationen verdächtiges Verhalten erkennen, Sicherheitslücken aufdecken und rechtzeitig Maßnahmen ergreifen, um einen Datenverstoß zu mildern und ihre allgemeine Sicherheitsposition zu verbessern.

DRM-Anforderung #4: Einklang mit Compliance-Standards

Für eine wirklich effektive DRM-Lösung muss sie mit relevanten Compliance-Standards und Vorschriften übereinstimmen, wie DSGVO, HIPAA, PCI DSS, ISO 27001 und vielen mehr. Dies beinhaltet die Verknüpfung von Zugriffsberechtigungen mit spezifischen Benutzern, Rollen und Inhaltsklassen gemäß den festgelegten Richtlinien. Ein gut abgestimmtes DRM-System stellt sicher, dass Inhalte nur von autorisiertem Personal zugegriffen und verwendet werden, was Organisationen dabei hilft, rechtliche Komplikationen zu vermeiden und ihr Engagement für Datenschutz zu demonstrieren.

DRM-Anforderung #5: Ermöglicht Flexibilität bei der Ansicht und Bearbeitung

Eine erfolgreiche DRM-Lösung sollte Flexibilität beim Ansehen und Bearbeiten geschützter Inhalte bieten. Autorisierte Benutzer sollten in der Lage sein, Inhalte nahtlos zuzugreifen und zu ändern, ohne unnötige Einschränkungen. Durch diese Vielseitigkeit können Organisationen ein Gleichgewicht zwischen dem Schutz sensibler Informationen und der Aufrechterhaltung (oder sogar Steigerung) der Produktivität finden. Eine zu starke Einschränkung der Benutzerfreundlichkeit kann zu Widerstand seitens der Benutzer führen, was die Effizienz des Arbeitsablaufs beeinträchtigt, während übermäßig lockere Kontrollen die Sicherheit des Inhalts gefährden könnten.

Der Bedarf an verbesserten DRM-Lösungen

Organisationen erkennen zunehmend die Wichtigkeit, über einfache Datenklassifizierung und Kontrollen hinauszugehen, angetrieben durch Anforderungen, die von Rahmenwerken wie dem National Institute of Standards and Technology Cybersecurity Framework (NIST CSF) festgelegt wurden, und die Notwendigkeit, sensible Inhalte besser zu schützen. Als Ergebnis wenden sich viele von ihnen an DRM-Lösungen, um ihre Bemühungen zum Schutz von Inhalten zu erhöhen. Obwohl DRM-Tools seit Jahrzehnten existieren, hat ihre Implementierung oft die Erwartungen nicht erfüllt, was digitale Vermögenswerte aufgrund mangelnder angemessener Governance und Sicherheitsmaßnahmen internen und externen Bedrohungen aussetzt.

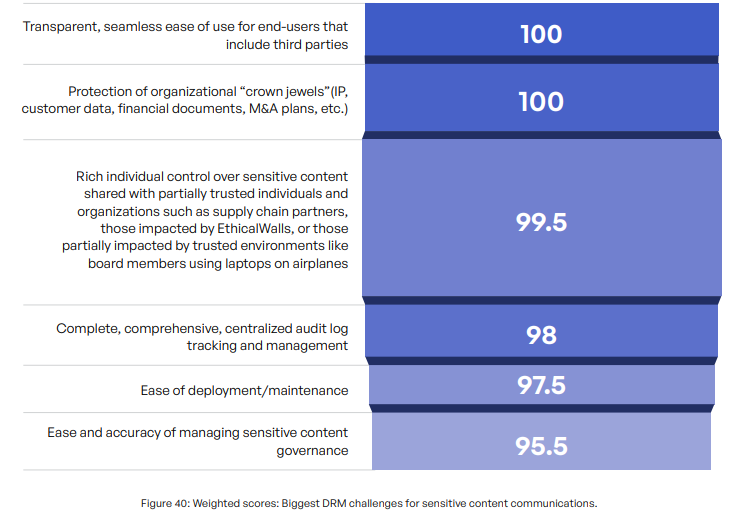

Um Einblicke in die Präferenzen und Herausforderungen von Organisationen mit DRM-Lösungen zu gewinnen, haben wir einige Fragen aus unserer Kiteworks 2023 Umfrage und Bericht aufgenommen. Die Befragten wurden gebeten, ihre Top-Anforderungen an eine effektive DRM-Lösung unter sechs Optionen zu bewerten. Die Antworten waren vielfältig, aber gewichtet, “Benutzerfreundlichkeit” als klarer Gewinner hervor, dicht gefolgt vom Schutz der wertvollsten Vermögenswerte der Organisation, gemeinhin als die “Kronjuwelen” bezeichnet, und umfassender Audit-Log-Verfolgung.

Herausforderungen bei der Implementierung von DRM

Die Implementierung, Einführung und Förderung der Akzeptanz einer DRM-Lösung kann aufgrund von Geschäftsanforderungen, Compliance-Vorgaben und anderen Faktoren kompliziert sein. Unter den Herausforderungen, die bei der Implementierung einer DRM-Lösung auftreten, wurde in unserer Umfrage das Finden eines DRM-Tools, das den Informationszugang effizient auf der Grundlage von Benutzerrollen und Inhaltskategorien in Übereinstimmung mit Compliance-Standards verwaltet, von 55% der Befragten als das am häufigsten genannte Problem genannt. Zwei weitere Herausforderungen waren die Notwendigkeit von Drittanbieter-Clients, um auf verschlüsselte Inhalte zuzugreifen (53% der Befragten) und die Fähigkeit, verschiedene Arten von Inhalten zu betrachten und zu bearbeiten (50%).

Bestimmte Branchen stießen auf größere Hürden, wenn es um DRM-Compliance-Funktionen ging. Beispielsweise stellte dies für Energie- und Versorgungsunternehmen, Rechtsanwaltskanzleien, staatliche Behörden, Technologieunternehmen und professionelle Dienstleistungsunternehmen eine größere Herausforderung dar, mit 72%, 62%, 61%, 61% und 60% der Befragten, die es als ein Hauptproblem nannten. Auf der anderen Seite erwies sich die Notwendigkeit von Agenten für professionelle Dienstleistungen (70%), lokale Regierungen (69%) und Technologie (61%) als besonders belastend.

Während Organisationen bestrebt sind, sensible Inhalte zu schützen und Compliance-Standards einzuhalten, bietet DRM Organisationen die Möglichkeit, “zwei Fliegen mit einer Klappe zu schlagen”. Der Erfolg von DRM hängt jedoch von seiner Fähigkeit ab, Benutzerfreundlichkeit, Schutz kritischer Vermögenswerte und die Einhaltung verschiedener branchenspezifischer Anforderungen zu gewährleisten. Wenn DRM diese Herausforderungen effektiv bewältigen kann, können Organisationen ihren digitalen Inhalt erheblich gegen potenzielle Bedrohungen stärken.

Wie eine erfolgreiche DRM-Implementierung aussieht

Eine erfolgreiche DRM-Implementierung erfordert sorgfältige Planung, Berücksichtigung verschiedener Faktoren und die Einhaltung von Best Practices. Die folgende Tabelle fasst die Merkmale einer erfolgreichen DRM-Implementierung zusammen:

| Schritt | Beschreibung | Aktion |

|---|---|---|

| 1 | Sensible Inhalte identifizieren | Identifizieren Sie klar die sensiblen Inhalte, die Schutz benötigen. |

| 2 | Ihre Anforderungen verstehen | Bestimmen Sie die spezifischen Anforderungen an die DRM-Lösung, einschließlich Zugriffskontrollen und Plattformunterstützung. |

| 3 | Eine geeignete DRM-Technologie auswählen | Recherchieren und wählen Sie eine geeignete DRM-Technologie, die Ihren Anforderungen entspricht. |

| 4 | Verschlüsselung und Entschlüsselung implementieren | Stellen Sie die Verschlüsselung für sensible Inhalte im Ruhezustand und während der Übertragung sicher. Richten Sie Entschlüsselungsprozesse für autorisierte Benutzer ein. |

| 5 | Benutzerprivilegien mit Rights Management verwalten | Entwickeln und implementieren Sie Mechanismen zur Kontrolle des Benutzerzugriffs, der Ansicht, Modifikation und Freigabe von Inhalten basierend auf Benutzerprivilegien. |

| 6 | Benutzerauthentifizierung durchsetzen | Stellen Sie starke Benutzerauthentifizierungsmethoden auf, wie Passwörter oder Mehrfaktorauthentifizierung (MFA). |

| 7 | Schutz der Verschlüsselungsschlüssel | Schützen Sie Verschlüsselungsschlüssel und gewährleisten Sie eine sichere Verteilung an autorisierte Benutzer. |

| 8 | Wasserzeichen und Tracking aktivieren | Integrieren Sie Wasserzeichen- und Tracking-Technologien, um unberechtigte Verteilung zurückverfolgen zu können. |

| 9 | Regelmäßige Updates und Wartung planen | Bleiben Sie auf dem Laufenden mit DRM-Fortschritten und Sicherheitspatches. Überprüfen und aktualisieren Sie regelmäßig die DRM-Lösung. |

| 10 | Einhaltung von Compliance-Vorschriften | Stellen Sie sicher, dass die Implementierung den relevanten Vorschriften und gesetzlichen Anforderungen entspricht. |

| 11 | Nutzer schulen | Schulen Sie die Nutzer im richtigen Umgang mit Inhalten und der Wichtigkeit, ihre Anmeldedaten sicher zu verwahren. Sensibilisieren Sie für die Folgen einer unautorisierten Verbreitung. |

| 12 | Testen und Auditieren | Testen Sie die DRM-Implementierung gründlich und führen Sie regelmäßige Sicherheitsaudits durch. |

| 13 | Backup und Desaster-Recovery implementieren | Erstellen Sie eine umfassende Backup- und Desaster-Recovery-Strategie. |

| 14 | Überwachung und Incident Response einrichten | Richten Sie Überwachungsmechanismen ein, um verdächtige Aktivitäten zu erkennen. Verfügen Sie über einen gut definierten Incident-Response-Plan. |

| 15 | Streben Sie kontinuierliche Verbesserung an | Bleiben Sie über die neuesten Entwicklungen informiert und verbessern Sie die DRM-Lösung kontinuierlich. |

Kiteworks hilft Organisationen, ihre sensiblen Inhalte mit fortschrittlichen DRM-Funktionen zu schützen

Das Kiteworks Private Content Network (PCN) ist eine umfassende Lösung, die darauf ausgelegt ist, die Kommunikation von Inhalten Dritter zu sichern. Es bietet eine Reihe von fortschrittlichen Funktionen und Fähigkeiten, die den Schutz sensibler Daten während der Übertragung und Speicherung gewährleisten.

Eine der Schlüsselfunktionen des Kiteworks PCN sind seine robusten DRM-Funktionen. Kiteworks ermöglicht es Organisationen, zu kontrollieren, wer auf sensible Informationen zugreifen kann, mit wem sie diese teilen können und wie Dritte mit den sensiblen Inhalten, die sie erhalten, interagieren können (und für wie lange). Zusammen mindern diese fortschrittlichen DRM-Funktionen das Risiko von unautorisiertem Zugriff und Datenverletzungen.

Zusätzlich zu DRM bietet das Kiteworks PCN auch robuste E-Mail-Verschlüsselung sowohl für Daten im Ruhezustand als auch für Daten im Transit. Das Kiteworks PCN bietet auch robuste Zugriffskontrollmechanismen. Diese Mechanismen stellen sicher, dass nur autorisierte Personen Zugang zu sensiblen Daten haben.

Schließlich bietet Kiteworks umfassende Audit-Logging-Funktionen zur Nachverfolgung aller Aktivitäten im Zusammenhang mit sensiblen Daten. Dies beinhaltet, wer auf die Daten zugegriffen hat, wann darauf zugegriffen wurde und welche Aktionen durchgeführt wurden. Diese Transparenz ist entscheidend für die Erkennung und Reaktion auf mögliche Sicherheitsvorfälle und die Demonstration der Compliance mit der DSGVO, CMMC, HIPAA und anderen Vorschriften.

Um mehr über das Kiteworks Private Content Network und seine umfangreichen, fortschrittlichen DRM-Funktionen zu erfahren, vereinbaren Sie noch heute eine individuell zugeschnittene Demo.

Zusätzliche Ressourcen

- Artikel Digital Rights Management (DRM): Schutz des geistigen Eigentums im digitalen Zeitalter

- Blogbeitrag NIST Datenschutzrahmen zur Sicherung sensibler Daten

- Bericht Benchmark Ihrer Datenschutz- und Compliance-Maßnahmen für sensible Inhalte

- Webinar Meistern Sie das Digital Rights Management: Eine Webinar-Roundtable-Diskussion zum Kiteworks Bericht 2023 über Kommunikation sensibler Inhalte

- Fallstudie MiTek Industries ersetzt FTP für schnellere Leistung, verbesserte Sicherheit und vollständige Datenprivatsphäre