CMMC-Roadmap: Ihr ultimativer Leitfaden für die CMMC-2.0-Compliance

CMMC 2.0 stellt dem US-Verteidigungsministerium (DoD) die Mittel zur Verfügung, um vertrauliche Daten vor bösartigen Angriffen auf seine Lieferkette zu schützen. Es ordnet die Anforderungen von NIST 800-171 jedem seiner Level-2-Praktiken zu und wird NIST 800-172 für seine Level-3-Praktiken einsetzen – sobald diese veröffentlicht sind.

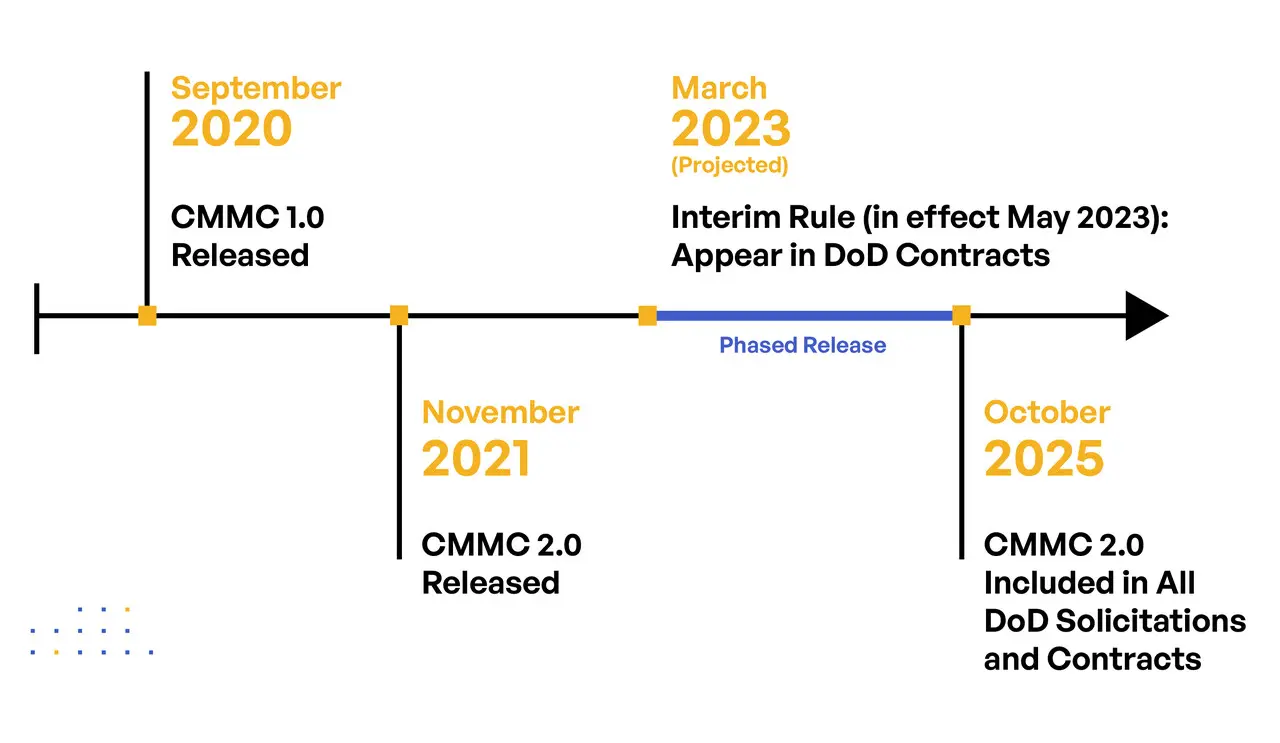

Auftragnehmer des DoD müssen die Einhaltung der Cybersecurity Maturity Model Certification (CMMC 2.0) durch Selbstbewertungen sowie die Nutzung von CMMC Third Party Assessor Organizations (C3PAOs) nachweisen. Eine stufenweise Implementierung von CMMC 2.0 wird voraussichtlich im Mai 2023 beginnen und im Oktober 2025 abgeschlossen sein. Zur Vorbereitung auf den Mai 2023 beginnen einige Auftragnehmer des DoD bereits jetzt, von ihren Unterauftragnehmern den Nachweis der Einhaltung zu fordern.

Über CMMC

Die Cybersecurity Maturity Model Certification (CMMC) ist eine Vorschrift, die eingeführt wurde, um die Cybersecurity-Verfahren und -Standards innerhalb der Defense Industrial Base (DIB) zu verbessern. Sie wurde als Reaktion auf wachsende Bedenken hinsichtlich der Sicherheit von Controlled Unclassified Information (CUI) innerhalb der Lieferkette geschaffen.

Das CMMC betrifft alle Organisationen, die Verträge mit dem Verteidigungsministerium (DoD) abschließen, einschließlich kleiner Unternehmen, Lieferanten von Handelsartikeln und ausländischen Zulieferern. Laut der Vorschrift müssen diese Organisationen über fünf unterschiedliche Reifestufen zertifiziert sein, die jeweils spezifische Cybersicherheitspraktiken und -prozesse voraussetzen.

Die Vorschrift ist entscheidend, um einen einheitlichen Standard für die Implementierung von Cybersicherheit im gesamten DIB, der mit sensiblen Informationen umgeht, bereitzustellen. Sie ist darauf ausgelegt, den vollständigen Schutz kritischer proprietärer, strategischer und betrieblicher Daten vor Verletzungen und Cyberangriffen zu gewährleisten.

Zu den Vorteilen, die sich aus der Demonstration der CMMC-Konformität ergeben, gehören verbesserte nationale Sicherheit durch Gewährleistung des Datenschutzes, gesteigerte Unternehmensglaubwürdigkeit und Marktattraktivität aufgrund verbesserter Cybersicherheitspraktiken sowie die fortgesetzte Berechtigung für DoD-Verträge. Es hilft Organisationen auch, ihre Stärken und Schwächen in der Cybersicherheit zu identifizieren, was zu effizienteren und effektiveren Operationen führt.

Wichtige Erkenntnisse

Wichtige Erkenntnisse

- CMMC 2.0 Compliance-Fahrplan:

Die schrittweise Implementierung von Mai 2023 bis Oktober 2025 umfasst Selbstbewertungen und Bewertungen durch Dritte, entscheidend für DoD-Auftragnehmer. - Auswirkungen auf die Lieferkette des DoD:

CMMC 2.0 gewährleistet robuste Cybersicherheitsstandards in der gesamten Lieferkette des DoD und schützt sensible Informationen vor Verstößen. - Vereinfachung von CMMC 2.0:

Die Reduzierung der Stufen von fünf auf drei verbessert die Zugänglichkeit, steht im Einklang mit den NIST-Standards und passt die Sicherheitsmaßnahmen an die Bedürfnisse der Organisation an. - Überlegungen für kleine Unternehmen:

Kleine Unternehmen stehen vor einzigartigen Herausforderungen bei der Einhaltung von CMMC 2.0; Ressourcen und Unterstützungsprogramme sind verfügbar, um die Anforderungen zu erfüllen. - CMMC-Zertifizierungsprozess:

Der Zertifizierungsprozess beinhaltet sorgfältige Planung, Selbstbewertung, Implementierung von Kontrollen und kontinuierliche Überwachung.

Bewertung der Bedrohung für die Lieferkette des DoD

Obwohl CUI nicht als klassifiziert gilt, ist die Regierung der Ansicht, dass CUI geschützt werden muss, da ein Bruch eine Bedrohung für die nationale Sicherheit darstellen könnte. Insbesondere enthalten die Computersysteme des DoD enorme Mengen sensibler Daten, zu denen CUI gehört, die intern sowie mit Hunderttausenden von Auftragnehmern und Unterauftragnehmern gesendet, geteilt, empfangen und gespeichert werden.

Diese Daten können sowohl im Transit als auch in Bewegung Cyberangriffen ausgesetzt sein. Eine gut umgesetzte Cybersicherheitsstrategie eines DoD-Auftragnehmers, sorgfältige Due Diligence bei der Beschaffung und Vertragsklauseln können nicht unbedingt alle Schwachstellen im Zusammenhang mit dem Senden, Teilen, Empfangen und Speichern von CUI und möglichen Auswirkungen auf das DoD sowie seine Auftragnehmer und Unterauftragnehmer ausschließen.

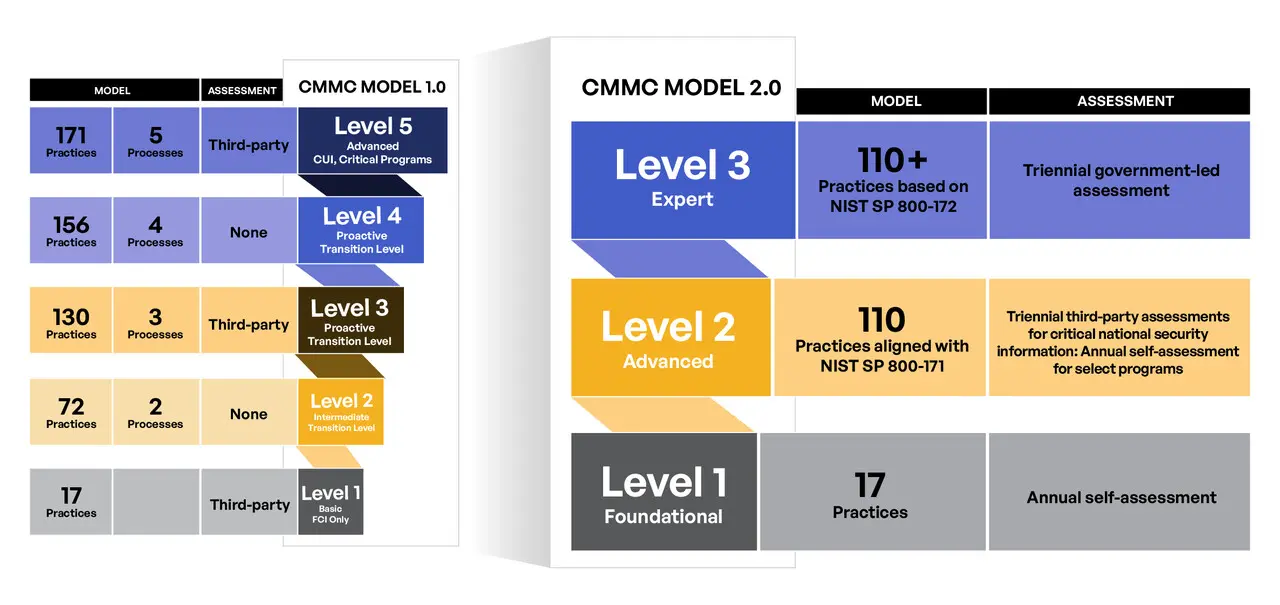

CMMC 2.0 vereinfacht das, was ursprünglich in CMMC 1.0 veröffentlicht wurde, indem es von fünf auf drei Ebenen reduziert wird und jeder Bereich in Ebene 2 auf NIST 800-171 abgebildet wird.

CMMC 2.0: Wen es betrifft

Alle zivilen Organisationen, die Geschäfte mit der Regierung tätigen, müssen CMMC 2.0 entsprechen. Die Liste der betroffenen Einheiten umfasst:

- DoD-Hauptauftragnehmer

- DoD-Subunternehmer

- Lieferanten auf allen Ebenen der Defense Industrial Base (DIB)

- Kleine DoD-Geschäftslieferanten

- Kommerzielle Lieferanten, die CUI verarbeiten, handhaben oder speichern

- Ausländische Lieferanten

- Teammitglieder von DoD-Auftragnehmern, die CUI handhaben, wie IT-Managed-Service-Provider

Die CMMC-Level-Konformität wird Auftragnehmern und Subunternehmern basierend auf der Art der CUI und FCI, die sie handhaben und austauschen, zugewiesen.

CMMC 2.0 Zuständigkeitsbereich: Wie weit reicht CMMC in der DoD-Lieferkette?

Der CMMC-Standard gilt für alle Einheiten innerhalb der DoD-Lieferkette, einschließlich Organisationen, die mit Bundesvertragsinformationen (FCI), Controlled Unclassified Information (CUI) und anderen sensiblen Informationen umgehen, unabhängig von der spezifischen Organisation, mit der der Vertrag abgeschlossen wird. Dies umfasst sowohl Hauptauftragnehmer als auch ihre Subunternehmer auf jeder Ebene, einschließlich Lieferanten, Verkäufer und Berater.

CMMC 2.0 Ebenen: Was hat sich geändert

Das CMMC 2.0 vereinfacht erneut das ursprünglich in der Version CMMC 1.0 veröffentlichte Modell und reduziert die Reifegradstufen von fünf auf drei. Die Entscheidung, die fünf Reifegradstufen auf drei zu reduzieren, wurde nach gründlicher Auswertung und Rückmeldungen aus der Industrie getroffen. Dies geschah aus mehreren Gründen, wobei das Hauptziel darin bestand, den Implementierungsprozess für Verteidigungsunternehmer, insbesondere kleine und mittelständische Unternehmen, zu vereinfachen. Das vorherige Modell mit fünf Stufen erwies sich für einige Unternehmen als übermäßig komplex und belastend, was oft zu Verwirrung führte und eine effiziente Compliance behinderte.

Durch die Zusammenfassung des Rahmens auf drei eindeutige Stufen: Basis, intermediär und fortgeschritten, zielt CMMC 2.0 darauf ab, eine gestrafftere, handhabbare und kostengünstigere Lösung für Organisationen zu bieten. Dieses abgestufte Modell ermöglicht eine schrittweise Umsetzung von Sicherheitsmaßnahmen, was es Unternehmen erleichtert, ihre Compliance-Anforderungen zu verstehen und zu erfüllen.

Ein weiterer bedeutender Vorteil ist, dass die neue dreistufige Struktur besser mit der Vielfalt der Bedrohungen korreliert, denen verschiedene Organisationen gegenüberstehen könnten. Sie bietet einen maßgeschneiderteren Ansatz für die Cybersicherheit, indem das Niveau der Sicherheitskontrollen an die Sensibilität und Kritikalität der Informationen angepasst wird, die ein Unternehmen verarbeitet.

Zuletzt könnte die Reduzierung auf drei Stufen im CMMC 2.0 zu einer verbesserten Standardisierung in der Verteidigungsindustrie führen. Ein einfacheres Rahmenwerk wird wahrscheinlich konsistenter übernommen und verbessert somit die allgemeine Cyberhygiene und Widerstandsfähigkeit von Unternehmen innerhalb der Lieferkette.

Im Wesentlichen ist der Übergang zu weniger Reifegraden im CMMC 2.0 ein Versuch, die Notwendigkeit robuster Cyberabwehrmaßnahmen mit den praktischen Realitäten des Geschäftsbetriebs in der Lieferkette der Verteidigungsindustrie in Einklang zu bringen. Ziel ist es, ein Modell zu erreichen, das die Einhaltung von Vorschriften fördert, die Komplexität verringert und den Bedürfnissen einer vielfältigen Gruppe von Organisationen gerecht wird.

Wir werden jeden Level weiter unten noch viel detaillierter betrachten.

CMMC 2.0 Levels Explained

CMMC 1.0 hatte fünf Reifegrade, aber CMMC 2.0 hat sie auf drei Stufen reduziert. CMMC 2.0 schafft alle Reifeprozesse und einzigartigen CMMC 1.0 Sicherheitspraktiken ab und orientiert sich eng an den NIST 800-Standards.

Tabelle 1. CMMC 2.0 reduzierte die Anzahl der Stufen von fünf auf drei und ordnete Level 2 dem NIST SP 800-171 zu.

CMMC 2.0 enthält drei Bewertungsstufen basierend auf dem Zugriffslevel der Informationen (siehe Tabelle 1). Diese umfassen:

CMMC 2.0 Level 1: Grundlegend

Das grundlegende Level erfordert eine jährliche Selbstbewertung, die von einem Unternehmensleiter bestätigt wird. Dieses Level umfasst die grundlegenden Schutzanforderungen für FCI, die in FAR-Klausel 52.204-21 festgelegt sind.

CMMC 2.0 Level 2: Fortgeschritten

Das fortgeschrittene Level entspricht dem NIST SP 800-171. Es erfordert dreijährige Fremdbewertungen durch Dritte für Auftragnehmer, die kritische nationale Sicherheitsinformationen senden, teilen, empfangen und speichern. Diese Fremdbewertungen werden von C3PAOs durchgeführt. Ausgewählte Auftragnehmer, die in Level 2 fallen, benötigen nur jährliche Selbstbewertungen mit Unternehmensbestätigung.

Diese Ebene umfasst die Sicherheitsanforderungen für CUI, die in NIST SP 800-171 Rev 2 gemäß DFARS-Klausel 252.204-7012 [3, 4, 5] festgelegt sind.

CMMC 2.0 Level 3: Experte

Das Expertenlevel ist an NIST SP 800-172 angelehnt und wird triennale, von der Regierung durchgeführte Bewertungen erfordern. Informationen zu Level 3 werden später veröffentlicht und enthalten eine Teilmenge der Sicherheitsanforderungen, die in NIST SP 800-172 [6] festgelegt sind.

CMMC-Domänen: Die 17 Kernsicherheitsdomänen des CMMC 2.0 Level 2

Die 17 Kernsicherheitsdomänen des CMMC 2.0 repräsentieren die Sicherheitspraktiken und -prozesse, denen Organisationen beim Umgang mit CUI entsprechen müssen. Die 17 Domänen gelten als wesentlich für den Schutz von CUI und bilden die Grundlage, auf der die verschiedenen CMMC-Zertifizierungsstufen aufbauen.

Die 17 Domänen sind:

1. Zugriffskontrolle (AC) – Zugang zu CUI beschränken

Eine Sicherheitspraxis, die den Zugriff auf CUI auf der Grundlage des Need-to-Know-Prinzips einschränkt. Die Zugriffskontrolle stellt außerdem sicher, dass nur authentifizierte und autorisierte Personen, Prozesse und andere Entitäten Zugang zu CUI haben, indem sie verschiedene Methoden wie Identifikation, Authentifizierung, Autorisierung und Nichtabstreitbarkeit verwenden. Zugriffskontrolle überwacht und protokolliert ebenfalls alle Zugriffe auf CUI.

2. Asset-Management (AM) – Ihr CUI kennen

Die Praxis des Dokumentierens, Verfolgens und Überwachens des Lebenszyklus aller Vermögenswerte von Informationssystemen. Dies geschieht, um unbefugten Zugriff auf CUI zu verhindern, CUI-bezogene Angriffe zu erkennen und bei der Planung der Reaktion auf Vorfälle zu helfen. Es beinhaltet auch den Schutz von Vermögenswerten des Informationssystems vor unbefugter Offenlegung, Modifikation, Zerstörung oder Diebstahl, indem angemessene physische und logische Sicherheitskontrollen implementiert werden.

3. Prüfung und Verantwortlichkeit (AA) – Verfolgen und Berichten, wer auf CUI zugreift

Der Prozess der Überprüfung und Nachverfolgung von Aktivitäten von Benutzern, Prozessen und anderen Entitäten, die auf CUI zugreifen. Er umfasst das Protokollieren des Zugriffs auf CUI, das Nachverfolgen von Änderungen an CUI und die Durchführung periodischer Überprüfungen von CUI, um deren Integrität sicherzustellen. Das Ziel von Audit und Verantwortlichkeit besteht darin, die Sicherheit von CUI zu gewährleisten und unbefugten Zugriff sowie die Nutzung von CUI zu erkennen, zu untersuchen und zu verhindern.

4. Bewusstsein und Schulung (AT) – Richtigen Umgang mit CUI entwickeln und verstärken

Die Praxis, Mitarbeiter und Auftragnehmer mit Schulungen zur Sicherheitsbewusstsein und weiterer sicherheitsbezogener Bildung und Training zu versorgen. Diese Schulungen sollten mindestens die Grundlagen des Sicherheitsprogramms der Organisation abdecken, wie die Identifizierung von Sicherheitsbedrohungen, den Umgang und Schutz von CUI, die ordnungsgemäße Datenentsorgung und das Reagieren auf Sicherheitsvorfälle.

5. Konfigurationsmanagement (CM) – Integrität des Informationssystems aufrechterhalten

Ein Verfahren, das die Integrität der Hardware, Software und Dokumentation eines Informationssystems über dessen Lebenszyklus hinweg etabliert und aufrechterhält. Dazu gehört das Festlegen und Pflegen einer Basiskonfiguration, das Führen eines Inventars der Komponenten, das Überwachen von Änderungen an der Basiskonfiguration und die Sicherstellung der Konfigurationsgenauigkeit. Konfigurationsmanagement beinhaltet auch das Sichern und Schützen von Systemkomponenten und stellt sicher, dass diese bei Bedarf verfügbar sind.

6. Identifikation und Authentifizierung (IA) – Nur autorisiertem Personal Zugriff auf CUI gewähren

Ein Sicherheitsverfahren, das die Überprüfung der Identität einer Person, eines Prozesses oder einer anderen Entität beinhaltet und sicherstellt, dass sie autorisiert ist, auf CUI zuzugreifen. Typischerweise umfasst dies die Verwendung von Passwörtern, Biometrie oder Token zur Authentifizierung und Identifikation von Benutzern, Prozessen oder Geräten. Es ist wichtig zu gewährleisten, dass nur autorisierte Personen und Prozesse Zugang zu CUI erhalten.

7. Vorfallreaktion (IR) – Sicherheitsvorfälle erkennen und darauf reagieren

Die Praxis der Identifizierung, Reaktion auf und Minderung von Sicherheitsvorfällen. Incident Response umfasst das Erkennen und Reagieren auf Sicherheitsverletzungen und andere bösartige Aktivitäten, die Analyse der Auswirkungen des Vorfalls, die Erstellung eines Eindämmungsplans sowie die Entwicklung und Implementierung eines Wiederherstellungsplans. Incident Response beinhaltet auch die Wiederherstellung des normalen Betriebs der Systeme, die Untersuchung der Ursache des Vorfalls und die Implementierung von Maßnahmen, um ähnliche Vorfälle in Zukunft zu verhindern.

8. Wartung (MA) – Informationssysteme optimal betreiben

Die Praxis, den Betriebszustand eines Informationssystems, einschließlich seiner Komponenten und Umgebung, aufrechtzuerhalten, um sicherzustellen, dass das System sicher und betriebsbereit bleibt. Dies umfasst präventive Wartung, korrektive Wartung und administrative Wartung. Präventive Wartung beinhaltet die Aktualisierung von Systemkomponenten und Software sowie die ordnungsgemäße Implementierung von Sicherheitsrichtlinien, -verfahren und -schutzmaßnahmen. Korrektive Wartung beinhaltet die Identifizierung, Reaktion auf und Minderung von Sicherheitsvorfällen und anderen bösartigen Aktivitäten. Administrative Wartung beinhaltet die Sicherstellung, dass die Zugriffsrechte auf das System aktuell sind und dass Sicherheitskontrollen richtig implementiert werden.

9. Medienschutz (MP) – CUI auf abnehmbaren Medien schützen

Die Praxis, CUI gespeichert auf abnehmbaren Medien, wie USB-Sticks, CD-ROMs und anderen Arten von externen Speichermedien, zu schützen. Dies umfasst den Schutz der Medien vor unbefugtem Zugriff und Veränderung, die Gewährleistung, dass die Medien keinen potenziellen Bedrohungen ausgesetzt sind, und die Sicherstellung, dass die Medien ordnungsgemäß entsorgt werden. Medienschutz beinhaltet auch die Verschlüsselung von auf Medien gespeicherten CUI und die Durchsetzung von Zugriffskontrollrichtlinien für Medien.

10. Personalsicherheit (PS) – Mitarbeiter, die CUI handhaben, überprüfen und schützen

Der Schutz der Sicherheitslage von Personal, sowohl innerhalb als auch außerhalb der Organisation, das mit der Handhabung oder Verarbeitung von CUI (Controlled Unclassified Information) betraut ist. Dies schließt den Schutz des Personals vor potenziellen Bedrohungen wie unberechtigtem Zugriff, Änderung, Zerstörung oder Diebstahl von CUI ein. Es beinhaltet auch die Implementierung von Richtlinien und Verfahren, die sicherstellen, dass das Personal über das Wissen, die Fähigkeiten und die Fertigkeiten zum Schutz von CUI verfügt und die notwendigen Sicherheitsüberprüfungen sowie andere sicherheitsrelevante Qualifikationen hat.

11. Physischer Schutz (PE) – Angemessene physische Sicherheit von Ausrüstung und Einrichtungen aufrechterhalten

Ein Sicherheitsverfahren, das den Schutz physischer Ressourcen und Vermögenswerte wie Computer, Netzwerke und andere Hardware und Ausrüstungen gegen unberechtigten Zugriff, Änderung, Zerstörung oder Diebstahl umfasst. Es beinhaltet die Implementierung verschiedener physischer und logischer Sicherheitskontrollen wie Schlösser, Wachpersonal, Kameras, Barrieren, Authentifizierungsgeräte und Firewalls. Physischer Schutz beinhaltet auch die Durchsetzung von Zugangskontrollrichtlinien und die Überwachung des physischen Zugangs zu CUI.

12. Wiederherstellung (RE) – Auf ein Sicherheitsereignis reagieren und sich davon erholen

Die notwendigen Praktiken, um ein Informationssystem, seine Komponenten und seine Umgebung nach einem Sicherheitsvorfall oder bösartigen Aktivitäten in einen sicheren und betriebsbereiten Zustand zurückzuführen. Dies umfasst die Wiederherstellung der Systeme für den Normalbetrieb, die Untersuchung der Quelle des Vorfalls, die Minderung der Auswirkungen des Vorfalls sowie die Entwicklung und Implementierung von Maßnahmen, um ähnliche Vorfälle in Zukunft zu verhindern.

13. Risikomanagement (RM) – Alle Schwachstellen identifizieren und ansprechen, um Risiken zu mindern

Der Prozess der Identifizierung, Bewertung und Minderung von Risiken, um die Verwundbarkeit einer Organisation zu reduzieren und potenzielle Sicherheitsbedrohungen zu eliminieren. Es umfasst das Erkennen, Analysieren und Bestimmen des Risikos für Vermögenswerte, Systeme und CUI einer Organisation und die Bewertung und Implementierung geeigneter Maßnahmen zu deren Schutz. Risikomanagement beinhaltet auch die Implementierung wirksamer Sicherheitsrichtlinien, Verfahren und Kontrollen, die Durchführung periodischer Risikobewertungen sowie die Überwachung von Systemen und Netzwerken auf potenzielle Bedrohungen.

14. Sicherheitsbewertung (CA) – Sicherheitsanforderungen bewerten und einen Plan zur Erfüllung der Anforderungen erstellen

Der Prozess der Identifizierung der Sicherheitsanforderungen und der Feststellung, dass angemessene Sicherheitskontrollen vorhanden sind, um diesen Anforderungen gerecht zu werden. Er beinhaltet die Identifizierung potenzieller Bedrohungen, die Durchführung von Schwachstellen- und Risikobewertungen, die Implementierung geeigneter Sicherheitskontrollen und die Überwachung von Systemen und Netzwerken auf potenzielle Bedrohungen. Sicherheitsbewertung umfasst auch die Entwicklung und Implementierung von Sicherheitsrichtlinien, Verfahren und Richtlinien sowie die Überwachung der Einhaltung dieser Richtlinien. Darüber hinaus beinhaltet die Sicherheitsbewertung periodische Überprüfungen von Systemen und Netzwerken, um sicherzustellen, dass die Sicherheitskontrollen wie erwartet funktionieren.

15. Situationsbewusstsein (SA) – Veränderungen und Anomalien erkennen und verstehen

Die Fähigkeit, die Bedeutung von Veränderungen in der Umgebung zu erkennen und zu verstehen, Bedrohungen und Chancen zu erfassen, die Auswirkungen von Bedrohungen und Chancen effektiv zu bewerten und angemessene Entscheidungen für das Reagieren zu treffen. Situationsbewusstsein ist eine Schlüsselkomponente der Sicherheitslage, da es hilft, Personal, Vermögenswerte und Informationen vor potenziellen Bedrohungen zu schützen und ermöglicht es einer Organisation, Cyberbedrohungen schnell zu erkennen, darauf zu reagieren und sie zu mindern.

16. Schutz von Systemen und Kommunikation (SC) – Kontrollen implementieren, um potenzielle Bedrohungen zu identifizieren und abzuwehren

Die Sicherheitspraxis, Systeme und Kommunikation vor unbefugtem Zugriff, Änderung, Zerstörung oder Diebstahl zu schützen. Dies umfasst die Implementierung verschiedener physischer und logischer Sicherheitskontrollen, wie Firewalls, Verschlüsselung, Authentifizierungsgeräte, Zugriffskontrollrichtlinien sowie das Überwachen von Systemen und Netzwerken auf potenzielle Bedrohungen. Der Schutz von Systemen und Kommunikation ist ein wesentlicher Aspekt der Sicherheit, da er hilft zu gewährleisten, dass CUI vor unbefugtem Zugriff, Änderung, Zerstörung oder Diebstahl geschützt ist.

17. System- und Informationsintegrität (SI) – Informationen und Informationssysteme vor Bedrohungen schützen

Ein wesentlicher Bestandteil des CMMC 2.0-Modells, der sicherstellt, dass die Genauigkeit, Vollständigkeit und Zuverlässigkeit von Informationen und Systemen gewährleistet ist. Dies beinhaltet die Implementierung effektiver Sicherheitskontrollen zum Schutz von Systemen vor bösartigen Aktivitäten, das Überwachen von Systemen auf potenzielle Bedrohungen sowie die Durchführung regelmäßiger Überprüfungen, um sicherzustellen, dass Informationen und Systeme sicher und unverändert bleiben. Darüber hinaus beinhaltet die System- und Informationsintegrität das Verhindern von unbefugtem Zugriff auf Informationen und Systeme sowie den Schutz der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen.

Welche CMMC 2.0-Stufe sollten DoD-Auftragnehmer anstreben?

Es gibt drei Stufen von CMMC 2.0, die von grundlegender Cybersecurity-Hygiene bis zu fortgeschrittenen Cybersecurity-Praktiken reichen. Diese Stufen sind kumulativ konzipiert, was bedeutet, dass jede Stufe auf den Anforderungen der vorherigen aufbaut. Je höher die Stufe, desto strenger sind die Cybersecurity-Anforderungen.

Um auf DoD-Ausschreibungen mit Anforderungen an die Cybersicherheitskonformität bieten zu können, müssen Auftragnehmer auf dem entsprechenden Niveau zertifiziert sein. Dies bedeutet, dass Auftragnehmer ihre Cybersicherheitspraktiken bewerten und Schritte unternehmen müssen, um sicherzustellen, dass sie das erforderliche Maß an Konformität erreichen. Für DoD-Auftragnehmer bedeuten die CMMC 2.0-Niveaus, dass sie spezifische Cybersicherheitsanforderungen erfüllen müssen, um berechtigt zu sein, auf Verträge mit dem DoD zu bieten.

CMMC 2.0 und kleine Unternehmensauftragnehmer

Kleine Unternehmen sind ein wichtiger Teil der Defense Industrial Base (DIB) und spielen eine bedeutende Rolle in der Wirtschaft. Die Implementierung von CMMC 2.0 stellt jedoch eine einzigartige Herausforderung und Überlegungen für diese Auftragnehmer dar. Kleine Unternehmen stehen vor denselben Anforderungen wie größere Auftragnehmer, verfügen jedoch möglicherweise nicht über dieselben Ressourcen und Fähigkeiten, um die Standards zu erfüllen. Der CMMC 2.0-Rahmen erfordert, dass Auftragnehmer angemessene Cybersicherheitsmaßnahmen implementieren, um CUI zu schützen, die in ihren Systemen gespeichert sind. Kleine Unternehmen müssen die Auswirkungen von CMMC 2.0 auf ihre Geschäftsabläufe verstehen und Maßnahmen ergreifen, um Compliance sicherzustellen.

Kleine Unternehmen stehen vor einzigartigen Herausforderungen und Überlegungen, wenn es darum geht, die Anforderungen von CMMC 2.0 zu erfüllen. Die Gemeinschaft der kleinen Unternehmen muss die Auswirkungen von CMMC 2.0 auf ihre Geschäftsabläufe verstehen und proaktive Schritte unternehmen, um die Anforderungen zu erfüllen. Kleine Unternehmen müssen die Kosten für die Implementierung angemessener Cybersicherheitsmaßnahmen und Schulungen, die Verfügbarkeit von Cybersicherheitsexpertise und die Notwendigkeit regelmäßiger Bewertungen berücksichtigen.

Auswirkungen von CMMC 2.0 auf kleine Unternehmen

Das CMMC 2.0-Rahmenwerk erfordert, dass Auftragnehmer Drittprüfungen durchführen, um zu verifizieren, dass sie angemessene Cybersicherheitsmaßnahmen in ihren Systemen implementiert haben. Kleine Unternehmen müssen ihr Bereitschaftsniveau für diese Prüfungen verstehen und einen Plan entwickeln, um die Anforderungen zu erfüllen. Kleine Unternehmen müssen in Cybersicherheitsmaßnahmen und Schulungen investieren, um sicherzustellen, dass sie auf die Bewertungen vorbereitet sind. Ein Nichterfüllen der Anforderungen von CMMC 2.0 kann zum Verlust bestehender Verträge, zur Unfähigkeit, sich um neue Verträge zu bewerben, oder sogar zu Bußgeldern und Strafen führen.

Ressourcen und Unterstützungsprogramme für kleine Unternehmen zur Einhaltung von CMMC 2.0

Das Verteidigungsministerium erkennt die Bedeutung kleiner Unternehmen in der DIB an und hat Ressourcen und Unterstützungsprogramme entwickelt, um ihnen zu helfen, die Anforderungen von CMMC 2.0 zu erfüllen. Die Small Business Administration (SBA) bietet mehrere Programme an, einschließlich der Programme Small Business Innovation Research (SBIR) und Small Business Technology Transfer (STTR), die Finanzmittel für kleine Unternehmen bereitstellen, um neue Technologien und Fähigkeiten zu entwickeln, die zur Erfüllung der Anforderungen von CMMC 2.0 genutzt werden können.

Was Sie zu Beginn der CMMC-Zertifizierungsreise erwartet

Die Akkreditierung für CMMC 2.0 Level 2 erfordert Vorbereitung und Zeit, sowohl für die Selbstbewertung als auch für die Bewertung durch eine C3PAO.

Die Akkreditierung erfordert die Einrichtung periodischer Bewertungen der Sicherheitskontrollen, um zu bestimmen, ob sie in ihrer Anwendung wirksam sind, Dokumentation und Aktualisierungen des System-Sicherheitsplans (SSP) und Dokumentation eines Abhilfeplans (POA&M), um Praxiskontrollbereiche, die die erste Prüfung nicht bestanden haben, anzugehen sowie Zeitpläne und Ressourcenanforderungen, die benötigt werden, um identifizierte Probleme zu beheben.

Aufgrund dieser Anforderungen empfehlen Experten für CMMC 2.0, dass Organisationen mindestens sechs Monate im Voraus mit einer Prüfung beginnen. Mit der stufenweisen Einführung ab Mai 2023 ist es für DoD-Vertragspartner und Subunternehmer an der Zeit, jetzt zu starten.

Die derzeitige DoD-Methodik für NIST SP 800-171 – auf die CMMC 2.0 Level 2 abgebildet ist – Selbstbewertung liefert drei Punktzahlen für jede der 110 Level 2-Praktiken mit einem Gewicht von 1, 3 oder 5.

Obwohl die endgültigen Details zur CMMC 2.0-Bewertung noch nicht veröffentlicht wurden, deuten Anzeichen darauf hin, dass die Bewertungs- und Gewichtungsmethodik für NIST SP 800-171 in diesen Richtlinien wahrscheinlich widergespiegelt wird. Am wichtigsten ist, dass von den 110 Sicherheitskontrollen in CMMC 2.0 (und NIST SP 800-171) 50 ein Gewicht von 1 haben, während die anderen 60 3 oder 5 Punkte wert sind.

Basierend auf Informationen, die von einem CMMC-Direktor auf einer Veranstaltung zur Cybersicherheit im April 2022 veröffentlicht wurden, dürfen nur Praxiskontrollen mit 1 Punkt ein POA&M aufweisen. Somit wird für Praxiskontrollen mit Gewichten von 3 oder 5 kein POA&M erforderlich sein; die Mängel müssen behoben werden, bevor Geschäfte mit dem DoD durchgeführt werden können.

Zusätzlich zu den oben genannten Punkten plant das DoD, einen Mindestwert für das Supplier Performance Risk Score (SPRS) festzulegen, der erreicht werden muss, wenn POA&Ms verwendet werden, um eine Akkreditierung zu erlangen. Gleichzeitig werden Organisationen einen bestimmten Zeitrahmen haben, um Mängel zu beheben, da POA&Ms zeitlich begrenzt sein werden und strikt durchgesetzte Fristen haben werden (wahrscheinlich 180 Tage).

Die Vorteile von CMMC 2.0

Obwohl sich nur wenige von uns auf eine weitere lange Reise freuen, ist der Übergang von CMMC 1.0 zu 2.0 im Bereich der Informationssicherheit ein kritischer und notwendiger Schritt. Die neuen Anforderungen spiegeln eine verstärkte Konzentration auf den Schutz von FCI und CUI wider.

Diese erhöhte Schutzebene ist in der heutigen Geschäftsumgebung unerlässlich, wo Datenverletzungen immer häufiger werden und Cyberangriffe an Raffinesse gewinnen – Elemente, die ein ernsthaftes Risiko für die Lieferkette des Verteidigungsministeriums (DoD) darstellen können.

Die gute Nachricht ist, dass es erhebliche Vorteile bei der Implementierung von CMMC 2.0 gibt. Einige davon umfassen:

- Die Reduzierung des Cyber-Risikos innerhalb der DoD-Lieferkette durch die Festlegung von Standards für das Risikomanagement in der Lieferkette, an die sich alle Auftragnehmer und Unterauftragnehmer halten müssen.

- Die Weiterentwicklung bestehender Vorschriften (z.B. DFARS 252.204-7012, NIST SP 800), die Vertrauen schaffen, indem ein Verifizierungsstandard für Cybersecurity hinzugefügt wird.

- Eine kosteneffektive Möglichkeit für kleine Unternehmen – zu denen die meisten DoD-Auftragnehmer und Unterauftragnehmer gehören – Cybersecurity-Kontrollen zu implementieren, die das Risiko sowohl für sie selbst als auch für das DoD und andere öffentliche und private Sektor-Entitäten, mit denen sie Geschäfte machen, reduzieren. Eine Akkreditierung kann einem kleinen Unternehmen einen Wettbewerbsvorteil verschaffen, indem es ihnen hilft, sich von Konkurrenten abzuheben, die keine CMMC 2.0-Zertifizierung haben.

Vorbereitung auf CMMC 2.0: Rezept für den Erfolg

Während wir unsere Reise zu CMMC 2.0 fortsetzen, ist es wichtig zu bedenken, dass der Schutz von FCI und CUI von höchster Bedeutung ist. Der Übergang zu CMMC 2.0 erfordert, dass Organisationen neue Kontrollen und Prozesse implementieren, um diese Informationen zu sichern.

Auch wenn dies entmutigend erscheinen mag, gibt es viele Ressourcen, die Ihnen bei der Vorbereitung auf den Übergang helfen können. Sich mit den neuen Anforderungen vertraut zu machen, wird sich auf lange Sicht auszahlen und helfen, einen reibungslosen Übergang für Ihre Organisation zu gewährleisten.

Entwicklung einer CMMC 2.0-Compliance-Strategie

Die Erstellung einer Strategie für die Einhaltung der CMMC 2.0 erfordert sorgfältige Planung und Ausführung. Auftragnehmer müssen einen Compliance-Plan festlegen, Rollen und Verantwortlichkeiten definieren sowie notwendige Ressourcen und Werkzeuge identifizieren.

Erstellung eines Compliance-Plans und Richtlinien

Die Entwicklung eines Compliance-Plans ist der erste Schritt zur Erreichung der CMMC 2.0-Konformität. Es ist wesentlich, den Umfang des Compliance-Programms zu bestimmen, einschließlich der Vermögenswerte und Systeme, die geschützt werden müssen. Zusätzlich ist es entscheidend, das erforderliche Niveau der CMMC-Reife für die Compliance zu identifizieren. Der Compliance-Plan sollte Richtlinien beinhalten, die Verfahren zum Datenschutz, Zugriffskontrollen und Datenhandhabung festlegen. Die Richtlinien sollten konsistent mit dem erforderlichen CMMC-Niveau und den Operationen des Auftragnehmers sein. Zudem sollten die Richtlinien regelmäßig überprüft werden, um die Einhaltung der sich weiterentwickelnden CMMC-Standards zu gewährleisten.

Definition von Rollen und Verantwortlichkeiten

Rollen und Verantwortlichkeiten sollten klar definiert sein, um die Einhaltung der CMMC 2.0-Standards zu gewährleisten. Das Compliance-Team sollte aus Personen bestehen, die mit den CMMC-Standards vertraut sind und Erfahrung in der Implementierung von Compliance-Programmen haben. Es ist wichtig, Rollen an Personen zu vergeben, die die Autorität haben, Compliance-Richtlinien und -Verfahren durchzusetzen. Das Team sollte auch Personen aus verschiedenen Bereichen der Organisation umfassen, einschließlich IT, Recht, Personalwesen und Finanzen, um Compliance-Fragen effektiv zu managen.

Identifizierung notwendiger Ressourcen und Werkzeuge

Um die CMMC 2.0-Konformität zu erreichen, müssen Auftragnehmer die notwendigen Ressourcen und Werkzeuge identifizieren und investieren. Beispielsweise sollten Auftragnehmer in Sicherheitswerkzeuge wie Firewalls, Antivirensoftware und Intrusion-Detection-Systeme investieren. Weiterhin sollten Auftragnehmer in Betracht ziehen, Mitarbeiter in Sicherheitsbewusstsein, Schwachstellenbewertungen und Incident Response zu schulen. Diese Ressourcen und Werkzeuge sollten mit dem CMMC-Niveau und den Operationen des Auftragnehmers übereinstimmen. Auftragnehmer sollten auch erwägen, mit Drittanbietern zusammenzuarbeiten, um Expertise und Werkzeuge zur Erreichung der Konformität bereitzustellen.

Abbildung der CMMC-Anforderungen

Bei der Erstellung einer CMMC 2.0-Konformitätsstrategie müssen DoD-Auftragnehmer und -Unterauftragnehmer auch CMMC-Anforderungen abbilden, Lücken identifizieren und Kontrollen implementieren. Die Auftragnehmer müssen einen kontinuierlichen Überwachungs- und Verbesserungsansatz annehmen, um die Konformität mit den sich entwickelnden CMMC-Standards aufrechtzuerhalten.

Lücken identifizieren und Kontrollen implementieren

Während des Abbildungsprozesses identifizierte Lücken sollten durch die Implementierung von Kontrollen adressiert werden, die konsistent mit dem erforderlichen CMMC-Niveau und den Operationen des Auftragnehmers oder Unterauftragnehmers sein müssen. Kontrollen sollten dokumentiert, getestet und überwacht werden, um sicherzustellen, dass sie Risiken effektiv mindern und die CMMC-Anforderungen erfüllen. Beispielsweise müssen Auftragnehmer eventuell Zugangskontrollen implementieren, um den Zugriff auf sensible Daten zu beschränken, Daten-Backup-Verfahren sicherstellen, die Verwendung von sicheren Softwareentwicklungspraktiken gewährleisten und Incident-Response-Verfahren implementieren.

Kontinuierliche Überwachung und Verbesserung verpflichten

Die Einhaltung der CMMC 2.0 ist kein einmaliges Ereignis; sie erfordert eine kontinuierliche Überwachung und Verbesserung von Richtlinien, Verfahren und Kontrollen. Die Auftragnehmer sollten ein System zur kontinuierlichen Überwachung einrichten, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren sowie etwaige Lücken zu identifizieren, die behoben werden müssen. Auftragnehmer sollten auch regelmäßige Bewertungen durchführen, um sicherzustellen, dass Systeme und Richtlinien mit den sich entwickelnden CMMC-Standards auf dem neuesten Stand sind. Kontinuierliche Verbesserungen können den Auftragnehmern helfen, die Konformität aufrechtzuerhalten und kostspielige Sicherheitsvorfälle zu vermeiden.

Wie man sich auf CMMC 2.0 vorbereitet

Ein Webinar, das von Optivs VP (und ehemaligem FBI-CIO) James Turgal und Kiteworks’ CISO und SVP of Operations Frank Balonis geleitet wurde, untersuchte, was DoD-Auftragnehmer und -Unterauftragnehmer tun müssen, um sich auf CMMC 2.0 vorzubereiten. Im Folgenden sind einige der Empfehlungen aufgeführt, die DoD-Auftragnehmer und -Unterauftragnehmer bei der Erstellung einer Roadmap zu CMMC 2.0 beachten sollten:

1. Vereinheitlichen Sie die Datenkommunikation von Dateien und E-Mails auf einer Plattform

Die Identifizierung einer Technologieplattform und/oder Werkzeuge für das Senden, Teilen, Empfangen und Speichern von FCI und CUI wird viele der Anforderungen der Praxisstufe 2 ansprechen. Eine geeignete Plattform für die Kommunikation sensibler Inhalte für E-Mails, Filesharing, automatisierten Dateitransfer, Webformulare und Anwendungsprogrammierschnittstellen (APIs) wird den Akkreditierungsprozess erheblich vereinfachen.

2. Kennen Sie Ihre vertraulichen Daten: FCI, CUI oder beides

Überprüfen Sie Ihre Verträge und bestimmen Sie, welche Informationen als FCI oder CUI klassifiziert sind, falls zutreffend. CUI sind Informationen, die für die Interessen der USA relevant sind und sensible, nicht klassifizierte Informationen umfassen, die Kontrollen erfordern, um sie zu schützen oder zu verbreiten. Spezifische Kategorien von CUI finden Sie im DoD CUI-Register.

3. Bestimmen Sie die angemessene CMMC 2.0-Stufe

FCI sind Informationen, die von oder im Rahmen eines Regierungsauftrags bereitgestellt oder generiert werden und die nicht für die öffentliche Freigabe bestimmt sind oder waren. Jedes Unternehmen mit FCI muss die CMMC 2.0-Grundzertifizierung der Stufe 1 erreichen. Dies betrifft DoD-Auftragnehmer und -Unterauftragnehmer, die nicht einmal CUI verarbeiten. Für diejenigen, die CUI verarbeiten, ist wahrscheinlich eine CMMC 2.0-Zertifizierung der Stufe 2 erforderlich.

4. Verstehen Sie Ihren SSP und POA&M

Überprüfen Sie Ihren System-Sicherheitsplan (SSP) und Ihre POA&M-Dokumente. Sie sollten unter anderem folgende Fragen stellen: Deckt Ihr SSP den Bereich ab, in dem Sie FCI und CUI haben? Welche Veränderungen haben in Ihrer Umgebung stattgefunden, die überprüft werden müssen? Welche Maßnahmen in Ihrem POA&M müssen Sie noch abschließen? Planen Sie, welche davon Sie wann und woher das Geld dafür kommen wird. (Wichtige Erinnerung: POA&Ms werden wahrscheinlich nur für Level-2-Praxisanforderungen mit einer gewichteten Punktzahl von 1 in Frage kommen.)

5. Bringen Sie Ihre Dokumentation in Ordnung

Bringen Sie Ihre Dokumentation zum integrierten Risikomanagement in Ordnung. Haben Sie schriftliche Cybersicherheitsrichtlinien und -verfahren? Werden diese befolgt? Wann haben Sie diese das letzte Mal überprüft? Würden Ihre Richtlinien und Verfahren einer Prüfung standhalten?

6. Testen und validieren Sie Ihre Kontrollen

Testen und validieren Sie die Kontrollen, die Sie bereits implementiert haben. Denken Sie daran, dass Sicherheit ein Prozess und kein Ziel ist, und Sie sollten Ihre Kontrollen regelmäßig, vorzugsweise mindestens jährlich, neu bewerten. Überprüfen Sie Ihre dokumentierten Richtlinien und Verfahren, um sicherzustellen, dass sie wirksam, effizient und eingehalten werden.

7. Gehen Sie über die grundlegenden Cybersicherheitskontrollen hinaus

Gehen Sie über grundlegende Compliance-Schritte hinaus, um wirksame Cybersicherheit für Ihre kritischen Geschäftsinformationen zu gewährleisten. Zum Beispiel verlangt CMMC nicht, dass Sie Ihre Daten sichern, aber das Ignorieren von Backups im Streben nach Compliance-Kontrollen bietet keinen Trost, wenn Ihr Unternehmen Opfer von Ransomware wird. CMMC-Experten betonen oft sehr treffend, dass die erforderlichen Kontrollen nur ein Mindeststandard sind und nicht unbedingt eine aktive Sicherung der Unternehmensdaten gewährleisten.

CMMC-Implementierungszeitplan

Basierend auf den Aussagen und Veröffentlichungen des CMMC-Gremiums beginnt die phasenweise Implementierung von CMMC 2.0 bald. DoD-Auftragnehmer und -Unterauftragnehmer müssen heute beginnen zu bestimmen, ob Stufe 1, 2 oder 3 für ihre Organisationen gelten. Selbstbewertungen und Risikobewertungen durch Dritte von C3PAOs müssen in Kürze beginnen, falls nicht bereits geschehen.

CMMC 2.0 Zeitplan: Wann wird CMMC in Verträgen sein?

Der Zeitplan für die Implementierung von CMMC 2.0 in DoD-Verträgen ist noch im Gange und kann sich ändern, aber das DoD hat einige Hinweise zur Einführung von CMMC gegeben.

Ab 2021 begann das DoD, CMMC-Anforderungen in Anfragen zur Informationsbeschaffung (RFIs) und Anfragen zur Angebotsabgabe (RFPs) für ausgewählte Beschaffungen einzubeziehen. Mit anderen Worten, das DoD begann, CMMC-Anforderungen als Teil der Bewertungskriterien für einige Verträge einzubeziehen.

In den nächsten Jahren plant das US-Verteidigungsministerium (DoD), die Anforderungen des CMMC in weitere Verträge zu integrieren. Der genaue Zeitplan für die Einführung der CMMC-Anforderungen wird je nach Art und Umfang des Vertrags variieren. Das DoD hat angegeben, dass es bis 2026 CMMC-Anforderungen in alle neuen Vereinbarungen aufnehmen wird.

Obwohl die vollständige Implementierung von CMMC 2.0 erst im Oktober 2025 abgeschlossen sein wird, bedeutet dies nicht, dass DoD-Auftragnehmer und -Unterauftragnehmer noch ein oder zwei Jahre warten können, bevor sie sich mit der Verordnung befassen.

Zudem ist es sehr wahrscheinlich, dass Vorschläge von Auftragnehmern und Unterauftragnehmern basierend auf ihrer Konformität mit den Praktiken von CMMC 2.0 Level 2 bewertet werden – sicherlich, wenn die schrittweise Einführung bald beginnt. Tatsächlich stellt Kiteworks bereits fest, dass einige DoD-Auftragnehmer Vorschläge von Unterauftragnehmern auf Basis der CMMC 2.0-Konformität bewerten. (Siehe Tabelle 2 für einen schnellen Zeitplan für CMMC.)

Tabelle 2. Wichtige Meilensteine im CMMC-Zeitplan.

CMMC-Zertifizierungsprozess und Zeitplan

Der CMMC-Zertifizierungsprozess ist für die meisten Organisationen typischerweise mühsam und erfordert Zeit, Geld und Personal. Der Prozess bevorzugt dennoch Organisationen, die strukturiert, fokussiert und agil sind. Die folgende Liste bietet einen Überblick über den CMMC-Zertifizierungsprozess:

Vorbereitung auf die CMMC-Zertifizierung

Bevor ein Unternehmen seine CMMC-Zertifizierung anstreben kann, muss es die Grundlagen und die Anforderungen des CMMC-Rahmenwerks verstehen. Außerdem muss es seine aktuelle Sicherheitslage im Vergleich zu den Anforderungen des CMMC-Standards bewerten und etwaige Lücken identifizieren.

Benennung eines Verantwortlichen für die CMMC-Zertifizierung

Organisationen müssen einen Verantwortlichen bestimmen, der den Prozess der Sicherung der CMMC-Zertifizierung leitet. Dieser Verantwortliche sollte die Autorität und Verantwortung haben, den gesamten Prozess zu managen und von Anfang bis Ende voranzutreiben.

1. Einen Plan für die CMMC-Zertifizierung entwickeln

Ein gründlicher Plan sollte vorhanden sein, der den Zeitplan für das Erreichen der Zertifizierung darlegt. Dieser Plan sollte alle Aktivitäten abdecken, von der Kartierung ihrer Systemumgebung auf die CMMC-Anforderungen bis hin zur Schulung ihres Personals.

2. Selbstbewertung für die CMMC-Zertifizierung durchführen

Organisationen müssen eine Selbstbewertung durchführen, um etwaige Lücken zwischen der aktuellen Systemumgebung und den CMMC-Anforderungen zu identifizieren. Dies wird helfen, die Entwicklung ihres Sicherheitsprogramms zu leiten.

3. Erforderliche Kontrollen für die CMMC-Zertifizierung implementieren

Nach der Selbstbewertung muss die Organisation alle erforderlichen Kontrollen umsetzen, um die identifizierten Lücken zu schließen. Dieser Schritt kann den Kauf zusätzlicher Sicherheitshardware oder -software sowie die Etablierung angemessener Richtlinien und Verfahren beinhalten.

4. Eine CMMC-Bereitschaftsbewertung durchführen

Organisationen müssen möglicherweise einen unabhängigen Dritten beauftragen, um eine Bereitschaftsbewertung durchzuführen und sicherzustellen, dass sie auf den formellen Zertifizierungsprozess vorbereitet sind.

5. Zertifizierung für CMMC erhalten

Nachdem die Organisation alle CMMC-Anforderungen erfüllt hat, sollte sie den Zertifizierungsprozess abschließen und ihre CMMC-Zertifizierung erhalten.

6. Zertifizierung für CMMC aufrechterhalten

Organisationen müssen sicherstellen, dass sie ihre Systeme kontinuierlich und regelmäßig überwachen, um konform mit den CMMC-Anforderungen zu bleiben.

Generell können Organisationen damit rechnen, dass der Prozess etwa 6-9 Monate dauert, abhängig von den Ressourcen der Organisation und der Komplexität der Systemumgebung. Nach der anfänglichen Vorbereitung sollte die Organisation 3-4 Monate damit verbringen, ihre Systemumgebung zu kartieren, Kontrollen zu implementieren und eine Bereitschaftsbewertung durchzuführen. Der Zertifizierungsprozess sollte weitere 3-4 Monate in Anspruch nehmen, einschließlich der Bewertung, Zertifizierung und etwaiger notwendiger Korrekturmaßnahmen. Abschließend sollte die Organisation die laufende Überwachung ihrer Systemumgebung einplanen, um sicherzustellen, dass sie konform bleibt.

Die Kosten für die Erlangung der CMMC-Zertifizierung variieren je nach Größe und Komplexität der Organisation. Kleinere Organisationen können die Kosten relativ niedrig halten, indem sie hauptsächlich auf interne Ressourcen setzen. Für größere Organisationen können die Kosten von Zehntausenden bis zu mehreren Hunderttausend Dollar reichen. Dies schließt Ausgaben für die Beauftragung eines Drittbewerters, den Kauf neuer Sicherheitshardware oder -software und die Bereitstellung von Schulungen für das Personal ein.

Trotz der Kosten, des Prozesses und des Zeitrahmens, der mit dem Erreichen der CMMC-Zertifizierung verbunden ist, lohnt sich der Aufwand, da er Organisationen dabei helfen kann, ihr Netzwerk und ihre Informationen zu schützen. Die CMMC-Zertifizierung erhöht auch die Glaubwürdigkeit und das Vertrauen der Organisation bei ihren Kunden, da zertifizierte Organisationen nachweisen können, dass sie Informationssicherheit ernst nehmen und sich für den Schutz ihrer Daten einsetzen. Darüber hinaus kann die Erlangung der CMMC-Zertifizierung einer Organisation einen Wettbewerbsvorteil im Markt verschaffen, da die Zertifizierung für Organisationen, die Geschäfte mit Auftragnehmern des Verteidigungsministeriums (DoD) anstreben, zunehmend wichtig wird.

Beschleunigen Sie Ihren CMMC 2.0 Level 2 Compliance-Prozess mit Kiteworks

Das CMMC 2.0-Rahmenwerk umfasst weitreichende Kontrollpraktiken. DoD-Vertragspartner und Subunternehmer – insbesondere jene, die eine Akkreditierung der Stufe 2 benötigen – müssen CMMC-Experten suchen, die ihnen auf ihrem Weg helfen können.

Beratungsunternehmen wie Optiv verfügen über die Expertise, die Anforderungen der Stufe 2 in Einklang mit Ihren bestehenden Kontrollen und Technologien zu bringen und Sie durch den Prozess der Behebung von POA&Ms und der Zusammenarbeit mit einem C3PAO für die Bewertung und Akkreditierung zu führen.

Zugleich können DoD-Vertragspartner und Subunternehmer, wie oben erwähnt, ihren Akkreditierungsprozess für CMMC 2.0 Stufe 2 beschleunigen, indem sie sicherstellen, dass sie die richtige Kommunikationsplattform für sensible Inhalte einsetzen.

Viele Organisationen geben zu, dass sie zahlreiche Werkzeuge verwenden, wenn es um das Senden, Teilen, Empfangen und Speichern von vertraulichen Inhalten wie CUI und FCI geht. Kiteworks hat in unserem neuesten jährlichen Bericht über Datenschutz und Compliance bei der Kommunikation sensibler Inhalte festgestellt, dass über zwei Drittel der Organisationen auf vier oder mehr Systemen der Aufzeichnung angewiesen sind. Dies erhöht die Komplexität und Ineffizienz sowie das Risiko.

Anstatt eine disaggregierte Menge von Tools für den digitalen Austausch vertraulicher Inhalte wie CUI und FCI zu verwenden, setzen wachsende Zahlen von Organisationen – heute sind es bereits 3.800 – auf die Kiteworks-Plattform. Da Kiteworks FedRAMP Authorized ist, im Gegensatz zu vielen anderen Lösungsoptionen auf dem Markt, entspricht sie einer höheren Anzahl von CMMC 2.0 Level 2 Praxisbereichen als diese Wettbewerbsoptionen. Anstatt nur rund 50% der CMMC-Praxisanforderungen zu erfüllen, profitieren DoD-Auftragnehmer und -Unterauftragnehmer, die Private Content Networks mit Kiteworks nutzen, von einer Unterstützung von fast 90% der Level 2 Anforderungen direkt ab Werk.

DoD-Auftragnehmer und -Unterauftragnehmer, die darauf abzielen, schneller als ihre Konkurrenten die Akkreditierung für CMMC 2.0 Level 2 zu erreichen, sollten Kiteworks ernsthaft in Betracht ziehen. Vereinbaren Sie noch heute eine individuelle Demo, die auf Ihre Bedürfnisse zugeschnitten ist.

Zusätzliche Ressourcen

- Webinar Was Optiv und Kiteworks Unternehmern und Subunternehmern des DoD für CMMC 2.0 empfehlen

- Leitfaden Ein detaillierter CMMC 2.0 Leitfaden für DoD-Unternehmer und Subunternehmer

- Video Was Kiteworks CISO Frank Balonis über CMMC 2.0 denkt

- Artikel Was ist die Cybersecurity Maturity Model Certification?

- Blogbeitrag Was ist CMMC-Sicherheitskonformität?