SOC 2 [Tout ce qu'il faut savoir]

Vous êtes sur le point de recevoir un audit SOC 2 ou vous souhaitez vous y préparer ? Nous passons en revue tous les points importants à considérer avant un audit.

Qu’est-ce que la conformité SOC 2 ? SOC 2 est une norme de conformité qui vérifie les contrôles de sécurité, de disponibilité, d’intégrité du traitement, de confidentialité et de protection de la vie privée de votre entreprise. Ces critères ont été créés par l’American Institute of CPAs (AICPA) et sont vérifiés par un CPA indépendant ou une entreprise.

![SOC 2 [Tout ce que vous devez savoir] SOC 2 [Tout ce que vous devez savoir]](/wp-content/uploads/2022/01/SOC2-Glossary.webp)

Qu’est-ce que la conformité au contrôle de l’organisation du système 2 ?

Tous les cadres de conformité à la sécurité ne sont pas mandatés par le gouvernement. Différentes industries et organisations proposent des cadres spécifiques qui aident à répondre aux défis et aux risques auxquels les entreprises et organisations participantes pourraient être confrontées. L’un de ces cadres, le cadre SOC 2, soutient la gestion des risques et de la sécurité pour les entreprises traitant des informations utilisateur sensibles, principalement dans l’industrie des services financiers.

Bien que l’AICPA ait créé la conformité SOC pour répondre aux problèmes de l’industrie financière, il existe plusieurs applications de la norme utiles pour de nombreuses entreprises différentes.

Qu’est-ce qu’un audit SOC 2 ?

Subir un audit est souvent appelé une “certification” ou une “attestation”, et le rapport généré par un auditeur atteste de la conformité d’une organisation. Si une organisation choisit de subir des audits de conformité SOC 2, elle doit compléter l’un des deux rapports :

- Rapports de type I décrivent les systèmes de sécurité et informatiques d’une organisation en relation avec leur adéquation pour répondre aux exigences de conformité.

- Rapports de type II détaillent l’efficacité réelle des systèmes d’une organisation sous les exigences.

La principale différence est que le type I ne rapporte que les contrôles réels en place, tandis que le type II atteste de la conformité opérationnelle sur une période spécifique.

Les audits SOC 2 sont basés sur les besoins de l’organisation, en tant que réalisation de conformité générale, dans le cadre d’exigences spécifiques selon les normes de l’industrie, ou en tant que demande de proposition (RFP). Les audits sont également divisés en cinq “Principes de Confiance”, qui couvrent des préoccupations spécifiques de sécurité et de confidentialité.

Chaque audit comprend au moins un, sinon plusieurs, examens des contrôles et des capacités pour découvrir s’ils répondent aux exigences des Principes de Confiance.

Les cinq Principes de Confiance sont les suivants :

- Sécurité : Les principes de sécurité concernent la cybersécurité, la protection contre les violations ou les accès non autorisés et le maintien de l’intégrité du système. Les contrôles attendus sous ce principe incluent souvent les normes de chiffrement, les exigences de messagerie et de transfert de fichiers, la sécurité des logiciels et du matériel, la gestion des identités et des accès, et les mesures de sécurité périmétrique. Les contrôles dans cette catégorie comprennent les pare-feu, les logiciels antivirus et l’authentification multifactorielle (MFA). Les organisations doivent toujours subir une évaluation de la sécurité, quel que soit le contenu de l’audit.

- Disponibilité : La disponibilité comprend toutes les technologies et pratiques qui contribuent à la manière dont les utilisateurs et les employés peuvent accéder de manière sécurisée et efficace aux informations lorsque cela est nécessaire. Cela inclut la disponibilité pour les clients d’une organisation, à la fois à partir de systèmes internes et tels que dictés par les accords de niveau de service (SLA) avec les fournisseurs.

- Intégrité : Il est important que les systèmes numériques fonctionnent correctement et en accord avec les données qu’ils contiennent. Les systèmes doivent inclure des contrôles et des technologies de traitement qui garantissent que toutes les données sont complètes, valides, précises, opportunes et autorisées chaque fois qu’elles sont utilisées. Les erreurs de système qui peuvent corrompre les données, provoquer des erreurs lors de la collecte ou de la transmission, ou créer des journaux d’audit pour ces données ne répondent pas aux exigences d’intégrité.

- Confidentialité : La confidentialité garantit que les informations restent libres de divulgation non autorisée au repos ou pendant la transmission. Cela peut inclure la transmission ou d’autres mesures de sécurité liées spécifiquement à l’obscurcissement des informations.

- Protection de la vie privée : Ce principe se réfère spécifiquement aux politiques et procédures utilisées pour maintenir la confidentialité des utilisateurs et leurs informations personnelles identifiables (PII).

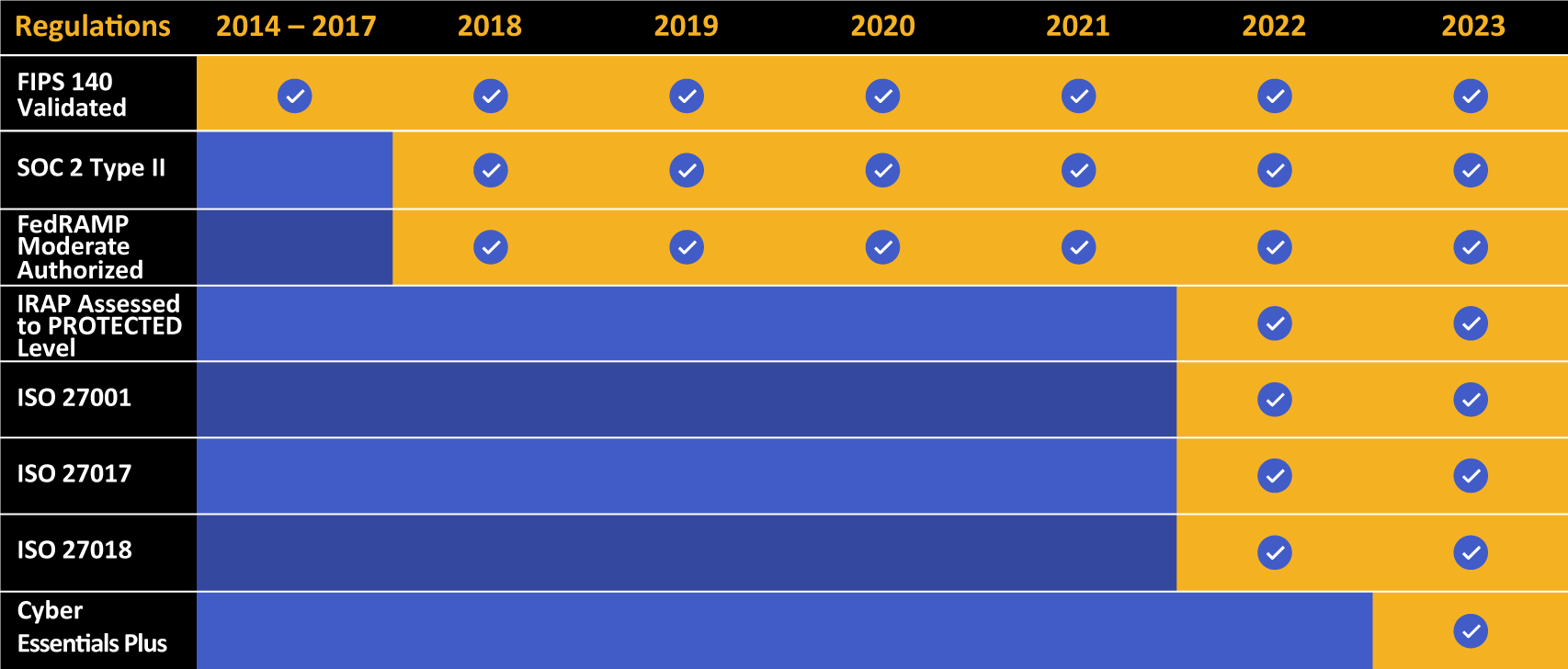

Kiteworks affiche une longue liste de réalisations en matière de conformité et de certification.

Quels sont les critères de confiance des services SOC 2 ? (TSC)

Les critères de confiance des services SOC 2 (TSC) constituent un cadre pour évaluer et rapporter l’efficacité des contrôles d’une organisation liés à la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la protection de la vie privée. Il s’agit d’un ensemble de normes développées par l’American Institute of Certified Public Accountants (AICPA) et utilisées par les prestataires de services pour démontrer leur engagement à fournir des services sécurisés et fiables à leurs clients. Le cadre TSC est organisé en cinq catégories, chacune contenant un ensemble de critères qui doivent être respectés pour atteindre la conformité :

- Sécurité : se concentre sur la protection des informations et des systèmes contre les accès non autorisés, tant physiques que logiques

- Disponibilité : garantit que les systèmes sont accessibles et disponibles pour une utilisation selon les besoins

- Intégrité du traitement : garantit que les données sont traitées de manière précise, complète et opportune

- Confidentialité : se concentre sur la protection des informations confidentielles

- Protection de la vie privée : garantit que les informations personnelles sont collectées, utilisées, conservées et divulguées conformément aux lois et réglementations applicables

Comprendre les exigences SOC 2

SOC 2 est une norme d’audit utilisée pour fournir une assurance concernant la sécurité et les contrôles de l’infrastructure technologique de l’information (IT) d’une organisation ou d’une entreprise, qui est le système interne que l’entreprise utilise pour stocker, traiter et transmettre ses données. Cette norme est conçue pour fournir une assurance sur certains éléments de l’IT et de la sécurité aux utilisateurs, clients et actionnaires de l’entreprise. Il est important de noter que SOC 2 n’est pas une certification, et une entreprise doit obtenir un audit indépendant de son système pour obtenir cette assurance.

Les cinq principes des services de confiance (à savoir : sécurité, disponibilité, intégrité du traitement, confidentialité et vie privée) doivent être respectés pour atteindre la conformité SOC 2. Chacun de ces principes exige qu’une entreprise ait des processus et des contrôles en place pour protéger les données qu’elle manipule. Par exemple, le principe de sécurité exige que les entreprises disposent d’un processus d’authentification solide et empêchent l’accès non autorisé à leurs systèmes. Le principe de disponibilité les oblige à garantir que leurs systèmes sont toujours opérationnels, et les principes d’intégrité du traitement, de confidentialité et de vie privée les obligent à garantir l’intégrité, l’exactitude et la confidentialité des données qu’ils stockent et transmettent.

Dans l’ensemble, l’audit SOC 2 est un outil important pour les entreprises afin de fournir l’assurance à leurs utilisateurs et clients que leur système IT est sécurisé et répond à certaines normes. Il est également important pour elles de comprendre et de respecter les cinq principes des services de confiance afin d’atteindre la conformité SOC 2.

Pourquoi devrais-je viser la conformité SOC 2 ?

SOC 2 a été développé principalement pour les organisations dans les services financiers. Cependant, de nombreuses autres entreprises choisissent de poursuivre SOC 2 pour un certain nombre de raisons.

Notez que la conformité n’est pas une exigence légale pour une entreprise. Pour certaines entreprises financières (comme les cabinets de CPA), elle sert d’exigence sectorielle.

Certaines raisons de poursuivre la conformité comprennent les suivantes :

- Posture de sécurité forte et éprouvée : Alors que de nombreuses entreprises se conforment aux réglementations de sécurité dans le cadre d’exigences légales ou sectorielles, beaucoup cherchent également à utiliser des cadres comme SOC 2 pour mieux positionner leur infrastructure face aux menaces modernes et évolutives. Subir un audit ajoute une couche supplémentaire d’attention et d’évaluation aux politiques et procédures de sécurité d’une organisation.

- Réputation et fiabilité : L’une des principales raisons pour lesquelles les entreprises subissent des audits est que l’audit peut attester de l’engagement d’une entreprise à protéger les données. Une certification peut démontrer aux clients, clients potentiels et partenaires commerciaux qu’une organisation valorise la sécurité et la vie privée.

- Mise en œuvre de la gestion des risques : Depuis 2017, les exigences de sécurité SOC 2 incluent une évaluation des risques. Ce n’est pas seulement une formalité – la gestion des risques est une partie critique de la sécurité moderne, et les organisations qui souhaitent prendre des mesures proactives peuvent utiliser la conformité comme une ligne directrice.

- Réduction des coûts : Selon un rapport d’IBM, une violation de données moyenne aux États-Unis coûte aux victimes 4,24 millions de dollars. Il va sans dire que le soutien et la rigueur d’un audit permettront certainement à une entreprise d’économiser de l’argent en dommages et en remédiation. De plus, il n’est pas possible de restaurer une mauvaise réputation, et la conformité peut prévenir les violations qui font perdre des clients et des clients.

- Conformité complémentaire : Si une organisation se prépare à répondre aux normes de conformité dans un autre secteur (comme HIPAA ou ISO 27001), alors la certification peut fournir un bon point de départ.

Qu’est-ce qu’un rapport SOC 2 ?

Lorsqu’un évaluateur termine un audit, il compilera un rapport qui atteste de l’adéquation des contrôles techniques et organisationnels d’une organisation. Seuls les CPA enregistrés ayant des antécédents en sécurité peuvent mener des audits et fournir des rapports.

Un rapport SOC 2 contiendra généralement les sections suivantes :

- Une affirmation de la direction : Cette section, complétée par chaque organisation, atteste des contrôles, processus, produits et services qui relèvent et répondent aux réglementations de conformité.

- Rapport de l’auditeur de service indépendant : Contient la portée, l’évaluation de l’audit, la notation des systèmes et des contrôles, et l’opinion globale de l’auditeur. L’auditeur attribuera certaines notations à une organisation en fonction d’une évaluation réussie, échouée ou incomplète.

- Descriptions des systèmes : La section complète où l’auditeur détaille ses évaluations et descriptions des systèmes de l’organisation en fonction des types d’audits qu’ils ont déployés.

- Normes de service de confiance et contrôles associés : Cette longue section comprend le développement des évaluations liées aux autres catégories de service de confiance.

- Informations non couvertes par le rapport : Plans futurs, informations notables pour les clients et les clients, ou autres données qui ne sont pas sous audit mais qui sont importantes pour la consommation publique.

Quels sont les SOC 1 et SOC 3 ?

La discussion ci-dessus sur SOC 2 soulève la question, “Qu’en est-il de SOC 1 et SOC 3 ?” Ces rapports existent également, et ils remplissent des fonctions radicalement différentes.

- Unrapport SOC 1décrit les processus commerciaux, les contrôles IT et les objectifs commerciaux et techniques liés à la présentation des rapports financiers. Plus important encore, ce rapport peut inclure les risques et vulnérabilités associés liés à ces processus et contrôles. Bien que cela ne soit pas un audit de sécurité ou technique, c’est une attestation, avec un audit, qu’une organisation fonctionne avec transparence et divulgation complète. Ce rapport est souvent demandé par les clients ou les parties prenantes qui exigent des organisations d’attester leur profil de risque et leurs opérations commerciales, généralement lorsqu’elles sont de nature financière.

- Unrapport SOC 3 est similaire aux autres rapports en ce sens qu’il est une attestation de la sécurité, de la disponibilité, de l’intégrité, de la confidentialité et de la vie privée d’une organisation. Cependant, les audits SOC 3 contiennent beaucoup moins d’informations et omettent généralement les sections contenant des listes de contrôles et d’évaluations. Il contient généralement l’opinion de l’auditeur, certaines conclusions et le résultat global de leur audit.

Vous voulez en savoir plus sur SOC 2 ?

SOC 2 est un cadre de sécurité important même en dehors de l’industrie financière car il fournit aux organisations une couche supplémentaire de sécurité et d’hygiène cybernétique. Lorsqu’il s’agit de contenu sensible déplacé dans, hors de et au sein de votre organisation, la conformité SOC 2 est une considération importante.

Pour en savoir plus sur la manière dont Kiteworks unifie, suit, contrôle et sécurise le contenu sensible en conformité avec SOC 2, consultez notre page Web qui fournit un aperçu. Ou, tout simplement planifiez une démo de Kiteworks pour voir la plateforme en action – à travers la messagerie électronique, le partage de fichiers, le transfert de fichiers et l’automatisation, les interfaces de programmation d’applications (API) et les formulaires Web.