Conformité IRAP | Normes de cybersécurité australiennes

Qu’est-ce que le Programme des évaluateurs enregistrés en sécurité de l’information ? Que signifie être conforme à l’IRAP ? Continuez à lire pour le découvrir.

Qu’est-ce que l’IRAP ? Le Programme des évaluateurs enregistrés en sécurité de l’information (IRAP) aide les entreprises travaillant pour le gouvernement australien en évaluant de manière indépendante leur posture de cybersécurité, en identifiant les risques et en suggérant des mesures d’atténuation. Cela garantit que ces entreprises disposent des bonnes politiques et contrôles de sécurité pour répondre aux exigences du Manuel de sécurité de l’information du gouvernement australien.

Qu’est-ce que l’IRAP ?

L’Australie, comme d’autres pays, a mis en œuvre d’importantes lois et réglementations en matière de cybersécurité pour faire face aux défis croissants du piratage, de la fraude et des attaques parrainées par des États. Comme tout autre ensemble de règles, les organisations qualifiées doivent évaluer ces réglementations qui peuvent comprendre la loi et comment elle est appliquée dans des situations réelles.

Le Programme des évaluateurs enregistrés en sécurité de l’information est un programme de conformité unique qui atteste de la capacité des organisations privées et publiques à répondre aux exigences de cybersécurité. Les évaluateurs indépendants utilisent deux ensembles différents de directives :

- Le Manuel de sécurité de l’information : Un document de directives axé sur l’aide aux organisations à construire des cadres de sécurité internes basés sur l’évaluation des risques.

- Le Cadre de politique de sécurité protectrice (PSPF) : Un ensemble de réglementations qui s’appliquent aux agences gouvernementales australiennes qui soulignent les normes de sécurité communes.

L’IRAP met en place des politiques et des procédures pour évaluer les évaluateurs contre ces normes de sécurité afin qu’il y ait un standard d’audit qui maintient une sécurité de haute qualité.

Pour obtenir les certifications IRAP, les candidats doivent respecter plusieurs qualifications différentes :

- Être citoyens australiens

- Se comporter de manière éthique

- Répondre à toutes les exigences pour postuler au Niveau de Vérification Négative 1 (NV1), qui fournit une habilitation de niveau “secret”

En plus de ce qui précède, chaque candidat doit pouvoir démontrer des qualifications de deux catégories différentes, une par catégorie :

Enfin, l’évaluateur doit avoir cinq ans d’expérience technique en technologies de l’information et de la communication, avec deux ans d’expérience dans la sécurisation des systèmes contre les réglementations de sécurité de l’information du gouvernement australien. Ils doivent ensuite compléter la formation pour nouveaux venus de l’IRAP et les examens d’évaluateur.

Comme on peut le déduire du tableau, il est clair que le potentiel évaluateur IRAP doit être bien informé sur plusieurs techniques d’évaluation et certifications. De plus, la norme exige, au-delà de la connaissance de la loi australienne sur la cybersécurité, une compréhension potentielle des directives d’évaluation CISSP, ISO, des normes d’évaluation de l’industrie des cartes de paiement (PCI) et d’autres cadres.

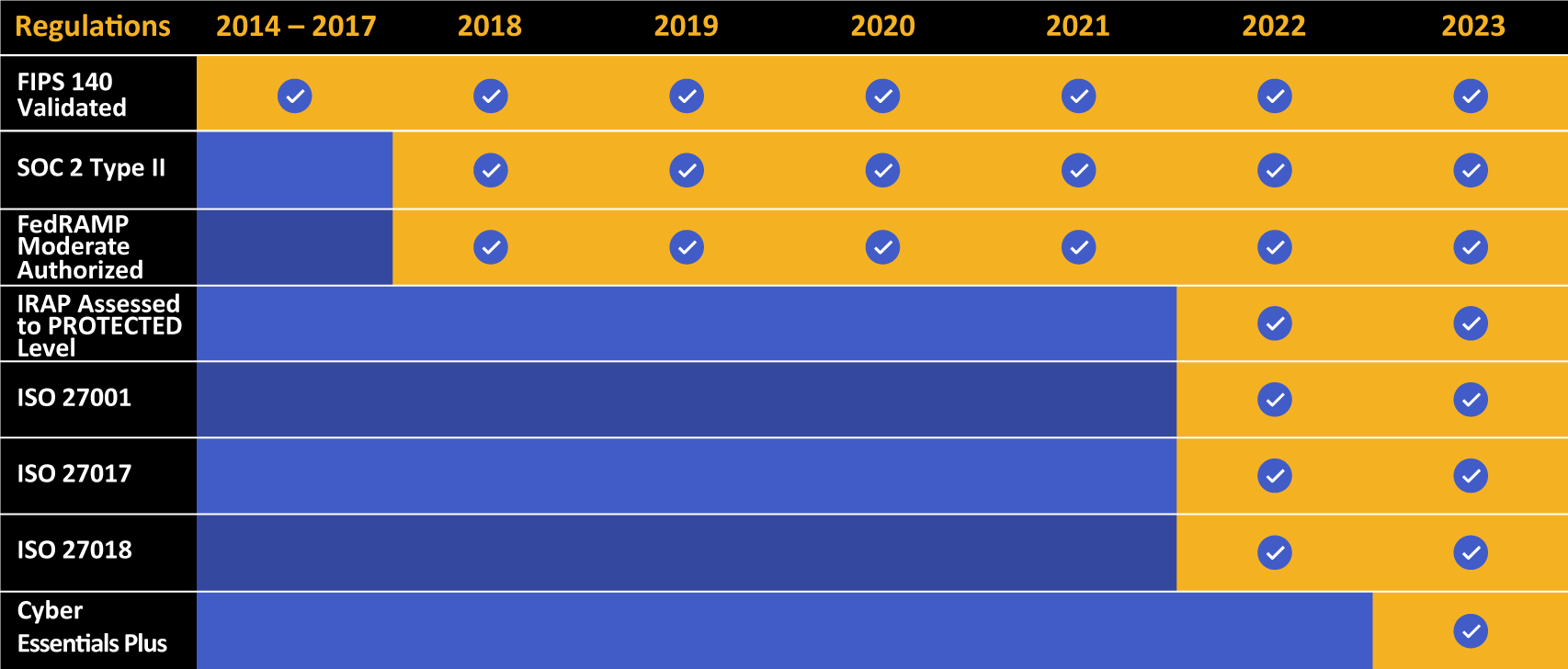

Kiteworks affiche une longue liste de réalisations en matière de conformité et de certification.

Avantages de l’accréditation IRAP

L’IRAP est un programme qui fournit une certification et une accréditation en cybersécurité pour les organisations qui gèrent des informations sensibles. L’accréditation IRAP offre plusieurs avantages, notamment :

1. Crédibilité et confiance accrues avec l’IRAP

L’accréditation IRAP est une norme reconnue et de confiance pour la cybersécurité. Les organisations accréditées sont reconnues pour avoir atteint des normes élevées en matière de sécurité de l’information.

2. Conformité aux réglementations avec l’IRAP

L’accréditation IRAP aide les organisations à se conformer aux réglementations gouvernementales et aux normes industrielles, telles que le Manuel de sécurité de l’information du gouvernement australien (ISM) ou la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS).

3. Meilleure gestion des risques avec l’IRAP

L’accréditation IRAP implique un processus d’évaluation des risques rigoureux qui aide les organisations à identifier et à gérer les risques potentiels de cybersécurité.

4. Amélioration de la posture de sécurité avec l’IRAP

L’accréditation IRAP aide les organisations à améliorer leur posture de cybersécurité en identifiant les faiblesses et en recommandant et en mettant en œuvre des mesures de sécurité.

5. Avantage concurrentiel avec l’IRAP

L’accréditation IRAP peut donner aux organisations un avantage concurrentiel lors de la soumission pour des contrats exigeant des niveaux élevés de sécurité de l’information. Cela peut également démontrer aux clients et partenaires qu’une organisation prend la sécurité des données au sérieux.

6. Économies de coûts avec l’IRAP

L’accréditation IRAP peut entraîner des économies de coûts à long terme en prévenant les incidents de sécurité et en évitant les dépenses associées aux violations de données.

7. Accès aux contrats gouvernementaux avec l’IRAP

L’accréditation IRAP est une exigence pour les organisations qui souhaitent travailler avec le gouvernement australien ou les organisations qui exigent la conformité à l’ISM.

En général, l’accréditation IRAP peut aider les organisations à établir un cadre solide de cybersécurité, à construire la confiance avec les parties prenantes et à atteindre la conformité avec les réglementations et normes industrielles.

Qu’est-ce que le Manuel de Sécurité de l’Information ?

Ce que cherche un évaluateur IRAP, c’est l’adhérence à l’ISM. L’objectif principal de l’ISM est d’aider les organisations à mettre en œuvre un cadre de cybersécurité basé sur les pratiques de gestion des risques.

L’ISM est un conseil codifié en cybersécurité fourni par le Centre australien de cybersécurité dans le cadre de la Direction australienne des signaux, ciblant les responsables de la sécurité des systèmes d’information et les directeurs des systèmes d’information dans les entreprises et autres entités. L’ISM n’est pas strictement requis par la loi à moins que l’organisation travaille avec le gouvernement ou dans une autre capacité où la loi les oblige à adhérer aux directives de l’ISM.

L’ISM fournit des directives sur un ensemble étendu d’infrastructures IT et de cybersécurité. Tout comme le National Institute of Standards and Technology aux États-Unis, l’ISM couvre des guides pour la sécurité dans les domaines suivants :

Rôles dans l’ISM

Aborde la manière dont les organisations staffent et maintiennent des postes liés à la cybersécurité, le plus en vue étant le CISO.

Réponse aux incidents dans l’ISM

Concerne la manière dont l’organisation détecte, gère et rapporte les piratages ou les violations.

Externalisation dans l’ISM

Couvre la manière dont une organisation sélectionne et met en œuvre de manière sécurisée des services tiers comme l’infrastructure cloud et les applications.

Documentation dans l’ISM

Se rapporte à la manière dont une organisation documente les plans de sécurité, les politiques et les mises en œuvre.

Sécurité physique dans l’ISM

Aborde la manière dont les organisations sécurisent physiquement les ressources comme les centres de données, les postes de travail, les bureaux et l’équipement informatique.

Sécurité du personnel dans l’ISM

Couvre comment embaucher, intégrer, former, autoriser l’accès et résilier les employés de manière sûre et sécurisée.

Infrastructure de communication dans l’ISM

Se rapporte à la manière dont l’organisation installe et protège la technologie de communication, spécifiquement le câblage et les communications Wi-Fi/RF.

Systèmes de communication dans l’ISM

Couvre la manière dont les organisations protègent la technologie de communication comme les téléphones, la vidéoconférence, les fax et les services numériques VoIP.

Mobilité d’entreprise dans l’ISM

Détaille comment les organisations sécurisent l’utilisation des systèmes IT connectés à des appareils mobiles, comment ces appareils sont sécurisés et comment ces appareils sont provisionnés.

Gestion des systèmes dans l’ISM

Couvre comment une organisation enregistre les événements dans un système, y compris les incidents, et maintient des journaux sécurisés pour le reporting et la médecine légale.

Systèmes de bases de données dans l’ISM

Concerne la manière dont les bases de données sont gérées et sécurisées ainsi que la manière dont ces plateformes de bases de données sont sélectionnées.

Email dans l’ISM

Se rapporte à l’utilisation de plateformes d’email sécurisées, l’email sécurisé avec chiffrement et l’évitement de la divulgation d’informations sensibles par email.

Cryptographie dans l’ISM

Aborde les exigences minimales approuvées pour la cryptographie, y compris l’utilisation de la sécurité de la couche de transport (TLS), Secure Shell et S/MIME.

Pour une liste complète des directives, consultez la documentation principale de l’ISM.

Qu’est-ce qu’une évaluation IRAP ?

Une évaluation IRAP est autorisée et requise sous l’ISM pour les organisations soit 1) requises par la loi pour rechercher une certification ISM ou 2) si une organisation souhaite obtenir une certification en dehors de toute exigence légale.

En général, les évaluations IRAP se décomposent en deux étapes :

Étape 1 dans une évaluation IRAP

L’évaluateur consulte la partie évaluée pour définir le périmètre de l’évaluation, comprendre leurs systèmes IT et examine une série de documents liés à l’évaluation, incluant :

- Une politique de sécurité de l’information globale et une évaluation des risques liés aux menaces

- Un plan de sécurité du système

- Un plan de gestion des risques de sécurité

- Un plan de réponse aux incidents

- Un document de procédures opérationnelles standard

En outre, l’évaluateur enquête sur l’infrastructure IT de l’organisation en relation avec ces documents et le périmètre de l’évaluation, soulignant la conformité ou l’absence de celle-ci et documentant les moyens de pallier les systèmes qui ne répondent pas aux exigences.

Étape 2 dans une évaluation IRAP

Alors que l’Étape 1 est plutôt approfondie, l’Étape 2 va plus loin en examinant plus en détail les systèmes IT de l’organisation. Cela inclut une visite sur site où l’évaluateur interroge le personnel, enquête sur la mise en œuvre réelle du système, audite les mesures de sécurité physique et détermine généralement si la réalité de ces systèmes correspond à la documentation de l’Étape 1. De plus, l’évaluateur fournit un rapport d’évaluation de sécurité de l’Étape 2 qui décrit l’état du système et d’autres suggestions pour la remédiation.

Différentes catégories de données appellent à des évaluations plus approfondies en fonction de leurs classifications.

Dernières modifications dans le programme IRAP

La Direction australienne des signaux (ASD) a réalisé une évaluation indépendante du programme et a publié une politique mise à jour ainsi qu’une nouvelle formation pour les évaluateurs IRAP le 15 décembre 2020. Les modifications apportées au programme visent à améliorer la qualité des conseils en cybersécurité fournis par les évaluateurs IRAP et à renforcer les dispositifs de gouvernance pour garantir davantage que les évaluateurs remplissent leurs rôles en tant que tiers indépendants.

L’une des principales modifications du programme est l’exigence pour les évaluateurs IRAP de maintenir et de démontrer une connaissance à jour en matière de cybersécurité. Cela aide à garantir que les conseils fournis par les évaluateurs sont précis, pertinents et reflètent les dernières menaces et tendances de l’industrie. De plus, les évaluateurs IRAP doivent maintenir une habilitation de sécurité de niveau 1 de vérification négative, garantissant ainsi leur aptitude pour le rôle.

Le cours de formation IRAP révisé de cinq jours couvre à la fois les fondamentaux de l’IRAP et de l’ISM, offrant une compréhension complète du programme et des normes requises. La politique et la formation IRAP mises à jour ont été co-conçues par l’ASD avec des représentants du gouvernement et de l’industrie à travers une série de forums consultatifs pour améliorer la culture et la gouvernance du programme.

En conjonction avec la publication de la politique et de la formation IRAP mises à jour, l’ASD accepte désormais les candidatures pour les évaluateurs IRAP. Les évaluateurs IRAP actuels auront 24 mois pour répondre aux nouvelles exigences décrites dans la politique mise à jour.

Conformité IRAP de Kiteworks répondant à la norme australienne de cybersécurité

Le gouvernement australien reconnaît les menaces pesant sur sa chaîne d’approvisionnement des agences fédérales et étatiques, et l’IRAP joue un rôle important en garantissant que les fournisseurs de technologies et les fournisseurs utilisent des technologies conformes à un ensemble de normes strictes de gouvernance et de sécurité. Kiteworks est le seul fournisseur mondial dans l’espace des communications de contenu sensible à avoir été évalué par l’IRAP au niveau de contrôles PROTECTED.

Pour les agences fédérales et étatiques australiennes ainsi que pour les entreprises faisant affaire avec le gouvernement australien, Kiteworks aide à garantir qu’elles conservent le contrôle de la confidentialité de leurs données hébergées dans des clouds à locataire unique. Le résultat est qu’il n’y a pas de mélange de données, de métadonnées ou de ressources d’application partagées. Kiteworks permet également la gestion des risques tiers (TPRM) en garantissant que les communications de contenu sensible avec des tiers sont protégées et régies selon les politiques prescrites.

La conformité IRAP n’est qu’une des nombreuses normes de conformité globales respectées par Kiteworks, qui inclut FedRAMP, le Règlement Général sur la Protection des Données (RGPD), SOC 2, la Certification de Maturité en Cybersécurité (CMMC), la Norme de Traitement de l’Information Fédérale (FIPS), parmi d’autres. Le tableau de bord CISO de Kiteworks offre aux organisations une vue en temps réel sur quel contenu confidentiel est accédé et par qui, à qui il est partagé et transféré, sur quels canaux de communication, et quand cela s’est produit.

Programmez une démonstration personnalisée de Kiteworks pour voir comment cela fonctionne et pour en savoir plus sur l’évaluation IRAP de Kiteworks au niveau de contrôles PROTECTED.