13 règles de conformité à respecter

La CJIS impose des règles strictes de sécurité pour protéger les informations confidentielles sur la justice pénale. Cela passe par des mesures strictes de contrôles d’accès, de chiffrement, d’audit et de réponse aux incidents pour tous les systèmes et toutes les communications.

Desoutils de réponse aux incidents pour détecter rapidement les risques de violation de données

Les exigences du CJIS en matière de réponse aux incidents représentent un véritable défi pour les organisations, qui doivent rapidement détecter, signaler et enquêter sur toute violation de données possible. La politique de sécurité du CJIS impose de signaler rapidement les incidents et de conserver les preuves pour analyse, confinement et récupération. Les organisations doivent se doter de mécanismes solides capables d’identifier et de réagir aux tentatives d’accès non autorisées et à l’exfiltration présumée de données.

Détecter les violations et accès non autorisés grâce à un contrôle et une responsabilisation forts

Les directives du CJIS sur la sécurité exigent une traçabilité et un contrôle de toutes les informations sensibles, en vue de détecter les violations potentielles et les accès non autorisés. Les organisations doivent donc mettre en place des contrôles d’accès et des autorisations granulaires pour atténuer les risques.

Vérifier les autorisations par des contrôles d’accès stricts

La mise en œuvre et la gestion de contrôles d’accès granulaires pour protéger les informations sensibles sur la justice pénale exigent un contrôle strict des utilisateurs. Il faut s’assurer que seules les personnes autorisées disposent des autorisations adéquates. Les organisations doivent donc prévoir un stockage sécurisé, des des politiques basées sur les rôles et des mécanismes de surveillance efficaces pour protéger les informations sensibles contre les accès non autorisés et les violations potentielles.

Vérifier les identités des utilisateurs grâce à un système d’identification et d’authentification

Pour être conforme aux exigences du CJIS, la mise en place de mécanismes d’identification et d’authentification forts permet de vérifier l’identité des utilisateurs et d’empêcher tout accès non autorisé. Les organisations doivent donc mettre en œuvre des politiques de mots de passe complexes, un système d’authentification multifactorielle et d’authentification unique (SSO).

Kiteworks, la solution conforme aux exigences de la CJIS

Réponse aux incidents basée sur des journaux d’audit robustes

Kiteworks facilite la mise en conformité avec la CJIS avec des outils de détection des anomalies et de surveillance en temps réel. Grâce à une technologie d’IA avancée, Kiteworks détecte les événements suspects et déclenche des alertes via des notifications par e-mail et des des journaux d’audit. Ainsi, les organisations sont capables d’identifier rapidement les incidents et d’y répondre, conformément aux normes CJIS en matière de signalement obligatoire. Kiteworks conserve également les éléments de preuve pour analyse complète et confinement.

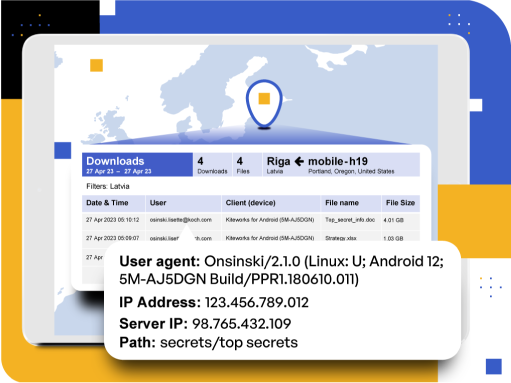

Contrôle et responsabilité grâce à la surveillance en temps réel

Kiteworks facilite la mise en conformité avec les normes CJIS avec des fonctionnalités d’audit et de responsabilisation efficaces. La plateforme conserve des historiques de tous les accès aux données, transferts et activités des utilisateurs. Cela garantit la transparence et la responsabilité. La surveillance en temps réel permet d’identifier rapidement les violations potentielles, et les contrôles d’accès granulaires appliquent les autorisations en fonction des rôles. En outre, des reportings personnalisés sont générés pour les audits et les enquêtes pour aider les organisations à maintenir leur niveau de sécurité et de conformité.

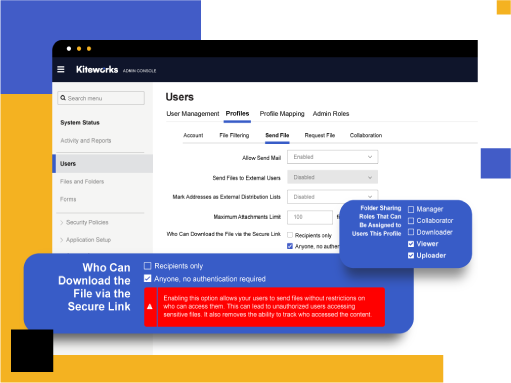

Lescontrôles d’accès granulaires protègent les données sensibles

Kiteworks simplifie la mise en conformité CJIS en proposant des mécanismes de contrôle d’accès avancés. La plateforme intègre un stockage sécurisé, des politiques basées sur les rôles, une messagerie sécurisée et des dossiers partagés sécurisés, des journaux d’audit et un tableau de bord CISO. Ces mécanismes garantissent que les informations sensibles sont protégées contre les accès non autorisés, conformément aux exigences de la CJIS.

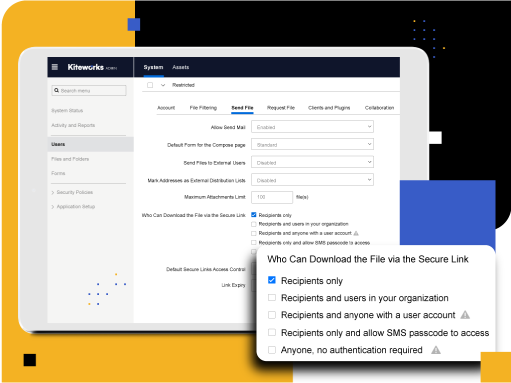

Identification et authentification simplifiées avec les politiques de mots de passe et la MFA

Kiteworks facilite la mise en conformité avec la CJIS en proposant des mécanismes d’identification et d’authentification. de pointe. Les administrateurs ont la possibilité de définir des règles de complexité des mots de passe, de géofencing et de liste blanche/blacklisting de domaines. Ou encore d’imposer des changements de mot de passe lors de la connexion. Des politiques granulaires d’authentification multifactorielle et de SSO peuvent s’appliquer en fonction du rôle utilisateur et de son emplacement, grâce à différents outils tels que RADIUS, SAML 2.0, Kerberos, les applications d’authentification, PIV/CAC ou encore les SMS. Ces fonctionnalités aident à détecter et à répondre aux incidents, à gérer les vulnérabilités et à rester conforme aux normes CJIS.

FAQ sur la conformité CJIS

CJIS impose un chiffrement validé FIPS 140-2 pour toutes les informations de justice pénale (CJI). Les données en transit doivent être chiffrées avec TLS 1.2 ou supérieur, tandis que les CJI stockées nécessitent un chiffrement AES 256 ou équivalent. Les agences doivent garantir une protection de bout en bout avec une gestion appropriée des clés tout au long du cycle de vie des données. Kiteworks propose un chiffrement automatisé avec une validation FIPS 140-3 Niveau 1 sur Kiteworks secure email, Kiteworks secure file sharing, Kiteworks SFTP et d’autres canaux, assurant une conformité CJIS continue sans avoir à gérer plusieurs solutions de chiffrement, car ces canaux sont consolidés et protégés de façon centralisée via le Réseau de données privé de Kiteworks.

CJIS exige des journaux d’audit immuables retraçant chaque accès, transfert et modification de CJI avec authentification de l’utilisateur, horodatage et documentation des contrôles d’accès. Une chaîne de traçabilité conforme nécessite des enregistrements infalsifiables répondant aux exigences légales d’admissibilité. Kiteworks contribue à la conformité CJIS en documentant automatiquement toutes les interactions avec les CJI partagées via des journaux d’audit immuables, retraçant les identités des utilisateurs et les horodatages tout en conservant des historiques de transfert détaillés qui préservent la chaîne de traçabilité pour les procédures judiciaires.

CJIS impose de signaler toute violation potentielle de CJI à la division CJIS du FBI dans l’heure suivant la découverte, ainsi qu’une mise en quarantaine immédiate et la préservation des preuves. Les agences doivent disposer d’une surveillance en temps réel, de systèmes d’alerte rapide et de capacités de collecte de preuves. Le Réseau de données privé de Kiteworks fournit une détection d’anomalies basée sur l’IA, des alertes automatiques et une préservation des preuves avec des journaux d’audit détaillés qui soutiennent les enquêtes du FBI tout en permettant une mise en quarantaine rapide pour répondre aux exigences de signalement, le tout dans le respect de la conformité CJIS.

CJIS impose des contrôles d’accès basés sur les rôles (RBAC) limitant l’accès aux CJI aux seules personnes autorisées selon le principe du besoin d’en connaître, avec l’authentification multifactorielle (MFA) et une surveillance continue. Les agences doivent effectuer des revues régulières des autorisations et automatiser la révocation des accès. Kiteworks contribue à la conformité CJIS en proposant une gestion avancée des autorisations basée sur les rôles, avec des options MFA avancées incluant cartes PIV/CAC, restrictions géographiques et revues automatisées des accès, assurant ainsi une conformité CJIS continue tout en réduisant la charge administrative.

CJIS exige la journalisation de toutes les activités, la surveillance des comportements utilisateurs et des journaux d’audit infalsifiables avec une conservation adaptée pour les inspections du FBI. Les agences doivent disposer d’une visibilité totale sur les accès aux CJI et d’un reporting automatisé de conformité. Le Réseau de données privé de Kiteworks centralise les journaux d’audit sur toutes les activités CJI avec un CISO Dashboard centralisé, la génération automatique de rapports pour les inspections FBI et un stockage infalsifiable des audits, garantissant ainsi une conformité CJIS continue.