Naviguer dans les défis de la gestion des droits numériques : Guide à destination des organisations

La gestion des droits numériques (DRM) joue un rôle essentiel dans la protection des informations et des données précieuses au sein des organisations. Elle garantit que le contenu sensible est accessible et partagé de manière sécurisée, offrant ainsi une barrière contre toute utilisation ou diffusion non autorisée. Cependant, si la DRM présente des avantages indéniables, elle soulève également plusieurs problèmes que les organisations doivent résoudre pour assurer une protection efficace et efficiente des données.

Dans cet article, nous allons aborder les quatre principaux défis auxquels les organisations sont confrontées lors de la mise en place de solutions DRM et expliquer pourquoi il est fondamental de les surmonter.

Comment fonctionne la gestion des droits numériques

La gestion des droits numériques (DRM) vise à protéger le contenu numérique contre tout accès ou diffusion non autorisés. La DRM chiffre généralement le contenu, n’autorisant que les utilisateurs habilités à le déchiffrer et à y accéder. Un système de licences vérifie les identifiants et les droits des utilisateurs sur le contenu. La DRM peut limiter le nombre d’appareils sur lesquels le contenu est accessible, empêcher la copie ou le partage, et contrôler la durée d’utilisation du contenu. Implémentée à différents niveaux dans les logiciels, le firmware ou le matériel, la DRM protège la propriété intellectuelle et permet aux créateurs et distributeurs de garder la main sur leurs produits numériques.

Cas d’usage de la gestion des droits numériques

La gestion des droits numériques (DRM) est indispensable pour les organisations qui souhaitent protéger et contrôler la diffusion de leur contenu numérique. Voici trois cas d’usage courants de la DRM :

- Protection des contenus vidéo et audio : Les entreprises qui produisent ou diffusent des films, de la musique ou d’autres contenus multimédias utilisent la DRM pour empêcher la copie et la distribution non autorisées. Ces technologies limitent le nombre d’appareils pouvant accéder au contenu et empêchent les utilisateurs de partager les fichiers téléchargés avec des personnes non abonnées.

- Protection des livres numériques : Les éditeurs et auteurs recourent à la DRM pour lutter contre le piratage et la diffusion non autorisée des e-books. Cela passe généralement par la limitation du nombre d’appareils sur lesquels un e-book peut être lu et la restriction de l’impression ou de la copie du texte.

- Licences logicielles et activation : Les éditeurs de logiciels utilisent la DRM pour faire respecter les accords de licence et empêcher toute utilisation non autorisée de leurs applications. Cela inclut, par exemple, l’obligation de saisir une clé produit pour l’activation, des vérifications en ligne ou la limitation du nombre d’installations par licence. Grâce à la DRM, les éditeurs réduisent le piratage, assurent le respect des licences et protègent leur propriété intellectuelle.

Dans tous ces cas, la DRM aide les organisations à protéger leurs actifs numériques, sécuriser leurs revenus et garder le contrôle sur l’utilisation et la diffusion de leur contenu.

Limites de la DRM : obstacles à l’adoption

La gestion des droits numériques (DRM) est, sur le principe, une solution logique. De nombreux créateurs de contenu numérique et détenteurs de propriété intellectuelle apprécient cette technologie, car elle leur permet d’être justement rémunérés pour l’utilisation et la diffusion de leur travail, tout en luttant contre le piratage et le vol de propriété intellectuelle. Mais la DRM présente aussi des limites qui freinent son adoption à grande échelle.

Un défi majeur de la DRM consiste à trouver le juste équilibre entre sécurité renforcée et simplicité d’utilisation pour les utilisateurs finaux, afin de protéger les contenus protégés et sensibles sans nuire à la productivité. Et peu importe le niveau de sécurité d’une solution DRM, son efficacité dépend toujours des personnes qui l’utilisent. Les menaces internes, qu’elles soient accidentelles ou malveillantes, continuent d’exposer des contenus sensibles à des utilisateurs non autorisés, même si la DRM est en place. Par ailleurs, si les entreprises choisissent la DRM pour protéger leur propriété intellectuelle et leurs revenus, les réglementations sur la protection des données imposent de plus en plus l’utilisation de la DRM ou de solutions similaires pour protéger les informations personnelles identifiables et les informations médicales protégées (PII/PHI). Les entreprises qui ne respectent pas ces lois s’exposent à des amendes, des litiges et une atteinte à la réputation.

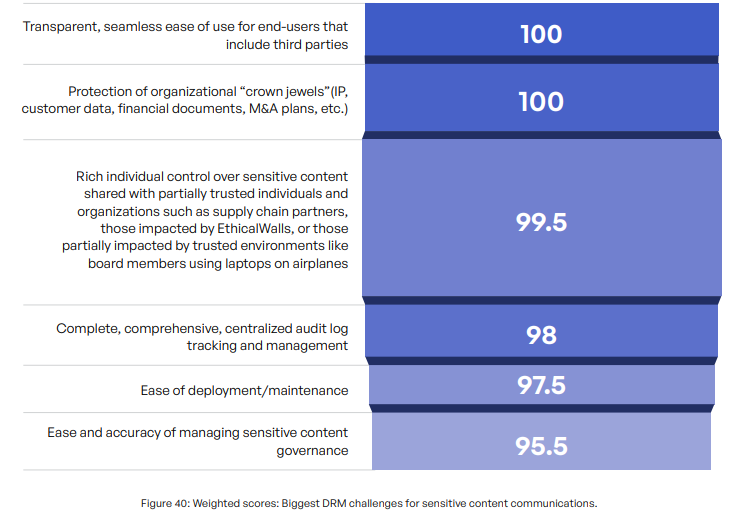

De même, 55 % des personnes interrogées dans le rapport 2023 de Kiteworks sur la confidentialité et la conformité des communications de contenu sensible citent la difficulté à trouver un outil DRM conforme aux standards de conformité, liant l’accès aux utilisateurs, aux rôles et aux catégories de contenu. Par ailleurs, 53 % évoquent la nécessité d’installer des agents sur les postes clients tiers pour ouvrir du contenu non chiffré, tandis que 50 % soulignent l’importance de pouvoir visualiser et modifier tout type de contenu.

Malgré ces difficultés, la plupart des organisations reconnaissent l’importance de la DRM et adaptent leur stratégie pour l’intégrer. En s’attachant à relever ces défis, elles peuvent mieux protéger leurs données sensibles, optimiser la gestion du contenu et renforcer à la fois la sécurité et l’accessibilité pour les utilisateurs. Nous allons examiner plus en détail ces défis et d’autres ci-dessous.

Défi DRM n°1 : simplicité d’utilisation pour les utilisateurs finaux

Un des principaux défis pour les organisations consiste à proposer une expérience DRM transparente et fluide aux utilisateurs finaux, qu’il s’agisse de collaborateurs ou de tiers de confiance devant accéder au contenu protégé. L’objectif de la DRM est de protéger la propriété intellectuelle et les informations sensibles, mais elle ne doit pas pour autant devenir un obstacle à l’accès légitime aux données ou perturber la productivité. Sinon, les collaborateurs chercheront des solutions de contournement non sécurisées.

Pour trouver cet équilibre, les systèmes DRM doivent privilégier l’expérience utilisateur. Il s’agit de proposer des interfaces intuitives et faciles à prendre en main, même pour les personnes peu à l’aise avec la technologie. Des instructions claires et concises, ainsi que des messages d’erreur explicites, doivent accompagner les utilisateurs tout au long du processus d’authentification et d’accès.

La transparence est également essentielle dans la mise en œuvre de la DRM. Les utilisateurs doivent être informés de la finalité et de la portée de la protection DRM, de l’utilisation de leurs données et des éventuelles restrictions applicables. En adoptant une démarche ouverte et honnête, les organisations instaurent un climat de confiance avec leurs utilisateurs et partenaires tiers.

En plaçant les besoins des utilisateurs au cœur de la conception des solutions DRM et en s’engageant sur la transparence et la simplicité d’utilisation, les organisations favorisent l’adoption de la DRM et garantissent le respect des standards de protection de la propriété intellectuelle.

Complexité de l’authentification des utilisateurs finaux

Un autre obstacle majeur à la mise en œuvre de la DRM réside dans la complexité des processus d’authentification auxquels les utilisateurs finaux sont confrontés pour accéder au contenu protégé. Les méthodes traditionnelles, comme les procédures de connexion fastidieuses ou les demandes répétées d’identifiants, génèrent de la frustration et incitent parfois les utilisateurs à contourner les restrictions DRM.

Pour surmonter ce problème, les fournisseurs de DRM doivent explorer des techniques d’authentification innovantes et sécurisées qui simplifient la connexion sans compromettre la sécurité. Des technologies telles que l’authentification multifactorielle (MFA), la biométrie ou le single sign-on (SSO) permettent de concilier confort d’utilisation et protection des données.

En outre, l’exploitation d’informations contextuelles lors de l’authentification peut améliorer l’expérience utilisateur. Par exemple, la reconnaissance de l’appareil ou la géolocalisation permettent d’identifier les appareils de confiance et de réduire la fréquence des demandes d’authentification pour ces derniers, rendant l’accès au contenu protégé plus fluide.

Il est essentiel de trouver le bon équilibre entre sécurité et expérience utilisateur. Un processus d’authentification sans friction, qui ne multiplie pas les obstacles, améliore la satisfaction des utilisateurs et favorise le respect des règles DRM.

Il est essentiel de trouver le bon équilibre entre sécurité et expérience utilisateur. Un processus d’authentification sans friction, qui ne multiplie pas les obstacles, améliore la satisfaction des utilisateurs et favorise le respect des règles DRM.

Garantir la compatibilité de la DRM avec une grande diversité d’appareils et de plateformes est indispensable pour répondre efficacement à un large public. Les utilisateurs peuvent accéder au contenu protégé depuis différents systèmes d’exploitation, navigateurs web et appareils, d’où la nécessité d’éliminer les problèmes de compatibilité qui pourraient freiner la productivité ou décourager l’adoption de la DRM.

Pour assurer cette compatibilité, les fournisseurs de DRM doivent adopter des standards et technologies largement supportés. L’utilisation de standards ouverts garantit un accès fluide au contenu protégé, quel que soit l’appareil ou le système d’exploitation.

Des tests réguliers et des mises à jour sont nécessaires pour anticiper l’évolution des technologies et maintenir la compatibilité. Il s’agit de suivre les changements de spécifications des appareils, les mises à jour des navigateurs et des systèmes d’exploitation afin de corriger rapidement tout problème de compatibilité.

Par ailleurs, fournir aux utilisateurs des consignes claires et des prérequis techniques leur permet de vérifier la compatibilité de leurs appareils et logiciels avec la DRM. Mieux informés, ils prennent des décisions éclairées et évitent les frustrations potentielles.

Défi DRM n°2 : compter sur la DRM pour protéger les « joyaux de la couronne » sans stratégie adaptée

La protection des actifs les plus critiques et sensibles d’une organisation, souvent appelés « joyaux de la couronne », constitue généralement une priorité. Il peut s’agir de propriété intellectuelle, de données clients, de documents financiers, de projets de fusion-acquisition ou d’autres informations stratégiques à forte valeur ajoutée.

Une stratégie DRM solide est essentielle pour protéger ces actifs contre tout accès non autorisé, vol ou fuite de données. Une stratégie DRM bien pensée offre aux organisations une approche systématique pour contrôler, surveiller et gérer l’utilisation, la diffusion et la modification du contenu numérique. Elle repose sur des restrictions technologiques visant à empêcher toute utilisation non autorisée et à préserver les droits du détenteur du copyright. Les solutions DRM robustes intègrent des contrôles d’accès, du chiffrement et d’autres mesures de sécurité pour que seules les personnes autorisées puissent consulter, modifier ou télécharger ces joyaux de la couronne.

Créer, déployer et maintenir une stratégie DRM peut toutefois s’avérer complexe pour plusieurs raisons :

- Évolution technologique : La technologie évolue sans cesse, obligeant les stratégies DRM à s’adapter en permanence. Cela nécessite des ressources, des compétences et du temps.

- Expérience utilisateur : Il est difficile de concilier protection des droits numériques et simplicité d’utilisation. Une DRM trop restrictive risque de pénaliser les utilisateurs légitimes et de les pousser vers des alternatives illégales.

- Contraintes juridiques : Les lois et réglementations sur les droits numériques varient fortement selon les pays. Une stratégie DRM efficace dans un pays peut ne pas être applicable, voire légale, dans un autre.

- Sécurité : Les systèmes DRM sont des cibles de choix pour les hackers. Les protéger contre les acteurs malveillants exige des efforts constants et des mesures de sécurité avancées.

- Interopérabilité : Les systèmes DRM manquent souvent d’interopérabilité, ce qui signifie qu’un contenu protégé par une DRM ne sera pas forcément accessible sur une autre plateforme. Cela complique l’accès des utilisateurs à leurs contenus achetés sur différents appareils ou plateformes.

- Perception des consommateurs : Beaucoup considèrent la DRM comme une entrave à leurs droits d’utilisation du contenu acheté légalement. Cette perception négative peut freiner l’adoption et l’efficacité à long terme des stratégies DRM.

Une stratégie DRM efficace doit inclure des évaluations de sécurité régulières et des mises à jour pour anticiper les nouvelles menaces. En surveillant et en améliorant en continu l’infrastructure DRM, les organisations protègent efficacement leurs joyaux de la couronne et conservent un avantage concurrentiel dans leur secteur.

Défi DRM n°3 : limiter les menaces internes

Un des défis majeurs de la DRM réside dans la gestion des menaces internes. Les collaborateurs et autres personnes autorisées à accéder à des informations sensibles représentent un risque potentiel pour la sécurité des données, que ce soit de manière intentionnelle ou non. Ces menaces internes peuvent provenir d’employés mécontents, d’une manipulation négligente des données ou d’attaques d’ingénierie sociale.

Une solution DRM efficace doit intégrer plusieurs éléments clés pour limiter les menaces internes :

- Contrôles d’accès : La mise en place de contrôles d’accès granulaires garantit que chaque collaborateur n’accède qu’aux informations nécessaires à son rôle. L’accès basé sur les rôles et le principe du moindre privilège limitent les accès inutiles, réduisant ainsi les risques de mauvaise utilisation des données.

- Surveillance des activités utilisateurs : Les systèmes DRM doivent intégrer des fonctions de surveillance avancées pour suivre l’activité des utilisateurs et détecter les comportements suspects. Des accès inhabituels, des tentatives de connexion multiples ou l’accès à des ressources non autorisées déclenchent des alertes, permettant aux équipes de sécurité de réagir rapidement.

- Formation des collaborateurs : La sensibilisation à la sécurité, aux risques liés aux menaces internes et aux bonnes pratiques de gestion des données sensibles est essentielle. Des sessions de formation régulières favorisent une culture de la sécurité au sein de l’organisation.

- Prévention des pertes de données (DLP) : L’intégration de solutions DLP à la DRM ajoute une couche de protection supplémentaire. Les outils DLP détectent et bloquent les tentatives d’exfiltration de données, que ce soit par e-mail, supports amovibles ou services cloud.

- Plan de réponse aux incidents : Un plan de réponse aux incidents bien défini permet de réagir rapidement et efficacement en cas de suspicion de fuite de données ou de menace interne. Il doit inclure des étapes d’investigation, de confinement, d’éradication et de reprise.

En combinant ces mesures, les organisations réduisent considérablement les risques liés aux menaces internes et renforcent leur posture de sécurité des données.

Sécuriser les données en transit et au repos

Les données numériques sont vulnérables aussi bien lors de l’accès que pendant leur transmission ou leur stockage. Les solutions DRM doivent couvrir ces deux aspects pour garantir un niveau de protection maximum des données.

- Données en transit : La DRM doit recourir à un chiffrement robuste et à des protocoles de communication sécurisés lors de la transmission des données sur les réseaux. Des technologies comme TLS (Transport Layer Security) et SSL (Secure Sockets Layer) chiffrent les données en transit, empêchant toute interception ou écoute non autorisée.

- Données au repos : Les données stockées sur des serveurs, bases de données ou autres supports doivent être chiffrées pour empêcher tout accès non autorisé. Des algorithmes de chiffrement avancés comme l’AES garantissent que, même en cas de compromission du support physique, les données restent illisibles sans la clé de déchiffrement appropriée.

- Gestion des clés : Une gestion rigoureuse des clés est indispensable pour sécuriser les processus de chiffrement et de déchiffrement. Les solutions DRM doivent intégrer de bonnes pratiques de gestion des clés, notamment la rotation régulière et le stockage sécurisé, afin d’empêcher tout accès non autorisé aux clés de chiffrement.

- Authentification sécurisée : Des mécanismes d’authentification solides sont essentiels pour empêcher les utilisateurs non autorisés d’accéder aux données chiffrées. L’authentification multifactorielle (MFA) et des politiques de mots de passe robustes garantissent que seules les personnes habilitées peuvent déchiffrer et consulter les informations sensibles.

- Audits réguliers : Des revues de sécurité périodiques permettent d’évaluer l’efficacité des mesures de chiffrement et de protection des données. Les audits et journaux d’audit identifient d’éventuelles vulnérabilités ou erreurs de configuration susceptibles de compromettre la sécurité. Les journaux d’audit sont également essentiels pour prouver la conformité réglementaire.

En adoptant une approche globale pour sécuriser les données en transit et au repos, les solutions DRM réduisent fortement les risques de fuite ou d’accès non autorisé. Les organisations rassurent ainsi leurs clients, partenaires et parties prenantes en démontrant leur engagement en faveur de la sécurité et de la confidentialité des données.

Défi DRM n°4 : contrôler le partage de contenus sensibles avec les partenaires de la supply chain

Les organisations doivent souvent collaborer et partager des contenus sensibles avec des tiers de confiance, comme des sous-traitants, consultants ou partenaires de la supply chain. Votre organisation peut disposer de solutions et de processus de cybersécurité robustes, mais ce n’est pas forcément le cas de vos partenaires. De nombreuses cyberattaques visant de grands groupes trouvent d’ailleurs leur origine chez un partenaire de la supply chain, disposant de moyens limités et d’outils de cybersécurité peu nombreux. Les entreprises investissent donc massivement dans la gestion des risques liés aux tiers pour limiter ce danger. Chaque organisation doit ainsi s’assurer que seuls les individus et partenaires habilités accèdent aux contenus appropriés, tout en gardant la main sur ces accès.

La DRM joue un rôle clé pour permettre aux organisations de partager leurs informations en toute confiance, même avec des tiers de confiance. L’une des fonctions essentielles que doit proposer une solution DRM est un contrôle individuel précis des autorisations d’accès. Un paramétrage fin des autorisations garantit que seules les personnes concernées accèdent aux informations sensibles nécessaires à leur mission ou à leur projet.

L’accès temporaire et la révocation dynamique des droits sont également des éléments indispensables. L’accès temporaire permet de définir des périodes précises pendant lesquelles le contenu est accessible à certains utilisateurs. Cette fonctionnalité est particulièrement utile pour le partage d’informations sensibles dans le cadre de projets ponctuels ou à durée limitée. La révocation dynamique permet de retirer instantanément l’accès à un contenu partagé, par exemple en cas de faille de sécurité, de rupture de contrat ou à la fin d’un projet.

En offrant un contrôle individuel avancé sur les contenus sensibles, la DRM permet aux organisations de partager leurs informations en toute sécurité, limitant ainsi les risques de fuite ou d’accès non autorisé.

Contrôles d’accès granulaires pour les fichiers sensibles

Pour relever les défis liés au partage de contenus sensibles, les solutions DRM doivent intégrer des contrôles d’accès granulaires. Ces contrôles permettent de personnaliser les autorisations d’accès de façon très fine, afin que seuls les utilisateurs habilités puissent consulter certains contenus.

Les contrôles d’accès granulaires permettent de définir non seulement qui accède au contenu, mais aussi quelles actions il peut effectuer. Par exemple, il est possible d’interdire l’impression, la copie ou le téléchargement de documents sensibles, afin que le contenu reste strictement dans le périmètre prévu.

La DRM doit également permettre de gérer les autorisations en fonction des attributs, rôles et privilèges des utilisateurs. Ainsi, les droits d’accès peuvent évoluer dynamiquement en fonction du rôle ou du statut de la personne dans l’organisation, garantissant flexibilité et sécurité.

En associant contrôles d’accès granulaires et accès temporaire, les organisations renforcent la sécurité. Elles peuvent limiter la disponibilité du contenu à une période précise, réduisant ainsi le risque d’exposition prolongée à des menaces potentielles.

Filigrane numérique et traçabilité

Pour décourager la diffusion non autorisée et garantir la traçabilité, les systèmes DRM peuvent intégrer des technologies de filigrane numérique et de suivi. Les filigranes numériques sont des marqueurs invisibles intégrés dans le contenu sensible, permettant de remonter à la source en cas de fuite ou de partage illicite.

Les filigranes constituent un puissant moyen de dissuasion : les utilisateurs sont moins enclins à partager du contenu sans autorisation s’ils savent que leurs actions sont traçables. C’est particulièrement crucial lors du partage avec des organisations tierces, car cela renforce la responsabilité de chacun.

En complément du filigrane, les solutions DRM peuvent intégrer des fonctions de suivi pour surveiller les activités des utilisateurs et les accès au contenu. En enregistrant et en analysant les comportements et les accès en temps réel, les organisations peuvent détecter toute activité suspecte ou tentative de violation de la sécurité, et réagir rapidement.