Réduire les risques de partage avec des tiers

Contrôle et visibilité | Accès sécurisé aux données

- Partagez des données stockées dans des partages de fichiers, des systèmes ECM et des services de stockage cloud public avec des tiers via un canal sécurisé et conforme

- Gérez le partage de données cloud avec des tiers avec une visibilité et un contrôle complets

- Sachez qui a la garde des données sensibles de l’entreprise

- Gardez le stockage de données ECM hérité en toute sécurité derrière le pare-feu du réseau et évitez la migration des données

- Appliquez des politiques de partage basées sur les rôles tout en respectant les autorisations, le verrouillage et la gestion des versions d’origine

Partagez votre fichier, pas votre OneDrive

OneDrive for Business | Accès sécurisé aux données

- Vous pouvez désormais verrouiller le partage externe risqué de OneDrive

- Partagez des fichiers sensibles de OneDrive avec des tiers via des dossiers Kiteworks sécurisés, des e-mails et d’autres canaux

- Gérez les utilisateurs externes sans les obliger à utiliser des comptes Microsoft Office 365

- Exercez un contrôle administratif total sur les privilèges de partage des employés

- Le journal d’audit complet alimente un syslog centralisé et normalisé

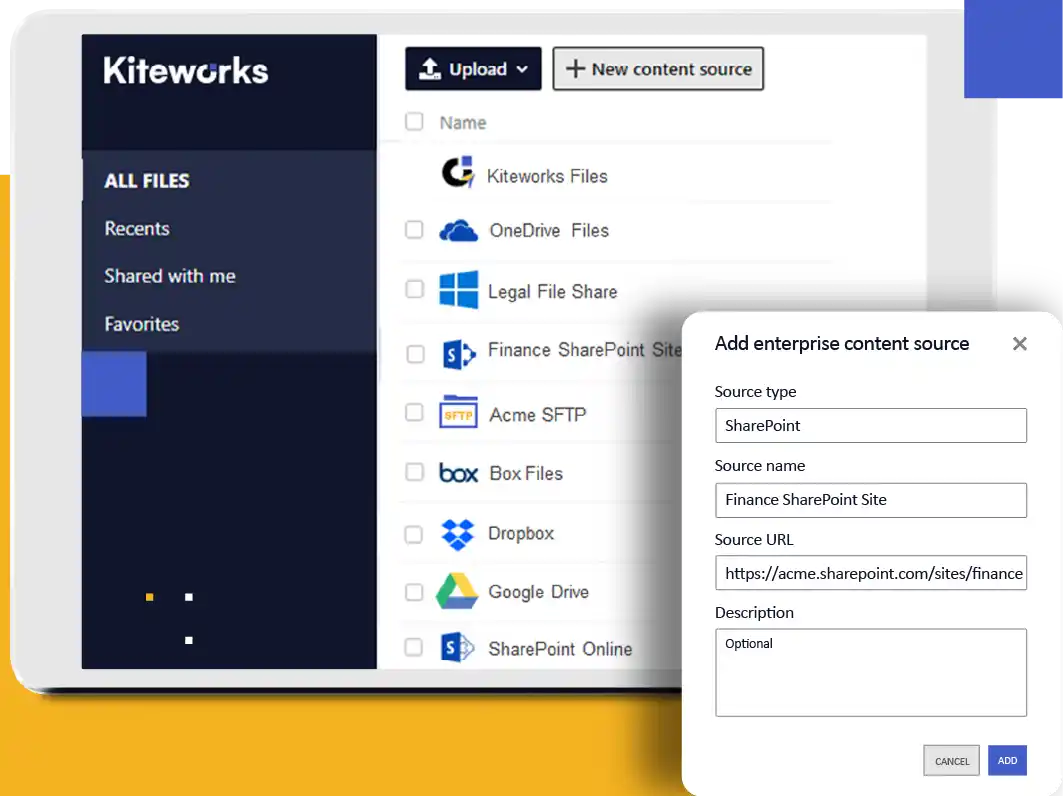

Sécurisez et unifiez l’accès aux données d’entreprise

ECMs | Accès sécurisé aux données

- Accès en libre-service aux données d’entreprise sous contrôle des politiques informatiques

- Pas besoin de migration ou de VPN difficile à gérer

- Les utilisateurs naviguent dans les dossiers comme dans l’interface utilisateur ECM

- Les utilisateurs recherchent des données dans SharePoint et les partages de fichiers

Sources de gestion de contenu d’entreprise (ECM) prises en charge

- MS SharePoint

- Partages de fichiers MS Windows et partages personnels

- SFTP

- Créez des intégrations personnalisées avec transfert sécurisé de fichiers (MFT) ou APIs

Contrôlez le partage de fichiers cloud grand public

Gérez le Shadow IT | Accès sécurisé aux données

- Offrez aux employés une alternative conforme à Dropbox

- Accédez au stockage cloud public via un canal sécurisé et gouverné

- Appliquez la conformité et l’audit des téléchargements

Couvre la plupart des sources de stockage cloud populaires

- Microsoft OneDrive for Business

- Microsoft SharePoint Online

- Box

- Dropbox

- Google Drive

Questions Fréquemment Posées

L’accès sécurisé aux données désigne le processus de récupération et de visualisation sécurisées de données ou de documents à partir de divers systèmes de stockage ou applications, tels que Salesforce, NetSuite, Oracle, etc. Cela implique la mise en œuvre de mesures de sécurité pour garantir que seules les personnes ou systèmes autorisés peuvent accéder à des données spécifiques. Ces mesures peuvent inclure l’authentification des utilisateurs, les contrôles d’accès, le chiffrement, les journaux d’audit et d’autres protocoles de sécurité. L’accès sécurisé aux données consiste à disposer d’une voie sécurisée et restreinte pour récupérer et accéder aux fichiers. Cela garantit l’intégrité, la confidentialité et la disponibilité des données, et minimise le risque d’accès non autorisé ou de violations de données. Ce concept est crucial dans l’environnement commercial actuel où les informations sensibles sont souvent stockées sur différentes plateformes et systèmes, et il constitue une partie importante de la stratégie globale de sécurité des données d’une organisation.

L’accès sécurisé aux données est une partie intégrante de la garantie de la confidentialité des données. Des fonctionnalités telles que le contrôle d’accès, la protection des données, les journaux d’audit, l’application des politiques, et d’autres, aident les entreprises à définir, appliquer, suivre et rendre compte de l’endroit où sont stockées les informations personnelles identifiables et les informations médicales protégées, les données financières, la propriété intellectuelle et d’autres données sensibles, ainsi que de savoir qui y a accès et ce qu’ils en font (téléchargement, modification, partage, impression, etc.). Ce niveau de visibilité granulaire permet aux entreprises de montrer aux auditeurs et aux régulateurs qu’elles maîtrisent bien leurs données sensibles et qu’elles ont mis en place des protections pour protéger ces données contre tout accès non autorisé.

L’accès sécurisé aux données aide les entreprises à protéger leurs informations sensibles contre l’accès non autorisé de plusieurs manières. Par exemple, l’accès sécurisé aux données peut exiger que les employés et les partenaires de confiance authentifient leur identité avant d’accéder à certaines informations sensibles. Les entreprises peuvent également utiliser l’authentification multifactorielle avant d’accéder aux informations sensibles. Une fois l’identité d’un utilisateur confirmée, les contrôles d’accès peuvent être utilisés pour s’assurer que les employés et les partenaires n’ont accès qu’aux fichiers dont ils ont besoin, mais pas aux autres. Les systèmes avec accès sécurisé aux données surveillent également et enregistrent qui accède à quelles données et quand, afin d’aider à identifier toute activité suspecte. Ces fonctionnalités de sécurité et d’autres permettent aux organisations de réduire considérablement le risque que des informations sensibles soient accessibles par des personnes non autorisées.

Vous pouvez partager de manière sécurisée les données stockées dans des référentiels d’entreprise comme SharePoint, OneDrive, Box, et d’autres avec des tiers en utilisant une plateforme qui offre des canaux sécurisés et conformes pour le partage. Assurez-vous que la plateforme vous permet d’appliquer des politiques de partage basées sur les rôles, de maintenir les autorisations d’origine, et de fournir visibilité et contrôle sur qui a accès aux données sensibles de l’entreprise. La plateforme doit également contenir des fonctionnalités de sécurité telles que les contrôles d’accès, l’authentification multifactorielle, le chiffrement de toutes les données en transit et au repos, les intégrations de prévention des pertes de données (DLP), et d’autres.

Les entreprises peuvent s’assurer qu’elles ont protégé leurs informations sensibles contre l’accès non autorisé de plusieurs manières différentes. Les exemples incluent, mais ne sont pas limités à : une authentification forte des utilisateurs, des contrôles d’accès basés sur les rôles, le chiffrement des données, un réseau sécurisé comprenant des pare-feu, des VPN et d’autres protocoles de sécurité, des logiciels anti-malware, des outils de prévention des pertes de données (DLP), et enfin des systèmes de gestion de contenu sécurisés qui peuvent contrôler l’accès aux documents sensibles, suivre les modifications, et voir qui a consulté un document.