Wat zijn de ISO 27001-, ISO 27017- en ISO 27018-normen?

Elk jaar kosten beveiligingsinbreuken bedrijven miljoenen euro’s aan verliezen en brengen ze hun klanten in gevaar. Datalekken zullen blijven plaatsvinden naarmate organisaties meer gevoelige data produceren, deze delen met vertrouwde derden en opslaan in de cloud. Bedrijven moeten daarom harder dan ooit werken om hun data en systemen te beveiligen.

Noodzaak van informatiebeveiligingsbeheer

De gemiddelde organisatie verzamelt een grote hoeveelheid data. Deze data omvatten gevoelige klantgegevens, intellectueel eigendom en andere informatie die essentieel is voor het concurrentievermogen en het functioneren van een organisatie.

Deze data zijn zo waardevol dat ze continu het doelwit zijn van cybercriminelen, vijandige staten, ontevreden medewerkers of andere kwaadwillenden. Een effectieve strategie en architectuur voor beveiligingsbeheer is cruciaal omdat organisaties zichzelf en hun klanten moeten beschermen.

Informatiebeveiligingsnormen

Een manier voor bedrijven om hun informatiebeveiliging te verbeteren en gevoelige data te beschermen is ISO-certificering. Er zijn verschillende ISO-normen, waaronder, maar niet beperkt tot, ISO 27001, ISO 27017 en ISO 27018. Wat is het verschil tussen deze normen? Lees verder om meer te weten te komen over deze drie normen.

Overzicht van de ISO 27000-serie normen

De ISO/IEC ISO 27000-serie, vaak aangeduid als de ISO 27000-familie, is een verzameling internationaal erkende informatiebeveiligingsnormen. Deze zijn gezamenlijk ontwikkeld door de International Organization for Standardization (ISO) en de International Electrotechnical Commission (IEC), met als hoofddoel organisaties van elke omvang en sector te helpen hun informatie-assets op een systematische en kostenefficiënte manier te beschermen.

De basis van deze serie is de ISO 27001-norm, die de vereiste specificeert voor het opzetten, implementeren, onderhouden en continu verbeteren van een Information Security Management System (ISMS).

Andere normen in de familie bieden aanvullende richtlijnen en ondersteuning. Zo biedt ISO 27002 een gedragscode voor het implementeren van de in ISO 27001 genoemde beheersmaatregelen. Normen als ISO 27017 en ISO 27018 zijn uitbreidingen die zich richten op specifieke omgevingen; ISO 27017 biedt beveiligingsmaatregelen voor clouddiensten, terwijl ISO 27018 zich specifiek richt op de bescherming van persoonlijk identificeerbare informatie (PII) in publieke cloudomgevingen. Samen vormen deze ISO 27000-normen een uitgebreid raamwerk voor robuust informatiebeveiligingsbeheer.

Voordelen van het toepassen van de ISO 27000-serie

- Verbeterd risicobeheer: Het raamwerk biedt een systematisch proces voor het identificeren van informatiebeveiligingsrisico’s en het implementeren van maatregelen om deze te beheersen of te verminderen, wat essentieel is bij het gebruik van clouddiensten voor bedrijfsvoering of dataopslag.

- Groter vertrouwen van klanten en partners: Certificering, met name volgens normen als ISO 27018, toont een sterke toewijding aan het beschermen van gevoelige data, waaronder PII. Dit vergroot het vertrouwen en biedt een aanzienlijk competitief voordeel.

- Sterkere nalevingspositie: Naleving helpt organisaties te voldoen aan uiteenlopende wettelijke, statutaire, regelgevende en contractuele vereisten, waaronder privacywetgeving zoals de Braziliaanse LGPD en de Europese GDPR.

- Wereldwijde erkenning: Als internationale normen worden ISO-certificeringen wereldwijd erkend, waardoor zakendoen met partners en klanten over de hele wereld die bewezen beste practices op het gebied van beveiliging eisen, wordt vergemakkelijkt.

Uitleg van het ontwikkelingsproces van ISO-normen

ISO- en IEC-normen worden ontwikkeld via een formeel, meerstapsproces dat wordt gestuurd door consensus van experts. Het begint wanneer een behoefte wordt vastgesteld en een voorstel wordt ingediend bij een technische commissie, zoals JTC 1/SC 27 voor informatiebeveiligingsnormen.

Als het voorstel wordt geaccepteerd, stelt een werkgroep van experts een conceptnorm op. Dit concept doorloopt verschillende beoordelingsfasen: Committee Draft (CD), Draft International Standard (DIS) en Final Draft International Standard (FDIS). In elke fase stemmen ISO-lidstaten wereldwijd en leveren zij feedback. Een norm wordt pas gepubliceerd na voldoende consensus bij de FDIS-stemming.

Inzicht in dit grondige en transparante proces is essentieel omdat het organisaties helpt toekomstige wijzigingen in belangrijke normen zoals ISO 27001, ISO 27017 en ISO 27018 te voorzien. Door het ontwikkeltraject te volgen, kunnen bedrijven proactief plannen voor overgangsperiodes, middelen toewijzen en hun managementsystemen aanpassen om te blijven voldoen aan de nieuwste beveiligings- en privacy-beste practices.

Ontdek andere normen binnen de ISO 27000-familie

- ISO/IEC 27002: Een aanvullende norm die een gedetailleerde referentieset biedt van generieke informatiebeveiligingsmaatregelen en implementatierichtlijnen op basis van de maatregelen in ISO 27001 Bijlage A.

- ISO/IEC 27005: Deze norm biedt richtlijnen voor informatiebeveiligingsrisicobeheer, ter ondersteuning van de algemene concepten in ISO 27001 en helpt organisaties bij het uitvoeren van grondige risicobeoordelingen.

- ISO/IEC 27701: Een belangrijke privacy-uitbreiding op ISO 27001, die vereisten specificeert voor een Privacy Information Management System (PIMS) om organisaties te helpen PII te beschermen en naleving van privacyregelgeving aan te tonen.

ISO/IEC 27001-certificering

De ISO/IEC 27001-certificering wordt eenvoudigweg ISO 27001-certificering genoemd. Het wordt beschouwd als de internationale standaard voor informatiebeveiliging. ISO 27001 beschrijft de specificatie voor een Information Security Management System (ISMS). De norm werd voor het eerst gepubliceerd in 2005 door de International Organization for Standardization (ISO) en de International Electrotechnical Commission (IEC). De certificering werd herzien in 2013 en de meest recente versie is officieel ISO/IEC 27001:2013.

ISO 27001, onderdeel van de ISO 27000-serie informatiebeveiligingsnormen, is een raamwerk dat organisaties helpt bij het opzetten, implementeren, exploiteren, monitoren, beoordelen, onderhouden en continu verbeteren van een ISMS.

De beste-practice aanpak van ISO 27001 helpt organisaties hun informatiebeveiliging te beheren door aandacht te besteden aan mensen, processen en technologie. Certificering volgens de ISO 27001-norm wordt wereldwijd erkend en geeft aan dat uw ISMS is afgestemd op informatiebeveiliging volgens beste practices.

ISO 27001 en ISO 27002: updates 2022 en toekomstige wijzigingen

De herzieningen van 2022 betekenden een belangrijke modernisering van de ISO 27000-serie. ISO/IEC 27002:2022 werd als eerste bijgewerkt, waarbij de 114 maatregelen werden samengevoegd tot 93 en heringedeeld in vier thema’s: Organisatorisch, Mensen, Fysiek en Technologisch. Ook werden 11 nieuwe maatregelen geïntroduceerd om moderne dreigingen aan te pakken, waaronder Threat Intelligence, preventie van datalekken en beveiliging voor clouddiensten.

Vervolgens werd ISO/IEC 27001:2022 gepubliceerd, waarbij Bijlage A werd afgestemd op deze nieuwe set maatregelen. Organisaties die gecertificeerd zijn volgens de versie van 2013 hebben een standaard overgangsperiode van drie jaar (tot oktober 2025) om hun ISMS te updaten. Praktische stappen voor de overgang zijn onder meer het uitvoeren van een gap-analyse tussen de huidige en nieuwe maatregelen, het bijwerken van de Statement of Applicability (SoA) en het risicobehandelingsplan, en het implementeren van eventuele nieuwe maatregelen die nodig zijn om geïdentificeerde risico’s aan te pakken.

ISO 27017-certificering

ISO/IEC 27017:2015 biedt richtlijnen voor informatiebeveiliging voor organisaties die clouddiensten gebruiken. Deze internationale norm beveelt informatiebeveiligingsmaatregelen aan en ondersteunt clouddienstverleners bij het toepassen van relevante beveiligingsmaatregelen voor hun clouddienst. Deze gedragscode vult ook de richtlijnen van de ISO/IEC 27002- en ISO/IEC 27001-normen aan door implementatierichtlijnen en extra maatregelen specifiek voor clouddiensten toe te voegen. ISO/IEC 27017 biedt een raamwerk dat adviseert beveiligingsbeheer voor clouddiensten en virtuele en fysieke netwerken op elkaar af te stemmen.

Doel van ISO 27017

Het belangrijkste doel van ISO 27017 is het aanpakken van de specifieke informatiebeveiligingsrisico’s die gepaard gaan met cloud computing. Wanneer men vraagt: “Wat is ISO 27017?”, is het eenvoudigste antwoord dat het een gedragscode is die aanvullende, cloud-specifieke implementatierichtlijnen biedt bovenop de maatregelen in ISO 27002.

De norm is bedoeld voor zowel clouddienstverleners (CSP’s) als cloudklanten. Voor CSP’s biedt het een raamwerk voor het leveren van veilige diensten. Voor klanten geeft het richtlijnen over wat ze mogen verwachten en eisen van hun aanbieders.

ISO 27017 verduidelijkt het vaak complexe gedeelde verantwoordelijkheidsmodel in de cloud door maatregelen aan te bevelen voor het harden van virtuele machines, segmentatie in multi-tenant omgevingen en het definiëren van hoe klanten en aanbieders samen beveiligingsincidenten en configuraties moeten beheren. Ideale gebruikers zijn SaaS-, IaaS- of PaaS-aanbieders en ondernemingen die sterk afhankelijk zijn van deze diensten voor hun bedrijfsvoering.

Voordelen van ISO 27017-naleving

- Groter klantvertrouwen: Een ISO 27017-certificering toont klanten aan dat een cloudprovider internationaal erkende beveiligingsmaatregelen voor de cloud heeft geïmplementeerd, wat het vertrouwen in de dienst vergroot.

- Verminderde cloudbeveiligingsrisico’s: Door gerichte maatregelen te implementeren, kunnen organisaties bedreigingen die uniek zijn voor cloudomgevingen beter beperken, zoals onveilige API’s, fouten bij datasegmentatie en accountovername.

- Vereenvoudigde zorgvuldigheid bij leveranciers: Voor cloudklanten vereenvoudigt het naleven van ISO 27017 de beoordeling van leveranciers, omdat het bevestigt dat een basisniveau van cloudbeveiliging volgens beste practices al aanwezig is.

- Duidelijkere beveiligingsverantwoordelijkheden: De norm helpt om de beveiligingsrollen van de cloudprovider en de cloudklant te definiëren en af te bakenen, waardoor kritieke beveiligingsgaten worden voorkomen.

ISO 27018-certificering

ISO 27018 is een internationale norm die specifiek is ontwikkeld voor gegevensprivacy in cloud computing. Het is de standaard voor de bescherming van persoonlijk identificeerbare informatie (PII) in cloudopslag. De norm biedt aanvullende implementatierichtlijnen op ISO 27002 voor de maatregelen uit ISO/IEC 27001 en geeft extra richtlijnen voor PII-beschermingsvereisten in de publieke cloud.

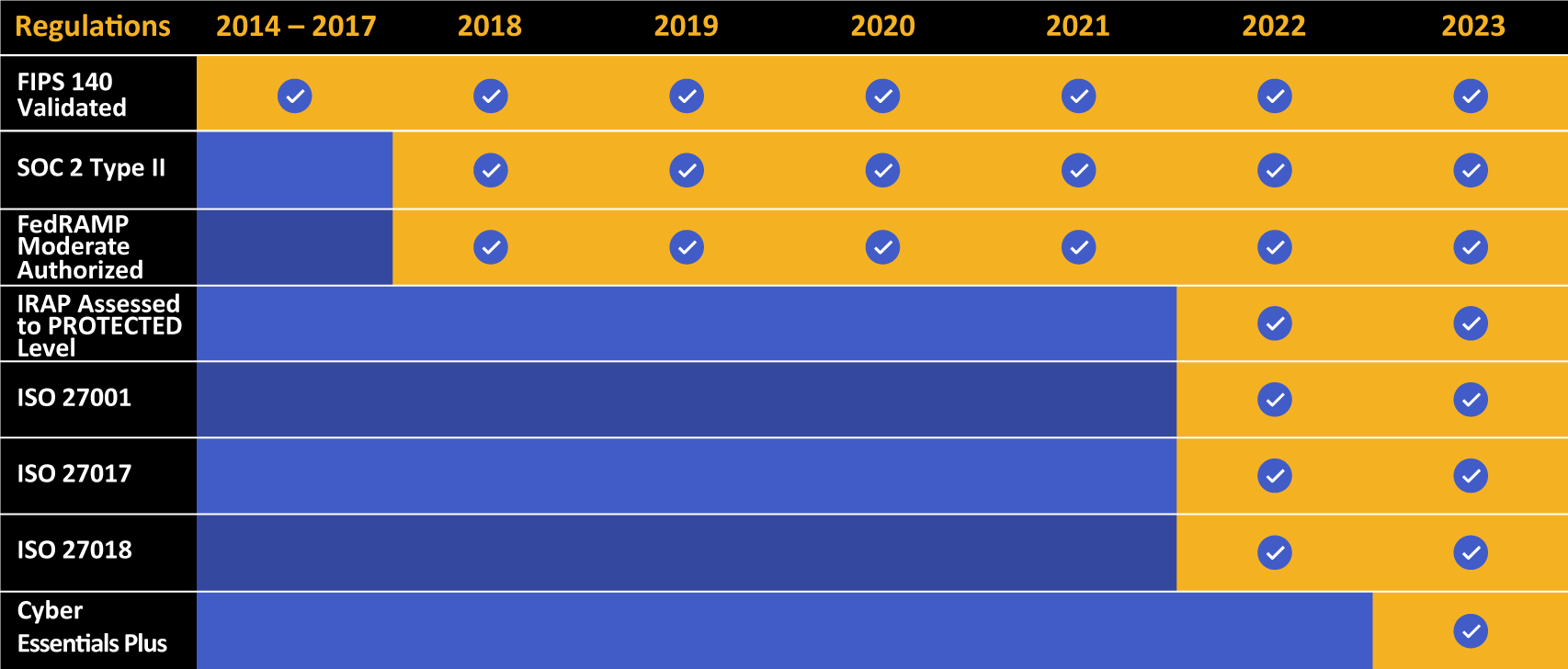

Kiteworks heeft een lange lijst van behaalde certificeringen en nalevingsprestaties.

ISO 27018-maatregelenlijst

- Toestemming en keuze: De norm verplicht dat de cloudprovider (PII-verwerker) persoonlijke data niet mag gebruiken voor marketing of reclame zonder expliciete toestemming van de betrokkene. Dit geeft de controle direct aan het individu.

- Doelbeperking en dataminimalisatie: Providers mogen PII alleen verwerken zoals opgedragen door hun klant (de PII-verantwoordelijke) en mogen niet meer data opslaan dan nodig is voor het opgegeven doel, waardoor het aanvalsoppervlak wordt verkleind.

- Transparantie: Providers moeten transparant zijn over hun activiteiten, waaronder het bekendmaken van de geografische locaties van dataopslag en de identiteit van eventuele subverwerkers, wat essentieel is voor datasoevereiniteit en nalevingsbeoordelingen.

- Rechten van betrokkenen: De volledige ISO 27018-maatregelenlijst waarborgt dat providers procedures hebben om hun klanten te helpen bij het afhandelen van verzoeken van betrokkenen tot inzage, correctie en verwijdering van hun PII.

- Beveiliging en meldplicht bij datalekken: ISO 27018 vereist sterke beveiligingsmaatregelen, zoals encryptie van PII tijdens transport en opslag, en verplicht snelle melding aan de klant na een datalek.

ISO 27701 en de relatie met ISO 27001/27018

ISO 27701 is een privacy-uitbreiding op ISO 27001 en bevat vereisten voor een Privacy Information Management System (PIMS). Een organisatie kan alleen ISO 27701-certificering behalen als eerst een ISO 27001 ISMS is geïmplementeerd.

Waar ISO 27018 een gedragscode biedt voor de bescherming van PII specifiek in publieke clouddiensten, is ISO 27701 veel breder. Het biedt een volledig, certificeerbaar managementsysteem voor privacy dat van toepassing is op alle gegevensverwerkingsactiviteiten van een organisatie, ongeacht de omgeving. Het geeft aparte richtlijnen voor PII-verantwoordelijken en PII-verwerkers.

Organisaties die robuuste naleving van privacywetgeving zoals GDPR of de Braziliaanse LGPD willen aantonen, doen er goed aan ISO 27701 na te streven, omdat dit een meer holistisch en verifieerbaar raamwerk biedt dan alleen ISO 27018.

Hoe werkt ISO 27001?

Omdat ISO 27001 wordt beschouwd als de internationale standaard voor informatiebeveiliging, richten we ons op deze certificering.

De ISO 27001-norm biedt bedrijven een raamwerk om de vertrouwelijkheid, integriteit en beschikbaarheid van informatie te beschermen. De norm is ontworpen om organisaties te helpen hun risicobeoordelingsvereisten te bepalen en vervolgens vast te leggen wat er moet gebeuren om die risico’s te beheren. De norm vereist dat een bedrijf alle geïmplementeerde maatregelen opsomt in het Statement of Applicability-document.

De ISO 27001-norm is opgedeeld in twee delen. Het eerste deel bestaat uit 11 clausules en het tweede deel, Bijlage A, biedt een richtlijn voor 114 control objectives en maatregelen. De eerste vier clausules introduceren de ISO 27001-norm. Deze omvatten:

- Inleiding

- Reikwijdte

- Normatieve verwijzingen

- Begrippen en definities

Clausules 5 tot en met 11 bevatten de ISO 27001-vereisten die verplicht zijn voor een organisatie die aan de norm wil voldoen.

Wat zijn de domeinen en maatregelen van de ISO 27001-norm?

De ISO 27001-maatregelen of waarborgen zijn de praktijken die organisaties moeten implementeren om risico’s tot een acceptabel niveau te beperken. De maatregelen kunnen technisch, organisatorisch, juridisch, fysiek of menselijk zijn. Er zijn ook 14 domeinen opgenomen in Bijlage A van de ISO 27001-norm. Deze domeinen zijn georganiseerd in secties A.5 tot A.18. Ze omvatten het volgende:

Informatiebeveiligingsbeleid

Dit eerste domein bevat twee maatregelen die nagaan of uw organisatie een duidelijk beleid heeft voor het beveiligen van haar informatiesystemen. Dit domein bepaalt de toon voor de informatiebeveiligingsprocessen en hoe het personeel van de organisatie hierover wordt geïnformeerd. De maatregelen omvatten:

- Document informatiebeveiligingsbeleid

- Beoordeling van het informatiebeveiligingsbeleid

Organisatie van informatiebeveiliging

De zeven maatregelen in deze sectie bieden het basisraamwerk voor het implementeren en uitvoeren van informatiebeveiliging door de interne organisatie te definiëren. De maatregelen omvatten:

- Managementbetrokkenheid bij informatiebeveiliging

- Coördinatie van informatiebeveiliging

- Toewijzing van verantwoordelijkheden voor informatiebeveiliging

Beveiliging van personeel

De negen maatregelen in deze sectie zorgen ervoor dat medewerkers in een organisatie veilig worden aangenomen, opgeleid en beheerd. Deze maatregelen vereisen dat elke medewerker zich duidelijk bewust is van zijn of haar verantwoordelijkheden op het gebied van informatiebeveiliging. De maatregelen omvatten:

- Rollen en verantwoordelijkheden

- Arbeidsvoorwaarden

- Managementverantwoordelijkheden

- Screening

- Bewustwording, voorlichting en training informatiebeveiliging

- Disciplinaire procedure

- Beëindigingsverantwoordelijkheden

- Teruggave van eigendommen

- Verwijdering van toegangsrechten

Asset management

ISO 27001-certificering vereist dat een organisatie haar informatie-assets identificeert, eigenaarschap toewijst, deze classificeert en beheersprocessen toepast op basis van die classificaties. De 10 maatregelen in deze sectie zorgen ervoor dat de informatiebeveiligings-assets worden geïdentificeerd, verantwoordelijkheden voor hun beveiliging zijn toegewezen en dat medewerkers weten hoe ze met deze assets moeten omgaan volgens de vooraf bepaalde classificatieniveaus. De maatregelen omvatten:

- Inventaris van assets

- Eigenaarschap van assets

- Acceptabel gebruik van assets

- Classificatierichtlijnen

- Labeling en omgang met informatie

Toegangsbeheer

Het domein toegangsbeheer is een van de grootste secties met 14 maatregelen. Deze maatregelen beperken de toegang tot informatie en informatie-assets op basis van zakelijke behoeften. De maatregelen voorzien in zowel fysieke als logische toegang. De maatregelen omvatten:

- Toegangsbeheerbeleid

- Gebruikersregistratie

- Beheer van privileges

- Beheer van gebruikerswachtwoorden

- Beoordeling van gebruikersrechten

- Onbeheerde gebruikersapparatuur

- Clean desk- en clean screen-beleid

- Gebruikersauthenticatie voor externe verbindingen

- Apparaatherkenning in netwerken

- Segmentatie in netwerken

- Veilige log-on procedures

- Gebruikersidentificatie en authenticatie

- Wachtwoordbeheersysteem

- Beperking van verbindingstijd

Cryptografie

Een organisatie dient een gedocumenteerd beleid te hebben voor het beheer van encryptie. De twee maatregelen in deze sectie vormen de basis voor het correct toepassen van encryptieoplossingen om vertrouwelijkheid, authenticiteit en integriteit van informatie te waarborgen. De maatregelen omvatten:

- Beleid voor het gebruik van cryptografische maatregelen

- Sleutelbeheer

Fysieke en omgevingsbeveiliging

Dit is het grootste domein en bevat 15 maatregelen om de informatie van de organisatie te beschermen tegen risico’s in de echte wereld. De 15 maatregelen voorzien in het voorkomen van ongeautoriseerde toegang tot fysieke ruimtes. Ze bieden ook bescherming van apparatuur en faciliteiten tegen compromittering door menselijke of natuurlijke invloeden. Dit domein bevat ook maatregelen voor medewerkers die op afstand werken. De maatregelen omvatten:

- Fysieke toegangscontrole

- Bescherming tegen externe en omgevingsdreigingen

- Beveiliging van kantoren, ruimten en faciliteiten

- Werken in beveiligde gebieden

- Publieke toegang, levering en laadruimten

- Plaatsing en bescherming van apparatuur

- Ondersteunende nutsvoorzieningen

- Beveiliging van bekabeling

- Onderhoud van apparatuur

- Beveiliging van apparatuur buiten het bedrijfsterrein

- Veilige verwijdering of hergebruik van apparatuur

- Verwijdering van eigendommen

Operationele beveiliging

Dit domein vereist dat een bedrijf de informatieverwerkende faciliteiten en systemen die deel uitmaken van het ISMS beveiligt. De 14 maatregelen in deze sectie zorgen ervoor dat de systemen veilig zijn en beschermd tegen dataverlies. De maatregelen behandelen ook de noodzaak voor organisaties om gebeurtenissen te registreren, bewijs te genereren, periodiek kwetsbaarheden te controleren en te voorkomen dat auditactiviteiten de bedrijfsvoering verstoren. De maatregelen omvatten:

- Gedocumenteerde operationele procedures

- Wijzigingsbeheer

- Scheiding van taken

- Scheiding van ontwikkel-, test- en operationele omgevingen

- Servicelevering

- Monitoring en beoordeling van diensten van derden

- Beheer van wijzigingen in diensten van derden

Communicatiebeveiliging

Dit domein bevat zeven maatregelen, verdeeld over twee secties:

- Maatregelen die voorkomen dat aanvallers gevoelige informatie bemachtigen door kwetsbaarheden in de netwerkbeveiliging van de organisatie uit te buiten

- Maatregelen voor informatieoverdracht

Enkele voorbeelden van technische maatregelen die informatie binnen de systemen en applicaties van een organisatie beschermen zijn firewalls, toegangscontrollijsten, logische of virtuele segmentatie en inbraakdetectiesystemen. De maatregelen omvatten:

- Beleid en procedures voor informatie-uitwisseling

- Uitwisselingsafspraken

- Fysieke media in transit

- Elektronische berichten

- Bedrijfsinformatiesystemen

Systeemverwerving, -ontwikkeling en -onderhoud

Dit domein beschrijft hoe een organisatie wijzigingen in informatiesystemen in de loop van de tijd beheert. De 13 maatregelen in dit domein zorgen ervoor dat informatiebeveiliging wordt overwogen (of zelfs prioriteit krijgt) bij de aanschaf van nieuwe of het upgraden van bestaande systemen. De maatregelen omvatten:

- Analyse en specificatie van informatiebeveiligingsvereisten

- Beveiligen van applicatiediensten op openbare netwerken

- Beveiliging van transacties van applicatiediensten

Leveranciersrelaties

Bij het nastreven van ISO 27001-certificering richten bedrijven zich vaak op interne processen en operationele systemen en vergeten ze risicobeheer bij leveranciers. De vijf maatregelen in deze sectie zorgen ervoor dat uitbestede activiteiten door leveranciers ook met passende informatiebeveiligingsmaatregelen worden uitgevoerd. De maatregelen omvatten:

- Informatiebeveiligingsbeleid voor leveranciersrelaties

- Aanpak van beveiliging in leveranciersovereenkomsten

- Informatie- en communicatietechnologie in de toeleveringsketen

Beheer van informatiebeveiligingsincidenten

Als een organisatie wordt getroffen door een beveiligingsdreiging of incident, moet er een incidentmanagementproces zijn om melding, beoordeling, reactie en het trekken van lessen te faciliteren om herhaling te voorkomen. De maatregelen omvatten:

- Melding van informatiebeveiligingsincidenten

- Melding van beveiligingszwaktes

- Verantwoordelijkheden en procedures

- Leren van informatiebeveiligingsincidenten

- Verzamelen van bewijsmateriaal

Informatiebeveiligingsaspecten van bedrijfscontinuïteitsbeheer

Dit domein erkent dat informatiebeveiliging gemakkelijk kan worden vergeten bij bedrijfsverstoringen. De vijf maatregelen in dit domein waarborgen de continuïteit van informatiebeveiligingsbeheer tijdens dergelijke verstoringen. De maatregelen omvatten:

- Opnemen van informatiebeveiliging in het bedrijfscontinuïteitsproces

- Bedrijfscontinuïteit en risicobeoordeling

- Ontwikkelen en implementeren van continuïteitsplannen inclusief informatiebeveiliging

- Kader voor bedrijfscontinuïteitsplanning

- Testen, onderhouden en herbeoordelen van bedrijfscontinuïteitsplannen

Naleving

Dit laatste domein beschrijft hoe een organisatie voldoet aan informatiebeveiligingswetgeving. De acht maatregelen in deze sectie bieden een raamwerk om juridische, statutaire, regelgevende en contractuele overtredingen te voorkomen. De maatregelen omvatten:

- Identificatie van toepasselijke wetgeving

- Intellectuele eigendomsrechten (IPR)

- Bescherming van organisatierecords

- Gegevensbescherming en privacy van persoonlijke informatie

- Voorkomen van misbruik van informatieverwerkende faciliteiten

- Naleving van beveiligingsbeleid en -normen

- Technische nalevingscontrole

Waarom u een externe organisatie nodig heeft om ISO 27001-gecertificeerd te worden

ISO 27001-certificering via een onafhankelijke externe registrar is een goede manier om de naleving van uw bedrijf aan te tonen. De externe organisatie kan het informatiebeveiligingsmanagementsysteem van een organisatie certificeren op basis van de vereisten, of de certificering van personen die een organisatie moeten implementeren of auditen volgens de ISO 27001-vereisten.

Het documenteren en implementeren van informatiebeveiligingsgerelateerde vereisten (zoals risicobeoordeling) is slechts een deel van de taken als een organisatie ISO 27001-certificering wil behalen. De norm vereist ook dat organisaties interne audits uitvoeren, managementbeoordelingen houden en niet-conformiteiten en corrigerende acties behandelen.

Hoe lang duurt het voor een organisatie om ISO 27001-gecertificeerd te worden?

De doorlooptijd voor het ISO 27001-certificeringsproces, van de start van de implementatie tot het afronden van de certificeringsaudit, hangt af van diverse variabelen zoals beschikbare middelen, expertise, ervaring met de vereisten van de norm en andere factoren. Over het algemeen duurt het hele proces drie tot twaalf maanden.

Hoe Kiteworks uw organisatie kan helpen ISO/IEC 27001-certificering te behalen

Kiteworks biedt het raamwerk om organisaties te ondersteunen bij het behalen van de ISO/IEC 27001-certificering. Klanten van Kiteworks kunnen aan hun leveranciers en klanten aantonen dat zij zich inzetten om gevoelige contentcommunicatie privé en conform wereldwijde normen te houden.

Kiteworks voldoet ook aan diverse wereldwijde nalevingsnormen, waaronder FedRAMP, General Data Protection Regulation (GDPR), SOC 2, Cybersecurity Maturity Model Certification (CMMC) en Federal Information Processing Standards (FIPS), en meer.

Plan een aangepaste demo van Kiteworks om te zien hoe het werkt en ontdek hoe het organisaties ondersteunt bij de voorbereiding op certificering.