SOC 2 [Alles wat u moet weten]

Staat u op het punt een SOC 2-audit te ontvangen of wilt u zich hierop voorbereiden? We lopen alle belangrijke punten door waar u rekening mee moet houden vóór een audit.

Wat is SOC 2-naleving? SOC 2 is een nalevingsstandaard die de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacycontroles van uw bedrijf controleert. Deze criteria zijn opgesteld door het American Institute of CPAs (AICPA) en worden gecontroleerd door een onafhankelijke CPA of firma.

![SOC 2 [Alles wat u moet weten] SOC 2 [Alles wat u moet weten]](/wp-content/uploads/2025/09/soc-2.jpg)

Wat is System Organization Control 2-naleving?

De overheid verplicht niet alle beveiligingsframeworks. Verschillende sectoren en organisaties stellen specifieke raamwerken op die helpen bij het aanpakken van de uitdagingen en risico’s waarmee deelnemende bedrijven en organisaties te maken kunnen krijgen. Een van deze raamwerken, het SOC 2-framework, ondersteunt risicobeheer en beveiligingsbeheer voor bedrijven die gevoelige gebruikersinformatie verwerken, met name in de financiële sector.

Hoewel het AICPA SOC-naleving heeft ontwikkeld voor de financiële sector, zijn er diverse toepassingen van deze standaard die nuttig zijn voor veel verschillende bedrijven.

Wat is een SOC 2-audit?

Het ondergaan van een audit wordt vaak een “certificering” of een “attestatie” genoemd, en het rapport dat door een auditor wordt opgesteld, bevestigt de naleving van een organisatie. Als een organisatie besluit SOC 2-nalevingsaudits te ondergaan, moet zij een van de twee rapporten voltooien:

- Type I-rapporten beschrijven de beveiligings- en IT-systemen van een organisatie met betrekking tot de geschiktheid om aan nalevingsvereisten te voldoen.

- Type II-rapporten geven de daadwerkelijke effectiviteit van de systemen van een organisatie onder de vereisten weer.

Het belangrijkste verschil is dat Type I alleen de bestaande controles rapporteert, terwijl Type II de operationele naleving binnen een specifieke periode bevestigt.

SOC 2-audits zijn gebaseerd op de behoeften van de organisatie: als algemene nalevingsprestatie, als onderdeel van specifieke vereisten onder industrienormen, of als onderdeel van een offerteaanvraag (RFP). Audits zijn ook onderverdeeld in vijf “Trust Principles”, die specifieke beveiligings- en privacyaspecten behandelen.

Elke audit omvat ten minste één, en vaak meerdere, onderzoeken naar controles en mogelijkheden om te bepalen of ze voldoen aan de vereisten van de Trust Principles.

De vijf Trust Principles zijn de volgende:

- Beveiliging: Beveiligingsprincipes draaien om cyberbeveiliging, bescherming tegen datalekken of ongeautoriseerde toegang en het behouden van systeemintegriteit. Verwachte controles onder dit principe zijn vaak encryptiestandaarden, vereisten voor e-mail en bestandsoverdracht, software- en hardwarebeveiliging, identity & access management en perimeterbeveiligingsmaatregelen. Controles in deze categorie omvatten firewalls, antivirussoftware en multi-factor authentication (MFA). Organisaties moeten altijd een beveiligingsbeoordeling ondergaan, ongeacht wat verder in de audit is opgenomen.

- Beschikbaarheid: Beschikbaarheid omvat alle technologieën en praktijken die bijdragen aan de veilige en effectieve toegang tot informatie door gebruikers en medewerkers wanneer dat nodig is. Dit geldt ook voor de beschikbaarheid voor klanten van een organisatie—zowel vanuit interne systemen als zoals vastgelegd in service level agreements (SLA’s) met leveranciers.

- Integriteit: Het is belangrijk dat digitale systemen correct functioneren en in overeenstemming met de daarin opgenomen gegevens. Systemen moeten controles en verwerkingstechnologieën bevatten die garanderen dat alle gegevens volledig, geldig, accuraat, tijdig en geautoriseerd zijn wanneer ze worden gebruikt. Systeemfouten die gegevens kunnen beschadigen, fouten veroorzaken bij verzameling of overdracht, of auditlogs voor die gegevens genereren, voldoen niet aan integriteitsvereisten.

- Vertrouwelijkheid: Vertrouwelijkheid zorgt ervoor dat informatie vrij blijft van ongeautoriseerde openbaarmaking, zowel in rust als tijdens overdracht. Dit kan overdracht of andere beveiligingsmaatregelen omvatten die specifiek gericht zijn op het verhullen van informatie.

- Privacy: Dit principe verwijst specifiek naar het beleid en de procedures die worden gebruikt om de privacy van gebruikers en hun persoonlijk identificeerbare informatie (PII) te waarborgen.

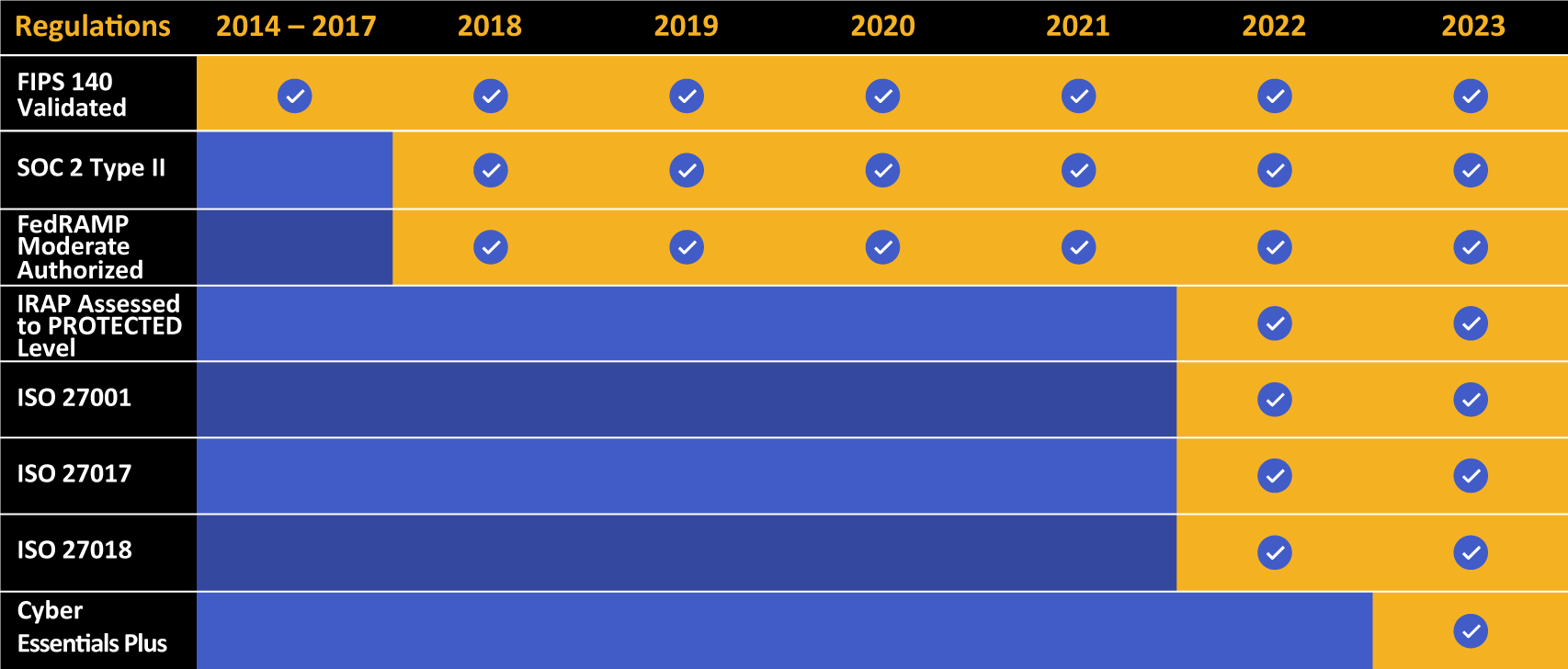

Kiteworks beschikt over een lange lijst van behaalde nalevingen en certificeringen.

Wat is SOC 2 Trust Services Criteria? (TSC)

Het SOC 2 Trust Services Criteria (TSC) is een raamwerk voor het evalueren en rapporteren van de effectiviteit van de controles van een organisatie met betrekking tot beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy. Het is een set standaarden ontwikkeld door het American Institute of Certified Public Accountants (AICPA) en wordt gebruikt door dienstverleners om hun inzet voor veilige en betrouwbare diensten aan hun klanten aan te tonen. Het TSC-raamwerk is georganiseerd in vijf categorieën, die elk een set criteria bevatten waaraan moet worden voldaan om naleving te bereiken:

- Beveiliging: richt zich op het beschermen van informatie en systemen tegen ongeautoriseerde toegang, zowel fysiek als logisch

- Beschikbaarheid: zorgt ervoor dat de systemen toegankelijk en beschikbaar zijn voor gebruik wanneer nodig

- Verwerkingsintegriteit: waarborgt dat gegevens accuraat, volledig en tijdig worden verwerkt

- Vertrouwelijkheid: richt zich op het beschermen van vertrouwelijke informatie

- Privacy: zorgt ervoor dat persoonlijke informatie wordt verzameld, gebruikt, bewaard en gedeeld in overeenstemming met toepasselijke wetten en regelgeving

Inzicht in SOC 2-vereisten

SOC 2 is een auditstandaard die zekerheid biedt over de beveiliging en controles van de IT-infrastructuur van een organisatie of bedrijf, oftewel het interne systeem dat het bedrijf gebruikt om zijn gegevens op te slaan, te verwerken en te verzenden. Deze standaard is bedoeld om zekerheid te bieden over bepaalde elementen van IT en beveiliging aan gebruikers, klanten en aandeelhouders van het bedrijf. Het is belangrijk om te weten dat SOC 2 geen certificering is en dat een bedrijf een onafhankelijke audit van zijn systeem moet laten uitvoeren om deze zekerheid te verkrijgen.

De vijf trust services-principes (nogmaals: beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy) moeten worden nageleefd om SOC 2-naleving te bereiken. Elk van deze principes vereist dat een bedrijf processen en controles heeft om de gegevens die zij verwerken te beschermen. Zo vereist het beveiligingsprincipe dat bedrijven een sterk authenticatieproces hebben en ongeautoriseerde toegang tot hun systemen voorkomen. Het beschikbaarheidsprincipe vereist dat systemen altijd operationeel zijn, en de principes voor verwerkingsintegriteit, vertrouwelijkheid en privacy vereisen dat de integriteit, nauwkeurigheid en privacy van de opgeslagen en verzonden gegevens worden gewaarborgd.

Al met al is de SOC 2-audit een belangrijk hulpmiddel voor bedrijven om hun gebruikers en klanten zekerheid te bieden dat hun IT-systeem veilig is en aan bepaalde standaarden voldoet. Het is ook belangrijk dat zij de vijf trust services-principes begrijpen en naleven om SOC 2-naleving te behalen.

Waarom zou ik SOC 2-naleving nastreven?

SOC 2 is primair ontwikkeld voor organisaties in de financiële sector. Toch kiezen veel andere bedrijven om diverse redenen voor SOC 2-naleving.

Let op: naleving is geen wettelijke verplichting voor bedrijven. Voor sommige financiële bedrijven (zoals CPA-firma’s) geldt het als een industriële vereiste.

Enkele redenen om naleving na te streven zijn onder andere:

- Sterke, bewezen beveiligingsstatus: Hoewel veel bedrijven voldoen aan beveiligingsregels als onderdeel van wettelijke of industriële vereisten, gebruiken veel organisaties raamwerken als SOC 2 om hun infrastructuur beter te positioneren tegen moderne, evoluerende dreigingen. Het ondergaan van een audit voegt een extra laag aandacht en beoordeling toe aan het beveiligingsbeleid en de procedures van een organisatie.

- Reputatie en betrouwbaarheid: Een van de belangrijkste redenen waarom bedrijven audits ondergaan, is dat de audit de toewijding van een bedrijf aan gegevensbescherming kan aantonen. Een certificering laat aan klanten, potentiële cliënten en zakenpartners zien dat een organisatie waarde hecht aan beveiliging en privacy.

- Implementatie van risicobeheer: Sinds 2017 bevatten SOC 2-beveiligingsvereisten een risicobeoordeling. Dit is niet slechts een formaliteit—risicobeheer is een essentieel onderdeel van moderne beveiliging, en organisaties die proactief willen handelen, kunnen naleving als leidraad gebruiken.

- Kostenreductie: Volgens een rapport van IBM kost een gemiddeld datalek in de Verenigde Staten de slachtoffers $4,24 miljoen. Het moge duidelijk zijn dat de ondersteuning en grondigheid van een audit een bedrijf zeker geld bespaart aan schade en herstel. Bovendien is een slechte reputatie niet te herstellen, en naleving kan datalekken voorkomen die tot klantenverlies leiden.

- Aanvullende naleving: Als een organisatie zich voorbereidt om nalevingsstandaarden in een andere sector te behalen (zoals HIPAA of ISO 27001), kan certificering een goed startpunt bieden.

Wat is een SOC 2-rapport?

Wanneer een beoordelaar een audit afrondt, stelt deze een rapport op dat de geschiktheid van de technische en organisatorische controles van een organisatie bevestigt. Alleen geregistreerde CPA’s met een beveiligingsachtergrond mogen audits uitvoeren en rapporten opstellen.

Een SOC 2-rapport bevat doorgaans de volgende onderdelen:

- Een verklaring van het management: Dit onderdeel, ingevuld door elke organisatie, bevestigt de controles, processen, producten en diensten die onder de nalevingsregels vallen en daaraan voldoen.

- Onafhankelijk rapport van de service-auditor: Bevat de scope, auditbeoordeling, beoordeling van systemen en controles, en het algemene oordeel van de auditor. De auditor kent een organisatie bepaalde beoordelingen toe op basis van een geslaagde, mislukte of onvolledige beoordeling.

- Systeembeschrijvingen: Het uitgebreide onderdeel waarin de auditor zijn beoordelingen en beschrijvingen van de systemen van de organisatie uiteenzet, gebaseerd op de typen audits die zijn uitgevoerd.

- Gerelateerde Trust Service Criteria en controles: Dit uitgebreide onderdeel omvat de ontwikkeling van beoordelingen met betrekking tot de andere Trust Service-categorieën.

- Informatie die niet door het rapport wordt gedekt: Toekomstplannen, relevante informatie voor klanten en cliënten, of andere gegevens die niet onder de audit vallen maar wel belangrijk zijn voor openbaarmaking.

Wat zijn SOC 1 en SOC 3?

De bovenstaande uitleg over SOC 2 roept de vraag op: “Hoe zit het met SOC 1 en SOC 3?” Deze rapporten bestaan ook en vervullen totaal verschillende functies.

- Een SOC 1-rapport beschrijft bedrijfsprocessen, IT-controles en zakelijke en technische doelstellingen met betrekking tot financiële rapportage. Belangrijker nog, dit rapport kan gerelateerde risico’s en kwetsbaarheden bevatten die samenhangen met deze processen en controles. Hoewel dit geen beveiligings- of technische audit is, is het een attestatie, met een audit, dat een organisatie werkt met transparantie en volledige openheid. Dit rapport wordt vaak opgevraagd door klanten of stakeholders die organisaties willen laten aantonen wat hun risicoprofiel en bedrijfsvoering is, meestal als deze financieel van aard zijn.

- Een SOC 3-rapport lijkt op de andere rapporten in die zin dat het een attestatie is van de beveiliging, beschikbaarheid, integriteit, vertrouwelijkheid en privacy van een organisatie. SOC 3-audits bevatten echter veel minder informatie en laten doorgaans de onderdelen met lijsten van controles en beoordelingen weg. Meestal bevat het het oordeel van de auditor, enkele bevindingen en het algemene resultaat van de audit.

Meer weten over SOC 2?

SOC 2 is een toonaangevend beveiligingsraamwerk, ook buiten de financiële sector, omdat het organisaties een extra laag beveiliging en cyberhygiëne biedt. Als het gaat om gevoelige content die binnen, naar of uit uw organisatie wordt verplaatst, is SOC 2-naleving een belangrijke overweging.

Wilt u meer weten over hoe Kiteworks gevoelige content verenigt, volgt, beheert en beveiligt in overeenstemming met SOC 2? Bekijk dan onze webpagina met een overzicht. Of plan eenvoudig een demo van Kiteworks om het platform in actie te zien—over e-mail, bestandsoverdracht, file sharing en automatisering, application programming interfaces (API’s) en webformulieren.