4 Grootste Uitdagingen van Digitaal Rechtenbeheer

Digitaal rechtenbeheer (DRM: Digital Rights Management) speelt een cruciale rol bij het beschermen van waardevolle informatie en data binnen organisaties. Het zorgt ervoor dat gevoelige inhoud veilig wordt benaderd en gedeeld, en biedt bescherming tegen ongeautoriseerd gebruik en distributie. Hoewel DRM aanzienlijke voordelen biedt, brengt het ook diverse uitdagingen met zich mee die organisaties moeten aanpakken om efficiënte en effectieve gegevensbescherming te realiseren.

In deze Blog Post bespreken we de vier belangrijkste uitdagingen waarmee organisaties worden geconfronteerd bij het implementeren van DRM-oplossingen en lichten we het belang toe van het overwinnen hiervan.

Hoe Digital Rights Management werkt

Digital Rights Management (DRM) technologie is ontworpen om digitale inhoud te beschermen tegen ongeautoriseerde toegang en verspreiding. DRM versleutelt doorgaans content, zodat alleen geautoriseerde gebruikers deze kunnen ontsleutelen en openen. Dit gebeurt via een licentiesysteem dat gebruikersreferenties en -rechten op de inhoud verifieert. DRM kan het aantal apparaten beperken waarop de inhoud toegankelijk is, kopiëren of delen voorkomen en bepalen hoe lang content gebruikt mag worden. DRM wordt op diverse niveaus geïmplementeerd in software, firmware of hardware en heeft als doel intellectueel eigendom te beschermen en ervoor te zorgen dat makers en distributeurs controle houden over hun digitale producten.

Digital Rights Management-toepassingen

Digital Rights Management (DRM) is essentieel voor organisaties om hun digitale content te beschermen en de distributie ervan te controleren. Hieronder drie typische toepassingen van DRM:

- Bescherming van video- en audiocontent: Bedrijven die films, muziek en andere vormen van multimedia produceren of distribueren, gebruiken DRM om ongeautoriseerd kopiëren en verspreiden te voorkomen. DRM-technologieën beperken het aantal apparaten waarop de content toegankelijk is en voorkomen dat gebruikers gedownloade bestanden delen met niet-abonnees.

- E-bookbescherming: Uitgevers en auteurs gebruiken DRM om e-books te beschermen tegen piraterij en ongeautoriseerde verspreiding. Dit houdt meestal in dat het aantal apparaten waarop een e-book gelezen kan worden wordt beperkt en dat printen of kopiëren van tekst wordt verhinderd.

- Softwarelicenties en -activatie: Softwareontwikkelaars gebruiken DRM om licentieovereenkomsten af te dwingen en ongeautoriseerd gebruik van hun softwaretoepassingen te voorkomen. Dit kan bestaan uit het vereisen van productsleutels voor activatie, online validatiecontroles en het beperken van het aantal installaties per licentie. Door DRM-technologieën toe te passen, kunnen softwarebedrijven piraterij verminderen, naleving van licentievoorwaarden waarborgen en hun intellectueel eigendom beschermen.

In al deze gevallen helpen DRM-technologieën organisaties om hun digitale activa te beschermen, inkomstenstromen veilig te stellen en controle te houden over het gebruik en de distributie van hun content.

Beperkingen van DRM: uitdagingen die DRM-adoptie beperken

Digital Rights Management (DRM) is in theorie logisch. Veel (de meeste?) digitale contentmakers en eigenaren van intellectueel eigendom zijn dankbaar voor de technologie, omdat het ervoor zorgt dat ze correct worden gecompenseerd voor het gebruik en de distributie van hun werk tegen piraterij en andere vormen van diefstal van intellectueel eigendom. DRM-technologie kent echter duidelijke beperkingen die bredere adoptie in de weg staan.

Een prominente DRM-uitdaging is de noodzaak om robuuste beveiliging in balans te brengen met gebruiksgemak voor eindgebruikers, zodat auteursrechtelijk beschermde en gevoelige inhoud wordt beschermd zonder de productiviteit te belemmeren. Ongeacht hoe veilig een DRM-oplossing is of beweert te zijn, is deze slechts zo effectief als de mensen die hem gebruiken. Bedreigingen van binnenuit, zowel per ongeluk als opzettelijk, blijven gevoelige informatie blootstellen aan ongeautoriseerde gebruikers, ondanks bescherming door DRM-technologie. Daarnaast kiezen bedrijven DRM om hun intellectueel eigendom te beschermen en inkomsten veilig te stellen, maar privacywetgeving vereist steeds vaker DRM of vergelijkbare oplossingen om persoonlijk identificeerbare informatie en beschermde gezondheidsinformatie (PII/PHI) te beschermen. Boetes, rechtszaken en reputatieschade liggen op de loer voor bedrijven die niet voldoen aan privacywetgeving.

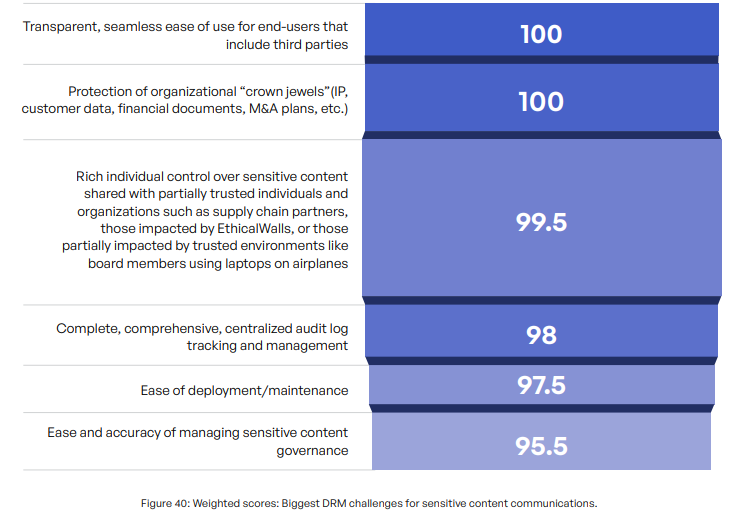

Evenzo gaf 55% van de respondenten in de 2023 Kiteworks Sensitive Content Communications Privacy and Compliance Report aan uitdagingen te ondervinden bij het vinden van een DRM-tool die aansluit bij compliance-standaarden, waarbij toegang wordt gekoppeld aan gebruikers, rollen en contentklassen. Daarnaast noemde 53% de noodzaak van agents op externe clients om niet-versleutelde content te openen, terwijl 50% het belang benadrukte van de mogelijkheid om elk type content te bekijken en te bewerken.

Ondanks deze kwesties erkennen de meeste organisaties het belang van DRM en moeten zij hun strategieën aanpassen om het te integreren. Door zich te richten op het overwinnen van deze DRM-uitdagingen kunnen organisaties hun waardevolle data-assets beter beveiligen, contentbeheer stroomlijnen en zowel beveiligingsmaatregelen als gebruikersgemak verbeteren. We kijken hieronder nader naar deze en andere uitdagingen.

DRM-uitdaging #1: Gebruiksgemak voor eindgebruikers

Een van de belangrijkste uitdagingen voor organisaties is het bieden van een transparante en naadloze digital rights management-ervaring voor eindgebruikers, waaronder medewerkers en vertrouwde derden die toegang nodig hebben tot de beschermde content. Het hoofddoel van DRM-oplossingen is het beschermen van intellectueel eigendom en gevoelige informatie, maar deze oplossingen mogen geen obstakels vormen die legitieme toegang tot data belemmeren of de workflow verstoren. Doen ze dat wel, dan zullen medewerkers onveilige omwegen zoeken.

Om dit delicate evenwicht te bereiken, moeten DRM-systemen de gebruikerservaring centraal stellen. Dit betekent het implementeren van gebruiksvriendelijke interfaces die intuïtief en eenvoudig te navigeren zijn, zelfs voor mensen met beperkte technische kennis. Duidelijke en beknopte instructies, samen met informatieve foutmeldingen, moeten gebruikers begeleiden tijdens het authenticatie- en toegangsproces.

Bovendien is transparantie essentieel bij DRM-implementaties. Gebruikers moeten geïnformeerd worden over het doel en de reikwijdte van de DRM-bescherming, hoe hun data wordt gebruikt en welke beperkingen van toepassing zijn. Door een open en eerlijke benadering te hanteren, kunnen organisaties vertrouwen opbouwen bij hun eindgebruikers en externe stakeholders.

Door te focussen op de behoeften van gebruikers en DRM-oplossingen te ontwerpen met aandacht voor transparantie en gebruiksgemak, kunnen organisaties brede acceptatie van DRM-technologie stimuleren en voldoen aan standaarden voor bescherming van intellectueel eigendom.

Complexiteit bij eindgebruikersauthenticatie

Een andere grote hindernis bij DRM-implementatie is het complexe authenticatieproces dat eindgebruikers vaak ervaren bij het benaderen van beschermde content. Traditionele authenticatiemethoden, zoals omslachtige inlogprocedures of frequente verzoeken om inloggegevens, kunnen tot frustratie leiden en gebruikers zelfs aanzetten om alternatieve manieren te zoeken om DRM-beperkingen te omzeilen.

Om deze uitdaging aan te pakken, moeten DRM-leveranciers innovatieve en veilige authenticatietechnieken onderzoeken die het inlogproces voor gebruikers stroomlijnen zonder concessies te doen aan de beveiliging. Technologieën zoals multi-factor authentication (MFA), biometrie en single sign-on (SSO) bieden een balans tussen gebruiksgemak en gegevensbescherming.

Bovendien kan het benutten van contextuele informatie tijdens authenticatie de gebruikerservaring verbeteren. Door bijvoorbeeld apparaatherkenning of geolocatiegegevens te integreren, kunnen vertrouwde apparaten worden geïdentificeerd en het aantal authenticatieverzoeken voor herkende apparaten worden verminderd, waardoor toegang tot beschermde content soepeler verloopt.

Het is cruciaal om het juiste evenwicht te vinden tussen beveiliging en gebruikerservaring. Een soepel authenticatieproces dat gebruikers niet overweldigt met overmatige obstakels draagt bij aan hogere tevredenheid en stimuleert naleving van DRM-beleid.

Het is cruciaal om het juiste evenwicht te vinden tussen beveiliging en gebruikerservaring. Een soepel authenticatieproces dat gebruikers niet overweldigt met overmatige obstakels draagt bij aan hogere tevredenheid en stimuleert naleving van DRM-beleid.

Zorgdragen voor DRM-compatibiliteit met een divers scala aan apparaten en platforms is essentieel om effectief een breed gebruikersbestand te bedienen. Gebruikers kunnen beschermde content benaderen vanaf diverse besturingssystemen, webbrowsers en apparaten, waardoor het belangrijk is om compatibiliteitsproblemen te elimineren die productiviteit kunnen hinderen en gebruikers kunnen ontmoedigen om DRM-oplossingen te omarmen.

Om compatibiliteit te waarborgen, moeten DRM-leveranciers industriestandaarden en technologieën hanteren die breed worden ondersteund. Door open standaarden te gebruiken, kan beschermde content naadloos op verschillende apparaten worden geopend, ongeacht fabrikant of besturingssysteem.

Regelmatig testen en updaten is noodzakelijk om technologische ontwikkelingen bij te houden en blijvende compatibiliteit te garanderen. Dit houdt in dat wijzigingen in apparaatspecificaties, browserupdates en ontwikkelingen in besturingssystemen worden gemonitord om compatibiliteitsproblemen snel te adresseren.

Bovendien helpt het verstrekken van duidelijke richtlijnen en systeemvereisten aan eindgebruikers hen te bepalen of hun apparaten en software compatibel zijn met het DRM-systeem. Goed geïnformeerde gebruikers kunnen weloverwogen beslissingen nemen en mogelijke frustraties voorkomen.

DRM-uitdaging #2: Vertrouwen op DRM voor de bescherming van “kroonjuwelen” zonder een DRM-strategie

Het beschermen van de meest kritieke en gevoelige activa van een organisatie, vaak aangeduid als “kroonjuwelen”, is doorgaans topprioriteit voor de meeste bedrijven. Deze activa kunnen bestaan uit intellectueel eigendom (IP), klantgegevens, financiële documenten, fusie- en overnameplannen (M&A) en andere vertrouwelijke informatie die van grote waarde is voor organisaties.

Een doordachte DRM-strategie speelt een essentiële rol bij het beschermen van deze activa tegen ongeautoriseerde toegang, diefstal of datalekken. Een goede DRM-strategie biedt organisaties een systematische aanpak om het gebruik, de distributie en wijziging van digitale content te controleren, monitoren en beheren. Deze strategie omvat het toepassen van diverse technologische beperkingen om ongeautoriseerd gebruik te voorkomen en de rechten van de rechthebbende te waarborgen. Robuuste DRM-oplossingen bevatten toegangscontroles, encryptie en andere beveiligingsmaatregelen, zodat alleen geautoriseerd personeel de onschatbare kroonjuwelen van de organisatie kan bekijken, bewerken en downloaden.

Het opstellen, implementeren en onderhouden van een DRM-strategie kan echter om diverse redenen een uitdaging zijn:

- Technologische evolutie: Omdat technologie zich voortdurend ontwikkelt, moeten DRM-strategieën continu mee-evolueren. Dit vereist aanzienlijke middelen, expertise en tijd.

- Gebruikersvriendelijkheid: Het vinden van de balans tussen bescherming van digitale rechten en gebruiksgemak is lastig. Te restrictieve DRM kan legitieme gebruikers hinderen en hen mogelijk richting illegale alternatieven drijven.

- Juridische uitdagingen: Wetten en regelgeving omtrent digitale rechten verschillen sterk per rechtsbevoegdheid. Een DRM-strategie die in het ene land werkt, is mogelijk niet toepasbaar of legaal in een ander land.

- Beveiliging: DRM-systemen zijn vaak doelwit van hackers. Het veilig houden van deze systemen en ze een stap voor te blijven vereist voortdurende inspanning en geavanceerde beveiligingsmaatregelen.

- Interoperabiliteit: DRM-systemen missen vaak interoperabiliteit, wat betekent dat content die door het ene systeem is beschermd niet toegankelijk is op een ander systeem. Dit maakt het voor gebruikers lastig om aangeschafte content op diverse apparaten en platforms te benaderen.

- Consumentenperceptie: Veel consumenten zien DRM als een belemmering van hun recht om legaal gekochte content te gebruiken en ervan te genieten. Deze negatieve perceptie kan de adoptie en effectiviteit van DRM-strategieën op de lange termijn beïnvloeden.

Een allesomvattende DRM-strategie moet regelmatige beveiligingsbeoordelingen en updates omvatten om nieuwe dreigingen voor te blijven. Door het DRM-landschap voortdurend te monitoren en te verbeteren, kunnen organisaties hun kroonjuwelen effectief beschermen en een competitief voordeel behouden in hun sector.

DRM-uitdaging #3: Bedreigingen van binnenuit beperken

Een van de meest significante uitdagingen bij DRM-implementatie is het aanpakken van bedreigingen van binnenuit. Medewerkers en andere geautoriseerde personen met toegang tot gevoelige informatie vormen een potentieel risico voor gegevensbeveiliging, zowel opzettelijk als onbedoeld. Bedreigingen van binnenuit kunnen voortkomen uit ontevreden medewerkers, onzorgvuldig omgaan met data of het slachtoffer worden van social engineering-aanvallen.

Een uitgebreide DRM-oplossing moet diverse kernelementen bevatten om bedreigingen van binnenuit effectief te beperken:

- Toegangscontrole: Het implementeren van granulaire toegangscontrole zorgt ervoor dat medewerkers alleen toegang hebben tot informatie die relevant is voor hun rol en verantwoordelijkheden. Rolgebaseerde toegang en het principe van minimale rechten beperken onnodige toegang en verkleinen de kans op misbruik van data.

- Monitoring van gebruikersactiviteiten: DRM-systemen moeten beschikken over krachtige monitoringmogelijkheden om gebruikersactiviteiten te volgen en verdacht gedrag te detecteren. Ongebruikelijke toegangspatronen, meerdere inlogpogingen of pogingen om ongeautoriseerde bronnen te benaderen kunnen waarschuwingen activeren, zodat beveiligingsteams snel kunnen reageren.

- Personeel opleiden: Beveiligingsbewustzijnstraining over het belang van gegevensbeveiliging, de risico’s van bedreigingen van binnenuit en beste practices voor het omgaan met gevoelige informatie is essentieel. Regelmatige trainingen verhogen het bewustzijn en bevorderen een beveiligingsgerichte cultuur binnen de organisatie.

- Preventie van gegevensverlies (DLP): Het integreren van DLP-oplossingen met DRM voegt een extra beschermingslaag toe. DLP-tools kunnen pogingen tot data-exfiltratie detecteren en voorkomen, bijvoorbeeld via e-mail, verwisselbare media of clouddiensten.

- Reactieplan voor incidenten: Een goed gedefinieerd reactieplan stelt organisaties in staat snel en effectief te reageren bij een vermoede datalek of incident met bedreigingen van binnenuit. Het plan moet stappen bevatten voor onderzoek, indamming, verwijdering en herstel.

Door deze maatregelen te combineren, kunnen organisaties het risico op bedreigingen van binnenuit aanzienlijk verkleinen en hun beveiligingsstatus versterken.

Beveiliging van data in rust en onderweg

Digitale data is kwetsbaar, niet alleen bij toegang, maar ook tijdens overdracht en opslag. DRM-oplossingen moeten beide aspecten adresseren om volledige gegevensbescherming te waarborgen.

- Data onderweg: DRM moet robuuste encryptie en veilige communicatieprotocollen toepassen wanneer data via netwerken wordt verzonden. Technologieën zoals Transport Layer Security (TLS) en Secure Sockets Layer (SSL) versleutelen data tijdens verzending, zodat ongeautoriseerde onderschepping en afluisteren worden voorkomen.

- Data in rust: Wanneer data wordt opgeslagen op servers, databases of andere opslagmedia, moet deze worden versleuteld om ongeautoriseerde toegang te voorkomen. Geavanceerde encryptie-algoritmen zoals AES-encryptie zorgen ervoor dat zelfs als fysieke media worden gecompromitteerd, de data onleesbaar blijft zonder de juiste decryptiesleutels.

- Sleutelbeheer: Effectief sleutelbeheer is essentieel voor veilige encryptie- en decryptieprocessen. DRM-oplossingen moeten sterk sleutelbeheer implementeren, inclusief sleutelrotatie en veilige opslag van sleutels, om ongeautoriseerde toegang tot encryptiesleutels te voorkomen.

- Veilige authenticatie: Veilige authenticatiemechanismen zijn cruciaal om te voorkomen dat ongeautoriseerde gebruikers versleutelde data benaderen. Multi-factor authentication (MFA) en sterke wachtwoordbeleid helpen ervoor te zorgen dat alleen geautoriseerde personen gevoelige informatie kunnen ontsleutelen en openen.

- Regelmatige audits: Periodieke beveiligingsreviews moeten worden uitgevoerd om de effectiviteit van encryptie- en gegevensbeschermingsmaatregelen te beoordelen. Audits en logs kunnen potentiële kwetsbaarheden of configuratieproblemen identificeren die de gegevensbeveiliging in gevaar kunnen brengen. Logs spelen ook een belangrijke rol bij het aantonen van naleving van regelgeving.

Door een allesomvattende aanpak voor het beveiligen van data in rust en onderweg te implementeren, verkleinen DRM-oplossingen het risico op datalekken en ongeautoriseerde toegang aanzienlijk. Organisaties kunnen vertrouwen wekken bij klanten, partners en stakeholders door hun inzet voor gegevensbeveiliging en privacy te tonen.

DRM-uitdaging #4: Controle over gevoelige content gedeeld met partners in de toeleveringsketen

Organisaties moeten vaak samenwerken en gevoelige content delen met vertrouwde derden, zoals aannemers, adviseurs of partners in de toeleveringsketen. Uw organisatie kan robuuste cyberbeveiligingsoplossingen en processen hebben, maar uw partners mogelijk niet. Veel cyberaanvallen op grote ondernemingen beginnen zelfs bij een kleinere partner in de toeleveringsketen met een kleiner cyberbeveiligingsbudget en minder beveiligingstools. Organisaties investeren dan ook veel in risicobeheer toeleveringsketen om dit risico te beperken. Elke organisatie moet er daarom voor zorgen dat alleen de juiste personen en partners toegang hebben tot de juiste content, terwijl de controle over die toegang behouden blijft.

DRM speelt een cruciale rol bij het mogelijk maken dat organisaties met vertrouwen informatie delen, zelfs met vertrouwde derden. Een van de belangrijkste functies die DRM-oplossingen moeten bieden, is uitgebreide individuele controle over toegangsrechten. Door toegangsrechten nauwkeurig af te stemmen, wordt gewaarborgd dat alleen relevante personen toegang hebben tot de gevoelige informatie die zij nodig hebben voor hun specifieke rol of project.

Bovendien zijn tijdsgebonden toegang en dynamische intrekking van toegang essentiële onderdelen van deze controle. Met tijdsgebonden toegang kunnen organisaties specifieke periodes instellen waarin content toegankelijk is voor aangewezen gebruikers. Dit is vooral nuttig bij het delen van tijdgevoelige informatie of tijdelijke samenwerkingsprojecten. Dynamische intrekking van toegang stelt organisaties in staat om toegang tot gedeelde content direct in te trekken als dat nodig is, bijvoorbeeld bij beveiligingsincidenten, beëindiging van contracten of afronding van projecten.

Door uitgebreide individuele controle over gevoelige content te bieden, stelt DRM organisaties in staat informatie veilig te delen en het risico op datalekken en ongeautoriseerde toegang te beperken.

Fijnmazige toegangscontrole voor gevoelige bestanden

Om de uitdagingen rond het delen van gevoelige content aan te pakken, moeten DRM-oplossingen fijnmazige toegangscontrole bevatten. Hiermee kunnen organisaties toegangsrechten op detailniveau instellen, zodat alleen geautoriseerde gebruikers specifieke content kunnen benaderen.

Fijnmazige toegangscontrole stelt organisaties in staat niet alleen te bepalen wie toegang heeft tot content, maar ook welke acties zij ermee mogen uitvoeren. Zo kunnen organisaties gebruikers verbieden gevoelige documenten te printen, kopiëren of downloaden, zodat de content binnen de beoogde grenzen blijft.

Bovendien moet DRM toegangscontrole ondersteunen op basis van gebruikersattributen, rollen en privileges. Dit betekent dat toegangsrechten dynamisch kunnen worden aangepast op basis van veranderingen in de rol of status van een individu binnen de organisatie, wat flexibiliteit biedt zonder concessies te doen aan de beveiliging.

Door fijnmazige toegangscontrole te combineren met tijdsgebonden toegang wordt de beveiliging verder versterkt. Organisaties kunnen toegangstermijnen instellen, zodat content alleen gedurende een bepaalde periode beschikbaar is en het risico op langdurige blootstelling aan potentiële dreigingen wordt verminderd.

Digitale watermerken en tracking voor traceerbaarheid

Om ongeautoriseerde verspreiding te ontmoedigen en traceerbaarheid te waarborgen, kunnen DRM-systemen digitale watermerken en trackingtechnologieën toepassen. Digitale watermerken zijn onzichtbare markeringen die in gevoelige content worden ingebed, zodat de bron van gelekte of onjuist gedeelde informatie kan worden herleid naar de oorsprong.

Watermerken werken als krachtig afschrikmiddel, omdat mensen minder snel ongeautoriseerd zullen delen als ze weten dat hun acties traceerbaar zijn. Dit is vooral belangrijk bij het delen van content met externe organisaties, omdat het een extra laag van verantwoordelijkheid toevoegt.

Naast watermerken kunnen DRM-oplossingen trackingmogelijkheden bevatten om gebruikersactiviteiten en contenttoegang te monitoren. Door toegangspatronen en gebruikersgedrag te loggen en analyseren, kunnen organisaties verdachte activiteiten of potentiële beveiligingsincidenten in realtime identificeren en snel reageren en beperken.

Bescherm uw kroonjuwelen met Kiteworks DRM

Kiteworks biedt organisaties een Private Content Network (PCN) dat is ontworpen voor contentbeheer, compliance en bescherming. Dit platform is bedoeld voor het beheren van gevoelige content die binnen, naar en uit een organisatie wordt verplaatst. Het Private Content Network verenigt, volgt, controleert en beveiligt gevoelige content, verbetert het risicobeheer aanzienlijk en waarborgt naleving van regelgeving bij alle communicatie met gevoelige content.

Met SafeVIEW- en SafeEDIT-functionaliteit levert Kiteworks digital rights management van de volgende generatie, waarmee op attributen gebaseerde toegangscontrole mogelijk wordt voor veilig document bekijken en bewerken. SafeVIEW stelt gebruikers in staat documenten veilig te bekijken binnen een beschermde omgeving, waarbij toegangsbeleid wordt afgedwongen op basis van gebruikers- en documentattributen. Het voorkomt ongeautoriseerde acties zoals downloaden, printen of delen van gevoelige informatie. SafeEDIT daarentegen stelt geautoriseerde gebruikers in staat om samen documenten te bewerken met behoud van dezelfde fijnmazige toegangscontrole. Alleen gebruikers met de juiste attributen kunnen specifieke delen van een document wijzigen. Zowel SafeVIEW als SafeEDIT maken gebruik van door de beheerder gedefinieerd beleid dat toegangsrechten dynamisch aanpast op basis van attributen, zodat gevoelige data gedurende de hele levenscyclus veilig blijft.

Wilt u meer weten over de DRM-mogelijkheden van Kiteworks? Plan vandaag nog een aangepaste demo.