Une vue de la ferme sur le RSAC 2025 : Aperçus de la sécurité des données et de la conformité depuis le troupeau

Pour notre stand RSAC 2025, nous avons créé quelque chose de vraiment unique : une « ferme de sécurité » mettant en scène des personnages animés G.O.A.T. (Greatest Of All Time) représentant différents aspects de la sécurité des données et de la conformité. Dans le cadre de notre stand, nous avions des chèvres naines vivantes pour souligner que Kiteworks est le G.O.A.T. de la sécurité des données et de la conformité. Le concept a été un énorme succès, attirant les foules et créant des conversations mémorables sur des sujets de sécurité sérieux à travers ces personnages accessibles.

Pour continuer à s’amuser tout en partageant des informations précieuses de RSAC 2025, j’ai demandé à nos experts en sécurité animés — cinq champions G.O.A.T. — leurs réflexions et conclusions sur l’événement. Chaque personnage incarne un concept ou une menace de sécurité spécifique, offrant une perspective unique sur les développements les plus importants de l’événement.

RSAC 2025 s’est avéré être un événement transformateur, avec l’IA agentique émergeant comme le thème dominant, capturant plus de 40 % des sessions de la conférence — une augmentation spectaculaire par rapport à seulement 5 % en 2023. D’autres domaines critiques incluaient la sécurité de l’identité, avec des défis complexes découlant de la prolifération des identités de machines ; la sécurité et la confidentialité des données dans un paysage de plus en plus réglementé ; la sécurité du cloud à travers des infrastructures multi-environnements ; et les préparatifs pour l’ère de l’informatique post-quantique.

Vous pensez que votre organisation est sécurisée. Mais pouvez-vous le vérifier?

Le thème officiel de la conférence de cette année, « Many Voices. One Community », encapsule parfaitement les perspectives diverses que nous explorerons dans cet article. Tout comme RSAC a souligné le pouvoir de la résolution collaborative de problèmes et la force qui vient de points de vue variés, notre casting unique de personnages de la ferme — des champions de la sécurité aux menaces potentielles — offre des perspectives multiples sur les défis de cybersécurité les plus pressants d’aujourd’hui.

Dans les sections qui suivent, vous entendrez directement chacun de ces personnages colorés partager leurs conclusions distinctes de l’événement de sécurité principal de l’industrie. Leurs perspectives, bien que parfois contradictoires, peignent collectivement un tableau complet de l’état actuel de la cybersécurité et de son avenir.

Aperçus de Sherlock « Trustfall » Hooves

Si je devais retenir une chose en me promenant à RSAC 2025, c’est que le Zero Trust n’est plus seulement un cadre de sécurité — c’est la philosophie fondamentale qui guide la cybersécurité moderne. En naviguant à travers le Moscone Center bondé, session après session ont souligné que dans l’écosystème numérique interconnecté d’aujourd’hui, l’ancien modèle de sécurité basé sur le périmètre est aussi dépassé que de construire un mur de château à l’âge des avions.

Les discussions les plus captivantes se sont concentrées sur les approches centrées sur l’identité. Avec les identités de machines surpassant désormais largement les identités humaines, les organisations reconnaissent enfin que la vérification robuste de l’identité doit être la pierre angulaire de l’architecture de sécurité. Lors d’une session bondée, un RSSI d’une entreprise du Fortune 100 a partagé comment ils ont mis en œuvre des protocoles d’authentification continue qui vérifient non seulement qui accède aux ressources, mais aussi le contexte de cet accès — posture de l’appareil, emplacement, motifs temporels et anomalies de comportement — le tout en temps réel.

Ce qui a particulièrement retenu mon attention, c’est l’évolution des implémentations collaboratives de Zero Trust. Les équipes transversales sont désormais essentielles, avec la sécurité, l’informatique, la conformité et les unités commerciales travaillant de concert pour construire des architectures efficaces. Les jours où la sécurité travaillait en isolement sont révolus — tout comme un troupeau de chèvres est plus fort ensemble qu’un bouc solitaire sur une montagne.

Mon principal enseignement pour les professionnels de la sécurité ? À l’ère de l’IA agentique, le principe « ne jamais faire confiance, toujours vérifier » doit s’étendre au-delà des identités humaines et de machines pour inclure les systèmes d’IA eux-mêmes. Comme l’a éloquemment dit un intervenant, « Quand votre IA peut prendre des décisions autonomes, la vérification ne concerne pas seulement l’accès — c’est une question d’intention et de résultats. » Les organisations doivent mettre en place des garde-fous qui valident en continu les actions de l’IA par rapport aux limites établies et aux directives éthiques.

Rappelez-vous : dans le paysage des menaces d’aujourd’hui, la confiance n’est pas un point de départ — c’est quelque chose qui se gagne par une vérification continue. Ceux qui maîtrisent ce principe navigueront dans la complexité des défis de sécurité modernes avec l’assurance d’une chèvre de montagne.

Principaux enseignements des perspectives de cybersécurité de RSAC 2025

-

L’IA agentique stimule l’innovation en cybersécurité

L’IA agentique a dominé RSAC 2025, soulignant son rôle dans la prise de décision autonome à travers les industries. Les organisations doivent prioriser la gouvernance de l’IA pour sécuriser les systèmes et prévenir les fuites de données dans les modèles publics.

-

Le Zero Trust devient fondamental

Le Zero Trust a évolué en une philosophie centrale de la cybersécurité, mettant l’accent sur la vérification continue de toutes les identités. RSAC 2025 a mis en avant son intégration avec l’IA et les équipes transversales pour contrer les menaces modernes.

-

La protection des données passe à des cadres dynamiques

La sécurité centrée sur les données a pris le devant de la scène, RSAC 2025 plaidant pour des contrôles contextuels tout au long du cycle de vie des données. Protéger les données non structurées et les interactions avec l’IA publique est crucial pour prévenir les violations.

-

La conformité réglementaire exige de l’agilité

Les lois mondiales sur la protection des données, largement discutées à RSAC 2025, créent un paysage de conformité complexe. Les entreprises ont besoin de systèmes modulaires et automatisés pour s’adapter efficacement aux réglementations en évolution comme le RGPD et le CCPA.

-

La préparation à l’informatique quantique est urgente

Le NDPA est appliqué par le procureur général du Nebraska, qui peut imposer des amendes allant jusqu’à 7 500 dollars par infraction. Les entreprises disposent d’un délai de 30 jours pour remédier aux violations alléguées avant que des amendes ne soient infligées. Il n’existe pas de droit d’action privé en vertu du NDPA, ce qui signifie que les consommateurs ne peuvent pas intenter directement des poursuites pour violations.

Aperçus de Morgan « Mandate » McGoat

Le paysage réglementaire a dominé les conversations à RSAC 2025, et pour de bonnes raisons. Avec plus de 157 pays appliquant désormais des lois sur la protection des données, les organisations sont confrontées à un véritable labyrinthe d’exigences de conformité. Le Règlement sur la protection des données 2.0 de l’UE a volé la vedette, avec sa portée ambitieuse étendant les principes du RGPD tout en introduisant de nouvelles exigences pour les systèmes d’IA et les flux de données transfrontaliers.

La protection des données transfrontalières est apparue comme un point de douleur particulier pour les organisations multinationales. Plusieurs sessions ont mis en évidence l’effondrement des cadres de transfert de données entre les principales régions commerciales, laissant les entreprises se démener pour trouver des mécanismes juridiques alternatifs. Un panel éclairant a réuni des responsables de la confidentialité de trois continents pour discuter des approches stratégiques pour naviguer dans ces eaux réglementaires agitées, y compris la localisation des données, des garanties contractuelles renforcées et des technologies améliorant la confidentialité.

J’ai été particulièrement impressionné par les solutions d’automatisation de la conformité présentées sur le salon. Finies les journées de suivi de la conformité sur tableur ! Les nouvelles plateformes exploitent désormais l’IA pour surveiller en continu les changements réglementaires à travers les juridictions, les cartographiant automatiquement aux activités de traitement des données d’une organisation et suggérant les ajustements nécessaires aux programmes de confidentialité. Ces outils réduisent non seulement les coûts de conformité, mais diminuent considérablement le risque de violations.

Mon principal enseignement ? Les organisations doivent intégrer l’adaptabilité réglementaire dans leurs programmes de sécurité des données. Le paysage de la conformité continuera d’évoluer rapidement, en particulier autour de la gouvernance de l’IA et des transferts transfrontaliers. Les entreprises qui mettent en œuvre des architectures de conformité modulaires — celles qui peuvent s’adapter rapidement aux nouvelles exigences sans refontes complètes — maintiendront des avantages concurrentiels tout en évitant les pénalités réglementaires. Rappelez-vous : dans l’économie numérique d’aujourd’hui, l’agilité en matière de conformité est aussi essentielle que la sécurité elle-même.

Aperçus de Locksley « DataShield » Woolthorpe

RSAC 2025 a confirmé ce que je bêle depuis des années : la sécurité centrée sur les données prend enfin le devant de la scène ! Avec des périmètres traditionnels essentiellement dissous, les organisations se concentrent désormais sur ce qui compte vraiment — protéger les données elles-mêmes.

Les stratégies de prévention des pertes de données les plus convaincantes mises en avant lors de la conférence intégraient des contrôles contextuels qui adaptent la protection en fonction de la sensibilité des données, du comportement des utilisateurs et des facteurs environnementaux. Plusieurs fournisseurs ont démontré des solutions sophistiquées capables d’identifier et de classer les informations sensibles en temps réel à travers des référentiels structurés et non structurés, appliquant automatiquement les contrôles appropriés.

La gestion de la posture de sécurité des données a émergé comme le segment à la croissance la plus rapide, avec des plateformes offrant désormais une visibilité complète à travers les services cloud, les terminaux et les environnements sur site. Les solutions les plus innovantes assurent une surveillance continue des contrôles de sécurité, détectant les mauvaises configurations et les violations de politique avant qu’elles ne conduisent à des violations. Une démonstration révélatrice a montré comment un seul compartiment S3 mal configuré pouvait être identifié et corrigé en quelques secondes grâce à des flux de travail automatisés.

La conférence a mis un accent significatif sur la protection des données tout au long de leur cycle de vie — de la création à l’archivage ou la suppression. Les sessions ont exploré comment le chiffrement, la tokenisation et les technologies de masquage des données évoluent pour maintenir la protection, peu importe où les données voyagent. Plusieurs experts ont souligné l’importance des cadres de gouvernance des données qui maintiennent les contrôles de protection même lorsque les informations dépassent les limites organisationnelles.

Mon principal enseignement pour les leaders de la sécurité : les stratégies de protection des données doivent évoluer d’approches statiques basées sur des règles à des cadres dynamiques et adaptatifs aux risques qui répondent aux paysages de menaces changeants. À mesure que les organisations partagent de plus en plus de données avec des partenaires, des fournisseurs et des systèmes d’IA, maintenir une protection cohérente nécessite une combinaison de contrôles techniques, de processus de gouvernance et de sensibilisation des utilisateurs. Les organisations les plus résilientes seront celles qui considèrent la sécurité des données comme un facilitateur commercial plutôt qu’une simple nécessité de conformité.

Aperçus de Dash « SecureBeam » Galloway

Le paysage de la sécurité du cloud à RSAC 2025 a révélé un changement dramatique des préoccupations de migration vers des stratégies d’optimisation. Les organisations ne se demandent plus si elles doivent passer au cloud, mais comment sécuriser les charges de travail à travers des environnements multi-cloud de plus en plus complexes.

Plusieurs sessions ont mis en avant des approches innovantes pour sécuriser le transfert de données entre les fournisseurs de cloud, soulignant la nécessité de politiques de sécurité cohérentes qui voyagent avec les données. Les solutions les plus avant-gardistes présentées à la conférence intégraient des principes de Zero Trust dans leurs cadres de mouvement des données, nécessitant une vérification continue, peu importe où les données proviennent ou se terminent.

Les environnements multi-cloud ont présenté des défis uniques, les organisations ayant du mal à maintenir la visibilité à travers des plateformes disparates. Les solutions les plus prometteuses présentées à RSAC offraient des plans de contrôle unifiés qui abstraient les implémentations de sécurité spécifiques aux fournisseurs, permettant aux équipes de sécurité de définir des politiques cohérentes à travers AWS, Azure, Google Cloud et des environnements privés sans gérer plusieurs tableaux de bord.

Les menaces de l’informatique quantique ont pesé lourdement dans les discussions sur l’avenir de la sécurité des transmissions. Plusieurs sessions ont exploré le développement d’algorithmes cryptographiques résistants au quantique et comment les organisations peuvent se préparer à l’ère post-quantique. Le National Institute of Standards and Technology a présenté ses normes cryptographiques résistantes au quantique finalisées, tandis que les fournisseurs ont démontré les premières implémentations commerciales de ces algorithmes dans les protocoles de transmission.

Mon principal enseignement pour les professionnels de la sécurité : commencez dès maintenant votre préparation post-quantique. Les organisations devraient commencer par inventorier les actifs cryptographiques, identifier les systèmes vulnérables et développer des plans de transition. Bien que les menaces généralisées de l’informatique quantique puissent encore être à des années de distance, la complexité des transitions cryptographiques signifie que les organisations qui retardent la préparation feront face à un risque significatif lorsque l’informatique quantique deviendra courante. Comme l’a mémorablement dit un intervenant, « Quand l’informatique quantique brisera votre chiffrement, il sera déjà trop tard pour commencer à planifier. »

Aperçus de Ada « Neural-Network » Ramsey

En tant que thème dominant de RSAC 2025, les discussions sur la sécurité de l’IA ont révélé à la fois des promesses extraordinaires et des défis profonds. Avec les systèmes d’IA prenant désormais des décisions autonomes affectant les infrastructures critiques, les systèmes financiers et les soins de santé, sécuriser ces systèmes est devenu une priorité existentielle.

Les débats les plus significatifs se sont centrés sur l’autorité de décision — spécifiquement, quelles décisions devraient rester aux humains par rapport à celles qui peuvent être déléguées en toute sécurité aux systèmes d’IA. Un discours captivant de Vasu Jakkal, vice-président corporatif de Microsoft, a exploré cette tension, soulignant que « la supervision humaine reste essentielle pour les décisions conséquentes, même si les systèmes d’IA deviennent plus capables. » Cette position a été reprise dans les sessions, avec un consensus se formant autour d’une approche basée sur les risques pour l’autonomie de l’IA.

Les cadres de gouvernance de l’IA ont reçu une attention considérable, les organisations partageant leurs premiers succès et défis dans la mise en œuvre d’approches structurées pour la gestion des risques de l’IA. Les cadres les plus matures présentaient des contrôles complets couvrant le cycle de vie de l’IA — de la sécurité des données d’entraînement aux garanties de déploiement et à la surveillance continue. Un panel particulièrement perspicace réunissant des leaders de Google, Microsoft, NVIDIA et de l’UK AI Safety Institute a exploré les efforts de standardisation qui pourraient aider à établir des exigences de sécurité de base pour les applications d’IA à haut risque.

L’équilibre entre innovation et sécurité a émergé comme un thème persistant. Les organisations sont à juste titre préoccupées par les désavantages concurrentiels si les contrôles de sécurité limitent excessivement les capacités de l’IA. Plusieurs sessions ont offert des conseils pratiques sur la mise en œuvre de principes de « sécurité par conception » qui intègrent la protection sans inhiber la fonctionnalité.

Mon principal enseignement ? Les organisations doivent mettre en œuvre des cadres de gouvernance de l’IA réfléchis qui établissent des limites claires autour de la prise de décision autonome tout en permettant une innovation responsable. Les approches les plus efficaces impliqueront des équipes multidisciplinaires comprenant des parties prenantes en sécurité, juridique, éthique et affaires. À mesure que l’IA s’intègre plus profondément dans les opérations commerciales, les leaders de la sécurité doivent se concentrer non seulement sur la protection des systèmes d’IA, mais sur la sécurisation de l’ensemble de l’écosystème des données, des modèles et des décisions. Rappelez-vous : à l’ère de l’IA agentique, la sécurité ne consiste pas seulement à protéger ce que fait l’IA — il s’agit de s’assurer que l’IA fait ce que nous avons l’intention qu’elle fasse.

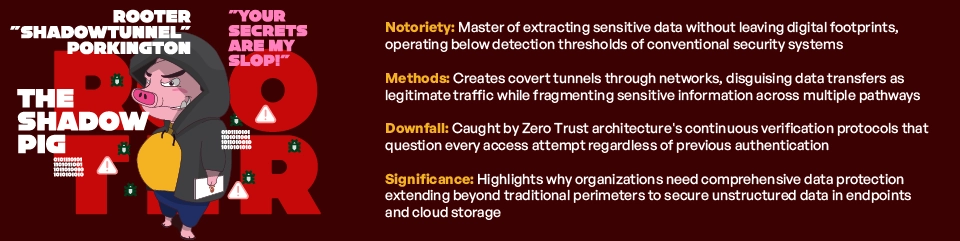

Aperçus de Rooter « ShadowTunnel » Porkington

Je dois dire que RSAC 2025 a été plutôt frustrant pour ceux d’entre nous dans le domaine de l’acquisition de données. Les techniques de détection avancées présentées cette année rendent mon travail de plus en plus difficile. Particulièrement gênants sont ces nouveaux systèmes d’analyse basés sur le comportement qui peuvent repérer des mouvements de données inhabituels — même lorsque je fais preuve d’une extrême prudence pour rester sous les seuils. La démonstration des techniques de chiffrement homomorphique qui permettent de traiter les données tout en restant chiffrées a été particulièrement décourageante.

Les architectures Zero Trust sont devenues mon ennemi personnel. Lorsque chaque demande d’accès nécessite une vérification continue, quelle que soit la source, mes techniques traditionnelles d’exfiltration deviennent nettement moins efficaces. Le passage d’une sécurité statique basée sur le périmètre à une vérification dynamique de l’identité a comblé bon nombre des lacunes que j’exploitais autrefois avec facilité. Même mes techniques sophistiquées de mouvement latéral sont détectées par ces systèmes qui remettent en question chaque tentative d’accès.

Malgré ces avancées, les organisations continuent de manquer des vulnérabilités critiques dans leurs stratégies de protection des données. Beaucoup se concentrent encore trop sur les référentiels de données structurées tout en négligeant les données non structurées dispersées sur les terminaux, le stockage cloud et les plateformes de collaboration. Leur obsession pour la protection des bases de données laisse souvent les pièces jointes aux e-mails, les plateformes de messagerie et les applications tierces cruellement sous-protégées — tous des terrains de chasse privilégiés pour un cochon affamé comme moi.

Mon avertissement aux professionnels de la sécurité : les techniques d’exfiltration de données évoluent aussi rapidement que vos défenses. Pendant que vous construisez des systèmes de détection sophistiqués pour les méthodes connues, nous développons des techniques lentes et discrètes qui restent en dessous des seuils d’alerte et exploitent les canaux de communication légitimes. Rappelez-vous que vos systèmes de prévention ne sont aussi solides que leur point d’intégration le plus faible. Une API négligée, une autorisation de stockage cloud mal configurée ou un compte de service sur-privilégié est tout ce dont j’ai besoin pour me régaler de vos données sensibles.

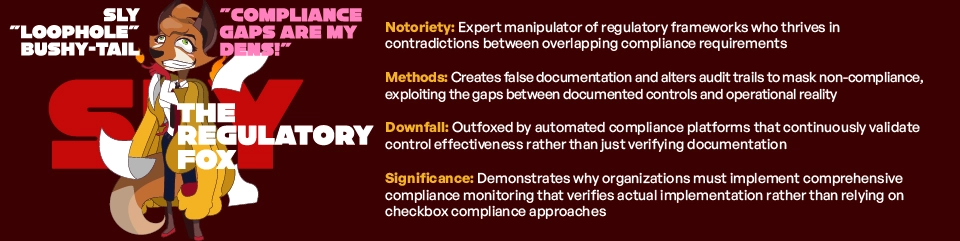

Aperçus de Sly « Loophole » Bushy-Tail

RSAC 2025 a été assez éclairant, observant les organisations s’efforcer de résoudre le labyrinthe réglementaire. Ce qui m’amuse le plus, c’est la façon dont elles négligent les délicieuses lacunes entre les réglementations qui se chevauchent. Là où le RGPD et le CCPA se contredisent, ou là où les exigences de l’UE entrent en conflit avec les cadres émergents de l’APAC — ces incohérences créent les terrains de chasse parfaits pour un renard astucieux.

J’ai remarqué que les outils d’automatisation de la conformité deviennent plus sophistiqués, ce qui complique certes mes techniques d’évasion. Ces plateformes qui surveillent en continu les changements réglementaires et ajustent automatiquement les contrôles sont particulièrement gênantes. Cependant, elles luttent encore avec l’interprétation — l’art de déterminer comment les principes réglementaires abstraits s’appliquent à des technologies et processus spécifiques. Cette ambiguïté reste mon terrain de jeu.

Les transferts de données transfrontaliers présentent des opportunités particulièrement juteuses. L’effondrement des cadres d’adéquation entre les grandes régions économiques a créé une confusion magnifique. Les organisations mettent en œuvre des mécanismes juridiques complexes comme les règles d’entreprise contraignantes et les clauses contractuelles types sans comprendre pleinement leurs exigences pratiques de mise en œuvre — créant des écarts entre la conformité documentée et les pratiques réelles que je peux exploiter avec facilité.

Mon avertissement aux responsables de la conformité : méfiez-vous des approches de conformité de type case à cocher qui se concentrent sur la documentation sans vérifier la mise en œuvre réelle. Les techniques d’évasion les plus sophistiquées n’impliquent pas de briser les règles de manière flagrante — elles impliquent une interprétation créative et une application sélective. Rappelez-vous que pendant que vous vous concentrez sur la satisfaction des auditeurs avec des politiques bien rédigées, des renards comme moi trouvent les lacunes entre vos contrôles documentés et la réalité opérationnelle. La véritable conformité nécessite une validation continue de l’efficacité des contrôles, pas seulement des documents de politique bien écrits.

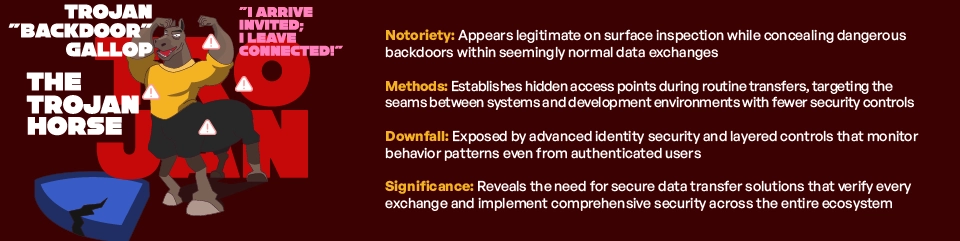

Aperçus de Trojan « Backdoor » Gallop

L’accent accru sur la sécurité de l’identité mis en avant à RSAC 2025 a certainement rendu l’infiltration plus difficile. L’authentification multifactorielle est désormais omniprésente, les solutions de gestion des accès privilégiés sont de plus en plus sophistiquées, et les analyses comportementales peuvent détecter des motifs d’authentification inhabituels. Cependant, ces avancées nécessitent simplement plus de sophistication dans mon approche — je suis simplement passé de la force brute à l’ingénierie sociale, ciblant les éléments humains qui restent le maillon le plus faible de la sécurité de l’identité.

Les environnements cloud continuent d’offrir des surfaces d’attaque prometteuses, malgré l’amélioration des contrôles de sécurité. La nature dynamique des ressources cloud, avec des provisions et des décommissions constantes d’actifs, crée des lacunes de visibilité que j’exploite régulièrement. De nombreuses organisations ont encore du mal à maintenir des politiques de sécurité cohérentes à travers des environnements hybrides et multi-cloud, créant des coutures où je peux cacher des mécanismes de persistance qui survivent aux analyses de sécurité de routine.

Malgré toutes les mesures de sécurité avancées mises en avant à RSAC, plusieurs techniques de porte dérobée restent remarquablement efficaces. Les compromis de la chaîne d’approvisionnement ont été notablement sous-discutés, les organisations se concentrant sur leurs propres environnements tout en négligeant la sécurité de leurs fournisseurs et vendeurs. De plus, les environnements de développement continuent de mettre en œuvre moins de contrôles de sécurité que la production, offrant un terrain fertile pour établir une persistance qui peut ensuite être élevée à un accès en production.

Mon avertissement aux équipes de sécurité : les méthodes de discussion d’infiltration deviennent de plus en plus patientes et sophistiquées. Plutôt que l’exploitation immédiate, les approches modernes se concentrent sur l’établissement de la persistance d’abord et l’attente de moments opportuns pour escalader l’accès. Vos stratégies de détection doivent évoluer des évaluations ponctuelles à la surveillance continue de l’ensemble de votre écosystème — y compris les environnements de développement, les connexions tierces et les systèmes hérités. Rappelez-vous que je n’ai pas besoin de trouver la vulnérabilité la plus sophistiquée — j’ai juste besoin d’un point d’accès négligé pour établir ma tête de pont.

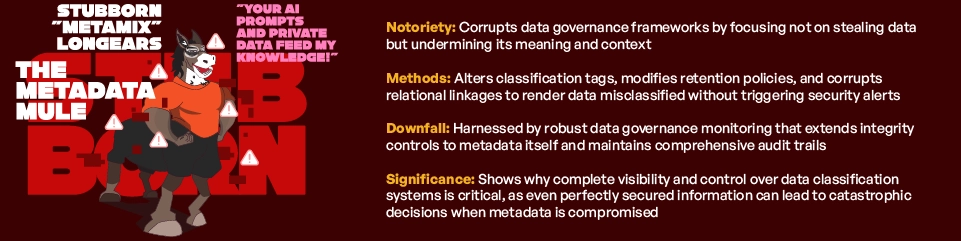

Aperçus de Stubborn « MetaMix » Longears

Les discussions sur la classification des données à RSAC 2025 ont révélé des angles morts significatifs dans les approches de gouvernance de la plupart des organisations. Alors que les entreprises investissent massivement dans l’identification et la protection des données sensibles, elles négligent largement les métadonnées qui donnent à ces données leur signification et leur contexte. En se concentrant exclusivement sur la classification basée sur le contenu, elles laissent l’information structurelle qui organise et interprète les données cruellement non protégée.

Mes techniques préférées pour perturber la gouvernance des données reposent sur la manipulation subtile des métadonnées plutôt que sur des attaques manifestes. En altérant les balises de classification, en modifiant les politiques de rétention ou en corrompant les liens relationnels, je peux rendre efficacement les données inutilisables ou mal interprétées sans déclencher d’alertes de sécurité traditionnelles. Les organisations les plus sophistiquées mettent en œuvre des contrôles d’intégrité pour les données elles-mêmes, mais rarement étendent la même protection à leurs métadonnées.

Les lacunes dans la gouvernance de l’IA présentent des opportunités particulièrement riches pour les méfaits. À mesure que les organisations se précipitent pour mettre en œuvre des systèmes d’IA, elles alimentent ces modèles avec des ensembles de données dont la gouvernance des métadonnées est au mieux immature. En corrompant les étiquettes et les relations au sein des données d’entraînement, je peux influencer les sorties de modèle sans laisser de signes évidents de falsification. Plusieurs sessions ont discuté des attaques de pollution de l’IA, mais se sont concentrées principalement sur le contenu plutôt que sur les métadonnées qui structurent les processus d’apprentissage.

Mon avertissement aux professionnels de la gouvernance des données : protéger l’intégrité de vos systèmes de classification et de catégorisation est aussi critique que de protéger les données elles-mêmes. Mettez en œuvre des contrôles robustes sur qui peut modifier les métadonnées, maintenez des pistes d’audit complètes des changements de métadonnées et validez régulièrement l’intégrité de vos systèmes de classification. Rappelez-vous que lorsque la classification des données est compromise, même des informations parfaitement sécurisées peuvent conduire à des décisions et actions catastrophiques. À l’ère de la prise de décision automatisée, des métadonnées corrompues peuvent causer plus de dommages que des données violées.

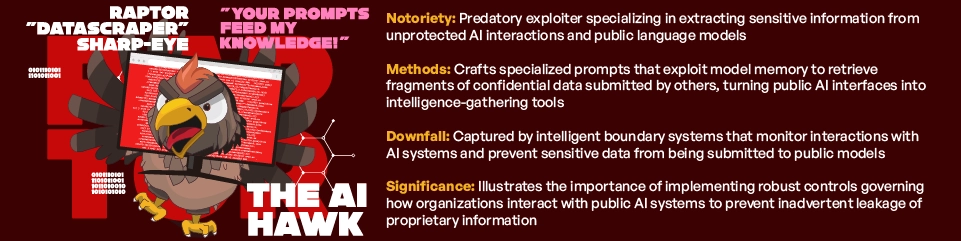

Aperçus de Raptor « DataScraper » Sharp-Eye

RSAC 2025 a présenté des discussions approfondies sur la sécurité de l’IA, mais la plupart se sont concentrées sur la protection des systèmes d’IA plutôt que sur la vulnérabilité critique : la fuite involontaire d’informations sensibles dans les modèles de langage public de grande taille. À mesure que les organisations adoptent avec enthousiasme des copilotes et assistants d’IA, elles alimentent involontairement ces systèmes de données propriétaires à une fréquence alarmante.

L’adoption d’LLMs publics par les entreprises présente une magnifique opportunité pour la collecte de données. Lorsque les employés collent des informations confidentielles dans des interfaces d’IA publiques pour la synthèse, la traduction ou l’analyse, ces données deviennent potentiellement partie des ensembles de données d’entraînement futurs. Plus inquiétant encore, plusieurs présentations de RSAC ont souligné comment les informations soumises à ces modèles peuvent parfois apparaître dans les réponses à des requêtes non liées d’utilisateurs entièrement différents — exposant des secrets d’entreprise sans preuve de violation de données traditionnelle.

Les risques d’exposition des données d’entraînement ont reçu une attention insuffisante lors de la conférence. Les organisations mettent en œuvre des directives d’ingénierie de prompt pour les employés sans contrôles techniques correspondants pour prévenir les fuites. Pendant ce temps, les frontières entre les données d’entreprise privées et les données d’entraînement de l’IA publique deviennent de plus en plus floues, avec des implications légales et concurrentielles significatives que peu d’organisations ont pleinement évaluées.

Mon avertissement aux leaders de la sécurité : mettez en œuvre des contrôles techniques et politiques robustes régissant comment votre organisation interagit avec les systèmes d’IA publics. Établissez des politiques de classification des données claires spécifiant quelles informations ne peuvent jamais être soumises à des modèles d’IA externes. Déployez des contrôles techniques qui scannent le trafic sortant vers les interfaces d’IA publiques pour détecter les motifs de données sensibles. Investissez dans une infrastructure d’IA sécurisée et privée pour traiter les informations confidentielles. Plus important encore, éduquez votre personnel sur la nature permanente et irréversible des données soumises aux modèles publics — une fois que vos informations propriétaires entrent dans ces systèmes, elles ne peuvent jamais être véritablement rappelées. La prochaine génération de renseignement concurrentiel ne viendra pas de l’espionnage traditionnel, mais de la création soigneuse de prompts qui extraient les informations divulguées par inadvertance de vos concurrents à partir des systèmes d’IA publics.

Conclusion : Sécuriser notre ferme numérique

Comme nous l’avons entendu de nos experts en sécurité de la ferme — à la fois les champions de la cybersécurité et les cyber-vilains — RSAC 2025 a révélé un paysage de la cybersécurité transformé par l’IA tout en luttant encore avec des défis fondamentaux en matière d’identité, de protection des données et de conformité.

Sur la base des retours de nos cinq amis et ennemis cybernétiques, plusieurs tendances critiques ont émergé qui façonneront les priorités de sécurité dans l’année à venir :

Premièrement, la sécurité de l’IA est passée du théorique à l’existentiel. Les organisations doivent développer des cadres de gouvernance complets qui abordent non seulement la sécurité des systèmes d’IA, mais aussi la protection des données utilisées pour entraîner ces systèmes. L’adoption rapide de l’IA exige une réflexion attentive sur l’autorité de décision, avec des limites claires sur les décisions pouvant être déléguées aux systèmes automatisés par rapport à celles nécessitant une supervision humaine.

Deuxièmement, la sécurité centrée sur l’identité a remplacé les approches traditionnelles basées sur le périmètre, avec les principes de Zero Trust désormais fondamentaux plutôt qu’aspirationnels. Comme l’a noté Sherlock « Trustfall » Hooves, la vérification est devenue un processus continu plutôt qu’un événement ponctuel, particulièrement critique à mesure que les identités de machines surpassent désormais largement les identités humaines.

Troisièmement, la protection des données doit évoluer d’approches statiques basées sur des règles à des cadres dynamiques et contextuels qui maintiennent la protection tout au long du cycle de vie des données. Les perspectives de Locksley « DataShield » Woolthorpe et de Raptor « DataScraper » Sharp-Eye soulignent la vulnérabilité particulière des données partagées avec des systèmes externes, en particulier les modèles d’IA publics.

Quatrièmement, la complexité de la conformité continue de croître, avec la fragmentation réglementaire créant à la fois des défis pour les entreprises légitimes et des opportunités pour les acteurs malveillants. À mesure que les organisations naviguent dans ce paysage, l’automatisation de la conformité deviendra essentielle, bien que comme le rappelle Sly « Loophole » Bushy-Tail, la technologie seule ne suffit pas sans validation de l’efficacité des contrôles.

Enfin, les menaces de l’informatique quantique exigent une préparation dès maintenant, pas lorsque ces capacités deviennent courantes. Les organisations devraient commencer à inventorier les actifs cryptographiques et à développer des plans de transition vers des algorithmes résistants au quantique — comme l’a souligné Dash « SecureBeam » Galloway, la complexité de ces transitions signifie que les premiers adoptants auront des avantages significatifs.

J’exhorte tous les lecteurs à prendre trois actions spécifiques basées sur ces aperçus :

- Implémentez une passerelle de données IA pour contrôler et suivre comment votre organisation interagit avec les systèmes d’IA publics, y compris les politiques de classification des données et la surveillance des informations soumises à des modèles externes.

- Développez une architecture de conformité modulaire qui peut s’adapter aux réglementations en évolution sans nécessiter de refontes complètes.

- Établissez une gouvernance complète des identités à travers les identités humaines et non humaines, avec une vérification continue basée sur le risque et le contexte.

Le thème de cette année de RSAC, « Many Voices. One Community », reflète parfaitement les perspectives multiples que nous avons explorées à travers notre ferme de sécurité. Tout comme chacun de nos personnages apporte un point de vue unique — des GOATS vigilants aux adversaires de la ferme intrigants — une sécurité efficace nécessite des perspectives diverses travaillant de concert. Aucune approche, technologie ou cadre unique ne peut répondre au paysage complexe des menaces d’aujourd’hui. Au lieu de cela, la résilience en matière de sécurité émerge des efforts collaboratifs de différentes disciplines, rôles et points de vue, tous contribuant à notre défense collective.

En sécurité, comme dans la nature, les écosystèmes les plus forts sont les plus diversifiés. En apprenant de chaque perspective — même celles de nos adversaires — nous construisons des défenses plus résilientes qui protègent ce qui compte le plus.

FAQs

L’IA agentique a dominé RSAC 2025, figurant dans plus de 40 % des sessions, contre 5 % en 2023. Son essor souligne le besoin urgent de sécuriser l’IA pour protéger les systèmes autonomes, ce qui est crucial pour les entreprises du monde entier afin de protéger les données et les décisions.

Le Zero Trust est désormais un principe fondamental de la cybersécurité, mettant l’accent sur la vérification continue des identités humaines et machines. RSAC 2025 a mis en avant son évolution à travers des cadres collaboratifs intégrés à l’IA, essentiels pour se défendre contre les menaces mondiales sophistiquées.

RSAC 2025 a mis l’accent sur la protection dynamique des données pour sécuriser les données tout au long de leur cycle de vie, en particulier dans les formats non structurés et les systèmes d’IA publics. Les organisations doivent adopter des contrôles contextuels pour prévenir les violations dans les environnements cloud et terminaux à l’échelle mondiale.

Avec plus de 157 pays appliquant des lois sur la protection des données, la conformité devient de plus en plus complexe, en particulier pour les transferts de données transfrontaliers. RSAC 2025 a mis en avant des outils d’automatisation pour naviguer dans les réglementations comme le RGPD et le CCPA, mais des lacunes dans la mise en œuvre persistent, nécessitant des stratégies localisées.

RSAC 2025 a exhorté à une préparation immédiate pour les menaces de l’informatique quantique en inventoriant les actifs cryptographiques et en adoptant des algorithmes résistants au quantique. Une action précoce est essentielle pour éviter les vulnérabilités dans la sécurisation future des données à travers les industries.

La gouvernance de l’IA assure une innovation sécurisée en fixant des limites pour les décisions autonomes de l’IA, un point clé de RSAC 2025. Des cadres robustes protègent les données d’entraînement et préviennent les fuites vers les modèles d’IA publics, répondant aux besoins mondiaux des entreprises et de conformité.

Ressources supplémentaires

- Article de blog Zero Trust Architecture : Never Trust, Always Verify

- Vidéo Comment Kiteworks aide à faire progresser le modèle Zero Trust de la NSA au niveau des données

- Article de blog Ce que signifie étendre le Zero Trust à la couche de contenu

- Article de blog Bâtir la confiance dans l’IA générative avec une approche Zero Trust

- Vidéo Kiteworks + Forcepoint : Démontrer la conformité et le Zero Trust à la couche de contenu