Guide de Kiteworks sur PCI DSS 4.0

Sécuriser les données des détenteurs de carte et simplifier la conformité : Comment les fonctionnalités robustes de Kiteworks s’alignent sur les exigences de la norme PCI DSS v4.0

Introduction

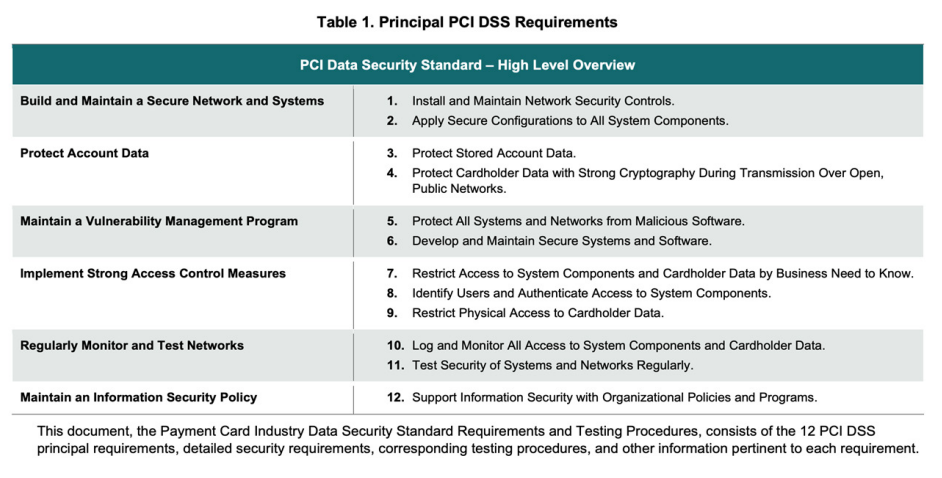

La Norme de Sécurité des Données de l’Industrie des Cartes de Paiement (PCI DSS) est un ensemble complet d’exigences de sécurité conçu pour protéger les informations des cartes de crédit. Développée par les principales compagnies de cartes de crédit, elle s’applique à toutes les entités impliquées dans le traitement des cartes de paiement, y compris les commerçants, les processeurs, les acquéreurs, les émetteurs et les prestataires de services. PCI DSS est structurée autour de six objectifs majeurs, englobant douze exigences principales. Celles-ci couvrent la construction et le maintien de réseaux sécurisés, la protection des données des titulaires de carte, la gestion des vulnérabilités, la mise en œuvre de contrôles d’accès solides, la surveillance et le test des réseaux, et le maintien des politiques de sécurité de l’information. La norme évolue pour répondre aux menaces émergentes et aux changements dans l’industrie.

PCI DSS v4.0 offre une nouvelle approche personnalisée pour répondre aux exigences, fournit une flexibilité accrue pour les méthodes d’authentification et de chiffrement, et souligne la sécurité comme un processus continu. La version 4.0 maintient la compatibilité avec la version 3.2.1 jusqu’au 31 mars 2025, permettant aux organisations de transitionner.

La conformité à PCI DSS est cruciale pour plusieurs raisons. Elle protège les données sensibles des titulaires de carte contre les violations et le vol, prévenant la fraude et le vol d’identité. Le non-respect peut entraîner de lourdes pénalités financières de la part des marques de cartes de paiement et des acquéreurs, allant de milliers à des millions de dollars. Les entités non conformes peuvent également faire face à des frais de transaction accrus, des coûts de remplacement de cartes et des audits forensiques obligatoires. Au-delà des répercussions financières, le non-respect peut causer des dommages réputationnels significatifs. Les violations de données peuvent éroder la confiance des clients, entraînant une perte d’affaires et des dommages à long terme pour la marque. Dans les cas extrêmes, les entités non conformes peuvent perdre leur capacité à traiter les paiements par carte de crédit.

L’application de PCI DSS incombe principalement aux marques de cartes de paiement (comme Visa, Mastercard, American Express, Discover et JCB) et aux banques acquéreuses.

PCI DSS v4.0 offre une nouvelle approche personnalisée pour répondre aux exigences, fournit une flexibilité accrue pour les méthodes d’authentification et de chiffrement, et souligne la sécurité comme un processus continu. La version 4.0 maintient la compatibilité avec la version 3.2.1 jusqu’au 31 mars 2025, permettant aux organisations de transitionner.

La conformité à PCI DSS est cruciale pour plusieurs raisons. Elle protège les données sensibles des titulaires de carte contre les violations et le vol, prévenant la fraude et le vol d’identité. Le non-respect peut entraîner de lourdes pénalités financières de la part des marques de cartes de paiement et des acquéreurs, allant de milliers à des millions de dollars. Les entités non conformes peuvent également faire face à des frais de transaction accrus, des coûts de remplacement de cartes et des audits forensiques obligatoires. Au-delà des répercussions financières, le non-respect peut causer des dommages réputationnels significatifs. Les violations de données peuvent éroder la confiance des clients, entraînant une perte d’affaires et des dommages à long terme pour la marque. Dans les cas extrêmes, les entités non conformes peuvent perdre leur capacité à traiter les paiements par carte de crédit.

L’application de PCI DSS incombe principalement aux marques de cartes de paiement (comme Visa, Mastercard, American Express, Discover et JCB) et aux banques acquéreuses.

Bien que PCI DSS elle-même ne soit pas une loi, certaines juridictions ont intégré ses exigences dans la législation, rendant la conformité obligatoire dans ces régions. Le Conseil des Normes de Sécurité PCI (PCI SSC) gère et fait évoluer le PCI DSS. Il fournit des normes, des outils et des ressources pour aider les organisations à atteindre et à maintenir la conformité, et forme des évaluateurs de sécurité qualifiés et des fournisseurs de scan pour la validation de la conformité.

Maintenir la conformité à PCI DSS est un processus continu nécessitant un effort constant. Les organisations doivent régulièrement évaluer et mettre à jour leurs mesures de sécurité, effectuer des scans de vulnérabilité et des tests de pénétration, réaliser des audits internes et rester informées des mises à jour de la norme et des menaces émergentes. PCI DSS est vital pour protéger les données des cartes de paiement à travers l’industrie. La conformité est essentielle non seulement pour éviter les pénalités et les dommages réputationnels, mais aussi pour assurer la sécurité des informations sensibles des clients. Bien que l’application soit pilotée par les marques de cartes et les banques, la responsabilité ultime de maintenir un environnement sécurisé incombe aux organisations manipulant les données des titulaires de carte.

Ce guide montre comment Kiteworks peut soutenir les organisations mondiales cherchant à être conformes à PCI DSS v4.0. Kiteworks est une plateforme conforme à PCI DSS.

La Plateforme de Partage de Fichiers et de Gouvernance Sécurisée de Kiteworks

La plateforme de FedRAMP Modéré et conforme à FIPS 140-2 de partage de fichiers et de gouvernance de Kiteworks permet aux entités publiques de partager des informations sensibles rapidement et en toute sécurité tout en maintenant une visibilité et un contrôle complets sur leurs activités de partage de fichiers. La plateforme Kiteworks fournit :

Protection des Données Non Structurées

La plateforme de FedRAMP Modéré et conforme à FIPS 140-2 de partage de fichiers et de gouvernance de Kiteworks permet aux entités publiques de partager des informations sensibles rapidement et en toute sécurité tout en maintenant une visibilité et un contrôle complets sur leurs activités de partage de fichiers. La plateforme Kiteworks fournit :

Gouvernance et Conformité

Kiteworks réduit les risques et les coûts de conformité en consolidant des capacités avancées de gouvernance de contenu dans une seule plateforme. Que les employés envoient et reçoivent du contenu par e-mail, partage de fichiers, transfert de fichiers automatisé, API ou formulaires Web, tout est couvert.

Simplicité et Facilité d’Utilisation

Kiteworks permet le partage de fichiers sécurisé et la collaboration entre les entités publiques, les individus et les organisations tierces.

*La plateforme Kiteworks Enterprise est optionnellement proposée avec un chiffrement certifié FIPS 140-2, et a passé les validations rigoureuses du gouvernement américain NIST.

La Plateforme Kiteworks et PCI DSS v4.0

Construire et Maintenir un Réseau et des Systèmes Sécurisés

Exigence 1 : Installer et Maintenir des Contrôles de Sécurité Réseau

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| PCI DSS L’exigence 1 se concentre sur l’installation et le maintien de contrôles de sécurité réseau (NSCs) pour protéger les environnements de données des titulaires de carte (CDEs). Elle souligne des processus bien définis, une configuration appropriée et un entretien continu des NSCs pour une sécurité réseau efficace. L’exigence est divisée en cinq sections. La sous-catégorie 1.1 impose des processus clairs pour l’implémentation et le maintien des NSCs, assurant que toutes les parties comprennent leurs rôles. La sous-catégorie 1.2 couvre la configuration et l’entretien des NSCs, nécessitant des standards définis, la gestion des changements, des revues régulières et des diagrammes de réseau précis. La sous-catégorie 1.3 traite de la restriction de l’accès réseau vers et depuis le CDE, limitant le trafic aux communications nécessaires et contrôlant l’accès au réseau sans fil. La sous-catégorie 1.4 se concentre sur le contrôle des connexions entre les réseaux de confiance et non de confiance, en mettant en œuvre des NSCs, en restreignant le trafic entrant et en employant des mesures anti-spoofing. La sous-catégorie 1.5 aborde les risques provenant des appareils se connectant à la fois aux réseaux non de confiance et au CDE, exigeant des contrôles de sécurité avec des configurations spécifiques et des limitations sur la modificabilité par l’utilisateur. Tout au long, l’exigence met l’accent sur la documentation, les mises à jour régulières et l’assurance que toutes les mesures de sécurité sont comprises par les parties concernées. L’objectif est de créer une infrastructure de sécurité réseau robuste et bien gérée qui protège les données des titulaires de carte contre l’accès non autorisé et les menaces potentielles. | Kiteworks fournit des fonctionnalités complètes qui soutiennent la conformité avec le PCI DSS Exigence 1 et ses cinq sous-catégories. Pour la sous-catégorie 1.1, Kiteworks propose des processus bien définis pour installer et maintenir des contrôles de sécurité réseau, incluant des politiques documentées et des attributions de rôles claires. L’appliance virtuelle durcie de la plateforme, avec ses pare-feu réseau et d’application web (WAFs), répond à la sous-catégorie 1.2 en assurant une configuration et un entretien appropriés des contrôles de sécurité réseau. Ces pare-feu sont automatiquement mis à jour pour adresser de nouvelles menaces sans intervention IT. La sous-catégorie 1.3, qui se concentre sur la restriction de l’accès réseau vers et depuis le CDE, est satisfaite grâce aux robustes contrôles d’accès de Kiteworks, au blocage d’adresses IP et aux fonctionnalités de géorepérage. L’architecture de confiance zéro de la plateforme, avec son positionnement en couches des composants et le sandboxing de bibliothèques open-source, contrôle efficacement les connexions réseau entre les réseaux de confiance et non de confiance, satisfaisant la sous-catégorie 1.4. Pour la sous-catégorie 1.5, qui aborde les risques provenant des appareils se connectant à la fois aux réseaux non de confiance et au CDE, Kiteworks met en œuvre des contrôles de sécurité stricts sur les appareils informatiques. Cela inclut des paramètres de configuration spécifiques, des mesures de sécurité actives et des limitations sur la modificabilité par l’utilisateur. La conception à locataire unique de la plateforme atténue en outre les risques associés aux environnements multi-locataires. La journalisation complète de Kiteworks, les contrôles d’accès basés sur les rôles (RBAC), les politiques de risque basées sur le contenu et le double chiffrement pour les fichiers au repos fournissent des couches supplémentaires de sécurité. Ces fonctionnalités, combinées à diverses méthodes d’authentification et à la capacité de restreindre l’accès en fonction du type de client et de l’emplacement, assurent une posture de sécurité robuste qui s’aligne sur tous les aspects du PCI DSS Exigence 1. |

Exigence 2 : Appliquer des Configurations Sécurisées à Tous les Composants Système

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’exigence 2 se concentre sur l’application de configurations sécurisées à tous les composants système au sein de l’environnement de données des titulaires de carte. La sous-catégorie 2.1 exige des processus bien définis pour l’implémentation de configurations sécurisées, nécessitant des politiques de sécurité documentées et à jour ainsi que des procédures opérationnelles connues de toutes les parties affectées. Elle souligne également des attributions de rôles et responsabilités claires. La sous-catégorie 2.2 aborde la configuration sécurisée et la gestion des composants système. Cela inclut le développement de standards de configuration complets qui s’attaquent aux vulnérabilités connues et s’alignent sur les pratiques de durcissement acceptées par l’industrie. Elle exige une gestion appropriée des comptes par défaut des fournisseurs, l’isolation des fonctions avec des niveaux de sécurité différents, et l’activation uniquement des services et protocoles nécessaires. De plus, elle stipule une configuration sécurisée des paramètres de sécurité système et le chiffrement de l’accès administratif non-console. La sous-catégorie 2.3 cible spécifiquement les environnements sans fil connectés au CDE ou transmettant des données de compte. Elle exige le changement de tous les paramètres par défaut des fournisseurs sans fil lors de l’installation ou la confirmation de leur sécurité. Cette sous-catégorie mandate également la mise à jour des clés de chiffrement sans fil lorsque le personnel ayant connaissance des clés quitte ou lorsque les clés sont potentiellement compromises. Collectivement, ces sous-catégories visent à minimiser la surface d’attaque en assurant que tous les composants système, y compris les environnements sans fil, sont configurés et gérés de manière sécurisée tout au long de l’environnement de données des titulaires de carte. |

Pour la sous-catégorie 2.1, Kiteworks maintient une documentation complète et des attributions de rôles claires pour les politiques de sécurité et les procédures opérationnelles. Cela est évident dans leur environnement hébergé, qui adhère à SOC 2 et à d’autres certifications, assurant des processus bien définis pour des configurations sécurisées. Concernant la sous-catégorie 2.2, Kiteworks excelle dans la configuration sécurisée et la gestion des composants système. La plateforme est construite sur une appliance virtuelle durcie, incluant uniquement les services nécessaires. Elle emploie une architecture de confiance zéro avec un positionnement en couches des composants, limitant le mouvement latéral potentiel par les attaquants. Kiteworks met en œuvre de fortes mesures de chiffrement, incluant le double chiffrement pour les fichiers au repos et le support pour TLS 1.3 pour les données en transit. Kiteworks aborde les préoccupations de sécurité par défaut des fournisseurs en n’utilisant pas de mots de passe par défaut et en permettant aux administrateurs de définir des politiques de mot de passe fortes ou même d’abolir l’utilisation de mots de passe en faveur du SSO ou des certificats clients. La console d’administration alerte les administrateurs sur les paramètres potentiellement risqués, exigeant une validation pour les changements, qui sont ensuite documentés dans les journaux d’audit. Kiteworks est hors de portée pour la sous-catégorie 2.3 en raison de l’absence de réseaux sans fil dans son environnement de service. Les fonctionnalités de reporting de conformité de la plateforme, incluant un journal d’activité consolidé et un cadre de politique de risque, soutiennent davantage l’adhésion à l’Exigence 2. Ces fonctionnalités permettent une surveillance et un reporting complets des activités système, assurant une conformité et une sécurité continues. |

Protéger les Données des Comptes

Exigence 3 : Protéger les Données des Comptes Stockées

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’Exigence 3 se concentre sur la protection des données de compte stockées et comprend six sous-catégories essentielles. La sous-catégorie 3.2 exige de minimiser le stockage des données de compte en mettant en œuvre des politiques de conservation et d’élimination des données. La sous-catégorie 3.3 interdit de stocker des données d’authentification sensibles après autorisation, avec des règles spécifiques pour les données de suivi, les codes de vérification de carte et les PINs. La sous-catégorie 3.4 traite de l’affichage et de la copie des numéros de compte principaux (PANs), exigeant un masquage lors de l’affichage et la mise en place de contrôles techniques pour empêcher la copie non autorisée lors de l’accès à distance. La sous-catégorie 3.5 se concentre sur la sécurisation des PANs stockés, exigeant qu’ils soient rendus illisibles en utilisant des méthodes telles que les hachages unidirectionnels, la troncature ou la cryptographie forte. La sous-catégorie 3.6 souligne la sécurité des clés cryptographiques utilisées pour protéger les données de compte stockées. Elle exige de restreindre l’accès aux clés, de s’assurer que les clés de chiffrement des clés sont au moins aussi fortes que les clés de chiffrement des données, et de stocker les clés de manière sécurisée dans le moins d’emplacements possible. Enfin, la sous-catégorie 3.7 exige des processus de gestion de clés complets couvrant tout le cycle de vie de la clé. Cela inclut la génération, la distribution, le stockage, les changements, la retraite et la destruction des clés. Elle exige également la prévention de la substitution non autorisée des clés et l’acknowledgement formel des responsabilités des gardiens de clés. Dans l’ensemble, l’Exigence 3 vise à garantir que les données de compte stockées restent protégées contre l’accès et l’utilisation non autorisés, en employant une approche multifacette de la sécurité des données. | Kiteworks fournit des fonctionnalités robustes pour soutenir la conformité à l’Exigence PCI DSS 3 et ses sous-catégories. Pour la sous-catégorie 3.2, Kiteworks met en œuvre des politiques de conservation et d’élimination des données, y compris la suppression automatique des fichiers et les contrôles d’expiration. La plateforme permet la suppression sécurisée des données, garantissant que les informations sont définitivement supprimées lorsque cela n’est plus nécessaire. Concernant la sous-catégorie 3.3, bien que Kiteworks ne soit pas une plateforme de transaction PCI, elle peut être utilisée comme plateforme de stockage et de collaboration pour les données téléchargées par les clients. Les clients doivent s’assurer que les données d’authentification sensibles ne sont pas stockées plus longtemps que nécessaire et Kiteworks soutient cela grâce à des journaux d’audit complets, des fonctionnalités de suppression sécurisée, des clés appartenant aux clients, le double chiffrement, et des contrôles d’accès granulaires ; ces outils permettent aux clients de surveiller, gérer et supprimer de manière sécurisée les données selon les besoins. Pour la sous-catégorie 3.4, la plateforme met en œuvre des contrôles d’accès stricts et des autorisations, y compris l’accès basé sur les rôles et les principes de moindre privilège, pour restreindre l’accès aux PANs complets. La sous-catégorie 3.5 est abordée par la méthode de double chiffrement de Kiteworks. Les fichiers sont chiffrés à la fois au niveau du système d’exploitation et de l’application, garantissant que les PANs sont sécurisés où qu’ils soient stockés. Cette approche multicouche offre une protection solide même si un attaquant accède au système d’exploitation. Pour la sous-catégorie 3.6, Kiteworks sécurise les clés cryptographiques en permettant aux clients de posséder et de contrôler leurs propres clés de chiffrement. Cela garantit que même le personnel de Kiteworks ou des acteurs externes ne peuvent pas déchiffrer les données des clients sans autorisation. Pour la sous-catégorie 3.7, la plateforme prend en charge la gestion du cycle de vie des clés en fournissant aux clients les informations et la documentation nécessaires sur leurs clés et responsabilités. Tout au long de ces processus, Kiteworks maintient des journaux d’audit complets, suivant toutes les activités et modifications pertinentes, ce qui soutient les efforts de conformité et offre une transparence dans la manipulation des données. |

Exigence 4 : Protéger les Données des Titulaires de Carte avec un Cryptage Fort lors de la Transmission sur des Réseaux Ouverts et Publics

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’Exigence 4 se concentre sur la protection des données des titulaires de carte lors de la transmission sur des réseaux ouverts et publics en utilisant un cryptage fort. La sous-catégorie 4.2 aborde spécifiquement la protection des numéros de compte principaux (PANs). Elle exige la mise en œuvre d’un cryptage fort et de protocoles de sécurité pour la transmission des PANs, en utilisant uniquement des clés de confiance et des certificats valides, et en ne supportant que des versions sécurisées de protocoles. Les organisations doivent maintenir un inventaire des clés et certificats de confiance et mettre en œuvre les meilleures pratiques de l’industrie pour les réseaux sans fil transmettant des PANs. L’exigence s’étend à la sécurisation des PANs avec un cryptage fort dans les technologies de messagerie pour utilisateurs finaux. Elle aborde également les scénarios où les données des titulaires de carte sont reçues de manière non sollicitée par des canaux non sécurisés, permettant aux organisations de sécuriser le canal ou d’empêcher son utilisation pour les données des titulaires de carte. L’Exigence 4 souligne le rôle crucial d’un cryptage robuste dans la protection des données sensibles des titulaires de carte lors de la transmission à travers différents types de réseaux et canaux de communication. | Kiteworks offre un soutien pour l’Exigence 4, qui se concentre sur la protection des données des titulaires de carte lors de la transmission. La plateforme offre une protection cryptographique forte en prenant en charge TLS 1.3 et 1.2, donnant aux clients la flexibilité d’activer TLS 1.3 uniquement, 1.2 uniquement, ou les deux, selon leurs besoins de sécurité. Toutes les données transmises par Kiteworks sont chiffrées en utilisant TLS 1.2 ou supérieur, garantissant un haut niveau de sécurité pour les informations sensibles en transit. Kiteworks fournit l’infrastructure pour la transmission sécurisée et les responsabilités de gestion des clés incombent au client, permettant un plus grand contrôle et une personnalisation des mesures de sécurité. |

Maintenir un Programme de Gestion des Vulnérabilités

Exigence 5 : Protéger tous les Systèmes et Réseaux contre les Logiciels Malveillants

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’Exigence 5 se concentre sur la protection de tous les systèmes et réseaux contre les logiciels malveillants et exige une protection complète contre les malwares sur tous les systèmes et réseaux, y compris les menaces émergentes telles que les attaques de phishing. Les sous-catégories 5.2-5.4 abordent des aspects spécifiques de cette protection. La sous-catégorie 5.2 exige la prévention, la détection et l’adressage des malwares en déployant des solutions anti-malware sur tous les composants du système, avec des exceptions pour les systèmes à faible risque. Ces solutions doivent détecter, supprimer, bloquer ou contenir tous les types de malwares connus, et des évaluations régulières des systèmes jugés non à risque sont requises. La sous-catégorie 5.3 assure que les mécanismes anti-malware sont actifs, maintenus et surveillés. Cela inclut la mise à jour automatique des solutions, l’exécution de scans périodiques ou en temps réel ou l’analyse comportementale continue, l’adressage des supports électroniques amovibles, la conservation des journaux d’audit et la prévention de la désactivation ou de l’altération non autorisée des mécanismes anti-malware. La sous-catégorie 5.4 introduit une protection anti-phishing, exigeant la mise en œuvre de processus et de mécanismes automatisés pour détecter et protéger contre les attaques de phishing. | Kiteworks offre plusieurs fonctionnalités qui soutiennent la conformité à l’Exigence 5 et ses sous-catégories. Pour la sous-catégorie 5.2, Kiteworks propose un service Anti-virus WithSecure(R) intégré en tant que service complémentaire. Cette solution antivirus scanne les fichiers pour les malwares lors des processus de téléchargement et de téléversement, gérant des fichiers de toute taille, y compris ceux passant par les sources Enterprise Connect ou la Passerelle de Protection des E-mails (EPG). Conformément à la sous-catégorie 5.3, Kiteworks impose le scan antivirus sur tous ses systèmes comme condition de renouvellement du service. La plateforme maintient des journaux détaillés des activités du système, y compris les achèvements et les échecs de scan de virus, améliorant la visibilité des opérations de sécurité. Les administrateurs peuvent configurer le système pour mettre en quarantaine les fichiers infectés ou pour enregistrer et alerter lors de la détection, assurant une surveillance et une maintenance continues. En abordant la sous-catégorie 5.4, Kiteworks prend en charge les protocoles DKIM, SPF et DMARC pour les e-mails des clients. Ces protocoles aident à prévenir le spoofing d’e-mails et d’autres attaques basées sur les e-mails, protégeant les utilisateurs contre les tentatives de phishing. Kiteworks fournit également des rôles d’admin robustes, y compris un rôle d’Administrateur Système qui peut configurer et maintenir tous les aspects du produit, garantissant une gestion adéquate des fonctionnalités de sécurité à travers toutes les sous-catégories. Ensemble, ces fonctionnalités démontrent l’approche complète de Kiteworks pour la prévention, la détection et l’atténuation des malwares, soutenant les organisations dans leurs efforts pour se conformer à l’Exigence 5 et ses sous-catégories. |

Exigence 6 : Développer et Maintenir des Systèmes et Logiciels Sécurisés

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’exigence 6 se concentre sur le développement et le maintien de systèmes et de logiciels sécurisés et souligne l’importance de mesures de sécurité proactives tout au long du cycle de vie du développement logiciel et du processus de maintenance du système. La sous-catégorie 6.2 aborde le développement sécurisé de logiciels sur mesure et personnalisés, exigeant des pratiques standard de l’industrie, une formation régulière pour le personnel de développement et des revues de code approfondies avant la mise en production. Elle requiert également la mise en œuvre de techniques pour prévenir les attaques logicielles courantes. La sous-catégorie 6.3 met l’accent sur l’identification et la gestion des vulnérabilités de sécurité. Cela inclut l’utilisation de sources reconnues par l’industrie pour les informations sur les vulnérabilités, l’attribution de classements de risque, le maintien d’un inventaire des composants logiciels et l’installation rapide de correctifs de sécurité. La sous-catégorie 6.4 se concentre sur la protection des applications web accessibles au public contre les attaques. Elle exige des évaluations régulières de vulnérabilité, la correction des vulnérabilités identifiées et le déploiement de solutions techniques automatisées pour détecter et prévenir les attaques basées sur le web. La sous-catégorie 6.5 traite de la gestion sécurisée des changements pour tous les composants du système. Elle impose des procédures établies pour la mise en œuvre des changements, y compris la documentation de la raison et de l’impact sur la sécurité, l’obtention d’une approbation, les tests et la confirmation des exigences PCI DSS après des changements significatifs. Elle requiert également la séparation des environnements de pré-production et de production et la suppression des données de test avant le déploiement en production. | Kiteworks emploie un cycle de vie de développement logiciel sécurisé complet, incluant une formation régulière pour les développeurs, des pratiques de codage sécurisé et des revues de conception mettant l’accent sur la sécurité, soutenant la sous-catégorie 6.2. L’entreprise utilise les meilleures pratiques comme OWASP et met en œuvre une approche « shift left » pour la sécurité. Abordant la sous-catégorie 6.3, Kiteworks maintient un cycle continu de tests de sécurité, incluant des évaluations de vulnérabilité internes et externes. L’entreprise met régulièrement à jour son logiciel pour adresser les vulnérabilités connues, publie des CVEs et vise à devenir une Autorité de Numérotation CVE. Pour la sous-catégorie 6.4, Kiteworks met en œuvre une appliance virtuelle durcie avec plusieurs couches de protection, incluant un pare-feu d’application web (WAF) intégré qui détecte et bloque les attaques web et REST API. Cela s’aligne avec l’exigence de protection des applications web accessibles au public. Concernant la sous-catégorie 6.5, Kiteworks prend en charge la gestion sécurisée des changements grâce à son système de mise à jour en un clic, qui permet une vérification cryptographique des mises à jour. L’entreprise maintient des environnements de production et de développement séparés, met en œuvre des contrôles d’accès basés sur les rôles (RBAC) et assure la suppression des comptes de test avant le déploiement. Kiteworks emploie une approche complète pour le développement et la maintenance de logiciels sécurisés, incluant une formation régulière, les meilleures pratiques comme OWASP, des tests de sécurité continus, des appliances virtuelles durcies avec plusieurs couches de protection, une gestion sécurisée des changements et des contrôles d’accès stricts, le tout s’alignant avec les exigences PCI DSS pour le développement et le maintien de systèmes et de logiciels sécurisés. |

Mettre en Place des Mesures de Contrôle d’Accès Fortes

Exigence 7 : Restreindre l’Accès aux Composants du Système et aux Données des Porteurs de Carte en Fonction des Besoins Métier

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’exigence 7 se concentre sur la restriction de l’accès aux composants du système et aux données des porteurs de carte en fonction des besoins métier. Elle comprend deux principales sous-catégories : 7.2 et 7.3. Les deux sous-catégories soulignent l’importance des revues régulières, de l’attribution appropriée des accès et du principe du moindre privilège pour maintenir un environnement sécurisé pour les données des porteurs de carte et les composants du système. La sous-catégorie 7.2 exige une définition et une attribution appropriées de l’accès aux composants du système et aux données. Elle nécessite un modèle de contrôle d’accès défini qui accorde l’accès en fonction des besoins métier, des classifications de poste et du principe du moindre privilège. L’accès des utilisateurs, y compris les utilisateurs privilégiés et les comptes tiers, doit être régulièrement revu et approuvé. Les comptes d’application et de système doivent être gérés avec le minimum de privilèges nécessaires et périodiquement revus. La sous-catégorie 7.3 aborde la gestion de l’accès logique à travers des systèmes de contrôle d’accès. Ces systèmes doivent restreindre l’accès en fonction du besoin de savoir de l’utilisateur, couvrir tous les composants du système et appliquer les privilèges attribués. Importamment, le système de contrôle d’accès doit être réglé sur « tout refuser » par défaut, assurant que l’accès n’est accordé que lorsqu’il est explicitement autorisé. |

Pour la sous-catégorie 7.2, Kiteworks met en œuvre un système de contrôle d’accès basé sur les rôles (RBAC) complet. Ce système comprend des rôles prédéfinis tels que Propriétaire, Gestionnaire, Collaborateur, Téléchargeur, Visionneur et Chargeur, chacun avec des permissions spécifiques alignées sur les fonctions de poste et le principe du moindre privilège. Kiteworks est conçu pour attribuer automatiquement aux utilisateurs les permissions les moins élevées nécessaires, nécessitant une action explicite de l’administrateur pour les privilèges élevés. Abordant la sous-catégorie 7.3, Kiteworks emploie un système de contrôle d’accès sophistiqué qui restreint l’accès en fonction du besoin de savoir de l’utilisateur. La plateforme prend en charge diverses méthodes d’authentification, y compris l’authentification multifactorielle (MFA) et la connexion unique (SSO), et met en œuvre une architecture de confiance zéro où chaque service traite les communications d’autres services comme non fiables. Kiteworks prend également en charge le contrôle d’accès basé sur les attributs (ABAC), permettant des politiques de risque dynamiques basées sur les attributs de contenu, les attributs d’utilisateur et les actions spécifiques. De plus, Kiteworks maintient des journaux d’audit complets de toutes les activités liées à l’accès, y compris les changements de permission, la gestion des utilisateurs et les modifications de configuration. Ce système de journalisation prend en charge les revues régulières de l’accès des utilisateurs, une exigence clé des deux sous-catégories. Le principe de la plateforme « refuser par défaut, autoriser par exception » s’aligne parfaitement avec l’exigence PCI DSS pour que les systèmes de contrôle d’accès soient réglés sur « tout refuser » par défaut. |

Exigence 8 : Identifier les Utilisateurs et Authentifier l’Accès aux Composants du Système

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| L’exigence 8 souligne l’importance de pratiques robustes d’identification et d’authentification des utilisateurs pour assurer la responsabilité et protéger contre l’accès non autorisé aux données sensibles et aux systèmes. Cela se concentre sur l’identification des utilisateurs et l’authentification de l’accès aux composants du système. La sous-catégorie 8.2 exige une gestion stricte des ID d’utilisateur et des comptes tout au long de leur cycle de vie, incluant des ID uniques pour tous les utilisateurs, l’utilisation contrôlée de comptes partagés et la révocation rapide de l’accès pour les utilisateurs terminés. La sous-catégorie 8.3 établit des pratiques d’authentification fortes, incluant l’authentification multifactorielle (MFA), les exigences de complexité des mots de passe et le stockage sécurisé des facteurs d’authentification. La sous-catégorie 8.4 requiert la mise en œuvre de MFA pour tout accès administratif non-console à l’environnement de données du porteur de carte (CDE) et pour tout accès réseau à distance. La sous-catégorie 8.5 se concentre sur la configuration des systèmes MFA pour prévenir les abus, en s’assurant qu’ils ne sont pas susceptibles d’attaques de rejeu et ne peuvent pas être contournés sans autorisation appropriée. Enfin, la sous-catégorie 8.6 aborde la gestion des comptes d’application et de système, y compris la limitation de l’utilisation interactive, la protection des mots de passe contre l’incorporation en dur et la mise en œuvre de changements de mot de passe périodiques basés sur une analyse des risques. |

Kiteworks prend en charge l’identification des utilisateurs et l’authentification de l’accès aux composants du système. Pour la sous-catégorie 8.2, Kiteworks fournit une gestion stricte des ID d’utilisateur, incluant des ID uniques pour tous les utilisateurs et l’utilisation contrôlée de comptes partagés. La plateforme prend en charge diverses méthodes d’authentification (sous-catégorie 8.3), y compris l’authentification basée sur les identifiants, basée sur les certificats et l’authentification multifactorielle (MFA), avec des options pour SAML 2.0 SSO, Kerberos SSO et OAuth. Abordant les sous-catégories 8.4 et 8.5, Kiteworks met en œuvre MFA par plusieurs méthodes telles que le protocole RADIUS, les cartes PIV/CAC et les OTP basés sur le temps. La plateforme permet aux administrateurs de configurer et de contrôler les politiques d’authentification, en s’assurant que les systèmes MFA sont correctement mis en œuvre et sécurisés contre les abus. Pour la sous-catégorie 8.6, Kiteworks permet aux administrateurs de définir des politiques de mot de passe fortes, incluant la longueur minimale, les exigences de complexité et l’historique des mots de passe. La plateforme prend également en charge l’expiration des mots de passe et impose des changements de mot de passe lors de la première connexion. Tout au long de ces processus, Kiteworks maintient des journaux d’audit complets de toutes les activités liées à l’accès, y compris les changements de permission et la gestion des utilisateurs. Le contrôle d’accès basé sur les rôles (RBAC) et le contrôle d’accès basé sur les attributs (ABAC) de la plateforme renforcent encore la sécurité en appliquant le principe du moindre privilège. |

Exigence 9 : Restreindre l’accès physique aux données des titulaires de carte

| Exigences de l’approche définie | Solution Kiteworks |

|---|---|

| L’exigence 9 souligne l’importance de mesures de sécurité physique complètes pour protéger les données des titulaires de carte contre l’accès ou le retrait non autorisés. La sous-catégorie 9.2 impose des contrôles d’accès physiques pour gérer l’entrée dans les installations et les systèmes contenant des données de titulaires de carte. Cela inclut des contrôles d’entrée appropriés, la surveillance des zones sensibles et des restrictions sur les prises réseau accessibles au public et les points d’accès sans fil. La sous-catégorie 9.3 traite de l’autorisation et de la gestion de l’accès physique pour le personnel et les visiteurs. Elle exige des procédures pour identifier le personnel, gérer les changements d’accès et révoquer l’accès à la fin de l’emploi. Pour les visiteurs, elle impose une autorisation, un accompagnement et la tenue de registres des visiteurs. La sous-catégorie 9.4 se concentre sur le stockage sécurisé, l’accès, la distribution et la destruction des supports contenant des données de titulaires de carte. Cela inclut la sécurité physique des supports, la classification basée sur la sensibilité des données, le transport sécurisé et les méthodes de destruction appropriées pour les supports papier et électroniques. La sous-catégorie 9.5 traite de la protection des dispositifs de point d’interaction (POI) contre le sabotage et la substitution non autorisée. Elle exige de maintenir une liste des dispositifs POI, des inspections périodiques et la formation du personnel pour reconnaître et signaler les comportements suspects. |

Bien que les contrôles d’accès physiques et les dispositifs POI soient hors de portée, Kiteworks soutient la conformité avec la sous-catégorie 9.4. Kiteworks offre des capacités complètes de journalisation d’audit, traçant toutes les activités des utilisateurs liées à l’accès, à la modification et à la suppression des données. Cela fournit un enregistrement détaillé de toutes les interactions avec les données sensibles, ce qui peut être crucial pour la surveillance de la sécurité et la réponse aux incidents. La suppression sécurisée de la plateforme aide à maintenir la confidentialité et la sécurité des données des utilisateurs, s’alignant sur les exigences du PCI DSS pour une destruction appropriée des données. |

Surveiller et tester régulièrement les réseaux

Exigence 10 : Enregistrer et surveiller tout accès aux composants du système et aux données des titulaires de carte

| Exigences de l’approche définie | Solution Kiteworks |

|---|---|

| L’exigence 10 aide les organisations à maintenir un environnement sécurisé, en prévenant l’accès non autorisé et en assurant la conformité avec les normes du PCI DSS. L’exigence 10 du PCI DSS se concentre sur le besoin critique d’enregistrer et de surveiller tout accès aux composants du système et aux données des titulaires de carte, assurant une posture de sécurité robuste contre les violations de données. Les journaux d’audit, cruciaux pour détecter les anomalies et les activités suspectes, doivent être activés sur tous les composants du système et les environnements de données des titulaires de carte selon la sous-catégorie 10.2. Ces journaux doivent capturer des détails complets des activités des utilisateurs, y compris les actions administratives et les tentatives d’accès. La sous-catégorie 10.3 se concentre sur le maintien de l’intégrité de ces journaux. Ils doivent être protégés contre la destruction et les modifications non autorisées, avec un accès strictement contrôlé. La sous-catégorie 10.4 exige des revues régulières de ces journaux pour identifier et adresser toute anomalie, et la sous-catégorie 10.5 exige qu’un historique de journaux d’au moins 12 mois soit conservé. Selon la sous-catégorie 10.6, une synchronisation temporelle cohérente à travers tous les systèmes est vitale pour assurer une journalisation précise. Enfin, dans la sous-catégorie 10.7, la détection rapide, le signalement et la réponse aux défaillances dans les systèmes de contrôle de sécurité critiques sont essentiels pour prévenir les lacunes de sécurité. | Pour la sous-catégorie 10.2, Kiteworks garantit que les journaux d’audit sont activés et capturent toutes les activités pertinentes, telles que les tentatives d’authentification des utilisateurs, les téléchargements de fichiers, les modifications du système et les actions d’administration, le tout dans un journal d’activité consolidé. Cette journalisation complète répond aux exigences de détection des anomalies et soutient l’analyse médico-légale. Pour la sous-catégorie 10.3, Kiteworks protège les journaux d’audit contre la destruction et les modifications non autorisées, assurant que les journaux sont protégés et uniquement accessibles à ceux ayant un besoin professionnel. Conformément à la sous-catégorie 10.4, ces journaux peuvent être régulièrement examinés pour identifier et traiter rapidement toute activité suspecte. Kiteworks aborde également la sous-catégorie 10.5 en permettant aux organisations de personnaliser les périodes de conservation, assurant que l’historique des journaux d’audit est conservé et accessible pendant au moins 12 mois. En ce qui concerne la sous-catégorie 10.6, Kiteworks s’intègre aux serveurs du Protocole de Temps Réseau (NTP) pour maintenir une synchronisation temporelle cohérente à travers tous les systèmes, cruciale pour une journalisation précise. Enfin, sous la sous-catégorie 10.7, l’intégration en temps réel des journaux avec les outils SIEM permet une détection immédiate, un signalement et une réponse à toute défaillance des systèmes de contrôle de sécurité critiques. |

Exigence 11 : Tester régulièrement la sécurité des systèmes et des réseaux

| Exigences de l’approche définie | Solution Kiteworks |

|---|---|

| L’exigence 11 se concentre sur le test régulier de la sécurité des systèmes et des réseaux pour s’assurer que les contrôles de sécurité restent efficaces contre les menaces évolutives. La sous-catégorie 11.2 mandate l’identification et la surveillance des points d’accès sans fil, en s’assurant que les points d’accès non autorisés sont rapidement traités. Des scans de vulnérabilité internes et externes réguliers sont requis sous la sous-catégorie 11.3, avec un accent sur l’identification, la priorisation et l’adressage des vulnérabilités. De plus, des tests de pénétration externes et internes doivent être réalisés régulièrement pour découvrir et corriger les vulnérabilités et faiblesses de sécurité exploitables, comme spécifié dans la sous-catégorie 11.4. La sous-catégorie 11.5 exige le déploiement de techniques de détection ou de prévention des intrusions, s’assurant que les intrusions réseau et les changements de fichiers inattendus sont détectés et traités rapidement. Enfin, la sous-catégorie 11.6 mandate l’utilisation de mécanismes de détection de changement et de falsification pour alerter le personnel des modifications non autorisées sur les pages de paiement, se prémunissant contre les compromissions potentielles. Collectivement, ces exigences garantissent que la posture de sécurité d’une organisation est continuellement évaluée et renforcée, réduisant le risque de violations de données et maintenant la conformité au PCI DSS. |

Kiteworks aide les organisations à identifier et à traiter régulièrement les vulnérabilités internes et externes grâce à ses fonctionnalités complètes de journalisation et de surveillance soutenant la sous-catégorie 11.3. Ces capacités garantissent que toute faiblesse de sécurité au sein de l’environnement Kiteworks est rapidement identifiée et corrigée, maintenant l’intégrité des données gérées au sein de la plateforme. En soutenant la conformité avec la sous-catégorie 11.5, Kiteworks emploie des techniques avancées de détection et de prévention des intrusions, surveillant tout le trafic réseau aux points critiques du système. Cela inclut la détection des tentatives d’accès non autorisées, la surveillance des changements de fichiers inattendus et l’assurance que le personnel est alerté des compromissions potentielles. De plus, les outils intégrés de surveillance de l’intégrité des fichiers de Kiteworks garantissent que toute modification non autorisée de fichiers critiques est détectée et traitée rapidement. Bien que les sous-catégories 11.2, 11.4 et 11.6 soient hors du champ d’application de Kiteworks en raison de l’orientation et de l’architecture de la plateforme, Kiteworks continue d’apporter de la valeur en sécurisant les données et les activités au sein de son environnement. Cela soutient les efforts de conformité globale au PCI DSS d’une organisation en abordant les exigences de sécurité clés dans son domaine. |

Exigence 12 : Soutenir la politique de sécurité de l’information avec des politiques et programmes organisationnels

| Exigences de l’Approche Définie | Solution Kiteworks |

|---|---|

| PCI DSS L’exigence 12 se concentre sur le soutien de la sécurité de l’information avec des politiques et programmes organisationnels. Elle garantit que les organisations disposent de politiques et procédures à jour et complètes pour maintenir une posture de sécurité forte et gérer efficacement la conformité PCI DSS. La sous-catégorie 12.1 exige une politique de sécurité de l’information complète, connue, actuelle et régulièrement révisée. La sous-catégorie 12.2 nécessite des politiques d’utilisation acceptable définies et mises en œuvre pour les technologies utilisées par les utilisateurs finaux. La sous-catégorie 12.3 se concentre sur l’identification formelle, l’évaluation et la gestion des risques pour l’environnement des données du titulaire de carte. Les sous-catégories 12.4 et 12.5 abordent la gestion de la conformité PCI DSS et la documentation de portée. La sous-catégorie 12.6 souligne l’éducation continue à la sensibilisation à la sécurité pour tout le personnel. La sous-catégorie 12.7 exige un filtrage du personnel pour réduire les risques de menaces internes. Les sous-catégories 12.8 et 12.9 traitent de la gestion des risques associés aux relations avec les prestataires de services tiers et garantissent que ces fournisseurs soutiennent la conformité PCI DSS des clients. Enfin, la sous-catégorie 12.10 exige une réponse immédiate aux incidents de sécurité suspectés et confirmés pouvant affecter l’environnement des données du titulaire de carte. Cela inclut le maintien d’un plan de réponse aux incidents, des tests et mises à jour réguliers, et du personnel désigné pour une réponse aux incidents 24/7. |

La licence de Gouvernance Avancée de la plateforme permet aux administrateurs de conformité de définir et d’appliquer des politiques de risque dynamiques basées sur les actifs de contenu, les attributs des utilisateurs et les actions spécifiques, en alignement avec les sous-catégories 12.3 et 12.5. Kiteworks est conçu selon les meilleures pratiques et normes de l’industrie, telles que le Cadre de Cybersécurité du NIST, soutenant les fonctions Identifier, Protéger, Détecter, Répondre et Récupérer. Cette approche complète aide à maintenir une posture de sécurité forte à travers plusieurs aspects des opérations, comme requis par la sous-catégorie 12.1. Les paramètres de contrôle de la plateforme permettent une gestion granulaire des contrôles d’accès et des mesures de protection des données, mettant en œuvre le principe du moindre privilège. Cela soutient la sous-catégorie 12.4 sur la gestion de la conformité PCI DSS. Kiteworks fournit également des capacités complètes de journalisation d’audit et de gestion de configuration, cruciales pour la planification de la réponse aux incidents comme décrit dans la sous-catégorie 12.10. L’architecture à locataire unique de Kiteworks et les clés de chiffrement appartenant aux clients assurent la confidentialité des données et la sécurité, soutenant les efforts de conformité dans leur ensemble. Les capacités de détection d’intrusion et d’anomalie de la plateforme, ainsi que les révisions régulières des modules cryptographiques et des chiffrements, renforcent davantage les mesures de sécurité. Bien que certains aspects de l’exigence 12 soient hors du champ d’application de Kiteworks (sous-catégories 12.2, 12.6, 12.7, 12.8 et 12.9), les fonctionnalités de la plateforme contribuent à la capacité d’une organisation à maintenir et à faire respecter les politiques de sécurité de l’information en conformité avec les exigences PCI DSS. |

Les informations fournies sur cette page ne constituent pas, et ne sont pas destinées à constituer, des conseils juridiques ; au lieu de cela, toutes les informations, contenus et matériaux disponibles sur cette page sont à des fins d’information générale uniquement. Les informations sur ce site Web peuvent ne pas constituer les informations juridiques ou autres les plus récentes. Des options supplémentaires sont incluses dans ce Guide et sont nécessaires pour soutenir la conformité.