Vijf beste practices voor effectieve beveiliging van de toeleveringsketen

Aanvallen op de toeleveringsketen

zijn niet nieuw. Sterker nog, het National Institute of Standards and Technology (NIST) publiceerde hun eerste rapport over risico’s in de toeleveringsketen al in 2015.

Een van de bekendste supply chain-aanvallen vond kort daarna plaats, in 2017. NotPetya beschadigde software van derden, gebruikte aanvankelijk een achterdeur en verspreidde enkele maanden later ransomware om wereldwijd organisaties ernstige schade toe te brengen.

Helaas lag de focus in de discussie vooral op het ransomware-aspect, waardoor de oorspronkelijke aanval op de toeleveringsketen volledig over het hoofd werd gezien—een achterdeur die gedurende meerdere maanden bij duizenden organisaties werd ingezet.

“Het potentieel voor catastrofale supply chain-aanvallen is duizelingwekkend als je bedenkt dat een doorsnee organisatie zaken doet met honderden, zo niet duizenden, derde partijen.”

SolarStorm, de meest ingrijpende supply chain-aanval tot nu toe, of nauwkeuriger aangeduid met de technische term “Advanced Persistent Threat”, was een mijlpaal omdat het een populair softwareproduct op broncode-niveau saboteerde en de aanvallers in staat stelde om kroonjuwelen te stelen bij meerdere prominente organisaties in de beveiligings-, technologie- en overheidssector. Helaas weten we nog steeds niet precies hoe groot de schade is en hebben de hackers hun sporen zo goed gewist dat we het misschien nooit zeker zullen weten.

Het potentieel voor catastrofale supply chain-aanvallen is duizelingwekkend als je bedenkt dat een doorsnee organisatie zaken doet met honderden, zo niet duizenden, derde partijen. Werk je samen met een extern bedrijf voor salarisverwerking? Je loopt risico. Contract met een digitaal marketingbureau? Wees voorzichtig. Samenwerken met kanaalpartners via een cloudplatform? Let op voor onverwachte en onopgemerkte aanvallen.

De vraag is niet of de cyberdreigingsvectoren van jouw organisatie toenemen. Je weet het antwoord al: “ja”. De echte vraag is: wat doe je eraan?

Vijf essentiële beste practices voor supply chain-beveiliging

Tenzij je een leger van beveiligingsanalisten kunt inhuren, op elke threat-detection service kunt abonneren, elke beveiligingstool op de markt kunt aanschaffen of volledig offline kunt blijven, moet je begrijpen hoe je cyberaanvallen detecteert, je ertegen beschermt en de impact ervan op de juiste manier herstelt.

Hier zijn vijf cybersecurity-principes die elke zakelijke leider moet kennen, en waarover je jouw CISO, CIO of CTO moet bevragen om een aanval op de toeleveringsketen te beperken:

-

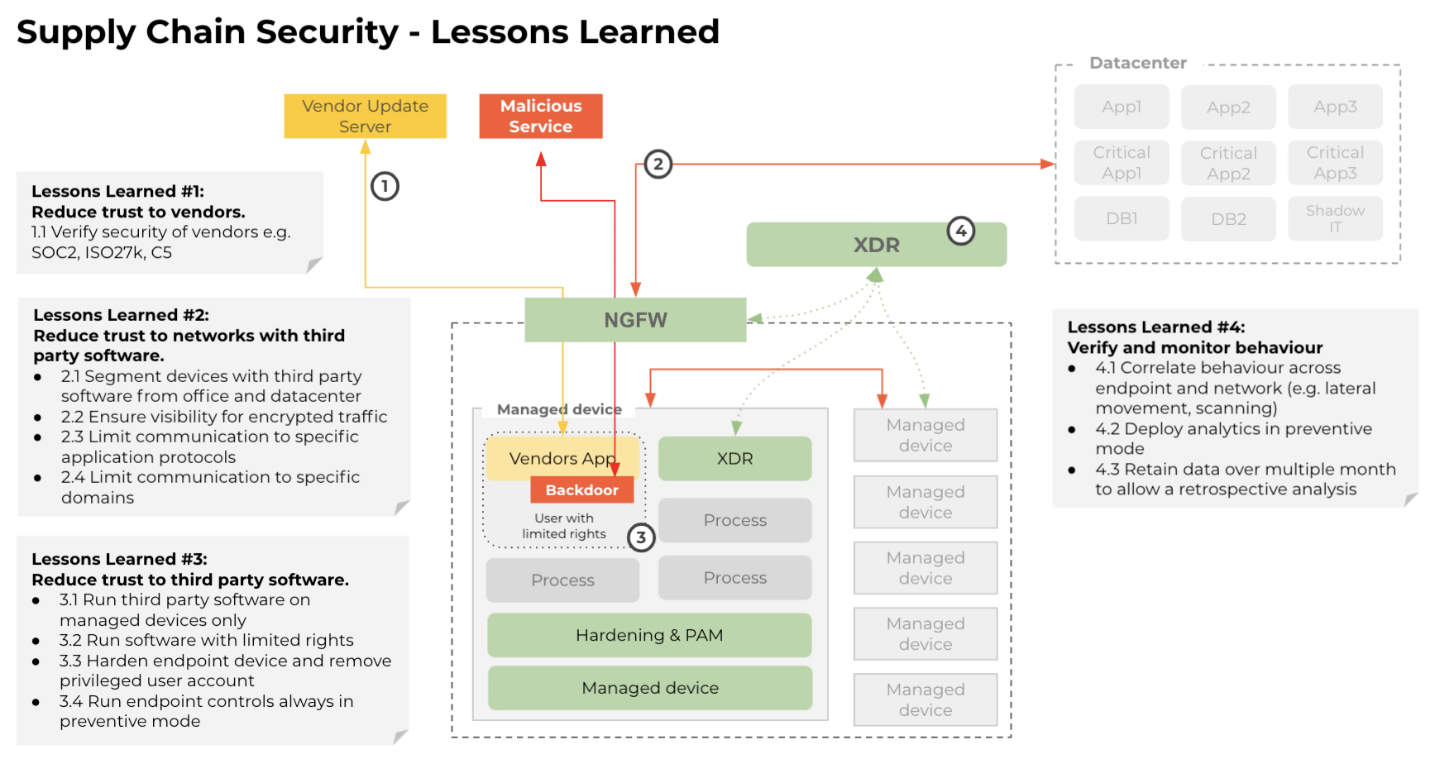

Valideer de cyberhygiëne en praktijken van je leveranciers. Hoewel veel grote organisaties enkele waarborgen hebben om de beveiligingsvolwassenheid van hun leveranciers te controleren, is mijn ervaring met talloze organisaties dat slechts weinigen, zo niet geen, aan alle eisen voldoen als het gaat om het met vertrouwen instaan voor leveranciersbeveiliging. Als jouw organisatie geen specifiek risicobeheerproces voor leveranciers heeft, kun je beginnen met het controleren op certificeringen zoals Common Criteria, CIS, ISO 27000 en SOC 2.

NotPetya en Solarwinds tonen echter aan dat we risicobeheer bij leveranciers breder moeten omarmen dan ooit tevoren. We moeten cyberrisico niet alleen meten bij leveranciers die onze data verwerken of bij uitbesteding, maar bij elke kleine applicatie of IoT-apparaat in het netwerk dat verbinding met de cloud vereist. De vraag is niet of de cyberdreigingsvectoren van jouw organisatie toenemen. Je weet het antwoord al: “ja”. De echte vraag is: wat doe je eraan?

-

Neem je beleid en procedures voor geautomatiseerd patchen grondig onder de loep. Je hoort gebruikers en leidinggevenden zuchten en klagen over bedrijfsverstoringen telkens als ze een beveiligingspatchmelding krijgen. Geautomatiseerd patchbeleid en -procedures zorgen ervoor dat patches tijdig worden toegepast. Toch moet je het geautomatiseerd patchen binnen je organisatie goed bestuderen, want als het niet goed wordt geïmplementeerd en beheerd, krijgen aanvallers gemakkelijker toegang tot je organisatie.

Aan de andere kant biedt het valideren van patches vóór inzet geen garantie op bescherming, gezien de hoeveelheid werk die daarvoor nodig is. Je moet er daarom van uitgaan dat geautomatiseerd patchen niet alleen doorgaat, maar waarschijnlijk zal toenemen. Zorg dat je CISO extra stappen onderneemt om de integriteit van geautomatiseerd patchen te waarborgen.

De vraag is niet of de cyberdreigingsvectoren van jouw organisatie toenemen. Je weet het antwoord al: “ja”. De echte vraag is: wat doe je eraan?”

-

Omarm Zero Trust. De tijd van makkelijke toegang tot privileges en lakse handhaving van toegangsbeleid moet voorbij zijn. Zero Trust—zoals de naam al zegt—is de grote visie en zou de basis moeten vormen van de cybersecurity van jouw organisatie. Begin met het verminderen van het aantal bevoorrechte gebruikers en de toegang tot applicaties, diensten en data, vooral als het gaat om software van derden die steeds vaker in de organisatie voorkomt.

Voor beter situationeel bewustzijn stel je jezelf een simpele vraag: Op hoeveel assets of applicaties kan een cloud-verbonden software van derden binnen ons netwerk toegang krijgen zodra deze is gecompromitteerd? Het antwoord bepaalt of jouw technische cybersecurityprogramma’s zoals privileged access management, segmentatie en hardening controls de juiste prioriteit krijgen ten opzichte van het daadwerkelijke risico.

-

Beheer beveiliging op het endpoint. “Shadow IT” maakt organisaties extra kwetsbaar voor supply chain-aanvallen. Slimme, vindingrijke eindgebruikers omzeilen IT-goedkeuring (en IT-beveiligingsmaatregelen) al jaren om hun eigen systemen en applicaties te implementeren. Het risico van Shadow IT neemt sterk toe naarmate jongere gebruikers (meer technisch vaardig en minder geduldig met IT-achterstanden) toetreden tot de organisatie.

Niet-goedgekeurde apparaten en applicaties kunnen kwaadaardig zijn of eenvoudig worden gecompromitteerd, en vormen zo een tijdbom voor niet alleen de gebruiker en het apparaat, maar voor de hele organisatie. Endpointbeveiliging is historisch gezien de meest effectieve verdedigingslinie tegen cyberaanvallen gericht op Shadow IT-gebruik. Organisaties moeten daarom endpointbeveiliging afdwingen voor alle apparaten die met het netwerk worden verbonden en door eindgebruikers worden beheerd, zonder uitzonderingen.

“Op hoeveel assets of applicaties kan een cloud-verbonden software van derden binnen ons netwerk toegang krijgen zodra deze is gecompromitteerd?”

-

Maak gebruik van digitale forensische analyse. Traditionele incident response-tactieken zijn niet langer voldoende nu gerichte aanvallen steeds complexer en frequenter worden. Een gerichte aanvaller in je omgeving kan je bedrijf enorm schaden door spionage of sabotage als je deze niet direct verwijdert. Deze geavanceerde aanvallers laten vaak achterdeuren achter, die ze herhaaldelijk gebruiken over een langere periode.

Toch voeren de meeste organisaties geen digitale forensische analyse uit op getroffen omgevingen om verborgen achterdeuren op te sporen. SolarWinds was duidelijk een wake-up call om het bewustzijn van dit risico te vergroten. Als je te maken krijgt met een gerichte aanval, is digitale forensische analyse een absolute must.

Hoewel deze beste practices gericht zijn op cybersecurity, is cybersecurity te belangrijk en omvangrijk om het eigenaarschap bij één persoon te leggen—of dat nu je chief information security officer (CISO) is of een andere verantwoordelijke technology executive die jouw organisatie, data en mensen tegen hackers moet beschermen.

“De enige veilige aanname die je kunt doen over supply chain-cybersecurity is dat jouw organisatie risico loopt, en dat je er nu iets aan moet doen—niet pas nadat er een datalek is geweest.”

Om een organisatie veilig en veerkrachtig te houden, is cybersecurity uiteindelijk de verantwoordelijkheid van de hele directie en de raad van bestuur. Een CEO negeert geen financiële, technische, marketing- of juridische kwesties omdat hij of zij functionele leidinggevenden heeft voor die gebieden. Hetzelfde geldt voor cybersecurity.

De enige veilige aanname die je kunt doen over supply chain-cybersecurity is dat jouw organisatie risico loopt, en dat je er nu iets aan moet doen—niet pas nadat er een datalek is geweest.

Veelgestelde vragen

Naleving van regelgeving verwijst naar het voldoen aan wetten, regels, richtlijnen en specificaties die relevant zijn voor de bedrijfsprocessen van een organisatie. Naleving is cruciaal voor het behouden van de reputatie van het bedrijf, het voorkomen van juridische sancties en het waarborgen van de veiligheid en beveiliging van de bedrijfsvoering.

Naleving van regelgeving heeft op diverse sectoren verschillende effecten, afhankelijk van de specifieke regels die voor elke sector gelden. Zo moeten zorgorganisaties voldoen aan regelgeving zoals HIPAA die patiëntgegevens beschermt, terwijl de financiële sector moet voldoen aan regels zoals PCI DSS die financiële crises moeten voorkomen. Defensie-aannemers moeten voldoen aan CMMC. Niet-naleving kan leiden tot zware sancties, waaronder boetes en reputatieschade.

Veelvoorkomende uitdagingen zijn het bijhouden van veranderende regelgeving, het beheren en beveiligen van data, het trainen van medewerkers op nalevingsvereiste en het toewijzen van voldoende middelen voor compliance-activiteiten. Daarnaast kunnen internationale organisaties te maken krijgen met de extra complexiteit van naleving in meerdere rechtsbevoegdheden.

Organisaties kunnen aantonen dat ze voldoen aan regelgeving door bijvoorbeeld uitgebreide documentatie van hun compliance-activiteiten bij te houden, regelmatige audits uit te voeren en opleidingsregistraties te tonen. Daarnaast kunnen sommige regels vereisen dat organisaties periodiek rapportages indienen of externe audits ondergaan om hun naleving aan te tonen.

Encryptie van data speelt een cruciale rol bij naleving van regelgeving omdat het helpt gevoelige data te beschermen tegen ongeautoriseerde toegang. Veel regels vereisen dat organisaties passende beveiligingsmaatregelen, waaronder encryptie, implementeren om data te beschermen. Door data te versleutelen, kunnen organisaties de vertrouwelijkheid en integriteit ervan waarborgen en zo bijdragen aan compliance.