FedRAMP-naleving & certificering | Waarom het belangrijk is

FedRAMP-naleving is van groot belang als je clouddiensten wilt leveren aan een overheidsinstantie, maar hoe begin je aan dit traject?

Waar staat FedRAMP voor? FedRAMP staat voor het Federal Risk and Authorization Management Program, dat wordt beheerd door het Office of Management and Budget (OMB) en de Joint Authorization Board (JAB), en het autoriseert clouddiensten die de federale overheid kan gebruiken.

Wat is FedRAMP en wie moet zich eraan houden?

Het Federal Risk and Authorization Management Program (FedRAMP) is een uniek nalevingskader dat zich richt op managed service- en cloudproviders die samenwerken met federale agentschappen.

In tegenstelling tot andere kaders, zoals Cybersecurity Maturity Model Certification (gericht op defensie-aannemers die werken met instanties onder het Amerikaanse ministerie van Defensie), is FedRAMP specifiek van toepassing op iedereen die cloudgebaseerde producten levert aan overheidsinstanties.

Wat is FedRAMP?

FedRAMP werd in 2011 opgezet door het Office of Management and Budget om cloudbeveiliging te richten op “kosteneffectieve, risicogebaseerde” benaderingen van cyberbeveiliging. Volgens het OMB valt elk cloudsysteem dat federale data verzendt of opslaat onder hun rechtsbevoegdheid.

Om de nalevingsstandaard te beheren en organisaties hun Authorization to Operate (ATO) te verstrekken, wordt de naleving beheerd door verschillende instanties binnen de uitvoerende macht. Deze instanties zijn onder meer:

- The Office of Management and Budget: Het bestuursorgaan van het FedRAMP-programma.

- The Joint Authorization Board: Het orgaan dat verantwoordelijk is voor governance en besluitvorming, bestaande uit Chief Information Officers van diverse andere instanties:

- Department of Homeland Security

- General Services Administration

- The Department of Defense

- The FedRAMP Program Management Office (PMO): Een kantoor binnen de General Services Administration dat verantwoordelijk is voor het dagelijkse beheer van het nalevingskader.

- The National Institute of Standards and Technology (NIST): Verantwoordelijk voor het ontwikkelen van de standaarden die voor naleving worden gebruikt.

- Department of Homeland Security: Naast advisering en governance verzorgt DHS het beheer van de strategieën voor continue monitoring.

Onder deze bestuursorganen worden regels goedgekeurd, verfijnd, herzien en geïmplementeerd. FedRAMP baseert zijn technische en fysieke vereisten op enkele primaire documenten:

- NIST Special Publication 800-53: NIST SP 800-53 definieert beveiligingsmaatregelen die organisaties kunnen implementeren om hun systemen beter te beveiligen, met name in lijn met de Federal Information Security Management Act (FISMA). Voor organisaties die naleving nastreven, definieert NIST 800-53 oplopende niveaus van beveiligingsmaatregelen op basis van de gevoeligheid van de informatie. FedRAMP gebruikt NIST 800-53 om controles en beste practices te definiëren waaraan organisaties moeten voldoen voor naleving.

- NIST Special Publication 800-37: Dit document introduceerde het Risk Management Framework (RMF), een unieke set regels die direct van toepassing zijn op hoe organisaties risicobeoordeling en -beheer implementeren. Afhankelijk van het impactniveau vereist FedRAMP bepaalde typen risicobeheer en naleving van aspecten van het RMF.

- Federal Information Processing Standards (FIPS) 140-2: FIPS 140-2 definieert vereisten voor federale agentschappen en aannemers bij het implementeren van cryptografische modules en het versleutelen van data.

- FIPS 199: Dit document definieert de beveiligingsimpactniveaus die FedRAMP gebruikt om beveiliging, privacy en risicobeheervereisten te bepalen.

Om een ATO-status te verkrijgen, moeten cloudproviders een grondig auditproces ondergaan. Een van de belangrijkste aspecten van audits is de deelname van Third Party Assessor Organizations (3PAO’s).

Volgens federale regelgeving moeten alle cloudproviders die audits ondergaan dit doen via een onpartijdige en geautoriseerde externe beoordelaar. Een beveiligingsbedrijf dat gecertificeerd is in audits, een 3PAO, vervult die rol onder toezicht van de PMO en JAB. Een organisatie die ATO op welk niveau dan ook wil behalen, kan dat alleen bereiken na een volledige audit door een 3PAO, die een verklaring afgeeft over de naleving van de regelgeving.

Waarom is FedRAMP-naleving belangrijk?

FedRAMP-naleving is belangrijk omdat het een gestandaardiseerde aanpak biedt voor beveiligingsbeoordeling, autorisatie en continue monitoring van cloudproducten en -diensten die door de federale overheid worden gebruikt. Het zorgt ervoor dat elke cloudoplossing die door een overheidsinstantie wordt geïmplementeerd, voldoet aan de strenge beveiligingsvereisten van de overheid, wat leidt tot meer veiligheid en efficiëntere onboarding van cloudoplossingen. Daarnaast zorgt FedRAMP-certificering ervoor dat instanties eenvoudig meerdere cloudoplossingen kunnen identificeren en vergelijken om de beste optie voor hun behoeften te vinden.

Natuurlijk profiteren organisaties van veel voordelen door FedRAMP-compliant te worden.

- Verbeterde beveiliging: FedRAMP-naleving vereist dat organisaties een gestandaardiseerd beveiligingsprogramma implementeren voor alle cloudgebaseerde diensten, waardoor organisaties bedreigingen kunnen voorkomen en beter kunnen reageren.

- Risicobeheer: FedRAMP-conforme processen en procedures geven organisaties de mogelijkheid om proactief risico’s te identificeren, te beoordelen en te beheren die samenhangen met het gebruik van cloudgebaseerde diensten.

- Kostenbesparende structuur: Door FedRAMP-compliant te worden, is het niet langer nodig om voor elke cloudprovider meerdere beveiligingsbeoordelingen uit te voeren, waardoor de administratieve kosten van cloudgebaseerde diensten dalen.

- Efficiëntie: FedRAMP-naleving vermindert de tijd en moeite die nodig zijn om cloudgebaseerde diensten op te zetten en te onderhouden, waardoor het eenvoudiger wordt om de concurrentie voor te blijven.

- Federale verplichting: Voor organisaties die cloudgebaseerde diensten leveren aan de Amerikaanse federale overheid is FedRAMP-naleving verplicht, wat leidt tot een hoger vertrouwen en bredere acceptatie.

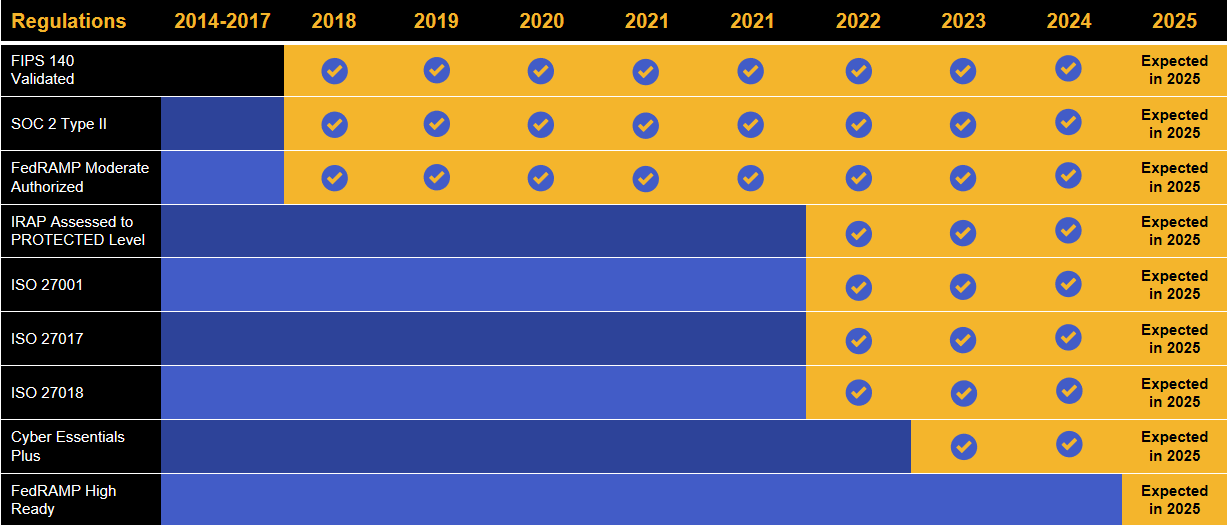

Kiteworks heeft een lange lijst van nalevings- en certificeringsprestaties.

Welke typen bedrijven moeten FedRAMP-compliant zijn?

Bedrijven die federale overheids- of missie-kritische data of systemen opslaan, verwerken of verzenden, moeten FedRAMP-compliant zijn. Dit omvat cloudserviceproviders, Software-as-a-Service (SaaS)-providers, Infrastructure-as-a-Service (IaaS)-providers en Platform-as-a-Service (PaaS)-providers. Bedrijven die diensten leveren zoals hosting, softwareontwikkeling, e-mail en bestandsoverdracht, beheer van mobiele applicaties, beveiliging en naleving, virtuele privénetwerken (VPN’s) of andere IT-diensten die kunnen interageren met federale overheidsdata, moeten ook voldoen. Daarnaast moet elk bedrijf dat samenwerkt met leveranciers of aannemers die gecontroleerde, niet-geclassificeerde informatie (CUI) of andere federale overheidsdata opslaan of verwerken, ook voldoen aan de FedRAMP-vereisten.

FedRAMP is echter niet alleen voor overheidsaannemers. Door FedRAMP-autorisatie te verkrijgen, kan elk bedrijf in de private sector aan klanten, partners en andere belanghebbenden aantonen dat hun cloudoplossingen veilig zijn en voldoen aan federale regelgeving. Dit kan bedrijven in de private sector helpen om het vertrouwen van klanten te vergroten, juridisch risico te verkleinen en hun competitieve positie te verbeteren. Uiteraard is een FedRAMP-geautoriseerde oplossing ook een uitstekende manier voor bedrijven in de private sector om toegang te krijgen tot meer lucratieve contracten bij federale, staats- en lokale overheidsinstanties.

Wat zijn de categorieën van FedRAMP-naleving?

Het FedRAMP-nalevingsproces omvat drie categorieën van naleving: beveiliging, operaties en documentatie.

- Beveiligingsnaleving: omvat authenticatie en autorisatie, toegangscontrole, encryptie en reactie op incidenten.

- Operationele naleving: omvat systeembeschikbaarheid en prestaties, softwarepatching, monitoring en back-ups.

- Documentatienaleving: omvat systeem- en servicedocumentatie, dataflowdiagrammen en autorisatiepakketten.

FedRAMP ATO, impactniveaus en audits

FedRAMP-autorisatie is onderverdeeld in drie impactniveaus, en 3PAO’s beoordelen cloudproviders op basis van de vereisten van deze niveaus.

De impactniveaus van FedRAMP zijn vastgelegd in FIPS 199 en omvatten het volgende:

- Lage impact: Op dit niveau verwerken de IT-systemen van een cloudprovider informatie die, hoewel openbaar beschikbaar via de Freedom of Information Act (FIA), nog steeds als gevoelig en belangrijk wordt beschouwd voor het functioneren van een bepaalde instantie. Het verlies, de diefstal of beschadiging van deze informatie kan de werking van de instantie en haar burgers negatief beïnvloeden.

- Gemiddelde impact: De systemen van een cloudprovider verwerken data die ernstige gevolgen hebben voor de instantie of haar burgers. Dit kan operationele schade aan de activa van de instantie omvatten, financiële verliezen voor de instantie of schade aan individuen (waaronder schade aan financiën, privacy of beveiliging).

- Hoge impact: Op dit niveau kan, als data die door de provider wordt beheerd wordt gestolen, verloren gaat of beschadigd raakt, het resultaat catastrofale gevolgen hebben voor instanties en hun burgers. Nadelige effecten kunnen bestaan uit het financiële faillissement van de instantie en haar burgers, volledig verlies van privacy van kritisch gevoelige data (zoals medische dossiers of persoonlijk identificeerbare informatie), of zelfs de mogelijkheid van fysieke schade.

Tot slot zijn er enkele standaarddocumenten die de meeste organisaties die ATO nastreven tijdens hun auditproces moeten aanleveren. Deze omvatten onder andere:

- Het System Security Plan (SSP): Terwijl de overheidsinstantie vereisten en controles vaststelt, moet de cloudserviceprovider het proces starten door hun SSP aan te leveren. Dit rapport beschrijft de bestaande infrastructuur van de provider en de controles en maatregelen die zij moeten implementeren om hun gewenste ATO te behalen.

- De Control Implementation Summary (CIS): De provider documenteert en beschrijft de beveiligingsverantwoordelijkheden die zij voor de instantie op zich nemen, waarbij de instantie de samenvatting controleert op juistheid.

- Het Security Assessment Plan (SAP): De SAP is gebaseerd op de SSP. De cloudprovider en de 3PAO stellen samen de SAP op, waarin alle procedures, methodologieën en tests worden beschreven die als onderdeel van de audit worden gebruikt.

- Het Security Assessment Report (SAR): De SAR rapporteert over de resultaten van de audits. Exclusief opgesteld door de 3PAO, beschrijft de SAR wat is getest, wat niet, welke controles aan de nalevingsvereisten voldeden en welke niet. De SAR doet ook suggesties voor eventuele herstelmaatregelen.

- Het Plan of Action and Milestones (POA&M): Dit rapport, opgesteld door de cloudprovider, beschrijft eventuele herstelmaatregelen en tijdlijnen die nodig zijn om niet-conforme systemen te corrigeren. Volgens de nalevingsregels kan, als de 3PAO vaststelt dat een organisatie klaar is voor haar ATO met relatief eenvoudige herstelmaatregelen, de POA&M dienen als een soort bindende overeenkomst dat de provider deze stappen binnen een redelijke termijn zal uitvoeren.

Wat zijn de routes naar FedRAMP-autorisatie?

Dit artikel richtte zich op algemene benaderingen van autorisatie, maar het is belangrijk op te merken dat deze benaderingen onder te verdelen zijn in twee hoofdtrajecten richting ATO. Het traject dat een organisatie kiest, kan grote invloed hebben op het verloop van hun nalevingsaudits.

De twee trajecten die een organisatie kan volgen richting autorisatie zijn als volgt:

- Agency Authorization: In de meeste gevallen reageert een cloudprovider op een Request for Proposal van een overheidsinstantie of werkt daar anderszins mee samen. De instantie fungeert vervolgens als sponsor en ondersteunt de provider tijdens het autorisatieproces. Als onderdeel van dit traject bepaalt de instantie de vereisten voor hun autorisatie.

Omdat de instantie de details van naleving en beveiliging bepaalt, heeft de instantie meer vrijheid om te bepalen of ongebruikelijke infrastructuur voldoet aan hun vereisten onder FedRAMP. Bovendien hebben instanties vaak aanvullende vereisten voor cloudproviders bovenop de basisimpactniveaus.

Tot slot is de provider niet geautoriseerd om met andere instanties samen te werken. Het leveren van een cloudproduct aan een andere instantie vereist een nieuwe audit- en autorisatieprocedure met die organisatie.

- JAB Authorization: Omgekeerd kan een organisatie een Provisional ATO (P-ATO) verkrijgen onder de rechtsbevoegdheid van de JAB. JAB en de PMO keuren audits en autorisaties rechtstreeks goed.

Het voordeel van een P-ATO is dat deze meer algemeen is. Hoewel de JAB geen verantwoordelijkheid neemt voor instantie-specifieke beveiligingsbehoeften, kunnen instanties een P-ATO-pakket gebruiken om een provider te overwegen voor specifieke autorisatie. De cloudprovider met een P-ATO is doorgaans klaar om met meer instanties samen te werken.

Het proces duurt echter iets langer. Eerst moet de provider die een P-ATO wil verkrijgen zich aanmelden via het FedRAMP Connect-programma. Na goedkeuring moet de provider ook een Readiness Assessment Report aanleveren, opgesteld door een 3PAO, dat bevestigt dat de provider in staat is de audit te voltooien.

In beide gevallen draaien beste practices doorgaans om grondigheid en volledigheid:

- Werk samen met een deskundige 3PAO: Deze organisaties zijn opgenomen in de FedRAMP Marketplace, en een ervaren en deskundige 3PAO kan veel bijdragen aan een effectieve auditvoorbereiding en rapportage.

- Bereid je voor op continue monitoring: De laatste stap in nalevingsaudits is continue monitoring en jaarlijkse audits. Zodra naleving is geïmplementeerd, is het aan de provider om deze standaarden te handhaven, zelfs als bedreigingen en beste practices veranderen.

- Begrijp sjablonen en documentatie: De PMO biedt een set sjablonen die providers en 3PAO’s gebruiken om gestandaardiseerde rapporten te leveren. Download deze rapporten en begrijp hoe ze worden gebruikt als onderdeel van het auditproces.

Hoe lang duurt het om FedRAMP-autorisatie te behalen?

De tijd die nodig is om FedRAMP-autorisatie te behalen, hangt af van diverse factoren, zoals de complexiteit van de cloudbeveiligingsmaatregelen die de organisatie heeft geïmplementeerd, de omvang van de werklast van de organisatie en de betrokkenheid van de organisatie bij het FedRAMP Program Management Office (PMO) tijdens het autorisatieproces. Organisaties die al robuuste cloudbeveiligingsmaatregelen hebben, kunnen verwachten dat het autorisatieproces 6-12 maanden duurt. Organisaties die nieuw zijn met cloudbeveiliging of waarvan de cloudbeveiligingsmaatregelen complexer zijn, hebben mogelijk meer tijd nodig, afhankelijk van de stappen die zij moeten nemen om aan de FedRAMP-beveiligingsvereisten te voldoen. Het wordt sterk aanbevolen om tijdens dit proces samen te werken met het FedRAMP PMO, omdat hun expertise en ervaring het autorisatieproces kunnen versnellen.

Welke tools maken het makkelijker om je FedRAMP-naleving te beheren?

Met de toenemende complexiteit van FedRAMP-vereisten zijn er diverse tools beschikbaar om het beheer van FedRAMP-naleving eenvoudiger te maken. Deze omvatten:

- FedRAMP-software: Er zijn tegenwoordig diverse FedRAMP-specifieke tools beschikbaar die het nalevingsproces kunnen automatiseren en stroomlijnen. Deze tools bieden vaak ondersteuning voor automatisering van risicobeoordeling, het opstellen van documentatie, beleidsbeheer, training en kennisbeheer, en voortdurende monitoring en rapportage.

- FedRAMP Compliance Dashboard: Veel cloudserviceproviders bieden een gecentraliseerd dashboard om nalevingsinspanningen over meerdere projecten te monitoren en beheren. Deze dashboards bieden meestal met één klik toegang tot nalevingsgerelateerde informatie en activiteiten, waardoor het eenvoudiger wordt om nalevingsinspanningen te organiseren, te volgen en te beheren in de tijd.

- FedRAMP-checklists: Er zijn diverse checklists beschikbaar voor cloudserviceproviders om ervoor te zorgen dat alle noodzakelijke stappen richting FedRAMP-naleving worden genomen. Deze checklists bieden een duidelijk en beknopt overzicht van het proces, helpen bij het bijhouden van de voortgang en zorgen ervoor dat alle stappen richting naleving zijn gezet.

- Externe beoordelaars: Externe beoordelaars worden vaak ingezet om nalevingsactiviteiten te beoordelen en te bepalen of de cloudprovider aan alle beveiligingsmaatregelen voldoet. Deze beoordelaars kunnen van onschatbare waarde zijn bij het identificeren van gaten, het suggereren van corrigerende acties en het geven van advies over beste practices.

- Training en informatie: Als onderdeel van elke nalevingsinspanning is het belangrijk om voortdurend training en informatie aan al het personeel te bieden. Dit stelt teams in staat om op de hoogte te blijven van de laatste vereisten en biedt een leidraad om compliant te blijven bij veranderingen en updates.

Wat is de FedRAMP Marketplace?

Instanties moeten kunnen verifiëren dat providers geautoriseerd zijn, en het is essentieel dat providers die audits ondergaan 3PAO’s kunnen vinden die gecertificeerd zijn volgens de regelgeving. De FedRAMP Marketplace lost dit probleem op door een doorzoekbare database te bieden van providers die hun ATO hebben behaald, 3PAO’s die gecertificeerd zijn om audits uit te voeren, en specifieke platforms en producten die naleving kunnen ondersteunen of mogelijk maken.

Geïnteresseerden in deze onderwerpen kunnen via de doorzoekbare FedRAMP Marketplace-website compliant producten, cloudproviders en externe beoordelaars vinden.

Gebruik FedRAMP-conforme cloudplatforms om je klantenbestand uit te breiden

Hoewel federale regelgeving streng is, is dat niet voor niets—het is bedoeld om kritieke informatie te beschermen tegen aanvallen. Voor organisaties die bereid zijn de grondigheid van een ATO- of P-ATO-audit te ondergaan, zullen zij zichzelf vrijwel altijd beter beveiligen en beter in staat zijn producten en diensten aan belangrijke overheidsinstanties te leveren.

Lezers kunnen meer te weten komen over de FedRAMP private cloud en waarom organisaties FedRAMP-geautoriseerde cloudserviceproviders zouden moeten gebruiken om gevoelige content te beschermen die hun organisatie binnenkomt, verlaat of intern wordt verplaatst.