Blijf Consistent Met 13 Gebieden van het Beveiligingsbeleid

Voldoen aan CJIS kan een uitdaging zijn vanwege de strikte beveiligingsvereisten voor het beschermen van gevoelige informatie over strafrecht, wat robuuste toegangscontroles, encryptie, auditing en maatregelen voor reactie op incidenten vereist in alle systemen en communicatie.

Incident-Response Tools voor Snelle Reactie op Potentiële Datalekken

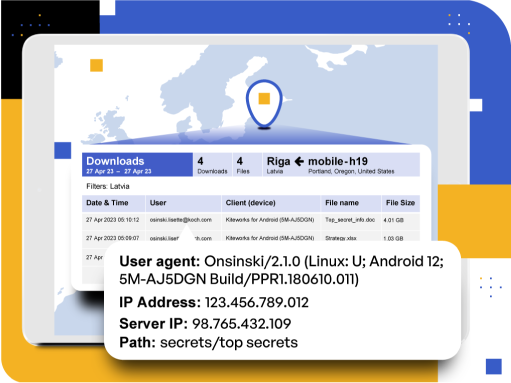

Voldoen aan de CJIS-vereisten voor reactie op incidenten kan lastig zijn, omdat organisaties snel potentiële datalekken moeten detecteren, rapporteren en onderzoeken. Het CJIS-beveiligingsbeleid vereist tijdige melding van incidenten en het bewaren van bewijsmateriaal voor analyse, indamming en herstel. Organisaties moeten robuuste mechanismen hebben om ongeautoriseerde toegangspogingen en mogelijke data-exfiltratie te identificeren en erop te reageren.

Detecteer Datalekken en Ongeautoriseerde Toegang Met Sterke Auditing en Verantwoording

Het CJIS-beveiligingsbeleid vereist uitgebreide logging en monitoring van gevoelige informatie om potentiële datalekken en ongeautoriseerde toegang te detecteren. Organisaties moeten granulaire toegangscontroles en machtigingen implementeren om risico’s te verminderen.

Verifieer Machtigingen Met Strikte Toegangscontrole

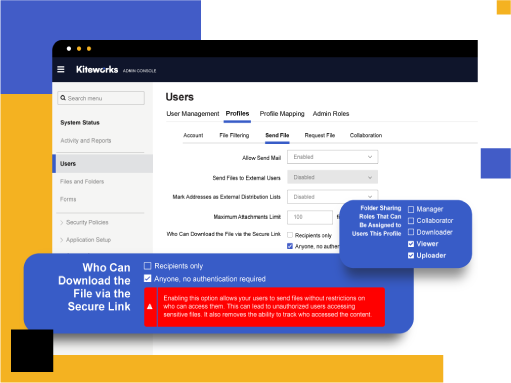

Het implementeren en beheren van granulaire toegangscontroles om gevoelige informatie over strafrecht te beveiligen vereist strikte controle over wie toegang heeft tot gevoelige data, zodat alleen geautoriseerde personen de juiste machtigingen hebben. Organisaties moeten zorgen voor veilige opslag, rolgebaseerde beleidsregels en effectieve monitoringmechanismen om gevoelige informatie te beschermen tegen ongeautoriseerde toegang en potentiële datalekken.

Verifieer Identiteiten via Identificatie en Authenticatie

Het waarborgen van sterke identificatie- en authenticatiemechanismen om aan de CJIS-vereisten te voldoen, vereist robuuste authenticatiemaatregelen om gebruikersidentiteiten te verifiëren en ongeautoriseerde toegang te voorkomen. Organisaties moeten complexe wachtwoordbeleid, multi-factor authentication en veilige single sign-on (SSO) functionaliteiten implementeren.

Voldoen aan regelgeving met ondersteuning van Kiteworks

Reactie op incidenten via robuuste auditlogs

Kiteworks ondersteunt CJIB naleving door anomaliedetectie en realtime monitoring te bieden. Met geavanceerde AI-technologie detecteert Kiteworks verdachte gebeurtenissen en stuurt waarschuwingen via e-mailnotificaties en auditlogs. Hierdoor kunnen organisaties snel incidenten identificeren en erop reageren, wat zorgt voor naleving van CJIB-standaarden voor verplichte rapportage van datalekken. Kiteworks bewaart tevens bewijsmateriaal voor grondige analyse en indamming.

Auditing en verantwoording met realtime monitoring

Kiteworks helpt bij CJIB naleving door robuuste auditing- en verantwoordingsfuncties te bieden. Het platform houdt gedetailleerde logs bij van gegevenstoegang, overdrachten en gebruikersactiviteiten, wat zorgt voor transparantie en verantwoording. realtime monitoring signaleert mogelijke datalekken direct, terwijl granulaire toegangscontrole rechten en rollen afdwingt. Aanpasbare rapportagemogelijkheden genereren gedetailleerde rapporten voor audits, nalevingsbeoordelingen en onderzoeken, zodat organisaties beveiliging en naleving kunnen waarborgen.

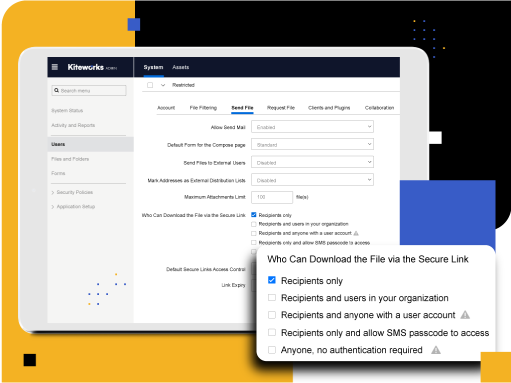

Granulaire toegangscontrole beschermt gevoelige data

Kiteworks vereenvoudigt CJIB naleving door uitgebreide toegangscontrolefuncties te bieden. Het platform biedt veilige opslag, beleid op basis van rollen, beveiligde e-mail en gedeelde mappen, ingebouwde auditlogs en een CISO Dashboard voor effectief toezicht en beheer. Deze functies zorgen ervoor dat gevoelige informatie beschermd blijft tegen ongeautoriseerde toegang, waardoor organisaties CJIB naleving behouden.

Identificeren en authenticeren eenvoudig met wachtwoordbeleid en multi-factor authentication

Kiteworks ondersteunt CJIB naleving door geavanceerde identificatie- en authenticatiefuncties te bieden. Beheerders kunnen beleid instellen voor wachtwoordcomplexiteit, geofencing en domein-whitelisting/blacklisting, evenals het afdwingen van wachtwoordwijzigingen bij inloggen. Granulaire multi-factor authentication en SSO-beleid kunnen per rol en locatie worden toegepast via diverse methoden zoals RADIUS, SAML 2.0, Kerberos, authenticator-apps, PIV/CAC en SMS. Deze functies helpen organisaties bij het detecteren en afhandelen van beveiligingsincidenten, het beheren van kwetsbaarheden en het behouden van CJIB naleving.

Veelgestelde vragen

CJIB-naleving vereist dat organisaties direct mogelijke datalekken detecteren, melden en onderzoeken. Het CJIS-beveiligingsbeleid schrijft voor dat incidenten tijdig worden gemeld en dat bewijsmateriaal wordt bewaard voor analyse, beheersing en herstel. Organisaties moeten robuuste mechanismen hebben om pogingen tot ongeautoriseerde toegang en mogelijke data-exfiltratie te identificeren en erop te reageren.

CJIB-naleving vereist het bijhouden van gedetailleerde auditlogs en het waarborgen van verantwoordelijkheid voor gegevens- en gebruikersactiviteiten. Het CJIS-beveiligingsbeleid verplicht uitgebreide logging en monitoring van gevoelige informatie om mogelijke datalekken en ongeautoriseerde toegang te detecteren. Organisaties moeten granulaire toegangscontroles en machtigingen toepassen om risico’s te beperken.

Om aan de CJIS-vereisten te voldoen, moeten organisaties granulaire toegangscontroles implementeren en beheren voor het beveiligen van gevoelige strafrechtelijke informatie. Dit omvat strikte controle over wie toegang heeft tot gevoelige data, zodat alleen geautoriseerde personen de juiste rechten hebben. Organisaties moeten zorgen voor veilige opslag, rolgebaseerd beleid en effectieve monitoringmechanismen om gevoelige informatie te beschermen tegen ongeautoriseerde toegang en mogelijke datalekken.

CJIB-naleving vereist sterke identificatie- en authenticatiemechanismen om gebruikersidentiteiten te verifiëren en ongeautoriseerde toegang te voorkomen. Organisaties moeten een complex wachtwoordbeleid, multi-factor authentication en veilige single sign-on (SSO) mogelijkheden implementeren. Deze maatregelen moeten worden toegepast op diverse systemen en gebruikersrollen om consistente beveiliging te waarborgen.

Om gevoelige strafrechtelijke informatie te beschermen en aan de CJIS-vereisten te voldoen, moeten organisaties een uitgebreid pakket aan beveiligingsmaatregelen implementeren, waaronder encryptie, toegangscontroles, auditing en incidentresponsmogelijkheden. Een veilige omgeving voor het opslaan, delen en beheren van gevoelige data is essentieel om te voldoen aan de strikte beveiligingsvereisten van het CJIS-beveiligingsbeleid.

Aanbevolen bronnen

Kiteworks Private Content Networks in het tijdperk van compliance

FedRAMP Private Cloud: 5 redenen waarom security-first bedrijven kiezen voor FedRAMP