Top 5 DRM-oplossingsfuncties voor verbeterde inhoudsbescherming, naleving van regelgeving en gebruikersacceptatie

Het delen van data is een integraal onderdeel van bedrijfsprocessen. Wanneer dit delen echter gepaard gaat met het versturen van gevoelige inhoud buiten de beveiligde omgeving, naar klanten, leveranciers, partners en andere vertrouwde derde partijen, neemt het risico op een datalek toe. Een robuuste Digital Rights Management (DRM) oplossing speelt een cruciale rol bij het beperken van het risico op ongeautoriseerde toegang.

Helaas zijn niet alle DRM-oplossingen gelijk. In deze Blog Post definiëren we wat een hoogwaardige DRM-oplossing is en delen we de vijf belangrijkste vereisten voor een effectieve DRM-oplossing, evenals de barrières die de inzet ervan belemmeren.

Het belang van DRM voor het beschermen van gevoelige inhoud

DRM wordt steeds belangrijker als aanvulling op de inspanningen van organisaties om hun gevoelige inhoud te beschermen. DRM is echter niet geheel nieuw; de oorsprong ervan gaat al enkele decennia terug. Maar naarmate DRM-technologie zich heeft ontwikkeld en organisaties steeds vaker gevoelige informatie delen en verspreiden, is de noodzaak om deze inhoud te beschermen tegen ongeautoriseerde toegang steeds groter geworden. DRM biedt organisaties een robuust raamwerk om gevoelige informatie te beschermen, met name intellectueel eigendom.

Digital Rights Management: Een opfrisser

In de kern verwijst DRM naar een reeks technologieën, strategieën en beleidsmaatregelen die gericht zijn op het beheersen van de toegang tot digitale inhoud en het beheren van de gebruiksrechten ervan. Het stelt organisaties in staat om beperkingen op te leggen aan hoe gevoelige inhoud gebruikt mag worden, zodat alleen geautoriseerde personen of entiteiten toegang kunnen krijgen tot, kopiëren, wijzigen of verspreiden van de gevoelige inhoud.

Het gebruik van DRM door diverse entiteiten is een stap vooruit in het beperken van de risico’s die gepaard gaan met ongeautoriseerde datalekken, diefstal van intellectueel eigendom en illegale verspreiding van gevoelige informatie. Gevoelige inhoud kan vertrouwelijke bedrijfsdata, propriëtaire software, geclassificeerde overheidsdocumenten, auteursrechtelijk beschermde media en ander waardevol intellectueel eigendom omvatten.

DRM kan diverse beschermingsmechanismen omvatten, zoals encryptie, watermerken, toegangscontroles en licentiemodellen. Door deze maatregelen te implementeren kunnen content-eigenaren het gebruik van hun inhoud reguleren, waarbij de toegankelijkheid wordt beperkt tot specifieke apparaten, geautoriseerde gebruikers of vooraf bepaalde gebruiksscenario’s.

Een van de belangrijkste voordelen van DRM is dat het organisaties in staat stelt een balans te vinden tussen het delen van informatie met derden en het behouden van controle over het gebruik ervan. Dit is vooral relevant bij samenwerking met externe partners, leveranciers of klanten die toegang tot gevoelige inhoud nodig hebben, maar niet onbeperkte vrijheid mogen krijgen om deze te exploiteren.

Bovendien stelt DRM content-eigenaren in staat om te volgen en te monitoren hoe hun inhoud wordt gebruikt, wat inzicht geeft in mogelijke beveiligingsincidenten of ongeautoriseerde activiteiten. Het werkt ook als afschrikmiddel voor potentiële piraten, doordat het voor ongeautoriseerde gebruikers moeilijker wordt om te profiteren van illegale verspreiding.

Top 5 vereisten voor een effectieve DRM-oplossing

Een effectieve DRM-oplossing is als een fort dat waardevolle digitale activa beschermt tegen ongeautoriseerde toegang, verspreiding en manipulatie. Niet alle DRM-oplossingen zijn echter gelijk, en de juiste keuze kan een aanzienlijke impact hebben op de data protection-strategie van een organisatie.

Bij het overwegen van een DRM-oplossing zijn er diverse belangrijke factoren om te evalueren, zodat je de juiste keuze maakt die aansluit bij jouw specifieke behoeften en beveiligingsvereisten. Hier zijn vijf essentiële vereisten van een effectieve DRM-oplossing die als niet-onderhandelbaar moeten worden beschouwd bij het beoordelen van verschillende DRM-producten.

DRM-vereiste #1: Zorgt voor gebruikersacceptatie door gebruiksgemak

Het belangrijkste en meest cruciale vereiste voor elke effectieve DRM-oplossing is gebruiksgemak. Ingewikkelde en omslachtige DRM-systemen kunnen gebruikers frustreren, wat leidt tot het zoeken naar omwegen of het volledig negeren van beveiligingsprotocollen. Het is daarom essentieel dat een DRM-oplossing een gebruiksvriendelijke interface heeft die naadloos integreert in bestaande workflows. Wanneer gebruikers het DRM-systeem eenvoudig kunnen navigeren en begrijpen, zullen ze eerder de beveiligingsmaatregelen naleven en gevoelige inhoud effectief beschermen.

DRM-vereiste #2: Beschermt gevoelige inhoud

De belangrijkste doelstelling van DRM is het beschermen van gevoelige inhoud. Een effectieve DRM-oplossing moet daarom robuuste encryptiemethoden toepassen om ervoor te zorgen dat data zowel in rust als onderweg beschermd blijft. Dit niveau van encryptie zorgt ervoor dat zelfs als ongeautoriseerde personen toegang krijgen tot de inhoud, deze voor hen onleesbaar en onbruikbaar blijft. Door de inhoud te beveiligen kunnen organisaties datalekken voorkomen en hun waardevolle intellectueel eigendom en vertrouwelijke informatie beschermen.

DRM-vereiste #3: Registreert alle informatie-uitwisseling met logs

Een cruciaal aspect van elk DRM-systeem is het bijhouden van een uitgebreide audittrail die alle gebruikersactiviteiten met betrekking tot de beschermde inhoud registreert. Deze gedetailleerde log geeft waardevol inzicht in elke content of bestand dat mogelijk zonder toestemming is geraadpleegd. Activiteiten die worden gelogd zijn onder andere gebruikersacties zoals pogingen tot bestandsinzage, downloads, bewerkingen van inhoud en pogingen om gevoelige inhoud of bestanden met gevoelige inhoud te delen. Door logs te analyseren kunnen organisaties verdacht gedrag identificeren, beveiligingslekken detecteren en tijdig actie ondernemen om een datalek te beperken en hun algehele beveiligingsstatus te verbeteren.

DRM-vereiste #4: Sluit aan bij compliance-standaarden

Om echt effectief te zijn, moet een DRM-oplossing aansluiten bij relevante compliance-standaarden en regelgeving, zoals GDPR, HIPAA, PCI DSS, ISO 27001 en vele andere. Dit betekent dat toegangsrechten worden gekoppeld aan specifieke gebruikers, rollen en contentklassen volgens de vastgestelde richtlijnen. Een goed afgestemd DRM-systeem zorgt ervoor dat inhoud alleen wordt geraadpleegd en gebruikt door geautoriseerd personeel, waardoor organisaties juridische complicaties vermijden en hun toewijding aan privacy van gegevens aantonen.

DRM-vereiste #5: Biedt flexibiliteit in weergave en bewerking

Een succesvolle DRM-oplossing moet flexibiliteit bieden in het bekijken en bewerken van beschermde inhoud. Geautoriseerde gebruikers moeten inhoud naadloos kunnen openen en aanpassen zonder onnodige beperkingen. Door deze veelzijdigheid kunnen organisaties een balans vinden tussen het beschermen van gevoelige informatie en het behouden (of zelfs verbeteren) van de productiviteit. Te veel beperkingen kunnen leiden tot weerstand bij gebruikers en belemmering van de workflow, terwijl te soepele controles de beveiliging van de inhoud in gevaar kunnen brengen.

De behoefte aan geavanceerdere DRM-oplossingen

Organisaties erkennen steeds vaker het belang van meer dan alleen eenvoudige dataclassificatie en -controles, gedreven door vereisten vanuit raamwerken zoals het National Institute of Standards and Technology Cybersecurity Framework (NIST CSF), en de noodzaak om gevoelige inhoud beter te beschermen. Daarom wenden veel organisaties zich tot DRM-oplossingen om hun contentbescherming naar een hoger niveau te tillen. Hoewel DRM-tools al decennia bestaan, schiet de implementatie ervan vaak tekort, waardoor digitale activa kwetsbaar blijven voor interne en externe bedreigingen door een gebrek aan adequaat beheer en beveiligingsmaatregelen.

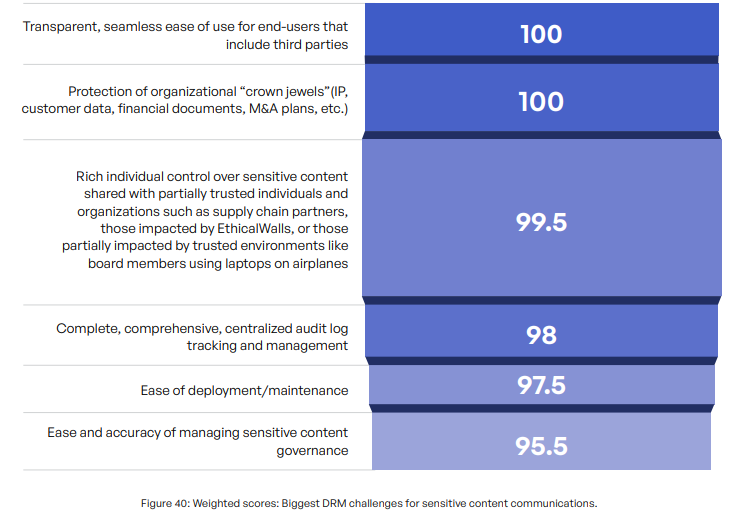

Om inzicht te krijgen in de voorkeuren en uitdagingen van organisaties met DRM-oplossingen, hebben we enkele vragen uit onze Kiteworks 2023-enquête en rapport opgenomen. Respondenten werd gevraagd hun belangrijkste vereisten voor een effectieve DRM-oplossing te rangschikken uit zes opties. De antwoorden waren divers, maar gewogen kwam “gebruiksgemak” als duidelijke winnaar naar voren, gevolgd door de bescherming van de meest waardevolle activa van de organisatie, vaak aangeduid als de “kroonjuwelen”, en uitgebreide audittrailregistratie.

Uitdagingen bij de inzet van DRM

Het implementeren, uitrollen en stimuleren van adoptie van een DRM-oplossing kan complex zijn, afhankelijk van zakelijke behoeften, compliance-vereisten en andere factoren. De meest genoemde uitdaging bij de inzet van een DRM-oplossing, volgens onze enquête (55% van de respondenten), was het vinden van een DRM-tool die informatie efficiënt beheert op basis van gebruikersrollen en contentcategorieën in overeenstemming met compliance-standaarden. Twee andere uitdagingen waren de noodzaak van third-party client agents om versleutelde inhoud te openen (53% van de respondenten) en de mogelijkheid om diverse typen inhoud te bekijken en te bewerken (50%).

Bepaalde sectoren ondervonden meer uitgesproken obstakels met betrekking tot DRM-compliancefuncties. Zo hadden organisaties in de energie- en nutssector, juridische sector, regionale overheid, technologie en professionele dienstverlening meer moeite, met respectievelijk 72%, 62%, 61%, 61% en 60% van de respondenten die dit als belangrijkste probleem noemden. Daarentegen bleek de behoefte aan agents vooral belastend voor professionele dienstverlening (70%), lokale overheid (69%) en technologie (61%) respondenten.

Terwijl organisaties hun gevoelige inhoud willen beschermen en voldoen aan compliance-standaarden, biedt DRM de mogelijkheid om “twee vliegen in één klap te slaan”. Het succes van DRM hangt echter af van het vermogen om gebruiksgemak, bescherming van kritieke activa en naleving van diverse sectorspecifieke vereisten te leveren. Als DRM deze uitdagingen effectief kan aanpakken, kunnen organisaties hun digitale inhoud aanzienlijk beter beschermen tegen potentiële bedreigingen.

Hoe een succesvolle DRM-implementatie eruitziet

Een succesvolle DRM-implementatie vereist zorgvuldige planning, het overwegen van diverse factoren en het volgen van beste practices. De onderstaande tabel vat de kenmerken van een succesvolle DRM-implementatie samen:

| Stap | Beschrijving | Actie |

|---|---|---|

| 1 | Identificeer gevoelige inhoud | Identificeer duidelijk de gevoelige inhoud die bescherming nodig heeft. |

| 2 | Begrijp je vereisten | Bepaal de specifieke vereisten van de DRM-oplossing, inclusief toegangscontroles en platformondersteuning. |

| 3 | Selecteer een geschikte DRM-technologie | Onderzoek en kies een passende DRM-technologie die aansluit bij je vereisten. |

| 4 | Implementeer encryptie en decryptie | Zorg voor encryptie van gevoelige inhoud in rust en tijdens verzending. Stel decryptieprocessen in voor geautoriseerde gebruikers. |

| 5 | Beheer gebruikersrechten met rights management | Ontwikkel en implementeer mechanismen om gebruikersrechten, inzage, bewerking en delen van inhoud te controleren op basis van gebruikersrechten. |

| 6 | Handhaaf gebruikersauthenticatie | Stel sterke gebruikersauthenticatiemethoden in, zoals wachtwoorden of multi-factor authentication (MFA). |

| 7 | Bescherm encryptiesleutels | Beveilig encryptiesleutels en zorg voor veilige distributie aan geautoriseerde gebruikers. |

| 8 | Schakel watermerken en tracking in | Integreer technologieën voor watermerken en tracking om ongeautoriseerde verspreiding te traceren. |

| 9 | Plan regelmatige updates en onderhoud | Blijf op de hoogte van DRM-ontwikkelingen en beveiligingspatches. Evalueer en actualiseer de DRM-oplossing regelmatig. |

| 10 | Voldoe aan compliance-regelgeving | Zorg dat de implementatie voldoet aan relevante regelgeving en wettelijke vereisten. |

| 11 | Informeer gebruikers | Leid gebruikers op in correct gebruik van inhoud en het belang van het veilig houden van hun inloggegevens. Vergroot het bewustzijn van de gevolgen van ongeautoriseerde verspreiding. |

| 12 | Testen en auditen | Test de DRM-implementatie grondig en voer regelmatig beveiligingsaudits uit. |

| 13 | Implementeer back-up en disaster recovery | Stel een uitgebreid back-up- en disaster recovery-strategie op. |

| 14 | Stel monitoring en incident response in | Implementeer monitoringmechanismen om verdachte activiteiten te detecteren. Zorg voor een duidelijk incident response-plan. |

| 15 | Streef naar continue verbetering | Blijf op de hoogte van de laatste ontwikkelingen en verbeter de DRM-oplossing continu. |

Kiteworks helpt organisaties hun gevoelige inhoud te beschermen met geavanceerde DRM-mogelijkheden

Het Kiteworks Private Content Network (PCN) is een allesomvattende oplossing die is ontworpen om contentcommunicatie met derden te beveiligen. Het biedt een reeks geavanceerde functies en mogelijkheden die de bescherming van gevoelige data tijdens overdracht en opslag waarborgen.

Een van de belangrijkste kenmerken van het Kiteworks PCN zijn de robuuste DRM-mogelijkheden. Met Kiteworks kunnen organisaties bepalen wie toegang heeft tot gevoelige informatie, met wie deze gedeeld mag worden en hoe derden kunnen omgaan met (en hoe lang) de gevoelige inhoud die zij ontvangen. Samen beperken deze geavanceerde DRM-mogelijkheden het risico op ongeautoriseerde toegang en datalekken.

Naast DRM biedt het Kiteworks PCN ook robuuste e-mailencryptie voor zowel data in rust als onderweg. Het Kiteworks PCN beschikt bovendien over krachtige toegangscontrolemechanismen. Deze mechanismen zorgen ervoor dat alleen geautoriseerde personen toegang hebben tot gevoelige data.

Tot slot biedt Kiteworks uitgebreide audittrail-mogelijkheden voor het volgen van alle activiteiten met betrekking tot gevoelige data. Dit omvat wie toegang heeft gehad tot de data, wanneer deze is geraadpleegd en welke acties zijn ondernomen. Dit niveau van inzicht is cruciaal voor het detecteren en reageren op potentiële beveiligingsincidenten en het aantonen van naleving van regelgeving zoals GDPR, CMMC, HIPAA en andere voorschriften.

Wil je meer weten over het Kiteworks Private Content Network en de uitgebreide, geavanceerde DRM-mogelijkheden? Plan dan vandaag nog een op maat gemaakte demo.