Wie heeft SOC 2-naleving nodig? Checklist voor CISO’s

Als CISO, IT-management executive, CIO of leider op het gebied van cybersecurity compliance en risicobeheer binnen een grote onderneming, begrijp je het belang van SOC 2 compliance. Maar wie heeft nu precies SOC 2 compliance nodig? In het huidige digitale landschap, waar datalekken en cyberdreigingen aan de orde van de dag zijn, is SOC 2 compliance cruciaal voor elke organisatie die gevoelige klantgegevens, financiële informatie of intellectueel eigendom verwerkt.

Op het gebied van cybersecurity zijn er diverse termen waarmee je bekend moet zijn. Electronic Data Interchange (EDI), secure FTP (SFTP), Beheerde bestandsoverdracht (MFT), advanced encryption standard (AES), Encrypting File System (EFS), Enterprise File Protection (EFP), Secure Hypertext Transfer Protocol (HTTPS), Protocol voor bestandsoverdracht (FTP) en bestandsoverdracht via veilige socketlaag (FTPS) zijn allemaal belangrijke onderdelen van een veilig data-overdrachtsproces.

Risicobeheer compliance is een ander essentieel aspect van het behouden van een veilige omgeving. Inzicht in termen als HTTP, GDPR, FISMA, CMMC, Health Insurance Portability and Accountability Act (HIPA) en Federal Risk and Authorization Management Program helpt je om het complexe landschap van compliance vereisten te navigeren.

| Onderwerpen | Discussies |

|---|---|

| Inzicht in SOC 2 Compliance: Essentiële Gids voor Bedrijven | Lees meer over de essentiële gids voor bedrijven om SOC 2 compliance te begrijpen en het belang ervan in het huidige cybersecuritylandschap. |

| De Kracht van SOC 2 en ISO 27001 voor Grootschalige Industrieën | Ontdek hoe SOC 2 en ISO 27001 grootschalige industrieën kunnen versterken en hun beveiligingsstatus kunnen verbeteren. |

| Essentiële Functionaliteiten en Technische Specificaties voor je SOC 2 Compliance Checklist | Krijg inzicht in de essentiële functionaliteiten en technische specificaties die in je SOC 2 compliance checklist moeten worden opgenomen. |

| Inzicht in de Risico’s: Niet-conforme Protocollen bij SOC 2 Compliance | Ontdek de risico’s van niet-conforme protocollen bij SOC 2 compliance en hoe je deze kunt beperken. |

| Belangrijkste Compliance Voordelen: SOC 2 versus ISO 27001 Uitgelegd | Lees meer over de belangrijkste compliance voordelen van SOC 2 versus ISO 27001 en welk raamwerk het beste past bij jouw organisatie. |

| Oogopenende Corporate Cybersecurity Statistieken die je Moet Weten | Ontdek opvallende corporate cybersecurity statistieken die het belang van SOC 2 compliance en robuuste cybersecuritymaatregelen onderstrepen. |

| SOC 2 Compliance Beheersen: Essentiële Industriestandaarden voor Geoptimaliseerde Workflows | Beheers de essentiële industriestandaarden voor SOC 2 compliance en optimaliseer je cybersecurity workflows. |

| Kiteworks Private Content Network voor SOC 2 vs ISO 27001 | Ontdek hoe het Kiteworks Private Content Network je kan helpen SOC 2 compliance te behalen en vergelijk het met ISO 27001. |

| Veelgestelde Vragen over SOC 2 Compliance Checklist | Vind antwoorden op veelgestelde vragen over de SOC 2 compliance checklist en zorg voor een volledig begrip van de vereisten. |

| Aanvullende Bronnen | Toegang tot aanvullende bronnen om je kennis van SOC 2 compliance en cybersecurity beste practices verder te vergroten. |

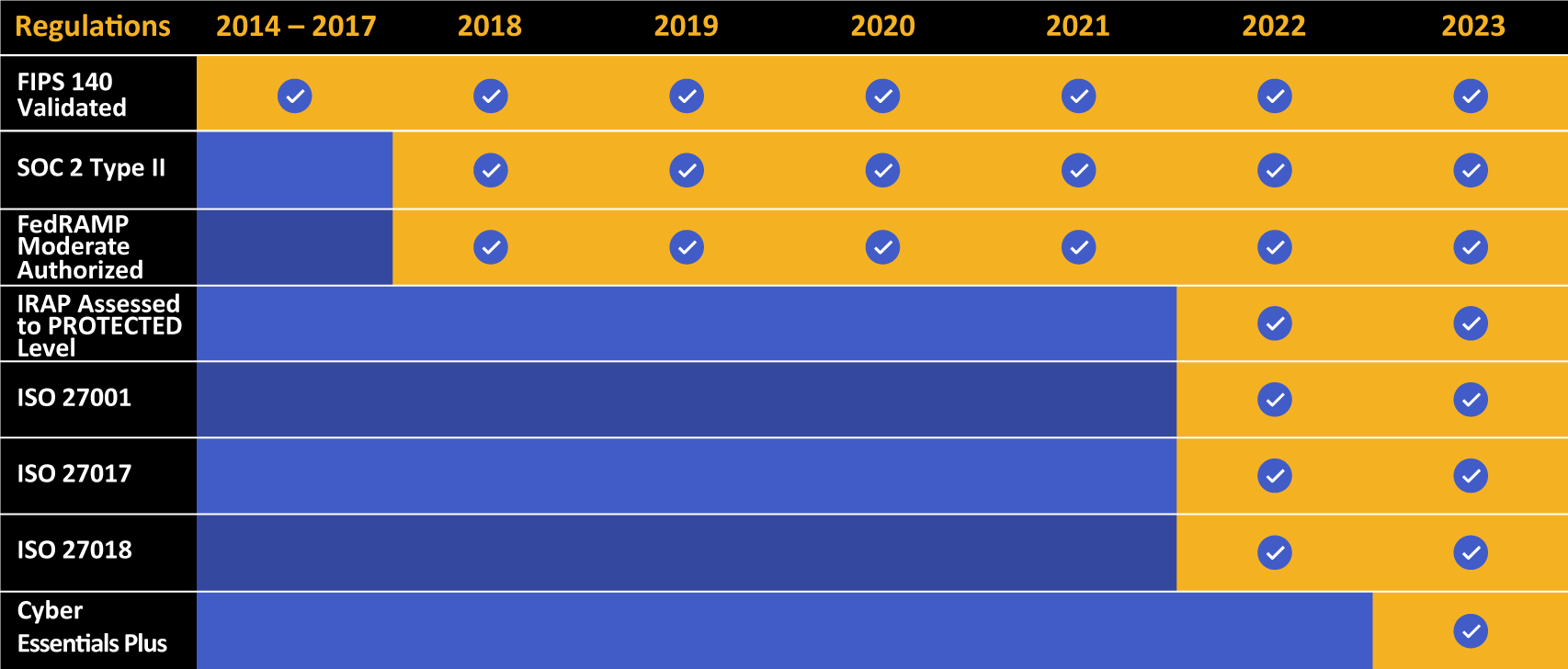

Kiteworks beschikt over een lange lijst van compliance- en certificeringsprestaties.

Inzicht in SOC 2 Compliance: Essentiële Gids voor Bedrijven

SOC 2 compliance is een cruciaal onderdeel van cybersecurity voor bedrijven die gevoelige klantgegevens verwerken. Het biedt klanten en stakeholders de zekerheid dat een organisatie effectieve maatregelen heeft geïmplementeerd om hun gegevens te beschermen. Volgens de essentiële gids over SOC 2 compliance van Intruder is dit raamwerk gebaseerd op vijf trust service criteria: beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy.

Beveiliging is de basis van SOC 2 compliance en vormt het fundament voor het beschermen van informatie en systemen tegen ongeautoriseerde fysieke en logische toegang. Sterke toegangscontroles, versterkte netwerkbeveiligingsmaatregelen en waakzame monitoringsystemen zijn essentieel om potentiële dreigingen af te weren. Beschikbaarheid is even belangrijk en zorgt voor naadloze toegankelijkheid en ononderbroken werking van systemen en diensten, waardoor downtime en verstoringen worden geminimaliseerd. Verwerkingsintegriteit speelt een cruciale rol bij het waarborgen van nauwkeurige, volledige en tijdige gegevensverwerking, ondersteund door strenge controles om fouten of ongeautoriseerde wijzigingen te voorkomen.

Het beschermen van gevoelige informatie is van het grootste belang in het huidige digitale landschap. Het waarborgen van vertrouwelijkheid en privacy is essentieel om gegevens te beschermen tegen ongeautoriseerde toegang. Vertrouwelijkheid garandeert dat alleen bevoegde personen of entiteiten toegang hebben tot de gegevens, terwijl privacy zich richt op het juiste verzamelen, gebruiken en openbaar maken van persoonsgegevens in overeenstemming met relevante wet- en regelgeving.

Organisaties die streven naar SOC 2 compliance moeten uitgebreide beleidslijnen, procedures en controles opstellen en onderhouden op basis van de vijf essentiële trust service criteria. Deze criteria vormen de basis voor het handhaven van de hoogste standaarden op het gebied van beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy.

Belangrijke aandachtspunten voor SOC 2 compliance

- Identificeer en classificeer gevoelige gegevens: Begrijp welke soorten gegevens je organisatie verwerkt en categoriseer deze op basis van gevoeligheid.

- Implementeer toegangscontroles: Stel sterke authenticatiemechanismen in, rolgebaseerde toegangscontroles en voer regelmatig toegangsbeoordelingen uit om te waarborgen dat alleen bevoegde personen toegang hebben tot gevoelige gegevens.

- Monitor en detecteer beveiligingsincidenten: Implementeer robuuste monitoringsystemen om beveiligingsincidenten snel te detecteren en erop te reageren. Dit omvat inbraakdetectiesystemen, log monitoring en security information and event management (SIEM) oplossingen.

- Beoordeel en test controles regelmatig: Voer regelmatig interne en externe audits, kwetsbaarheidsbeoordelingen en penetratietests uit om zwakke plekken in je beveiligingsmaatregelen te identificeren en deze snel aan te pakken.

- Stel procedures op voor incidentrespons en datalekmeldingen: Ontwikkel een uitgebreid incidentresponsplan waarin de stappen worden beschreven die moeten worden genomen bij een beveiligingsincident of datalek. Zorg ervoor dat je mechanismen hebt om betrokken personen of entiteiten te informeren zoals vereist door toepasselijke wet- en regelgeving.

De Kracht van SOC 2 en ISO 27001 voor Grootschalige Industrieën

Het beschikken over nuttige technische kennis over SOC 2 compliance, de SOC 2 compliance checklist en SOC 2 versus ISO 27001 biedt aanzienlijke voordelen voor iedereen die de beveiligingsstatus van zijn organisatie moet waarborgen. Inzicht in de details van SOC 2 compliance stelt bedrijven in staat robuuste beveiligingsmaatregelen te implementeren, gevoelige gegevens te beschermen en vertrouwen op te bouwen bij klanten en partners. Door een uitgebreide SOC 2 compliance checklist te volgen, kunnen organisaties hun beveiligingspraktijken systematisch beoordelen, kwetsbaarheden identificeren en noodzakelijke verbeteringen doorvoeren. Daarnaast helpt het vergelijken van SOC 2 met ISO 27001 organisaties bij het bepalen van het meest geschikte raamwerk voor hun specifieke beveiligingsvereisten. Deze kennis stelt bedrijven in staat weloverwogen beslissingen te nemen, hun beveiligingsstatus te verbeteren en cyberrisico’s effectief te beperken.

Het belang van SOC 2 compliance in overheidsprocessen

SOC 2 compliance speelt een cruciale rol in de processen van overheidsinstanties, zodat zij voldoen aan de benodigde beveiligings- en privacyvereisten. Zoals benadrukt door Vanta is SOC 2 compliance essentieel voor het opbouwen van vertrouwen in overheidsprocessen en toont het de onwankelbare inzet voor het beschermen van gevoelige gegevens. Dit is vooral belangrijk voor overheidsinstanties die verantwoordelijk zijn voor het verwerken van persoonsgegevens van burgers, financiële gegevens en andere zeer gevoelige informatie.

Het naleven van SOC 2 compliance standaarden is essentieel voor overheidsorganisaties om risico’s effectief te beheren en de vertrouwelijkheid, integriteit en beschikbaarheid van gegevens te waarborgen. De bron van Vanta benadrukt het belang van SOC 2 compliance als robuust raamwerk voor het implementeren van strenge beveiligingsmaatregelen, het uitvoeren van regelmatige audits en het voortdurend monitoren en verbeteren van beveiligingspraktijken. Door overheidsprocessen af te stemmen op industriestandaarden en wettelijke vereisten, verkleint SOC 2 compliance het risico op datalekken en ongeautoriseerde toegang aanzienlijk.

De kracht van SOC 2 en ISO 27001 voor industriële leveranciers en producenten

Het benutten van het potentieel van SOC 2 en ISO 27001 kan het cybersecuritylandschap voor industriële leveranciers en producenten ingrijpend veranderen. Deze twee robuuste cybersecurityraamwerken vormen een solide basis voor het verhogen van beveiligingspraktijken en het versterken van vertrouwen bij klanten. Uit een recent onderzoek van Vanta blijkt dat maar liefst 78% van de klanten SOC 2 compliance als een essentiële vereiste beschouwt bij het beoordelen van potentiële leveranciers. Deze statistiek onderstreept het belang van SOC 2-certificering als onderscheidend competitief voordeel voor industriële leveranciers.

ISO 27001 is daarentegen een wereldwijd erkende standaard voor informatiebeveiligingsmanagementsystemen. De implementatie ervan weerspiegelt de onwankelbare toewijding van industriële leveranciers en producenten aan het beschermen van gevoelige gegevens en het waarborgen van de vertrouwelijkheid, integriteit en beschikbaarheid van informatie. Deze toewijding versterkt niet alleen het vertrouwen van klanten en partners, maar verbetert ook de algehele beveiligingsstatus van organisaties.

De kracht van SOC 2 compliance voor topprestaties in de financiële sector

De financiële sector opereert in een sterk gereguleerde omgeving, waardoor strikte naleving van compliance standaarden noodzakelijk is om de veiligheid en privacy van klantgegevens te waarborgen. Een van deze vereisten is SOC 2 compliance, dat de nadruk legt op de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van klantgegevens. Het voldoen aan SOC 2 kan tal van voordelen opleveren voor organisaties in de financiële sector.

SOC 2 compliance is een krachtig bewijs van de onwankelbare inzet van een organisatie voor gegevensbeveiliging en privacy. Door het implementeren van robuuste maatregelen en beveiligingen biedt het klanten en stakeholders de zekerheid dat gevoelige informatie met de grootste zorg wordt beschermd. Deze toewijding aan gegevensbeveiliging versterkt niet alleen de reputatie van de organisatie, maar bevordert ook het vertrouwen van klanten, wat leidt tot meer klantloyaliteit en behoud.

Bovendien kan de implementatie van SOC 2 compliance een aanzienlijk voordeel bieden aan organisaties in de financiële sector. In een branche waar datalekken en voortdurende cyberdreigingen veel voorkomen, onderscheidt SOC 2 compliance een organisatie van de concurrentie. Het fungeert als een krachtig marketinginstrument dat de inzet voor gegevensbeveiliging aantoont en potentiële klanten vertrouwen geeft, waardoor zij eerder voor jouw diensten kiezen.

SOC 2 en ISO 27001 eenvoudig aanpassen aan je bedrijfs- en e-commercebehoeften

De SOC 2- en ISO 27001-raamwerken zijn pijlers van vertrouwen en erkenning als het gaat om het beschermen van de beveiliging en privacy van gegevens binnen organisaties. Door deze raamwerken af te stemmen op je bedrijfs- en e-commerceprocessen, kun je je beveiligingsstatus versterken en een competitief voordeel behalen in de steeds veranderende markt.

Met SOC 2 kun je controles en vereisten aanpassen aan je unieke bedrijfsprocessen en sectorspecifieke regelgeving. Dit toont aan je klanten en partners dat je robuuste beveiligingsmaatregelen hebt geïmplementeerd om hun gevoelige gegevens te beschermen. ISO 27001 biedt eveneens een flexibel raamwerk dat kan worden afgestemd op de specifieke risico’s en compliance vereisten van je e-commerceactiviteiten. Door ISO 27001 te implementeren, introduceer je een systematische aanpak voor informatiebeveiliging en versterk je het vertrouwen van je klanten.

SOC 2 implementatie versnellen boven ISO 27001 voor betere cybersecurity in de zorg

De zorgsector moet prioriteit geven aan het implementeren van robuuste cybersecuritymaatregelen om gevoelige patiëntgegevens te beschermen en de integriteit van zorgsystemen te waarborgen. Bij het kiezen van het meest geschikte raamwerk voor het versterken van cybersecurity in de zorg, staan organisaties vaak voor de keuze tussen SOC 2 en ISO 27001. Hoewel beide raamwerken waardevolle beveiligingsmaatregelen bieden, kan een gestroomlijnde SOC 2 implementatie specifieke voordelen opleveren voor de zorgsector.

SOC 2, een robuust raamwerk dat is afgestemd op dienstverlenende organisaties, is een ideale oplossing voor zorgaanbieders die sterk afhankelijk zijn van meerdere externe leveranciers en dienstverleners. Door SOC 2-maatregelen te implementeren, kunnen zorgorganisaties effectief waarborgen dat hun leveranciers voldoen aan de essentiële beveiligingsvereisten, waardoor het risico op datalekken en andere schadelijke cybersecurity-incidenten wordt beperkt.

Bovendien legt SOC 2 sterk de nadruk op het beschermen van de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van gevoelige gegevens, wat naadloos aansluit bij de unieke vereisten van de zorgsector. Dit robuuste raamwerk biedt een holistische benadering van cybersecurity, met aandacht voor essentiële aspecten zoals strikte toegangscontroles, robuuste data-encryptie, snelle incidentrespons en continue monitoring.

Voor cybersecurity in de zorgsector hebben organisaties de keuze uit twee populaire raamwerken: SOC 2 en ISO 27001. Hoewel beide waardevolle richtlijnen bieden, profiteren zorgorganisaties van een meer gerichte en sectorspecifieke aanpak door SOC 2 implementatie te stroomlijnen.

SOC 2 richt zich sterk op dienstverlenende organisaties, waardoor het bijzonder relevant is voor zorgaanbieders. De aansluiting op zorgvereisten zorgt ervoor dat organisaties hun cybersecuritymaatregelen kunnen versterken en patiëntgegevens effectief kunnen beschermen.

Kiezen tussen SOC 2 en ISO 27001 voor betere duurzaamheid in het bedrijfsrecht en paralegale dienstverlening

Voor het versterken van duurzaamheid in het bedrijfsrecht en paralegale dienstverlening is de keuze tussen SOC 2 en ISO 27001 van groot belang. Beide raamwerken bieden waardevolle beveiligingsmaatregelen en certificeringen waarmee organisaties gevoelige gegevens kunnen beschermen en hun toewijding aan gegevensprivacy en beveiliging kunnen aantonen. Het is essentieel om de fundamentele verschillen tussen SOC 2 en ISO 27001 te begrijpen om een weloverwogen keuze te maken.

SOC 2, ontwikkeld door het American Institute of Certified Public Accountants (AICPA), is een uitgebreid raamwerk dat zich richt op het beschermen van de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van klantgegevens. Het is specifiek afgestemd op dienstverlenende organisaties die klantgegevens in de cloud opslaan en verwerken. SOC 2 compliance bewijst dat een organisatie robuuste maatregelen heeft geïmplementeerd om klantgegevens effectief te beschermen en voldoet aan specifieke trust service criteria.

ISO 27001, een internationaal erkende standaard, biedt een systematische aanpak voor het effectief beheren van gevoelige bedrijfsinformatie. De focus ligt op het opzetten, implementeren, onderhouden en continu verbeteren van een informatiebeveiligingsmanagementsysteem (ISMS). Door ISO 27001-certificering te behalen, tonen organisaties aan dat zij een uitgebreide set maatregelen hebben geïmplementeerd om informatiebeveiligingsrisico’s effectief te beheren en gevoelige gegevens te beschermen.

Bij het kiezen tussen SOC 2 en ISO 27001 zijn er diverse factoren om rekening mee te houden. Beide raamwerken bieden waardevolle richtlijnen, maar de uiteindelijke keuze hangt af van sectorspecifieke vereisten, klantverwachtingen en wettelijke compliance behoeften.

Organisaties die clouddiensten aanbieden, kiezen vaak voor SOC 2. Dit raamwerk stelt hen in staat de beveiliging en privacy van klantgegevens aan te tonen en klanten zekerheid te bieden. ISO 27001 is daarentegen wereldwijd erkend en kan vereist zijn door specifieke sectoren of rechtsbevoegdheden.

Essentiële Functionaliteiten en Technische Specificaties voor je SOC 2 Compliance Checklist

Het waarborgen van SOC 2 compliance is absoluut noodzakelijk voor organisaties die worden toevertrouwd met gevoelige klantgegevens. Om een volledige compliance checklist te garanderen, is het essentieel om belangrijke functionaliteiten en technische specificaties op te nemen. Deze elementen vormen een robuust beveiligingsraamwerk en tonen je onwankelbare inzet voor het beschermen van klantinformatie aan.

Toegangscontroles zijn een cruciaal onderdeel van SOC 2 compliance. Om ongeautoriseerde toegang te voorkomen, is het noodzakelijk om sterke authenticatiemechanismen te implementeren, zoals multi-factor authentication (MFA). Dit voegt een extra beveiligingslaag toe door gebruikers te verplichten meerdere vormen van identificatie te verstrekken. Daarnaast moeten rolgebaseerde toegangscontroles (RBAC) worden ingesteld om gebruikersrechten te beperken en gevoelige gegevens te beschermen tegen onbevoegden.

Gegevensencryptie is een essentieel onderdeel van SOC 2 compliance. Het beschermen van gevoelige informatie tegen ongeautoriseerde toegang vereist de implementatie van sterke encryptiemaatregelen. Het is noodzakelijk om krachtige encryptie-algoritmen te gebruiken en te zorgen voor het juiste beheer en de bescherming van encryptiesleutels.

Het waarborgen van SOC 2 compliance vereist de implementatie van robuuste monitoring- en loggingpraktijken. Door een uitgebreid loggingsysteem op te zetten, kun je systeemactiviteiten volgen en analyseren, afwijkingen detecteren en potentiële beveiligingsincidenten grondig onderzoeken. Het is van groot belang om log-retentiebeleid op te stellen en logs regelmatig te beoordelen om verdachte activiteiten te identificeren.

- Het implementeren van inbraakdetectie- en preventiesystemen (IDPS) helpt bij het detecteren en beperken van potentiële beveiligingsinbreuken. Deze systemen monitoren netwerkverkeer, identificeren kwaadaardige activiteiten en nemen proactieve maatregelen om ongeautoriseerde toegang te voorkomen.

- Regelmatige kwetsbaarheidsbeoordelingen en penetratietests zijn essentieel voor SOC 2 compliance. Deze tests helpen bij het identificeren en aanpakken van potentiële kwetsbaarheden in je systemen en applicaties. Het is belangrijk deze beoordelingen regelmatig uit te voeren en eventuele kwetsbaarheden snel te herstellen.

- Het opzetten van incidentrespons- en beheerprocessen is cruciaal voor SOC 2 compliance. Een goed gedefinieerd incidentresponsplan zorgt ervoor dat beveiligingsincidenten snel worden gedetecteerd, ingedamd en opgelost. Het is belangrijk om je incidentresponsplan regelmatig te testen en bij te werken om in te spelen op nieuwe dreigingen.

- Continue monitoring en auditing van je systemen en controles zijn essentieel voor SOC 2 compliance. Regelmatige beoordeling van je beveiligingsmaatregelen zorgt ervoor dat ze effectief zijn en aansluiten bij industriestandaarden. Documenteer en volg alle wijzigingen in je systemen en controles nauwgezet.

Inzicht in de Risico’s: Niet-conforme Protocollen bij SOC 2 Compliance

SOC 2 compliance is een absoluut cruciaal element voor het beschermen van de beveiliging en privacy van gevoelige gegevens binnen organisaties. Het is essentieel om de risico’s van niet-conforme protocollen volledig te begrijpen en aan te pakken. Een specifiek risico dat aandacht vereist, is het gebruik van verouderde of niet-ondersteunde protocollen.

Verouderde protocollen vormen een ernstig risico voor SOC 2 compliance. Deze protocollen missen vaak de noodzakelijke beveiligingsfuncties en updates om bescherming te bieden tegen nieuwe dreigingen. Door bekende kwetsbaarheden in deze protocollen te misbruiken, kunnen aanvallers ongeautoriseerde toegang verkrijgen, gegevens compromitteren en compliance in gevaar brengen.

Een van de belangrijkste risico’s bij SOC 2 compliance is het gebruik van niet-versleutelde protocollen. Het belang van encryptie kan niet genoeg worden benadrukt als het gaat om het beschermen van gegevens tijdens transmissie. Encryptie waarborgt de vertrouwelijkheid en integriteit van informatie en beschermt deze tegen ongeautoriseerde onderschepping en afluisteren. Het gebruik van niet-versleutelde protocollen kan echter gevoelige gegevens blootstellen en de vertrouwelijkheid en integriteit ervan in gevaar brengen.

Bovendien kan het gebruik van niet-conforme protocollen leiden tot compatibiliteitsproblemen en een soepele integratie met andere systemen en diensten belemmeren. Dit kan resulteren in operationele inefficiëntie, verhoogde complexiteit en potentiële beveiligingslekken. Het is voor organisaties essentieel om ervoor te zorgen dat de gebruikte protocollen voldoen aan de strenge vereisten van SOC 2 compliance om deze risico’s effectief te beperken.

Belangrijkste Compliance Voordelen: SOC 2 versus ISO 27001 Uitgelegd

Wanneer CISO’s, IT-managementprofessionals, CIO’s, engineers op het gebied van cybersecurityrisicobeheer en leiders op het gebied van gebruikersprivacy compliance bij grote organisaties in diverse sectoren een diepgaand inzicht hebben in de voordelen van het naleven van gegevensbeveiligingsstandaarden en privacyregelgeving, krijgen ze een aanzienlijk voordeel bij het beschermen van gevoelige informatie. Met diepgaande technische kennis kunnen deze professionals robuuste cybersecuritymaatregelen effectief implementeren, potentiële kwetsbaarheden identificeren en risico’s beperken. Door op de hoogte te blijven van de nieuwste trends en beste practices kunnen ze proactief inspelen op nieuwe dreigingen en voldoen aan veranderende regelgeving. Deze technische expertise stelt hen in staat weloverwogen beslissingen te nemen, passende beveiligingsmaatregelen te implementeren en hun organisatie te beschermen tegen mogelijke datalekken en boetes. Bovendien kunnen zij door inzicht in de voordelen van compliance het belang van gegevensbeveiliging en privacy effectief communiceren naar stakeholders, waardoor een cultuur van beveiligingsbewustzijn en verantwoordelijkheid binnen de organisatie wordt bevorderd.

Betaalbare SOC 2 compliance essentials voor groeiende bedrijven en e-commerceplatforms

SOC 2 compliance is een steeds belangrijkere vereiste voor bedrijven en e-commerceplatforms die gevoelige klantgegevens verwerken. Waar ISO 27001-certificering zich richt op informatiebeveiligingsmanagement, behandelt SOC 2-certificering specifiek de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van klantgegevens. Beide certificeringen zijn waardevol, maar SOC 2 compliance is vooral relevant voor organisaties die klantgegevens in de cloud opslaan en verwerken.

SOC 2 compliance biedt tal van voordelen en is een essentieel raamwerk voor het evalueren en verbeteren van interne controles met betrekking tot klantgegevens. Door SOC 2-maatregelen te implementeren, tonen bedrijven hun onwankelbare inzet voor het beschermen van klantinformatie en het volgen van industriestandaarden. Dit bevordert niet alleen het vertrouwen van klanten en partners, maar onderscheidt de organisatie ook van concurrenten en creëert een sterke competitieve positie.

Om SOC 2 compliance te bereiken, moeten bedrijven en e-commerceplatforms een aantal essentiële aandachtspunten prioriteren. Een van de eerste stappen is het uitvoeren van een uitgebreide risicobeoordeling, die een cruciale rol speelt bij het identificeren van potentiële kwetsbaarheden en het ontwikkelen van een effectieve risicobeheerstrategie. Deze beoordeling omvat het evalueren van de beveiliging van zowel fysieke als logische toegangscontroles, evenals het beoordelen van de effectiviteit van bestaande beveiligingsbeleid en -procedures.

Het implementeren van robuuste toegangscontroles en het toepassen van strenge encryptiemaatregelen zijn noodzakelijk voor het beschermen van klantgegevens. Het is belangrijk om multi-factor authentication, rolgebaseerde toegangscontroles en encryptieprotocollen voor gegevens in rust en onderweg in te stellen. Daarnaast zijn continue monitoring en uitgebreide logging van toegangsverzoeken en systeemactiviteiten essentieel om potentiële beveiligingsincidenten snel te identificeren en te beperken.

Het belang van SOC 2 compliance voor stabiliteit bij Amerikaanse overheidsinstanties en aannemers

De stabiliteit en beveiliging van Amerikaanse overheidsinstanties en aannemers zijn van het grootste belang, vooral bij het beschermen van gevoelige gegevens en het voldoen aan sectorregelgeving. Een cruciaal element voor deze stabiliteit is SOC 2 compliance. SOC 2, of Service Organization Control 2, is een certificering die prioriteit geeft aan de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van gegevens binnen dienstverlenende organisaties.

Het behalen van SOC 2 compliance is essentieel voor overheidsinstanties en aannemers om hun onwankelbare inzet voor het beschermen van gevoelige informatie aan te tonen. Deze certificering bewijst aan stakeholders dat de organisatie robuuste maatregelen en processen heeft geïmplementeerd om gegevens te beschermen tegen ongeautoriseerde toegang, openbaarmaking en wijziging. SOC 2 compliance helpt organisaties ook te voldoen aan de vereisten van regelgevingskaders zoals de Health Insurance Portability and Accountability Act en de Gramm-Leach-Bliley Act (GLBA).

Bij certificering is er een belangrijk verschil tussen SOC 2 en ISO 27001 in de scope van de beoordeling. Waar ISO 27001 zich richt op het algemene informatiebeveiligingsmanagementsysteem van een organisatie, evalueert SOC 2 specifiek de maatregelen en processen met betrekking tot gegevensbeveiliging en privacy. Onafhankelijke auditors voeren SOC 2-beoordelingen uit en evalueren nauwgezet de naleving van de Trust Services Criteria (TSC). Deze criteria omvatten beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy.

Overheidsinstanties en aannemers kunnen veel voordeel halen uit het behalen van SOC 2 compliance. Deze belangrijke certificering versterkt niet alleen de reputatie van de organisatie en wekt vertrouwen bij stakeholders, maar speelt ook een essentiële rol bij het beperken van het risico op datalekken en niet-naleving van regelgeving. Door het belang van SOC 2 compliance volledig te begrijpen en te omarmen, kunnen overheidsinstanties en aannemers de stabiliteit en veiligheid van hun processen waarborgen en zo bijdragen aan de algehele stabiliteit van het Amerikaanse overheidslandschap.

Versnel je SOC 2 compliance met onze aanpasbare workflow voor producenten en wereldwijde distributeurs

Het verbeteren van je SOC 2 compliance is absoluut essentieel voor producenten en wereldwijde distributeurs die de beveiliging en privacy van gevoelige gegevens centraal stellen. Het behalen van SOC 2-certificering toont je onwankelbare inzet voor het implementeren van robuuste maatregelen en waarborgen om klantinformatie te beschermen. Met onze zeer flexibele workflow kun je je compliance-inspanningen stroomlijnen en efficiënt SOC 2-certificering behalen.

Onze flexibele workflow is specifiek afgestemd op de unieke eisen en complexiteit waarmee producenten en wereldwijde distributeurs te maken hebben. Wij begrijpen de uitdagingen en vereisten van jouw sector en bieden een uitgebreid raamwerk dat alle essentiële stappen voor het behalen van SOC 2 compliance omvat. Dit omvat het uitvoeren van grondige risicobeoordelingen, het ontwikkelen van robuust beleid, het implementeren van effectieve maatregelen en het onderhouden van continue monitoring.

Met onze aanpasbare workflow kun je het complianceproces afstemmen op de unieke behoeften en doelstellingen van je organisatie. Deze ongeëvenaarde flexibiliteit stelt je in staat prioriteit te geven aan de gebieden die het meest kritisch zijn voor jouw bedrijf, waardoor je eenvoudig voldoet aan SOC 2 vereisten en onnodige inspanningen en kosten minimaliseert. Door onze workflow te integreren, versterk je je beveiligingsstatus, bouw je vertrouwen op bij je gewaardeerde klanten en behaal je een duidelijk competitief voordeel in de dynamische markt.

Versnel je SOC 2 compliance checklist voor betere schaalbaarheid in zorginstellingen

Het waarborgen van de beveiliging en privacy van gevoelige gegevens binnen zorginstellingen vereist strikte naleving van industriestandaarden. In deze context zijn er twee certificeringen die veel erkenning genieten: ISO 27001 en SOC 2. Hoewel beide zich primair richten op informatiebeveiliging, zijn er duidelijke verschillen.

ISO 27001, de internationaal erkende standaard, biedt een robuust raamwerk voor het opzetten, implementeren, onderhouden en continu verbeteren van een informatiebeveiligingsmanagementsysteem (ISMS). Het omvat een breed scala aan beveiligingsmaatregelen en vereist dat organisaties uitgebreide risicobeoordelingen uitvoeren en passende maatregelen inzetten om geïdentificeerde risico’s te beperken.

SOC 2 onderscheidt zich als een certificering die is opgezet door het gerenommeerde American Institute of Certified Public Accountants (AICPA). De focus ligt op het beschermen van de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van waardevolle klantgegevens. Onafhankelijke auditors voeren SOC 2-audits uit en beoordelen nauwgezet de maatregelen en processen van een organisatie aan de hand van vooraf gedefinieerde criteria.

Om SOC 2 compliance voor zorginstellingen te versnellen, zijn er diverse strategische stappen mogelijk. Begin met een grondige evaluatie van bestaande beveiligingsmaatregelen, met speciale aandacht voor het identificeren van eventuele gaten of verbeterpunten. Deze evaluatie kan intern worden uitgevoerd of met hulp van een gerenommeerd extern cybersecuritybedrijf.

Allereerst is het voor zorginstellingen essentieel om het opstellen en implementeren van beleid en procedures die naadloos aansluiten op de SOC 2 criteria te prioriteren. Dit houdt in dat er duidelijke richtlijnen moeten zijn voor gegevensverwerking, encryptie, incidentrespons en uitgebreide training van medewerkers. Voor blijvende compliance is het cruciaal deze vereisten strikt te handhaven en regelmatig controles en tests van de maatregelen uit te voeren.

SOC 2 compliance checklist vereenvoudigen voor advocatenkantoren en paralegale dienstverleners

Het waarborgen van de beveiliging en privacy van gevoelige cliëntgegevens is van het grootste belang voor advocatenkantoren en paralegale dienstverleners. Een belangrijke vereiste is SOC 2 compliance. Door de SOC 2 compliance checklist te vereenvoudigen, kunnen deze organisaties hun inspanningen stroomlijnen en efficiënter certificering behalen, waardoor ze de gegevens van hun cliënten beter beschermen.

Voor het waarborgen van compliance met SOC 2 standaarden is het essentieel om robuust beleid en procedures op te stellen voor de bescherming van waardevolle cliëntgegevens. Dit houdt in dat er strikte toegangscontroles, sterke encryptiemaatregelen en goed gedefinieerde incidentresponsplannen moeten zijn om de dreiging van datalekken en ongeautoriseerde toegang te beperken.

Een belangrijk onderdeel van de checklist is het beoordelen van fysieke en omgevingsmaatregelen die zijn geïmplementeerd om cliëntgegevens te beschermen. Het is noodzakelijk dat datacenters en serverruimtes zijn uitgerust met robuuste beveiligingsmaatregelen, waaronder toegangscontroles, surveillancesystemen en brandbeveiligingssystemen.

Bovendien is het van groot belang om het belang van continue monitoring en grondige tests van beveiligingsmaatregelen te onderstrepen, zodat kwetsbaarheden snel kunnen worden geïdentificeerd en direct actie kan worden ondernomen. Dit omvat regelmatige penetratietests, kwetsbaarheidsbeoordelingen en uitgebreide security awareness-training voor al het personeel.

Tot slot is het essentieel om het belang van volledige documentatie en nauwkeurige registratie van alle beveiligingsactiviteiten en incidenten te benadrukken. Dit omvat het zorgvuldig bijhouden van beveiligingsbeleid, procedures en incidentresponsplannen, evenals het nauwgezet bewaren van logs die beveiligingsgebeurtenissen en incidenten vastleggen en dienen als waardevolle bron voor audits.

Eenvoudige gids voor SOC 2 compliance voor banken en financiële instellingen

Financiële instellingen, zoals banken, staan onder toenemende druk om hun onwankelbare inzet voor gegevensbeveiliging en privacy aan te tonen. Een effectieve manier om dit te bereiken is door SOC 2 compliance te behalen—een breed erkende certificering die de nadruk legt op de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van klantgegevens. SOC 2 biedt klanten en stakeholders de zekerheid dat de organisatie robuuste maatregelen heeft geïmplementeerd om hun gevoelige informatie te beschermen.

SOC 2 compliance behalen kan een zeer complex en veeleisend proces zijn, vooral voor banken en financiële instellingen. Deze organisaties verwerken enorme hoeveelheden gevoelige financiële gegevens, waardoor het implementeren van robuuste beveiligingsmaatregelen van cruciaal belang is. Om het SOC 2 compliance traject te vergemakkelijken, vind je hieronder een exclusieve gids die speciaal is afgestemd op banken en financiële instellingen:

1. Krijg een Duidelijk Beeld van de Scope: Begin met het grondig definiëren van de scope van je SOC 2 compliance-initiatieven. Het is essentieel om de systemen, processen en gegevens te identificeren die binnen de scope vallen en moeten worden beoordeeld op basis van de SOC 2 criteria. Deze stap stelt je in staat je inspanningen te richten en middelen efficiënt toe te wijzen.

2. Voer een Grondige Gap-analyse uit: Beoordeel je bestaande beveiligingsmaatregelen en praktijken nauwgezet aan de hand van de SOC 2 vereisten. Identificeer eventuele tekortkomingen of gebieden die verbetering behoeven. Deze diepgaande analyse dient als strategisch stappenplan voor het implementeren van de benodigde maatregelen en processen om volledige compliance te bereiken.

3. Versterk je Beveiliging: Neem direct maatregelen om de verdediging van je organisatie te versterken op basis van de resultaten van de gap-analyse. Pak de geïdentificeerde kwetsbaarheden aan door robuuste beveiligingsmaatregelen te implementeren. Deze maatregelen omvatten onder andere toegangscontroles, encryptieprotocollen, incidentresponsprocedures, strategieën voor gegevensback-up en herstel, en trainingen voor medewerkers. Het is noodzakelijk om deze maatregelen zorgvuldig te documenteren en bewijsmateriaal te bewaren voor audits.

4. Monitor en Evalueer Continu: SOC 2 compliance is een doorlopend proces. Het is essentieel om je beveiligingsmaatregelen consequent te monitoren en te evalueren om hun effectiviteit en aansluiting op SOC 2 vereisten te waarborgen. Voer regelmatig interne audits en beoordelingen uit om nieuwe risico’s of verbeterpunten te identificeren.

5. Schakel een Externe Auditor in: Het is noodzakelijk om een gekwalificeerde externe auditor te betrekken om SOC 2 compliance te behalen. Deze auditor beoordeelt de maatregelen en praktijken van je organisatie grondig aan de hand van de SOC 2 criteria en levert een onafhankelijke beoordeling van je compliance. Kies bij voorkeur een auditor met aantoonbare ervaring in het auditen van banken en financiële instellingen voor een volledig begrip van de unieke uitdagingen en vereisten van de sector.

Oogopenende Corporate Cybersecurity Statistieken die je Moet Weten

Inzicht in de impact van cybersecurity compliance en risicobeheerstrategie is van groot belang voor grote organisaties in diverse sectoren. Het monitoren en analyseren van relevante statistieken speelt een cruciale rol bij het verkrijgen van waardevolle inzichten in gegevensbeveiliging, risicobeheer en compliance van gevoelige contentcommunicatie.

- Uit het Sensitive Content Communications Privacy and Compliance Report 2023 van Kiteworks blijkt dat 90% van de ondernemingen vier of meer kanalen gebruikt om gevoelige content te delen, waarbij 46% zes of meer tools, systemen, platforms en kanalen inzet. Deze wereldwijde enquête onder IT-, cybersecurity- en complianceprofessionals bij grote organisaties toont het wijdverbreide gebruik van meerdere kanalen voor het delen van gevoelige content aan.

- Het rapport geeft ook aan dat meer dan 90% van de bedrijven gevoelige content deelt met 1.000 tot 2.500 externe organisaties en derden. Dit benadrukt de noodzaak van robuuste beveiligingsmaatregelen om gevoelige gegevens te beschermen bij het delen met een groot aantal externe partijen.

- Bovendien blijkt uit de onderzoeksresultaten dat professionals uit diverse sectoren, regio’s en functieniveaus zich zorgen maken over uiteenlopende aanvalsmethoden gericht op gevoelige gegevens, waaronder persoonlijk identificeerbare informatie (PII) en intellectueel eigendom (IP). Dit onderstreept het belang van een allesomvattende beveiligingsaanpak om gevoelige content te beschermen.

- Daarnaast blijft compliance een uitdaging voor organisaties, vooral in Europa waar de GDPR aanzienlijke boetes oplegt bij niet-naleving. Het rapport benadrukt dat de meeste respondenten onderworpen zijn aan regelgeving op het gebied van gegevensprivacy in ten minste één rechtsbevoegdheid en worden geaudit op basis van industriestandaarden. Bovendien doet 99% van de respondenten zaken met overheidsinstanties, waardoor naleving van speciale vereisten voor het delen van privégegevens en gevoelige content noodzakelijk is.

Voor een volledig overzicht van de nieuwste inzichten en bevindingen raden we het Sensitive Content Communications Privacy and Compliance Report van Kiteworks ten zeerste aan.

SOC 2 Compliance Beheersen: Essentiële Industriestandaarden voor Geoptimaliseerde Workflows

Het implementeren van SOC 2 compliance is een cruciaal onderdeel van het behouden van veilige en efficiënte workflows in diverse sectoren. De standaarden kunnen overweldigend zijn, vooral met de vijf Trust Service Criteria: beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy. Toch is het beheersen van deze standaarden niet onoverkomelijk. Met de juiste kennis en een strategische aanpak kunnen organisaties de complexiteit van SOC 2 compliance effectief navigeren, waardoor workflows worden geoptimaliseerd en de beveiliging wordt versterkt.

Een van de grootste uitdagingen bij het behalen van SOC 2 compliance is het wijdverbreide gebrek aan inzicht in de scope en vereisten van deze standaarden. Misvattingen kunnen leiden tot onvoldoende voorbereiding, met mislukte audits en mogelijke beveiligingsincidenten als gevolg. Het is daarom essentieel om een volledig begrip te ontwikkelen van de SOC 2 standaarden, inclusief de specifieke vereisten voor elk van de vijf Trust Service Criteria. Deze kennis vormt een solide basis voor het implementeren van effectieve compliance strategieën.

Een belangrijk obstakel bij het behalen van SOC 2 compliance is het tekort aan middelen en expertise. Veel organisaties kampen met beperkte middelen, zoals personeel of budget. Dit kan het lastig maken om voldoende tijd en inspanning te besteden aan compliance. Toch kunnen organisaties met strategische planning en prioritering hun middelen effectief inzetten en hun compliance-inspanningen waarborgen.

De voortdurende aard van SOC 2 compliance kan voor veel organisaties overweldigend lijken. Compliance is geen eenmalige gebeurtenis, maar een doorlopend proces dat constante monitoring en updates vereist. Dit kan extra uitdagend zijn door de snel veranderende technologie en de aanhoudende opkomst van nieuwe dreigingen. Door echter een proactieve houding aan te nemen en te blijven streven naar verbetering, kunnen organisaties de ontwikkelingen voorblijven en zorgen voor blijvende compliance en versterkte beveiliging.

Kiteworks Private Content Network voor SOC 2 vs ISO 27001

Ontdek de kracht van een geïntegreerd Private Content Network dat beveiligde e-mail, beveiligde bestandsoverdracht, beveiligde webformulieren en MFT samenbrengt op één krachtig platform. Deze uitzonderlijke oplossing stelt grote organisaties in staat volledige controle te houden, optimale bescherming te garanderen en volledig inzicht te behouden in elk bestand dat hun netwerk binnenkomt of verlaat. Optimaliseer je cybersecuritystrategie en verhoog je compliance op het gebied van gegevensbeveiliging met onze ongeëvenaarde mogelijkheden voor beveiligde bestandsoverdracht.

Ontdek de kracht van een robuuste oplossing waarmee je effectief toegang tot gevoelige gegevens beheert en optimale bescherming garandeert bij externe uitwisseling. Dit ongeëvenaarde beveiligingsniveau wordt bereikt door de naadloze integratie van geautomatiseerde end-to-end encryptie, multi-factor authentication en een uitgebreide beveiligingsinfrastructuur. Krijg volledig inzicht in alle bestandsactiviteiten, zodat je precies weet wie, wat, wanneer en hoe gegevens gedeeld worden.

Bovendien profiteer je van de geavanceerde mogelijkheden van onze innovatieve e-mail protection gateway die e-mailencryptie en decryptie volledig automatiseert en zo een extra beveiligingslaag toevoegt aan je gegevensuitwisseling.

Het is van groot belang voor CISO’s, IT-management executives, CIO’s en leiders op het gebied van cybersecurityrisicobeheer en gegevensbeveiliging binnen grote organisaties om onwankelbare naleving van kritieke regelgeving en standaarden te waarborgen. Denk hierbij aan GDPR, HIPAA, CMMC, Cyber Essentials Plus, IRAP en andere.

Ervaar de revolutionaire mogelijkheden van een Private Content Network van Kiteworks. Ontgrendel het potentieel van je organisatie—boek nu een aangepaste demo.

Veelgestelde Vragen over SOC 2 Compliance Checklist

Inzicht in de gevolgen van niet-naleving van SOC 2 standaarden helpt organisaties bij risicobeperking en het voorkomen van juridische en financiële consequenties. Hoewel SOC 2 niet wettelijk verplicht is, wordt het vaak geëist door klanten en zakenpartners om de beveiliging en privacy van hun gegevens te waarborgen. Organisaties die gevoelige klantgegevens beheren—zoals dienstverleners, datacenters en cloud service providers—moeten voldoen aan SOC 2. Deze standaard is van toepassing op elke organisatie die klantgegevens opslaat, verwerkt of overdraagt. Het bezitten van een SOC-rapport toont de toewijding van een organisatie aan beveiliging en compliance, wat het vertrouwen en de geloofwaardigheid bij klanten en stakeholders vergroot.

Wat zijn de gevolgen van het niet naleven van SOC 2 vereisten?

Het niet naleven van SOC 2 vereisten kan ernstige gevolgen hebben voor organisaties. Allereerst kan het leiden tot aanzienlijke reputatieschade, waardoor het vertrouwen van klanten en partners in het vermogen van het bedrijf om hun gevoelige gegevens te beschermen wordt aangetast. Bovendien kan niet-naleving organisaties blootstellen aan juridische en regelgevende complicaties, waaronder het opleggen van boetes en sancties. Daarnaast kunnen onvoldoende beveiligingsmaatregelen als gevolg van niet-naleving het risico op cyberdreigingen en mogelijke datalekken vergroten. Tot slot kunnen bedrijven zonder SOC 2 compliance waardevolle zakelijke kansen mislopen, omdat veel klanten naleving van deze standaarden eisen voordat ze een samenwerking aangaan. Het prioriteren van SOC 2 compliance is essentieel voor organisaties om deze risico’s te beperken en de veiligheid en betrouwbaarheid van hun systemen en gegevens te waarborgen.

Is SOC 2 een wettelijke vereiste?

SOC 2 is weliswaar niet wettelijk verplicht, maar dient als een breed erkend raamwerk voor het evalueren en openbaar maken van de beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy van systemen en gegevens van een organisatie. Het doel is om klanten en stakeholders de zekerheid te bieden dat de organisatie robuuste controles heeft geïmplementeerd om hun gegevens te beschermen. Volgens Imperva toont SOC 2 compliance de onwankelbare toewijding van een organisatie aan gegevensbeveiliging en kan het een competitief voordeel opleveren in de markt.

Wie moet voldoen aan SOC 2?

SOC 2 compliance is een cruciale vereiste voor organisaties die worden toevertrouwd met gevoelige klantgegevens of diensten leveren aan klanten die robuuste gegevensbeveiligingsmaatregelen eisen. Zoals benadrukt door Reciprocity, moeten diverse sectoren, waaronder technologie, zorg, financiële sector en professionele dienstverlening, voldoen aan SOC 2 compliance standaarden. Door SOC 2 compliance te behalen, tonen deze organisaties hun inzet om klantgegevens te beschermen tegen ongeautoriseerde toegang, openbaarmaking en misbruik. Dit bevordert niet alleen het vertrouwen van klanten, maar onderstreept ook hun toewijding aan gegevensbeveiliging en privacy. Het behouden van SOC 2 compliance vereist regelmatige audits en beoordelingen om de effectiviteit van beveiligingsmaatregelen en processen te evalueren.

Op wie is SOC 2 van toepassing?

SOC 2 compliance is een essentiële vereiste voor organisaties die klantgegevens verwerken, of deze nu in de cloud of on-premises zijn opgeslagen. Dit compliance raamwerk is met name relevant voor dienstverleners, waaronder SaaS-bedrijven, datacenters en managed service providers. Het geldt ook voor organisaties in gevoelige sectoren zoals financiële instellingen, zorgaanbieders en e-commerce platforms. Het primaire doel van SOC 2 compliance is ervoor te zorgen dat deze organisaties robuuste beveiligingsmaatregelen hebben geïmplementeerd en onderhouden om klantgegevens te beschermen tegen ongeautoriseerde toegang, openbaarmaking en misbruik.

Wie moet een SOC-rapport hebben?

Organisaties die gevoelige gegevens verwerken en hun onwankelbare toewijding aan beveiliging willen aantonen, moeten beschikken over een SOC-rapport. Een SOC-rapport, ook wel System and Organization Controls-rapport genoemd, biedt een onafhankelijke evaluatie van de controles van een organisatie met betrekking tot beveiliging, beschikbaarheid, verwerkingsintegriteit, vertrouwelijkheid en privacy. Dit rapport is van groot belang voor organisaties die diensten leveren aan andere bedrijven, zoals datacenters, cloud service providers en managed service providers. Door een SOC-rapport te verkrijgen, kunnen deze organisaties hun klanten de zekerheid bieden dat zij robuuste maatregelen hebben geïmplementeerd om hun gegevens en systemen te beschermen. SOC-rapporten zijn ook een waardevol instrument voor organisaties die willen voldoen aan sectorregels en standaarden, zoals de Health Insurance Portability and Accountability Act of de Payment Card Industry Data Security Standard (PCI DSS).

Aanvullende Bronnen

- Case Study: Mandiant gebruikt Kiteworks om de gevoelige content te beschermen die bedrijven wereldwijd helpt beschermen

- Brief: Kiteworks Hardened Virtual Appliance

- Brief: Bereik Zero Trust Security met Kiteworks: Een Allesomvattende Aanpak voor Gegevensbescherming

- Top 5: Top 5 manieren waarop Kiteworks Microsoft 365 communicatie met derden beveiligt

- Webinar: Hoe geautomatiseerde e-mailencryptie zorgt voor betere privacybescherming en compliance