Waarom bots de volgende grote trend zijn in Account Takeover Fraud (ATO)

Account Takeover Fraud (ATO) klinkt als een bekend begrip binnen de cyberbeveiliging, maar de preventiemethoden in de e-commerce zijn nog steeds genuanceerd.

Retailers maken zich van oudsher zorgen over betalingsfraude die samenhangt met terugboekingen. Dit gebeurt wanneer een klant online een aankoop doet met een creditcard en vervolgens een terugbetaling aanvraagt bij de bank, ondanks dat de bestelde goederen of diensten zijn ontvangen.

Beter bekend als ‘friendly fraud’, maakt dit type fraude het voor retailers lastig om onderscheid te maken tussen betrouwbare klanten en fraudeurs. Door de lage beveiligingsinfrastructuur op e-commerceplatforms wordt het risico op Account Takeover Fraud steeds groter.

Tegelijkertijd raken betrouwbare klanten gefrustreerd door langdurige verificatieprocessen en het risico op gestolen inloggegevens door Account Takeover Fraud. Klanten verwachten gemak bij hun online winkelervaring, maar worden continu gevraagd om meerdere beveiligingsstappen te doorlopen om hun identiteit en bedoelingen te bewijzen.

Methoden die worden gebruikt bij Account Takeover Fraud

Cybercriminelen gebruiken diverse methoden om Account Takeover Fraud uit te voeren. Account Takeover Fraud, vaak aangeduid als ATO, is een vorm van identiteitsdiefstal waarbij een aanvaller ongeautoriseerde toegang krijgt tot het account van een slachtoffer om fraude te plegen, geld te stelen of andere vormen van financiële en reputatieschade te veroorzaken. In deze bespreking behandelen we enkele van de meest voorkomende technieken die fraudeurs gebruiken om ongeautoriseerde toegang tot accounts te verkrijgen.

Phishing

Phishing is een van de meest voorkomende methoden die cybercriminelen inzetten om gevoelige informatie van slachtoffers te verkrijgen. De aanvaller stuurt een e-mail of bericht dat lijkt op een legitieme communicatie van een vertrouwde organisatie, zoals een bank of een sociaal mediaplatform. Deze berichten bevatten vaak een link naar een nepwebsite die identiek lijkt aan de echte site, waar het slachtoffer wordt gevraagd zijn inloggegevens in te voeren, die vervolgens door de aanvaller worden onderschept.

Credential Stuffing

Cybercriminelen maken misbruik van het feit dat veel mensen hun inloggegevens op meerdere platforms hergebruiken. Zodra ze toegang hebben tot één account, kunnen ze ook andere accounts van dezelfde persoon benaderen. Aanvallen door diefstal van inloggegevens gebruiken geautomatiseerde software om gestolen gebruikersnaam- en wachtwoordcombinaties op diverse websites te testen.

Malware

Malware, zoals keyloggers, spyware en trojans, kan door aanvallers worden ingezet om ongeautoriseerde toegang tot het account van een slachtoffer te krijgen. Deze software wordt meestal zonder medeweten van het slachtoffer op het apparaat geïnstalleerd en onderschept gevoelige informatie zoals inloggegevens en financiële data.

SIM Swapping

Bij deze techniek doet de aanvaller zich voor als het slachtoffer om de mobiele provider te overtuigen het telefoonnummer van het slachtoffer over te zetten naar een nieuwe simkaart die door de aanvaller wordt beheerd. Zodra de aanvaller het telefoonnummer heeft, kan hij tweefactorauthenticatie (2FA)-codes die via sms worden verstuurd onderscheppen en toegang krijgen tot de accounts van het slachtoffer.

Social Engineering

Social engineering-aanvallen draaien om manipulatie en misleiding om slachtoffers gevoelige informatie te laten prijsgeven of ongeautoriseerde toegang tot hun accounts te geven. Dit kan bijvoorbeeld door zich voor te doen als een klantenservicemedewerker of door persoonlijke informatie van sociale media te gebruiken om vertrouwen te winnen.

Brute Force-aanvallen

Deze aanvallen maken gebruik van software om systematisch het wachtwoord van een slachtoffer te raden door herhaaldelijk verschillende combinaties te proberen. Brute Force-aanvallen kunnen succesvol zijn als het wachtwoord zwak of eenvoudig te raden is.

Wat is Account Takeover Fraud in e-commerce?

Traditionele Account Takeover

Account Takeover is een vorm van identiteitsdiefstal en fraude. Dit gebeurt wanneer iemand controle krijgt over een account door gebruik te maken van de inloggegevens van de klant en ongeautoriseerde transacties uitvoert namens deze klant. Dit omvat accounts bij banken, e-mail, creditcards en in feite elk online account.

Klanten kunnen bijvoorbeeld worden benaderd via phishing, malware of spyware. Andere methoden zijn het kopen van gestolen wachtwoorden, persoonlijke informatie of beveiligingscodes van cybercriminelen. Uit onderzoeken van het dark web blijkt dat er meer dan 15 miljard accountgegevens te koop zijn op cybercriminele marktplaatsen (een stijging van 300% sinds 2018). (From Exposure to Takeover: The 15 billion stolen credentials allowing account takeover)

Zodra de cybercrimineel controle heeft over het account, kan hij aankopen doen op de e-commercewebsite, geld opnemen, de inloggegevens wijzigen en op vergelijkbare wijze toegang krijgen tot andere accounts van die specifieke klant.

De kosten worden direct gedragen door de klant, maar ook retailers verliezen omzet en reputatie doordat klanten overstappen naar concurrenten met betrouwbaardere online platforms.

Moderne Bots

Tegenwoordig zetten hackers bots in die met behulp van machine learning geprogrammeerd kunnen worden om duizenden of miljoenen pogingen tot Account Takeover Fraud per minuut uit te voeren. Volgens Gartner (2021) zijn credential stuffing-aanvallen (die Account Takeover mogelijk maken) een van de vier belangrijkste soorten kwaadaardige botaanvallen in de e-commerce.

De eenvoudige toegang tot gestolen inloggegevens (via het dark web), evenals de onverschilligheid van gebruikers ten aanzien van veilige wachtwoorden, heeft een “business opportunity” voor hackers gecreëerd. Hierdoor is er een toename van kwaadaardige bots en accountovernames. Ongeacht de grootte of branche van het e-commerceplatform, alle websites lopen risico op dergelijke aanvallen als ze niet beschermd zijn.

Stap voor stap: Hoe moderne Account Takeover plaatsvindt

Dit zijn de stappen die meestal plaatsvinden bij een accountovername:

- Hackers kopen duizenden of miljoenen accountgegevens op het dark web.

- Met behulp van machine learning programmeren ze bots om endpoints van websites aan te vallen met de gebruikersaccounts, duizenden of miljoenen per minuut. Voorbeelden van endpoints zijn login, winkelwagen en betaling.

- De bots testen alle combinaties van inloggegevens (bekend als “credential stuffing“).

- Als dit lukt, krijgen de hackers toegang tot accounts met de juiste inloggegevens.

- Persoonlijke gegevens worden verzameld en misbruikt door betalingen te doen, cadeaubonnen te kopen, loyaliteitspunten te innen en alles wat verder mogelijk is op het account te benutten.

Zelfs als de bots aanvankelijk worden gedetecteerd, betekent de complexiteit van deze bots dat 30% automatisch hun IP-adres wijzigt om onopgemerkt te blijven. Naast het roteren van IP-adressen kunnen ze verborgen blijven door echte browsers te simuleren, menselijk gedrag na te bootsen of zich te verstoppen in gebruikerssessies. Dit onderstreept het belang van cyberbeveiligingstools op e-commercewebsites om bots aan te pakken die steeds geavanceerder worden.

Hoe e-commerce retailers verliezen lijden door bots

Uit onderzoek van Riskified (2021) blijkt dat meer dan een kwart van de e-commerce retailers niet is uitgerust of voorbereid om Account Takeover-aanvallen aan te pakken. Het gevolg is dat 2 op de 3 online klanten wegloopt bij e-commerce retailers en op zoek gaat naar alternatieven na een accountovername.

Met de toename van e-commerce na de pandemie is ook de fraude toegenomen. In de VS was Account Takeover Fraud goed voor 43% van alle fraudegevallen, waarmee het in 2020 tot de top drie van fraudegevallen bij online retailers behoorde. Rapporten laten ook zien dat Account Takeover Fraud sinds het begin van de pandemie met 378% is gestegen.

Volgens onderzoek van Juniper (2021) zal er in 2021 alleen al $20 miljard verloren gaan in e-commerce door fraude.

Samengevat: Account Takeover Fraud via bots zorgt voor frictie in de klantbeleving op e-commerceplatforms, omdat retailers er niet in slagen zowel de beveiliging als het gemak voor hun klanten te waarborgen, wat leidt tot zowel klanten- als omzetverlies.

Praktijkvoorbeelden van botaanvallen

In één geval van een accountovernameaanval voerden hackers 5,7 miljoen verzoeken uit in twee dagen om een credential stuffing-aanval uit te voeren. De bots roteerden door 250.000 verschillende IP-adressen, 8.000 autonome systemen en 215 landen. Dit toont aan dat traditionele beveiligingsmethoden voor accounts verouderd zijn en dat online retailers hun beveiliging moeten verbeteren om botaanvallen het hoofd te bieden als ze competitief willen blijven.

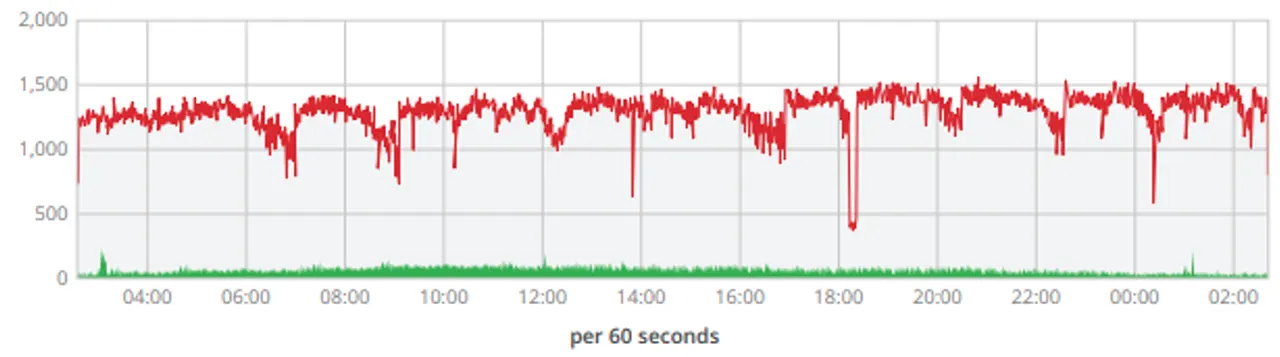

Een ander voorbeeld van fraude in e-commerce liet een accountovernameaanval zien die piekte op ongeveer 1.500 aanvalspogingen per seconde. Het botverkeer is hieronder in rood te zien, terwijl groen het legitieme verkeer weergeeft.

Grafiek van Perimeterx die een accountovernameaanval weergeeft

Duidelijk is dat meer dan 90% van de pogingen kwaadaardig is. Dankzij de duizenden IP-adressen die door de bots werden gebruikt, behaalden ze een succespercentage van 8% in de aanval, wat resulteerde in gestolen klantgegevens en omzetverlies voor de retailer.

3 dingen die e-commerce retailers kunnen doen om bots te bestrijden

1. Implementeer botdetectietechnologieën om de last voor menselijke klanten te verlichten

E-commerce retailers proberen botaanvallen te bestrijden met diverse methoden die niet afdoende blijken te zijn. Veel retailers gebruiken bijvoorbeeld CAPTCHA-vereisten voor klanten of andere manieren om klanten te vragen hun “menselijkheid te bewijzen” en bij elke stap extra handelingen te verrichten.

Bijvoorbeeld, bij een CAPTCHA moeten gebruikers een afbeelding met door elkaar gehusselde letters en cijfers interpreteren of afbeeldingen selecteren die een bepaald kenmerk bevatten. Echter, onderzoek van Gartner (2021) toont aan dat deze methoden herhaaldelijk worden omzeild door vastberaden bots of cloudgebaseerde analysetools.

Bovendien zijn dit soort preventiemethoden ineffectief, want (Gartner) laat zien dat CAPTCHA-afbeeldingen een uitvalpercentage van 50% bij gebruikers veroorzaken, vooral op mobiel. Dit betekent dat 50% van de klanten niet eens verdergaat naar het online platform.

E-commerceplatforms zouden zich moeten richten op het verplaatsen van de scheiding tussen bot- en mensanalyse naar de achtergrond en de noodzaak voor menselijkheidstests voor de gebruiker moeten verminderen. Dit bevordert loyaliteit, betrokkenheid en vertrouwen tussen klanten en het online bedrijf.

2. Analyseer het gedrag van betrouwbare klanten om vertrouwen te vergroten

Door gedragsanalysetechnologieën te implementeren kunnen retailers het gedrag van gebruikers in de online omgeving observeren. Dit omvat alles van timing en plaatsing van de muis, muisklikken, typpatronen, scrollen en swipebewegingen op mobiele apparaten.

Voor e-commerce retailers met een hoge hoeveelheid gebruikersinteracties kan dit een methode zijn om een gedragsnorm voor een specifieke klant te ontwikkelen. Elke afwijking van “de norm” kan dan wijzen op frauduleus gedrag.

Dit is vooral nuttig voor e-commerce retailers, omdat hun platforms (samen met retailbanken en populaire gamingwebsites) doorgaans veel gebruikersinteracties kennen waarbij dergelijke data kan worden verzameld en vergeleken.

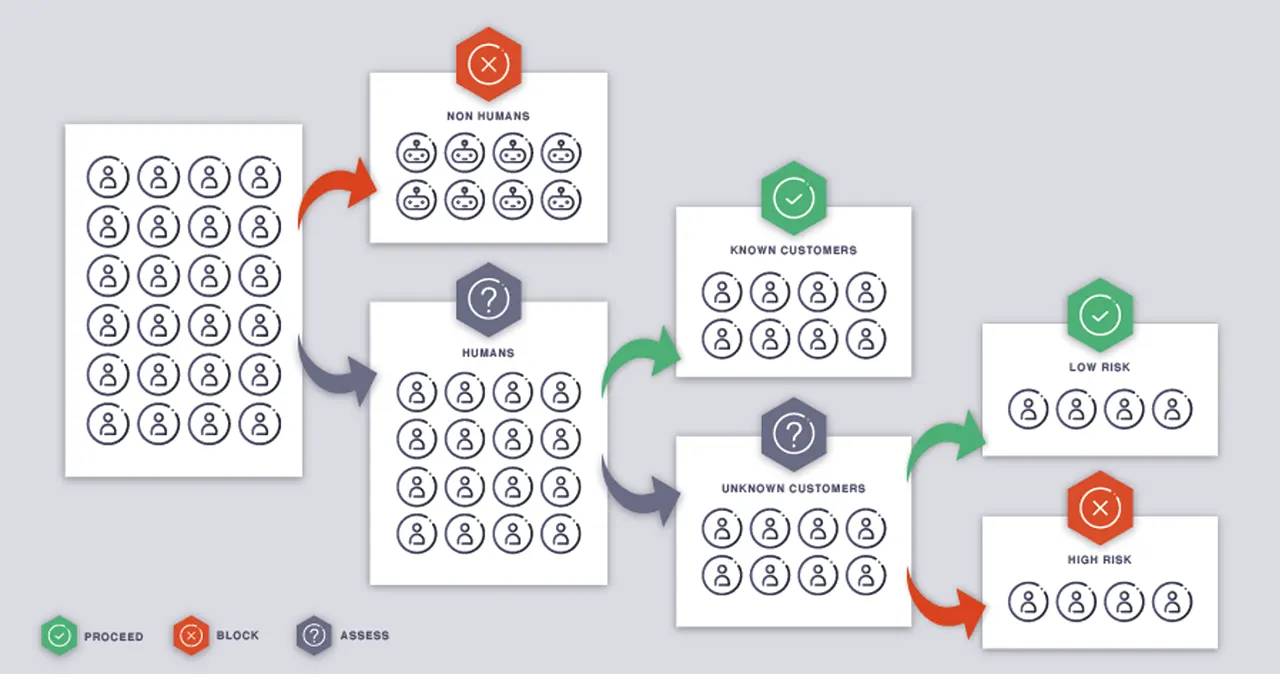

Elke interactie kan worden beoordeeld met “Is dit een mens of een machine?” en vervolgens “Is dit bekend of onbekend gedrag van de klant?”, waardoor segmentatie mogelijk is tussen bekende (laag risico) en onbekende (matig risico) gebruikers. Sterker nog, 98% van de menselijke klanten is daadwerkelijk legitiem en zou vertrouwd moeten worden.

De meerderheid van menselijke gebruikers heeft positieve intenties bij het zakendoen met online bedrijven. Om wantrouwen richting je klanten te voorkomen, kan gedragsanalyse helpen de beveiliging te verhogen zonder concessies te doen aan de klantbeleving.

3. Implementeer adaptieve authenticatie: laag-risico versus hoog-risico activiteit

Adaptieve authenticatie is een manier om twee- of multi-factor authenticatie toe te passen. Hierbij worden specifieke authenticatiefactoren geselecteerd op basis van het gedrag en risicoprofiel van de klant, en worden de authenticatiemethoden aangepast aan de situatie.

Deze aanpak heeft twee belangrijke voordelen. Enerzijds ervaren gebruikers een soepele interactie tijdens het online winkelen. Anderzijds kan de online retailer informatie evalueren en analyseren door onderscheid te maken tussen betrouwbare klanten en frauduleuze bots. Dit gebeurt zonder dat de risicobeperkende strategieën aan de fraudeurs worden prijsgegeven.

Wanneer een bot zich voordoet als een betrouwbare klant en bij het inloggen of aan het begin van de online activiteit normaal menselijk gedrag vertoont, zal een strategisch geplaatste authenticatiepoort helpen om transacties of activiteiten te blokkeren zodra deze risicovol worden (zoals bij betalingen).

Bij laag-risico activiteiten (zoals het browsen in de webshop, artikelen toevoegen aan het winkelmandje en meldingen bekijken) kunnen de authenticatiemaatregelen soepeler zijn om de gebruikerservaring niet te verstoren. Voor elk hoog-risico evenement of voor alle waardevolle assets is er een passende beschermingsmaatregel, terwijl deze voor de gebruiker onzichtbaar blijft. Zo wordt hoge beveiliging gecombineerd met een naadloze klantbeleving.

Veelgestelde vragen

Risicobeheer cyberbeveiliging is een strategische aanpak die organisaties gebruiken om potentiële bedreigingen voor hun digitale bezittingen te identificeren, beoordelen en prioriteren, zoals hardware, systemen, klantgegevens en intellectueel eigendom. Het omvat het uitvoeren van een risicobeoordeling om de belangrijkste bedreigingen te identificeren en een plan op te stellen om deze aan te pakken, waaronder preventieve maatregelen zoals firewalls en antivirussoftware. Dit proces vereist ook regelmatige monitoring en updates om rekening te houden met nieuwe bedreigingen en organisatorische veranderingen. Het uiteindelijke doel van Risicobeheer cyberbeveiliging is het beschermen van de informatie-assets, reputatie en juridische positie van de organisatie, waardoor het een essentieel onderdeel is van het totale risicobeheer van elke organisatie.

De belangrijkste onderdelen van een Risicobeheer cyberbeveiliging-programma zijn risico-identificatie, risicobeoordeling, risicobeperking en continue monitoring. Ook het ontwikkelen van een cyberbeveiligingsbeleid, het implementeren van beveiligingsmaatregelen en het uitvoeren van regelmatige audits en evaluaties horen hierbij.

Organisaties kunnen cyberbeveiligingsrisico’s beperken met verschillende strategieën. Denk aan het implementeren van sterke toegangscontrolemaatregelen zoals robuuste wachtwoorden en multi-factor authenticatie, het regelmatig updaten en patchen van systemen om bekende kwetsbaarheden te verhelpen, en het trainen van medewerkers om potentiële bedreigingen te herkennen. Het gebruik van beveiligingssoftware, zoals antivirus en anti-malware, helpt bij het detecteren en elimineren van bedreigingen, terwijl regelmatige back-ups schade door datalekken of ransomware-aanvallen kunnen beperken. Een incident response plan minimaliseert de schade tijdens een cyberincident en regelmatige risicobeoordelingen helpen potentiële kwetsbaarheden te identificeren en aan te pakken. Tot slot draagt naleving van industriestandaarden en regelgeving, zoals de Cybersecurity Maturity Model Certification (CMMC) en National Institute of Standards and Technology (NIST)-normen, verder bij aan het beperken van cyberbeveiligingsrisico’s.

Een risicobeoordeling is een cruciaal onderdeel van Risicobeheer cyberbeveiliging. Het omvat het identificeren van potentiële bedreigingen en kwetsbaarheden, het beoordelen van de potentiële impact en waarschijnlijkheid van deze risico’s, en het prioriteren ervan op basis van hun ernst. Dit helpt bij het ontwikkelen van effectieve strategieën om deze risico’s te beperken.

Continue monitoring is een essentieel onderdeel van Risicobeheer cyberbeveiliging en biedt realtime observatie en analyse van systeemcomponenten om beveiligingsafwijkingen te detecteren. Dit maakt onmiddellijke dreigingsdetectie en respons mogelijk, waardoor schade wordt voorkomen of beperkt. Het zorgt ook voor naleving van cyberbeveiligingsnormen en regelgeving, zodat organisaties snel eventuele niet-naleving kunnen aanpakken. Door het volgen van systeemprestaties helpt continue monitoring bij het identificeren van potentiële kwetsbaarheden, terwijl de verzamelde data besluitvorming ondersteunt over resource-allocatie, risicobeheerstrategieën en beveiligingsmaatregelen.