Por qué los Bots son la Próxima Gran Amenaza en el Fraude por Apropiación de Cuenta

El fraude por apropiación de cuenta puede sonar como un término familiar en ciberseguridad, sin embargo, sus métodos de prevención en el ámbito del comercio electrónico aún son complejos.

Históricamente, los minoristas se han preocupado por los sistemas de fraude de pago relacionados con las devoluciones de cargo. Esto ocurre cuando un cliente realiza una compra en línea con una tarjeta de crédito y luego solicita un reembolso al banco emisor a pesar de haber recibido los bienes o servicios solicitados.

Mejor conocido como fraude amistoso, este tipo de fraude dificulta a los minoristas distinguir entre clientes confiables y estafadores. Debido a las infraestructuras de seguridad deficientes en las plataformas de comercio electrónico, este riesgo de apropiación de cuenta se vuelve cada vez más alto.

Al mismo tiempo, los clientes confiables se frustran con los largos procesos de verificación y el riesgo de robo de credenciales debido al fraude por apropiación de cuenta. A medida que los clientes esperan conveniencia en su experiencia de compra en línea, se les pide continuamente que pasen por múltiples obstáculos de seguridad para demostrar su identidad e intenciones.

Métodos Utilizados en el Fraude por Apropiación de Cuenta

Los ciberdelincuentes emplean varios métodos para ejecutar el fraude por apropiación de cuenta. El fraude por apropiación de cuenta, a menudo referido como ATO, es una forma de robo de identidad donde un atacante obtiene acceso no autorizado a la cuenta de una víctima para cometer fraude, robar fondos o causar otros tipos de daños financieros y reputacionales. En esta discusión, exploraremos algunas de las técnicas más comunes que los estafadores utilizan para obtener acceso no autorizado a la cuenta de una víctima.

Phishing

El phishing es uno de los métodos más prevalentes que los ciberdelincuentes utilizan para obtener información sensible de las víctimas. El atacante envía un correo electrónico o mensaje disfrazado como comunicación legítima de una organización de confianza, como un banco o una plataforma de redes sociales. Estas comunicaciones a menudo contienen un enlace que dirige a la víctima a un sitio web falso que parece idéntico al sitio legítimo, donde se les solicita que ingresen sus credenciales de inicio de sesión, las cuales el atacante captura.

Relleno de Credenciales

Los ciberdelincuentes aprovechan el hecho de que muchas personas reutilizan sus credenciales de inicio de sesión en diferentes plataformas. Una vez que acceden a una cuenta, pueden acceder a otras cuentas propiedad del mismo individuo. Los ataques de robo de credenciales utilizan software automatizado para probar combinaciones de nombre de usuario y contraseña robadas en múltiples sitios web.

Malware

El malware, como los keyloggers, spyware y troyanos, puede ser utilizado por los atacantes para obtener acceso no autorizado a la cuenta de una víctima. Este software generalmente se instala en el dispositivo de la víctima sin su conocimiento y captura información sensible como credenciales de inicio de sesión y datos financieros.

Intercambio de SIM

Esta técnica implica que el atacante se haga pasar por la víctima para convencer a su proveedor de servicios móviles de transferir el número de teléfono de la víctima a una nueva tarjeta SIM controlada por el atacante. Una vez que obtienen el número de teléfono de la víctima, pueden interceptar los códigos de autenticación de dos factores (2FA) enviados por SMS y acceder a las cuentas de la víctima.

Ingeniería Social

Los ataques de ingeniería social implican manipulación y engaño para engañar a las víctimas para que divulguen información sensible o otorguen acceso no autorizado a sus cuentas. Esto puede incluir hacerse pasar por un representante de servicio al cliente o usar información personal recopilada de redes sociales para generar confianza con la víctima.

Ataques de Fuerza Bruta

Estos ataques implican el uso de software para adivinar sistemáticamente la contraseña de una víctima probando repetidamente múltiples combinaciones. Los ataques de fuerza bruta pueden tener éxito si la contraseña de la víctima es débil o fácil de adivinar.

¿Qué es el Fraude por Apropiación de Cuenta en el Comercio Electrónico?

Apropiación de Cuenta Tradicional

La apropiación de cuenta es una forma de robo de identidad y fraude. Ocurre cuando alguien toma el control de una cuenta utilizando las credenciales del cliente y realiza transacciones no autorizadas en su nombre. Esto incluye cuentas que uno tiene con su banco, correo electrónico, tarjeta de crédito y, esencialmente, cualquier cuenta en un sitio web en línea.

Por ejemplo, los clientes pueden ser atacados a través de phishing, estafas de malware y esquemas de spyware. Otros métodos incluyen la compra de contraseñas robadas, información personal o códigos de seguridad de ciberdelincuentes. Las auditorías de la web oscura han descubierto que más de 15 mil millones de credenciales de cuentas están en los mercados de ciberdelincuentes (aumentando un 300% desde 2018). (De la Exposición a la Apropiación: Las 15 mil millones de credenciales robadas que permiten la apropiación de cuentas)

Una vez que el ciberdelincuente tiene control sobre la cuenta, puede comprar artículos en el sitio de comercio electrónico, retirar fondos, cambiar las credenciales de la cuenta y, de manera similar, acceder a otras cuentas de ese cliente específico.

Los costos son asumidos directamente por el cliente, pero los minoristas también pierden ingresos y reputación por tener una seguridad vulnerable, ya que los clientes eligen competidores con plataformas en línea más confiables.

Bots Modernos

Hoy en día, los hackers lanzan bots que pueden ser programados utilizando aprendizaje automático para realizar miles o millones de intentos de ataque de apropiación de cuenta por minuto. Según Gartner (2021), los ataques de relleno de credenciales (que permiten la apropiación de cuentas) son uno de los cuatro tipos principales de ataques de bots maliciosos experimentados en el comercio electrónico.

El fácil acceso a credenciales robadas (a través de la web oscura), así como la apatía de los usuarios hacia contraseñas seguras, ha creado una “oportunidad de negocio” para los hackers. Como resultado, hay un aumento de bots maliciosos y apropiaciones de cuentas. Independientemente del tamaño o la industria de la plataforma de comercio electrónico, todos los sitios web están expuestos a tales ataques si no están protegidos.

Paso a Paso: Cómo Ocurre la Apropiación de Cuenta Moderna

Estos son los pasos que generalmente ocurren durante una apropiación de cuenta:

- Los hackers compran miles o millones de credenciales de cuenta de la web oscura.

- Utilizando aprendizaje automático, programan los bots para atacar los puntos finales de los sitios web utilizando las cuentas de usuario, miles o millones por minuto. Ejemplos de puntos finales incluyen inicio de sesión, carrito y pago.

- Los bots prueban todas las combinaciones de credenciales de inicio de sesión (conocido como “relleno de credenciales“).

- Donde tienen éxito, los hackers acceden a cuentas con las credenciales correctas.

- Los datos personales son recopilados y explotados realizando pagos, comprando tarjetas de regalo, puntos de lealtad y aprovechando cualquier otra cosa posible en la cuenta.

Incluso si los bots son detectados inicialmente, la sofisticación de estos bots significa que el 30% de ellos cambiarán automáticamente su dirección IP para permanecer sin ser detectados. Además de rotar sus IPs, pueden permanecer ocultos simulando navegadores reales, imitando el comportamiento humano o escondiéndose en sesiones de usuario. Esto resalta la importancia de las herramientas de ciberseguridad en los sitios de comercio electrónico para abordar específicamente los bots que se han vuelto cada vez más sofisticados.

Cómo los Minoristas de Comercio Electrónico Experimentan Pérdidas Debido a los Bots

Según una investigación realizada por Riskified (2021), más de una cuarta parte de los minoristas de comercio electrónico no están equipados o preparados para manejar ataques de apropiación de cuenta. El resultado es que 2 de cada 3 clientes en línea se alejan de los minoristas de comercio electrónico y buscan opciones alternativas después de experimentar una apropiación de cuenta.

De manera similar, con el aumento del comercio electrónico tras la pandemia, el fraude siguió el mismo camino. En los EE. UU., el fraude por apropiación de cuenta representó el 43% de todos los intentos de fraude, convirtiéndose en uno de los tres principales casos de fraude entre los minoristas en línea en 2020. Los informes también han mostrado que el fraude por apropiación de cuenta aumentó un 378% desde el comienzo de la pandemia.

Basado en la investigación de Juniper (2021), se perderán $20 mil millones en comercio electrónico debido al fraude solo en 2021.

Todo esto para decir que el fraude por apropiación de cuenta a través de bots está añadiendo fricción a la experiencia del cliente en las plataformas de comercio electrónico, ya que los minoristas no logran abordar tanto la seguridad como la conveniencia para sus compradores, resultando en la pérdida de clientes e ingresos.

Ejemplos Reales de Ataques de Bots

Un caso de un ataque de apropiación de cuenta vio a hackers lanzando 5.7 millones de solicitudes en dos días para realizar un ataque de relleno de credenciales. Los bots rotaron a través de 250,000 direcciones IP diferentes, 8,000 sistemas autónomos y 215 países. Esto resalta que los métodos tradicionales de seguridad de cuentas están desactualizados, y los minoristas en línea necesitan mejorar su seguridad para abordar los ataques de bots si quieren mantenerse competitivos.

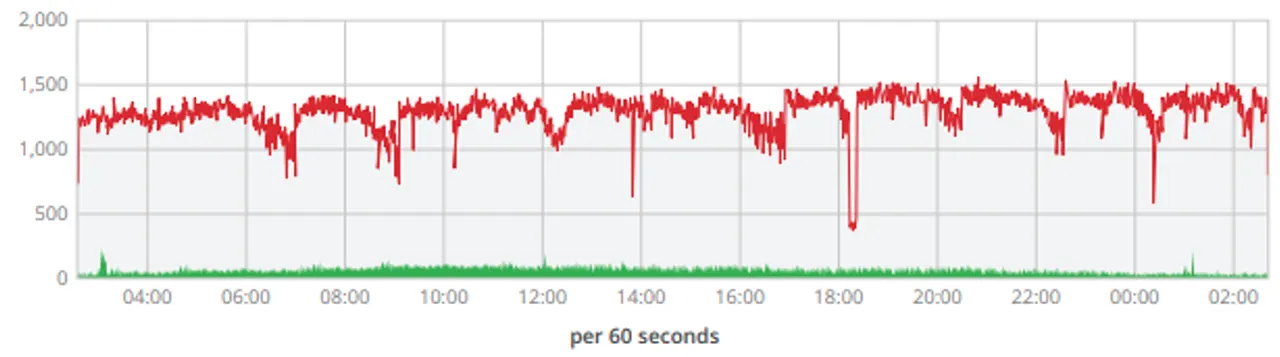

Otro caso que aborda el fraude en el comercio electrónico vio de manera similar un ataque de apropiación de cuenta alcanzar un pico de aproximadamente 1,500 intentos de ataque por segundo. El tráfico de bots se puede ver a continuación en rojo, mientras que el verde muestra los legítimos.

Gráfico de Perimeterx que muestra el ataque de apropiación de cuenta

Claramente, más del 90% de los intentos son maliciosos. Además, gracias a las miles de direcciones IP utilizadas por los bots, lograron una tasa de éxito del 8% en el ataque, resultando en credenciales de clientes robadas y pérdida de ingresos para el minorista.

3 Cosas que los Minoristas de Comercio Electrónico Pueden Hacer para Combatir los Bots

1. Implementar Tecnologías de Detección de Bots para Aliviar la Carga en los Clientes Humanos

Los minoristas de comercio electrónico intentan responder a los ataques de bots con varios métodos que han demostrado ser insatisfactorios. Por ejemplo, muchos minoristas utilizan requisitos de CAPTCHA para los clientes u otras formas de pedir a los clientes que “demuestren su humanidad” y pasen por obstáculos en cada paso.

Por ejemplo, en el CAPTCHA, los usuarios necesitan interpretar una imagen con letras y números mezclados, o seleccionar imágenes que contengan un cierto atributo. Sin embargo, estudios de Gartner (2021) muestran que estos tipos de métodos pueden y son repetidamente vencidos por bots atacantes determinados o por herramientas de análisis basadas en la nube.

Además, tales métodos de prevención son pobres, ya que (Gartner) las imágenes CAPTCHA vieron una tasa de abandono del 50% por parte de los usuarios, especialmente en móviles, lo que significa que el 50% de los clientes ni siquiera proceden a ingresar a la plataforma en línea.

Las plataformas de comercio electrónico deben centrarse en mover la separación de bots del análisis humano al fondo y reducir la necesidad de pruebas de humanidad para un usuario. En consecuencia, permite que la lealtad, el compromiso y la confianza entre los clientes y el negocio en línea aumenten.

2. Analizar el Comportamiento de los Clientes Confiables para Aumentar la Confianza

Al implementar tecnologías de análisis de comportamiento, los minoristas pueden observar la actividad de los usuarios en el espacio en línea. Esto incluye desde el tiempo y la ubicación de su ratón, el clic del ratón, el comportamiento de escritura, el desplazamiento y los patrones de deslizamiento en dispositivos móviles.

Para los minoristas de comercio electrónico de alto volumen con interacción frecuente de usuarios, esto puede ser un método para diseñar una norma de comportamiento para un cliente específico. Por lo tanto, cualquier desviación de “la norma” puede indicar un comportamiento fraudulento.

Esto es especialmente útil para los minoristas de comercio electrónico, ya que sus plataformas (junto con los bancos minoristas y los sitios de juegos populares) generalmente experimentan interacciones frecuentes de usuarios donde dichos datos pueden ser recopilados y comparados.

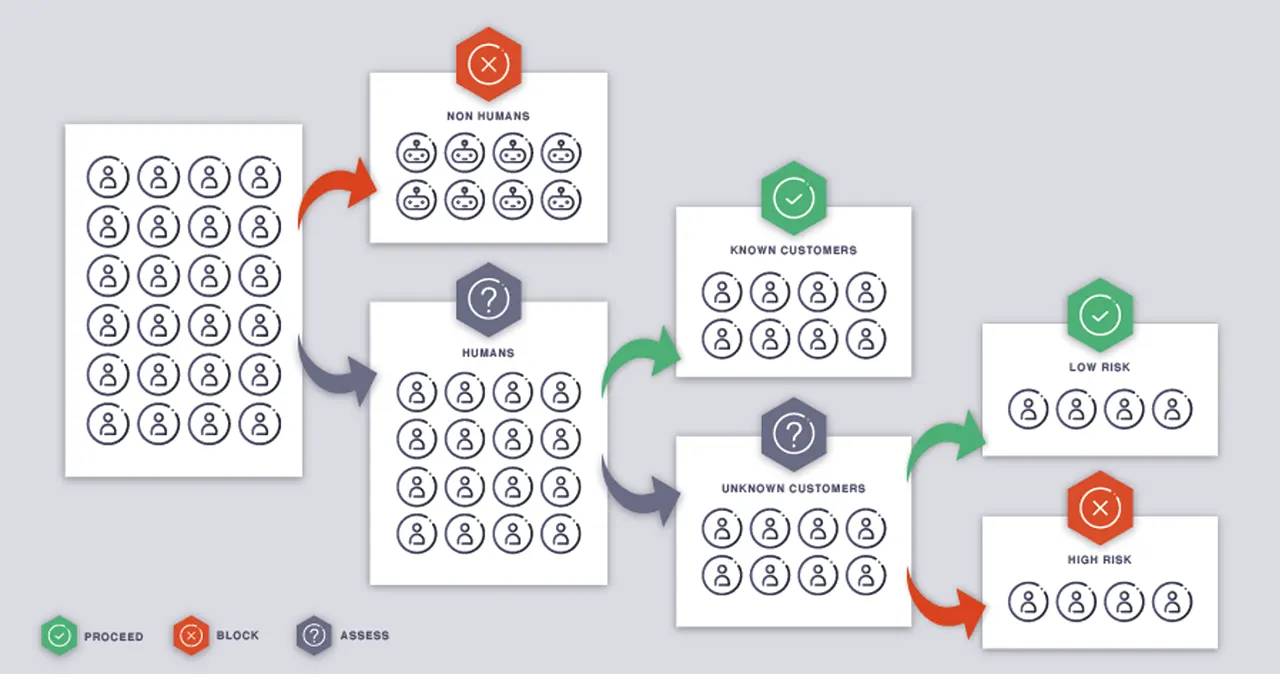

Cada interacción puede ser cuestionada con “¿Es esto un humano o una máquina?” y luego “¿Es este un comportamiento conocido o desconocido del cliente?” permitiendo una segmentación para usuarios conocidos (de bajo riesgo) y desconocidos (de riesgo moderado). De hecho, el 98% de los clientes humanos son realmente legítimos y deben ser confiados.

La mayoría de los usuarios humanos tienen intenciones positivas al tratar con negocios en línea. Por lo tanto, para evitar desconfiar de tus clientes, dicho análisis de comportamiento puede ayudar a aumentar la seguridad sin sacrificar la experiencia del cliente.

3. Implementar Autenticación Adaptativa: Actividad de Bajo Riesgo Versus Alto Riesgo

La autenticación adaptativa es una forma de implementar autenticación de dos factores o multifactor. Selecciona factores de autenticación específicos basados en las tendencias y el perfil de riesgo del cliente, y así adapta los métodos de autenticación según la situación.

Hay dos beneficios principales para tal enfoque. Por un lado, los usuarios experimentan una interacción fluida mientras compran en línea. Por otro lado, el minorista en línea puede evaluar y analizar la información distinguiendo entre clientes confiables y bots fraudulentos. Esto se hace sin revelar las estrategias de mitigación de riesgos a los estafadores.

Donde un bot actuando como un cliente confiable puede haber mostrado un comportamiento humano normal al inicio de sesión o al comienzo de la actividad en línea, una puerta de autenticación estratégicamente colocada ayudará a bloquear transacciones o actividades cuando se vuelvan de alto riesgo (como realizar pagos).

Sin embargo, durante la actividad de bajo riesgo (como navegar por la tienda en línea, agregar artículos al carrito y verificar notificaciones), las medidas de autenticación pueden ser más indulgentes para evitar interrumpir la experiencia del usuario. Para cada evento de alto riesgo o para todos los activos de alto valor, hay una medida de protección adecuada en su lugar mientras permanece invisible para el usuario. Como resultado, la alta seguridad se combina con una experiencia de cliente fluida.