Juridische disclaimer

De informatie in dit rapport is uitsluitend bedoeld voor algemene informatiedoeleinden en mag niet worden opgevat als professioneel advies. Kiteworks, Coalfire en Centiment geven geen enkele garantie, expliciet of impliciet, over de volledigheid, juistheid, betrouwbaarheid, geschiktheid of beschikbaarheid van de informatie in dit rapport. Vertrouwen op deze informatie is volledig op eigen risico. Geen van de sponsoren of bijdragende organisaties is aansprakelijk voor enig verlies of schade, met inbegrip van, maar niet beperkt tot, indirecte of gevolgschade, of enig verlies of schade voortvloeiend uit dataverlies of winstderving als gevolg van, of in verband met, het gebruik van dit rapport. Lezers wordt geadviseerd om bij specifieke nalevingsvereisten gekwalificeerd juridisch advies en cybersecurity-professionals te raadplegen.

Over Kiteworks

De missie van Kiteworks is om elke data-interactie tussen mensen, machines en systemen te controleren, monitoren en beschermen binnen gebruikerssamenwerking, geautomatiseerde workflows en Enterprise AI—alles vanuit één platform. Het Kiteworks-platform biedt klanten een Private Data Network dat gegevensbeheer, naleving en bescherming levert.

Het platform verenigt, volgt, controleert en beveiligt gevoelige content die binnen, naar en uit hun organisatie beweegt, verbetert het risicobeheer aanzienlijk en waarborgt naleving van regelgeving bij alle communicatie van gevoelige content. Kiteworks, met hoofdkantoor in Silicon Valley, beschermt meer dan 100 miljoen eindgebruikers voor meer dan 35.000 wereldwijde ondernemingen en overheidsinstanties.

Over Coalfire

Coalfire, met hoofdkantoor in Denver, Colorado, is een wereldwijd diensten- en oplossingenbedrijf dat zich specialiseert in cyberadvies, assessment en beveiliging. Het bedrijf ontwikkelt geavanceerde technologieplatforms die verdedigingsmaatregelen tegen beveiligingsdreigingen automatiseren voor toonaangevende ondernemingen, cloudproviders en SaaS-bedrijven wereldwijd. Coalfire is de toonaangevende aanbieder van FedRAMP-nalevingsbeoordelingen en penetratietestdiensten in de Verenigde Staten.

Over Centiment

Centiment is een marktonderzoeksbureau dat zich specialiseert in dataverzameling en -analyse voor de cybersecurity- en technologiesectoren. Het bedrijf levert bruikbare inzichten via op maat gemaakte enquêteontwerpen, gerichte werving van respondenten en geavanceerde analyses. Het eigen onderzoeksplatform van Centiment waarborgt uitzonderlijke datakwaliteit door AI-gestuurde verificatie en deskundig menselijk toezicht. Het bedrijf bedient Fortune 500-bedrijven, technologieaanbieders en overheidsinstanties en biedt intelligence voor strategische beslissingen in veranderende markten. Centiment, met hoofdkantoor in Denver, voert wereldwijd onderzoek uit om organisaties te helpen complexe technologielandschappen en cybersecuritytrends te begrijpen.

Samenvatting voor het management

Dit rapport presenteert bevindingen uit een uitgebreide enquête onder 209 organisaties over hun gereedheid voor CMMC 2.0 Level 2-naleving. De enquête bevatte inzichten van respondenten uit diverse organisatiegroottes en functies binnen de Defense Industrial Base (DIB), waardoor een representatief beeld ontstaat van huidige voorbereidingsstrategieën, implementatie-uitdagingen en inzet van middelen.

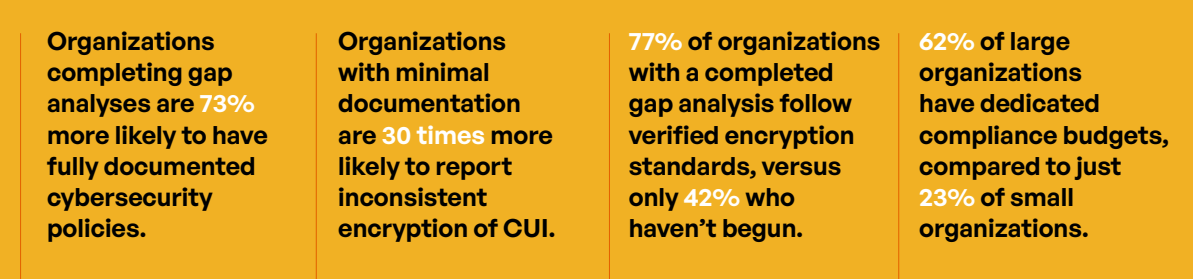

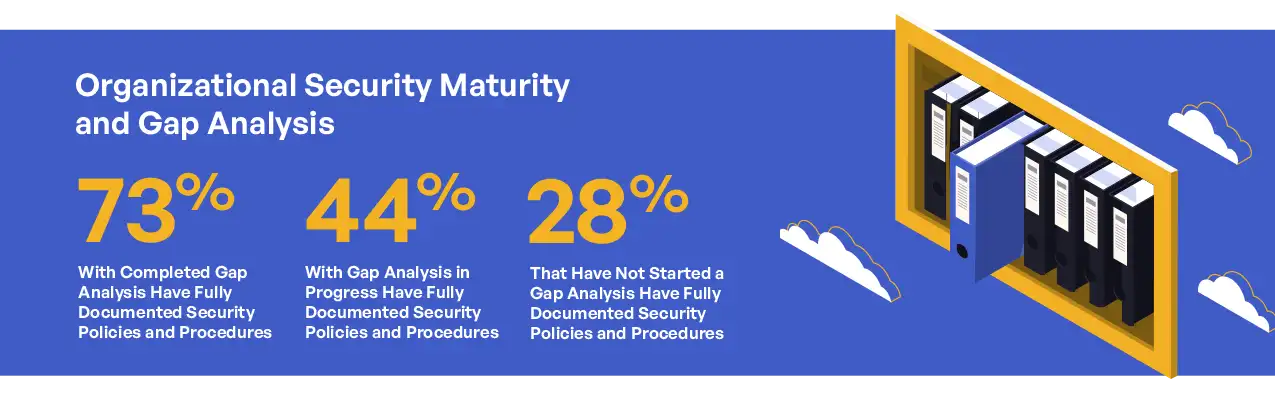

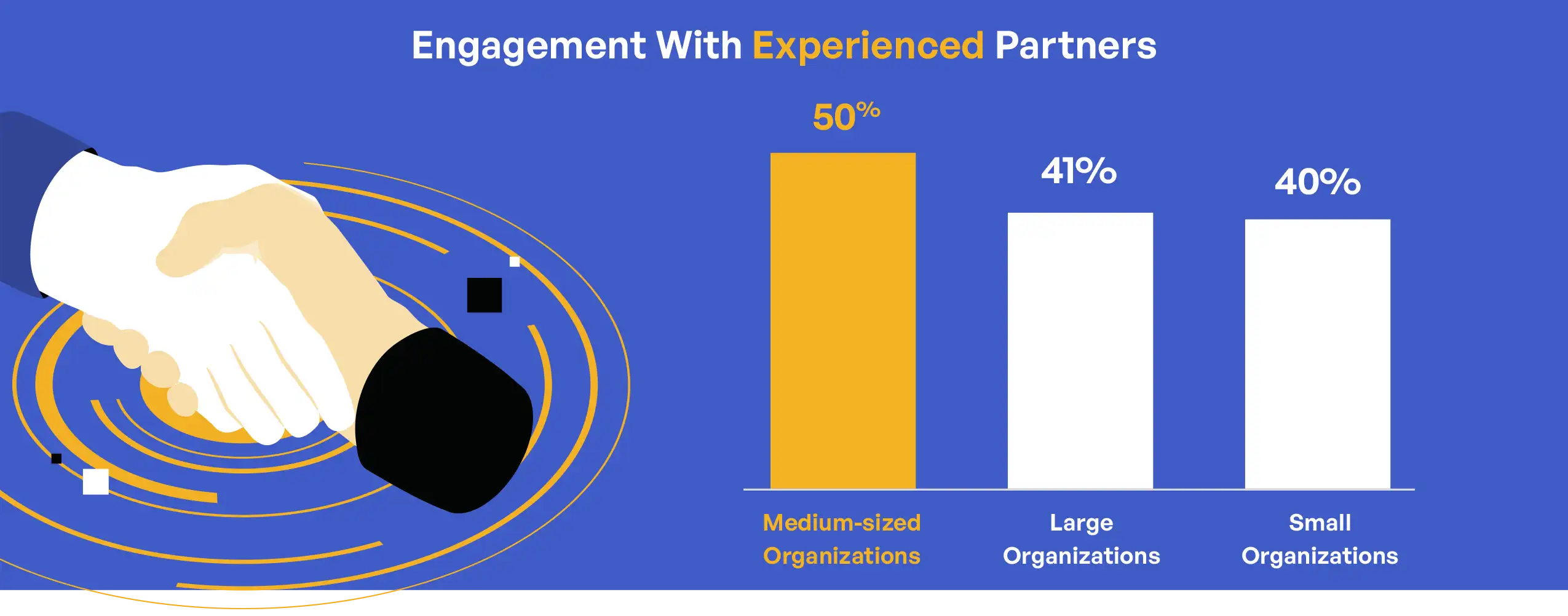

De gegevens tonen sterke verbanden tussen organisatiekenmerken en nalevingsgereedheid. Organisaties die grondige gap-analyses uitvoeren, laten aanzienlijk hogere percentages gestructureerde nalevingsvoorbereiding zien: 73% van deze organisaties beheert volledig gedocumenteerde cybersecuritybeleid tegenover slechts 28% van degenen die nog niet met gap-analyses zijn gestart. Evenzo volgt 77% van de organisaties met voltooide gap-analyses gedocumenteerde encryptiestandaarden met verificatie, tegenover 42% van degenen die nog moeten beginnen met de beoordeling. Middelgrote organisaties (500-9.999 medewerkers) werken het meest samen met ervaren nalevingspartners (50%), vergeleken met 40% bij kleine organisaties en 41% bij grote ondernemingen. Dit wijst op een optimale balans tussen middelen en behoeften in dit segment.

Documentatiematuriteit blijkt een fundamentele indicator voor de effectiviteit van beveiligingsimplementatie. Organisaties met volledig gedocumenteerd beleid implementeren encryptiestandaarden op veel hogere schaal (83%) dan organisaties met gedeeltelijke documentatie (49%). Dit documentatieverschil strekt zich uit tot toegangscontroles door derden, waarbij 75% van de volledig gedocumenteerde organisaties geavanceerde controles handhaaft tegenover slechts 56% bij gedeeltelijk gedocumenteerde entiteiten. Mogelijk het meest zorgwekkend: organisaties met minimale documentatie rapporteren 30 keer vaker inconsistente encryptie van gecontroleerde ongeclassificeerde informatie, wat wijst op een kritisch beveiligingslek in de toeleveringsketen.

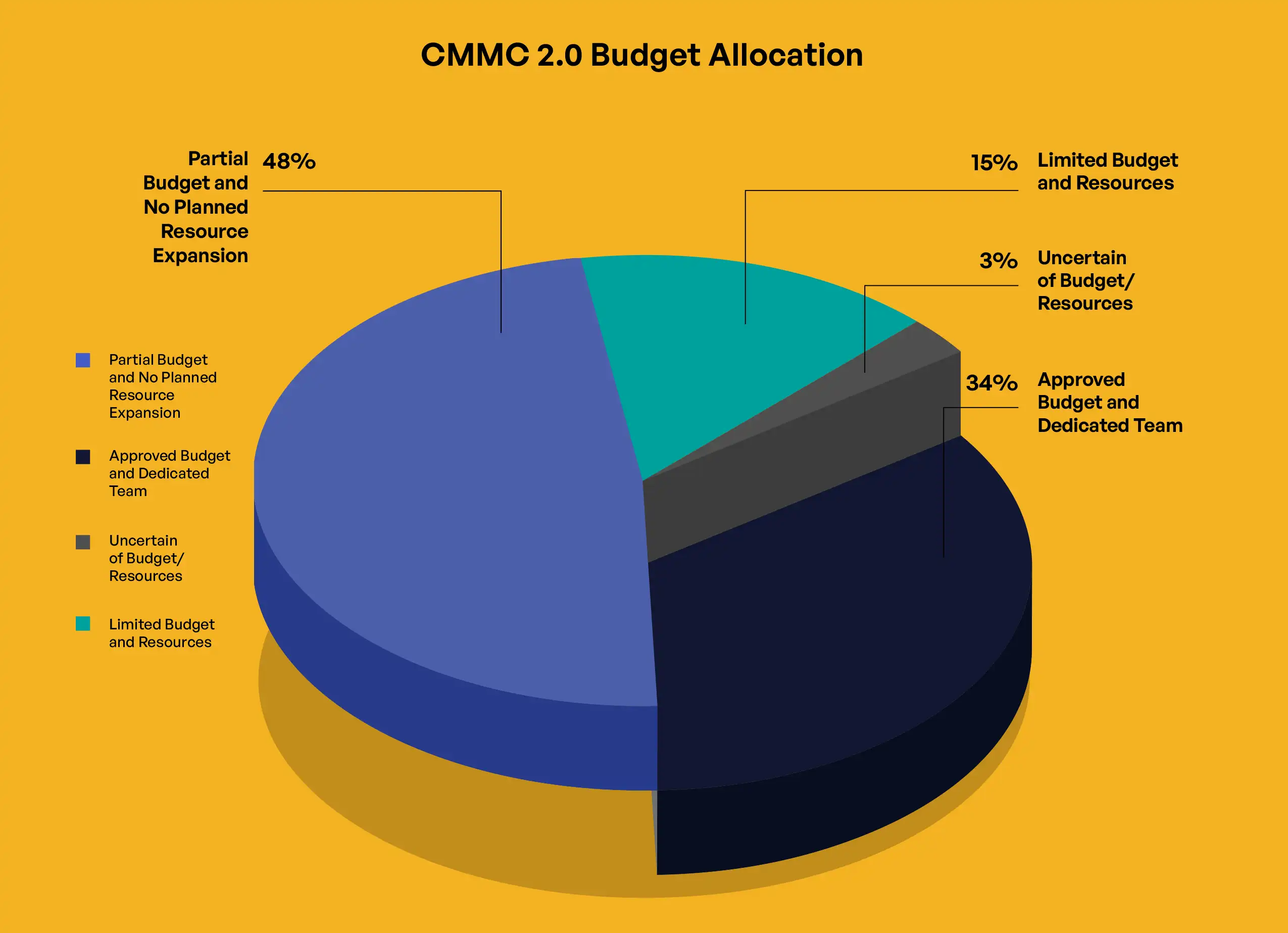

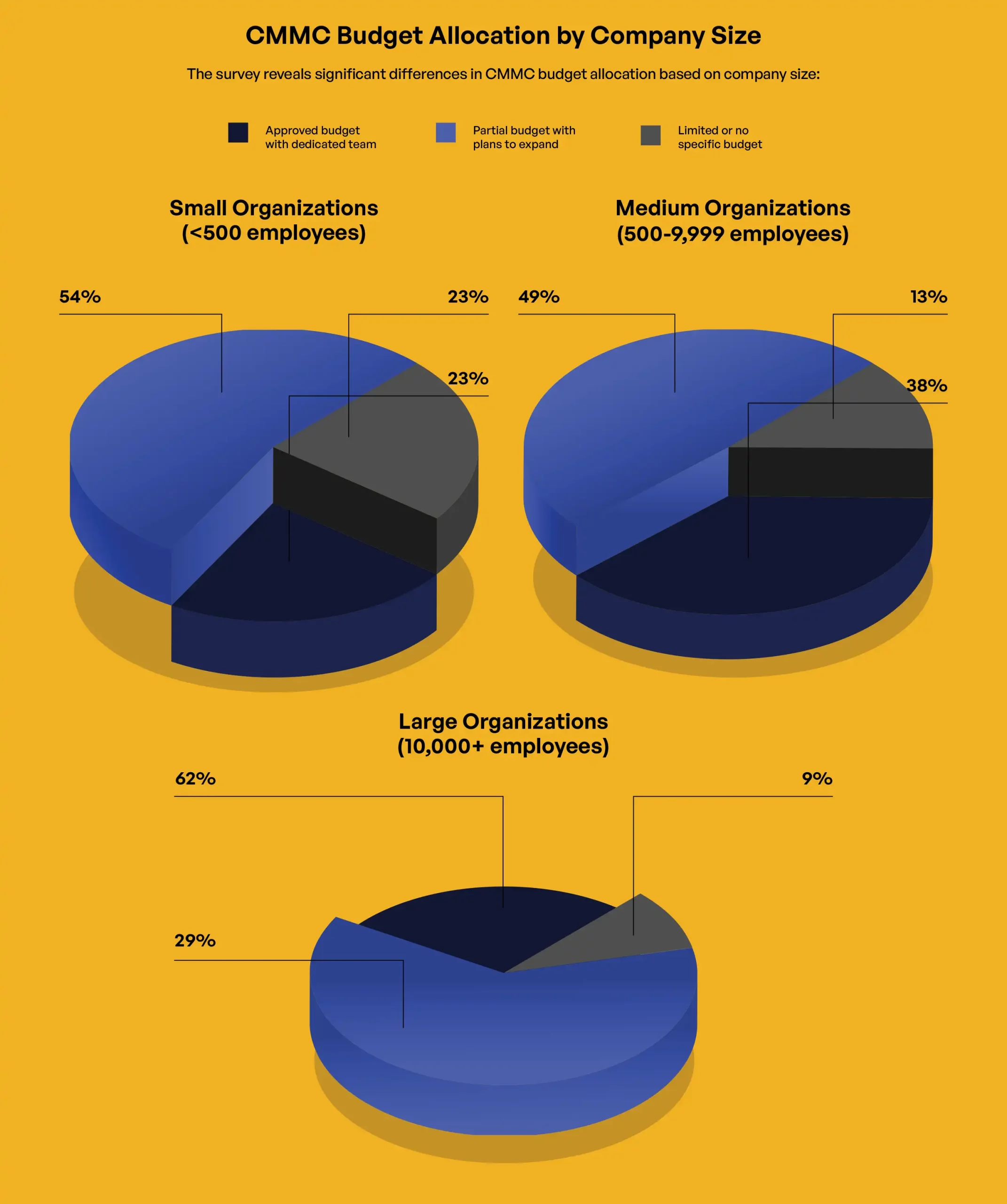

Leiderschapsperspectieven laten betekenisvolle verschillen zien in beoordelingsmethoden. Cybersecurity-leiders zijn het meest kritisch in hun beoordeling van de organisatiedocumentatie (54% meldt volledige documentatie), wat sterk contrasteert met CEO’s/oprichters (80%). Dit verschil wijst op mogelijke communicatiekloven tussen technische specialisten en het uitvoerend management over de nalevingsgereedheid. Budgettoewijzing volgt voorspelbare patronen op basis van organisatiegrootte: 62% van de grote organisaties meldt goedgekeurde budgetten met toegewijde teams, tegenover slechts 23% van de kleine organisaties. Opvallend is dat organisaties die budgetbeperkingen noemen, vaak een ambitieuzer certificeringstraject nastreven dan organisaties die technische complexiteit als grootste uitdaging zien.

De enquête identificeert een duidelijke ontwikkeling in nalevingsuitdagingen naarmate organisaties volwassen worden. Vroege uitdagingen richten zich op technisch begrip en basiscontrole-implementatie, terwijl geavanceerdere uitdagingen draaien om scopebepaling, partnerbeheer en continue monitoring. Organisaties vertonen duidelijke patronen in middeleninzet en samenwerking met derden op basis van deze uitdagingen: 76% van de organisaties werkt met ervaren partners en bereikt volledig gedocumenteerd beleid, tegenover 43% die naleving zelfstandig regelt. Deze bevindingen bieden concrete inzichten voor organisaties in elke fase van hun CMMC 2.0 Level 2-nalevingstraject en belichten succesvolle routes naar zowel certificering als daadwerkelijke verbetering van de beveiliging.

CMMC Level 2 Overzicht: Doel, Reikwijdte en Vereisten

De Cybersecurity Maturity Model Certification (CMMC) 2.0 Level 2 vormt een essentieel beveiligingskader dat is ontworpen om controlled unclassified information (CUI) binnen de Defense Industrial Base (DIB) te beschermen. CMMC 2.0 is een belangrijke verfijning van het oorspronkelijke CMMC-framework en vereenvoudigt het model van vijf naar drie niveaus, terwijl het strenge normen voor de bescherming van gevoelige defensie-informatie handhaaft (Department of Defense [DoD], 2024a). Level 2 sluit specifiek aan op NIST SP 800-171 en omvat 110 beveiligingsmaatregelen verdeeld over 14 domeinen (National Institute of Standards and Technology [NIST], 2020). Organisaties die CMMC Level 2-certificering willen behalen, moeten alle 110 vereiste praktijken implementeren en een beoordeling ondergaan via zelfevaluatie (voor geselecteerde contracten) of een beoordeling door een gecertificeerde derde beoordelaar (C3PAO).

Het kader is bedoeld om de aanzienlijke jaarlijkse verliezen door diefstal van intellectueel eigendom en cyberspionage gericht op de defensiesector te verminderen. Het Department of Defense heeft CMMC ontwikkeld om hardnekkige kwetsbaarheden in de cyberbeveiliging binnen de toeleveringsketen aan te pakken, omdat tegenstanders vaak kleinere aannemers als toegangspunt gebruiken om gevoelige informatie te verkrijgen (Federal Register, 2024). De certificering is van toepassing op organisaties van elke omvang binnen de DIB die CUI verwerken, van kleine onderaannemers tot grote defensiehoofdaannemers.

CMMC werkt naast en vult diverse gerelateerde federale cyberbeveiligingsregels en -normen aan. Het bouwt voort op NIST SP 800-171, dat de basis vormt voor de Level 2-vereisten, en is gerelateerd aan Federal Acquisition Regulation (FAR) clausule 52.204-21, die basisvereisten voor beveiliging van federale aannemersinformatiesystemen vaststelt (Federal Acquisition Regulatory Council, 2022). Het kader is ook verbonden met de Defense Federal Acquisition Regulation Supplement (DFARS) clausule 252.204-7012, die adequate beveiliging van beschermde informatie over defensie vereist (Defense Federal Acquisition Regulatory Supplement, 2025). Dit regelgevend ecosysteem creëert een allesomvattende aanpak voor het beveiligen van defensie-informatie in de hele toeleveringsketen, waarbij CMMC het verificatiemechanisme biedt om te waarborgen dat de vereiste beveiligingspraktijken daadwerkelijk worden geïmplementeerd.

CMMC Level 2 in één oogopslag

- Direct afgestemd op NIST SP 800-171

- Bevat 110 beveiligingsmaatregelen verdeeld over 14 domeinen

- Vereist voor het verwerken van controlled unclassified information (CUI)

- Certificering moet elke drie jaar worden vernieuwd

Onderzoeksmethodologie en Respondentendemografie

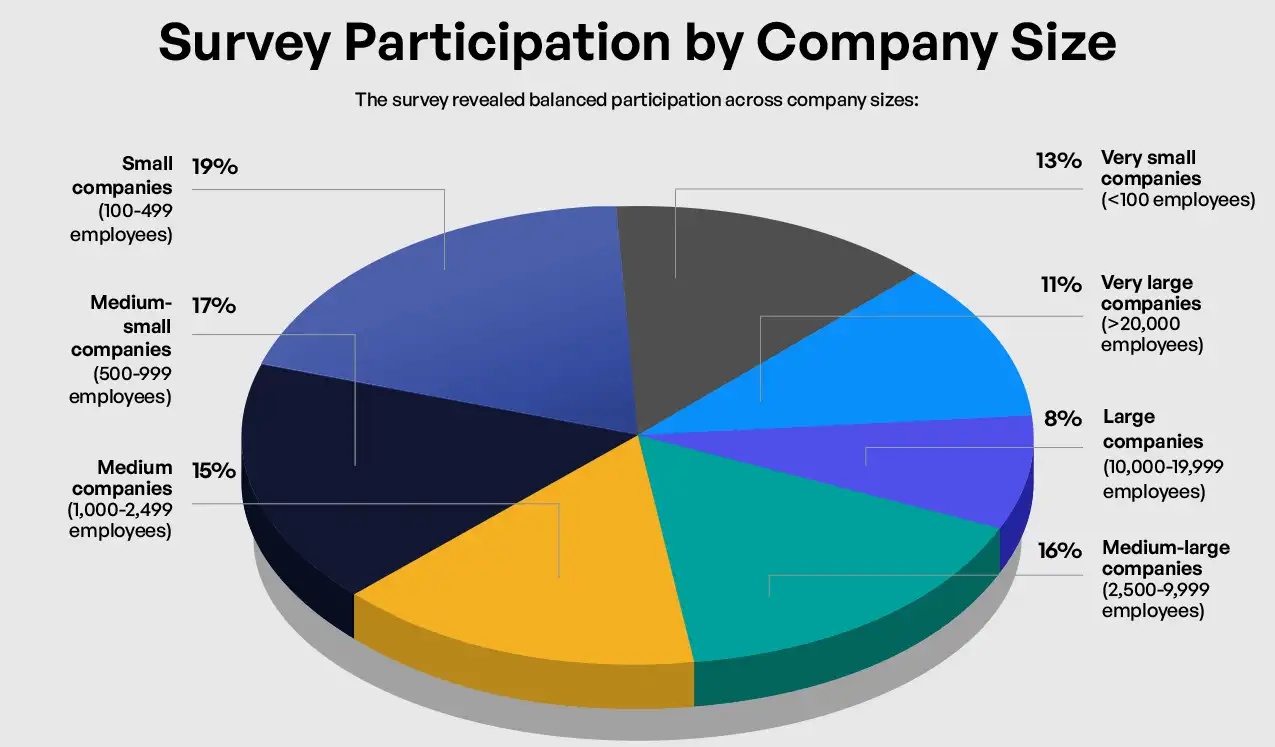

De CMMC 2.0 Level 2 gereedheidsenquête verzamelde antwoorden van 209 deelnemers die organisaties binnen de Defense Industrial Base vertegenwoordigden, met behulp van 22 gerichte vragen om de nalevingsstatus, implementatiebenaderingen en uitdagingen te beoordelen. De enquête werd direct na de publicatie van de 32 CFR Final Rule in december 2024 uitgevoerd en legde de reacties van organisaties op de definitieve vereiste vast. De deelnemende organisaties waren verdeeld over alle groottecategorieën: kleine organisaties met minder dan 500 medewerkers (32%), middelgrote organisaties met 500-9.999 medewerkers (48%) en grote organisaties met 10.000+ medewerkers (20%). De enquête omvatte diverse leiderschapsperspectieven: CIO/IT-leiders (20%), Cybersecurity-leiders (17%), CEO/Founders (14%), leiders risicobeheer (15%), General Counsel/Juridische leiders (8%), COO’s (4%) en CFO’s (1%). Deze verdeling maakt het mogelijk te analyseren hoe de grootte van de organisatie en de rol van het leiderschap de CMMC-gereedheidsaanpak beïnvloeden. De data-analyse richtte zich op het identificeren van correlaties tussen organisatiekenmerken en nalevingsbenaderingen, en onderzocht de relatie tussen het afronden van een gap-analyse, documentatiematuriteit en de implementatie van kritieke beveiligingsmaatregelen. Om patronen duidelijker te herkennen, werden de antwoorden gegroepeerd in drie categorieën: kleine (<500 medewerkers), middelgrote (500-9.999 medewerkers) en grote organisaties (10.000+ medewerkers).

Afronding van Gap-Analyse en de Impact op CMMC-gereedheid

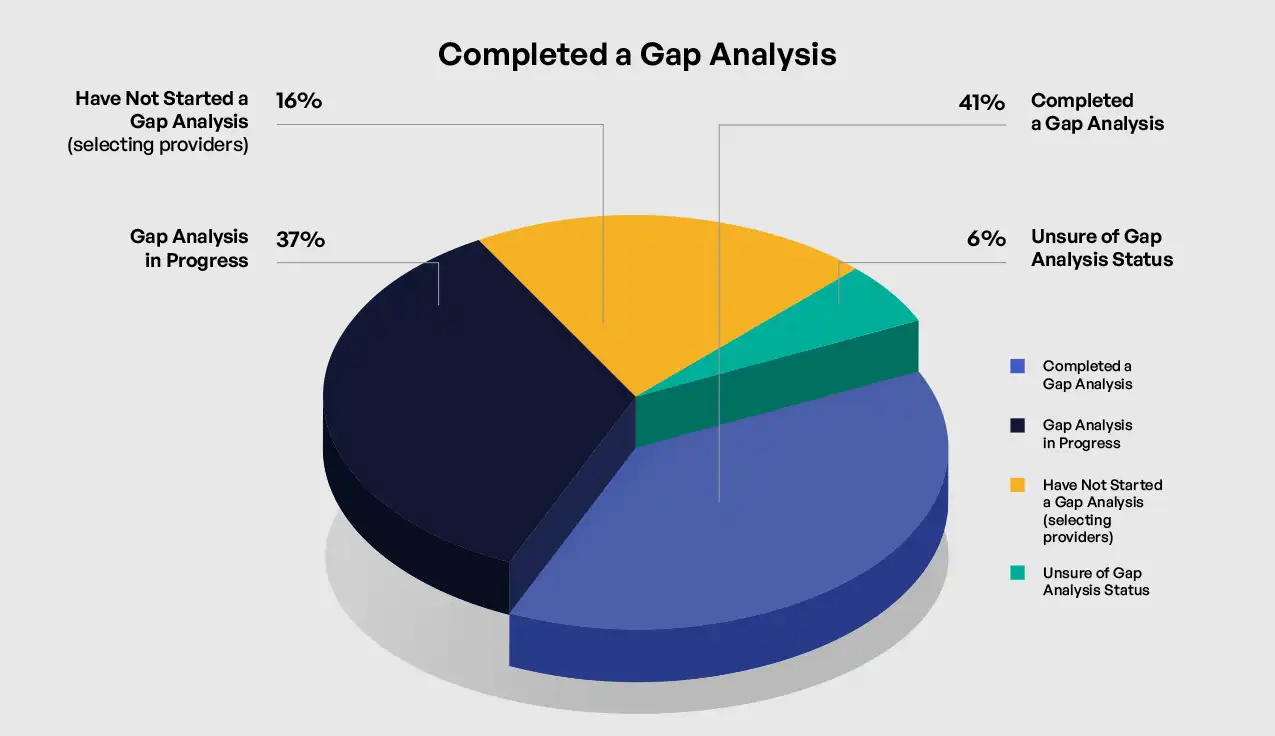

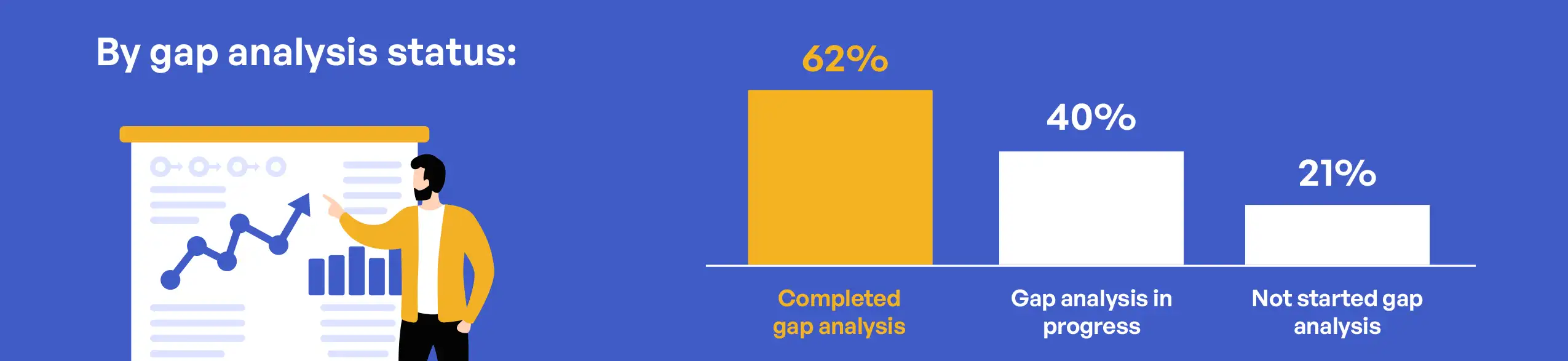

Het afronden van een formele gap-analyse ten opzichte van de NIST SP 800-171 vereiste vormt een fundamentele eerste stap in de voorbereiding op CMMC 2.0 Level 2 en legt een basis voor het begrip van de beveiligingsstatus van de organisatie. Uit de enquête bleek dat er aanzienlijke variatie is in de status van de gap-analyse bij de respondenten, met belangrijke gevolgen voor de algehele gereedheid voor naleving. Van de ondervraagde organisaties gaf 41% aan een grondige gap-analyse te hebben afgerond, terwijl 37% aangaf dat hun gap-analyse momenteel in uitvoering was. Een zorgwekkende 16% was nog niet begonnen maar was van plan binnenkort te starten, en 6% wist niet zeker wat de status van hun gap-analyse was, wat kan wijzen op communicatieproblemen binnen die organisaties of waarschijnlijker, een gebrek aan planning om te starten met een gap-analyse.

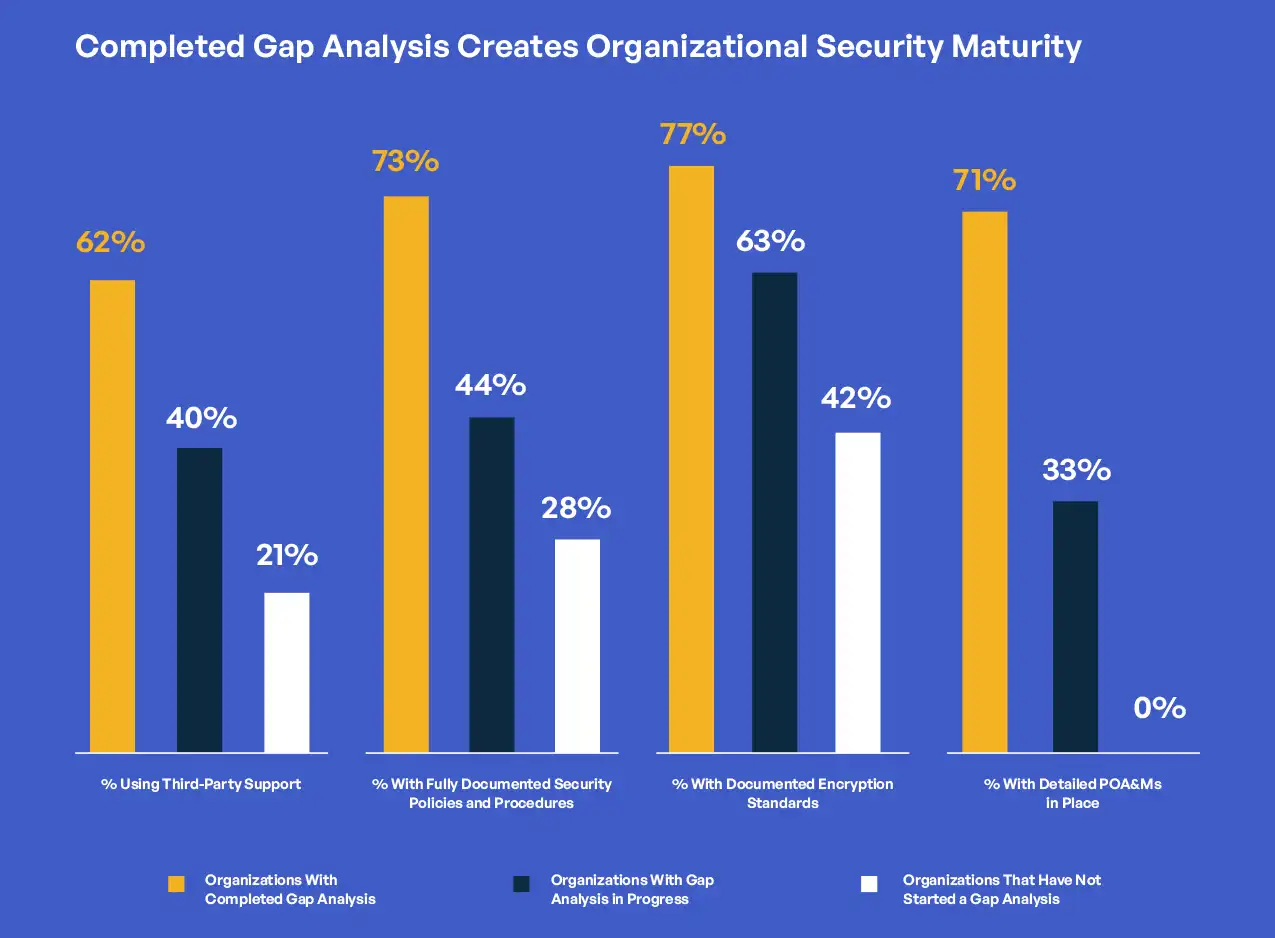

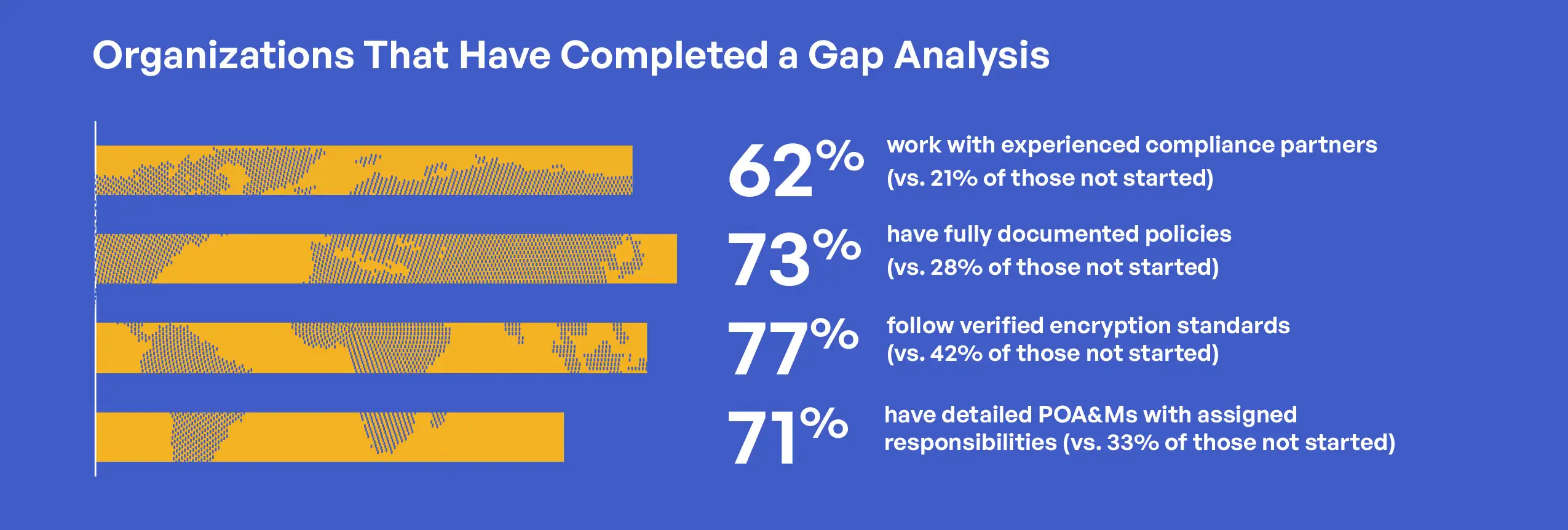

Organisaties die grondige gap-analyses hebben afgerond, vertoonden duidelijk andere benaderingen van CMMC-naleving dan organisaties in eerdere stadia. Het meest opvallend is dat organisaties met afgeronde gap-analyses aanzienlijk vaker al ervaren externe partners hadden ingeschakeld: 62% werkt met derde partij adviseurs, Registered Provider Organizations (RPO’s) of C3PAO’s, tegenover slechts 40% van de organisaties met lopende gap-analyses en 21% van degenen die nog niet waren begonnen. Dit patroon suggereert dat grondige gap-analyses organisaties helpen de complexiteit van naleving en de waarde van gespecialiseerde, externe expertise te herkennen.

De relatie tussen het afronden van een gap-analyse en de volwassenheid van documentatie laat een ander belangrijk patroon zien. Organisaties met afgeronde gap-analyses rapporteerden hogere percentages volledig gedocumenteerde cyberbeveiligingsbeleid en -procedures (73%) vergeleken met organisaties met lopende analyses (44%) of die nog niet waren gestart (28%). Deze correlatie benadrukt hoe gap-analyses concrete verbeteringen in documentatie stimuleren door specifieke tekortkomingen te identificeren die herstel vereisen.

De status van de gap-analyse correleert ook sterk met de implementatie van encryptie. Onder organisaties met afgeronde gap-analyses gaf 77% aan gedocumenteerde encryptiestandaarden te volgen met verificatie van de implementatie. Dit percentage daalt naar 63% bij organisaties met lopende gap-analyses en slechts 42% bij organisaties die nog niet waren gestart. Deze verschillen onderstrepen de rol van gap-analyses bij het identificeren en aansturen van herstel van specifieke technische tekortkomingen in controles.

De ontwikkeling van het Actieplan en mijlpalen (POA&M) toont misschien wel de sterkste correlatie met de status van de gap-analyse. Organisaties met afgeronde gap-analyses hadden meer dan twee keer zo vaak gedetailleerde POA&M’s met toegewezen verantwoordelijkheden en tijdlijnen (71%) vergeleken met organisaties die nog niet aan gap-analyses waren begonnen (33%). Deze bevinding onderstreept de praktische operationele waarde van gap-analyses bij het structureren van herstelmaatregelen.

De enquête bracht ook interessante patronen aan het licht in de relatie tussen het afronden van gap-analyses en de omvang van de organisatie. Grote organisaties (10.000+ medewerkers) rapporteerden het hoogste percentage afgeronde gap-analyses met 47%, tegenover 40% voor middelgrote organisaties (500-9.999 medewerkers) en 38% voor kleine organisaties (<500 medewerkers). Echter, middelgrote organisaties lieten het hoogste percentage lopende gap-analyses zien (42%), wat wijst op actieve betrokkenheid bij nalevingsvereisten maar mogelijk beperkte middelen om beoordelingen af te ronden.

De correlatie tussen het afronden van gap-analyses en strategieën voor samenwerking met derden onthult belangrijke patronen in hoe organisaties nalevingsondersteuning benaderen. Organisaties met afgeronde gap-analyses schakelen niet alleen vaker externe partners in, maar tonen ook meer zorgvuldigheid bij de partnerselectie. Van de organisaties met afgeronde gap-analyses die externe partners inschakelen, werkt 76% met ervaren partners in plaats van met partners die nog in het selectieproces zitten. Ter vergelijking: organisaties met lopende gap-analyses zijn bijna gelijk verdeeld tussen werken met ervaren partners (48%) en partners selecteren (52%). Dit patroon suggereert dat gap-analyses organisaties helpen om specifieke expertisebehoeften te identificeren, waardoor gerichtere partnerselectie mogelijk wordt.

De onderzoeksgegevens maken duidelijk dat organisaties in verschillende stadia van het afronden van gap-analyses te maken hebben met aanzienlijk verschillende CMMC-gereedheidsuitdagingen. Organisaties die geen gap-analyses hebben afgerond, worstelen vaak met fundamentele vragen over de toepasbaarheid en reikwijdte van vereisten, terwijl organisaties met afgeronde analyses zich meer richten op specifieke technische implementatie-uitdagingen en de toewijzing van middelen. Deze ontwikkeling onderstreept de cruciale rol van gap-analyses bij het begeleiden van organisaties van algemene bewustwording naar gerichte, specifieke nalevingsinspanningen.

Documentatiematuriteit en implementatie van beveiligingsmaatregelen

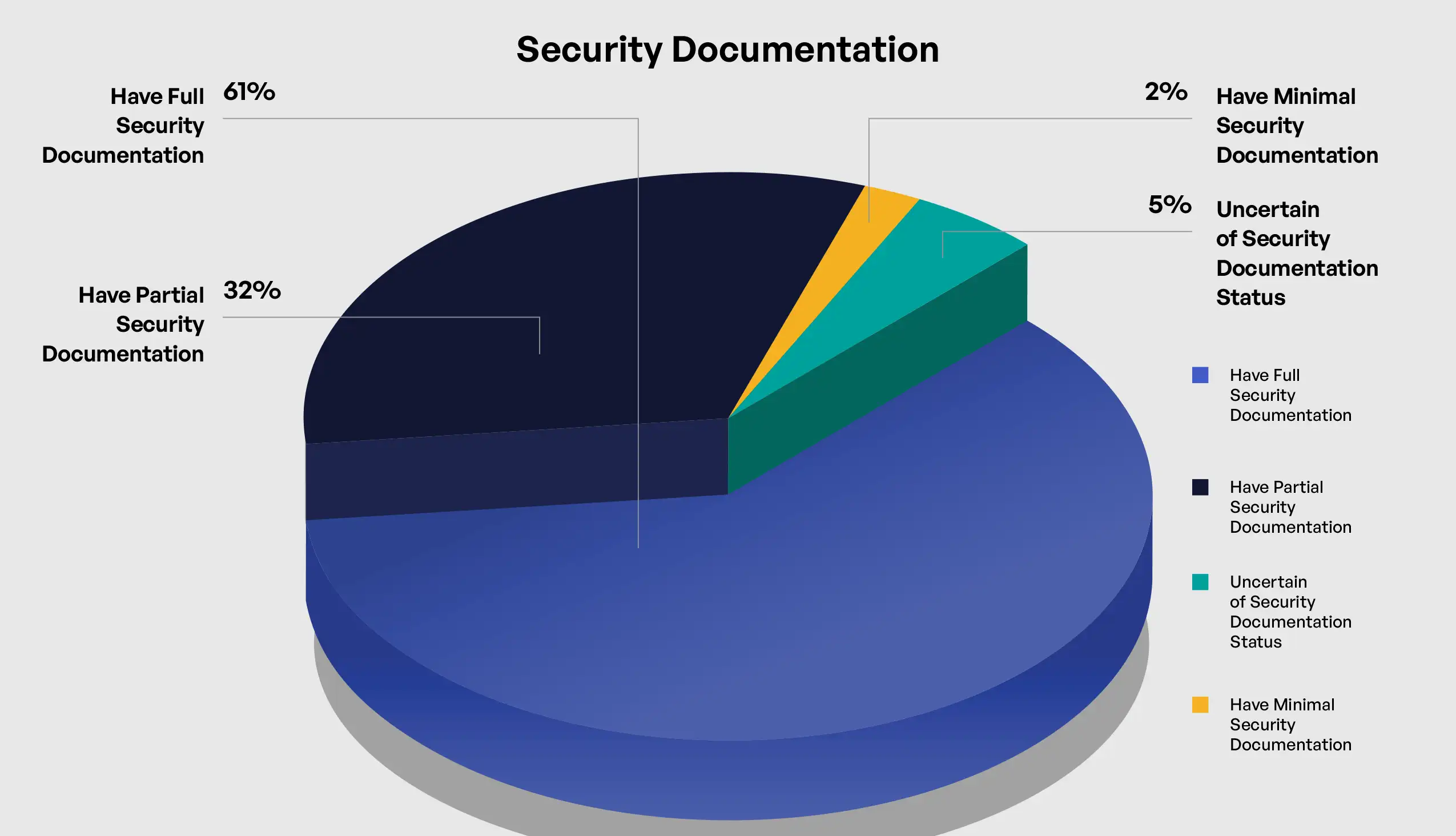

De onderzoeksresultaten tonen een fundamenteel verband aan tussen de maturiteit van de cybersecuritydocumentatie van een organisatie en de effectiviteit bij het implementeren van specifieke beveiligingsmaatregelen die vereist zijn voor CMMC 2.0 Level 2. Documentatiematuriteit fungeert zowel als indicator van het algemene cyberbeveiligingsbeheer als als praktische basis voor consistente implementatie van maatregelen. Van de ondervraagde organisaties gaf 61% aan volledig gedocumenteerde en regelmatig bijgewerkte cybersecuritybeleid en -procedures te hebben, 32% gaf aan gedeeltelijke documentatie te hebben met lopende updates, 2% rapporteerde minimale documentatie met plannen voor aanzienlijke updates en 1% was onzeker over hun documentatiestatus.

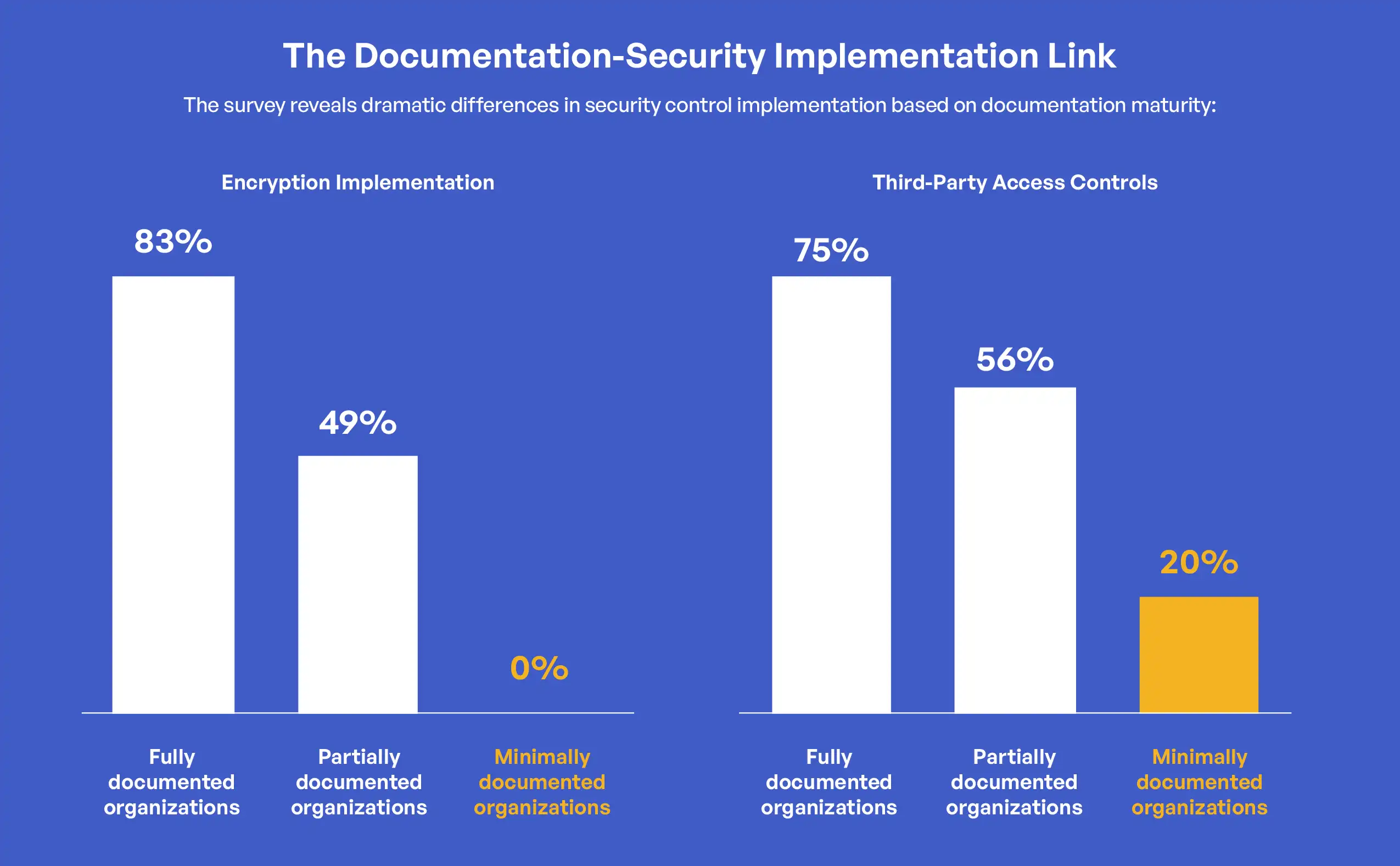

De correlatie tussen documentatiematuriteit en encryptie-implementatie springt eruit als bijzonder significant. Onder organisaties met volledig gedocumenteerd beleid en procedures meldde 83% dat zij gedocumenteerde encryptiestandaarden volgden met verificatie van de implementatie. Dit percentage daalt drastisch naar 49% voor organisaties met gedeeltelijk gedocumenteerd beleid en zelfs naar 0% voor organisaties met minimale documentatie. Nog opvallender is dat organisaties met minimale documentatie 30 keer vaker inconsistente encryptie van CUI rapporteerden (60%) in vergelijking met organisaties met volledig gedocumenteerd beleid (2%). Deze grote verschillen onderstrepen hoe uitgebreide documentatie de basis vormt voor consistente en verifieerbare implementatie van beveiligingsmaatregelen.

60% van de organisaties met minimale beveiligingsdocumentatie is 30x vaker geneigd om inconsistente encryptie van CUI te rapporteren.

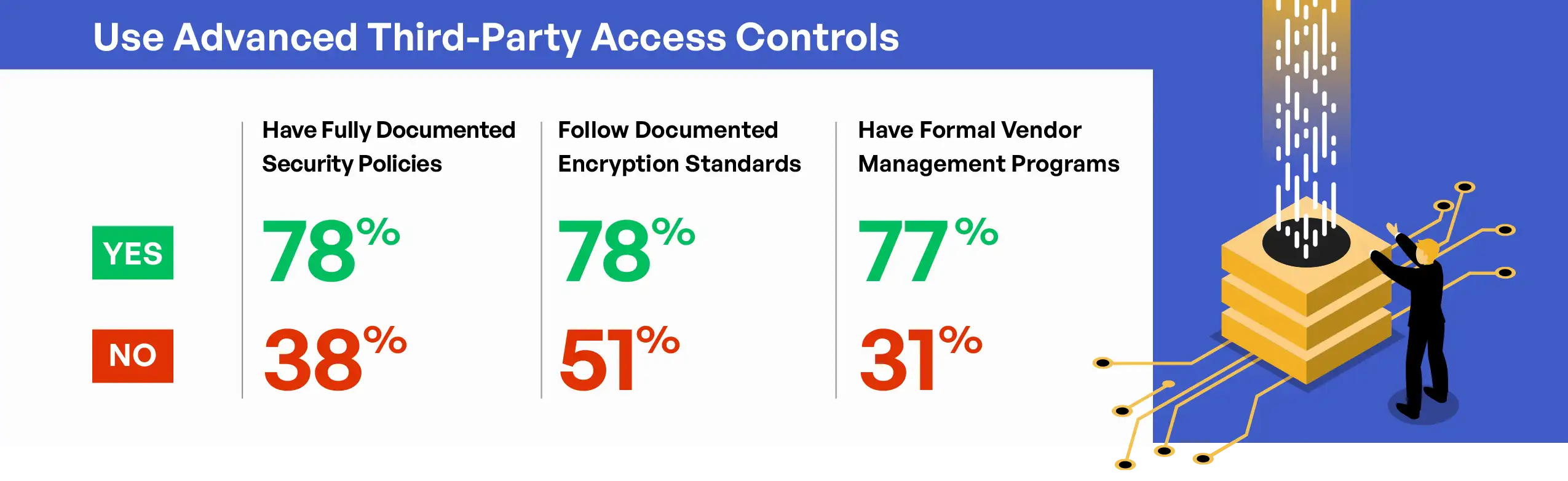

Toegangscontroles voor derden vertonen vergelijkbare patronen in relatie tot documentatiematuriteit. Van de organisaties met volledig gedocumenteerd beleid meldde 75% geavanceerde controles en systemen te hebben om te waarborgen dat derden alleen geautoriseerde CUI kunnen benaderen. Dit percentage daalt naar 56% bij organisaties met gedeeltelijk gedocumenteerd beleid en slechts 20% bij organisaties met minimale documentatie. Dit patroon toont aan hoe volwassen documentatiepraktijken de implementatie ondersteunen van complexe technische maatregelen die heldere definities, processen en verificatiemechanismen vereisen.

Documentatiematuriteit correleert ook sterk met de betrokkenheid van stakeholders bij CMMC-stappenplannen. Organisaties met volledig gedocumenteerd beleid rapporteerden meer dan twee keer zo vaak een sterk samenwerkende aanpak met regelmatige cross-functionele vergaderingen (56%) in vergelijking met organisaties met gedeeltelijk gedocumenteerd beleid (26%). Deze relatie benadrukt hoe volwassen documentatiepraktijken zowel bredere betrokkenheid binnen de organisatie vereisen als faciliteren, wat een positieve feedbackloop creëert die het algehele beveiligingsbeheer versterkt.

Uit het onderzoek kwamen interessante verschillen naar voren in documentatiematuriteit tussen bedrijfsgroottes. Grote organisaties (10.000+ medewerkers) rapporteerden het hoogste percentage volledig gedocumenteerd beleid (68%), tegenover 63% bij middelgrote organisaties (500-9.999 medewerkers) en 58% bij kleine organisaties (<500 medewerkers). Het percentage organisaties met minimale of onzekere documentatie bleef echter consequent laag in alle categorieën (3%-4%), wat suggereert dat er basisbewustzijn over documentatie bestaat, ongeacht de beschikbare middelen van een organisatie.

De perceptie van documentatiematuriteit verschilde opvallend op basis van de rol van de respondent, wat belangrijke verschillen blootlegt in hoe functionele gebieden de kwaliteit van documentatie beoordelen. CEO/Founders rapporteerden het hoogste percentage volledig gedocumenteerd beleid (80%), terwijl Cybersecurity Leaders een aanzienlijk lager percentage rapporteerden (54%). Dit verschil wijst op mogelijke communicatiekloven of verschillen in beoordelingsnormen, waarbij technische specialisten waarschijnlijk strengere criteria hanteren dan de directie. COO-respondenten rapporteerden het laagste percentage volledig gedocumenteerd beleid (33%) en het hoogste percentage gedeeltelijke documentatie (67%), mogelijk als weerspiegeling van operationele zorgen over de uitdagingen bij de implementatie van beleid.

De relatie tussen documentatiematuriteit en de ontwikkeling van Actieplan en mijlpalen (POA&M) biedt een andere aanwijzing voor de rol van documentatie in gestructureerde compliance-aanpakken. Organisaties met volledig gedocumenteerd beleid hadden drie keer zo vaak gedetailleerde POA&Ms met toegewezen verantwoordelijkheden en tijdlijnen (67%) ten opzichte van organisaties met gedeeltelijk gedocumenteerd beleid (22%). Dit patroon suggereert dat volwassen documentatiepraktijken de overgang van algemeen bewustzijn naar specifieke, uitvoerbare complianceplanning vergemakkelijken.

De onderzoeksdata tonen niet alleen een correlatie, maar ook een mogelijk causaal verband tussen documentatiematuriteit en de implementatie van beveiligingsmaatregelen. Organisaties met volledig gedocumenteerd beleid presteren aanzienlijk beter op alle gemeten gebieden van beveiligingsmaatregelen, van toegangscontrole en encryptie tot incidentrespons en beheer van derden. Dit patroon suggereert dat uitgebreide documentatie de noodzakelijke basis creëert voor effectieve beveiligingsimplementatie door heldere vereiste, verantwoordelijkheden en verificatiemechanismen vast te leggen.

Patronen en effectiviteit van samenwerking met derden

De relatie tussen de omvang van een organisatie en de samenwerking met externe partijen onthult belangrijke patronen in hoe diverse organisaties externe expertise benaderen. Middelgrote organisaties (500-9.999 medewerkers) vertoonden het hoogste percentage samenwerking met ervaren partners (50%), vergeleken met 40% bij kleine organisaties (<500 medewerkers) en 41% bij grote organisaties (10.000+ medewerkers). Dit patroon suggereert dat middelgrote organisaties zich in een specifieke positie bevinden: ze beschikken over voldoende middelen om externe ondersteuning in te schakelen, maar missen mogelijk de uitgebreide interne expertise die grotere organisaties wel hebben. Kleine organisaties hadden het hoogste percentage interne afhandeling van compliance (22%), gelijk aan grote organisaties, maar waarschijnlijk om verschillende redenen—beperkte middelen bij kleine organisaties versus uitgebreide interne capaciteiten bij grote organisaties.

Samenwerking met externe partners correleert sterk met de waargenomen gereedheid voor compliance op diverse vlakken. Organisaties die met ervaren partners werken, rapporteerden aanzienlijk vaker dat ze geverifieerde encryptiestandaarden volgen (84%) in vergelijking met organisaties die compliance intern afhandelen (61%) of die nog partners selecteren (54%). Vergelijkbare patronen kwamen naar voren bij toegangscontrole door derden, paraatheid voor incident response en toewijzing van het compliancebudget. Deze verbanden benadrukken hoe externe expertise de voorbereiding op compliance in meerdere domeinen kan versnellen en versterken.

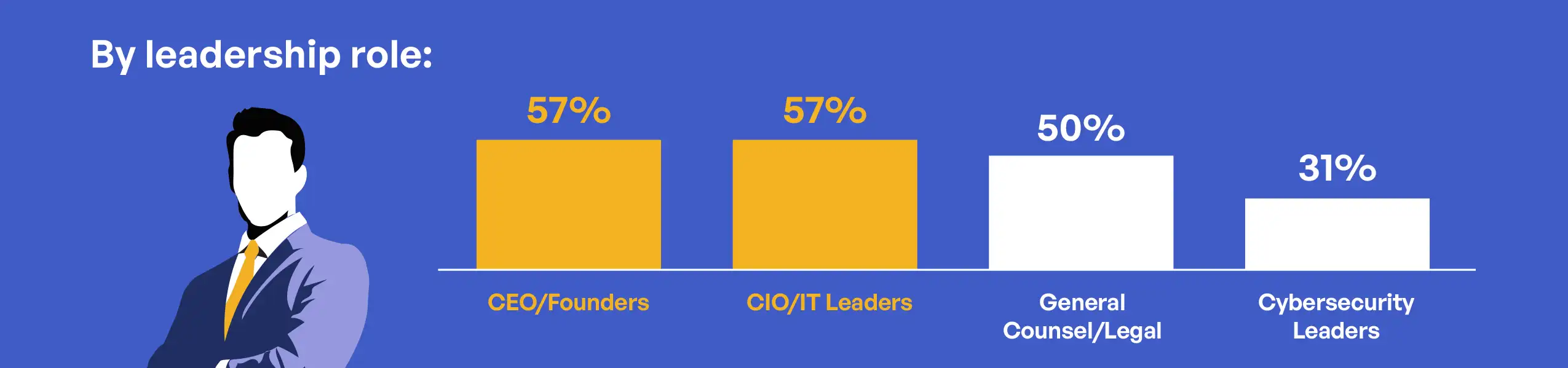

De relatie tussen leiderschapsrollen en samenwerking met derden laat belangrijke verschillen zien in hoe functionele gebieden compliance-ondersteuning benaderen. CEO/Founders rapporteerden het hoogste percentage samenwerking met ervaren partners (57%), gevolgd door CIO/IT-leiders (57%). Daarentegen rapporteerden Cybersecurity Leaders het laagste percentage partnersamenwerking (31%) en het hoogste percentage interne afhandeling van compliance (34%). Deze verschillen weerspiegelen waarschijnlijk uiteenlopende inschattingen van interne capaciteiten, waarbij gespecialiseerde cybersecurity-leiders meer vertrouwen hebben in interne middelen dan algemeen leidinggevenden.

Organisaties die samenwerken met ervaren CMMC-partners zijn bijna twee keer zo vaak in staat om volledig gedocumenteerd beleid, duidelijk gedefinieerde beoordelingsomvang en formele programma’s voor risicobeheer door derden te realiseren—kritieke succesfactoren die direct van invloed zijn op certificeringsgereedheid en duurzame compliance.

Organisaties die met externe partners werken, rapporteerden andere uitdagingen dan organisaties die compliance intern afhandelen. Organisaties met partners noemden vaker budgetbeperkingen (38%) en draagvlak bij het management (22%) als belangrijkste uitdagingen, terwijl organisaties die compliance intern regelen vaker technische complexiteit (47%) en het begrijpen van vereisten (34%) als belangrijkste obstakels aangaven. Dit verschil suggereert dat externe partners technische en interpretatieve uitdagingen effectief aanpakken, maar mogelijk de vraag naar middelen en organisatorische veranderingen vergroten.

Het moment van samenwerking met partners lijkt invloed te hebben op de algemene compliance-aanpak. Organisaties die partners vroeg in hun compliance-traject inschakelden (voor het afronden van gap-analyses) rapporteerden hogere percentages van uitgebreide gereedheidsinspanningen, waaronder formele leveranciersmanagementprogramma’s (68%) en gecentraliseerde systemen voor hersteltracking (71%). Dit patroon suggereert dat vroege externe begeleiding helpt om vanaf het begin meer gestructureerde, allesomvattende compliance-aanpakken op te zetten.

Van de organisaties die partners vroeg in hun compliance-traject inschakelen, hebben bijna 7 op de 10 organisaties formele leveranciersmanagementprogramma’s en meer dan 7 op de 10 beschikken over herstelsystemen .

Het specifieke type samenwerking met derden vertoont interessante verbanden met de omvang van de organisatie en compliance-volwassenheid. Kleine organisaties gaven vaker aan samen te werken met algemene cybersecurity-adviseurs (48%), terwijl middelgrote en grote organisaties vaker gespecialiseerde RPO’s of C3PAO’s inschakelden (respectievelijk 57% en 64%). Dit verschil weerspiegelt waarschijnlijk zowel de beschikbaarheid van middelen als de complexiteit van compliance, waarbij grotere organisaties meer gespecialiseerde expertise nodig hebben die zich specifiek richt op CMMC-vereisten.

De onderzoeksresultaten suggereren dat samenwerking met externe partners specifieke voordelen oplevert voor bepaalde compliance-aspecten. Organisaties met partners presteerden vooral sterk op het gebied van documentatie (76% volledig gedocumenteerd versus 43% intern), scope-definitie (63% goed gedocumenteerd versus 27% intern) en risicobeheer door derden (72% formele programma’s versus 39% intern). Deze gebieden vereisen specialistische kennis en profiteren doorgaans van een extern perspectief en ervaring met vergelijkbare organisaties.

Encryptiepraktijken en algemene beveiligingsstatus

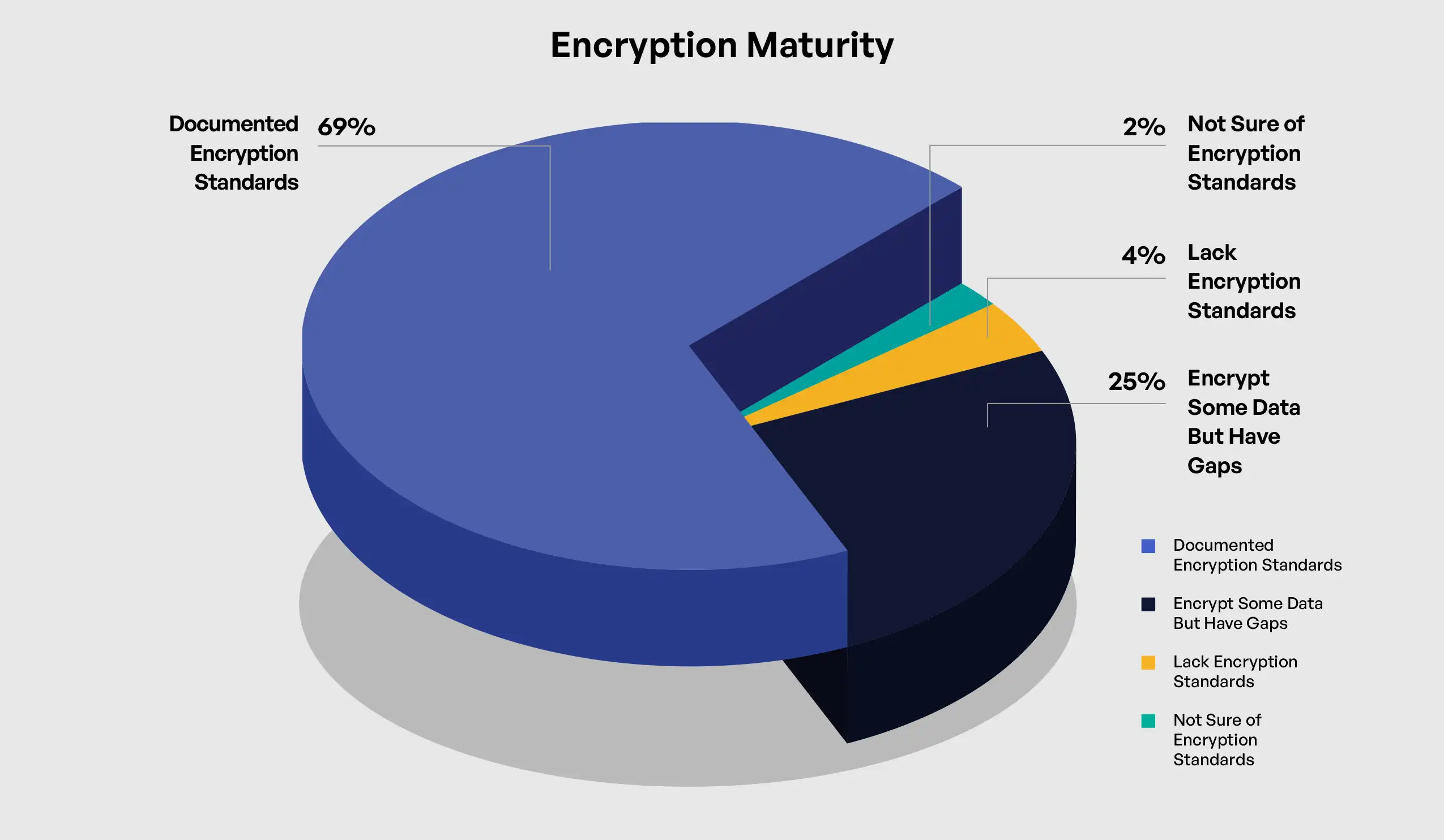

De implementatie van encryptie en andere gegevensbeschermingsmethoden voor CUI vormt een cruciaal onderdeel van CMMC 2.0 Level 2-naleving. Het dient zowel als specifieke technische vereiste als indicator van de volwassenheid van het algehele beveiligingsbeheer. De onderzoeksresultaten tonen aanzienlijke variatie in encryptiepraktijken tussen organisaties, met belangrijke verbanden met andere beveiligingsaspecten. Van de ondervraagde organisaties gaf 69% aan dat zij gedocumenteerde encryptiestandaarden volgen en de implementatie verifiëren, 25% gaf aan dat zij sommige gegevens versleutelen maar nog beveiligingsgaten moeten aanpakken, 4% erkende CUI niet consequent te versleutelen in rust of onderweg, en 2% was niet zeker van hun encryptiestatus.

Het verband tussen encryptie-implementatie en bedrijfsgrootte laat bescheiden maar opvallende verschillen in aanpak zien. Grote organisaties (10.000+ medewerkers) rapporteerden het hoogste percentage van het volgen van gedocumenteerde encryptiestandaarden met 71%, vergeleken met 69% voor middelgrote organisaties (500-9.999 medewerkers) en 67% voor kleine organisaties (<500 medewerkers). Deze relatief kleine verschillen suggereren dat encryptie-implementatie minder afhankelijk is van middelen dan andere beveiligingsmaatregelen, waarbij organisaties van elke omvang het fundamentele belang ervan voor de bescherming van gevoelige informatie erkennen.

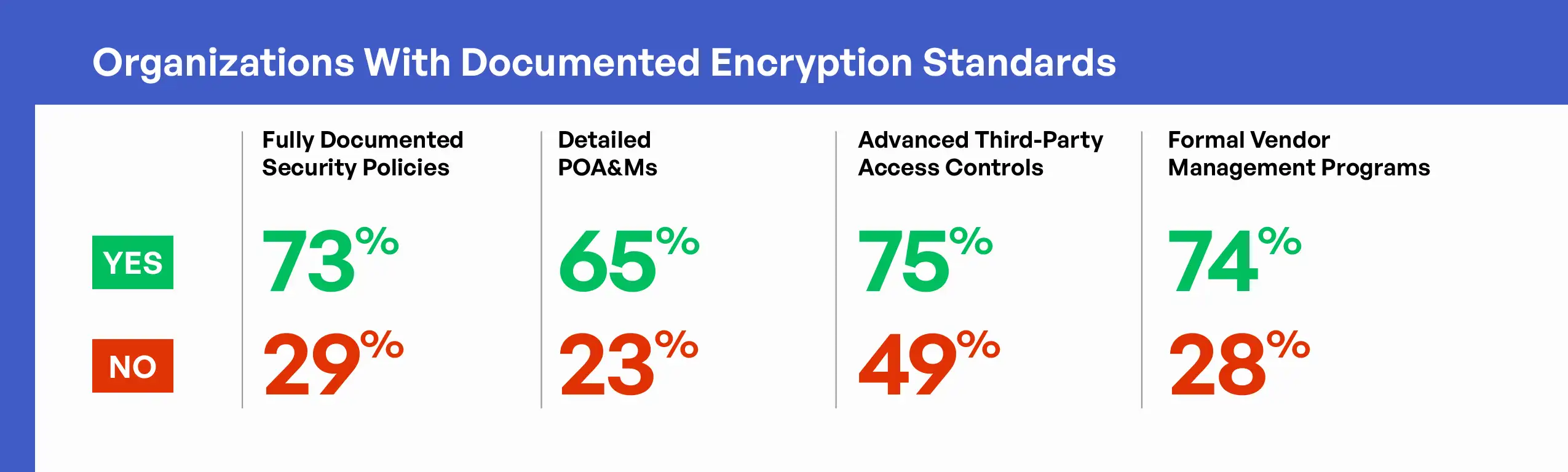

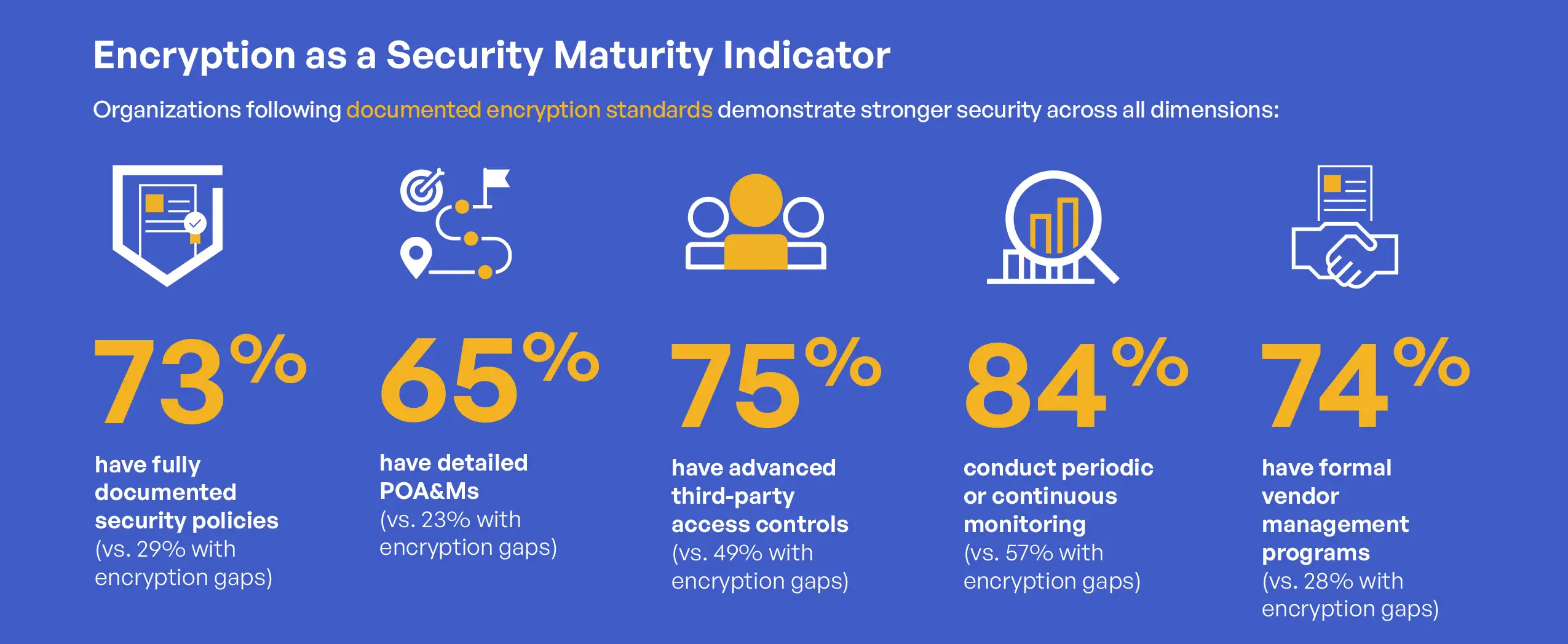

Organisaties die gedocumenteerde encryptiestandaarden volgen, presteren aanzienlijk beter op alle andere gemeten beveiligingsaspecten. Deze organisaties hebben vaker volledig gedocumenteerd beveiligingsbeleid (73% versus 29% bij organisaties met encryptiegaten), gedetailleerde POA&M’s (65% versus 23%), geavanceerde toegangscontroles voor derden (75% versus 49%) en formele leveranciersbeheerprogramma’s (74% versus 28%). Dit patroon suggereert dat een robuuste encryptie-implementatie doorgaans samengaat met volwassen beveiligingspraktijken.

De relatie tussen encryptiestatus en strategieën voor samenwerking met derden laat belangrijke patronen zien in hoe organisaties encryptie-uitdagingen aanpakken. Organisaties die nog partners selecteren, vertoonden het hoogste percentage encryptiegaten (42%), vergeleken met organisaties die al met partners samenwerken (15%) of compliance intern regelen (25%). Dit patroon suggereert dat organisaties encryptiegaten vaak vroeg in hun compliance-traject herkennen, waardoor zij externe expertise zoeken om deze technische uitdagingen aan te pakken.

Encryptie-implementatie vertoonde een sterke samenhang met de perceptie van compliance-uitdagingen. Organisaties die gedocumenteerde encryptiestandaarden volgen, noemden het vaakst budgetbeperkingen (34%) en draagvlak bij het management (19%) als belangrijkste uitdagingen. Daarentegen gaven organisaties met encryptiegaten of inconsistente implementatie vaker technische complexiteit (59%) en het begrijpen van vereisten (41%) aan. Dit verschil suggereert dat organisaties technische uitdagingen overwinnen naarmate hun encryptiepraktijken volwassen worden, maar vervolgens geconfronteerd worden met middelen- en organisatie-uitdagingen voor bredere compliance-inspanningen.

Het verband tussen encryptie-implementatie en programma’s voor security awareness training laat een belangrijk verband zien tussen technische maatregelen en menselijke factoren. Organisaties die gedocumenteerde encryptiestandaarden volgen, rapporteerden veel hogere percentages volledig bijgewerkte en regelmatig geteste security awareness-programma’s (63%) in vergelijking met organisaties met encryptiegaten (21%). Deze samenhang benadrukt dat organisaties met volwassen technische beveiligingsmaatregelen ook het belang van aanvullende, op mensen gerichte beveiligingsmaatregelen onderkennen.

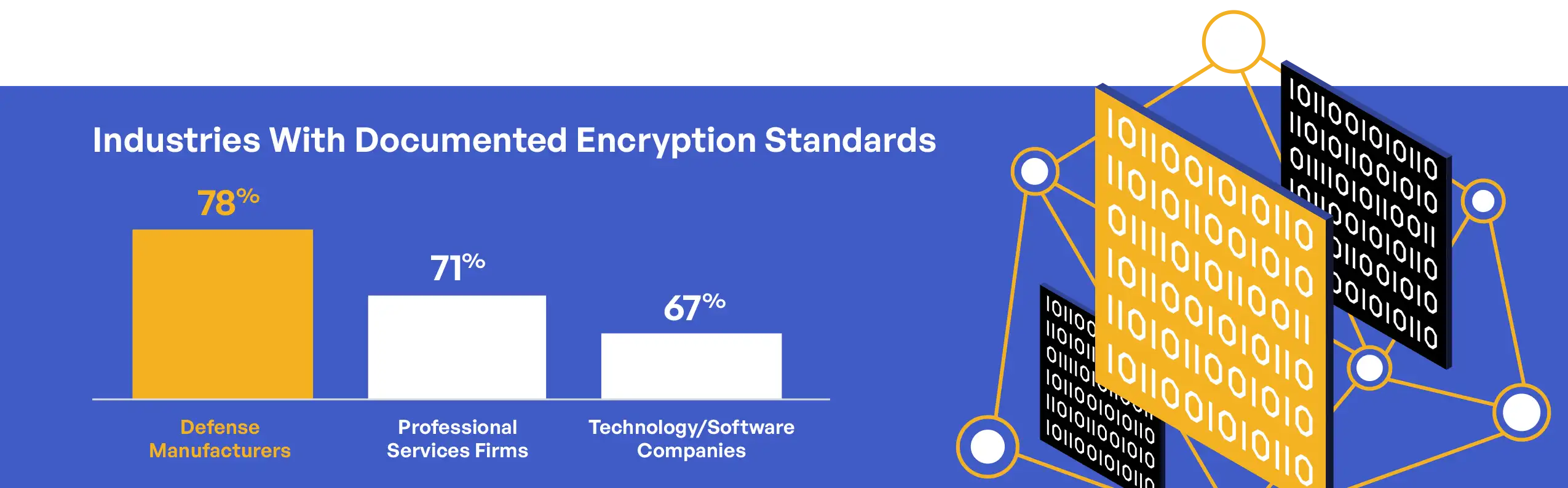

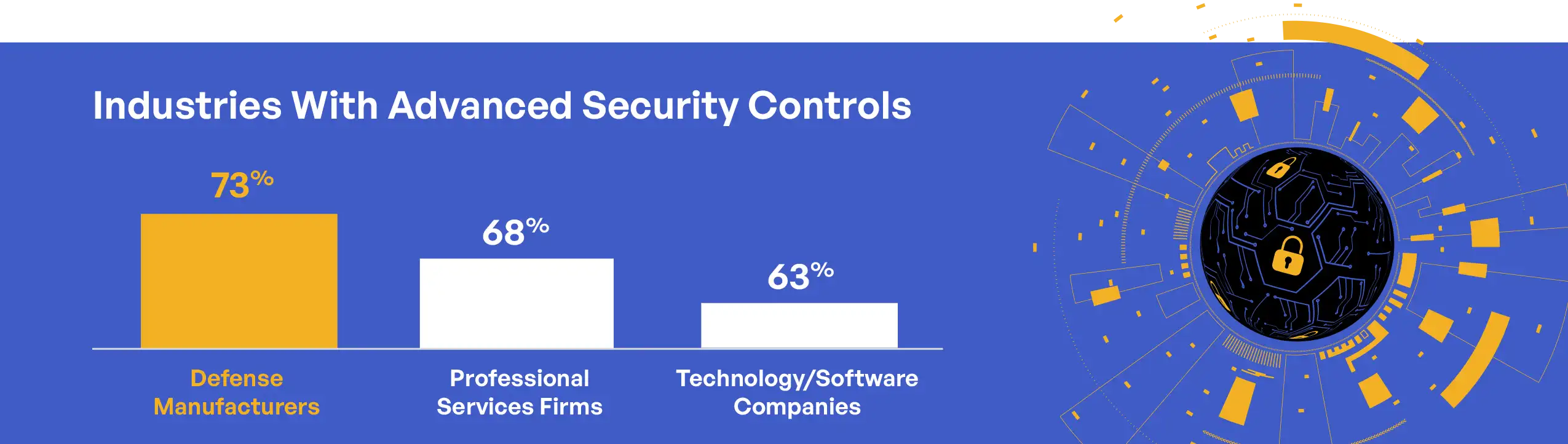

Analyse per sector laat interessante patronen zien in encryptie-implementatie. Defensieproducenten rapporteerden het hoogste percentage van het volgen van gedocumenteerde encryptiestandaarden (78%), gevolgd door bedrijven in de professionele dienstverlening (71%) en technologie-/softwarebedrijven (67%). Deze verschillen weerspiegelen waarschijnlijk variaties in ervaring met het omgaan met gevoelige informatie en eerdere compliance-vereisten, waarbij defensieproducenten doorgaans meer ervaring hebben met DoD-vereisten voor informatiebescherming.

De bijzondere waarde die encryptie binnen het CMMC-framework heeft, maakt het tot een cruciaal aandachtspunt voor compliance-inspanningen. Encryptie is een van de technisch meest complexe controlegebieden binnen NIST SP 800-171, maar ook een van de meest essentiële voor de bescherming van gevoelige informatie. De onderzoeksresultaten suggereren dat organisaties dit belang erkennen, waarbij zelfs kleine organisaties met beperkte middelen encryptie-implementatie prioriteren op vergelijkbare niveaus als grotere organisaties met meer middelen.

Toegangscontrole voor derden en beveiliging van de toeleveringsketen

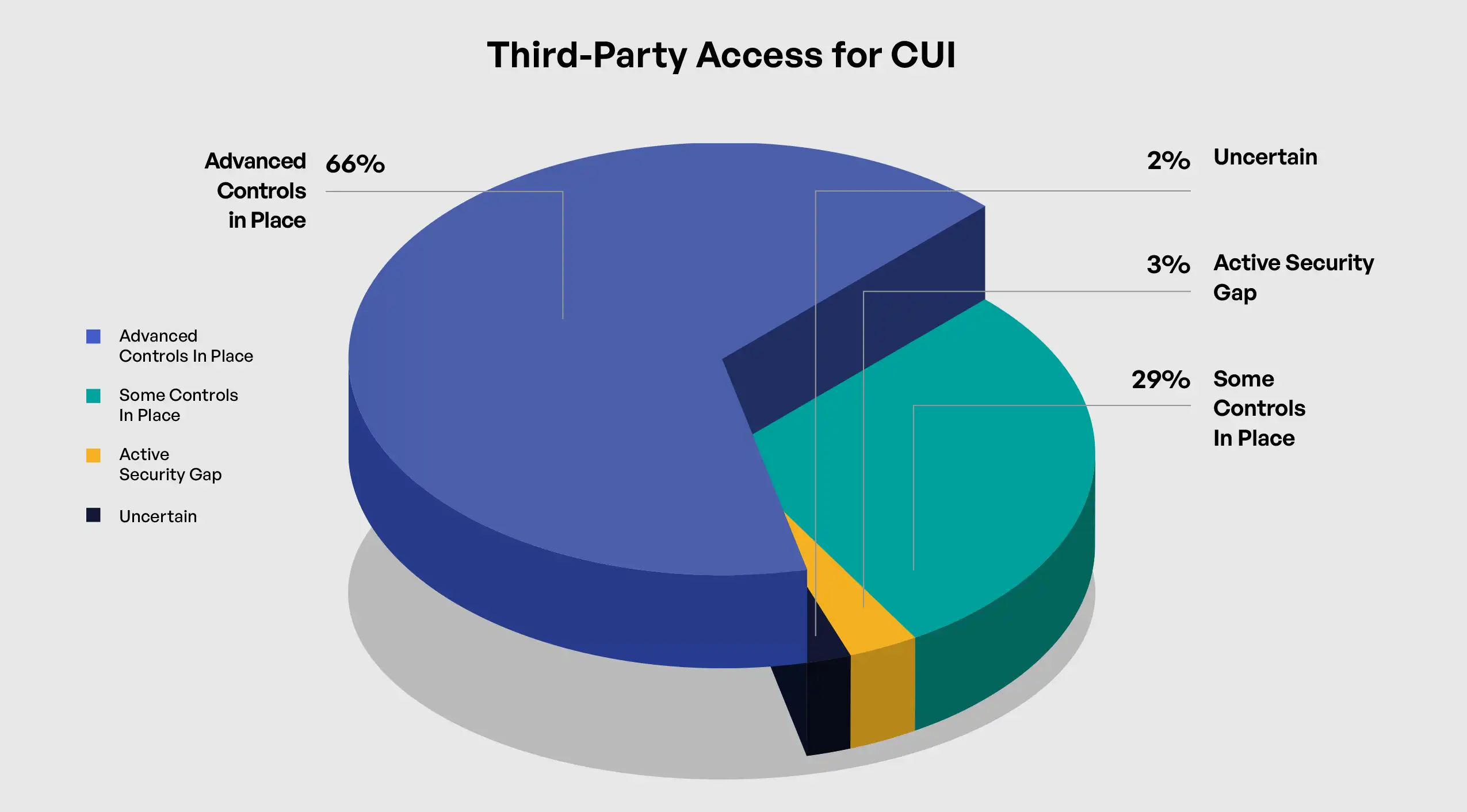

De implementatie van governance-tracking en controles voor toegang van derden tot CUI vormt een cruciaal onderdeel van CMMC 2.0 Level 2-naleving en pakt de aanzienlijke risico’s aan die samenhangen met beveiliging van de toeleveringsketen. De onderzoeksresultaten tonen aanzienlijke verschillen in de volwassenheid van toegangscontrole voor derden tussen organisaties, met belangrijke gevolgen voor de algehele beveiligingsstatus. Van de ondervraagde organisaties gaf 66% aan geavanceerde controles en systemen te hebben voor toegang van derden tot CUI, 29% gaf aan enige controles te hebben maar mist volledige zichtbaarheid en controle, 3% erkende dit als een actief beveiligingsgat waar ze aan werken, en 2% wist niet zeker wat hun controlestatus was.

Het verband tussen toegangscontrole voor derden en bedrijfsgrootte laat belangrijke patronen zien in benaderingen van beveiliging van de toeleveringsketen. Grote organisaties (10.000+ medewerkers) rapporteerden het hoogste percentage geavanceerde controles met 71%, vergeleken met 63% voor middelgrote organisaties (500-9.999 medewerkers) en 67% voor kleine organisaties (<500 medewerkers). Deze relatief gelijkmatige verdeling suggereert dat organisaties van alle groottes het belang van toegangscontrole voor derden erkennen, hoewel de implementatie kan verschillen op basis van middelen en de complexiteit van de toeleveringsketen.

Organisaties met geavanceerde toegangscontrole voor derden lieten een aanzienlijk sterkere prestatie zien op andere beveiligingsdimensies. Deze organisaties hadden vaker volledig gedocumenteerde beveiligingsbeleid (78% versus 38% bij organisaties met gedeeltelijke controles), volgden gedocumenteerde encryptiestandaarden (78% versus 51%) en beschikten over formele leveranciersmanagementprogramma’s (77% versus 31%). Dit patroon wijst erop dat robuuste toegangscontrole voor derden doorgaans bestaat binnen een bredere context van volwassen beveiligingsgovernance en technische controles.

Het verband tussen toegangscontrole voor derden en ervaren nalevingsuitdagingen laat belangrijke verschillen in organisatie-focus zien. Organisaties met geavanceerde controles noemden het vaakst budgetbeperkingen (37%) en complexiteit van de scope (24%) als primaire uitdagingen. Daarentegen gaven organisaties met gedeeltelijke controles of geïdentificeerde beveiligingsgaten vaker technische complexiteit (51%) en het begrijpen van vereisten (38%) aan. Dit verschil suggereert dat organisaties hun begrip van zowel technische als governancevereisten verdiepen naarmate ze geavanceerdere toegangscontrole voor derden implementeren. Opvallend is dat organisaties in verschillende nalevingsfasen andere primaire uitdagingen rapporteren: minder volwassen organisaties richten zich op technisch begrip, terwijl meer volwassen organisaties zich zorgen maken over middelen en scopebepaling.

De complexiteit van de toeleveringsketen vertoont een sterke correlatie met de volwassenheid van toegangscontrole voor derden. Organisaties met meer dan 50 leveranciers die CUI verwerken, hadden aanzienlijk vaker geavanceerde controles (79%) dan organisaties met minder dan 10 leveranciers (58%). Dit patroon suggereert dat organisaties met complexere toeleveringsketens het verhoogde risico onderkennen en daarom investeren in meer geavanceerde controlemechanismen.

Het verband tussen toegangscontrole voor derden en strategieën voor samenwerking met derden laat belangrijke patronen zien in hoe organisaties uitdagingen rond beveiliging van de toeleveringsketen aanpakken. Organisaties die samenwerken met ervaren partners rapporteerden het hoogste percentage geavanceerde controles (76%), vergeleken met organisaties die naleving intern regelen (66%) of die nog partners selecteren (52%). Deze correlatie suggereert dat externe expertise organisaties in het bijzonder helpt bij het aanpakken van de complexe technische en governancevereisten die samenhangen met toegangscontrole voor derden.

Organisaties die gebruikmaken van ervaren partners hebben vaker geavanceerde beveiligingscontroles geïmplementeerd (76%) dan organisaties die alle naleving intern regelen (66%).

Analyse per sector laat opvallende verschillen zien in de volwassenheid van toegangscontrole voor derden. Defensieproducenten rapporteerden het hoogste percentage geavanceerde controles (73%), gevolgd door professionele dienstverleners (68%) en technologie-/softwarebedrijven (63%). Deze verschillen weerspiegelen waarschijnlijk variaties in de complexiteit van de toeleveringsketen en ervaring met het omgaan met gevoelige informatie, waarbij defensieproducenten doorgaans meer gevestigde praktijken hebben voor het beheersen van informatiestromen naar leveranciers en onderaannemers.

De specifieke uitdagingen rond toegangscontrole voor derden maken dit een essentieel aandachtsgebied voor CMMC-nalevingsinspanningen. Deze controles vereisen zowel technische mechanismen als governanceprocessen, die organisatiegrenzen overstijgen en afstemming met externe partijen vereisen (Department of Defense Chief Information Officer [DoD CIO], 2024). De onderzoeksresultaten suggereren dat organisaties deze uitdagingen onderkennen; organisaties in een vroeg stadium van naleving zien toegangscontrole voor derden als een bijzonder aandachtspunt (54% noemt het bij hun top drie nalevingsuitdagingen).

Belangrijkste nalevingsuitdagingen en inzet van middelen

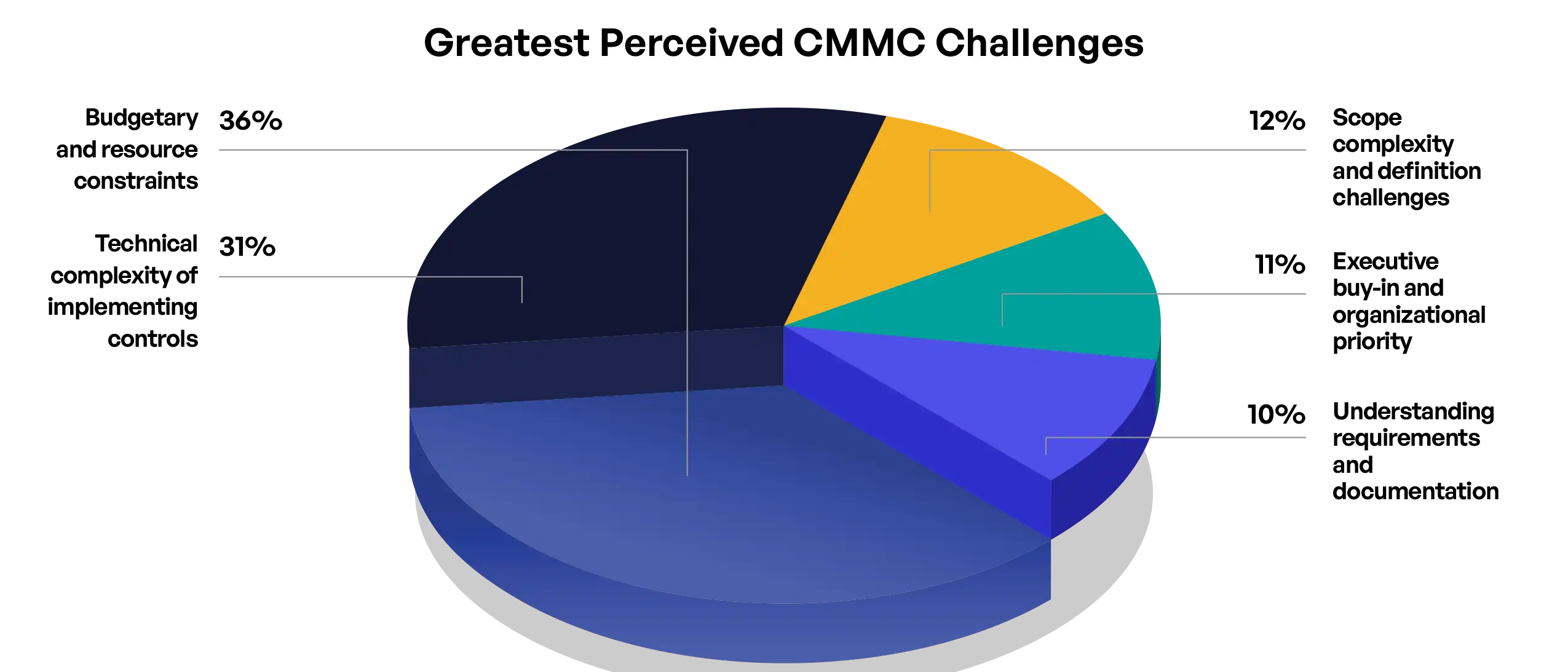

De onderzoeksresultaten benadrukken de diverse uitdagingen waarmee organisaties te maken krijgen bij het nastreven van CMMC 2.0 Level 2-naleving, waarbij beperkingen in middelen, technische complexiteit en organisatorische factoren als kernpunten naar voren komen. De geïdentificeerde uitdagingen verschillen aanzienlijk op basis van omvang, volwassenheid in naleving en het specifieke perspectief van de rol. Van alle respondenten gaf 36% aan dat budgettaire en middelenbeperkingen hun grootste uitdaging zijn, gevolgd door technische complexiteit (31%), scopecomplexiteit (12%), draagvlak bij het management (11%) en het begrijpen van vereisten (10%).

Budgettaire en middelenbeperkingen worden het vaakst genoemd als de grootste uitdaging voor DIB-organisaties bij het aanpakken van CMMC 2.0-naleving (36% ).

De budgettoewijzing voor CMMC 2.0-naleving vertoont aanzienlijke variatie tussen de deelnemende organisaties. Van de onderzochte organisaties meldde 34% een goedgekeurd budget met een toegewijd team, gaf 48% aan een gedeeltelijke budgettoewijzing te hebben met plannen om middelen uit te breiden, erkende 15% beperkte of geen specifieke budgettoewijzing, en 3% wist niet zeker wat hun budgetstatus was. Het verband tussen budgettoewijzing en bedrijfsgrootte volgt de verwachte patronen: grote organisaties hebben vaker een goedgekeurd budget (62%) dan middelgrote (38%) en kleine organisaties (23%).

Organisaties in verschillende stadia van nalevingsvolwassenheid rapporteren duidelijk verschillende percepties van uitdagingen. Organisaties met volledig gedocumenteerd beleid en geavanceerde beveiligingsmaatregelen noemden het vaakst budgetbeperkingen (38%) en scopecomplexiteit (26%) als primaire uitdagingen. Daarentegen gaven organisaties met gedeeltelijke documentatie en beveiligingsgaten vaker technische complexiteit (53%) en het begrijpen van vereisten (27%) aan. Deze ontwikkeling suggereert dat organisaties zich in eerste instantie richten op het begrijpen en implementeren van technische vereisten, voordat ze uitdagingen rondom middelen en scope-definitie aangaan.

De relatie tussen de perceptie van uitdagingen en de nalevingstijdlijn onthult belangrijke patronen in hoe organisaties zich voorbereiden op CMMC. Organisaties die technische complexiteit als hun grootste uitdaging zien, verwachten een langere tijdlijn voor naleving: 67% voorziet certificering binnen 12 tot 24 maanden na de definitieve regel. Daarentegen tonen organisaties die budgetbeperkingen noemen een ambitieuzere tijdlijn, waarbij 41% certificering binnen 6 tot 12 maanden plant. Dit verschil suggereert dat technisch begrip, en niet alleen de beschikbaarheid van middelen, mogelijk de beperkende factor is voor de snelheid van naleving.

Succesvolle naleving vereist evoluerende strategieën en focusgebieden naarmate organisaties hun beveiligingsstatus verder ontwikkelen.

De onderzoeksresultaten tonen de ontwikkeling van nalevingsuitdagingen naarmate organisaties vorderen in hun CMMC-traject. Uitdagingen in de beginfase richten zich op het begrijpen van vereisten en het implementeren van basale technische maatregelen. In de middenfase ligt de nadruk op het toewijzen van middelen en systematische documentatie. In de gevorderde fase draait het om scopedefinitie, beheer van externe partners en continue monitoring. Deze ontwikkeling laat zien dat succesvolle naleving vraagt om evoluerende strategieën en focusgebieden naarmate organisaties hun beveiligingsstatus verder ontwikkelen.

Belangrijkste bevindingen en aanbevelingen

De onderzoeksresultaten tonen duidelijke routes naar succesvolle CMMC Level 2-naleving, waarbij de aanpak van organisaties sterk varieert op basis van omvang, betrokkenheid van het leiderschap en volwassenheid van beveiligingspraktijken. Organisaties die gestructureerde, systematische benaderingen hanteren, behalen consequent betere beveiligingsresultaten op alle gemeten dimensies.

Op basis van de onderzoeksdata zijn dit enkele belangrijke acties die organisaties moeten prioriteren:

Implementeer geavanceerde governance-tracking en controles voor CUI-toegang. Organisaties met geavanceerde toegangscontroles voor derden tonen een aanzienlijk sterkere beveiligingsstatus, waarbij 78% gedocumenteerde encryptiestandaarden volgt tegenover 51% bij organisaties met gedeeltelijke controles. Van de organisaties die al geavanceerde controles toepassen, heeft 66% 77% hogere percentages formele leveranciersmanagementprogramma’s, wat zorgt voor volledige zichtbaarheid in de hele toeleveringsketen.

Ontwikkel uitgebreide beveiligingslagen voor gegevensbescherming. Onderzoeksdata laat zien dat organisaties die gedocumenteerde encryptiestandaarden volgen (69% van de respondenten) aanzienlijk betere beveiliging realiseren op diverse vlakken. Deze organisaties hebben drie keer vaker volledig gedocumenteerd beleid (73% versus 29%) en gedetailleerde actieplannen en mijlpalen (POA&Ms) (65% versus 23%) in vergelijking met organisaties met encryptie-tekorten. Geef prioriteit aan encryptie-implementatie in combinatie met aanvullende controles voor defense-in-depth bescherming van gevoelige informatie.

Schakel gespecialiseerde externe expertise in om naleving te versnellen. Middelgrote organisaties (500-9.999 medewerkers) lopen hierin voorop: 50% werkt samen met gespecialiseerde partners. Deze samenwerking leidt tot aanzienlijk betere beveiligingsresultaten—76% beschikt over volledig gedocumenteerd beleid tegenover 43% van de organisaties die naleving zelfstandig aanpakken. Organisaties die een gap-analyse hebben afgerond, schakelen externe partners bijna drie keer zo vaak in (62%) als organisaties die nog niet zijn begonnen met de beoordeling (21%), waarmee zij het belang van gespecialiseerde expertise onderstrepen.

Implementeer zero-trust gegevensuitwisselingsoplossingen om naleving te vereenvoudigen. Aangezien 29% van de organisaties slechts gedeeltelijk zicht heeft op CUI-toegang door derden, pakt het implementeren van zero-trust-architecturen een kritisch beveiligingslek aan. De 76% van de organisaties die met ervaren partners werken en geavanceerde toegangscontroles bereiken, tonen aan hoe gespecialiseerde oplossingen deze uitdaging kunnen overwinnen. Defensieproducenten lopen voorop in deze implementatie (73%) en benutten oplossingen die beveiliging waarborgen terwijl noodzakelijke informatie-uitwisseling mogelijk blijft.

Begin met een grondige gap-analyse op alle 110 NIST SP 800-171-controles. De 41% van de organisaties die een volledige beoordeling hebben afgerond, implementeert drie keer vaker sterke beveiligingscontroles dan organisaties die nog niet zijn gestart. Deze essentiële basis brengt kwetsbaarheden aan het licht die directe aandacht vereisen.

Nu de implementatie van CMMC 2.0 Level 2 voortduurt binnen de industriële defensiebasis, bieden deze onderzoeksinzichten waardevolle handvatten voor organisaties in elke fase van gereedheid. De bevindingen laten duidelijk zien dat vroege investeringen in grondige beoordeling, volledige documentatie en passende externe expertise het vermogen van een organisatie om naleving te bereiken en te behouden aanzienlijk vergroten, terwijl de algehele beveiligingsstatus verbetert en gevoelige defensie-informatie door de hele toeleveringsketen wordt beschermd.