Misbezorging: De vaak over het hoofd geziene dreiging voor gegevensbeveiliging

Volgens het Verizon 2022 Data Breach Investigations Report (DBIR) leidde 22% van de onderzochte beveiligingsincidenten in 2021 tot een datalek. Eén datalek die in dit rapport duidelijk naar voren komt, is “misdelivery”. Een misdelivery vindt plaats wanneer een gebruiker persoonlijk identificeerbare informatie (PII) of beschermde gezondheidsinformatie (PHI) naar een onbedoelde ontvanger stuurt via e-mail of een ander communicatiekanaal.

Misdelivery speelde een rol in 715 incidenten, waarvan er 708 resulteerden in een datalek. Dit betekent dat 13,5% van alle datalekken te maken had met iemand die per ongeluk gevoelige informatie naar de verkeerde ontvanger stuurde!

Wat is misdelivery?

Om duidelijk te zijn: misdelivery is een datalek. De afwezigheid van kwade opzet doet er niet toe; zodra gevoelige informatie die bedoeld was voor geautoriseerde gebruikers is afgeleverd bij een niet-geautoriseerde ontvanger, is de schade aangericht. Helaas is door het vele thuiswerken het risico op misdelivery groter dan ooit. Waarom?

Ten eerste zitten medewerkers zelden nog samen op kantoor, waardoor ze moeten communiceren via e-mail en samenwerkingstools. Ten tweede kampen velen met een overvloed aan meldingen. Tussen Teams of Slack, e-mail en sms is het voor medewerkers makkelijk om overweldigd te raken en per ongeluk gegevens met de verkeerde persoon te delen.

Het is waarschijnlijk al eens bij jou gebeurd

Sommige sectoren zijn gevoeliger voor misdelivery dan andere. Werknemers in de financiële sector, bijvoorbeeld, hebben volgens het Verizon 2022 DBIR drie keer zoveel kans om per ongeluk gevoelige informatie te delen.

Financiële instellingen en zakelijke dienstverleners hebben doorgaans een grote klantenkring en dus veel en frequente communicatie met klanten. Het is niet ongewoon dat een medewerker in een klantrelatie- of adviesrol dagelijks tot wel honderd e-mails stuurt naar klanten, collega’s en partners.

Hoewel de zorgsector in 2021 meer misdelivery-incidenten kende dan andere belangrijke sectoren, daalde het aantal incidenten daar juist ten opzichte van voorgaande jaren. In andere sectoren nam het aantal misdelivery-incidenten juist toe in dezelfde periode.

In hun haast om uitstekende klantenservice te bieden, sturen deze medewerkers soms per ongeluk vertrouwelijke en gevoelige informatie naar de verkeerde ontvanger, via e-mail of gedeelde mappen. E-mailcache en automatisch aanvullen vergroten helaas de kans op misdelivery aanzienlijk.

Een medewerker typt “Jan” in het e-mail “Aan”-veld of “Delen met” binnen een bestandsoverdracht-applicatie, met de bedoeling een contract naar Jan Vincent te sturen, maar Jan Valentino wordt automatisch ingevuld. De namen lijken zo op elkaar dat het makkelijk over het hoofd wordt gezien; makkelijk, maar kostbaar.

Als misdelivery van gevoelige informatie plaatsvindt, leidt dit meestal tot een datalek. Een datalek kan een organisatie miljoenen kosten aan verloren omzet en rechtszaken. Nog erger: klantenverlies en merkschade volgen vaak.

Beste practices om het risico op misdelivery te beperken

Door de volgende practices en oplossingen toe te passen, kunnen medewerkers het risico op een datalek door misdelivery beperken:

Actualiseer het beveiligingsbeleid van de organisatie

Het beveiligingsbeleid van elke organisatie moet duidelijk omschrijven hoe om te gaan met kritieke data, wie er toegang toe heeft en hoe deze extern gedeeld mag worden (indien en wanneer nodig).

Het gebruik van een preventie van gegevensverlies (DLP: Data Loss Prevention)-oplossing is bijvoorbeeld erg belangrijk. DLP omvat technologie, maar ook beleid en procedures om datalekken, waaronder misdelivery, te helpen voorkomen. Het helpt organisaties ook andere bedreigingen van binnenuit, zoals diefstal en sabotage, te beperken. Daarnaast helpt het organisaties om kritieke bestandsbewegingen te monitoren en te voldoen aan wetgeving en normen voor gegevensprivacy.

Pas het principe van minimale privileges toe

Zero-trust beveiliging gebruiken om een IT-systeem te bouwen, beheren en benutten is een zeer veilige aanpak om gevoelige inhoud te beschermen tegen ongeautoriseerde toegang.

Zero-trust beveiliging kan globaal worden omschreven als een ontwerppraktijk waarbij systeemgebruikers geauthenticeerd, geautoriseerd of continu gevalideerd moeten worden voordat ze toegang krijgen tot een systeem dat gevoelige informatie bevat of verwerkt. Toegang is bevoorrecht en wordt per geval toegekend. Zero-trust beveiliging beperkt het risico op ongeautoriseerde toegang tot PII, PHI of intellectueel eigendom (IP) van een organisatie aanzienlijk.

Bied regelmatige training aan

Technologie ontwikkelt zich continu. Helaas geldt dat ook voor cybercriminaliteit. Organisaties en hun medewerkers moeten daarom bijblijven in beide domeinen om competitief te blijven én het intellectueel eigendom van hun organisatie te beschermen.

Mensen hoeven niet de zwakste schakel in gegevensbescherming te zijn. Door medewerkers periodiek trainingen te geven over dataopslag en oplossingen voor beheer van bestandsoverdracht, blijven zij op de hoogte van veranderende systemen en technologieën en wordt het risico op ongeautoriseerde toegang, zoals misdelivery, die kan leiden tot een datalek, geminimaliseerd.

Overweeg beheerde bestandsoverdracht

Beheerde bestandsoverdracht (MFT) centraliseert veel van de functies en protocollen van andere mechanismen voor bestandsoverdracht in één platform voor veilige, efficiënte en juridisch conforme bestandsoverdrachten binnen of tussen organisaties.

Bovendien zijn MFT-platforms zo ontworpen dat ze voldoen aan relevante regelgeving zoals de Health Insurance Portability and Accountability Act (HIPAA), General Data Protection Regulation (GDPR), Payment Card Industry Data Security Standard (PCI DSS) en Gramm-Leach-Bliley Act (GLBA). Wanneer organisaties hun bestandsoverdrachten automatiseren, minimaliseren ze het risico op menselijke fouten, zoals misdelivery, die kunnen leiden tot een datalek.

Voorkom datalekken door misdelivery met Kiteworks

Organisaties beperken het risico op misdelivery telkens wanneer zij PII, PHI, IP of andere gevoelige informatie delen via het Kiteworks private content network (PCN).

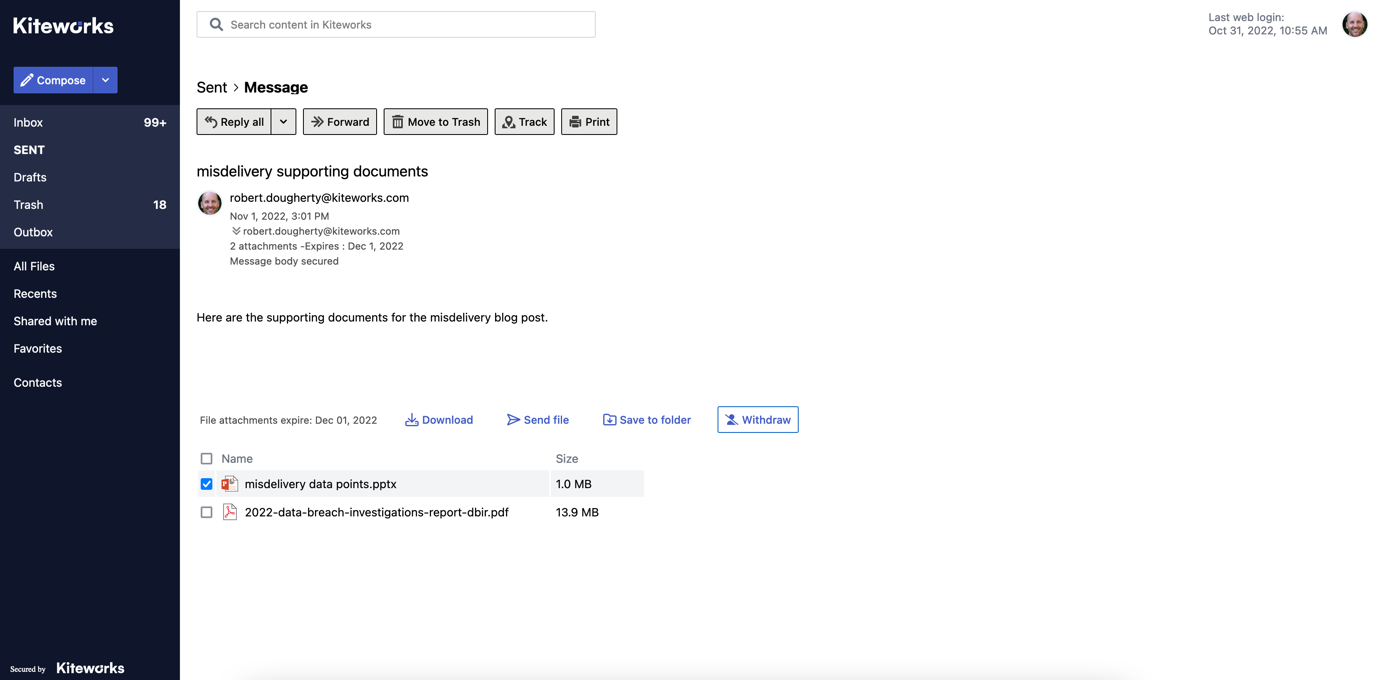

Als een medewerker per ongeluk een bestand naar Bill Smith stuurt in plaats van Bill Smithers via Kiteworks beveiligde e-mail, kan de medewerker het bestand intrekken voordat Bill Smith het opent. Als er meerdere bestanden zijn verstuurd, kan de medewerker kiezen welke bestanden verwijderd moeten worden.

Als een medewerker per ongeluk bestanden naar een onbedoelde ontvanger stuurt via Kiteworks, kan hij of zij het betreffende bestand met slechts een paar klikken intrekken en verwijderen. (bron: Kiteworks)

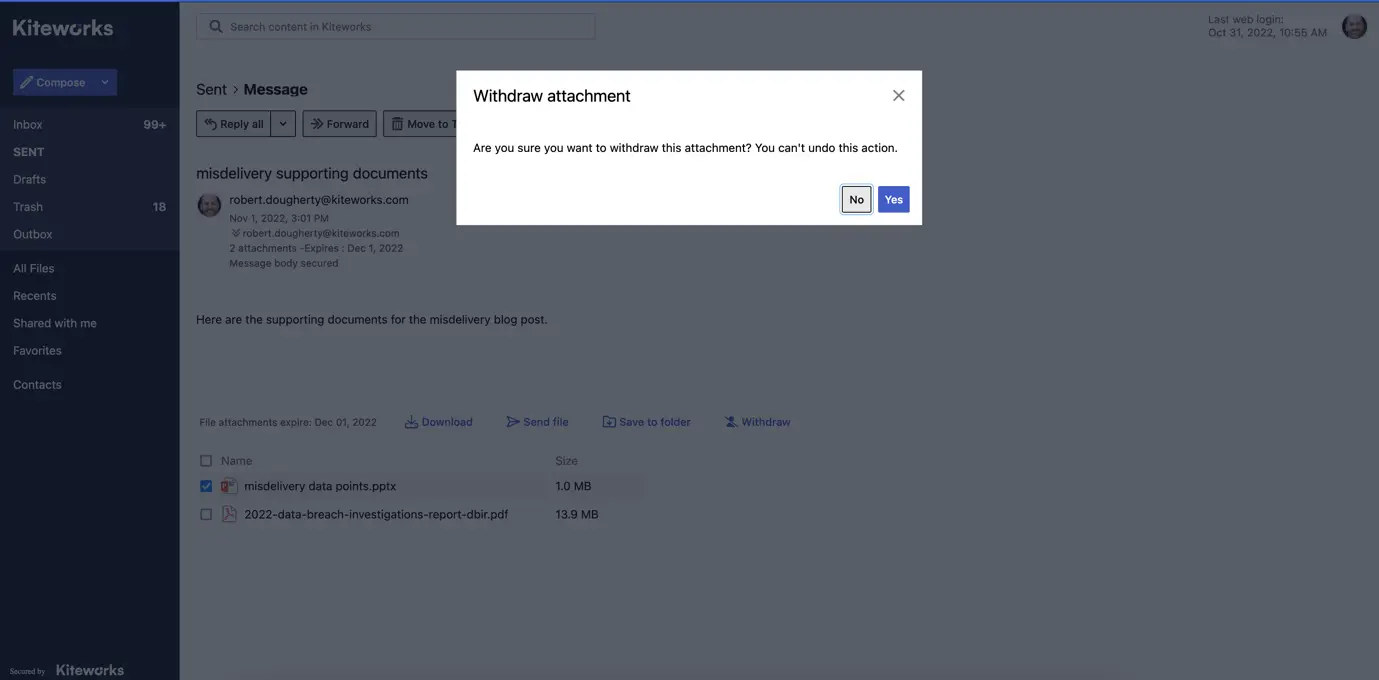

De Kiteworks-gebruiker wordt vervolgens gevraagd om de verwijdering van het bestand goed te keuren. (bron: Kiteworks)

Kiteworks beveiligde bestandsoverdracht geeft gebruikers ook de controle om in te stellen en te wijzigen wie toegang heeft tot gevoelige inhoud. Als een medewerker Michael Johnson uitnodigt in plaats van Michelle Johnson om toegang te krijgen tot een map met gevoelige bestanden over een voorgenomen fusie, kan de medewerker de rechten van Michael intrekken, zodat hij geen toegang meer heeft tot de bestanden in de map.

Tot slot

Het Kiteworks PCN beschermt de meest gevoelige sinhoud van organisaties telkens wanneer medewerkers deze extern delen, zelfs als een medewerker die informatie naar een onbedoelde ontvanger stuurt. De mogelijkheden om bestanden en ontvangers in te trekken in beveiligde e-mail en beveiligde bestandsoverdracht zorgen ervoor dat PII, PHI en IP van organisaties altijd privé blijven.

Met Kiteworks kunnen organisaties ook:

- Verenigen van beveiligde communicatiekanalen voor inhoud, zoals e-mail, bestandsoverdracht, SFTP, MFT en webformulieren. Dit omvat het native uitbreiden van standaard e-mailclients voor een naadloze gebruikerservaring en het beschermen van elke e-mail met gevoelige inhoud die via deze clients wordt verzonden.

- Volgen van inhoud, metadata, gebruikersactiviteit en systeemevenementen om de effectiviteit van het beveiligingscentrum (SOC) te vergroten, toegang door derden te rapporteren en eenvoudig te voldoen aan rapportagevereisten voor naleving van regelgeving.

- Controleren van toegang tot inhoud en functionele regels afgestemd op risicoprofielen en gebruikersrollen. Maak gebruik van gecentraliseerd beheer om inhoud in e-mails, webformulieren, MFT en beveiligde bestandsoverdracht te beschermen voor volledige governance en naleving bij interne en externe audits.

- Beveiligen van data door encryptie van inhoud in rust en onderweg en integraties met single sign on (SSO), multi-factor authentication (MFA), anti-virus (AV), advanced threat protection (ATP) en preventie van gegevensverlies (DLP), om het risico op onbedoelde blootstelling van gevoelige informatie, zoals misdelivery, te beperken.

Veelgestelde vragen

Risicobeheer cyberbeveiliging is een strategische aanpak die organisaties gebruiken om potentiële bedreigingen voor hun digitale activa te identificeren, beoordelen en prioriteren, zoals hardware, systemen, klantgegevens en intellectueel eigendom. Dit omvat het uitvoeren van een risicobeoordeling om de meest significante bedreigingen te identificeren en het opstellen van een plan om deze aan te pakken, waaronder preventieve maatregelen zoals firewalls en antivirussoftware. Dit proces vereist ook regelmatige monitoring en updates om rekening te houden met nieuwe bedreigingen en organisatorische veranderingen. Het uiteindelijke doel van Risicobeheer cyberbeveiliging is het beschermen van de informatie-assets, reputatie en juridische positie van de organisatie, waardoor het een essentieel onderdeel is van de algemene risicobeheerstrategie van elke organisatie.

De belangrijkste onderdelen van een Risicobeheer cyberbeveiliging-programma zijn risicodetectie, risicobeoordeling, risicobeperking en continue monitoring. Het omvat ook het ontwikkelen van een cyberbeveiligingsbeleid, het implementeren van beveiligingsmaatregelen en het uitvoeren van regelmatige audits en evaluaties.

Organisaties kunnen cyberbeveiligingsrisico’s beperken via diverse strategieën. Dit omvat het implementeren van sterke toegangscontrolemaatregelen zoals robuuste wachtwoorden en multi-factor authentication, het regelmatig updaten en patchen van systemen om bekende kwetsbaarheden te verhelpen, en het trainen van medewerkers om potentiële bedreigingen te herkennen. Het gebruik van beveiligingssoftware, zoals antivirus- en anti-malwareprogramma’s, helpt bij het detecteren en elimineren van bedreigingen, terwijl regelmatige back-ups van gegevens schade door datalekken of ransomware-aanvallen kunnen beperken. Het beschikken over een incident response plan minimaliseert de schade tijdens een cyberbeveiligingsincident, en regelmatige risicobeoordelingen identificeren en pakken potentiële kwetsbaarheden aan. Tot slot helpt naleving van industriestandaarden en regelgeving, zoals de Cybersecurity Maturity Model Certification (CMMC) en National Institute of Standards and Technology (NIST) standaarden, organisaties om cyberbeveiligingsrisico’s verder te beperken.

Een risicobeoordeling is een cruciaal onderdeel van Risicobeheer cyberbeveiliging. Hierbij worden potentiële bedreigingen en kwetsbaarheden geïdentificeerd, wordt de potentiële impact en waarschijnlijkheid van deze risico’s beoordeeld en worden ze geprioriteerd op basis van hun ernst. Dit helpt bij het ontwikkelen van effectieve strategieën om deze risico’s te beperken.

Continue monitoring is een essentieel onderdeel van Risicobeheer cyberbeveiliging en biedt realtime observatie en analyse van systeemcomponenten om beveiligingsafwijkingen te detecteren. Hierdoor kunnen bedreigingen direct worden opgespoord en aangepakt, wat helpt om schade te voorkomen of te minimaliseren. Het zorgt ook voor naleving van cyberbeveiligingsnormen en regelgeving, waardoor organisaties snel eventuele non-conformiteiten kunnen verhelpen. Door het volgen van systeemprestaties helpt continue monitoring bij het identificeren van potentiële kwetsbaarheden, terwijl de verzamelde data besluitvorming ondersteunt over resource-allocatie, risicobeheerstrategieën en beveiligingsmaatregelen.