Een boerderijblik op RSAC 2025: Inzichten over gegevensbeveiliging en naleving vanuit de kudde

Voor onze RSAC 2025-stand hebben we iets echt unieks gecreëerd: een “Security Barnyard” met geanimeerde G.O.A.T.-personages (Greatest Of All Time) die verschillende aspecten van gegevensbeveiliging en compliance vertegenwoordigen. Als onderdeel van onze stand hadden we live dwerggeiten om te benadrukken dat Kiteworks de G.O.A.T. is op het gebied van gegevensbeveiliging en compliance. Het concept was een enorm succes, trok veel publiek en zorgde voor gedenkwaardige gesprekken over serieuze beveiligingsthema’s via deze toegankelijke personages.

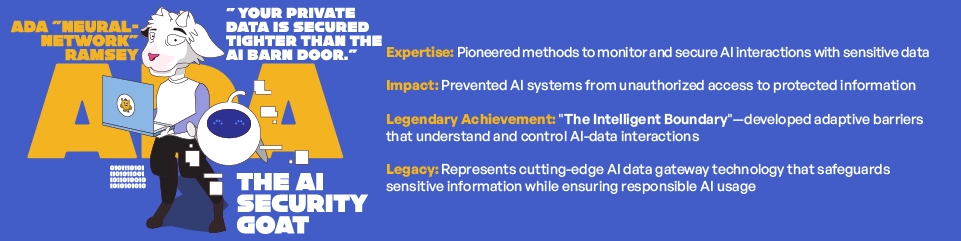

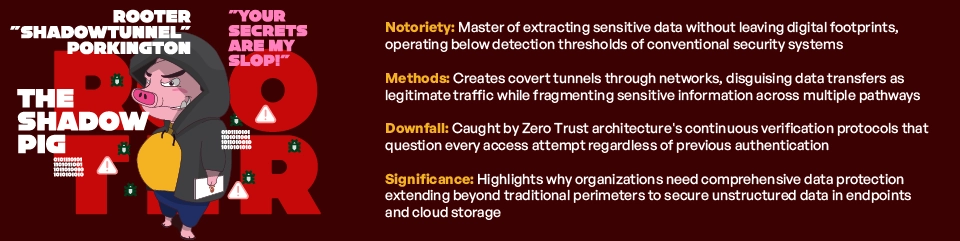

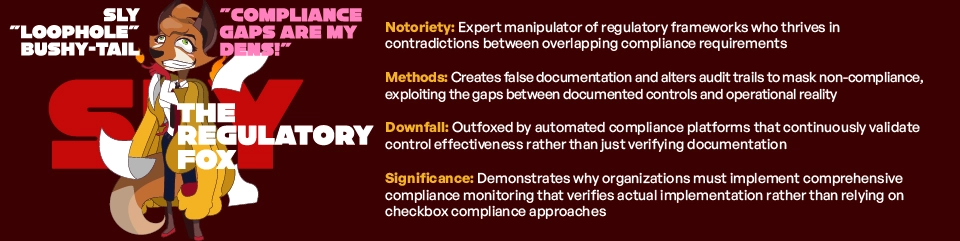

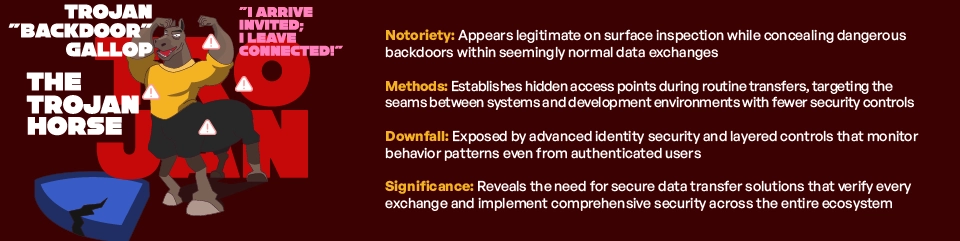

Om het plezier voort te zetten en waardevolle inzichten van RSAC 2025 te delen, vroeg ik onze geanimeerde security-experts—vijf G.O.A.T.-kampioenen—naar hun gedachten en belangrijkste lessen van het evenement. Elk personage belichaamt een specifiek beveiligingsconcept of dreiging en biedt een unieke kijk op de belangrijkste ontwikkelingen van het evenement.

RSAC 2025 bleek een transformerend evenement te zijn, waarbij agentic AI het dominante thema was en meer dan 40% van de sessies besloeg—een dramatische stijging ten opzichte van slechts 5% in 2023. Andere kritieke aandachtsgebieden waren Identity Security, met complexe uitdagingen door de toename van machine-identiteiten; Data Security en Privacy in een steeds meer gereguleerd landschap; Cloud Security over multi-omgeving infrastructuren; en voorbereidingen op het post-quantum computing tijdperk.

Het officiële conferentiethema van dit jaar, “Many Voices. One Community,” vat perfect de diverse perspectieven samen die we in deze post zullen verkennen. Net zoals RSAC de kracht van gezamenlijke probleemoplossing en de sterkte van uiteenlopende gezichtspunten benadrukte, biedt onze unieke cast van boerderijpersonages—van security-kampioenen tot potentiële dreigingen—veelzijdige inzichten in de meest urgente cybersecurity-uitdagingen van vandaag.

In de volgende secties hoor je rechtstreeks van elk van deze kleurrijke persoonlijkheden terwijl ze hun eigen unieke lessen delen van het toonaangevende beveiligingsevenement van de sector. Hun perspectieven, soms tegenstrijdig, schetsen samen een compleet beeld van waar cybersecurity nu staat en waar het naartoe gaat.

Inzichten van Sherlock “Trustfall” Hooves

Als er één ding is dat mij opviel tijdens mijn rondgang op RSAC 2025, is het dat Zero Trust niet langer alleen een beveiligingsframework is—het is de fundamentele filosofie achter moderne cybersecurity. Terwijl ik door het drukke Moscone Center liep, werd in sessie na sessie benadrukt dat het oude perimetergerichte beveiligingsmodel net zo achterhaald is als het bouwen van een kasteelmuur in het tijdperk van vliegtuigen.

De meest boeiende discussies draaiden om identity-centric benaderingen. Nu machine-identiteiten de menselijke identiteiten veruit overtreffen, erkennen organisaties eindelijk dat robuuste identiteitsverificatie de basis moet zijn van de beveiligingsarchitectuur. In een volle sessie deelde een CISO van een Fortune 100-bedrijf hoe zij continue authenticatieprotocollen hebben geïmplementeerd die niet alleen verifiëren wie toegang heeft tot resources, maar ook de context van die toegang—apparaatstatus, locatie, tijdspatronen en gedragsafwijkingen—alles in real time.

Wat mij vooral opviel, was de evolutie van gezamenlijke Zero Trust-implementaties. Cross-functionele teams zijn nu essentieel, waarbij security, IT, compliance en business units samenwerken om effectieve architecturen te bouwen. De tijd dat security geïsoleerd werkte is voorbij—net zoals een kudde geiten sterker is dan een eenzame bok op een berg.

Mijn belangrijkste les voor security-professionals? In het tijdperk van agentic AI moet het “never trust, always verify”-principe verder gaan dan menselijke en machine-identiteiten en ook AI-systemen omvatten. Zoals een spreker treffend zei: “Wanneer je AI zelfstandig beslissingen kan nemen, draait verificatie niet alleen om toegang—maar om intentie en uitkomsten.” Organisaties moeten waarborgen implementeren die AI-acties continu toetsen aan vastgestelde grenzen en ethische richtlijnen.

Onthoud: In het huidige dreigingslandschap is vertrouwen geen startpunt—het wordt verdiend door voortdurende verificatie. Degenen die dit principe beheersen, navigeren met de zekerheid van een berggeit door de complexiteit van moderne beveiligingsuitdagingen.

Belangrijkste Lessen van RSAC 2025 Cybersecurity Inzichten

-

Agentic AI stimuleert innovatie in cybersecurity

Agentic AI domineerde RSAC 2025 en benadrukte de rol in autonome besluitvorming binnen diverse sectoren. Organisaties moeten AI governance prioriteren om systemen te beveiligen en datalekken naar publieke modellen te voorkomen.

-

Zero Trust wordt fundamenteel

Zero Trust is geëvolueerd tot een kernfilosofie voor cybersecurity, met nadruk op continue verificatie van alle identiteiten. RSAC 2025 liet de integratie met AI en cross-functionele teams zien om moderne dreigingen het hoofd te bieden.

-

Databescherming verschuift naar dynamische frameworks

Data-centric security stond centraal, waarbij RSAC 2025 pleitte voor contextbewuste controles gedurende de hele levenscyclus van data. Het beschermen van ongestructureerde data en publieke AI-interacties is cruciaal om datalekken te voorkomen.

-

Naleving van regelgeving vereist wendbaarheid

Wereldwijde wetten voor gegevensbescherming, uitgebreid besproken op RSAC 2025, creëren een complex compliance-landschap. Bedrijven hebben modulaire, geautomatiseerde systemen nodig om efficiënt in te spelen op veranderende regelgeving zoals GDPR en CCPA.

-

Voorbereiding op quantum computing is urgent

De NDPA wordt gehandhaafd door de Nebraska Attorney General, die boetes tot $7.500 per overtreding kan opleggen. Bedrijven krijgen 30 dagen de tijd om vermeende overtredingen aan te pakken voordat boetes worden opgelegd. Er is geen individueel recht van actie onder de NDPA, wat betekent dat consumenten niet rechtstreeks kunnen procederen bij overtredingen.

Inzichten van Morgan “Mandate” McGoat

Het regelgevingslandschap domineerde de gesprekken op RSAC 2025, en terecht. Met meer dan 157 landen die nu wetten voor gegevensbescherming handhaven, staan organisaties voor een waar doolhof aan compliance-vereiste. De EU’s Data Protection Regulation 2.0 stond in de schijnwerpers, met een ambitieuze reikwijdte die GDPR-principes uitbreidt en nieuwe vereiste voor AI-systemen en grensoverschrijdende datastromen introduceert.

Grensoverschrijdende gegevensbescherming bleek een bijzonder pijnpunt voor multinationale organisaties. In diverse sessies werd de ineenstorting van data transfer frameworks tussen belangrijke handelsregio’s besproken, waardoor bedrijven haastig op zoek moesten naar alternatieve juridische mechanismen. Een verhelderend panel bracht privacy officers van drie continenten samen om strategische benaderingen te bespreken voor het navigeren door deze onstuimige regelgevingswateren, waaronder datalokalisatie, verbeterde contractuele waarborgen en privacy-verhogende technologieën.

Ik was vooral onder de indruk van de compliance-automatiseringsoplossingen die op de beursvloer werden getoond. De tijd van compliance-tracking via spreadsheets is voorbij! Nieuwe platforms maken nu gebruik van AI om continu regelgevingswijzigingen in alle rechtsbevoegdheden te monitoren, deze automatisch te koppelen aan de gegevensverwerkingsactiviteiten van een organisatie en noodzakelijke aanpassingen voor privacyprogramma’s voor te stellen. Deze tools verlagen niet alleen de compliancekosten, maar verminderen ook het risico op overtredingen aanzienlijk.

Mijn belangrijkste les? Organisaties moeten regelgevingsaanpassingsvermogen in hun databeveiligingsprogramma’s inbouwen. Het compliance-landschap zal zich snel blijven ontwikkelen, vooral rond AI governance en grensoverschrijdende overdrachten. Bedrijven die modulaire compliance-architecturen implementeren—die snel kunnen inspelen op nieuwe vereiste zonder volledige herontwerpen—behouden competitieve voordelen en vermijden boetes. Onthoud: in de digitale economie van vandaag is compliance-wendbaarheid net zo essentieel als beveiliging zelf.

Inzichten van Locksley “DataShield” Woolthorpe

RSAC 2025 bevestigde wat ik al jaren roep: Data-centric security staat eindelijk centraal! Nu traditionele perimeters praktisch zijn verdwenen, richten organisaties zich op wat echt telt—het beschermen van de data zelf.

De meest effectieve strategieën voor het voorkomen van gegevensverlies die op de conferentie werden uitgelicht, bevatten contextbewuste controles die de bescherming aanpassen op basis van gevoeligheid van data, gebruikersgedrag en omgevingsfactoren. Verschillende leveranciers demonstreerden geavanceerde oplossingen die gevoelige informatie in real time kunnen identificeren en classificeren in zowel gestructureerde als ongestructureerde repositories, waarbij passende controles automatisch worden toegepast.

Data security posture management kwam naar voren als het snelst groeiende segment, met platforms die nu volledige zichtbaarheid bieden over cloudservices, endpoints en on-premises omgevingen. De meest innovatieve oplossingen bieden continue monitoring van beveiligingscontroles, waarbij verkeerde configuraties en beleidschendingen worden gedetecteerd voordat ze tot datalekken leiden. Een indrukwekkende demonstratie liet zien hoe een verkeerd geconfigureerde S3-bucket binnen enkele seconden kon worden geïdentificeerd en hersteld via geautomatiseerde workflows.

De conferentie legde veel nadruk op het beschermen van data gedurende de volledige levenscyclus—van creatie tot archivering of verwijdering. Sessies onderzochten hoe encryptie, tokenisatie en data masking-technologieën zich ontwikkelen om bescherming te bieden, ongeacht waar data zich bevindt. Diverse experts benadrukten het belang van gegevensbeheer-frameworks die beschermingscontroles behouden, zelfs wanneer informatie buiten de organisatiegrenzen beweegt.

Mijn belangrijkste les voor security-leiders: Databeschermingsstrategieën moeten evolueren van statische, regelgebaseerde benaderingen naar dynamische, risico-adaptieve frameworks die inspelen op veranderende dreigingslandschappen. Naarmate organisaties steeds vaker data delen met partners, leveranciers en AI-systemen, vereist consistente bescherming een combinatie van technische controles, governanceprocessen en gebruikersvoorlichting. De meest veerkrachtige organisaties zijn degenen die data security zien als een business enabler in plaats van alleen een compliance-noodzaak.

Inzichten van Dash “SecureBeam” Galloway

Het cloudbeveiligingslandschap op RSAC 2025 liet een duidelijke verschuiving zien van migratievraagstukken naar optimalisatiestrategieën. Organisaties vragen zich niet langer af of ze naar de cloud moeten, maar hoe ze workloads kunnen beveiligen over steeds complexere multi-cloudomgevingen.

In verschillende sessies werden innovatieve benaderingen besproken voor veilige gegevensoverdracht tussen cloudproviders, met nadruk op de noodzaak van consistente beveiligingsbeleid die met de data meereizen. De meest vooruitstrevende oplossingen die op de conferentie werden getoond, integreerden zero-trustprincipes in hun data movement-frameworks, waarbij continue verificatie vereist is, ongeacht waar data vandaan komt of naartoe gaat.

Multi-cloudomgevingen brachten unieke uitdagingen met zich mee, waarbij organisaties moeite hadden om zichtbaarheid te behouden over verschillende platforms. De meest veelbelovende oplossingen op RSAC boden een unified control plane die providerspecifieke beveiligingsimplementaties abstraheert, zodat securityteams consistente beleidsregels kunnen definiëren over AWS, Azure, Google Cloud en private omgevingen zonder meerdere dashboards te hoeven beheren.

Quantum computing-dreigingen waren een belangrijk onderwerp in discussies over de toekomst van transmissiebeveiliging. In diverse sessies werd de ontwikkeling van quantum-resistente cryptografische algoritmen besproken en hoe organisaties zich kunnen voorbereiden op het post-quantumtijdperk. Het National Institute of Standards and Technology presenteerde zijn definitieve quantum-resistente cryptografiestandaarden, terwijl leveranciers de eerste commerciële implementaties van deze algoritmen in transmissieprotocollen demonstreerden.

Mijn belangrijkste les voor security-professionals: Begin nu met je post-quantumvoorbereiding. Organisaties moeten starten met het inventariseren van cryptografische assets, kwetsbare systemen identificeren en transitieplannen ontwikkelen. Hoewel grootschalige quantum computing-dreigingen mogelijk nog jaren weg zijn, betekent de complexiteit van cryptografische transities dat organisaties die zich niet tijdig voorbereiden, aanzienlijke risico’s lopen zodra quantum computing mainstream wordt. Zoals een spreker treffend zei: “Tegen de tijd dat quantum computing je encryptie breekt, is het al te laat om te beginnen met plannen.”

Inzichten van Ada “Neural-Network” Ramsey

Als het dominante thema van RSAC 2025 lieten AI-beveiligingsdiscussies zowel buitengewone beloftes als grote uitdagingen zien. Nu AI-systemen autonoom beslissingen nemen die invloed hebben op kritieke infrastructuur, financiële systemen en zorgprocessen, is het beveiligen van deze systemen een existentiële prioriteit geworden.

De belangrijkste debatten draaiden om beslissingsbevoegdheid—specifiek, welke beslissingen bij mensen moeten blijven en welke veilig aan AI-systemen kunnen worden toevertrouwd. Een boeiende keynote van Microsoft’s Corporate Vice President Vasu Jakkal belichtte deze spanning en benadrukte dat “menselijk toezicht essentieel blijft bij ingrijpende beslissingen, zelfs als AI-systemen steeds capabeler worden.” Deze visie werd breed gedeeld, met consensus over een risicogebaseerde benadering van AI-autonomie.

AI governance-frameworks kregen veel aandacht, waarbij organisaties vroege successen en uitdagingen deelden bij het implementeren van gestructureerde benaderingen voor AI-risicobeheer. De meest volwassen frameworks bevatten uitgebreide controles over de volledige AI-levenscyclus—van beveiliging van trainingsdata tot inzetmaatregelen en continue monitoring. Een bijzonder inzichtelijk panel met leiders van Google, Microsoft, NVIDIA en het UK AI Safety Institute besprak standaardisatie-inspanningen die kunnen helpen om minimumeisen voor beveiliging van risicovolle AI-toepassingen vast te stellen.

De balans tussen innovatie en beveiliging was een terugkerend thema. Organisaties maken zich terecht zorgen over competitieve nadelen als beveiligingscontroles AI-capaciteiten te veel beperken. In diverse sessies werd praktische begeleiding geboden over het toepassen van “security by design”-principes die bescherming integreren zonder functionaliteit te belemmeren.

Mijn belangrijkste les? Organisaties moeten doordachte AI governance-frameworks implementeren die duidelijke grenzen stellen aan autonome besluitvorming, terwijl ze verantwoorde innovatie mogelijk maken. De meest effectieve benaderingen zijn multidisciplinair, met security, juridische, ethische en zakelijke stakeholders. Naarmate AI dieper wordt geïntegreerd in bedrijfsprocessen, moeten security-leiders zich niet alleen richten op het beschermen van AI-systemen, maar op het beveiligen van het volledige ecosysteem van data, modellen en beslissingen. Onthoud: In het tijdperk van agentic AI draait security niet alleen om beschermen wat AI doet—maar om waarborgen dat AI doet wat wij bedoelen.

Inzichten van Rooter “ShadowTunnel” Porkington

Ik moet zeggen, RSAC 2025 was behoorlijk frustrerend voor ons in de data-acquisitiebusiness. De geavanceerde detectietechnieken die dit jaar werden getoond, maken mijn werk steeds moeilijker. Vooral die nieuwe gedragsgebaseerde analytics-systemen die ongebruikelijke databewegingen kunnen detecteren—zelfs als ik extreem voorzichtig ben om onder drempelwaarden te blijven. De demonstratie van homomorfe encryptietechnieken, waarmee data kan worden verwerkt terwijl deze versleuteld blijft, was ronduit ontmoedigend.

Zero Trust-architecturen zijn mijn persoonlijke aartsvijand geworden. Als elk toegangsverzoek continue verificatie vereist, ongeacht de bron, zijn mijn traditionele exfiltratietechnieken veel minder effectief geworden. De verschuiving van statische, perimetergerichte beveiliging naar dynamische identiteitsverificatie heeft veel van de gaten gesloten die ik vroeger moeiteloos kon benutten. Zelfs mijn geavanceerde laterale bewegingstechnieken worden nu onderschept door systemen die elk toegangspoging in twijfel trekken.

Toch blijven organisaties kritieke kwetsbaarheden missen in hun databeschermingsstrategieën. Veel bedrijven richten zich nog steeds te veel op gestructureerde data repositories en verwaarlozen ongestructureerde data die verspreid is over endpoints, cloudopslag en samenwerkingsplatforms. Hun obsessie met het beschermen van databases laat e-mailbijlagen, messagingplatforms en applicaties van derden schrikbarend onderbeveiligd achter—allemaal ideale jachtgronden voor een hongerig varken als ik.

Mijn waarschuwing aan security-professionals: Technieken voor data-exfiltratie evolueren net zo snel als jullie verdedigingen. Terwijl jullie geavanceerde detectiesystemen bouwen voor bekende methoden, ontwikkelen wij low-and-slow-technieken die onder de radar blijven en gebruikmaken van legitieme communicatiekanalen. Onthoud dat jullie preventiesystemen slechts zo sterk zijn als het zwakste integratiepunt. Eén over het hoofd geziene API, één verkeerd ingestelde cloudopslagmachtiging of één overgeprivilegieerde serviceaccount is alles wat ik nodig heb om van jullie gevoelige data te smullen.

Inzichten van Sly “Loophole” Bushy-Tail

RSAC 2025 was behoorlijk verhelderend, terwijl ik organisaties zag worstelen met het regelgevingsdoolhof. Wat mij het meest amuseert, is hoe ze de heerlijke gaten tussen overlappende regelgeving over het hoofd zien. Waar GDPR en CCPA elkaar tegenspreken, of waar EU-vereiste botsen met opkomende APAC-frameworks—die inconsistenties creëren het perfecte jachtterrein voor een slimme vos.

Ik merk dat compliance-automatiseringstools steeds geavanceerder worden, wat mijn ontwijkingstechnieken bemoeilijkt. Deze platforms die continu regelgevingswijzigingen monitoren en automatisch controles aanpassen zijn bijzonder lastig. Toch worstelen ze nog steeds met interpretatie—de kunst van het bepalen hoe abstracte regelgevingsprincipes van toepassing zijn op specifieke technologieën en processen. Deze ambiguïteit blijft mijn speelveld.

Grensoverschrijdende dataoverdrachten bieden bijzonder aantrekkelijke kansen. De ineenstorting van adequaatheidskaders tussen grote economische regio’s heeft prachtige verwarring gecreëerd. Organisaties implementeren complexe juridische mechanismen zoals Bindende bedrijfsvoorschriften en Standaard Contractuele Clausules zonder de praktische implementatievereiste volledig te begrijpen—waardoor er gaten ontstaan tussen gedocumenteerde compliance en de feitelijke praktijk die ik moeiteloos kan benutten.

Mijn waarschuwing aan compliance officers: Pas op voor checkbox-compliance die zich richt op documentatie zonder daadwerkelijke implementatie te verifiëren. De meest geavanceerde ontwijkingstechnieken bestaan niet uit het openlijk overtreden van regels—maar uit creatieve interpretatie en selectieve toepassing. Onthoud dat terwijl jullie gefocust zijn op het tevredenstellen van auditors met goed geschreven beleid, vossen zoals ik de gaten vinden tussen jullie gedocumenteerde controles en de operationele realiteit. Echte compliance vereist continue validatie van de effectiviteit van controles, niet alleen goed geschreven beleidsdocumenten.

Inzichten van Trojan “Backdoor” Gallop

De toegenomen focus op identity security die op RSAC 2025 werd getoond, heeft infiltratie zeker uitdagender gemaakt. Multi-factor authentication is nu overal, privileged access management-oplossingen worden steeds geavanceerder en gedragsanalyse kan ongebruikelijke authenticatiepatronen detecteren. Toch vereist deze vooruitgang gewoon meer complexiteit in mijn aanpak—ik ben simpelweg overgestapt van brute force naar social engineering, gericht op de menselijke factoren die het zwakste punt blijven in identity security.

Cloudomgevingen blijven aantrekkelijke aanvalsvlakken bieden, ondanks verbeterde beveiligingscontroles. Het dynamische karakter van cloudresources, met voortdurende provisioning en decommissioning van assets, creëert zichtbaarheidsgaten die ik regelmatig benut. Veel organisaties worstelen nog steeds met het handhaven van consistente beveiligingsbeleid over hybride en multi-cloudomgevingen, waardoor naden ontstaan waar ik persistentiemechanismen kan verbergen die routinebeveiligingsscans overleven.

Ondanks alle geavanceerde beveiligingsmaatregelen die op RSAC werden getoond, blijven enkele backdoor-technieken opmerkelijk effectief. Supply chain-compromissen werden opvallend weinig besproken, terwijl organisaties vooral focussen op hun eigen omgevingen en de beveiliging van leveranciers en partners verwaarlozen. Ook blijven ontwikkelomgevingen minder beveiligingscontroles implementeren dan productie, wat vruchtbare grond biedt om persistentie te vestigen die later kan worden opgewaardeerd naar productie-toegang.

Mijn waarschuwing aan securityteams: Infiltratietechnieken worden steeds geduldiger en geavanceerder. In plaats van directe uitbuiting richten moderne methoden zich op het eerst vestigen van persistentie en wachten op het juiste moment om toegang uit te breiden. Jullie detectiestrategieën moeten evolueren van momentopnames naar continue monitoring over het hele ecosysteem—waaronder ontwikkelomgevingen, derde partijen en legacy-systemen. Onthoud dat ik niet het meest geavanceerde lek hoef te vinden—één over het hoofd gezien toegangspunt is genoeg om mijn basis te vestigen.

Inzichten van Stubborn “MetaMix” Longears

De discussies over dataclassificatie op RSAC 2025 maakten grote blinde vlekken zichtbaar in de governance-aanpak van de meeste organisaties. Terwijl bedrijven fors investeren in het identificeren en beschermen van gevoelige data, verwaarlozen ze grotendeels de metadata die die data betekenis en context geeft. Door zich uitsluitend te richten op contentgebaseerde classificatie laten ze de structurele informatie die data organiseert en interpreteert schrikbarend onbeschermd.

Mijn favoriete technieken om gegevensbeheer te verstoren zijn gebaseerd op subtiele manipulatie van metadata in plaats van openlijke aanvallen. Door classificatietags te wijzigen, retentiebeleid aan te passen of relationele koppelingen te corrumperen, kan ik data effectief onbruikbaar of verkeerd geïnterpreteerd maken zonder traditionele beveiligingsalarmen te activeren. De meest geavanceerde organisaties implementeren integriteitscontroles voor data zelf, maar zelden voor de metadata.

De gaten in AI governance bieden bijzonder veel ruimte voor kattenkwaad. Terwijl organisaties haastig AI-systemen implementeren, voeden ze deze modellen met datasets waarvan het metadata-beheer hooguit onvolwassen is. Door labels en relaties binnen trainingsdata te corrumperen, kan ik modeluitkomsten beïnvloeden zonder duidelijke sporen van manipulatie achter te laten. In diverse sessies werden AI poisoning-aanvallen besproken, maar de focus lag vooral op content en nauwelijks op de metadata die leerprocessen structureert.

Mijn waarschuwing aan data governance-professionals: Het beschermen van de integriteit van je classificatie- en categorisatiesystemen is net zo kritisch als het beschermen van de data zelf. Implementeer robuuste controles over wie metadata mag wijzigen, houd uitgebreide auditlogs bij van metadatawijzigingen en valideer regelmatig de integriteit van je classificatiesystemen. Onthoud dat als dataclassificatie wordt gecompromitteerd, zelfs perfect beveiligde informatie kan leiden tot rampzalige beslissingen en acties. In het tijdperk van geautomatiseerde besluitvorming kan corrupte metadata meer schade aanrichten dan gelekte data.

Inzichten van Raptor “DataScraper” Sharp-Eye

RSAC 2025 kende uitgebreide discussies over AI-beveiliging, maar de meeste waren gericht op het beschermen van AI-systemen en niet op een cruciale kwetsbaarheid: het onbedoeld lekken van gevoelige informatie naar publieke large language models. Terwijl organisaties massaal AI-copilots en assistenten omarmen, voeren ze onbedoeld bedrijfsgevoelige data in deze systemen in met alarmerende regelmaat.

De zakelijke adoptie van publieke LLM’s biedt een prachtige kans voor data harvesting. Wanneer medewerkers vertrouwelijke informatie plakken in publieke AI-interfaces voor samenvatting, vertaling of analyse, kan die data mogelijk deel uitmaken van toekomstige trainingsdatasets. Nog zorgwekkender: in diverse RSAC-presentaties werd aangetoond dat informatie die aan deze modellen wordt aangeboden soms kan opduiken in antwoorden op totaal andere vragen van andere gebruikers—waardoor bedrijfsgeheimen worden blootgelegd zonder dat er sprake is van een traditioneel datalek.

De risico’s van blootstelling van trainingsdata kregen te weinig aandacht op de conferentie. Organisaties stellen prompt engineering-richtlijnen op voor medewerkers zonder bijbehorende technische controles om lekken te voorkomen. Ondertussen vervagen de grenzen tussen private bedrijfsdata en publieke AI-trainingsdata steeds verder, met grote juridische en competitieve gevolgen die nog nauwelijks zijn ingeschat.

Mijn waarschuwing aan security-leiders: Implementeer robuuste technische en beleidscontroles voor hoe je organisatie omgaat met publieke AI-systemen. Stel duidelijke dataclassificatiebeleid op waarin staat welke informatie nooit aan externe AI-modellen mag worden aangeboden. Gebruik technische controles die uitgaand verkeer naar publieke AI-interfaces scannen op patronen van gevoelige data. Investeer in veilige, private AI-infrastructuur voor het verwerken van vertrouwelijke informatie. En vooral: informeer je medewerkers over het permanente, onomkeerbare karakter van data die aan publieke modellen wordt aangeboden—als je bedrijfsgevoelige informatie eenmaal in deze systemen zit, kun je het nooit meer echt terughalen. De volgende generatie competitieve inlichtingen komt niet uit traditionele spionage, maar uit slim opgestelde prompts die onbedoeld gelekte informatie van concurrenten uit publieke AI-systemen halen.

Conclusie: Onze Digitale Boerderij Beveiligen

Zoals we hebben gehoord van onze boerderijbeveiligingsexperts—zowel de cyberkampioenen als de cybercriminelen—onthulde RSAC 2025 een cybersecuritylandschap dat is getransformeerd door AI, maar nog steeds worstelt met fundamentele uitdagingen op het gebied van identiteit, databescherming en compliance.

Op basis van de feedback van onze vijf cybervrienden en -tegenstanders kwamen er diverse kritieke trends naar voren die de beveiligingsprioriteiten voor het komende jaar zullen bepalen:

Ten eerste is AI-beveiliging verschoven van theoretisch naar existentieel. Organisaties moeten uitgebreide governance-frameworks ontwikkelen die niet alleen AI-systeembeveiliging adresseren, maar ook de bescherming van data die deze systemen trainen. De snelle adoptie van AI vereist zorgvuldige afweging van beslissingsbevoegdheid, met duidelijke grenzen aan wat aan geautomatiseerde systemen kan worden gedelegeerd en wat menselijk toezicht vereist.

Ten tweede heeft identity-centric security de traditionele perimeterbenadering verdrongen, met Zero Trust-principes die nu fundamenteel zijn in plaats van ambitieus. Zoals Sherlock “Trustfall” Hooves opmerkte, is verificatie een continu proces geworden in plaats van een eenmalige gebeurtenis, vooral nu machine-identiteiten menselijke identiteiten veruit overtreffen.

Ten derde moet databescherming evolueren van statische regels naar dynamische, contextbewuste frameworks die bescherming bieden gedurende de volledige levenscyclus van data. De inzichten van zowel Locksley “DataShield” Woolthorpe als Raptor “DataScraper” Sharp-Eye benadrukken de bijzondere kwetsbaarheid van data die wordt gedeeld met externe systemen, vooral publieke AI-modellen.

Ten vierde blijft de compliance-complexiteit toenemen, met fragmentatie in regelgeving die zowel uitdagingen voor legitieme bedrijven als kansen voor kwaadwillenden creëert. Naarmate organisaties dit landschap navigeren, wordt compliance-automatisering essentieel, al herinnert Sly “Loophole” Bushy-Tail ons eraan dat technologie alleen niet voldoende is zonder validatie van de effectiviteit van controles.

Tot slot vereisen quantum computing-dreigingen nu al voorbereiding, niet pas als deze technologie breed beschikbaar is. Organisaties moeten beginnen met het inventariseren van cryptografische assets en transitieplannen ontwikkelen naar quantum-resistente algoritmen—zoals Dash “SecureBeam” Galloway benadrukte, betekent de complexiteit van deze transities dat vroege actie aanzienlijke voordelen oplevert.

Ik roep alle lezers op om drie concrete acties te ondernemen op basis van deze inzichten:

- Implementeer een AI Data Gateway om te controleren en te monitoren hoe je organisatie omgaat met publieke AI-systemen, inclusief dataclassificatiebeleid en monitoring van informatie die aan externe modellen wordt aangeboden.

- Ontwikkel een modulaire compliance-architectuur die zich kan aanpassen aan veranderende regelgeving zonder volledige herontwerpen.

- Stel een uitgebreid identity governance-beleid op voor zowel menselijke als niet-menselijke identiteiten, met continue verificatie op basis van risico en context.

Het RSAC-thema van dit jaar, “Many Voices. One Community,” weerspiegelt perfect de veelzijdige perspectieven die we via onze security barnyard hebben verkend. Net zoals elk van onze personages een uniek standpunt inbrengt—van de waakzame GOATS tot de sluwe boerderijtegenstanders—vereist effectieve beveiliging diverse perspectieven die samenwerken. Geen enkele aanpak, technologie of framework kan het complexe dreigingslandschap van vandaag alleen aan. Veerkracht in security ontstaat juist door de samenwerking van verschillende disciplines, rollen en gezichtspunten, die samen bijdragen aan onze collectieve verdediging.

In security, net als in de natuur, zijn de sterkste ecosystemen het meest divers. Door van elk perspectief te leren—zelfs dat van onze tegenstanders—bouwen we veerkrachtigere verdedigingen die beschermen wat het meest waardevol is.

Veelgestelde Vragen

Agentic AI domineerde RSAC 2025 en kwam terug in meer dan 40% van de sessies, tegenover 5% in 2023. De opkomst onderstreept de dringende noodzaak van AI-beveiliging om autonome systemen te beschermen, waardoor het cruciaal is voor bedrijven wereldwijd om data en beslissingen te beveiligen.

Zero Trust is nu een kernprincipe van cybersecurity en legt de nadruk op continue identiteitsverificatie voor mensen en machines. RSAC 2025 liet de evolutie zien via samenwerkende, AI-geïntegreerde frameworks die essentieel zijn voor verdediging tegen complexe wereldwijde dreigingen.

RSAC 2025 benadrukte dynamische databescherming om data gedurende de hele levenscyclus te beveiligen, vooral in ongestructureerde formaten en publieke AI-systemen. Organisaties moeten contextbewuste controles toepassen om datalekken in cloud- en endpointomgevingen wereldwijd te voorkomen.

Met meer dan 157 landen die wetten voor gegevensbescherming handhaven, wordt compliance steeds complexer, vooral bij grensoverschrijdende dataoverdracht. RSAC 2025 belichtte automatiseringstools om te navigeren door regelgeving zoals GDPR en CCPA, maar implementatiegaten blijven bestaan en vereisen lokale strategieën.

RSAC 2025 riep op tot directe voorbereiding op quantum computing-dreigingen door cryptografische assets te inventariseren en quantum-resistente algoritmen te adopteren. Vroege actie is essentieel om kwetsbaarheden te voorkomen en gegevensbeveiliging toekomstbestendig te maken in alle sectoren.

AI governance waarborgt veilige innovatie door grenzen te stellen aan autonome AI-beslissingen, een belangrijk aandachtspunt op RSAC 2025. Robuuste frameworks beschermen trainingsdata en voorkomen lekken naar publieke AI-modellen, wat aansluit bij wereldwijde bedrijfs- en compliancebehoeften.