Cyberoperaties moeten evolueren naar fusion centers. Dit is waarom.

Sinds het begin van de ruimtevaart in de jaren 60 weet ieder kind dat het succes van een ruimtemissie niet alleen afhangt van de astronauten, maar ook van de ingenieurs in het missie-operatiecentrum.

Alle complexe missies of operaties zijn risicovol en gevoelig voor falen. Deze mislukkingen zijn bovendien moeilijk te voorspellen. Operatiecentra spelen daarom een belangrijke rol bij het realtime reageren op mislukkingen om de impact op de missie te beperken.

Operatiecentra in de informatietechnologie zorgen ervoor dat IT- en netwerkoperaties blijven functioneren. Informatiebeveiliging (InfoSec) en security operations centers (SOC’s) vervullen een vergelijkbare rol. Zoals Rick Howard samenvat in zijn Cybersecurity First Principles, is het doel van security operations om “de kans op materiële impact voor mijn organisatie als gevolg van een cyberincident te verkleinen.”

In mijn afgelopen 15 jaar in het InfoSec-domein heb ik geleerd dat de meeste volwassen cybersecurity-organisaties niet worden aangestuurd door hun architectuur- of engineeringteams, maar juist door de cybersecurity operations-groep.

Een Korte Geschiedenis van Security Operations

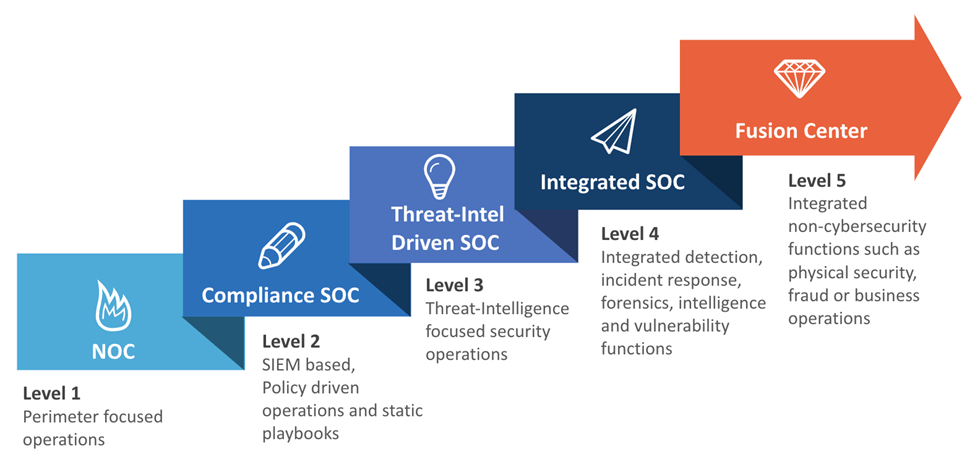

SOC’s zijn voortgekomen uit Network Operations Centers (NOC’s) die zich oorspronkelijk bezighielden met IT-beveiligingsmonitoring. Organisaties richtten tegelijkertijd aparte groepen op, zoals Computer Emergency Response Teams (CERT’s) voor incidentrespons en forensisch onderzoek, of Cyber Defense Centers (CDC’s) voor dreigingsanalyse en -beoordeling. Welke operationele groepen er ook werden opgericht, alle organisaties moesten twee realiteiten onder ogen zien.

Ten eerste: SOC’s kunnen zich niet op elke denkbare dreiging voorbereiden en daarom moeten InfoSec-leiders de focus van SOC’s beperken tot bedreigingen die daadwerkelijk voorkomen. Ten tweede: samenwerking, kennisuitwisseling en uiteindelijk je reactietijd op incidenten worden belemmerd als verschillende groepen verantwoordelijk zijn voor monitoring, incidentrespons, analyse en forensisch onderzoek. Wat is de volgende stap?

Evolutie van Cyber Operations

Toegevoegde Waarde van SOC’s in het Komende Decennium van Uitdagingen

SOC’s staan de komende tien jaar voor grote uitdagingen. Hun succes hangt af van hun aanpassingsvermogen aan de volgende trends:

- Vrijwel elk bedrijf is vatbaar voor cybercriminaliteit. Naarmate sectoren en bedrijfsprocessen digitaliseren, worden cybercrime en fraude alomtegenwoordig. In de meeste geïndustrialiseerde landen heeft cybercrime de traditionele criminaliteit ingehaald. Cybercrime heeft een aantrekkelijker risico/rendement-profiel.

Volgens het Verizon Data Breach Report 2020 was 86% van de datalekken financieel gemotiveerd. InfoSec-leiders en SOC’s moeten hun focus daarom verbreden buiten IT en integreren met individuele bedrijfsafdelingen.

- Beveiliging integreren in de productiefase is te weinig en te laat. Publieke cloudomgevingen en DevOps hebben de manier veranderd waarop organisaties centrale functies als kwaliteitsborging en security operations uitvoeren.

Beveiliging moet daarom zo vroeg mogelijk in de ontwikkelcyclus worden ingebouwd, met principes als Shift Left en Security by Design. Helaas weten de meeste SOC’s nog steeds niet hoe ze met DevOps moeten communiceren.

- Automatisering zal cybercrime en fraude revolutioneren: Cybercriminelen maken nu al gebruik van automatisering om geld te stelen van online bankklanten via phishing of het versleutelen van harde schijven en het eisen van losgeld.

Wat gebeurt er als cybercriminelen automatisering inzetten bij gerichte aanvallen op organisaties? We zitten in de problemen als de NotPetya-ransomwareaanval uit 2016 een voorbode is. Kan een traditioneel SOC opboksen tegen het vermogen van een hacker om in zeven minuten 60.000 apparaten over te nemen?

Het traditionele, gecentraliseerde SOC zal moeite hebben om waarde te leveren gezien deze trends. We hebben een nieuw model nodig. Een cyber fusion center kan de oplossing zijn.

Het Concept van een Cyber Fusion Center

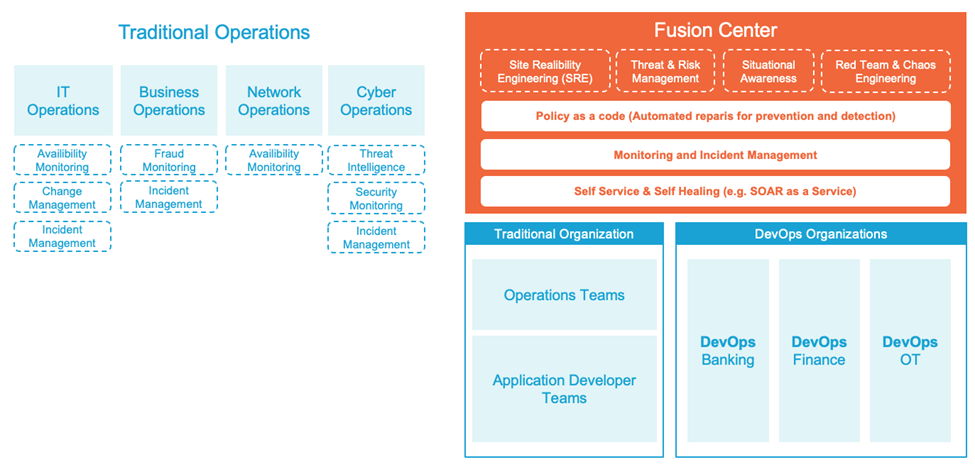

Een cyber fusion center is een doorontwikkeling van de SOC-strategie. Het omvat de SOC, maar ook fysieke beveiliging, anti-fraude, IT-operaties en andere functies. Het fusion center-concept is ontstaan in de Amerikaanse rechtshandhaving na de terroristische aanslagen van 11 september. Analisten van verschillende instanties werden samengebracht in talloze fusion centers om informatie effectiever en efficiënter uit te wisselen.

Grote Amerikaanse banken waren de eerste die deze aanpak omarmden. InfoSec-leiders leerden dat grootschalige cyberovervallen, zoals de Bangladesh Bank-roof van 2016, voorkomen of in elk geval beperkt konden worden door een meer geïntegreerde informatie-uitwisseling. Sommige banken reageerden door liaison officers van transactiemonitoring toe te voegen aan hun cyber operations-teams.

Fusion centers kunnen waarde bieden voor bedrijven van elke omvang, in vrijwel elke sector. Laten we enkele voorbeelden bekijken.

- Financiële sector: De financiële sector heeft op de harde manier geleerd dat informatie delen tussen meerdere groepen essentieel is. Voorbeelden zijn hacken van geldautomaten via internet, manipulatie van SWIFT-transacties en M&A-insider-spionage.

Tegenwoordig is een bank een technologiebedrijf. Vaak zijn er meer dan tien operationele groepen, die weinig onderlinge koppelingen hebben en geen platform of mechanisme om samen te werken. Het samenbrengen van SOC, transactiemonitoring, anti-fraude en fysieke beveiliging kan een grote meerwaarde bieden voor het risicobeheer en de operationele processen van de bank. - Energie: Iedereen die Marc Elsbergs Blackout heeft gelezen, begrijpt wat er op het spel staat als ons elektriciteitsnet wordt getroffen. Oekraïne heeft bijvoorbeeld twee cybergeïnitieerde blackouts meegemaakt. SOC’s en afdelingen voor monitoring van operationele technologie moeten in deze sector integreren.

- Transport: Niemand wil in een gehackt vliegtuig, auto, trein of schip zitten. Gezien de moderne architecturen van aandrijving, navigatie en andere transportsystemen is het duidelijk dat InfoSec-, operatie- en fysieke beveiligingsafdelingen nauw moeten samenwerken.

Integreer DevOps in een Fusion Center voor een Turbo-boost van je Cybersecurity Operations

Development Operations (DevOps) past de principes van fusion centers al langer toe, wat leidt tot betere samenwerking, veerkracht en snellere time-to-market. InfoSec-leiders doen er daarom goed aan dit model over te nemen. DevOps biedt bovendien een proactievere aanpak van zowel veerkracht als dreigingsbeheer door Threat Intelligence en monitoring te combineren.

DevOps-vragen als “heeft deze geblokkeerde transactie te maken met het datalek van vorige week bij de bank?” kunnen het situationeel bewustzijn van een fusion center vergroten, maar ook helpen bij het ontwerpen of zelfs automatiseren van betere draaiboeken voor business teams.

Cyber Fusion Center

De meeste operationele teams delen al diverse capaciteiten en technologieën, zoals detectiehygiene of preventieve maatregelen, SLA- en KPI-beheer en automatisering van responsdraaiboeken. Die gedeelde diensten kunnen de manier waarop een SOC of fusion center is georganiseerd standaardiseren en de hygiëne en veerkracht van de organisatie aanzienlijk vergroten.

Helaas bestaat er nog geen blauwdruk voor een cyber fusion center. Je kunt deze transformatie in kleine stappen starten door liaison-analisten uit andere functies in je SOC te plaatsen, of groots aanpakken en alle operationele functies samenvoegen.

Uiteindelijk is het belangrijk om eerst je succescriteria te definiëren en deze regelmatig te meten. Net zoals een ruimte-operatiecentrum het aantal risico’s en mislukkingen meet vóór een raketlancering en gedurende de hele missie, moeten wij onze cyberweerbaarheid meten tegenover de kwaadwillenden—of het nu gaat om een cyberaanval, cybergeïnitieerde fraude, chantage of een valstrik.

Veelgestelde Vragen

Risicobeheer cyberbeveiliging is een strategische aanpak die organisaties gebruiken om potentiële bedreigingen voor hun digitale bezittingen, zoals hardware, systemen, klantgegevens en intellectueel eigendom, te identificeren, beoordelen en prioriteren. Het omvat het uitvoeren van een risicobeoordeling om de meest significante dreigingen te identificeren en een plan op te stellen om deze aan te pakken, waaronder preventieve maatregelen zoals firewalls en antivirussoftware. Dit proces vereist ook regelmatige monitoring en updates om rekening te houden met nieuwe dreigingen en veranderingen binnen de organisatie. Het uiteindelijke doel van Risicobeheer cyberbeveiliging is het beschermen van de informatie-assets, reputatie en juridische positie van de organisatie, waarmee het een cruciaal onderdeel vormt van het algemene risicobeheer van elke organisatie.

De belangrijkste onderdelen van een Risicobeheer cyberbeveiliging-programma zijn risico-identificatie, risicobeoordeling, risicobeperking en continue monitoring. Het omvat ook het ontwikkelen van een cybersecuritybeleid, het implementeren van beveiligingsmaatregelen en het uitvoeren van regelmatige audits en beoordelingen.

Organisaties kunnen cyberbeveiligingsrisico’s beperken via diverse strategieën. Dit omvat het implementeren van sterke toegangscontroles zoals robuuste wachtwoorden en multi-factor authentication, het regelmatig updaten en patchen van systemen om bekende kwetsbaarheden te verhelpen, en het trainen van medewerkers om potentiële dreigingen te herkennen. Het gebruik van beveiligingssoftware, zoals antivirus- en anti-malwareprogramma’s, helpt bij het detecteren en elimineren van bedreigingen, terwijl regelmatige back-ups schade door datalekken of ransomware-aanvallen kunnen beperken. Een incident response plan kan de schade tijdens een cyberincident minimaliseren, en regelmatige risicobeoordelingen helpen bij het identificeren en aanpakken van potentiële kwetsbaarheden. Tot slot helpt naleving van industriestandaarden en regelgeving, zoals de Cybersecurity Maturity Model Certification (CMMC) en National Institute of Standards and Technology (NIST)-normen, organisaties om cyberbeveiligingsrisico’s verder te beperken.

Een risicobeoordeling is een cruciaal onderdeel van Risicobeheer cyberbeveiliging. Het houdt in dat potentiële dreigingen en kwetsbaarheden worden geïdentificeerd, de potentiële impact en waarschijnlijkheid van deze risico’s worden beoordeeld en deze op basis van ernst worden geprioriteerd. Dit helpt bij het ontwikkelen van effectieve strategieën om deze risico’s te beperken.

Continue monitoring is een essentieel onderdeel van Risicobeheer cyberbeveiliging en biedt realtime observatie en analyse van systeemcomponenten om beveiligingsafwijkingen te detecteren. Dit maakt directe dreigingsdetectie en respons mogelijk, waardoor schade kan worden voorkomen of beperkt. Het zorgt ook voor naleving van cybersecurity-standaarden en regelgeving, zodat organisaties snel eventuele non-compliance kunnen aanpakken. Door systeemprestaties te volgen, helpt continue monitoring bij het identificeren van potentiële kwetsbaarheden, terwijl de verzamelde data beslissingen ondersteunt over resource-allocatie, risicobeheerstrategieën en beveiligingsmaatregelen.