CMMC 2.0-nalevingsmapping voor uitwisseling van gevoelige gegevens

Introductie tot CMMC

Het Amerikaanse ministerie van Defensie (DoD) hanteert een supply-chain risicobeheerbenadering om de cyberbeveiliging te verbeteren door van alle derde partijen te eisen dat zij de Cybersecurity Maturity Model Certification (CMMC) behalen. De CMMC is ontworpen om de bescherming van gevoelige nationale veiligheidsinformatie, zoals Controlled Unclassified Information (CUI) en Federal Contract Information (FCI), te waarborgen. De certificering geldt voor alle DoD-aannemers en onderaannemers; een aannemer die niet aan de vereisten voldoet, kan niet meedingen naar DoD-contracten.

Onder DFARS en DoD-regels en -beleid heeft het DoD cyberbeveiligingsmaatregelen in de CMMC-standaard geïmplementeerd om CUI en FCI te beschermen. De CMMC meet dus het vermogen van een organisatie om FCI en CUI te beschermen. FCI is informatie die niet voor openbaarmaking is bedoeld en die door of voor de overheid wordt verstrekt of gegenereerd onder een contract om een product of dienst te ontwikkelen of te leveren aan de overheid. CUI is informatie waarvoor beveiligings- of verspreidingsmaatregelen vereist zijn volgens en in overeenstemming met federale wetten, regelgeving en overheidsbreed beleid.

CMMC 2.0

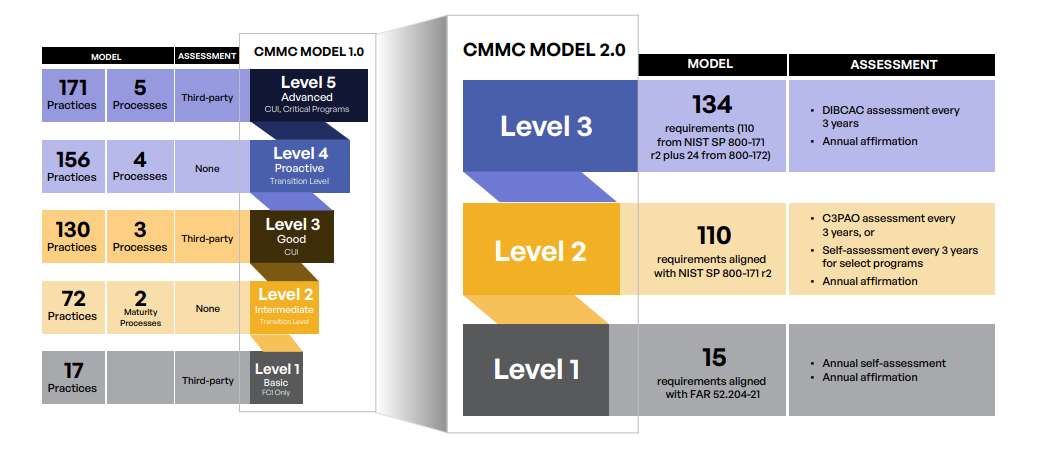

CMMC 2.0 is het bijgewerkte en uitgebreide raamwerk om de defensie-industrie te beschermen tegen frequente en complexe cyberaanvallen. Deze gestroomlijnde versie werd eind 2021 uitgebracht en richt zich op de meest kritieke beveiligings- en nalevingsvereisten. Het aantal nalevingsniveaus is teruggebracht van vijf naar drie, en derdepartijbeoordelingen zijn alleen vereist voor Level 2- en 3-partners die kritieke nationale veiligheidsinformatie beheren. Het model sluit aan bij de algemeen aanvaarde Federal Information Processing Standards (FIPS) 200 beveiligingsgebieden en de National Institute of Standards & Technology (NIST) SP 800-171 en 800-172 controlefamilies.

Figuur 1. Vergelijking van CMMC 1.0 en 2.0.

Het Kiteworks Platform

Het FedRAMP- en FIPS-140-3-conforme platform van Kiteworks voor privacy- en nalevingsbeheer stelt organisaties in staat om gevoelige gegevens te verzenden, delen, ontvangen en opslaan. Door communicatiekanalen zoals beveiligde e-mail, bestandsoverdracht, file transfer, beheerde bestandsoverdracht, webformulieren en application programming interfaces (API’s) te integreren, creëert het Kiteworks-platform Private Data Networks die vertrouwelijke digitale communicatie volgen, beheren en beveiligen, terwijl zichtbaarheid en metadata worden samengebracht. Mogelijkheden binnen het Kiteworks-platform zijn onder andere:

Beveiligde e-mail

Kiteworks beschermt privé-e-mailcommunicatie en waarborgt naleving van regelgeving. Gebruikers sturen eenvoudig e-mails en bijlagen vanaf elke locatie of elk apparaat, en het Kiteworks-platform beschermt deze automatisch.

Beveiligd delen van bestanden

Kiteworks stelt overheidsmedewerkers en federale aannemers in staat om CUI veilig te openen en te delen, waardoor het risico op datalekken, malware-aanvallen en gegevensverlies wordt verminderd.

Beheerde bestandsoverdracht

Overheidsinstanties en bedrijven die vertrouwelijke bestanden overdragen, kunnen grootschalige bestandsoverdrachten stroomlijnen, automatiseren en beveiligen en beleidscontroles instellen om nalevingsschendingen te voorkomen.

Webformulieren

Werknemers van overheidsinstanties, aannemers en externe zakelijke gebruikers kunnen gevoelige informatie uploaden die wordt beheerst door privacy- en nalevingsbeleid.

Application Programming Interfaces (API’s)

Organisaties kunnen op het Kiteworks-platform aangepaste data-applicaties en integraties ontwikkelen waarmee zij het risico op datalekken en nalevingsschendingen kunnen beheren./p>

Uit de volgende analyse van CMMC 2.0 blijkt dat Kiteworks bijna 90% van de CMMC 2.0 Level 2-vereisten standaard ondersteunt (zie Bijlage).

Voor aannemers en onderaannemers die zaken doen met het Amerikaanse DoD betekent dit aanzienlijk snellere nalevingsaudits en zelfs extra omzetkansen. Bovendien geldt: zodra CMMC 2.0 van kracht wordt, kunnen bedrijven die niet kunnen aantonen dat zij voldoen aan de eisen voor het uitwisselen van gevoelige gegevens volgens CMMC 2.0, niet concurreren om DoD-projecten uit te voeren.

Toegangsbeheer

| CMMC 2.0 | Naam | Beschrijving van de praktijk | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 AC.L1-3.1.1 | Geautoriseerd toegangsbeheer [CUI-gegevens] | Beperk de toegang tot informatiesystemen tot geautoriseerde gebruikers, processen die namens geautoriseerde gebruikers handelen, en apparaten (inclusief andere systemen) | Ja, ondersteunt naleving | Het Kiteworks-platform handhaaft strikte toegangscontroles om alle gegevens, inclusief CUI, te beschermen. Het ondersteunt diverse authenticatiemethoden zoals authenticatie op basis van inloggegevens, certificaat-gebaseerde authenticatie, multi-factor authentication (MFA), SAML 2.0 Single Sign-On (SSO), Kerberos SSO, OAuth, LDAP/Microsoft Active Directory-integratie, Azure Active Directory (Azure AD) en lokaal beheerde gebruikers en inloggegevens. |

| Level 1 AC.L1-3.1.2 | Transactie- en functieregeling | Beperk de toegang tot informatiesystemen tot de soorten transacties en functies die geautoriseerde gebruikers mogen uitvoeren | Ja, ondersteunt naleving | Systeembeheerders en gegevensbeheerders regelen de toegang via gedetailleerde rolgebaseerde machtigingen, waarbij rollen als Eigenaar, Manager, Samenwerker, Downloader, Viewer of Uploader aan bestanden en mappen worden toegewezen. Dit beperkt gebruikers tot de soorten transacties en functies die zij mogen uitvoeren. |

| Level 1 AC.L1-3.1.20 | Externe verbindingen [CUI-gegevens] | Verifieer en beheer/beperk verbindingen met en het gebruik van externe informatiesystemen | Ja, ondersteunt naleving | Het Kiteworks-platform biedt gecontroleerde toegang tot cloud enterprise content management-systemen zoals Google Drive, Box, Dropbox, Microsoft OneDrive en Microsoft SharePoint Online. |

| Level 1 AC.L1-3.1.22 | Beheer openbare informatie [CUI-gegevens] | Beheer informatie die wordt geplaatst of verwerkt op openbaar toegankelijke informatiesystemen | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden ingezet als een private of hybride cloud of als een private hosted deployment in een geïsoleerde omgeving of AWS, volgens de FedRAMP-vereisten. |

| Level 2 AC.L2-3.1.3 | Beheer CUI-stroom | Beheer de stroom van CUI in overeenstemming met goedgekeurde autorisaties | Ja, ondersteunt naleving | Beheerders en gegevensbeheerders controleren de stroom van CUI met zero-trust gegevensuitwisselingen (op attributen gebaseerde toegangscontrole). Deze beleidsregels handhaven dynamische toegangscontrole op basis van data-attributen (zoals map-paden of gevoeligheidslabels), gebruikersattributen (zoals domein of profiel) en de uitgevoerde acties, zodat CUI wordt behandeld volgens de goedgekeurde autorisaties. |

| Level 2 AC.L2-3.1.4 | Scheiding van taken | Scheid de taken van individuen om het risico op kwaadwillige activiteiten zonder samenspanning te verkleinen | Ja, ondersteunt naleving | Beheerders kunnen verschillende rollen en toegangsrechten voor CUI definiëren, waardoor het risico op samenspanning wordt verminderd. |

| Level 2 AC.L2-3.1.5 | Minimale privileges | Pas het principe van minimale privileges toe, ook voor specifieke beveiligingsfuncties en bevoorrechte accounts | Ja, ondersteunt naleving | Het platform ondersteunt aanpasbare beheerdersrollen met hiërarchische machtigingen. Door toegangsbeleid te definiëren op basis van rollen, IP-adressen, geografische locaties, domeinen en tijdsbeperkingen, handhaaft het platform het principe van minimale privileges voor zowel gebruikers als beheerders. |

| Level 2 AC.L2-3.1.6 | Gebruik van niet-bevoorrechte accounts | Gebruik niet-bevoorrechte accounts of rollen bij toegang tot niet-beveiligingsfuncties | Ja, ondersteunt naleving | Het Kiteworks-platform voorkomt dat niet-bevoorrechte gebruikers administratieve functies uitvoeren. Het platform logt ook alle toegang tot beveiligingsfuncties, waardoor de uitvoering van deze functies kan worden gecontroleerd. |

| Level 2 AC.L2-3.1.7 | Bevoorrechte functies | Voorkom dat niet-bevoorrechte gebruikers bevoorrechte functies uitvoeren en leg de uitvoering van dergelijke functies vast in audit logs | Ja, ondersteunt naleving | Het Kiteworks-platform stelt beheerders in staat verschillende typen accounts en toegangsrechten te definiëren, zodat niet-bevoorrechte gebruikers nooit toegang krijgen tot bevoorrechte gegevens of controles. Alle administratieve acties worden vastgelegd in uitgebreide audit logs, zodat elke uitvoering van bevoorrechte functies wordt gevolgd en de verantwoordelijkheid en naleving worden ondersteund. |

| Level 2 AC.L2-3.1.8 | Mislukte aanmeldpogingen | Beperk het aantal mislukte aanmeldpogingen | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat een limiet in te stellen voor mislukte aanmeldpogingen. Wanneer die limiet is bereikt, kan dat account worden vergrendeld en wordt er een melding gestuurd naar beheerders en beveiligingsprofessionals. |

| Level 2 AC.L2-3.1.9 | Privacy- en beveiligingsmeldingen | Geef privacy- en beveiligingsmeldingen weer in overeenstemming met de toepasselijke CUI-regels | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden aangepast om privacy- en beveiligingsmeldingen weer te geven die door een organisatie vereist zijn. |

| Level 2 AC.L2-3.1.10 | Sessievergrendeling | Gebruik sessievergrendeling met displays die patronen verbergen om toegang en weergave van gegevens na een periode van inactiviteit te voorkomen | Ondersteunt gedeeltelijk naleving | Het Kiteworks-platform vergrendelt sessies na een periode van inactiviteit, hoewel het geen displays gebruikt die patronen verbergen. |

| Level 2 AC.L2-3.1.11 | Beëindigen van sessies | Beëindig (automatisch) een gebruikerssessie na een gedefinieerde voorwaarde | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat beleid te definiëren dat gebruikers automatisch uitlogt na een bepaalde periode van inactiviteit. Systeembeheerders kunnen actieve sessies monitoren en handmatig beëindigen. |

| Level 2 AC.L2-3.1.12 | Beheer van externe toegang | Monitor en beheer externe toegangssessies | Ja, ondersteunt naleving | Het Kiteworks-platform monitort en logt alle externe toegang tot CUI. Alle externe toegang wordt geregeld via strikte toegangscontrolebeleid. Systeembeheerders kunnen actieve sessies monitoren en handmatig beëindigen. |

| Level 2 AC.L2-3.1.13 | Vertrouwelijkheid van externe toegang | Gebruik cryptografische mechanismen om de vertrouwelijkheid van externe toegangssessies te beschermen | Ja, ondersteunt naleving | Het platform gebruikt cryptografische mechanismen zoals TLS 1.3 en 1.2 om de vertrouwelijkheid van externe toegangssessies te beschermen. Gegevens in rust worden dubbel versleuteld met AES-256 Encryptie op zowel bestands- als schijfniveau. Klanten zijn eigenaar van hun encryptiesleutels en het platform ondersteunt integratie met Hardware Security Modules (HSM’s) voor sleutelbeheer, zodat alleen geautoriseerde gebruikers gevoelige gegevens kunnen ontsleutelen. |

| Level 2 AC.L2-3.1.14 | Routering van externe toegang | Leid externe toegang via beheerde toegangscontrolepunten | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat te bepalen welke nodes (servers) beschikbaar zijn voor klanttoegang (HTTPS of SFTP). |

| Level 2 AC.L2-3.1.15 | Bevoorrechte externe toegang | Autoriseer externe uitvoering van bevoorrechte commando’s en externe toegang tot beveiligingsrelevante informatie | Ja, ondersteunt naleving | Het Kiteworks-platform biedt een aparte beheerdersinterface die authenticatie vereist en eigen IP-toegangsbeperkingen heeft. |

| Level 2 AC.L2-3.1.16 | Draadloze toegang autorisatie | Autoriseer draadloze toegang voordat dergelijke verbindingen worden toegestaan | Buiten scope | N.v.t. |

| Level 2 AC.L2-3.1.17 | Bescherming van draadloze toegang | Bescherm draadloze toegang met authenticatie en encryptie | Buiten scope | N.v.t. |

| Level 2 AC.L2-3.1.18 | Verbinding mobiele apparaten | Beheer verbinding van mobiele apparaten | Ja, ondersteunt naleving | Het Kiteworks-platform kan toegang vanaf de Kiteworks mobiele app in- of uitschakelen. Systeembeheerders kunnen ook gebruikerssessies beheren en beëindigen. Als een mobiel apparaat verloren of gestolen is, kunnen systeembeheerders op afstand alle CUI in de beveiligde container van Kiteworks op het apparaat wissen. |

| Level 2 AC.L2-3.1.19 | Versleutelen van CUI op mobiel | Versleutel CUI op mobiele apparaten en mobiele computerplatforms | Ja, ondersteunt naleving | Het Kiteworks-platform versleutelt CUI in rust op mobiele apparaten en mobiele computerplatforms. Daarnaast wordt CUI opgeslagen in een beveiligde container, waardoor CUI op een mobiel apparaat wordt beschermd tegen ongeautoriseerde toegang, gegevenscorruptie en malware. |

| Level 2 AC.L2-3.1.21 | Gebruik van draagbare opslag | Beperk het gebruik van draagbare opslagapparaten op externe systemen | Buiten scope | N.v.t. |

Bewustwording en Training

| CMMC 2.0 | Naam | Beschrijving van de praktijk | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 AT.L2-3.2.1 | Risicobewustzijn op basis van rol | Zorg ervoor dat managers, systeembeheerders en gebruikers van organisatiesystemen zich bewust zijn van de beveiligingsrisico’s die samenhangen met hun activiteiten en van de toepasselijke beleidsregels, standaarden en procedures met betrekking tot de beveiliging van die systemen | Ja, ondersteunt naleving | Kiteworks FedRAMP operations managers en administratief personeel zijn getraind in de beveiligingsrisico’s en toepasselijke beleidsregels, standaarden en procedures met betrekking tot het platform. Het systeem waarschuwt beheerders van klanten voor mogelijk risicovolle instellingen, zoals toegangscontroles die het principe van minimale privileges niet volgen. |

| Level 2 AT.L2-3.2.2 | Training op basis van rol | Zorg ervoor dat personeel is getraind om hun toegewezen informatiebeveiligingsgerelateerde taken en verantwoordelijkheden uit te voeren | Ondersteunt gedeeltelijk naleving | Kiteworks FedRAMP operations personeel is getraind in de beveiligingsrisico’s en toepasselijke beleidsregels, standaarden en procedures met betrekking tot het platform. |

| Level 2 AT.L2-3.2.3 | Bewustwording van bedreigingen van binnenuit | Bied beveiligingsbewustzijnstraining aan over het herkennen en rapporteren van potentiële indicatoren van bedreigingen van binnenuit | Ondersteunt gedeeltelijk naleving | Kiteworks FedRAMP operations personeel moet regelmatig slagen voor beveiligingsbewustzijnstraining. |

Audit en Verantwoording

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks Ondersteunt Naleving | Kiteworks Oplossing |

| Level 2 AU.L2-3.3.1 | Systeem Auditing | Maak en bewaar systeem audit logs en registraties voor zover nodig om het monitoren, analyseren, onderzoeken en rapporteren van onwettige of ongeautoriseerde systeemactiviteiten mogelijk te maken | Ja, ondersteunt naleving | Kiteworks biedt uitgebreide, gedetailleerde en tijdige audit logs die alle gebruikers- en systeemactiviteiten vastleggen zonder beperking. Logs bevatten pogingen tot gebruikersauthenticatie, bestands- en maptoegang, deelactiviteiten en beheerdersacties. Ze kunnen in realtime worden geëxporteerd naar SIEM-systemen via meerdere syslog-feeds. |

| Level 2 AU.L2-3.3.2 | Gebruikersverantwoording | Zorg ervoor dat de acties van individuele systeemgebruikers uniek kunnen worden herleid tot die gebruikers, zodat ze verantwoordelijk kunnen worden gehouden voor hun handelingen | Ja, ondersteunt naleving | Het platform wijst unieke gebruikers-ID’s toe en onderhoudt gedetailleerde audit logs die garanderen dat alle acties uniek kunnen worden herleid tot individuele gebruikers. Activiteiten zoals authenticatiepogingen, bestands- en maptoegang, bewerkingen, verwijderingen en delen worden geregistreerd. |

| Level 2 AU.L2-3.3.3 | Gebeurtenissen Reviewen | Beoordeel en werk gelogde gebeurtenissen bij | Ja, ondersteunt naleving | De logs kunnen worden beoordeeld maar niet bijgewerkt of verwijderd. |

| Level 2 AU.L2-3.3.4 | Audit Foutmelding | Waarschuw bij een storing in het audit logging proces | Ja, ondersteunt naleving | Het Kiteworks-platform waarschuwt beheerders bij een storing in het loggingproces. |

| Level 2 AU.L2-3.3.5 | Auditcorrelatie | Correlatie van audit record review, analyse en rapportageprocessen voor onderzoek en reactie op aanwijzingen van onwettige, ongeautoriseerde, verdachte of ongebruikelijke activiteit | Ja, ondersteunt naleving | Kiteworks faciliteert de correlatie van audit records via geconsolideerde en genormaliseerde logs, wat de analyse vereenvoudigt. Integratie met SIEM-tools en ingebouwde detectiemechanismen ondersteunen het onderzoek en de reactie op aanwijzingen van onwettige, ongeautoriseerde, verdachte of ongebruikelijke activiteit. |

| Level 2 AU.L2-3.3.6 | Reductie en Rapportage | Bied audit record reductie en rapportgeneratie ter ondersteuning van on-demand analyse en rapportage | Ja, ondersteunt naleving | Het Kiteworks-platform biedt uitgebreide audit logs die geëxporteerd kunnen worden naar een SIEM-systeem en geanalyseerd kunnen worden in on-demand rapporten. Logs bevatten data-specifieke audit record velden zoals gebruikersnaam, e-mailadressen, IP-adres, bestands- of mapnamen en gebeurtenistype. Kiteworks biedt ook een CISO-dashboard dat systeemproblemen of relevante zaken voor CISO’s en andere beveiligingsstakeholders uitlicht en een gemakkelijk leesbare, visuele presentatie van activiteit en afwijkend gedrag geeft. |

| Level 2 AU.L2-3.3.7 | Autoritatieve Tijdbron | Bied een systeemfunctie die interne systeemklokken vergelijkt en synchroniseert met een autoritatieve bron om tijdstempels voor audit records te genereren | Ja, ondersteunt naleving | Het Kiteworks-platform integreert met Network Time Protocol (NTP)-servers om autoritatieve tijdstempels voor audit records te bieden. |

| Level 2 AU.L2-3.3.8 | Auditbescherming | Bescherm auditinformatie en audit logging tools tegen ongeautoriseerde toegang, wijziging en verwijdering | Ja, ondersteunt naleving | Logs die door het Kiteworks-platform worden gegenereerd, kunnen worden geëxporteerd naar SIEM-systemen en andere beveiligingsanalyseplatforms voor eventcorrelatie en threat hunting. Het platform detecteert bovendien afwijkend gedrag en neemt deze waarschuwingen op als onderdeel van de audit log. |

| Level 2 AU.L2-3.3.9 | Auditbeheer | Beperk het beheer van de audit logging functionaliteit tot een subset van bevoegde gebruikers | Ja, ondersteunt naleving | Logs in het Kiteworks-platform zijn beschermd tegen bewerking en verwijdering. |

Configuratiebeheer

| CMMC 2.0 | Naam | Beschrijving van de praktijk | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 CM.L2-3.4.1 | Systeem-baseline | Stel basisconfiguraties en inventarissen van organisatiesystemen (inclusief hardware, software, firmware en documentatie) vast en onderhoud deze gedurende de respectievelijke levenscycli van systeemontwikkeling | Ja, ondersteunt naleving | Het Kiteworks-platform biedt compliance-rapportages met één klik die kunnen worden gebruikt om de basisconfiguratie van het Kiteworks-systeem te volgen. |

| Level 2 CM.L2-3.4.2 | Handhaving beveiligingsconfiguratie | Stel beveiligingsconfiguraties in en handhaaf deze voor informatietechnologieproducten die in organisatiesystemen worden gebruikt | Ja, ondersteunt naleving | Systeembeheerders op het Kiteworks-platform kunnen beveiligingsinstellingen voor het platform configureren. Beheerders kunnen ook beveiligingsinstellingen configureren voor gebruikers en hun mobiele apparaten wanneer deze gebruikers CUI benaderen onder het beheer van het platform. |

| Level 2 CM.L2-3.4.3 | Systeemwijzigingsbeheer | Volg, beoordeel, keur goed of af en log wijzigingen aan organisatiesystemen | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat om alle wijzigingen die aan het platform worden aangebracht te volgen, te beoordelen en te beheren. |

| Level 2 CM.L2-3.4.4 | Analyse van beveiligingsimpact | Analyseer de beveiligingsimpact van wijzigingen voordat deze worden geïmplementeerd | Ja, ondersteunt naleving | Het Kiteworks-platform biedt compliance-audits die configuratiewijzigingen rapporteren die de beveiliging onder het aanbevolen niveau brengen. |

| Level 2 CM.L2-3.4.5 | Toegangsbeperkingen voor wijzigingen | Definieer, documenteer, keur goed en handhaaf fysieke en logische toegangsbeperkingen die verband houden met wijzigingen aan organisatiesystemen | Ja, ondersteunt naleving | Het Kiteworks-platform handhaaft en logt alle toegepaste logische toegangsbeperkingen voor CUI onder beheer. |

| Level 2 CM.L2-3.4.6 | Minimale functionaliteit | Hanteer het principe van minimale functionaliteit door organisatiesystemen zo te configureren dat alleen essentiële mogelijkheden worden geboden | Ja, ondersteunt naleving | Het Kiteworks hardened appliance stelt slechts enkele essentiële poorten en diensten bloot. Het systeem biedt geen toegang tot het besturingssysteem voor gebruikers of beheerders. |

| Level 2 CM.L2-3.4.7 | Niet-essentiële functionaliteit | Beperk, schakel uit of voorkom het gebruik van niet-essentiële programma’s, functies, poorten, protocollen en diensten | Ja, ondersteunt naleving | Het Kiteworks-platform wordt geleverd als een hardened appliance met uitgeschakelde niet-essentiële diensten. Alle ongebruikte poorten zijn geblokkeerd. We bieden ook de mogelijkheid om SFTP/SSH-toegang in of uit te schakelen. |

| Level 2 CM.L2-3.4.8 | Toepassingsuitvoeringsbeleid | Pas een deny-by-exception (blacklisting) beleid toe om het gebruik van niet-geautoriseerde software te voorkomen of een deny-all, permit-by-exception (whitelisting) beleid om de uitvoering van geautoriseerde software toe te staan | Ja, ondersteunt naleving | Het Kiteworks-platform handhaaft whitelisting van apps op mobiele apparaten die toegang hebben tot het platform. |

| Level 2 CM.L2-3.4.9 | Door gebruikers geïnstalleerde software | Beheer en monitor door gebruikers geïnstalleerde software | Ja, ondersteunt naleving | Het Kiteworks-platform stelt u in staat te bepalen welke plug-ins en apps beschikbaar worden gesteld aan de eindgebruiker. Het platform handhaaft ook whitelisting van mobiele apps, waardoor niet-geautoriseerde apps van derden geen toegang krijgen tot CUI. |

Identificatie en Authenticatie

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 IA.L1-3.5.1 | Identificatie [CUI Data] | Identificeer gebruikers van informatiesystemen, processen die namens gebruikers handelen of apparaten | Ja, ondersteunt naleving | Het Kiteworks-platform wijst individuele gebruikers unieke ID’s toe en gebruikt die ID’s om gebruikersactiviteiten op het platform bij te houden op alle apparaten. |

| Level 1 IA.L1-3.5.2 | Authenticatie [CUI Data] | Authenticeer (of verifieer) de identiteit van deze gebruikers, processen of apparaten als voorwaarde voor toegang tot organisatorische informatiesystemen | Ja, ondersteunt naleving | Kiteworks wijst unieke ID’s toe aan gebruikers en vereist authenticatie voordat toegang wordt verleend. Het ondersteunt diverse authenticatiemethoden, waaronder op inloggegevens gebaseerde, certificaatgebaseerde, multi-factor authentication (MFA), SAML 2.0 SSO, Kerberos SSO, OAuth, LDAP/Active Directory-integratie, Azure AD en tijdgebaseerde OTP-authenticators. |

| Level 2 IA.L2-3.5.3 | Multi-factor Authentication | Gebruik multi-factor authentication voor lokale en netwerktoegang tot bevoorrechte accounts en voor netwerktoegang tot niet-bevoorrechte accounts | Ja, ondersteunt naleving | Het platform ondersteunt en kan multi-factor authentication (MFA) afdwingen voor zowel bevoorrechte als niet-bevoorrechte accounts met methoden zoals het RADIUS-protocol, PIV/CAC-kaarten, op e-mail gebaseerde OTP, op SMS gebaseerde OTP, tijdgebaseerde OTP en certificaatgebaseerde authenticatie, wat de beveiliging voor alle gebruikers versterkt. |

| Level 2 IA.L2-3.5.4 | Replay-resistente authenticatie | Gebruik replay-resistente authenticatiemechanismen voor netwerktoegang tot bevoorrechte en niet-bevoorrechte accounts | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden geconfigureerd om multi-factor authentication te vereisen voor elke beheerderssessie. Multi-factor authentication wordt ook afgedwongen via eenmalige toegangscodes per e-mail. Alternatief kan authenticatie worden afgedwongen via integratie met externe authenticatieoplossingen die SMS-gebaseerde toegangscodes of het RADIUS-protocol ondersteunen. Sessies kunnen automatisch worden beëindigd na een bepaalde periode van inactiviteit, waardoor het opnieuw gebruiken van oude inloggegevens wordt voorkomen. Kiteworks ondersteunt ook PIV/CAC-kaarten, die geen inloggegevens gebruiken en daarom niet vatbaar zijn voor replay. |

| Level 2 IA.L2-3.5.5 | Herbruik van identificatoren | Voorkom het hergebruik van identificatoren gedurende een vastgestelde periode | Ja, ondersteunt naleving | Het Kiteworks-platform wijst elke gebruiker een unieke ID toe en houdt alle activiteiten bij per gebruiker en per bestand. |

| Level 2 IA.L2-3.5.6 | Beheer van identificatoren | Deactiveer identificatoren na een vastgestelde periode van inactiviteit | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat om sessie-timeoutbeleid in te stellen, waarbij gebruikers worden afgemeld na een bepaalde periode van inactiviteit. Het platform kan indien nodig ook de toegang van eindgebruikers volledig verwijderen na een bepaalde periode. |

| Level 2 IA.L2-3.5.7 | Wachtwoordcomplexiteit | Handhaaf een minimale wachtwoordcomplexiteit en wijziging van tekens bij het aanmaken van nieuwe wachtwoorden | Ja, ondersteunt naleving | Het platform stelt managers en systeembeheerders in staat om vereisten voor wachtwoordconfiguratie te definiëren, waaronder vereisten voor wachtwoordcomplexiteit. |

| Level 2 IA.L2-3.5.8 | Herbruik van wachtwoorden | Verbied het hergebruik van wachtwoorden voor een gespecificeerd aantal generaties | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden geconfigureerd om het hergebruik van wachtwoorden te verbieden. |

| Level 2 IA.L2-3.5.9 | Tijdelijke wachtwoorden | Sta het gebruik van tijdelijke wachtwoorden toe voor systeemaanmeldingen met een directe wijziging naar een permanent wachtwoord | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat om gebruikerswachtwoorden te resetten en een wachtwoordwijziging bij de volgende aanmelding af te dwingen. Anders volgen gebruikers een accountverificatielink of wachtwoordresetlink om hun wachtwoord in te stellen of te wijzigen. |

| Level 2 IA.L2-3.5.10 | Cryptografisch beschermde wachtwoorden | Sla alleen cryptografisch beschermde wachtwoorden op en verzend deze alleen op die manier | Ja, ondersteunt naleving | Het Kiteworks-platform versleutelt wachtwoorden tijdens verzending en opslag. Wachtwoorden in rust worden opgeslagen als gesalte hashes. Wachtwoorden worden nooit onveilig opgeslagen of verzonden. |

| Level 2 IA.L2-3.5.11 | Onherkenbare feedback | Maak feedback over authenticatie-informatie onherkenbaar | Ja, ondersteunt naleving | Het Kiteworks-platform verzendt alle authenticatie-informatie via beveiligde Transport Layer Security (TLS)-verbindingen. Standaard worden wachtwoorden niet als platte tekst op schermen weergegeven. |

Reactie op incidenten

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 IR.L2-3.6.1 | Incidentafhandeling | Stel een operationele incidentafhandelingscapaciteit in voor organisatiesystemen die voorbereiding, detectie, analyse, indamming, herstel en gebruikersresponsactiviteiten omvat | Ondersteunt gedeeltelijk naleving | Logs die door het Kiteworks-platform worden gegenereerd, kunnen worden geëxporteerd naar SIEM-systemen en andere beveiligingsanalyseplatforms voor gebeurteniscorrelatie en threat hunting. Het platform detecteert ook inherent afwijkend gedrag en neemt deze waarschuwingen op als onderdeel van de audittrail. |

| Level 2 IR.L2-3.6.2 | Incidentrapportage | Volg, documenteer en rapporteer incidenten aan aangewezen functionarissen en/of autoriteiten, zowel intern als extern aan de organisatie | Ja, ondersteunt naleving | Logs die door het Kiteworks-platform worden gegenereerd, kunnen worden geëxporteerd naar SIEM-systemen en andere beveiligingsanalyseplatforms voor gebeurteniscorrelatie en threat hunting. Het platform detecteert ook inherent afwijkend gedrag en neemt deze waarschuwingen op als onderdeel van de audittrail. |

| Level 2 IR.L2-3.6.3 | Testen van incidentrespons | Test het organisatorische incidentresponsvermogen | Niet van toepassing | N.v.t. |

Onderhoud

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 MA.L2-3.7.1 | Onderhoud uitvoeren | Voer onderhoud uit aan organisatiesystemen | Ja, ondersteunt naleving | Kiteworks-medewerkers voeren onderhoud uit aan FedRAMP Kiteworks-systemen volgens gedocumenteerde en gecontroleerde processen en procedures. |

| Level 2 MA.L2-3.7.2 | Systeemonderhoudscontrole | Bied controles op de tools, technieken, mechanismen en het personeel dat wordt gebruikt om systeemonderhoud uit te voeren | Ja, ondersteunt naleving | Personeel van de klant kan alleen onderhoud uitvoeren via de beveiligde, gecontroleerde beheerdersinterface en kan geen toegang krijgen tot het besturingssysteem. Voor FedRAMP-systemen biedt de Kiteworks-organisatie de controles op de tools, technieken, mechanismen en het personeel zoals gedefinieerd in de gecontroleerde Kiteworks FedRAMP-processen. |

| Level 2 MA.L2-3.7.3 | Apparaatsanering | Zorg ervoor dat apparatuur die voor onderhoud buiten de locatie wordt verwijderd, wordt geschoond van alle CUI | Ja, ondersteunt naleving | Het Kiteworks-platform kan een externe wipe uitvoeren van de beveiligde containers op mobiele apparaten die verloren, gestolen of buiten gebruik zijn gesteld. |

| Level 2 MA.L2-3.7.4 | Media-inspectie | Controleer media met diagnostische en testprogramma’s op kwaadaardige code voordat de media worden gebruikt in organisatiesystemen | Ja, ondersteunt naleving | Het Kiteworks-platform scant standaard CUI op virussen en andere malware met behulp van F-Secure Anti-Virus software. Het platform integreert met Check Point SandBlast en API’s maken integratie mogelijk met andere Advanced Threat Prevention-technologieën om CUI te scannen op advanced persistent threats en zero-day-aanvallen. |

| Level 2 MA.L2-3.7.5 | Niet-lokaal onderhoud | Vereis multi-factor authentication om niet-lokale onderhoudssessies via externe netwerkverbindingen tot stand te brengen en beëindig dergelijke verbindingen wanneer het niet-lokale onderhoud is voltooid | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden geconfigureerd om multi-factor authentication te vereisen voor elke beheerderssessie. Multi-factor authentication wordt ook afgedwongen via eenmalige toegangscodes per e-mail. Alternatief wordt multi-factor authentication afgedwongen via integratie met externe authenticatieoplossingen die SMS-gebaseerde toegangscodes of het RADIUS-protocol ondersteunen. Het kan ook zo worden ingesteld dat deze sessies worden beëindigd na een bepaalde inactieve periode. |

| Level 2 MA.L2-3.7.6 | Onderhoudspersoneel | Toezicht houden op de onderhoudsactiviteiten van onderhoudspersoneel zonder vereiste toegangsautorisatie | Ja, ondersteunt naleving | Het Kiteworks-platform logt de activiteiten van alle gebruikers, inclusief onderhoudsactiviteiten van gebruikers met verschillende niveaus van privileges. |

Bescherming van media

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 MP.L1-3.8.3 | Media-verwijdering [CUI-gegevens] | Reinig of vernietig informatiedragers met Federal Contract Information voordat deze worden weggegooid of opnieuw worden gebruikt | Ja, ondersteunt naleving | Het Kiteworks-platform kan een externe wipe uitvoeren van CUI in de beveiligde containers op mobiele apparaten die verloren, gestolen of buiten gebruik zijn gesteld. |

| Level 2 MP.L2-3.8.1 | Bescherming van media | Bescherm (d.w.z. fysiek controleren en veilig opslaan) informatiedragers met CUI, zowel papier als digitaal | Ja, ondersteunt naleving | Kiteworks FedRAMP-systemen versleutelen alle CUI wanneer deze op media wordt opgeslagen, en fysieke media worden procedureel gecontroleerd en geaudit in datacenters die door Kiteworks worden gebruikt. |

| Level 2 MP.L2-3.8.2 | Media-toegang | Beperk de toegang tot CUI op informatiedragers tot geautoriseerde gebruikers | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt CUI door gegevens te versleutelen en toegangscontroles af te dwingen |

| Level 2 MP.L2-3.8.4 | Media-markeringen | Markeer informatiedragers met de noodzakelijke CUI-markeringen en distributiebeperkingen | Ja, ondersteunt naleving | Gebruikers kunnen CUI markeren in bestands- en mapnamen, en in onderwerpregels van e-mails. Kiteworks automatiseert ook beleid op basis van Microsoft MIP-gevoeligheidslabels, die kunnen worden gebruikt om CUI te markeren. |

| Level 2 MP.L2-3.8.5 | Media-verantwoording | Beheer de toegang tot informatiedragers met CUI en behoud verantwoording voor media tijdens transport buiten gecontroleerde gebieden | Ja, ondersteunt naleving | Het Kiteworks-platform dwingt toegangscontroles af op mobiele apparaten, ongeacht hun locatie. |

| Level 2 MP.L2-3.8.6 | Encryptie van draagbare opslag | Implementeer cryptografische mechanismen om de vertrouwelijkheid van CUI op digitale media tijdens transport te beschermen, tenzij anders beschermd door alternatieve fysieke beveiligingsmaatregelen | Ja, ondersteunt naleving | Het Kiteworks-platform versleutelt alle CUI in rust met AES-256 Encryptie. |

| Level 2 MP.L2-3.8.7 | Verwijderbare media | Beheer het gebruik van verwijderbare media op systeemcomponenten | Niet van toepassing | N.v.t. |

| Level 2 MP.L2-3.8.8 | Gedeelde media | Verbied het gebruik van draagbare opslagapparaten wanneer dergelijke apparaten geen identificeerbare eigenaar hebben | Niet van toepassing | N.v.t. |

| Level 2 MP.L2-3.8.9 | Back-ups beschermen | Bescherm de vertrouwelijkheid van back-up CUI op opslaglocaties | Ja, ondersteunt naleving | Kiteworks beschermt de vertrouwelijkheid van FedRAMP-systeemback-ups volgens gedocumenteerde en gecontroleerde procedures. Alle CUI wordt versleuteld met een sleutel die eigendom is van de klant. |

Personeelsbeveiliging

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 PS.L2-3.9.1 | Screenen van personen | Screen personen voordat toegang wordt verleend tot organisatiesystemen met CUI | Ja, ondersteunt naleving | Kiteworks FedRAMP-personeel bestaat uit gescreende Amerikaanse staatsburgers. |

| Level 2 PS.L2-3.9.2 | Personeelsacties | Zorg ervoor dat organisatiesystemen met CUI beschermd blijven tijdens en na personeelsacties zoals beëindigingen en overplaatsingen | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt CUI, zelfs wanneer medewerkers of aannemers worden ontslagen of overgeplaatst. CUI kan op afstand worden gewist van mobiele apparaten en toegang tot private- of public-cloudopslagplaatsen kan worden geblokkeerd. |

Fysieke bescherming

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 PE.L1-3.10.1 | Beperk fysieke toegang [CUI-gegevens] | Beperk fysieke toegang tot organisatie-informatiesystemen, apparatuur en de bijbehorende operationele omgevingen tot geautoriseerde personen | Ja, ondersteunt naleving | Kiteworks FedRAMP-systemen worden ingezet in gecontroleerde omgevingen met strikte, geauditeerde procedures die fysieke toegang beperken. |

| Level 1 PE.L1-3.10.3 | Begeleiden van bezoekers [CUI-gegevens] | Begeleid bezoekers en monitor bezoekersactiviteiten | Ja, ondersteunt naleving | Kiteworks FedRAMP-systemen worden ingezet in gecontroleerde omgevingen met strikte, geauditeerde procedures die het begeleiden en monitoren van bezoekers omvatten. |

| Level 1 PE.L1-3.10.4 | Toegangslogs [CUI-gegevens] | Onderhoud auditlogs van fysieke toegang | Ja, ondersteunt naleving | Kiteworks onderhoudt auditlogs van alle fysieke toegang tot FedRAMP-systemen. |

| Level 1 PE.L1-3.10.5 | Beheer fysieke toegang [CUI-gegevens] | Beheer en controleer fysieke toegangsapparaten | Ja, ondersteunt naleving | Kiteworks FedRAMP-systemen worden ingezet en beheerd in gecontroleerde omgevingen met strikte, geauditeerde procedures die kaartlezers, toegangspassen en andere toegangsapparaten beheren. |

| Level 2 PE.L2-3.10.2 | Faciliteit monitoren | Bescherm en monitor de fysieke faciliteit en ondersteunende infrastructuur voor organisatiesystemen | Ja, ondersteunt naleving | Kiteworks FedRAMP-systemen worden ingezet in gecontroleerde omgevingen met strikte, geauditeerde bescherming en monitoring. |

| Level 2 PE.L2-3.10.6 | Alternatieve werkplekken | Handhaaf beschermingsmaatregelen voor CUI op alternatieve werkplekken | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt CUI op alle locaties. Externe toegang tot CUI is beveiligd met authenticatiecontroles en andere beste practices, waaronder het gebruik van beveiligde containers op mobiele apparaten en encryptie van alle CUI tijdens verzending en opslag. |

Risicobeoordeling

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 RA.L2-3.11.1 | Risicobeoordelingen | Beoordeel periodiek het risico voor organisatieactiviteiten (inclusief missie, functies, imago of reputatie), organisatiebezittingen en individuen, als gevolg van het gebruik van organisatiesystemen en de bijbehorende verwerking, opslag of overdracht van CUI | Buiten scope | N.v.t. |

| Level 2 RA.L2-3.11.2 | Systeemscan op kwetsbaarheden | Scan periodiek en bij nieuwe kwetsbaarheden voor kwetsbaarheden in organisatiesystemen en applicaties | Ja, ondersteunt naleving | Kiteworks-beveiligingsingenieurs scannen regelmatig de codebase om nieuwe kwetsbaarheden te ontdekken. |

| Level 2 RA.L2-3.11.3 | Herstel van kwetsbaarheden | Herstel kwetsbaarheden in overeenstemming met risicobeoordelingen | Ja, ondersteunt naleving | Kiteworks-beveiligingsingenieurs prioriteren en brengen oplossingen uit volgens een gedocumenteerde veilige softwareontwikkelingscyclus. Kiteworks-producten, zowel gehost als ingezet op locatie van de klant, kunnen de beschikbaarheid van nieuwe updates detecteren en deze met één klik toepassen. De Kiteworks-organisatie biedt updates als service aan als onderdeel van het Premium Support-pakket. |

Beveiligingsbeoordeling

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 2 CA.L2-3.12.1 | Beoordeling van beveiligingsmaatregelen | Beoordeel periodiek de beveiligingsmaatregelen in organisatiesystemen om te bepalen of de maatregelen effectief zijn in hun toepassing | Ja, ondersteunt naleving | Kiteworks is SOC 2-gecertificeerd, FedRAMP Authorized en FIPS 140-2 compliant, en volgt alle bijbehorende richtlijnen en beoordelingen. |

| Level 2 CA.L2-3.12.2 | Operationeel actieplan | Ontwikkel en implementeer actieplannen om tekortkomingen te corrigeren en kwetsbaarheden in organisatiesystemen te verminderen of te elimineren | Ja, ondersteunt naleving | Kiteworks is SOC 2-gecertificeerd, FedRAMP Authorized en FIPS 140-2 compliant, en volgt alle bijbehorende richtlijnen en beoordelingen. |

| Level 2 CA.L2-3.12.3 | Monitoring van beveiligingsmaatregelen | Monitor beveiligingsmaatregelen continu om de blijvende effectiviteit ervan te waarborgen | Ja, ondersteunt naleving | Kiteworks FedRAMP-beveiligingsmaatregelen en incidenten worden jaarlijks geaudit door de Third-Party Assessment Organization (3PAO). |

| Level 2 CA.L2-3.12.4 | Systeembeveiligingsplan | Ontwikkel, documenteer en werk periodiek systeembeveiligingsplannen bij die systeemgrenzen, operationele omgevingen, implementatie van beveiligingsvereisten en relaties met of verbindingen naar andere systemen beschrijven | Ja, ondersteunt naleving | Kiteworks is SOC 2-gecertificeerd, FedRAMP Authorized en FIPS 140-2 compliant, en volgt alle bijbehorende richtlijnen en beoordelingen. |

Systeem- en communicatiebeveiliging

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 SC.L1-3.13.1 | Grensbeveiliging [CUI Data] | Monitor, beheer en bescherm organisatiecommunicatie (d.w.z. informatie verzonden of ontvangen door organisatorische informatiesystemen) aan de externe grenzen en belangrijke interne grenzen van de informatiesystemen | Ja, ondersteunt naleving | Het platform monitort, beheert en beschermt communicatie aan systeemgrenzen met een ingebouwde netwerkfirewall die alle ongebruikte poorten blokkeert en het aanvalsoppervlak minimaliseert. Een ingebouwde webapplicatie-firewall (WAF) detecteert en blokkeert web- en API-aanvallen. IP-adresblokkeringsmechanismen voorkomen ongeautoriseerde toegang na te veel mislukte inlogpogingen. Het platform hanteert een zero-trust architectuur en dwingt encryptie tijdens transport af met TLS 1.3 en 1.2, wat de veiligheid van organisatiecommunicatie waarborgt. |

| Level 1 SC.L1-3.13.5 | Scheiding van systemen met openbare toegang [CUI Data] | Implementeer subnetwerken voor publiek toegankelijke systeemcomponenten die fysiek of logisch gescheiden zijn van interne netwerken | Ja, ondersteunt naleving | De gelaagde architectuur van het Kiteworks-platform maakt het mogelijk om webinterfaces en andere systeemfuncties buiten netwerk-DMZ’s te plaatsen voor openbare toegang, terwijl applicatielogica en CUI-opslag op interne netwerken blijven. |

| Level 2 SC.L2-3.13.2 | Security Engineering | Gebruik architecturale ontwerpen, softwareontwikkelingstechnieken en systeemengineeringprincipes die effectieve informatiebeveiliging binnen organisatorische systemen bevorderen | Ja, ondersteunt naleving | Het Kiteworks-platform is ontworpen en ontwikkeld met informatiebeveiliging als uitgangspunt. De gelaagde architectuur van het platform scheidt functionaliteit, verbetert schaalbaarheid en ondersteunt de handhaving van datasoevereiniteit-beleid. De broncode van het platform wordt routinematig geanalyseerd op kwaliteit en veiligheid. Het platform is beschikbaar in een private of hybride cloud of als private hosted inzet in een geïsoleerde AWS-omgeving, zodat klanten het inzetmodel kunnen kiezen dat het beste aansluit bij hun beveiligingsbehoeften. |

| Level 2 SC.L2-3.13.3 | Rolscheiding | Scheid gebruikersfunctionaliteit van systeembeheerfunctionaliteit | Ja, ondersteunt naleving | Het Kiteworks-platform handhaaft beveiligingscontroles die specifiek zijn voor gebruikersrollen, waaronder systeembeheerders, CUI-beheerders en eindgebruikers. Niet-geprivilegieerde gebruikers krijgen nooit toegang tot systeembeheerfunctionaliteit. Het Kiteworks-platform voorkomt ongeautoriseerde toegang tot of delen van CUI. |

| Level 2 SC.L2-3.13.4 | Beheer van gedeelde bronnen | Voorkom ongeautoriseerde en onbedoelde informatieoverdracht via gedeelde systeembronnen | Ja, ondersteunt naleving | Alleen geautoriseerde gebruikers en processen kunnen CUI benaderen en delen. |

| Level 2 SC.L2-3.13.6 | Netwerkcommunicatie op uitzondering | Weiger standaard netwerkverkeer en sta netwerkverkeer alleen toe op basis van uitzondering (d.w.z. alles weigeren, toestaan op uitzondering) | Ja, ondersteunt naleving | Het Kiteworks-platform ondersteunt het op de whitelist en blacklist plaatsen van IP-adressen en kan zo worden geconfigureerd dat netwerkverkeer standaard wordt geweigerd. |

| Level 2 SC.L2-3.13.7 | Split Tunneling | Voorkom dat externe apparaten gelijktijdig niet-externe verbindingen met organisatorische systemen tot stand brengen en via een andere verbinding communiceren met bronnen in externe netwerken (d.w.z. split tunneling) | Buiten scope | N.v.t. |

| Level 2 SC.L2-3.13.8 | Gegevens tijdens transport | Implementeer cryptografische mechanismen om ongeautoriseerde openbaarmaking van CUI tijdens verzending te voorkomen, tenzij anders beschermd door alternatieve fysieke beveiligingsmaatregelen | Ja, ondersteunt naleving | Het Kiteworks-platform versleutelt CUI tijdens transport met Transport Layer Security. Systeembeheerders kunnen het platform zo instellen dat TLS 1.0 of 1.1 verbindingen niet worden geaccepteerd. |

| Level 2 SC.L2-3.13.9 | Beëindigen van verbindingen | Beëindig netwerkverbindingen die gekoppeld zijn aan communicatiesessies aan het einde van de sessies of na een vooraf bepaalde periode van inactiviteit | Ja, ondersteunt naleving | Het Kiteworks-platform stelt systeembeheerders in staat om sessie-timeoutbeleid in te stellen, waarbij gebruikers worden afgemeld na een vooraf bepaalde periode van inactiviteit. |

| Level 2 SC.L2-3.13.10 | Sleutelbeheer | Stel cryptografische sleutels vast en beheer deze voor cryptografie die wordt gebruikt in organisatorische systemen | Ja, ondersteunt naleving | Het Kiteworks-platform gebruikt sleutels om gegevens tijdens transport en in rust te versleutelen. Kiteworks-klanten hebben volledig eigendom over hun cryptografische sleutels. Sleutels kunnen direct binnen het Kiteworks-platform worden beheerd of opgeslagen in een Hardware Security Module. |

| Level 2 SC.L2-3.13.11 | CUI-encryptie | Gebruik FIPS-gevalideerde cryptografie wanneer deze wordt ingezet om de vertrouwelijkheid van CUI te beschermen | Ja, ondersteunt naleving | Het Kiteworks-platform is beschikbaar in een FIPS 140-2 configuratie. |

| Level 2 SC.L2-3.13.12 | Beheer van samenwerkingsapparaten | Verbied externe activering van samenwerkende computerapparaten en geef gebruikers die bij het apparaat aanwezig zijn een indicatie van apparaten die in gebruik zijn | Buiten scope | N.v.t. |

| Level 2 SC.L2-3.13.13 | Mobiele code | Beheer en monitor het gebruik van mobiele code | Ja, ondersteunt naleving | Kiteworks past veilige programmeerpraktijken toe en volgt OWASP Top 10-mitigatiestrategieën. Onze SDLC wordt grondig beoordeeld en getest, zoals aangetoond en geverifieerd via onze SOC 2-, FedRAMP-, IRAP- en FIPS-140-certificeringen/audits. |

| Level 2 SC.L2-3.13.14 | Voice over Internet Protocol | Beheer en monitor het gebruik van Voice over Internet Protocol (VoIP)-technologieën | Buiten scope | N.v.t. |

| Level 2 SC.L2-3.13.15 | Authenticiteit van communicatie | Bescherm de authenticiteit van communicatiesessies | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt de authenticiteit van communicatiesessies in overeenstemming met NIST 800-53, SC-23. Het platform maakt sessie-identificatoren ongeldig bij gebruikersafmelding of andere sessiebeëindiging, genereert voor elke sessie een unieke sessie-ID met vooraf gedefinieerde willekeurigheidseisen, erkent alleen door het systeem gegenereerde sessie-ID’s en gebruikt uitsluitend vooraf gedefinieerde certificaatautoriteiten voor verificatie van beschermde sessies. |

| Level 2 SC.L2-3.13.16 | Gegevens in rust | Bescherm de vertrouwelijkheid van CUI in rust | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt de vertrouwelijkheid van CUI in rust door strikte toegangscontroles en het gebruik van AES-256 encryptie. Daarnaast wordt CUI in rust op mobiele apparaten opgeslagen in een beveiligde container die CUI afschermt van toegang door andere applicaties en processen. |

Systeem- en informatie-integriteit

| CMMC 2.0 | Naam | Praktijkbeschrijving | Kiteworks ondersteunt naleving | Kiteworks-oplossing |

| Level 1 SI.L1-3.14.1 | Herstel van fouten [CUI Data] | Identificeer, rapporteer en corrigeer fouten in informatie en informatiesystemen tijdig | Ja, ondersteunt naleving | Kiteworks bewaakt en beoordeelt kwetsbaarheden in het Kiteworks-platform en prioriteert en verhelpt deze kwetsbaarheden op basis van impact en ernst. |

| Level 1 SI.L1-3.14.2 | Bescherming tegen kwaadaardige code [CUI Data] | Bied bescherming tegen kwaadaardige code op geschikte locaties binnen de informatiesystemen van de organisatie | Ja, ondersteunt naleving | Het Kiteworks-platform beschermt tegen kwaadaardige code door CUI die het platform binnenkomt of verlaat te scannen op virussen, advanced persistent threats en zero-day aanvallen. Op mobiele apparaten slaat Kiteworks CUI op in beveiligde containers (beschermde opslag- en geheugengebieden) die CUI afschermen tegen malware-infectie. |

| Level 1 SI.L1-3.14.4 | Update bescherming tegen kwaadaardige code | Werk mechanismen voor bescherming tegen kwaadaardige code bij wanneer er nieuwe releases beschikbaar zijn | Ja, ondersteunt naleving | Het Kiteworks-platform past automatisch updates toe op geïntegreerde en ingebedde anti-malwareoplossingen van F-Secure en Check Point. |

| Level 1 SI.L1-3.14.5 | Systeem- & bestandsscan [CUI Data] | Voer periodieke scans uit van het informatiesysteem en real-time scans van bestanden uit externe bronnen wanneer bestanden worden gedownload, geopend of uitgevoerd | Ja, ondersteunt naleving | Het Kiteworks-platform scant alle geüploade bestanden op malware-infecties en aanwijzingen voor zero-day bedreigingen. Wanneer het is geïntegreerd met een preventie van gegevensverlies (DLP) service, kan het platform ook data scannen en CUI-overdrachten blokkeren of in quarantaine plaatsen die mogelijk DLP-beleid schenden. |

| Level 2 SI.L2-3.14.3 | Beveiligingswaarschuwingen en adviezen | Monitor beveiligingswaarschuwingen en -adviezen van het systeem en onderneem actie naar aanleiding daarvan | Ja, ondersteunt naleving | Het Kiteworks-platform kan worden geconfigureerd om logs te exporteren naar SIEM-systemen die worden gebruikt voor beveiligingsmonitoring en waarschuwingen. |

| Level 2 SI.L2-3.14.6 | Communicatie monitoren op aanvallen | Monitor systemen van de organisatie, inclusief inkomend en uitgaand communicatieverkeer, om aanvallen en aanwijzingen van potentiële aanvallen te detecteren | Ja, ondersteunt naleving | Het Kiteworks-platform monitort alle communicatie onder beheer op tekenen van malware en andere beveiligingsafwijkingen die kunnen wijzen op de aanwezigheid van een aanval. |

| Level 2 SI.L2-3.14.7 | Ongeautoriseerd gebruik identificeren | Identificeer ongeautoriseerd gebruik van systemen van de organisatie | Ja, ondersteunt naleving | Kiteworks maakt gebruik van inbraakdetectiesystemen en anomaliedetectiemechanismen om ongeautoriseerd gebruik van systemen van de organisatie te identificeren. Uitgebreide logging registreert mislukte inlogpogingen en andere beveiligingsgerelateerde gebeurtenissen, terwijl realtime meldingen beheerders waarschuwen voor verdachte activiteiten, zodat er snel kan worden gereageerd. |

Bijlage: Afstemming van Kiteworks op CMMC 2.0 Level 2-praktijken

| Praktijkgebied | Kiteworks-conform | Gedeelde verantwoordelijkheid | Buiten scope | Totaal |

| Toegangsbeheer | 18 | 1 | 3 | 22 |

| Bewustwording en training | 1 | 2 | 3 | |

| Audit en verantwoording | 9 | 9 | ||

| Configuratiebeheer | 9 | 9 | ||

| Identificatie en authenticatie | 11 | 11 | ||

| Reactie op incidenten | 1 | 1 | 1 | 3 |

| Onderhoud | 6 | 6 | ||

| Mediabescherming | 7 | 2 | 9 | |

| Personeelsbeveiliging | 2 | 2 | ||

| Fysieke beveiliging | 6 | 6 | ||

| Risicobeoordeling | 2 | 1 | 3 | |

| Beveiligingsbeoordeling | 4 | 4 | ||

| Systeem- en communicatiebescherming | 13 | 3 | 16 | |

| Systeem- en informatie-integriteit | 7 | 7 | ||

| Totaal | 96 | 4 | 10 | 110 |

De informatie in deze gids vormt geen juridisch advies en is ook niet bedoeld als zodanig; alle informatie, inhoud en materialen in deze gids zijn uitsluitend bedoeld voor algemene informatiedoeleinden. Informatie in deze gids is mogelijk niet de meest actuele juridische of andere informatie. Add-on-opties zijn opgenomen in deze gids en zijn vereist ter ondersteuning van naleving.