CMMC 2.0 機密データ交換のためのコンプライアンスマッピング

CMMCの紹介

米国国防総省(DoD)は、サイバーセキュリティを向上させるために、すべての第三者パートナーにサイバーセキュリティ成熟度モデル認証(CMMC)を取得することを要求することで、サプライチェーンリスク管理アプローチを採用しています。CMMCは、管理されていない機密情報(CUI)や連邦契約情報(FCI)などの機密国家安全保障情報の保護を確保するために設計されています。この認証は、すべてのDoDの契約者および下請け業者に適用され、コンプライアンスを維持できない契約者はDoDの契約に入札することができません。

DFARSおよびDoDの規則とポリシーの下で、DoDはCMMC標準においてCUIとFCIを保護するためのサイバーセキュリティコントロールを実施しました。したがって、CMMCは組織のFCIとCUIを保護する能力を測定します。FCIは、政府のために製品やサービスを開発または提供するために契約の下で政府によって提供される、または生成される、一般公開を意図しない情報です。CUIは、連邦法、規制、および政府全体のポリシーに従って保護または配布制御が必要な情報です。

CMMC 2.0

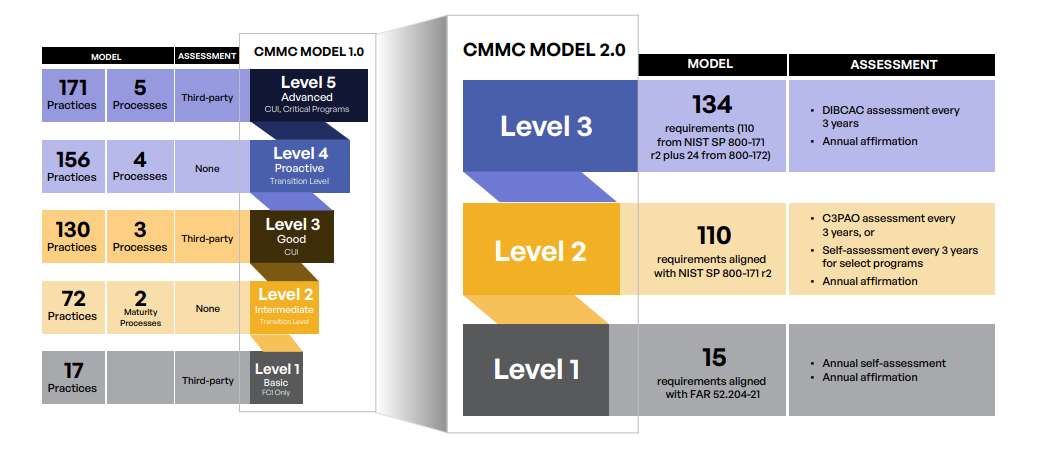

CMMC 2.0は、頻繁で複雑なサイバー攻撃から防衛産業基盤を保護するための更新された包括的なフレームワークです。この簡素化されたバージョンは、2021年後半にリリースされ、最も重要なセキュリティおよびコンプライアンス要件に焦点を当てています。コンプライアンスレベルは5から3に削減され、重要な国家安全保障情報を管理するレベル2および3のパートナーにのみ第三者評価が必要です。このモデルは、広く受け入れられている連邦情報処理基準(FIPS)200のセキュリティ関連領域および国立標準技術研究所(NIST)SP 800-171および800-172のコントロールファミリーと一致しています。

図1. CMMC 1.0と2.0の比較。

Kiteworksプラットフォーム

KiteworksのFedRAMPおよびFIPS-140-3準拠のプラットフォームは、プライバシーとコンプライアンスガバナンスを可能にし、組織が機密データを送信、共有、受信、保存できるようにします。安全なメール、ファイル共有、ファイル転送、管理されたファイル転送、ウェブフォーム、アプリケーションプログラミングインターフェース(API)などの通信チャネルを統合し、Kiteworksプラットフォームは、機密デジタル通信を追跡、制御、保護しながら、可視性とメタデータを統一するプライベートデータネットワークを作成します。Kiteworksプラットフォームの機能には以下が含まれます:

安全なメール

Kiteworksはプライベートなメール通信をロックダウンし、規制コンプライアンスを確保します。ユーザーは任意の場所やデバイスからメールや添付ファイルを送信するだけで、Kiteworksプラットフォームが自動的にそれらを保護します。

安全なファイル共有

Kiteworksは、政府職員や連邦契約者がCUIに安全にアクセスし、共有できるようにし、データ漏洩、マルウェア攻撃、データ損失のリスクを軽減します。

管理されたファイル転送

政府機関や企業が機密ファイルを転送する際、大規模なファイル転送を効率化、自動化、安全にし、コンプライアンス違反を防ぐためのポリシーコントロールを確立できます。

ウェブフォーム

政府機関の職員や契約者、第三者のビジネスユーザーは、プライバシーとコンプライアンスポリシーによって管理される機密情報をアップロードできます。

アプリケーションプログラミングインターフェース(API)

組織は、Kiteworksプラットフォーム上でカスタムデータアプリケーションや統合を開発し、データ漏洩やコンプライアンス違反のリスクを管理できます。

CMMC 2.0の分析によると、KiteworksはCMMC 2.0レベル2の要件の約90%を標準でサポートしています(付録を参照)。

米国DoDとビジネスを行う契約者および下請け業者にとって、これはコンプライアンス監査を劇的に迅速化し、さらには収益機会を拡大することを意味します。さらに、CMMC 2.0が施行されると、CMMC 2.0に準拠した機密データ交換を示すことができない企業は、DoDプロジェクトに競争し、取り組むことができません。

アクセス制御

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル 1 AC.L1-3.1.1 | 認可されたアクセス制御 [CUIデータ] | 情報システムへのアクセスを、認可されたユーザー、ユーザーの代理として動作するプロセス、およびデバイス(他のシステムを含む)に制限する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、CUIを含むすべてのデータを保護するために厳格なアクセス制御を実施します。資格情報ベースの認証、証明書ベースの認証、多要素認証(MFA)、SAML 2.0 シングルサインオン(SSO)、Kerberos SSO、OAuth、LDAP/マイクロソフトActive Directory統合、Azure Active Directory(Azure AD)、およびローカルで管理されるユーザーと資格情報など、複数の認証方法をサポートしています。 |

| レベル 1 AC.L1-3.1.2 | トランザクションと機能の制御 | 情報システムへのアクセスを、認可されたユーザーが実行を許可されているトランザクションと機能の種類に制限する | はい、コンプライアンスをサポートします | システム管理者とデータ所有者は、詳細な役割ベースの権限を通じてアクセスを制御し、ファイルやフォルダに対してオーナー、マネージャー、コラボレーター、ダウンローダー、ビューアー、またはアップローダーなどの役割を割り当て、ユーザーが実行を許可されているトランザクションと機能の種類を制限します。 |

| レベル 1 AC.L1-3.1.20 | 外部接続 [CUIデータ] | 外部情報システムへの接続とその使用を確認し、制御/制限する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、Google Drive、Box、Dropbox、Microsoft OneDrive、Microsoft SharePoint Onlineなどのクラウドエンタープライズコンテンツ管理システムへの制御されたアクセスを提供します。 |

| レベル 1 AC.L1-3.1.22 | 公開情報の制御 [CUIデータ] | 公開アクセス可能な情報システムに投稿または処理される情報を制御する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、FedRAMPの要件に従って、プライベートまたはハイブリッドクラウドとして、または隔離された環境やAWSでのプライベートホスト展開として展開できます。 |

| レベル 2 AC.L2-3.1.3 | CUIフローの制御 | 承認された許可に従ってCUIのフローを制御する | はい、コンプライアンスをサポートします | 管理者とデータ所有者は、ゼロトラストデータ交換(属性ベースのアクセス制御)を使用してCUIのフローを制御します。これらのポリシーは、データ属性(フォルダパスや感度ラベルなど)、ユーザー属性(ドメインやプロファイルなど)、および実行されているアクションに基づいて動的なアクセス制御を強制し、CUIが承認された許可に従って処理されることを保証します。 |

| レベル 2 AC.L2-3.1.4 | 職務の分離 | 共謀なしで悪意のある活動のリスクを減らすために個人の職務を分離する | はい、コンプライアンスをサポートします | 管理者は、CUIに対して異なる役割とアクセスレベルを定義し、共謀のリスクを減らします。 |

| レベル 2 AC.L2-3.1.5 | 最小特権 | 特定のセキュリティ機能や特権アカウントを含む最小特権の原則を採用する | はい、コンプライアンスをサポートします | プラットフォームは、階層的な権限を持つカスタマイズ可能な管理者役割をサポートします。役割、IPアドレス、地理的な場所、ドメイン、時間ベースの制限に基づいてアクセスポリシーを定義することで、プラットフォームはユーザーと管理者の両方に対して最小特権の原則を強制します。 |

| レベル 2 AC.L2-3.1.6 | 非特権アカウントの使用 | 非セキュリティ機能にアクセスする際に非特権アカウントまたは役割を使用する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、非特権ユーザーが管理機能を実行することを防ぎます。また、プラットフォームはすべてのセキュリティ機能へのアクセスをログに記録し、それらの機能の実行を監査可能にします。 |

| レベル 2 AC.L2-3.1.7 | 特権機能 | 非特権ユーザーが特権機能を実行することを防ぎ、そのような機能の実行を監査ログに記録する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、管理者が異なるタイプのアカウントとアクセス権を定義できるようにし、非特権ユーザーが特権データや制御にアクセスすることを防ぎます。すべての管理アクションは包括的な監査ログに記録され、特権機能の実行が追跡され、アカウンタビリティとコンプライアンス要件をサポートします。 |

| レベル 2 AC.L2-3.1.8 | ログオン試行の失敗 | ログオン試行の失敗を制限する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がログオン試行の失敗の制限を設定できるようにします。その制限に達した場合、そのアカウントはロックされ、管理者とセキュリティ専門家にアラートが送信されます。 |

| レベル 2 AC.L2-3.1.9 | プライバシーとセキュリティ通知 | 適用されるCUIルールに一致するプライバシーとセキュリティ通知を提供する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、組織が必要とするプライバシーとセキュリティ通知を表示するようにカスタマイズできます。 |

| レベル 2 AC.L2-3.1.10 | セッションロック | 非活動期間後にデータへのアクセスと表示を防ぐためにパターン隠しディスプレイを使用したセッションロックを使用する | 部分的にコンプライアンスをサポートします | Kiteworksプラットフォームは、非活動期間後にセッションをロックしますが、パターン隠しディスプレイは使用しません。 |

| レベル 2 AC.L2-3.1.11 | セッション終了 | 定義された条件後にユーザーセッションを自動的に終了する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者が設定されたアイドル時間後にユーザーを自動的にログアウトさせるポリシーを定義できるようにします。システム管理者はアクティブなセッションを監視し、手動で終了することもできます。 |

| レベル 2 AC.L2-3.1.12 | リモートアクセスの制御 | リモートアクセスセッションを監視し制御する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、CUIへのすべてのリモートアクセスを監視し、ログに記録します。すべてのリモートアクセスは厳格なアクセス制御ポリシーによって管理されます。システム管理者はアクティブなセッションを監視し、手動で終了することができます。 |

| レベル 2 AC.L2-3.1.13 | リモートアクセスの機密性 | リモートアクセスセッションの機密性を保護するために暗号化メカニズムを使用する | はい、コンプライアンスをサポートします | プラットフォームは、TLS 1.3および1.2などの暗号化メカニズムを使用して、リモートアクセスセッションの機密性を保護します。データは、ファイルレベルとディスクレベルの両方でAES-256暗号化を使用して二重に暗号化されます。顧客は自分の暗号化キーを所有し、プラットフォームはハードウェアセキュリティモジュール(HSM)との統合をサポートし、認可されたユーザーのみが機密データを復号化できるようにします。 |

| レベル 2 AC.L2-3.1.14 | リモートアクセスルーティング | 管理されたアクセス制御ポイントを介してリモートアクセスをルーティングする | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がクライアントアクセス(HTTPSまたはSFTP)に利用可能なノード(サーバー)を制御できるようにします。 |

| レベル 2 AC.L2-3.1.15 | 特権リモートアクセス | 特権コマンドのリモート実行とセキュリティ関連情報へのリモートアクセスを認可する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、認証を必要とし、独自のIPアクセス制限を提供する別の管理インターフェースを提供します。 |

| レベル 2 AC.L2-3.1.16 | ワイヤレスアクセスの認可 | 接続を許可する前にワイヤレスアクセスを認可する | 範囲外 | N/A |

| レベル 2 AC.L2-3.1.17 | ワイヤレスアクセスの保護 | 認証と暗号化を使用してワイヤレスアクセスを保護する | 範囲外 | N/A |

| レベル 2 AC.L2-3.1.18 | モバイルデバイス接続 | モバイルデバイスの接続を制御する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、Kiteworksモバイルアプリからのアクセスを有効または無効にします。システム管理者はユーザーセッションを管理し、終了することもできます。モバイルデバイスが紛失または盗難された場合、システム管理者はデバイス上のKiteworksセキュアコンテナ内のすべてのCUIをリモートで消去することができます。 |

| レベル 2 AC.L2-3.1.19 | モバイルでのCUIの暗号化 | モバイルデバイスおよびモバイルコンピューティングプラットフォーム上でCUIを暗号化する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、モバイルデバイスおよびモバイルコンピューティングプラットフォーム上でCUIを静止状態で暗号化します。さらに、CUIをセキュアコンテナに保存し、モバイルデバイス上のCUIを不正アクセス、データ破損、マルウェアから保護します。 |

| レベル 2 AC.L2-3.1.21 | ポータブルストレージの使用 | 外部システムでのポータブルストレージデバイスの使用を制限する | 範囲外 | N/A |

意識向上とトレーニング

| CMMC 2.0 | 名称 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル2 AT.L2-3.2.1 | 役割に基づくリスク意識 | 管理者、システム管理者、および組織システムのユーザーが、自分の活動に関連するセキュリティリスクと、それらのシステムのセキュリティに関連する適用可能なポリシー、標準、および手順を認識するようにします。 | はい、コンプライアンスをサポートします | KiteworksのFedRAMP運用管理者と管理担当者は、プラットフォームに関連するセキュリティリスクおよび適用可能なポリシー、標準、および手順について訓練を受けています。システムは、最小特権の原則に従わないアクセス制御など、潜在的にリスクのある設定について顧客管理者に警告します。 |

| レベル2 AT.L2-3.2.2 | 役割に基づくトレーニング | 担当者が割り当てられた情報セキュリティ関連の職務と責任を遂行するための訓練を受けていることを確認します。 | 部分的にコンプライアンスをサポートします | KiteworksのFedRAMP運用担当者は、プラットフォームに関連するセキュリティリスクおよび適用可能なポリシー、標準、および手順について訓練を受けています。 |

| レベル2 AT.L2-3.2.3 | 内部脅威意識 | 内部脅威の潜在的な指標を認識し報告するためのセキュリティ意識トレーニングを提供します。 | 部分的にコンプライアンスをサポートします | KiteworksのFedRAMP運用担当者は、定期的にセキュリティ意識トレーニングを受ける必要があります。 |

監査とアカウンタビリティ

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル2 AU.L2-3.3.1 | システム監査 | 違法または無許可のシステム活動の監視、分析、調査、報告を可能にするために必要な範囲でシステム監査ログと記録を作成し、保持する | はい、コンプライアンスをサポートします | Kiteworksは、すべてのユーザーとシステムの活動をスロットリングなしでキャプチャする包括的で詳細かつタイムリーな監査ログを提供します。ログには、ユーザー認証試行、ファイルアクセス、共有活動、管理アクションが含まれます。これらは複数のsyslogフィードを介してリアルタイムでSIEMシステムにエクスポートできます。 |

| レベル2 AU.L2-3.3.2 | ユーザーアカウンタビリティ | 個々のシステムユーザーの行動をそのユーザーに一意に追跡できるようにし、行動に対して責任を持たせる | はい、コンプライアンスをサポートします | プラットフォームは一意のユーザーIDを割り当て、すべての行動を個々のユーザーに一意に追跡できる詳細な監査ログを保持します。認証試行、ファイルアクセス、編集、削除、共有などの活動が記録されます。 |

| レベル2 AU.L2-3.3.3 | イベントレビュー | 記録されたイベントをレビューし、更新する | はい、コンプライアンスをサポートします | ログはレビュー可能ですが、更新や削除はできません。 |

| レベル2 AU.L2-3.3.4 | 監査失敗アラート | 監査ログプロセスの失敗時にアラートを出す | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、ログプロセスの失敗時に管理者にアラートを出します。 |

| レベル2 AU.L2-3.3.5 | 監査相関 | 違法、無許可、疑わしい、または異常な活動の兆候に対する調査と対応のために、監査記録のレビュー、分析、および報告プロセスを相関させる | はい、コンプライアンスをサポートします | Kiteworksは、統合された正規化ログを通じて監査記録の相関を促進し、分析を簡素化します。SIEMツールとの統合と組み込みの検出メカニズムは、違法、無許可、疑わしい、または異常な活動の兆候に対する調査と対応をサポートします。 |

| レベル2 AU.L2-3.3.6 | 削減と報告 | オンデマンドの分析と報告をサポートするために、監査記録の削減と報告生成を提供する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、SIEMシステムにエクスポートできる包括的な監査ログを提供し、オンデマンドレポートで分析できます。ログには、ユーザー名、メールアドレス、IPアドレス、ファイルまたはフォルダ名、イベントタイプなどのデータ固有の監査記録フィールドが含まれます。Kiteworksはまた、CISOダッシュボードを提供し、CISOや他のセキュリティ関係者にとってのシステムの問題や関心を強調し、活動や異常な行動の視覚的で読みやすいプレゼンテーションを提供します。 |

| レベル2 AU.L2-3.3.7 | 権威ある時間源 | 監査記録のタイムスタンプを生成するために、内部システムクロックを権威あるソースと比較し、同期するシステム機能を提供する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、Network Time Protocol (NTP) サーバーと統合し、監査記録のための権威あるタイムスタンプを提供します。 |

| レベル2 AU.L2-3.3.8 | 監査保護 | 監査情報と監査ログツールを無許可のアクセス、変更、削除から保護する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームによって生成されたログは、イベント相関と脅威ハンティングのためにSIEMシステムや他のセキュリティ分析プラットフォームにエクスポートできます。プラットフォームはまた、異常な行動を本質的に検出し、それらのアラートを監査ログの一部として含めます。 |

| レベル2 AU.L2-3.3.9 | 監査管理 | 監査ログ機能の管理を特権ユーザーのサブセットに制限する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームのログは、編集や削除から保護されています。 |

構成管理

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル 2 CM.L2-3.4.1 | システムベースライニング | 組織のシステム(ハードウェア、ソフトウェア、ファームウェア、ドキュメントを含む)のベースライン構成とインベントリを、各システム開発ライフサイクル全体で確立し維持する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、Kiteworksシステムのベースライン構成を追跡するために使用できるワンクリックコンプライアンスレポートを提供します。 |

| レベル 2 CM.L2-3.4.2 | セキュリティ構成の強制 | 組織のシステムで使用される情報技術製品のセキュリティ構成設定を確立し、強制する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームのシステム管理者は、プラットフォームのセキュリティ設定を構成できます。管理者は、プラットフォームの管理下でCUIにアクセスするユーザーとそのモバイルデバイスのセキュリティ設定も構成できます。 |

| レベル 2 CM.L2-3.4.3 | システム変更管理 | 組織のシステムへの変更を追跡、レビュー、承認または不承認し、ログに記録する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がプラットフォームに加えられたすべての変更を追跡、レビュー、制御できるようにします。 |

| レベル 2 CM.L2-3.4.4 | セキュリティ影響分析 | 実装前に変更のセキュリティ影響を分析する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、推奨レベルを下回るセキュリティの構成変更を報告するコンプライアンス監査を提供します。 |

| レベル 2 CM.L2-3.4.5 | 変更に対するアクセス制限 | 組織のシステムへの変更に関連する物理的および論理的なアクセス制限を定義、文書化、承認し、強制する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、管理下のCUIに適用されるすべての論理的アクセス制限を強制し、ログに記録します。 |

| レベル 2 CM.L2-3.4.6 | 最小機能性 | 組織のシステムを構成して、必要な機能のみを提供することにより、最小機能性の原則を採用する | はい、コンプライアンスをサポートします | Kiteworksのハード化されたアプライアンスは、必要最小限のポートとサービスのみを公開します。システムは、ユーザーや管理者にオペレーティングシステムへのアクセスを提供しません。 |

| レベル 2 CM.L2-3.4.7 | 不要な機能性 | 不要なプログラム、機能、ポート、プロトコル、およびサービスの使用を制限、無効化、または禁止する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、不要なサービスが無効化されたハード化されたアプライアンスとして出荷されます。すべての未使用ポートはブロックされます。また、SFTP/SSHアクセスを有効/無効にする機能も提供します。 |

| レベル 2 CM.L2-3.4.8 | アプリケーション実行ポリシー | 許可されていないソフトウェアの使用を防ぐために例外による拒否(ブラックリスト)ポリシーを適用するか、許可されたソフトウェアの実行を許可するために例外による許可(ホワイトリスト)ポリシーを適用する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、プラットフォームにアクセスするモバイルデバイス上のアプリのホワイトリストを強制します。 |

| レベル 2 CM.L2-3.4.9 | ユーザーインストールソフトウェア | ユーザーがインストールしたソフトウェアを制御し、監視する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、エンドユーザーに提供されるプラグインやアプリを制御することを可能にします。また、モバイルアプリのホワイトリストを強制し、許可されていないサードパーティアプリがCUIにアクセスするのを防ぎます。 |

識別と認証

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル 1 IA.L1-3.5.1 | 識別 [CUIデータ] | 情報システムのユーザー、ユーザーの代理として動作するプロセス、またはデバイスを識別する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、個々のユーザーにユニークなIDを割り当て、そのIDを使用してすべてのデバイスでプラットフォーム上のユーザー活動を追跡します。 |

| レベル 1 IA.L1-3.5.2 | 認証 [CUIデータ] | 組織の情報システムへのアクセスを許可する前提条件として、これらのユーザー、プロセス、またはデバイスの身元を認証(または検証)する | はい、コンプライアンスをサポートします | KiteworksはユーザーにユニークなIDを割り当て、アクセスを許可する前に認証を要求します。認証方法には、資格情報ベース、証明書ベース、多要素認証(MFA)、SAML 2.0 SSO、Kerberos SSO、OAuth、LDAP/Active Directory統合、Azure AD、時間ベースのOTP認証器などをサポートしています。 |

| レベル 2 IA.L2-3.5.3 | 多要素認証 | 特権アカウントへのローカルおよびネットワークアクセス、非特権アカウントへのネットワークアクセスに多要素認証を使用する | はい、コンプライアンスをサポートします | プラットフォームは、RADIUSプロトコル、PIV/CACカード、メールベースのOTP、SMSベースのOTP、時間ベースのOTP、証明書ベースの認証などの方法を使用して、特権および非特権アカウントの両方に対して多要素認証(MFA)をサポートおよび強制できます。これにより、すべてのユーザーのセキュリティが向上します。 |

| レベル 2 IA.L2-3.5.4 | リプレイ耐性認証 | 特権および非特権アカウントへのネットワークアクセスに対してリプレイ耐性のある認証メカニズムを採用する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、管理セッションに対して多要素認証を要求するように設定できます。多要素認証は、メールを介したワンタイムパスコードによっても強制されます。あるいは、SMSベースのパスコードやRADIUSプロトコルをサポートするサードパーティの認証ソリューションとの統合を通じて多要素認証が強制されます。また、アイドル時間のしきい値に達した後にセッションをタイムアウトするように設定することもできます。これにより、古い資格情報のリプレイを防ぎます。Kiteworksはまた、資格情報を使用せずリプレイの影響を受けないPIV/CACカードもサポートしています。 |

| レベル 2 IA.L2-3.5.5 | 識別子の再利用 | 定義された期間、識別子の再利用を防ぐ | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、各ユーザーにユニークなIDを割り当て、ユーザーごとおよびファイルごとにすべての活動を追跡します。 |

| レベル 2 IA.L2-3.5.6 | 識別子の取り扱い | 定義された非活動期間後に識別子を無効にする | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がセッションタイムアウトポリシーを設定し、定義された非活動期間後にユーザーを切断することを可能にします。必要に応じて、一定期間後にエンドユーザーのアクセスを完全に削除することもできます。 |

| レベル 2 IA.L2-3.5.7 | パスワードの複雑性 | 新しいパスワードが作成される際に、最低限のパスワードの複雑性と文字の変更を強制する | はい、コンプライアンスをサポートします | プラットフォームは、マネージャーやシステム管理者がパスワードの構成要件を定義することを可能にし、パスワードの複雑性に関する要件を含みます。 |

| レベル 2 IA.L2-3.5.8 | パスワードの再利用 | 指定された世代数の間、パスワードの再利用を禁止する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、パスワードの再利用を禁止するように設定できます。 |

| レベル 2 IA.L2-3.5.9 | 一時パスワード | システムログオンのために一時パスワードの使用を許可し、即座に恒久的なパスワードに変更する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がユーザーパスワードをリセットし、次回のログオン時にパスワード変更を強制することを可能にします。そうでなければ、ユーザーはアカウント確認リンクまたはパスワードリセットリンクを使用してパスワードを設定またはリセットします。 |

| レベル 2 IA.L2-3.5.10 | 暗号化保護されたパスワード | 暗号化されたパスワードのみを保存および送信する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、転送中および保存時にパスワードを暗号化します。保存時のパスワードはソルトハッシュとして保存されます。パスワードは決して安全でない方法で保存または送信されません。 |

| レベル 2 IA.L2-3.5.11 | フィードバックの隠蔽 | 認証情報のフィードバックを隠蔽する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、すべての認証情報を安全なトランスポート層セキュリティ(TLS)接続を使用して送信します。デフォルトでは、パスワードは画面上に平文で表示されません。 |

インシデント対応

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル2 IR.L2-3.6.1 | インシデントハンドリング | 準備、検出、分析、封じ込め、復旧、ユーザー対応活動を含む組織システムの運用インシデントハンドリング能力を確立する | 部分的にコンプライアンスをサポート | Kiteworksプラットフォームによって生成されたログは、SIEMシステムや他のセキュリティ分析プラットフォームにエクスポートされ、イベントの相関や脅威ハンティングに利用できます。プラットフォームは異常な行動を自動的に検出し、監査ログの一部としてそのアラートを含めます。 |

| レベル2 IR.L2-3.6.2 | インシデント報告 | 組織内外の指定された役員および/または当局にインシデントを追跡、文書化、報告する | はい、コンプライアンスをサポート | Kiteworksプラットフォームによって生成されたログは、SIEMシステムや他のセキュリティ分析プラットフォームにエクスポートされ、イベントの相関や脅威ハンティングに利用できます。プラットフォームは異常な行動を自動的に検出し、監査ログの一部としてそのアラートを含めます。 |

| レベル2 IR.L2-3.6.3 | インシデント対応テスト | 組織のインシデント対応能力をテストする | 範囲外 | N/A |

メンテナンス

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル2 MA.L2-3.7.1 | メンテナンスの実施 | 組織システムのメンテナンスを実施する | はい、コンプライアンスをサポート | Kiteworksの担当者は、文書化され監査されたプロセスと手順に従ってFedRAMP Kiteworksシステムのメンテナンスを行います。 |

| レベル2 MA.L2-3.7.2 | システムメンテナンス管理 | システムメンテナンスを実施するために使用されるツール、技術、メカニズム、および人員に対する管理を提供する | はい、コンプライアンスをサポート | 顧客の担当者は、安全で監査された管理者用ユーザーインターフェースを使用してのみメンテナンスを実施でき、オペレーティングシステムへのアクセスはできません。FedRAMPシステムの場合、Kiteworks組織は監査されたKiteworks FedRAMPプロセスで定義されたツール、技術、メカニズム、および人員に対する管理を提供します。 |

| レベル2 MA.L2-3.7.3 | 機器の消去 | オフサイトメンテナンスのために取り外された機器がCUIを消去されていることを確認する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、紛失、盗難、または廃棄されたモバイルデバイスの安全なコンテナをリモートで消去することができます。 |

| レベル2 MA.L2-3.7.4 | メディア検査 | 組織システムで使用される前に、診断およびテストプログラムを含むメディアを悪意のあるコードについてチェックする | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、F-Secure Anti-Virusソフトウェアを使用して、デフォルトでCUIをウイルスやその他のマルウェアからスキャンします。プラットフォームはCheck Point SandBlastと統合されており、APIを介して他の高度な脅威防止技術と統合して、CUIを高度な持続的脅威やゼロデイ攻撃からスキャンします。 |

| レベル2 MA.L2-3.7.5 | 非ローカルメンテナンス | 外部ネットワーク接続を介して非ローカルメンテナンスセッションを確立するために多要素認証を要求し、非ローカルメンテナンスが完了したらその接続を終了する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、任意の管理セッションに多要素認証を要求するように構成できます。多要素認証は、メールによるワンタイムパスコードを通じても強制されます。あるいは、SMSベースのパスコードやRADIUSプロトコルをサポートするサードパーティの認証ソリューションとの統合を通じて多要素認証が強制されます。また、アイドル時間のしきい値に達した後にこれらのセッションをタイムアウトするように構成することもできます。 |

| レベル2 MA.L2-3.7.6 | メンテナンス担当者 | 必要なアクセス承認を持たないメンテナンス担当者のメンテナンス活動を監督する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、すべてのユーザーの活動をログに記録し、さまざまな特権を持つユーザーのメンテナンス活動も含まれます。 |

メディア保護

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル1 MP.L1-3.8.3 | メディア廃棄 [CUIデータ] | 廃棄または再利用のためにリリースする前に、連邦契約情報を含む情報システムメディアを消去または破壊する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、紛失、盗難、または廃棄されたモバイルデバイスの安全なコンテナ内のCUIをリモートで消去することができます。 |

| レベル2 MP.L2-3.8.1 | メディア保護 | CUIを含むシステムメディア(紙およびデジタル)を保護(物理的に管理し、安全に保管)する | はい、コンプライアンスをサポート | Kiteworks FedRAMPシステムは、メディアに保存されているすべてのCUIを暗号化し、物理メディアはKiteworksが使用するデータセンターで手続き的に管理され、監査されます。 |

| レベル2 MP.L2-3.8.2 | メディアアクセス | システムメディア上のCUIへのアクセスを認可されたユーザーに制限する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、データを暗号化し、アクセス制御を強制することでCUIを保護します。 |

| レベル2 MP.L2-3.8.4 | メディアマーキング | 必要なCUIマーキングと配布制限をメディアにマークする | はい、コンプライアンスをサポート | ユーザーは、ファイル名やフォルダ名、メールの件名にCUIをマークできます。Kiteworksは、Microsoft MIP感度ラベルに基づくポリシーを自動化し、CUIをマークするために使用できます。 |

| レベル2 MP.L2-3.8.5 | メディアアカウンタビリティ | CUIを含むメディアへのアクセスを制御し、管理区域外での輸送中にメディアのアカウンタビリティを維持する | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、モバイルデバイスの場所に関係なくアクセス制御を強制します。 |

| レベル2 MP.L2-3.8.6 | ポータブルストレージの暗号化 | デジタルメディアに保存されたCUIの機密性を保護するために暗号化メカニズムを実装する。ただし、代替の物理的保護策がある場合を除く | はい、コンプライアンスをサポート | Kiteworksプラットフォームは、AES-256暗号化を使用してすべてのCUIを静止状態で暗号化します。 |

| レベル2 MP.L2-3.8.7 | リムーバブルメディア | システムコンポーネントでのリムーバブルメディアの使用を制御する | 範囲外 | N/A |

| レベル2 MP.L2-3.8.8 | 共有メディア | 識別可能な所有者がいないポータブルストレージデバイスの使用を禁止する | 範囲外 | N/A |

| レベル2 MP.L2-3.8.9 | バックアップの保護 | 保管場所でのバックアップCUIの機密性を保護する | はい、コンプライアンスをサポート | Kiteworksは、文書化され監査された手順に従ってFedRAMPシステムのバックアップの機密性を保護します。すべてのCUIは、顧客が所有するキーで暗号化されます。 |

人事セキュリティ

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksはコンプライアンスをサポート | Kiteworksソリューション |

| レベル 2 PS.L2-3.9.1 | 個人の審査 | 組織のシステムにCUIを含むアクセスを許可する前に個人を審査する | はい、コンプライアンスをサポートします | KiteworksのFedRAMP人員は審査済みの米国市民です。 |

| レベル 2 PS.L2-3.9.2 | 人事措置 | 解雇や異動などの人事措置中および後に、CUIを含む組織のシステムが保護されていることを確認する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、従業員や契約者が解雇または異動された場合でもCUIを保護します。モバイルデバイスからCUIをリモートで消去でき、プライベートまたはパブリッククラウドリポジトリへのアクセスをブロックできます。 |

物理的保護

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksはコンプライアンスをサポート | Kiteworksソリューション |

| レベル 1 PE.L1-3.10.1 | 物理的アクセスの制限 [CUIデータ] | 許可された個人に対してのみ、組織の情報システム、機器、およびそれに関連する運用環境への物理的アクセスを制限する | はい、コンプライアンスをサポートします | KiteworksのFedRAMPシステムは、物理的アクセスを制限する厳格で監査された手順を持つ管理された環境に展開されています。 |

| レベル 1 PE.L1-3.10.3 | 訪問者のエスコート [CUIデータ] | 訪問者をエスコートし、訪問者の活動を監視する | はい、コンプライアンスをサポートします | KiteworksのFedRAMPシステムは、訪問者のエスコートと監視を含む厳格で監査された手順を持つ管理された環境に展開されています。 |

| レベル 1 PE.L1-3.10.4 | アクセスログ [CUIデータ] | 物理的アクセスの監査ログを維持する | はい、コンプライアンスをサポートします | Kiteworksは、FedRAMPシステムのすべての物理的アクセスの監査ログを維持しています。 |

| レベル 1 PE.L1-3.10.5 | 物理的アクセスの管理 [CUIデータ] | 物理的アクセスデバイスを制御および管理する | はい、コンプライアンスをサポートします | KiteworksのFedRAMPシステムは、カードリーダー、アクセスカード、その他のアクセスデバイスを制御する厳格で監査された手順を持つ管理された環境に展開および管理されています。 |

| レベル 2 PE.L2-3.10.2 | 施設の監視 | 組織のシステムのための物理的施設とサポートインフラストラクチャを保護および監視する | はい、コンプライアンスをサポートします | KiteworksのFedRAMPシステムは、厳格で監査された保護と監視を持つ管理された環境に展開されています。 |

| レベル 2 PE.L2-3.10.6 | 代替作業サイト | 代替作業サイトでのCUIの保護措置を強制する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、すべての場所でCUIを保護します。CUIへのリモートアクセスは、認証制御と、モバイルデバイス上の安全なコンテナの使用や、転送中および保存中のすべてのCUIの暗号化を含む他のベストプラクティスと共に保護されています。 |

リスク評価

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksはコンプライアンスをサポート | Kiteworksソリューション |

| レベル 2 RA.L2-3.11.1 | リスク評価 | 組織の運用(ミッション、機能、イメージ、または評判を含む)、組織資産、および個人に対するリスクを、組織のシステムの運用および関連するCUIの処理、保存、または送信から定期的に評価する | 範囲外 | N/A |

| レベル 2 RA.L2-3.11.2 | 脆弱性スキャン | 組織のシステムおよびアプリケーションの脆弱性を定期的に、またそれらのシステムおよびアプリケーションに影響を与える新しい脆弱性が特定されたときにスキャンする | はい、コンプライアンスをサポートします | Kiteworksのセキュリティエンジニアは、コードベースを定期的にスキャンして新しい脆弱性を発見します。 |

| レベル 2 RA.L2-3.11.3 | 脆弱性の修正 | リスク評価に従って脆弱性を修正する | はい、コンプライアンスをサポートします | Kiteworksのセキュリティエンジニアは、文書化された安全なソフトウェア開発ライフサイクルに従って修正を優先し、リリースします。Kiteworks製品は、ホスト型または顧客の施設に展開されているかに関わらず、新しいアップデートの可用性を検出し、クリックで適用できます。Kiteworks組織は、プレミアムサポートパッケージの一部としてサービスとしてのアップデートを提供します。 |

セキュリティ評価

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksはコンプライアンスをサポート | Kiteworksソリューション |

| レベル 2 CA.L2-3.12.1 | セキュリティ制御評価 | 組織のシステムにおけるセキュリティ制御を定期的に評価し、制御がその適用において効果的であるかどうかを判断する | はい、コンプライアンスをサポートします | KiteworksはSOC 2認証を受けており、FedRAMP認可を受け、FIPS 140-2に準拠しており、すべてのガイドラインとレビューに従っています。 |

| レベル 2 CA.L2-3.12.2 | 運用行動計画 | 組織のシステムにおける欠陥を修正し、脆弱性を減少または排除するための行動計画を開発および実施する | はい、コンプライアンスをサポートします | KiteworksはSOC 2認証を受けており、FedRAMP認可を受け、FIPS 140-2に準拠しており、すべてのガイドラインとレビューに従っています。 |

| レベル 2 CA.L2-3.12.3 | セキュリティ制御の監視 | 制御の継続的な効果を確保するために、セキュリティ制御を継続的に監視する | はい、コンプライアンスをサポートします | KiteworksのFedRAMPセキュリティ制御とインシデントは、第三者評価機関(3PAO)によって毎年監査されています。 |

| レベル 2 CA.L2-3.12.4 | システムセキュリティ計画 | システムの境界、運用環境、セキュリティ要件の実装方法、他のシステムとの関係または接続を説明するシステムセキュリティ計画を開発、文書化、および定期的に更新する | はい、コンプライアンスをサポートします | KiteworksはSOC 2認証を受けており、FedRAMP認可を受け、FIPS 140-2に準拠しており、すべてのガイドラインとレビューに従っています。 |

システムと通信の保護

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル 1 SC.L1-3.13.1 | 境界保護 [CUIデータ] | 組織の通信(すなわち、組織の情報システムによって送信または受信される情報)を、情報システムの外部境界および主要な内部境界で監視、制御、保護する | はい、コンプライアンスをサポートします | プラットフォームは、未使用のポートをすべてブロックし、攻撃面を最小限に抑える組み込みネットワークファイアウォールを使用して、システム境界での通信を監視、制御、保護します。組み込みのWebアプリケーションファイアウォール(WAF)は、WebおよびAPI攻撃を検出してブロックします。IPアドレスブロックメカニズムは、過剰なログイン失敗後の不正アクセスを防ぎます。プラットフォームはゼロトラストアーキテクチャを採用し、TLS 1.3および1.2を使用して通信の暗号化を強制し、組織の通信のセキュリティを確保します。 |

| レベル 1 SC.L1-3.13.5 | 公共アクセスシステムの分離 [CUIデータ] | 内部ネットワークから物理的または論理的に分離された、公共にアクセス可能なシステムコンポーネントのサブネットワークを実装する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームの階層アーキテクチャにより、Webインターフェースやその他のシステム機能をネットワークDMZの外で公共アクセス用に展開しながら、アプリケーションロジックとCUIストレージを内部ネットワークに保持することができます。 |

| レベル 2 SC.L2-3.13.2 | セキュリティエンジニアリング | 組織システム内で効果的な情報セキュリティを促進するアーキテクチャ設計、ソフトウェア開発技術、およびシステムエンジニアリング原則を採用する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、情報セキュリティを考慮して設計および開発されています。プラットフォームの階層アーキテクチャは機能を分離し、スケーラビリティを向上させ、データ主権ポリシーの施行をサポートします。プラットフォームのソースコードは、品質とセキュリティのために定期的に分析されます。プラットフォームは、プライベートまたはハイブリッドクラウド、またはAWS上の隔離された環境でのプライベートホスト展開として利用可能であり、顧客がセキュリティニーズに最適な展開モデルを採用できるようにします。 |

| レベル 2 SC.L2-3.13.3 | 役割の分離 | ユーザー機能をシステム管理機能から分離する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者、CUIマネージャー、エンドユーザーを含むユーザー役割に特化したセキュリティコントロールを強制します。権限のないユーザーは、システム管理機能にアクセスすることはありません。Kiteworksプラットフォームは、CUIの不正アクセスや共有を防ぎます。 |

| レベル 2 SC.L2-3.13.4 | 共有リソースの制御 | 共有システムリソースを介した不正および意図しない情報転送を防ぐ | はい、コンプライアンスをサポートします | 許可されたユーザーとプロセスのみがCUIにアクセスし、共有することができます。 |

| レベル 2 SC.L2-3.13.6 | 例外によるネットワーク通信 | デフォルトでネットワーク通信トラフィックを拒否し、例外によってネットワーク通信トラフィックを許可する(すなわち、すべて拒否し、例外によって許可) | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、IPアドレスのホワイトリストおよびブラックリストをサポートし、デフォルトでネットワークトラフィックを拒否するように構成できます。 |

| レベル 2 SC.L2-3.13.7 | スプリットトンネリング | リモートデバイスが組織システムと同時に非リモート接続を確立し、外部ネットワークのリソースと通信することを防ぐ(すなわち、スプリットトンネリング) | 範囲外 | N/A |

| レベル 2 SC.L2-3.13.8 | 転送中のデータ | 暗号化メカニズムを実装して、他の物理的な保護手段によって保護されていない限り、転送中のCUIの不正開示を防ぐ | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、トランスポート層セキュリティを使用して転送中のCUIを暗号化します。システム管理者は、プラットフォームがTLS 1.0または1.1接続を受け入れないように構成できます。 |

| レベル 2 SC.L2-3.13.9 | 接続の終了 | 通信セッションに関連するネットワーク接続を、セッションの終了時または一定期間の非アクティブ状態の後に終了する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、システム管理者がセッションタイムアウトポリシーを設定し、一定期間の非アクティブ状態の後にユーザーを切断することを可能にします。 |

| レベル 2 SC.L2-3.13.10 | 鍵管理 | 組織システムで使用される暗号化のための暗号鍵を確立し、管理する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、転送中および保存中のデータを暗号化するために鍵を使用します。Kiteworksの顧客は、自分の暗号鍵を完全に所有しています。鍵は、Kiteworksプラットフォーム内で直接管理するか、ハードウェアセキュリティモジュールに保存することができます。 |

| レベル 2 SC.L2-3.13.11 | CUIの暗号化 | CUIの機密性を保護するために使用される場合、FIPS検証済みの暗号化を採用する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、FIPS 140-2構成で利用可能です。 |

| レベル 2 SC.L2-3.13.12 | 共同デバイスの制御 | 共同コンピューティングデバイスのリモート起動を禁止し、デバイスにいるユーザーにデバイスの使用状況を示す | 範囲外 | N/A |

| レベル 2 SC.L2-3.13.13 | モバイルコード | モバイルコードの使用を制御し、監視する | はい、コンプライアンスをサポートします | Kiteworksは、安全なコーディングプラクティスを使用し、OWASPトップ10の緩和戦略に従います。私たちのSDLCは、SOC 2、FedRAMP、IRAP、およびFIPS-140の認証/監査を通じて証明および検証されるように、厳密にレビューおよびテストされています。 |

| レベル 2 SC.L2-3.13.14 | インターネットプロトコルによる音声 | インターネットプロトコル(VoIP)技術の使用を制御し、監視する | 範囲外 | N/A |

| レベル 2 SC.L2-3.13.15 | 通信の真正性 | 通信セッションの真正性を保護する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、NIST 800-53、SC-23に準拠して通信セッションの真正性を保護します。具体的には、プラットフォームはユーザーログアウトまたは他のセッション終了時にセッション識別子を無効にし、事前に定義されたランダム性要件を持つユニークなセッション識別子を各セッションに生成し、システム生成のセッション識別子のみを認識し、保護されたセッションの確立のために事前に定義された証明書機関のみを使用します。 |

| レベル 2 SC.L2-3.13.16 | 保存中のデータ | 保存中のCUIの機密性を保護する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、厳格なアクセス制御の施行とAES-256暗号化の使用を通じて、保存中のCUIの機密性を保護します。さらに、モバイルデバイス上の保存中のCUIは、他のアプリケーションやプロセスからのアクセスを遮断する安全なコンテナに保存されます。 |

システムと情報の整合性

| CMMC 2.0 | 名前 | 実践の説明 | Kiteworksのコンプライアンスサポート | Kiteworksソリューション |

| レベル 1 SI.L1-3.14.1 | 欠陥の修正 [CUIデータ] | 情報および情報システムの欠陥を特定し、報告し、適時に修正する | はい、コンプライアンスをサポートします | Kiteworksは、Kiteworksプラットフォームの脆弱性を監視およびレビューし、影響と重大度に基づいてこれらの脆弱性を優先して解決します。 |

| レベル 1 SI.L1-3.14.2 | 悪意のあるコードの保護 [CUIデータ] | 組織の情報システム内の適切な場所で悪意のあるコードから保護を提供する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、ウイルス、高度な持続的脅威、およびゼロデイ攻撃に対してCUIをスキャンすることで、悪意のあるコードから保護します。モバイルデバイスでは、KiteworksはCUIを安全なコンテナ(ストレージとメモリの保護領域)に保存し、マルウェア感染からCUIを保護します。 |

| レベル 1 SI.L1-3.14.4 | 悪意のあるコード保護の更新 | 新しいリリースが利用可能な場合に悪意のあるコード保護メカニズムを更新する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、F-SecureおよびCheck Pointの統合および組み込みのアンチマルウェアソリューションに自動的に更新を適用します。 |

| レベル 1 SI.L1-3.14.5 | システムとファイルのスキャン [CUIデータ] | 情報システムの定期的なスキャンと、ファイルがダウンロード、開かれる、または実行される際の外部ソースからのファイルのリアルタイムスキャンを実行する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、アップロードされたすべてのファイルをマルウェア感染とゼロデイ脅威の兆候についてスキャンします。データ損失防止(DLP)サービスと統合されている場合、プラットフォームはデータをスキャンし、DLPポリシーに違反する可能性のあるCUI送信をブロックまたは隔離することもできます。 |

| レベル 2 SI.L2-3.14.3 | セキュリティアラートと勧告 | システムのセキュリティアラートと勧告を監視し、対応する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、セキュリティ監視とアラートに使用されるSIEMシステムにログをエクスポートするように構成できます。 |

| レベル 2 SI.L2-3.14.6 | 攻撃のための通信の監視 | 攻撃や潜在的な攻撃の兆候を検出するために、組織のシステム、特に入出力通信トラフィックを監視する | はい、コンプライアンスをサポートします | Kiteworksプラットフォームは、管理下のすべての通信を監視し、攻撃の存在を示す可能性のあるマルウェアやその他のセキュリティ異常の兆候を検出します。 |

| レベル 2 SI.L2-3.14.7 | 不正使用の特定 | 組織のシステムの不正使用を特定する | はい、コンプライアンスをサポートします | Kiteworksは、侵入検知システムと異常検出メカニズムを使用して、組織のシステムの不正使用を特定します。包括的なログは、ログイン失敗やその他のセキュリティ関連イベントを記録し、リアルタイムの通知は管理者に疑わしい活動を警告し、迅速な対応を可能にします。 |

付録: KiteworksのCMMC 2.0レベル2実践との整合性

| 実践領域 | Kiteworks準拠 | 共有責任 | 対象外 | 合計 |

| アクセス制御 | 18 | 1 | 3 | 22 |

| 意識向上とトレーニング | 1 | 2 | 3 | |

| 監査と責任 | 9 | 9 | ||

| 構成管理 | 9 | 9 | ||

| 識別と認証 | 11 | 11 | ||

| インシデント対応 | 1 | 1 | 1 | 3 |

| 保守 | 6 | 6 | ||

| メディア保護 | 7 | 2 | 9 | |

| 人事セキュリティ | 2 | 2 | ||

| 物理的保護 | 6 | 6 | ||

| リスク評価 | 2 | 1 | 3 | |

| セキュリティ評価 | 4 | 4 | ||

| システムと通信の保護 | 13 | 3 | 16 | |

| システムと情報の完全性 | 7 | 7 | ||

| 合計 | 96 | 4 | 10 | 110 |

このガイドで提供される情報は、法的助言を構成するものではなく、またその意図もありません。代わりに、このガイドで利用可能なすべての情報、コンテンツ、および資料は、一般的な情報提供のみを目的としています。このガイドの情報は、最新の法的またはその他の情報を構成しない場合があります。コンプライアンスをサポートするために必要な追加オプションがこのガイドに含まれています。