Mantener la Consistencia en las 13 Áreas de la Política de Seguridad

Cumplir con CJIS puede ser un desafío debido a los estrictos requisitos de seguridad para proteger la información confidencial de justicia penal, lo que requiere controles de acceso robustos, cifrado, auditoría y medidas de respuesta a incidentes en todos los sistemas y comunicaciones.

Herramientas de Respuesta a Incidentes para Violaciones Potenciales de Datos

Cumplir con los requisitos de respuesta a incidentes de CJIS puede ser complicado, ya que las organizaciones deben detectar, reportar e investigar rápidamente cualquier violación potencial de datos. La Política de Seguridad de CJIS exige el reporte oportuno de incidentes y la preservación de evidencia para análisis, contención y recuperación. Las organizaciones deben tener mecanismos sólidos para identificar y responder a intentos de acceso no autorizado y potencial exfiltración de datos.

Detectar Brechas y Accesos No Autorizados con Auditoría y Establecimiento de Responsabilidad

La Política de Seguridad de CJIS requiere un registro y monitoreo exhaustivo de la información sensible para detectar posibles brechas y accesos no autorizados. Las organizaciones deben tener controles de acceso granulares y permisos para reducir riesgos.

Verificar Permisos con Control de Acceso Estricto

Implementar y gestionar controles de acceso granulares para asegurar la información confidencial de justicia penal requiere un control estricto sobre quién puede acceder a los datos sensibles, asegurando que solo las personas autorizadas tengan los permisos apropiados. Las organizaciones deben tener almacenamiento seguro, políticas basadas en roles y mecanismos de monitoreo efectivos para proteger la información sensible de accesos no autorizados y posibles brechas.

Verificar Identidades mediante Identificación y Autenticación

Asegurar mecanismos sólidos de identificación y autenticación para cumplir con los requisitos de CJIS exige medidas de autenticación bien establecidas para verificar las identidades de los usuarios y prevenir accesos no autorizados. Las organizaciones deben implementar políticas de contraseñas complejas, autenticación multifactor y capacidades de inicio de sesión único (SSO) seguras.

Cumpliendo Con el Apoyo de Kiteworks

Respuesta a Incidentes a través de Registros de Auditoría Robustos

Kiteworks apoya el cumplimiento de CJIS proporcionando detección de anomalías y capacidades de monitoreo en tiempo real. Utilizando tecnología avanzada de IA, Kiteworks detecta eventos sospechosos y activa alertas a través de notificaciones por correo electrónico y registros de auditoría. Esto permite a las organizaciones identificar y responder rápidamente a incidentes, asegurando el cumplimiento con los estándares de CJIS para el reporte obligatorio de violaciones de datos. Kiteworks también preserva evidencia para un análisis y contención exhaustivos.

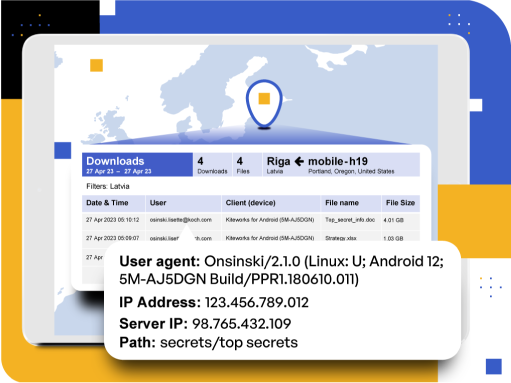

Auditoría y Responsabilidad Con Monitoreo en Tiempo Real

Kiteworks ayuda con el cumplimiento de CJIS ofreciendo características robustas de auditoría y responsabilidad. La plataforma mantiene registros detallados de acceso a datos, transferencias y actividades de usuarios, asegurando transparencia y responsabilidad. El monitoreo en tiempo real identifica posibles brechas de manera rápida, mientras que los controles de acceso granulares imponen permisos y roles. Las opciones de informes personalizables generan reportes detallados para auditorías, evaluaciones de cumplimiento e investigaciones, apoyando a las organizaciones en el mantenimiento de la seguridad y el cumplimiento.

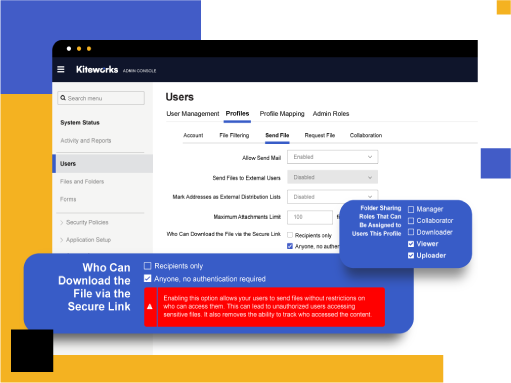

Controles de Acceso Granulares Protegen Datos Sensibles

Kiteworks simplifica el cumplimiento de CJIS proporcionando características completas de control de acceso. La plataforma ofrece almacenamiento seguro, políticas basadas en roles, correo electrónico seguro y carpetas compartidas, registro de auditoría integrado y un Tablero de CISO para un monitoreo y gestión efectivos. Estas características aseguran que la información sensible esté protegida contra accesos no autorizados, ayudando a las organizaciones a mantener el cumplimiento de CJIS.

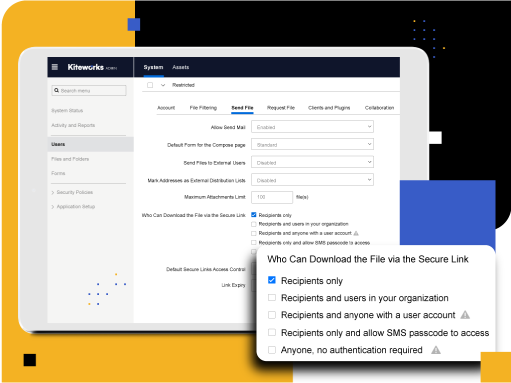

Identifica y Autentica Fácilmente con Políticas de Contraseñas y MFA

Kiteworks apoya el cumplimiento de CJIS proporcionando características avanzadas de identificación y autenticación. Los administradores pueden establecer políticas para la complejidad de contraseñas, geofencing y listas blancas/negras de dominios, así como imponer cambios de contraseña durante el inicio de sesión. La autenticación multifactor granular y las políticas de SSO se pueden aplicar por rol y ubicación utilizando varios métodos como RADIUS, SAML 2.0, Kerberos, aplicaciones de autenticación, PIV/CAC y SMS. Estas características ayudan a las organizaciones a detectar y responder a incidentes de seguridad, gestionar vulnerabilidades y mantener el cumplimiento de CJIS.

Preguntas frecuentes sobre el cumplimiento de CJIS

CJIS exige cifrado validado FIPS 140-2 para toda la Información de Justicia Penal (CJI). Los datos en tránsito requieren cifrado TLS 1.2 o superior, mientras que la CJI almacenada necesita cifrado AES-256 o equivalente. Las agencias deben mantener protección de extremo a extremo con una gestión adecuada de claves durante todo el ciclo de vida de los datos. Kiteworks ofrece cifrado automatizado con validación FIPS 140-3 Nivel 1 en correo electrónico seguro de Kiteworks, uso compartido seguro de archivos de Kiteworks, Kiteworks SFTP y otros canales, garantizando cumplimiento CJIS continuo sin tener que gestionar múltiples soluciones de cifrado, ya que estos canales están consolidados y protegidos de forma centralizada a través de la Red de datos privados de Kiteworks.

CJIS exige registros de auditoría inmutables que rastreen cada acceso, transferencia y modificación de CJI con autenticación de usuario, marcas de tiempo y documentación de control de acceso. Una cadena de custodia adecuada requiere registros a prueba de manipulaciones que cumplan los estándares de admisibilidad legal. Kiteworks respalda el cumplimiento CJIS documentando automáticamente todas las interacciones con CJI compartida mediante registros de auditoría inmutables, rastreando identidades de usuario y marcas de tiempo, y manteniendo registros detallados de transferencias que preservan la cadena de custodia para procesos judiciales.

CJIS exige reportar posibles filtraciones de CJI a la División CJIS del FBI en un plazo de una hora desde su descubrimiento, además de contención inmediata y preservación de evidencias. Las agencias necesitan monitoreo en tiempo real, sistemas de notificación rápida y capacidades forenses. La Red de datos privados de Kiteworks proporciona detección de anomalías impulsada por IA, alertas automáticas y preservación integral de evidencias con registros de auditoría forenses detallados que respaldan investigaciones del FBI y permiten una contención rápida para cumplir los requisitos críticos de reporte, todo en apoyo al cumplimiento CJIS.

CJIS exige controles de acceso basados en roles (RBAC) que limiten el acceso a CJI solo al personal autorizado bajo el principio de necesidad de saber, con autenticación multifactor (MFA) y monitoreo continuo. Las agencias deben realizar revisiones periódicas de permisos y desprovisionamiento automatizado. Kiteworks respalda el cumplimiento CJIS proporcionando una gestión integral de permisos basada en roles con opciones avanzadas de MFA, incluyendo tarjetas PIV/CAC, restricciones por ubicación y revisiones automáticas de acceso que aseguran cumplimiento CJIS continuo y reducen la carga administrativa.

CJIS exige registro integral de actividades, monitoreo del comportamiento de usuarios y registros de auditoría a prueba de manipulaciones con retención adecuada para inspecciones del FBI. Las agencias necesitan visibilidad completa de acceso a CJI y reportes de cumplimiento automatizados. La Red de datos privados de Kiteworks ofrece registros de auditoría unificados para todas las actividades de CJI con un Panel CISO centralizado, generación automática de reportes para inspecciones del FBI y almacenamiento de auditoría a prueba de manipulaciones que garantiza cumplimiento CJIS continuo.